本ブログは、2023/08/18までの情報をもとに記載しています。

実際の設定の際に不明点が発生した場合は、公式ドキュメントをご参照ください。

Netskope初期設定の大まかな流れと本ブログの立ち位置

設定作業の全体像は以下の通りです。今回のブログは「Netskope Client配布~Jamf macOS編~」について記載しています。

- 管理コンソール初期設定

- 管理コンソールへのSSO設定

- 管理者SSO~Entra ID(Azure AD)編~

- 管理者SSO~Okta編~

- ユーザープロビジョニング

- ユーザープロビジョニング~Entra ID(Azure AD)~

- ユーザープロビジョニング~Okta~

- Netskope Client 配布

- Client配布~Intune windows~

- Client配布~Intune iOS

- Client配布〜Jamf macOS〜 ←今日のブログはここ!

- Client配布~Jamf iOS

- Client配布~手動

- ポリシー設定

- ポリシー設定~Real time Protection~

- API 連携~ Google Drive~

- API連携~ Box~

- API連携 ~ Gmail~

- ポリシー設定 ~API Introspection~

- ポリシー設定 ~ DLP~

- NPA

- NPA~ Publisher構成 AWS~

- NPA ~ アプリ登録、ポリシー設定~

- NPA ~ Publisher自動更新~

- NPA ~ Prelogon検証~

参考URL

本手順は、下記公式のドキュメントを参考に設定を行います。

設定手順

本手順では、Netskopeサポートサイトへのアクセスが必要になる箇所があります。

Netskopeサポートサイトへのアクセスには、契約しているパートナー様へご確認ください。

また、macOS 11(BigSur)以上を対象として設定手順を記載しています。

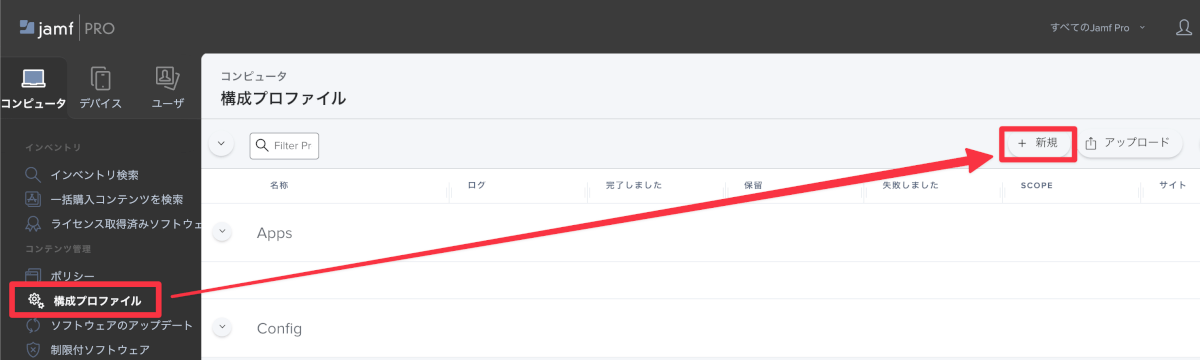

Jamf Pro構成プロファイルの作成

- 「構成プロファイル」→【新規】をクリックします。

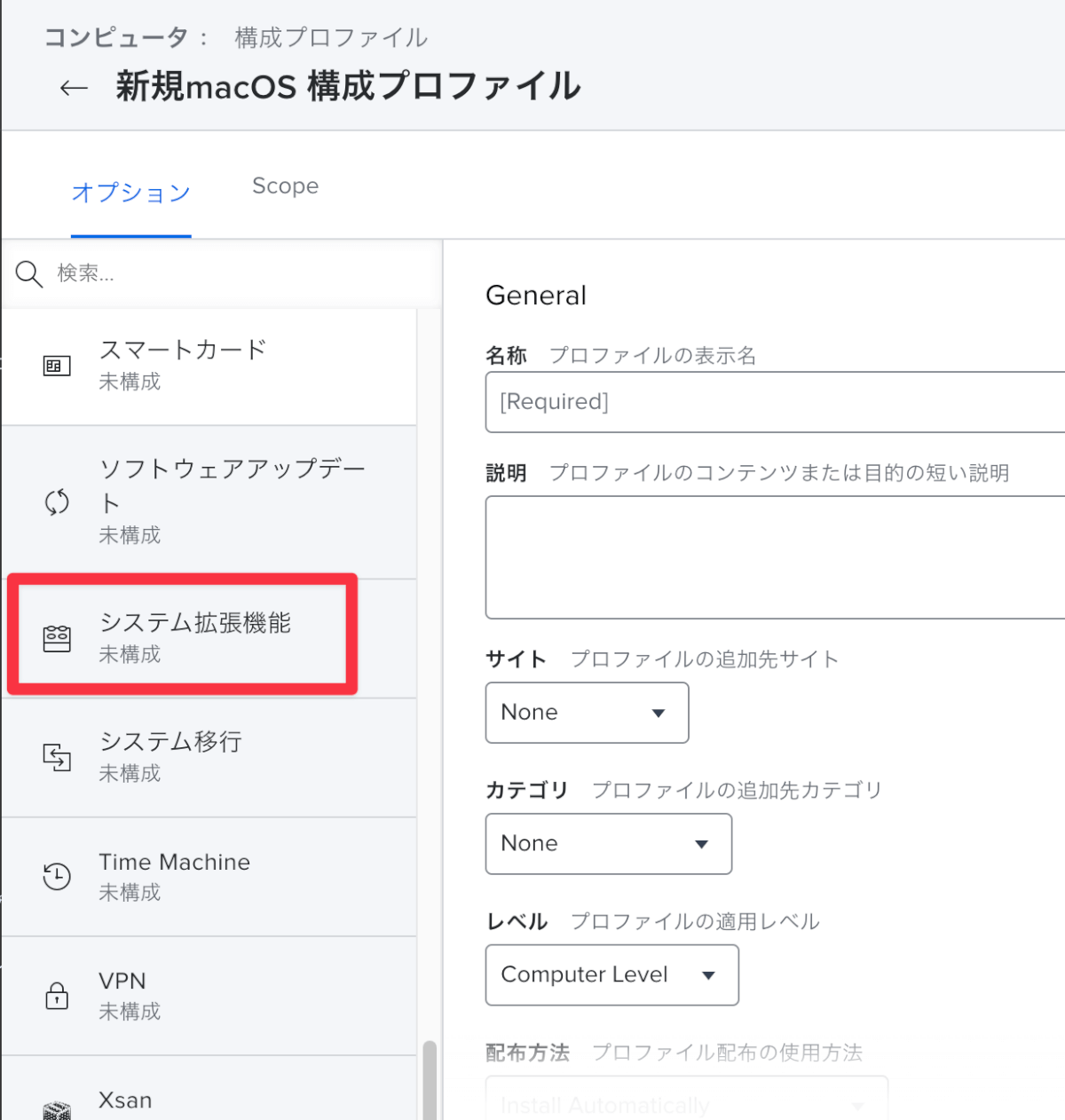

システム拡張機能の設定

- 名称に名前を入力し、左ペインから「システム拡張機能」→【構成】をクリックします。

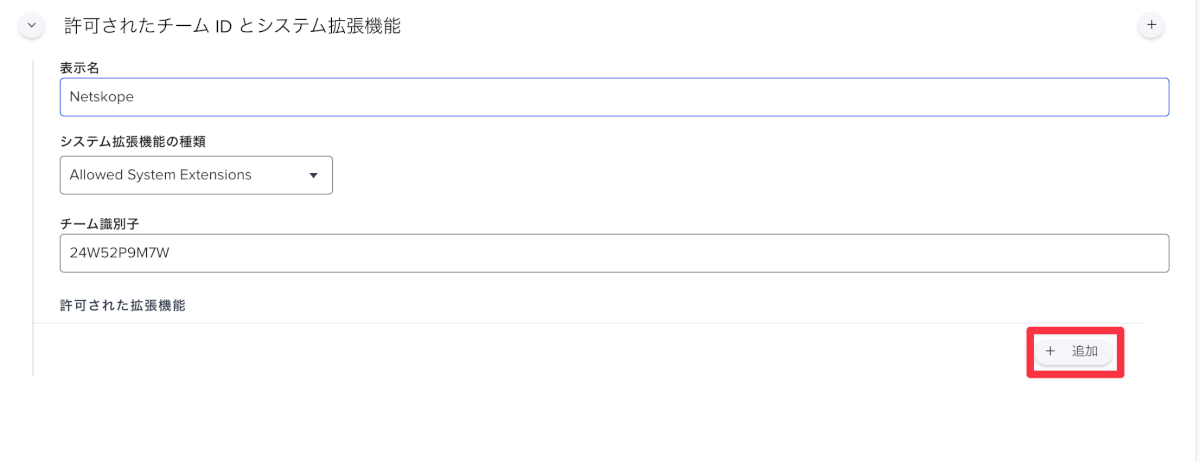

- ドキュメントの通りですが、以下のように設定していきます。

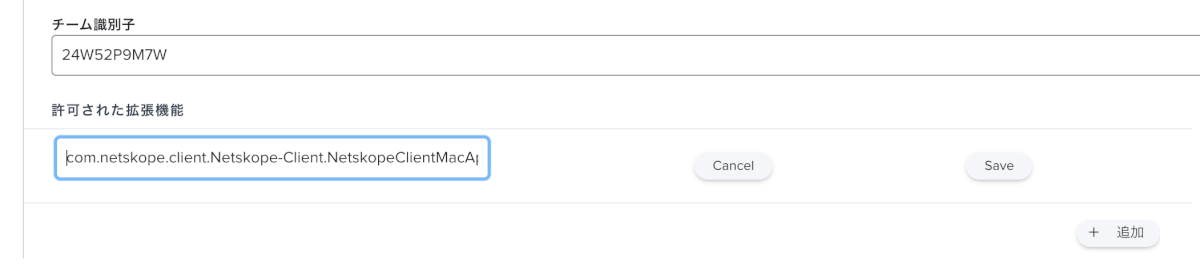

- 「許可された拡張機能」にある【追加】をクリックします。

- 「com.netskope.client.Netskope-Client.NetskopeClientMacAppProxy」と入力し、【Save】をクリックします。

VPN項目の設定

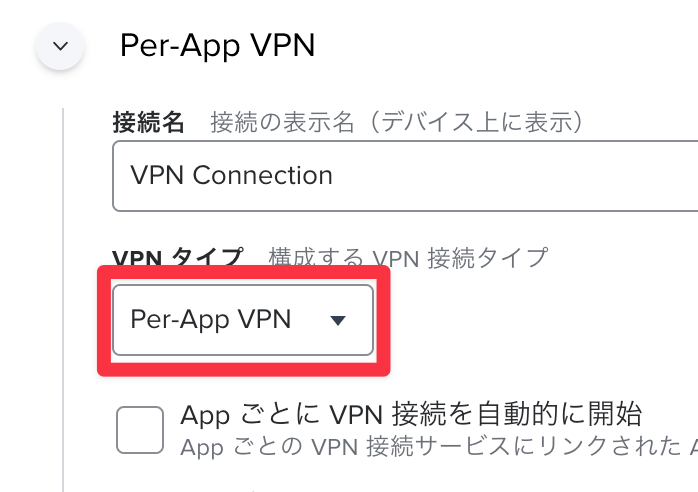

- 左ペインから「VPN」→【構成】をクリックします。

- VPNタイプから「Per-App VPN」を選択します。

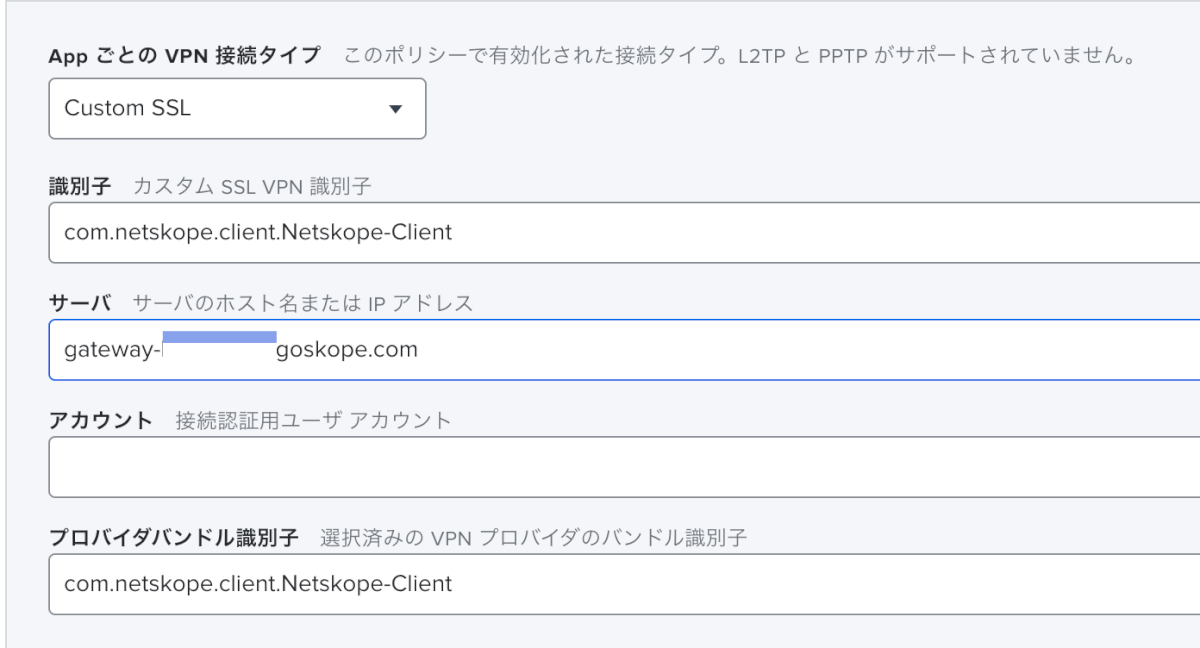

- 「AppごとのVPN接続タイプ」から「Custom SSL」を選択します。

- 識別子に「com.netskope.client.Netskope-Client」と入力します。

- サーバーに「gateway-<tenane_hostname>.goskope.com」と入力します。

- プロバイダバンドル識別子に「com.netskope.client.Netskope-Client」と入力します。

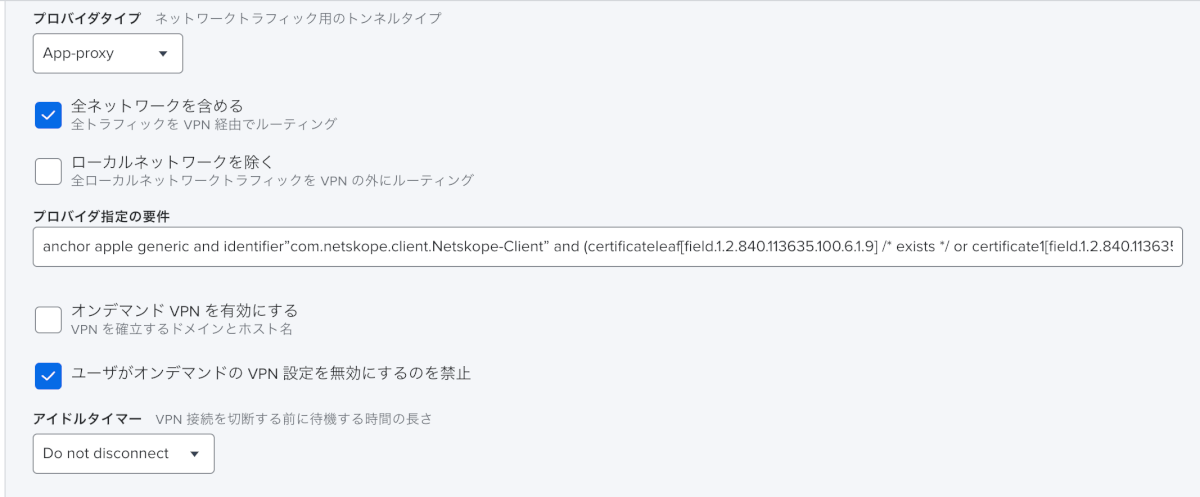

- 「プロバイダタイプ」から「App-proxy」を選択します。

- 「全ネットワークを含める」にチェックを入れます。

- 「プロバイダ指定の要件」に以下の内容を入力します。

anchor apple generic and identifier”com.netskope.client.Netskope-Client” and (certificateleaf[field.1.2.840.113635.100.6.1.9] /* exists */ or certificate1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificateleaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificateleaf[subject.OU] = “24W52P9M7W”)- 「ユーザーがオンデマンドのVPN設定を無効にするのを禁止」にチェックを入れます。

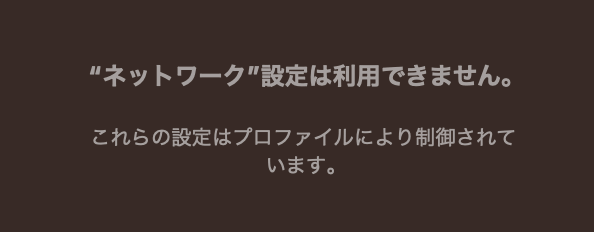

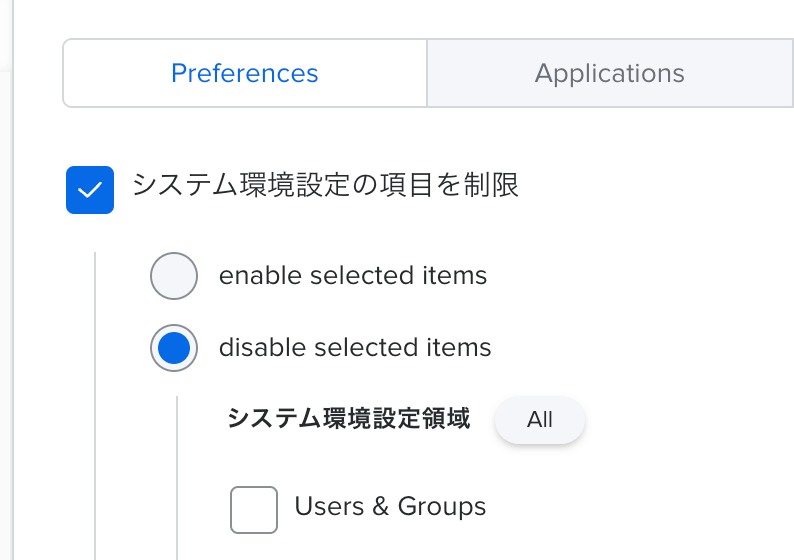

制限項目の設定

この制限を適用すると、システム環境設定のネットワーク設定が利用できない状態になりますので、環境に応じて適用するかを判断してください。

- 左ペインから「制限」→【構成】をクリックします。

- 「Preferences」タブ→「disable selected items」→「Network」 にチェックを入れます。

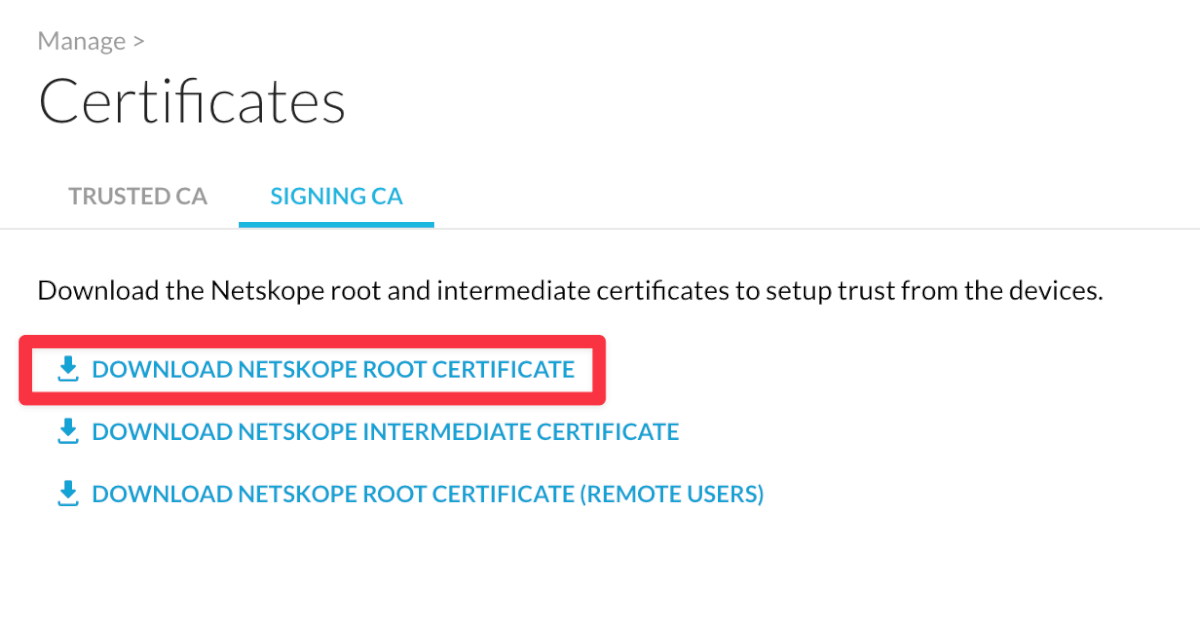

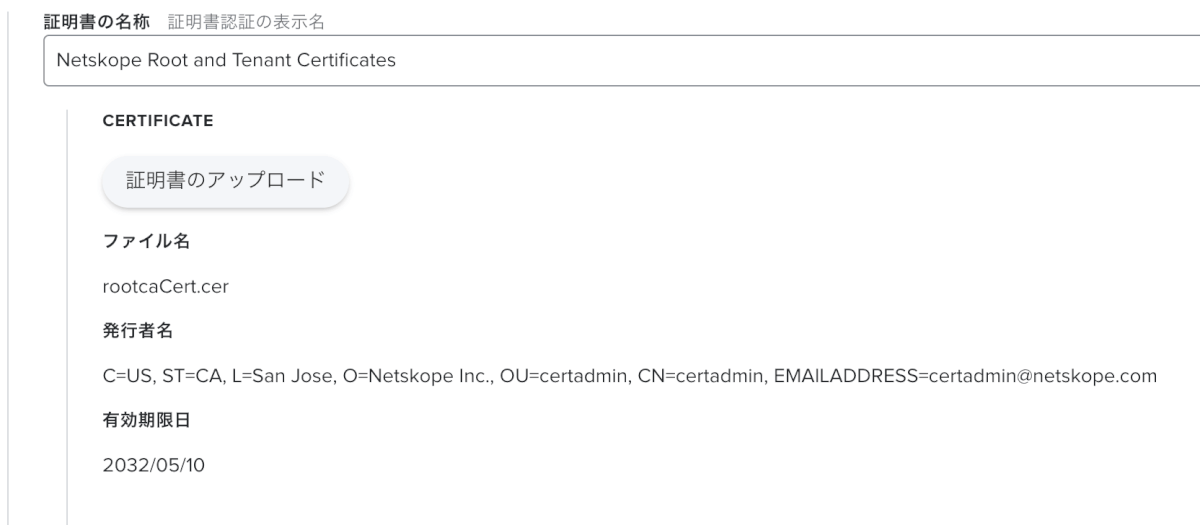

NetskopeテナントRoot証明書の配布設定

- Netskopeの管理コンソールへ管理者権限を持っているユーザーでログインします。

- 「Settings」→「Manage」→「Certificates」と進みます。

- 「SIGNING CA」タブを選択し、【DOWNLOAD NETSKOPE ROOT CERTIFICATE】をクリックし、証明書を保存します。

- 同様に、【DOWNLOAD NETSKOPE INTERMEDIATE CERTIFICATE】をクリックし、中間証明書を保存します。

- 拡張子が、pemだとJamf Proへアップロードできないため、拡張子をcerに変更しておきます。

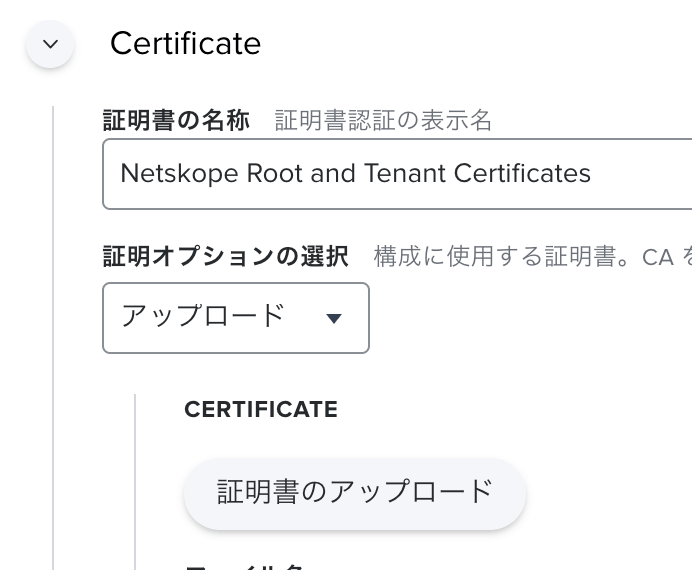

- Jamf Pro側で設定していた構成プロファイルに、証明書の設定を追加します。

- 左のペインから「証明書」→【構成】をクリックします。

- 「証明書の名称」にわかりやすい名前をつけます。

- 「証明オプションの選択」から「アップロード」を選択します。

- 【証明書のアップロード】をクリックし、先程ダウンロードした証明書を選択します。

- 証明書が読み込まれたことを確認します。

- 右上の「+」をクリックし、中間証明書も同様にアップロードします。

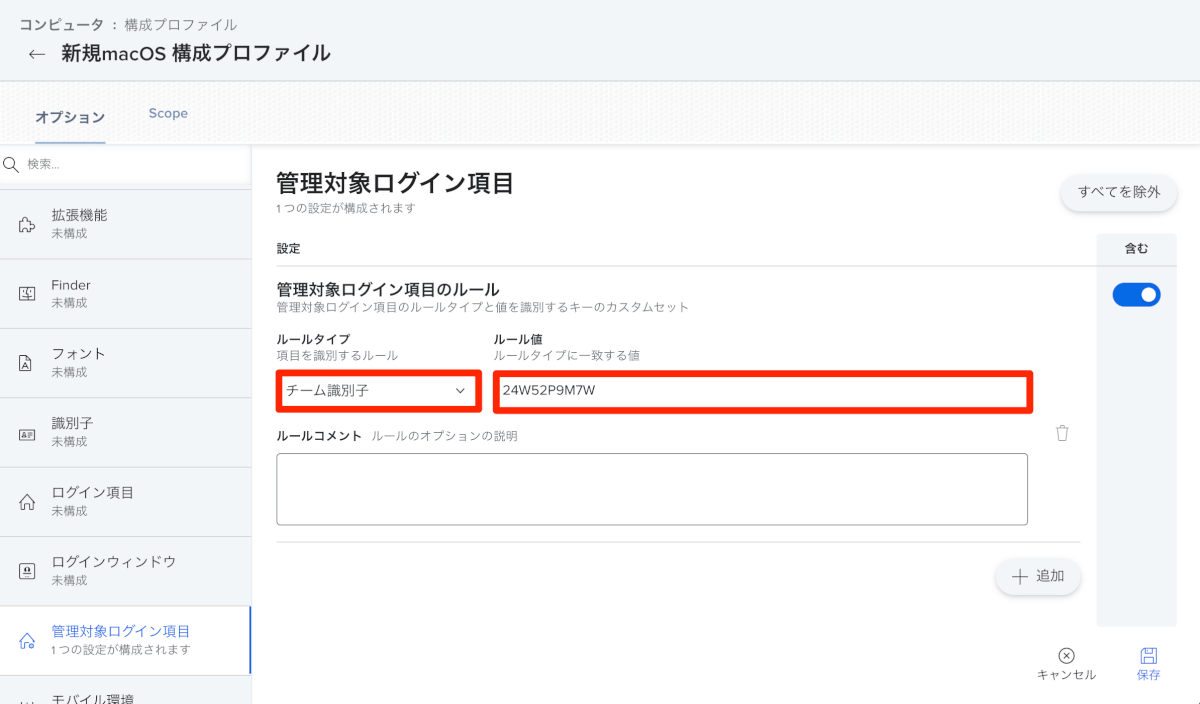

Netskope Managed Login Itemsの設定

- [オプション] タブ > [管理対象ログイン項目]欄にて以下の設定を行います。

- ルールタイプ

- チーム識別子

- ルール値

24W52P9M7W

- ルールタイプ

Scopeの指定

- 「Scope」タブを選択し、構成プロファイルを配布する対象を指定し、【保存】をクリックし構成プロファイルを保存します。

サイレントインストール用構成プロファイルの作成

以下は、サイレントインストールモードでの設定を実施するために必要な設定です。

必要に応じて設定してください。

- 「構成プロファイル」→【新規】をクリックします。

- 「アプリケーションとカスタム設定」→【アップロード】をクリックします。

- 【新規】をクリックします。

- 以下のように入力します。

| 環境設定ドメイン | com.netskope.client |

| プロパティリスト | <?xml version=”1.0″ encoding=”UTF-8″?> <!DOCTYPE plist PUBLIC “-//Apple//DTD PLIST 1.0//EN” “http://www.apple.com/DTDs/PropertyList-1.0.dtd”> <plist version=”1.0″> <dict> <key>email</key> <string>$EMAIL</string> </dict> </plist> |

- 「Scope」タブをクリックし、対象のScopeを設定します。

- 【保存】をクリックします。

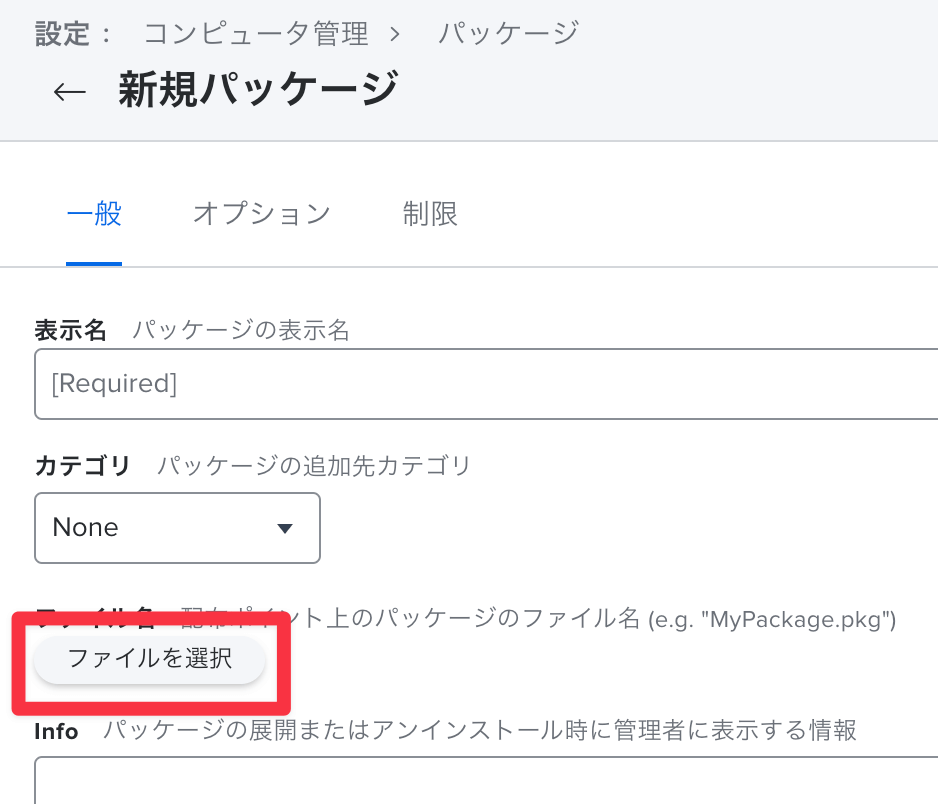

パッケージのアップロード

- Netskopeサポートサイトからダウンロードしたインストール用pkgをJamf Proへアップロードします。

- 右上の歯車アイコンをクリックし、「コンピュータ管理」タブ→【パッケージ】をクリックします。

- 右上の【新規】をクリックします。

- 【ファイルを選択】をクリックし、ダウンロードしたpkgファイルを選択し、【保存】をクリックします。

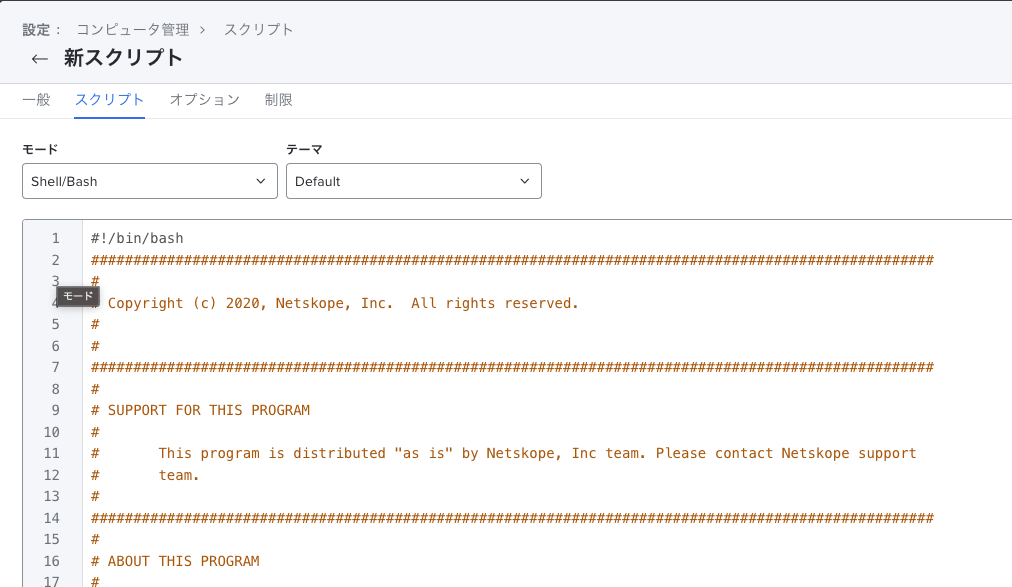

スクリプトの設定

- Netskopeサポートサイトから、「JAMFScript_v19_Jan2023.sh」というファイルをダウンロードします。

※時期によってファイル名は変更されるので、必ず公式ドキュメントを参照するようにしてください。 - Jamf Pro右上の歯車アイコン→「コンピュータ管理」タブ→【スクリプト】をクリックします。

- 右上の【新規】をクリックします。

- 表示名やカテゴリを設定します。

- 「スクリプト」タブをクリックし、ダウンロードしたスクリプトの中身をすべて貼り付け、【保存】をクリックします。

Netskope必要情報の取得

- Netskope管理コンソールへアクセスします。

- 「Settings」→「Security Cloud Platform」→「MDM Distribution」をクリックします。

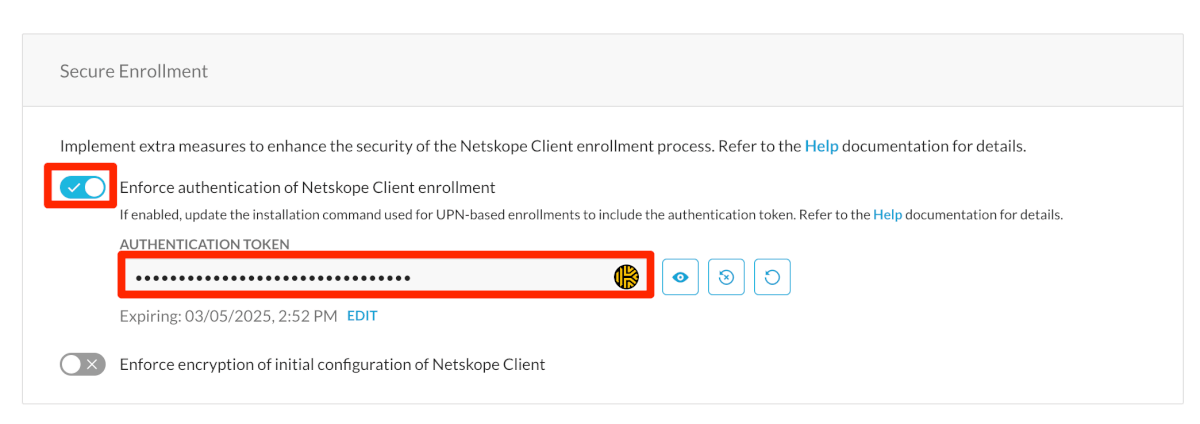

- Secure Enrollmentの項に記載の[Enforce authentication of Netskope Client enrollment]にチェックを入れます。

- Secure Enrollmentを有効時の注意点についてはこちらのブログも参照ください

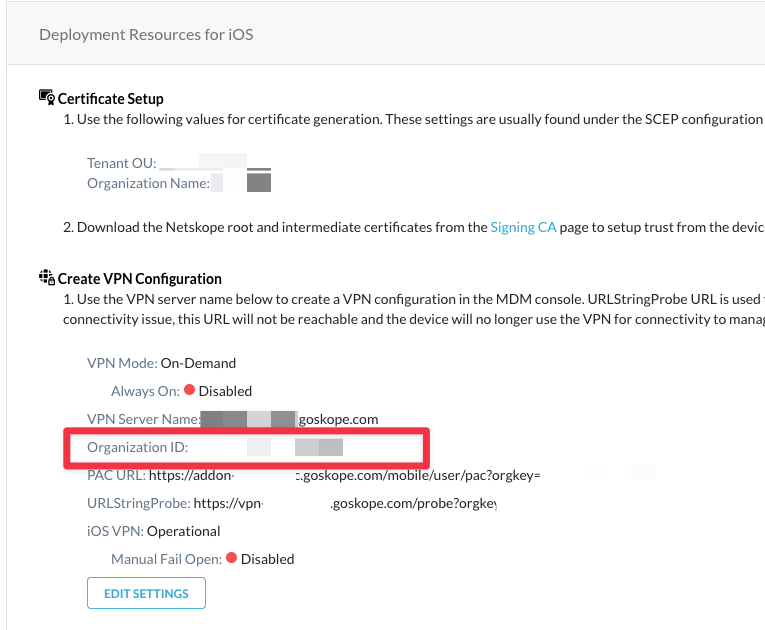

- 下のほうへスクロールし、「Organization ID」と値を控えておきます。

ポリシーの作成

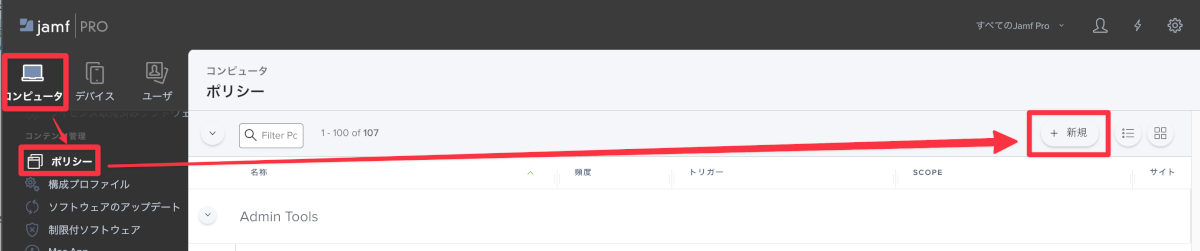

- 「コンピュータ」→「ポリシー」→右上の【新規】をクリックします。

- 表示名にポリシー名を入力します。例)Netskope Client Policy

- 「トリガー」はご自身の環境にあわせて選択してください。

ここでは、「Recurring Check-In」と「カスタム」にチェックを入れて進めます。 - 「カスタムイベント」欄に、「install-netskope」と入力します。

- 「実行頻度」は、ご自身の環境にあわせて選択してください。

ここでは「Once per computer」を選択し進めます。

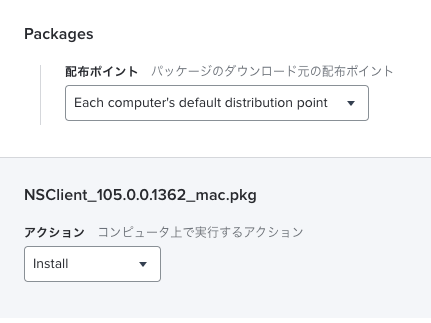

パッケージの指定

- 左ペインから「パッケージ」→【Configure】をクリックします。

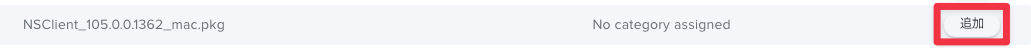

- 事前にアップロードした、パッケージ横にある【追加】をクリックします。

- アクションが「Install」になっていることを確認します。

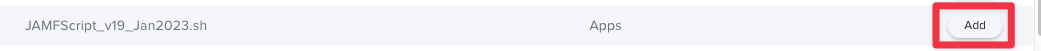

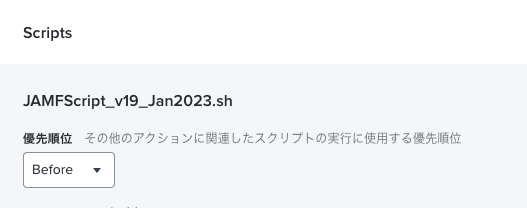

スクリプトの指定

- 左ペインから「スクリプト」→【Configure】をクリックします。

- 事前に設定したスクリプト横の【Add】をクリックします。

- 「優先順位」から「Before」を選択します。

スクリプトパラーメータの指定

パラメータは展開手法によって設定する値が異なります。

詳しくは公式ドキュメントをご参照ください。

ここでは、ユーザー側での作業を不要にするため「macOS devices (single-user installations) that are not AD joined.」で設定を進めます。

こちらの設定で展開を進めるには、Jamf Proのインベントリ情報にメールアドレスが登録されていることが条件になります。(登録カスタマイゼーション等をうまく利用して自動的に設定されるようにするのがお勧めです)

- パラメータを以下のように設定します。

| パラメータ4 | addon-<TEANT NAME>.goskope.com |

| パラメータ5 | 事前に控えたOrganization IDの値 |

| パラメータ6 | com.netskope.client.plist |

| パラメータ7 | preference_email |

| パラメータ8 | enrollauthtoken=<事前に控えたAuthentication tokenの値> |

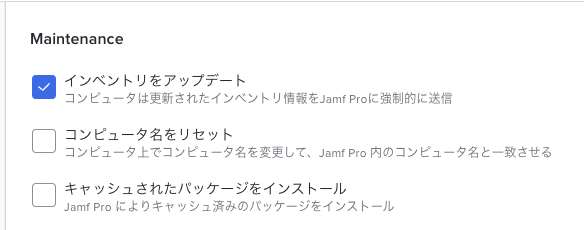

- 左ペインから「メンテナンス」→「Configure」をクリックします。

- 「インベントリをアップデート」にチェックがついていることを確認します。

- 「Scope」タブをクリックし、対象のScoepを設定します。

- 【保存】をクリックします。

動作確認

今回の設定では、チェックインのタイミングでインストールされるはずですが、以下のコマンドでポリシーが正常に適用され、自動的にインストールされるかを確認します。

sudo jamf policy -event install-netskope設定に問題がなければ、自動的にNetskopeがインストールされメニューバーにアイコンが表示され、Netskopeが起動します。