はじめに

Netskopeのテナントを作成した際にまず何をしたら良いかわからないという話をよく聞きます。

Netskopeテナントが来たら、まずここを確認しようという設定についてまとめています。

なお、本設定はあくまで参考であるため、実際に設定する際は、自社のポリシー、要件にそって設定する必要があるかと存じます。

注意

本ブログは、2023/07/28までの情報をもとに記載しています。

実際の設定の際に不明点が発生した場合は公式ドキュメントをご参照ください。

Netskope初期設定の大まかな流れと本ブログの立ち位置

設定作業の全体像は以下の通りです。今回のブログは「管理コンソール初期設定」について記載しています。

- 管理コンソール初期設定 ←今日のブログはここ!

- 管理コンソールへのSSO設定

- ユーザープロビジョニング

- ユーザープロビジョニング~Entra ID(Azure AD)~

- ユーザープロビジョニング~Okta~

- Netskope Client 配布

- Client配布~Intune windows~

- Client配布~Jamf macOS~

- Client配布~Email Invite iOS~

- Client配布~Jamf iOS~

- Client配布~Intune iOS~

- ポリシー設定

- ポリシー設定~Real time Protection~

- API 連携~ Google Drive~

- API連携~ Box~

- API連携 ~ Gmail~

- ポリシー設定 ~API Introspection~

- ポリシー設定 ~ DLP~

- NPA

- NPA~ Publisher構成 AWS~

- NPA ~ アプリ登録、ポリシー設定~

- NPA ~ Publisher自動更新~

- NPA ~ Prelogon検証~

設定項目

- 本ブログで実施する設定一覧は、以下の通りです

- ダッシュボード

- Administration

- Security Cloud Platform

- Steering Configuration

- Client Configuration

- MDM Distributions

- SSL Decryption

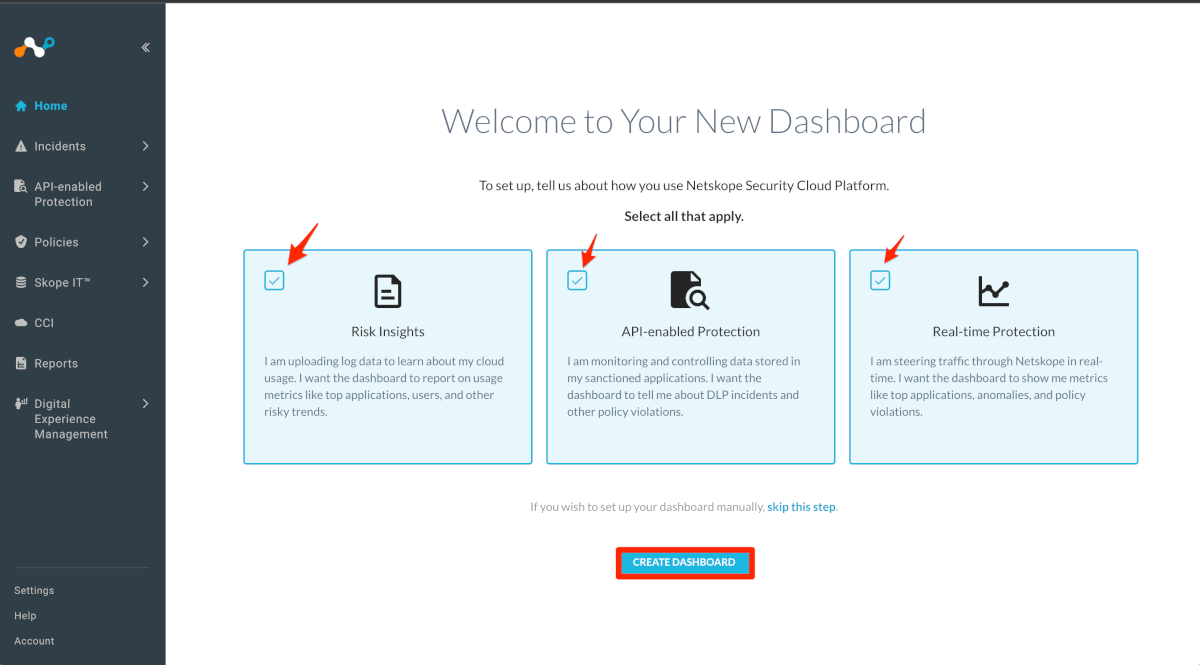

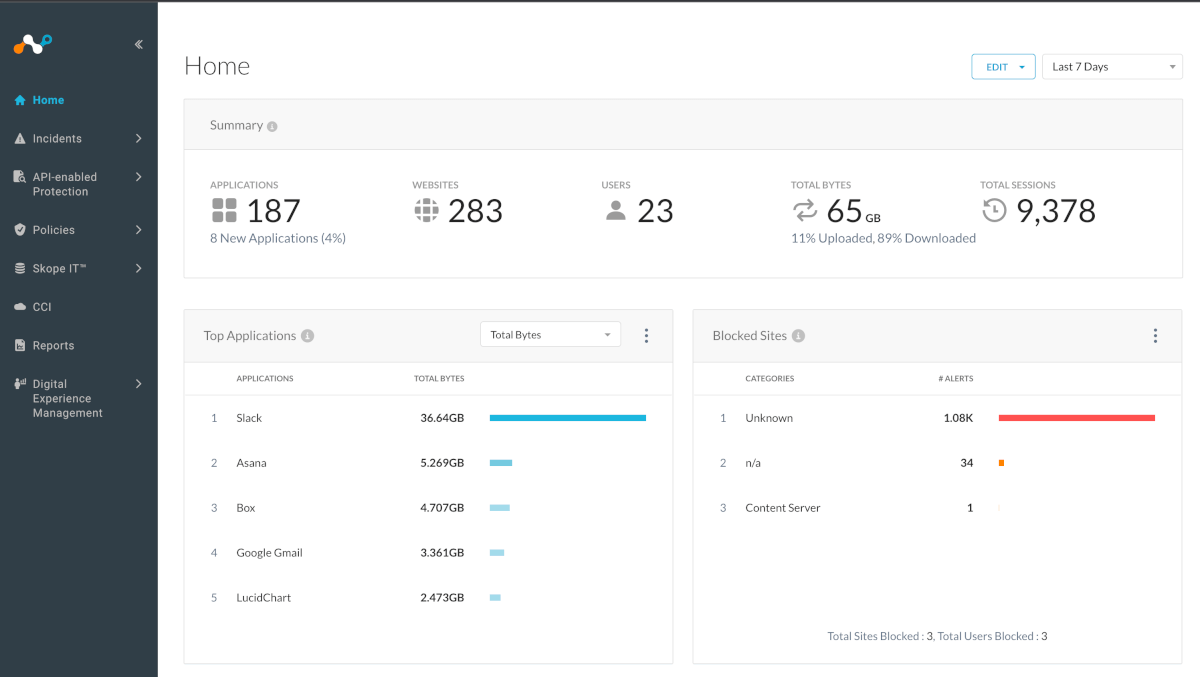

ダッシュボード

- Netskope管理コンソールにログインした際に表示されるダッシュボードを有効化します。

- 本設定は、ログインする管理者ごとに設定する必要があります。

- 本設定を有効化すると、テナント全体で利用しているアプリケーション数やユーザー数などを確認することができます。

- 特に設定したくない理由がない場合は全て有効化にして良いと思います。

Administration

- Netskope管理コンソール > Settings > Administrationにて設定を行います。

- Admins

- Roles

- SSO

- IP Allowlist

- Internal Domains

- Audit Log

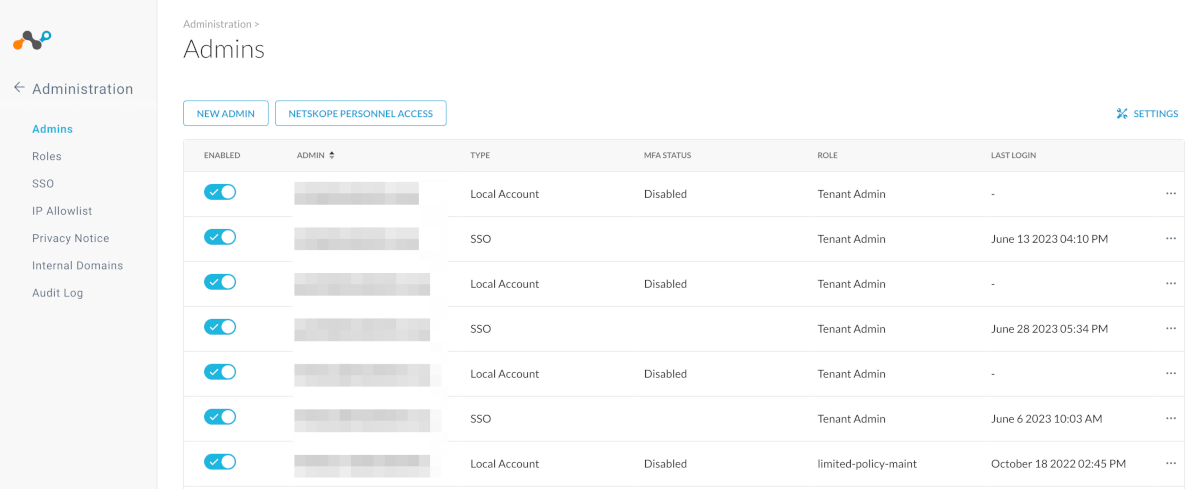

Admins

- Adminsでは、Netskopeにログインできる管理者ユーザーの作成が行えます。

- 管理者ユーザーはIDPからプロビジョニングすることができないため、SSOを構成する場合、事前に管理コンソールにてユーザー作成する必要があります。

- SSO設定後にローカルログインを塞ぎたい場合は、アカウントのLocal AccountをDisabledにします。

- ログインしているユーザーの設定を変更はできないので注意すること

- SSO設定後にローカルログインする場合は、テナントURLに「/locallogin」を追加するとアクセス可能です。

- 例:https://<テナント名>.goskope.com/locallogin

- SSO設定後にローカルログインを塞ぎたい場合は、アカウントのLocal AccountをDisabledにします。

- 管理者ユーザーはIDPからプロビジョニングすることができないため、SSOを構成する場合、事前に管理コンソールにてユーザー作成する必要があります。

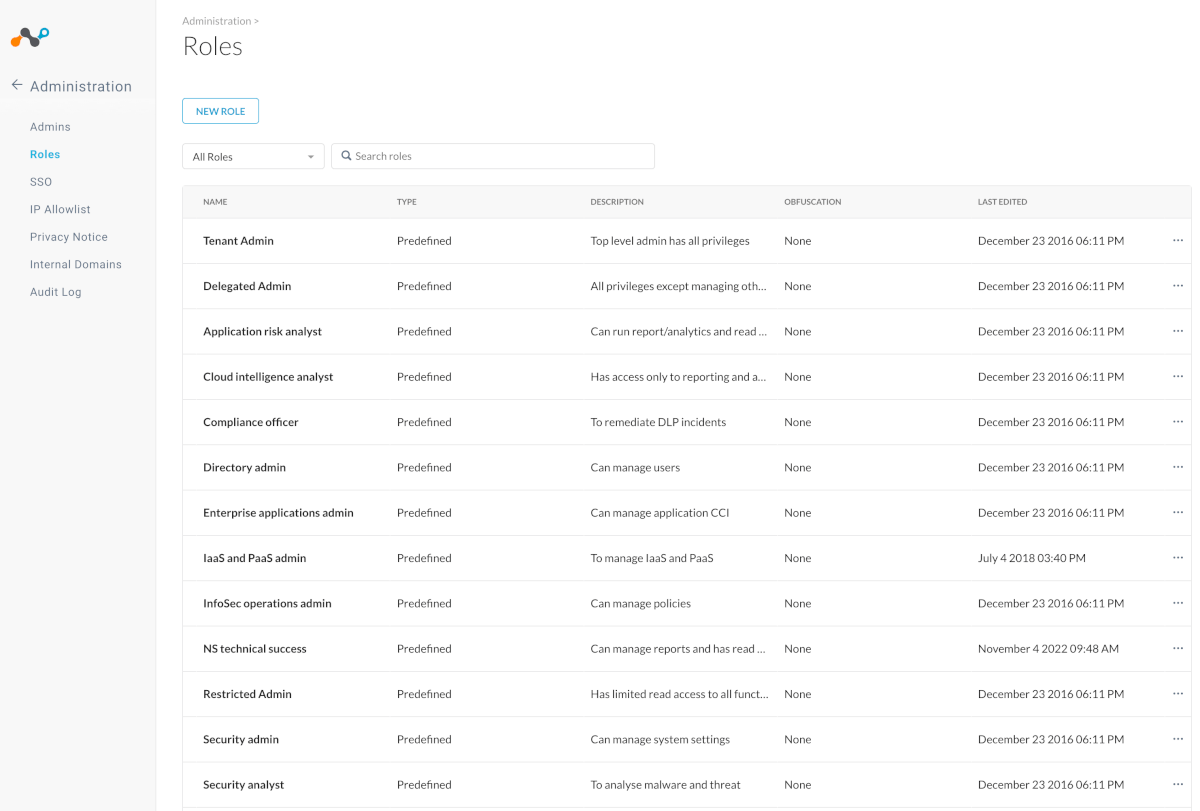

Roles

- 管理者であっても管理コンソール上の全ての設定を見せたくない場合、Rolesによって権限の設定が可能です。

- [NEW ROLE]からカスタムで権限設定を作成することも可能です。

- 全ての権限が必要な場合は、[Tenant Admin]を利用します。

- 初期設定の段階で特に権限を分ける必要がない場合は設定は不要です。

- [NEW ROLE]からカスタムで権限設定を作成することも可能です。

SSO

- Netskopeの管理コンソールへのSSO設定で利用します。

- SSOの設定を有効化したとしてもテナントURLに「/locallogin」を追加することで管理者はローカルログインすることができます。

- 例:https://<テナント名>.goskope.com/locallogin

- SSOの設定方法は下記公式ドキュメントを参照ください。

- Netskope SSO with Azure AD

- Netskope SSO with Okta

- 後日、SSO設定方法の手順をブログ化する予定です。

- SSOの設定を有効化したとしてもテナントURLに「/locallogin」を追加することで管理者はローカルログインすることができます。

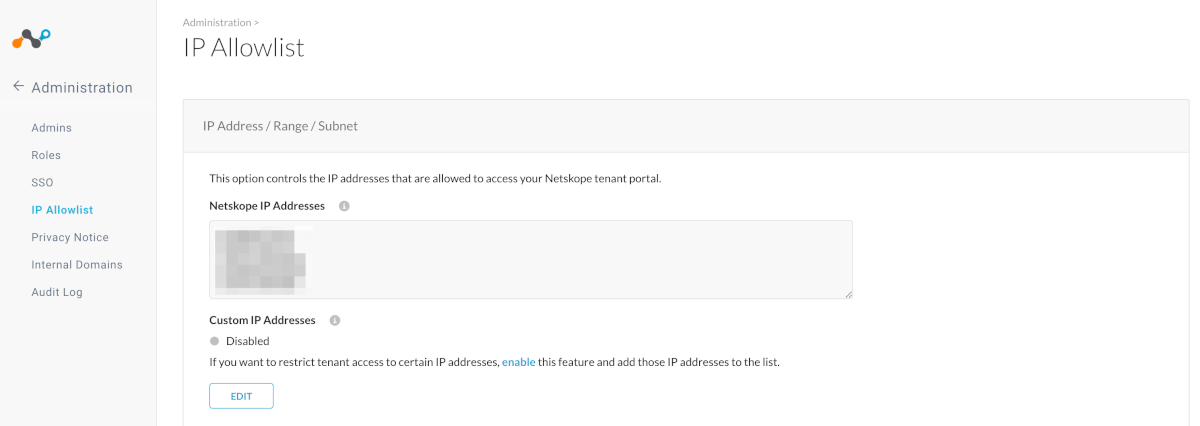

IP Allowlist

- Netskopeの管理コンソールにアクセスできるIPアドレスを制限したい場合に利用します。

- Custom IP Addressesにて、[STATUS]を[Enabled]に変更し、許可したいIPを登録することで設定が可能です。

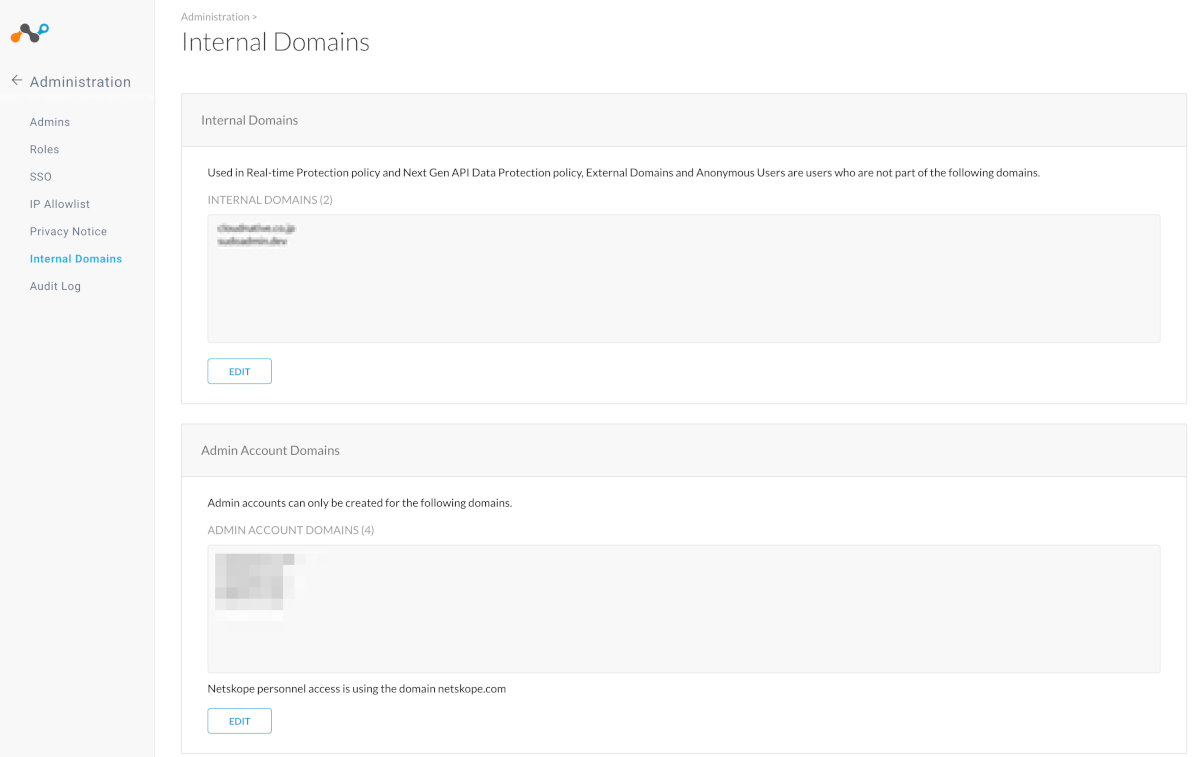

Internal Domains

- Internal Domains

- こちらに設定しているドメインがポリシー設定の際の自社ユーザーとして扱われます

- Admin Account Domains

- 管理コンソールにアカウントを作成できるドメインを指定します。

- 自社ドメインの他にサポートアカウント用にNetskope社ドメインや代理店のドメインを登録する場合があります。

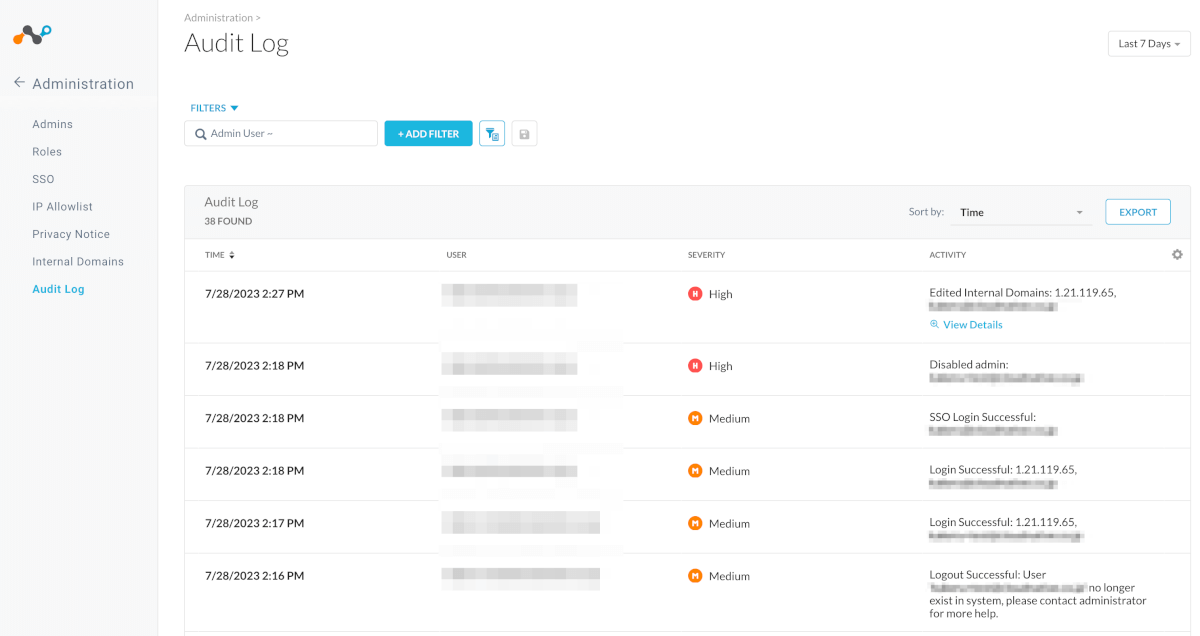

Audit Log

- 管理コンソールでの管理者操作を記録します。

- ログは、90日間保存されます。

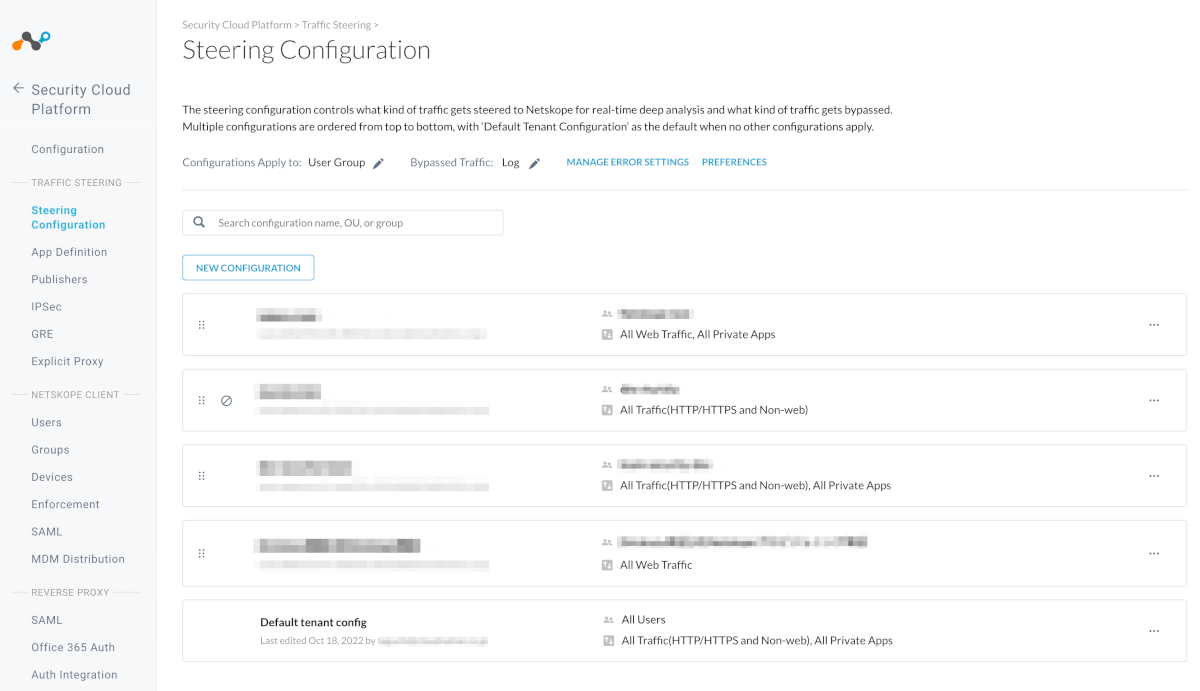

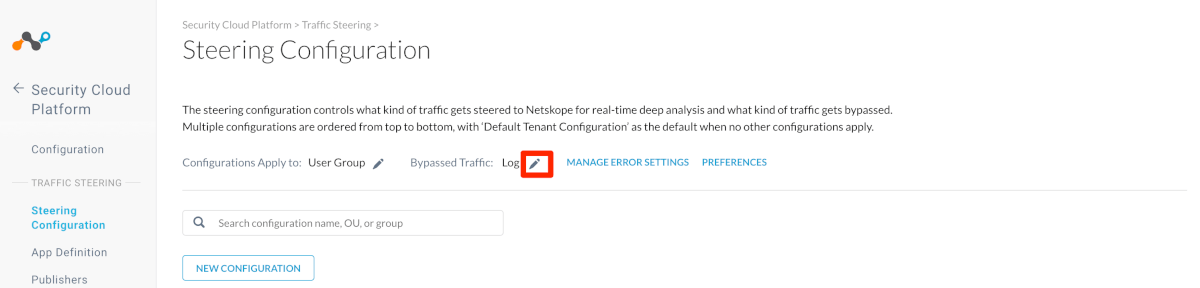

Security Cloud Platform/Steering Configuration

- Netskope管理コンソール > Settings > Security Cloud Platform > Steering Configurationにて設定を行います。

- Steering Configurationでは、主にどの通信をNetskopeに向けるのか、例外設定を行うのか等の設定を行います。

- IDPからグループをプロビジョニングすることで、Configを複数に分けることができます。

- 細かくConfigを分けてしまうと、例外設定をコピーすることができなため運用が大変になることが予想されます。

- [動作検証用Config] + [開発者向けConfig] + [Default Tenant Config]などある程度数を絞って運用することを推奨します。

- 対象のユーザーが複数のグループに該当する場合、上位に配置したConfigが適用されます。

- どのConfigが適用されているかは、端末上のNetskopeアイコンを右クリックし、[Configuration]にて確認することができます。

- [動作検証用Config] + [開発者向けConfig] + [Default Tenant Config]などある程度数を絞って運用することを推奨します。

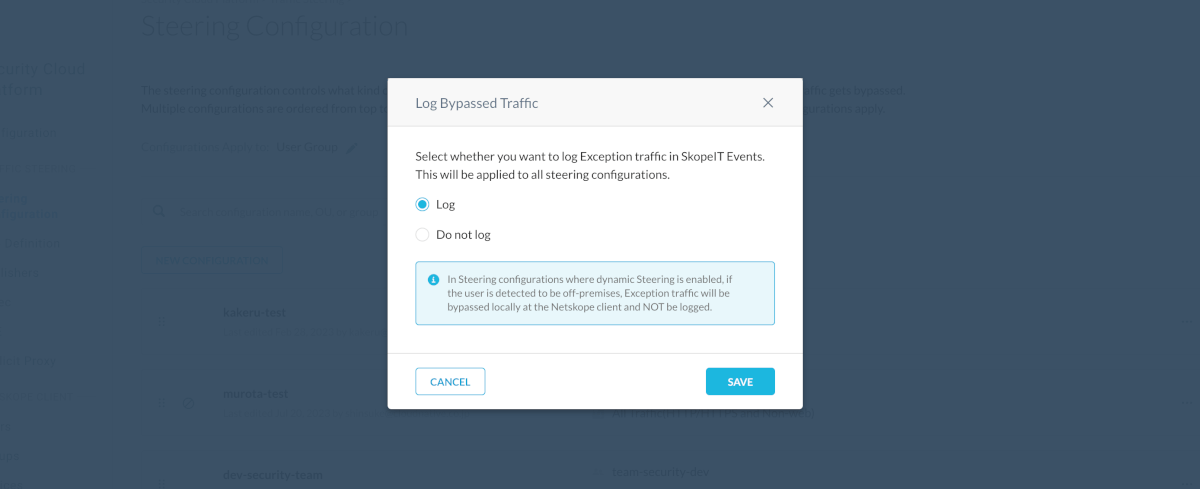

Bypassed Traffic

- 例外設定を実施した通信のログをSkope IT > page Eventsに表示させるための設定

- 全ての例外設定が表示される訳ではないため注意が必要

- page Eventsに表示される条件については下記を参照

- 基本的には[Log]に設定して問題ないと思います。

- 全ての例外設定が表示される訳ではないため注意が必要

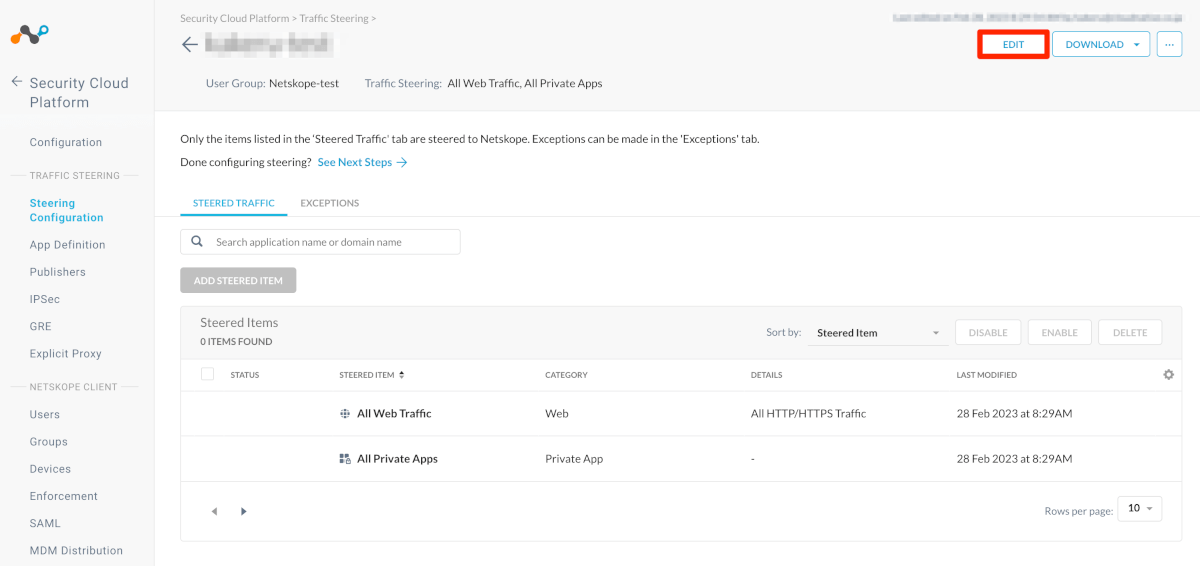

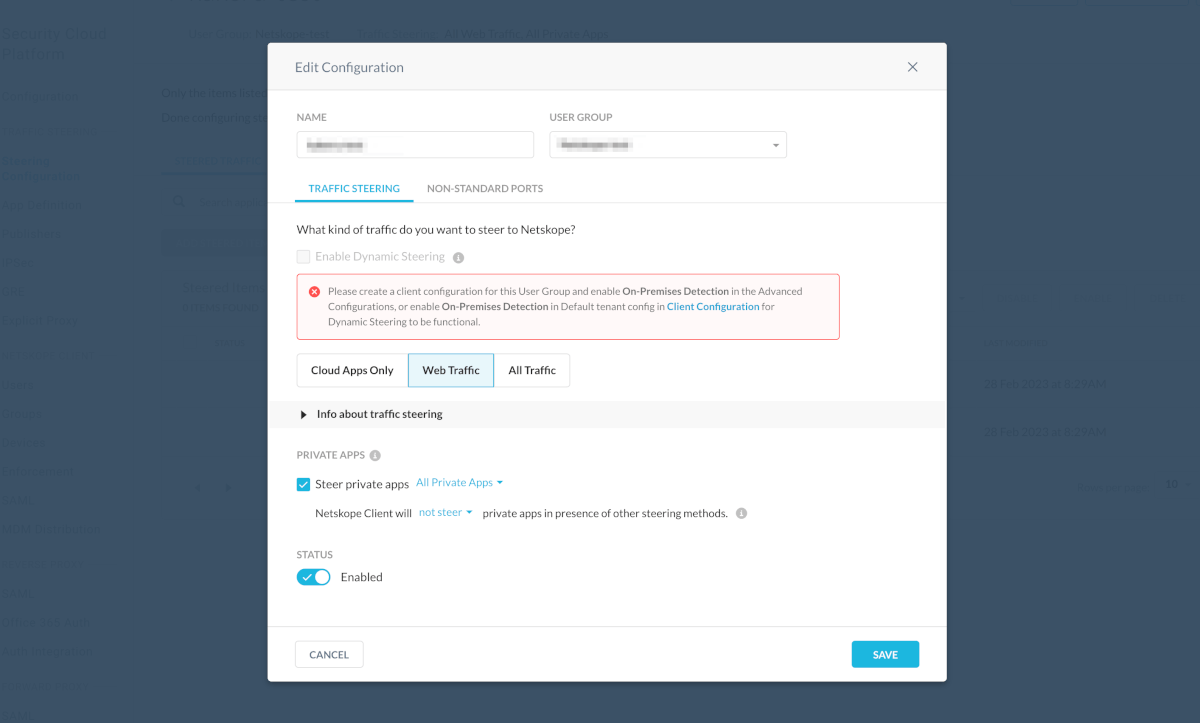

STEERED TRAFFIC

- どの通信がNetskope経由とするかという設定

- Cloud Apps Only

- Netskopeが事前定義したアプリのみNetskopeを経由させる設定

- 設定後に、どのアプリをNetskope経由とするかの選択が必要

- Web Traffic

- 全てのhttps/http通信をNetskope経由とする設定

- NG SWG Pro以上のライセンスが必要

- All Traffic

- 全てのトラフィックをNetskope経由とする設定

- CFWのライセンスが必要

- Cloud Apps Only

- PRIVATE APPS

- NPAを利用する際にSteer private appsにチェックを入れる

- NPAのライセンスが必要

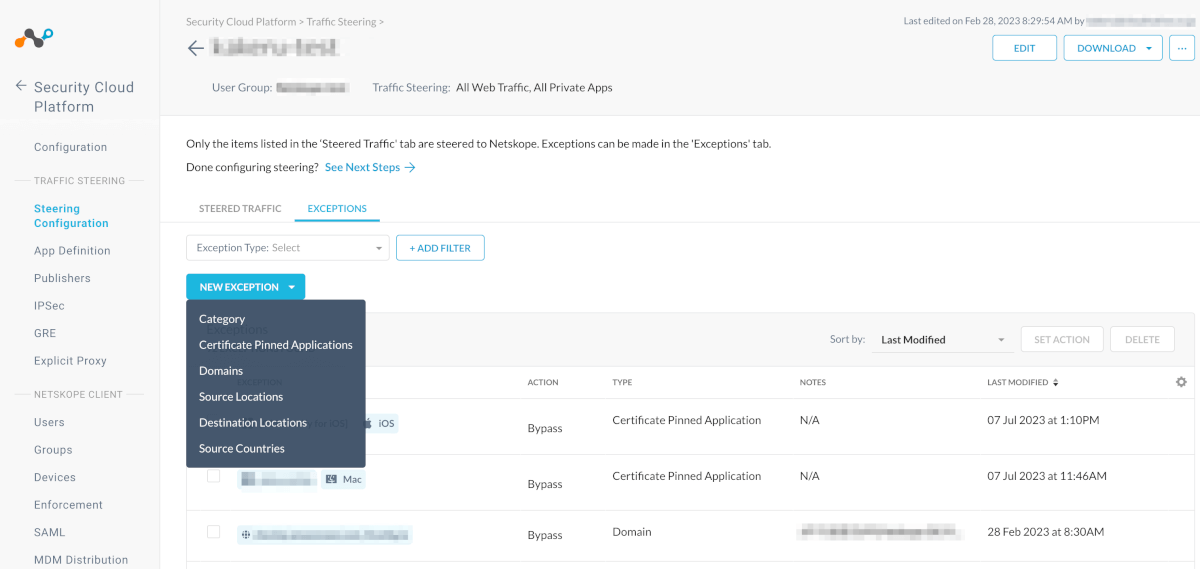

EXCEPTIONS

- Netskopeを経由しない通信を設定

- Netskopeと食い合わせが悪いサービスやOSのアップデートに利用するサービスがデフォルトで登録されています。

- 自社で利用しないサービスなどがある場合は、必要に応じて削除を行うこと

- Exceptionで指定できる設定方法は下記の通り

- Category

- 事前定義されたカテゴリやカスタムカテゴリを指定可能

- [Home] > [Policies] > [Web]にて作成

- カスタムカテゴリの作成方法の詳細については以下を参照のこと

- Certificate Pinned Application

- 特定のプロセス✖︎ドメインにて例外設定を行いたい場合に利用する

- OSによって設定を入れる必要がある

- Windowsのみ例外設定を実施なども可能です

- Domain

- ドメイン単位での例外設定を行うことが多い

- Source Location

- 指定するためには事前にNetwork Locationを作成する必要がある

- Network Locationの作成方法の詳細については以下を参照のこと

- Destination Location

- 指定するためには事前にNetwork Locationを作成する必要がある

- Network Locationの作成方法の詳細については以下を参照のこと

- Source Countries

- 特定の国での通信を例外設定する方式です

- Category

- Netskopeと食い合わせが悪いサービスやOSのアップデートに利用するサービスがデフォルトで登録されています。

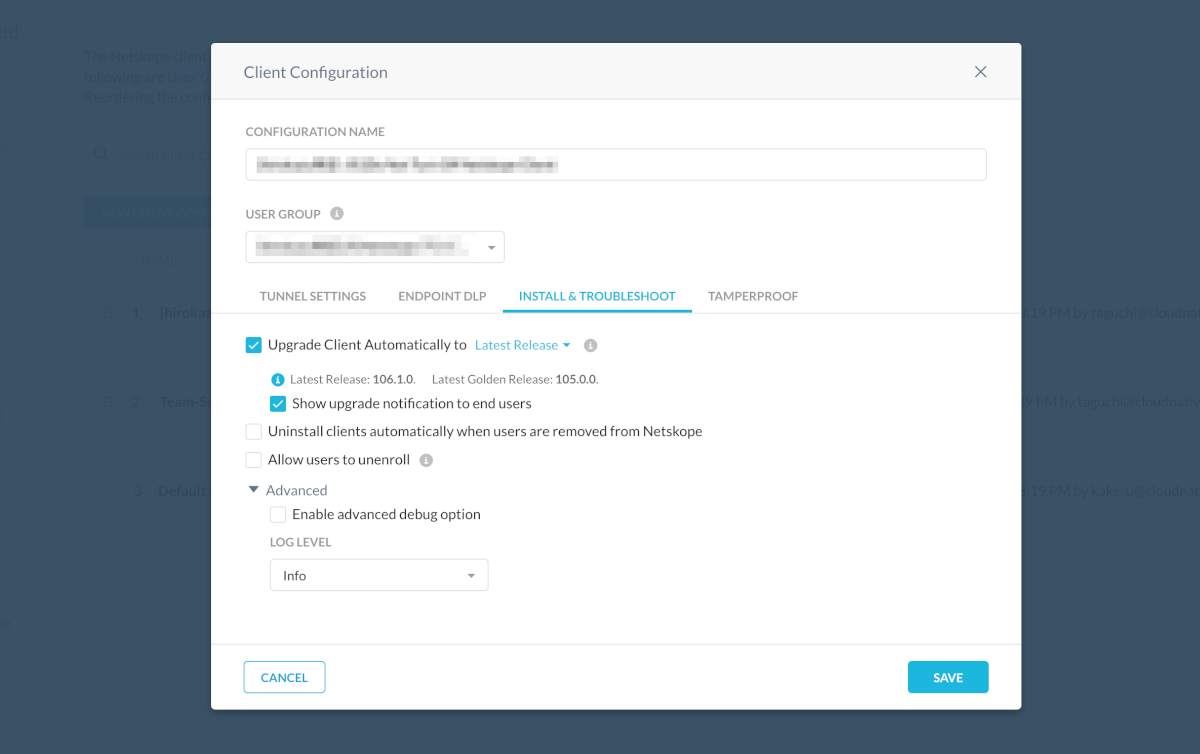

Security Cloud Platform/Client Configuration

- Netskope管理コンソール > Settings > Security Cloud Platform > Devices > Client Configurationsにて設定を行います。

- Client Configurationでは、端末に配布するNetskope Clientがどのような動作をするか設定を行います。

- IDPからグループをプロビジョニングすることで、Configを複数に分けることができます。

- Client Configurationの詳細については下記を参照のこと

よく利用する設定

- INSTALL & TROUBLESHOOT

- Upgrade Client Automatically to [Latest Golden Release or Latest Release or Specific Golden Release]

- Netskope Clientの更新頻度を設定します

- Latest Golden Release

- 最新のゴールデンリリースに更新

- Latest Release

- 最新バージョンに更新

- Specific Golden Release

- 指定したゴールデンリリースに更新

- Latest Golden Release

- Netskopeでは、3世代のゴールデンリリースがサポートされています。

- 管理者のみ先行して新しい機能を利用したい場合等にConfigをわけ、[Latest Release]に指定することで常に最新のバージョンを利用できます。

- Netskope Clientの更新頻度を設定します

- Upgrade Client Automatically to [Latest Golden Release or Latest Release or Specific Golden Release]

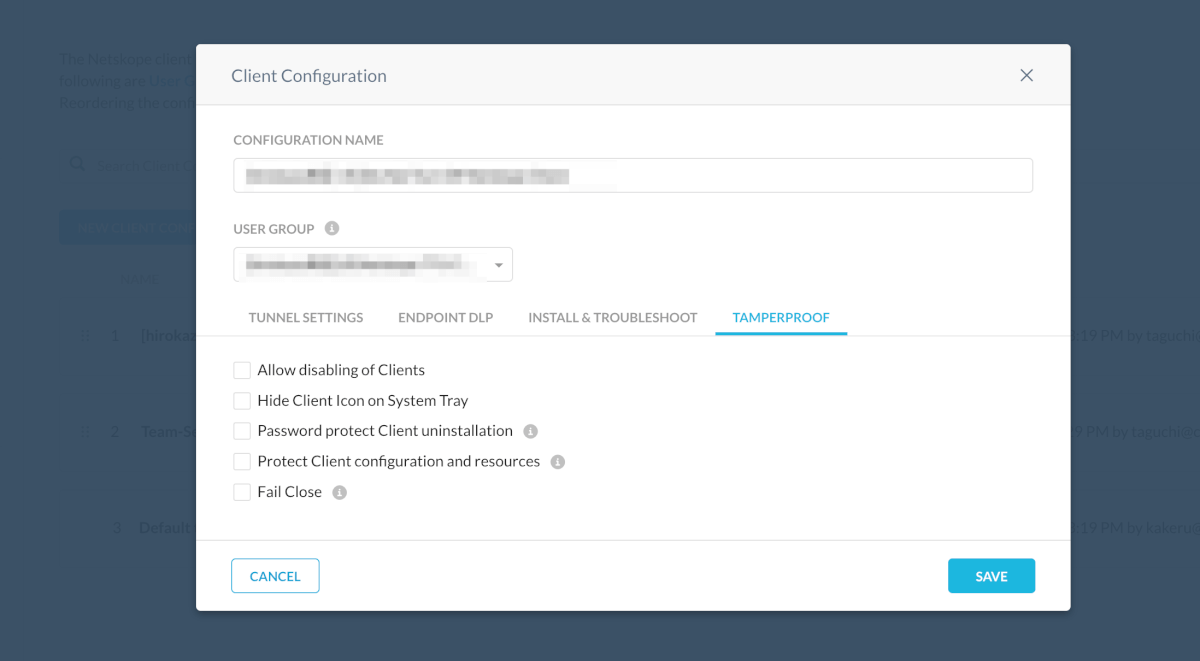

- TAMPERPROOF

- Allow disabling of Clients

- ユーザー側にてNetskope Clientをdisableに変更することを許可する場合にチェックを入れる

- 導入初期などNetskopeと食い合わせの悪いサービスが出てしまった場合にユーザーに回避策を用意するために利用

- ある程度食い合わせの悪いサービスの特定ができ、運用が安定してきてから本設定を無効化することを推奨

- ユーザー側にてNetskope Clientをdisableに変更することを許可する場合にチェックを入れる

- Password protection for client uninstallation and service stop

- ユーザーがNetskope Clientをアンインストールしようとした際にパスワードを要求することができる

- Allow disabling of Clients

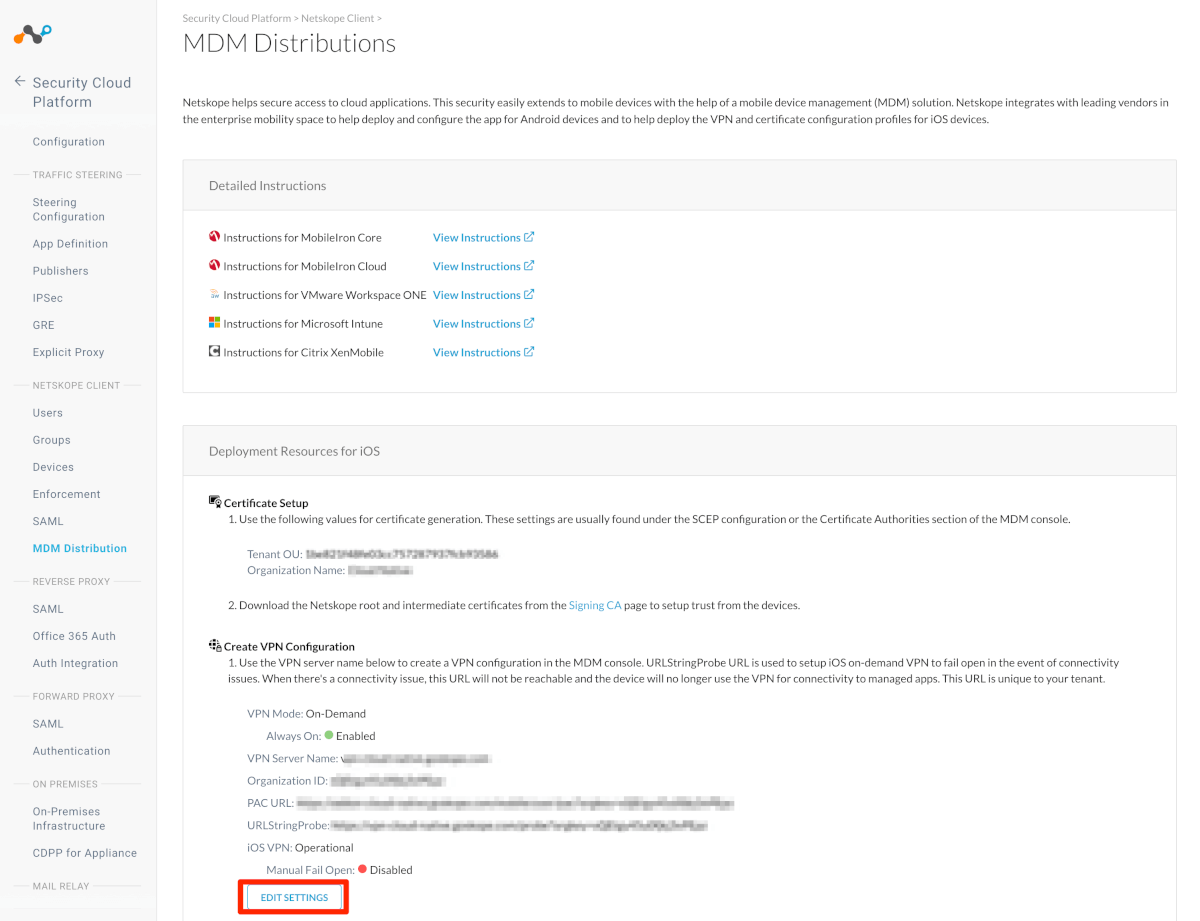

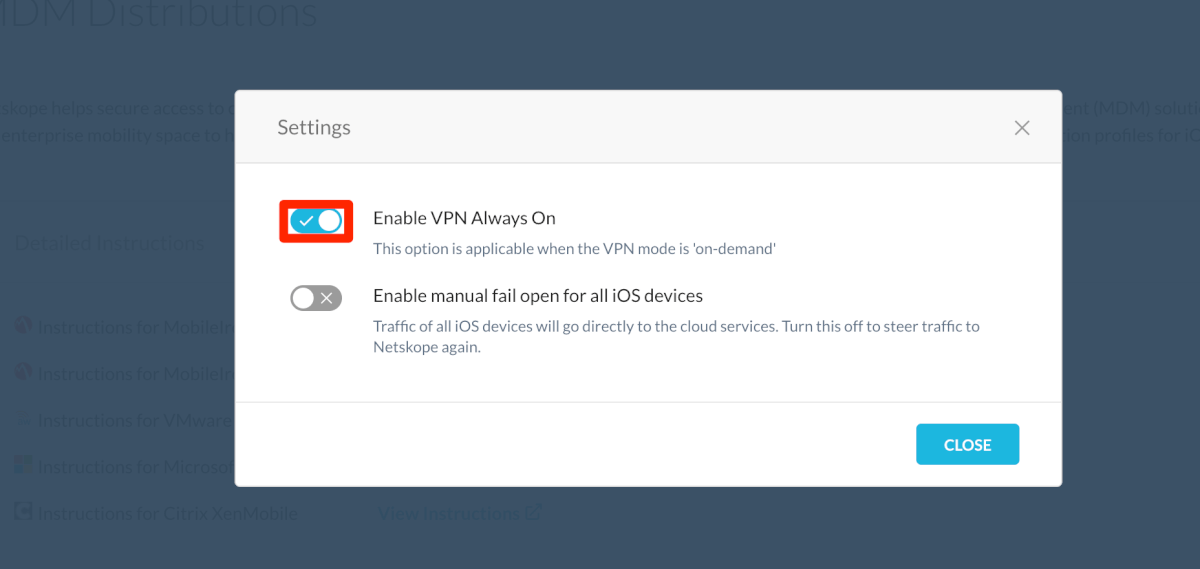

Security Cloud Platform/MDM Distributions

Deployment Resources for iOS

- Netskope管理コンソール > Settings > Security Cloud Platform > MDM Distributions にて設定を行います。

- Create VPN Configuration

- Edit Setting > Enable VPN Always Onにチェックを入れると、iOS利用時に常にVPNを利用するように設定できます

- 本設定がOffの場合、通信が発生したタイミングで都度VPNを貼るため通信の遅延が発生する場合があります

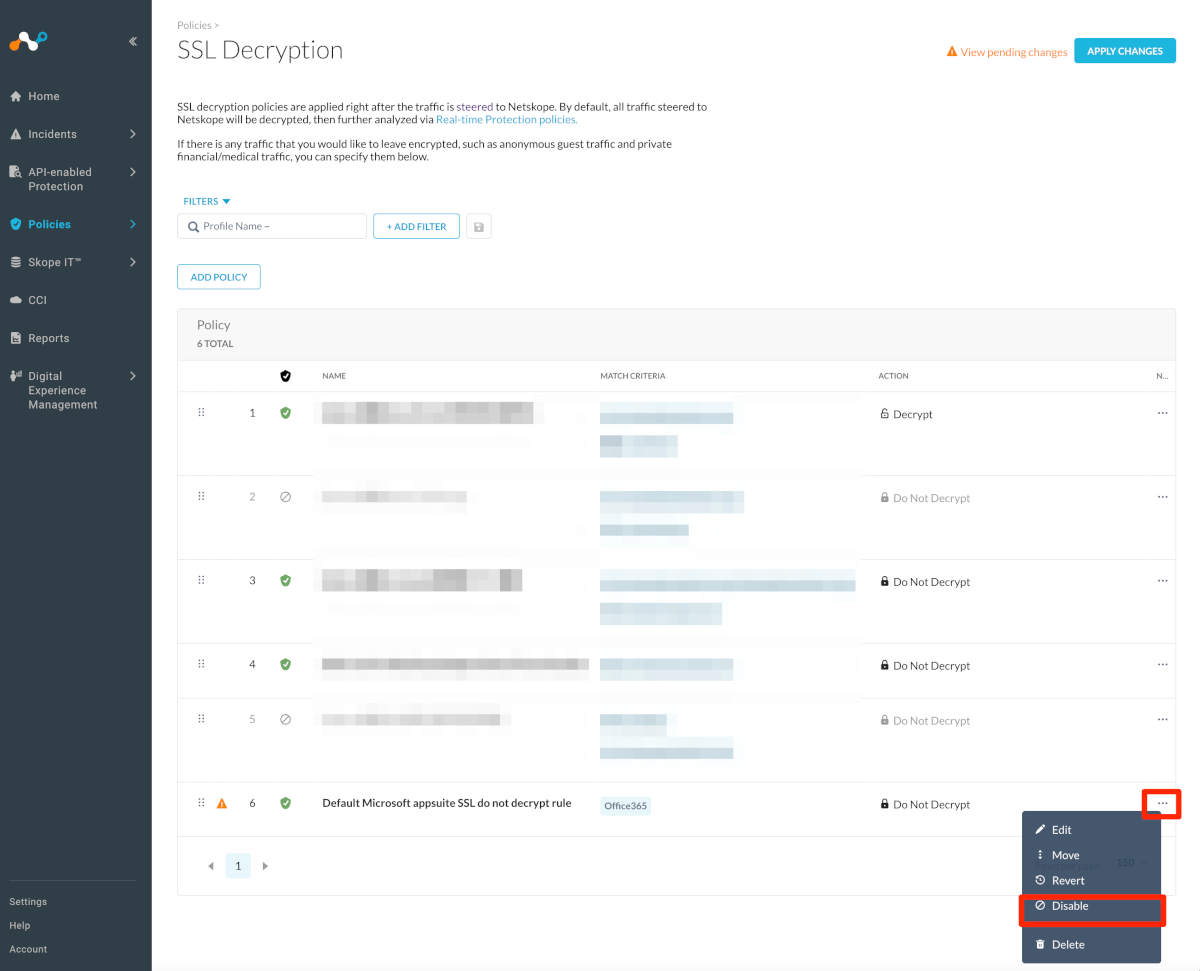

SSL Decryption

- Netskope管理コンソール > Policies > SSL Decryption にて設定を行います。

- 本設定は、特定の通信において、Netskopeを経由するが、SSL復号&再暗号化を行わないように設定することが可能です。

- 証明書のエラーが発生した場合などに利用します。

- 本設定を実施するとApplicationのアクティビティを確認できなくなります。

- テナントを開設するとDefaultでOffice365がSSL復号化除外されています。

- Office365のアクティビティを確認したい場合は、該当ポリシーの無効化を行います。

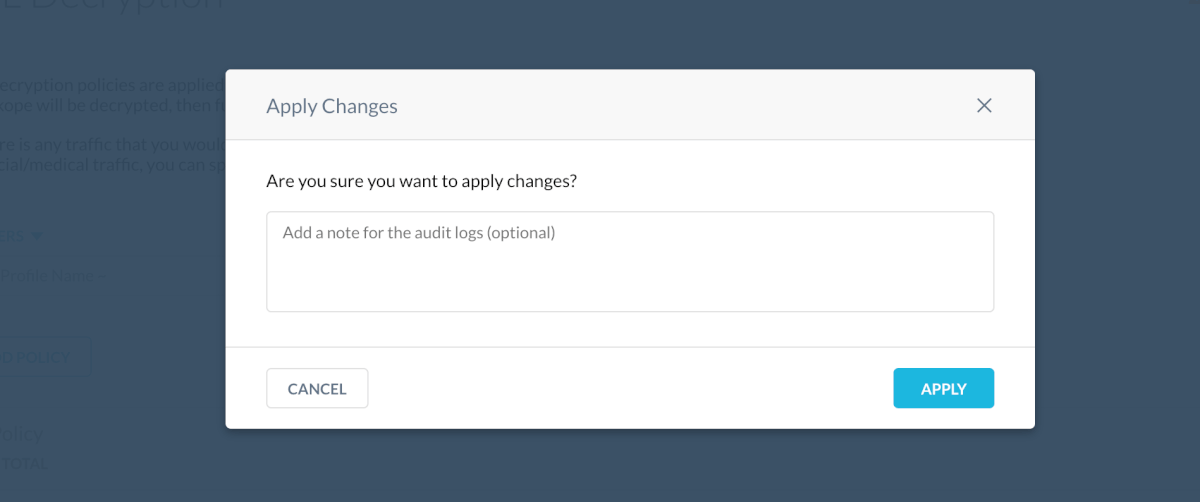

- 設定が完了したら、APPLY CHANGES > APPLYの順にクリックして設定を保存します。

- SSL Decryption Policy の設定方法については、下記弊社ブログを参考にしてください。

次のステップ

本手順が終わったら次は「管理コンソールへのSSO設定(推奨)」もしくは、「ユーザープロビジョニング」を実施してください。

- 管理コンソール初期設定 ←今日のブログはここ!

- 管理コンソールへのSSO設定 ←次はここ!

- ユーザープロビジョニング

- ユーザープロビジョニング~Entra ID(Azure AD)~

- ユーザープロビジョニング~Okta~

- Netskope Client 配布

- Client配布~Intune windows~

- Client配布~Jamf macOS~

- Client配布~Email Invite iOS~

- Client配布~Jamf iOS~

- Client配布~Intune iOS~

- ポリシー設定

- ポリシー設定~Real time Protection~

- API 連携~ Google Drive~

- API連携~ Box~

- API連携 ~ Gmail~

- ポリシー設定 ~API Introspection~

- ポリシー設定 ~ DLP~

- NPA

- NPA~ Publisher構成 AWS~

- NPA ~ アプリ登録、ポリシー設定~

- NPA ~ Publisher自動更新~

- NPA ~ Prelogon検証~

終わりに

今回は、Netskoepのよく利用するテナント設定についてまとめました。 Netskopeの設定についてシリーズでブログを書いていきます。 次回は、管理者ユーザーSSO設定〜Azure AD編〜です。それではまた。