セキュリティチームのぐっちーです。Netskope iOS/iPadOSアプリ「Unified Netskope Client」がβ版として登場したので、前回ブログに引き続いて検証しています。今回は動作確認編です。

iOSにおけるNetskope事情

情報漏洩対策等では欠かせないツールであるNetskopeを、iOS/iPadOSに導入すること自体は以前から可能でした。しかし、従来のNetskope iOS導入は以下のような運用上課題も抱えており、iOSへの導入を積極推奨しないケースが多いのが実情でした。

- Netskope Private Access(NPA)とSecure Web Gateway(SWG)で展開方式が異なっており、両方を使う場合はそれぞれ準備しなければならない。

- iOSにNetskopeをマスデプロイするためには、SCEPサーバーを自身で用意する必要があったりするなど、そもそも導入までが面倒である。

- 導入後のメンテナンスも大変。

- まず、PCのみの展開と比べて、単純にやることが増えるという側面があります。

- また、PCで特定のクラウドサービスに繋がりにくいなどの不調があった場合は、Netskope Clientでデバッグログを取得して調査可能ですが、iOSで不調があった場合はログの取得が難しいケースがあります。

そのため、iOSにおける現実解として「iOS上に重要データが流通しないように制御し、Netskopeは導入しない」といった手法でiOS側のセキュリティを担保することが多く採用されてきました。例えば、BoxのEnterprise設定[1]や、Microsoft 365のモバイル アプリケーション管理 (MAM) アプリ保護ポリシー[2]等を利用すると、iOSからデータが閲覧はできるけど、ローカルにデータを流通(ダウンロード)させないといった制御が可能です。

iOS上に重要データが流通せざるを得ないケースをなんとかする

一方で、ビジネス要件や様々な制約事項からからiOS上に重要データが流通せざるを得ないケースも存在します。そもそも、全てのiOSアプリでMAMのような制限をすることはできません。機微情報が含まれる写真を撮影するケースだってあります。その場合は、運用の手間をかけながらiOSにNetskopeを導入することになります。

今回、新しく出てきたiOSアプリ版(Unified Netskope Client)は、iOSにおけるNetskope運用の全ての悩みを解決してくれるものではないと思いますが、少なくともマスデプロイなどの課題は解消できるのではないかという期待のソリューションです。

Unified(統合された)という名前の通り、従来ではSWGとNPAで別れていた展開方式を統合したのが主な特徴となります。また、SWGやNPAだけではなく、CASBやCFWなど対応範囲も拡張されています。まだβ版での提供で仕様も変わるかもしれませんが、早速社内で試してみました。

免責事項

- 現在提供されているのはβ版です。動作保証はされておらず、本番運用には適しません。あくまで、小規模のPoCでのみご利用ください。

- Netskope iOSアプリがGAされた後、β版のアプリが配布済みの端末に、GA版のアプリを配布する際は、再配布などが必要となる可能性がございます。詳細については、GA後にご確認ください。

- Netskope iOSアプリがGAされた後、MDMを使った配布設定や、アプリの仕様等が変更になる可能性がございます。

前提条件

- 通信要件はPC版のNetskope Clientと同様の通信要件[3]となります。

- iOS version 15以上でご利用いただけます。

本ブログの内容は、2023年3月15日時点までの情報を元に作成しておりますが、クラウドサービスの仕様変更等に伴い、将来的に状況が変化することがございます。当社側で仕様変更が確認できた場合は可能な限り修正をしますが、最新の情報を常に維持することは難しい点についてはご了承ください。

管理者観点

オンボーディング方法

Netskope公式サポートサイトによると、Netskope iOS/iPadOSアプリは以下の5パターンのオンボーディング方法があります。そのうち当社では現時点ではJamf ProとIntuneは動作確認しています。

- Jamf Proを利用したアプリの配信

- Jamf Schoolを利用したアプリの配信 ※ 私は未検証

- Intuneを利用したアプリの配信

- Workspace Oneを利用したアプリの配信 ※ 私は未検証

- Email Invite方式(ユーザーのメールアドレスに送られるメールを使って、ユーザーが手動でオンボードする) ※ 私は未検証

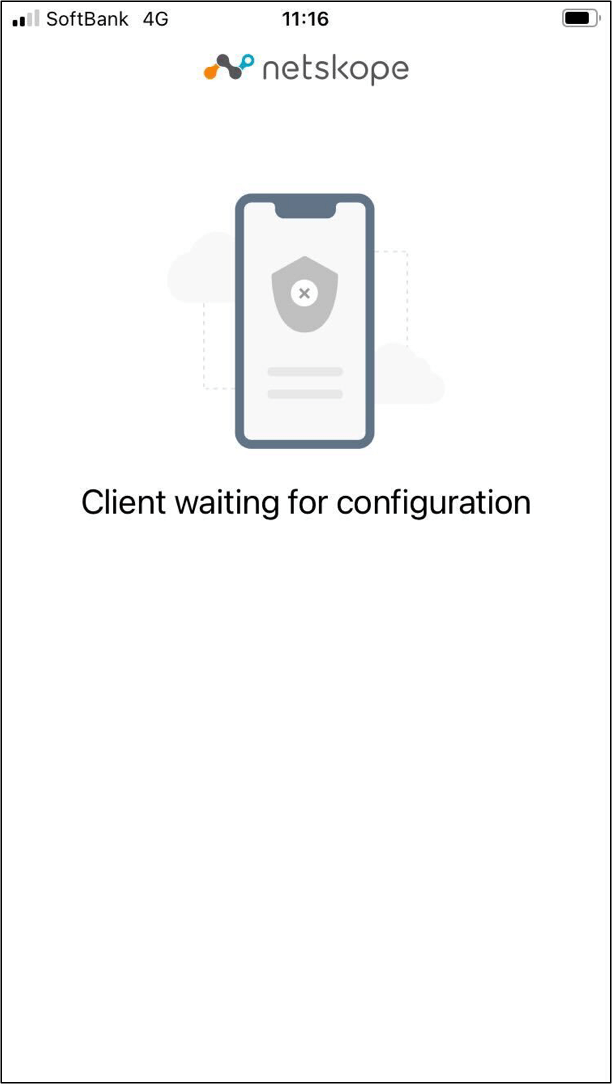

β版が出てすぐのタイミング(2023年2月頃)は、配信設定を正しくしているが”Client waiting for configuration”という画面のままNetskopeが有効化されないということが度々おきていました。私の場合はアプリをアンインストールして再度インストールしたら事象が解消されました。

β版の宿命だと思いますし、最近は頻度も減っている気がしますが、Netskope社にFBしたいと思います。

オンボードされているかの確認はどうするのか?

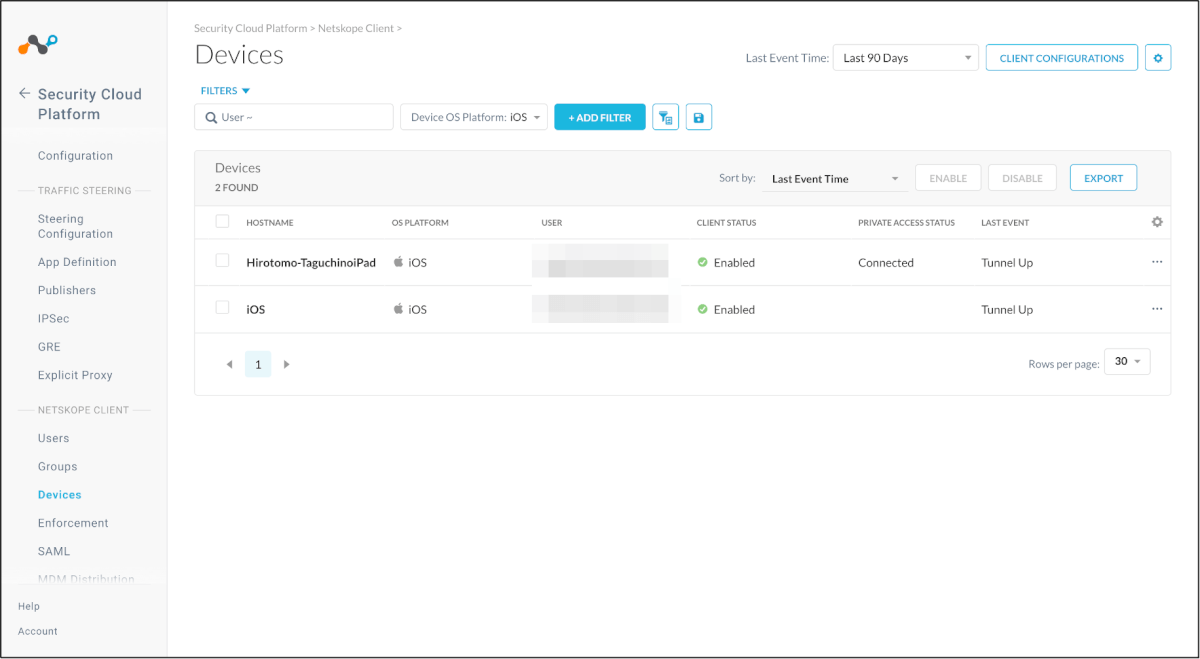

まず、上記の手順でUnified Netskope Clientを配信した場合、対象の端末がちゃんとオンボードされているかが非常に気になると思います。最初に管理コンソールを使ってその確認を行います。

Netskopeの管理コンソールから[Settings] > [Security Cloud Platform] > [Devices]という順番に遷移すると、Netskopeにオンボードされているデバイスの一覧を見ることができます。 その画面で[+ADD FILTER]をクリックし、[Device OS Platform] を iOSで絞り込めばオンボードされているiOSが確認できます。

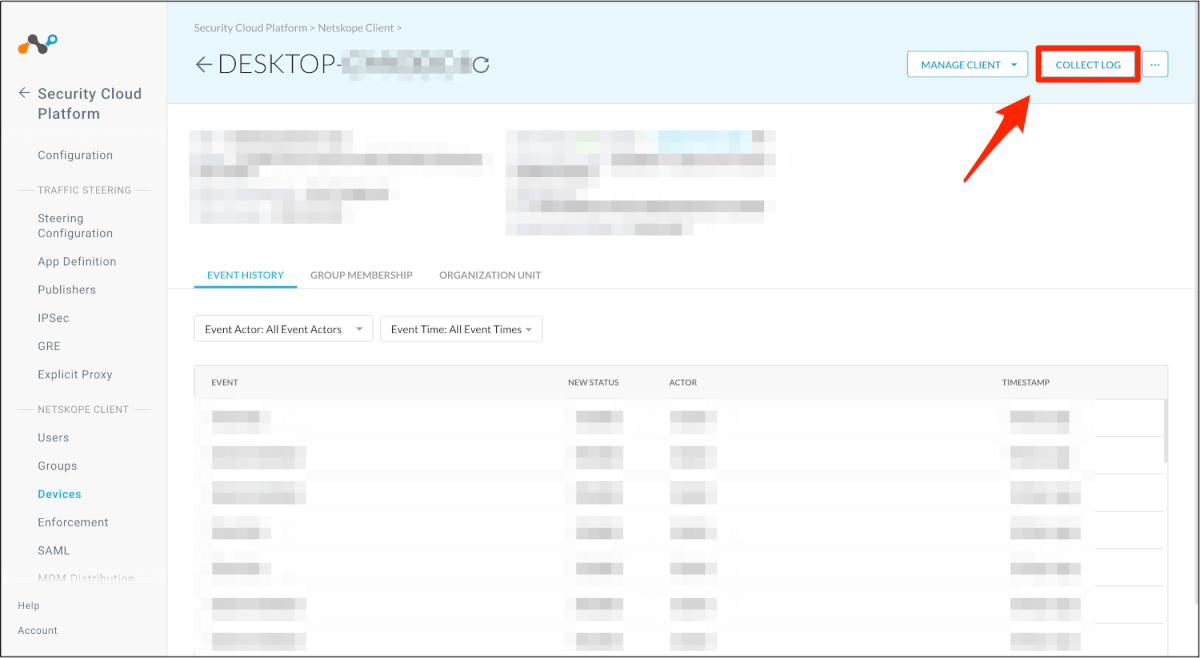

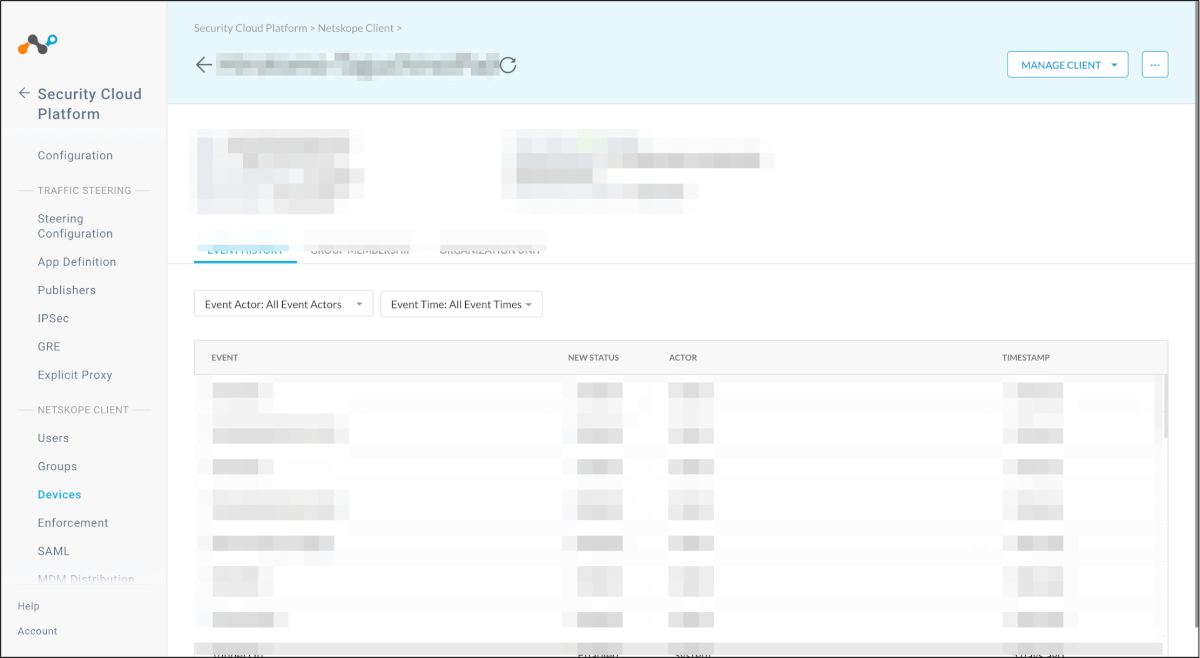

不具合時のデバッグログの収集はどうするのか?

Netskopeで何かしらの不具合があった場合、Clientのデバッグログを調査することが多々あります。PCの場合はエンドユーザー作業でログを抽出する方法と、Netskopeの管理コンソールでログを抽出する方法の2種類がサポートされています。

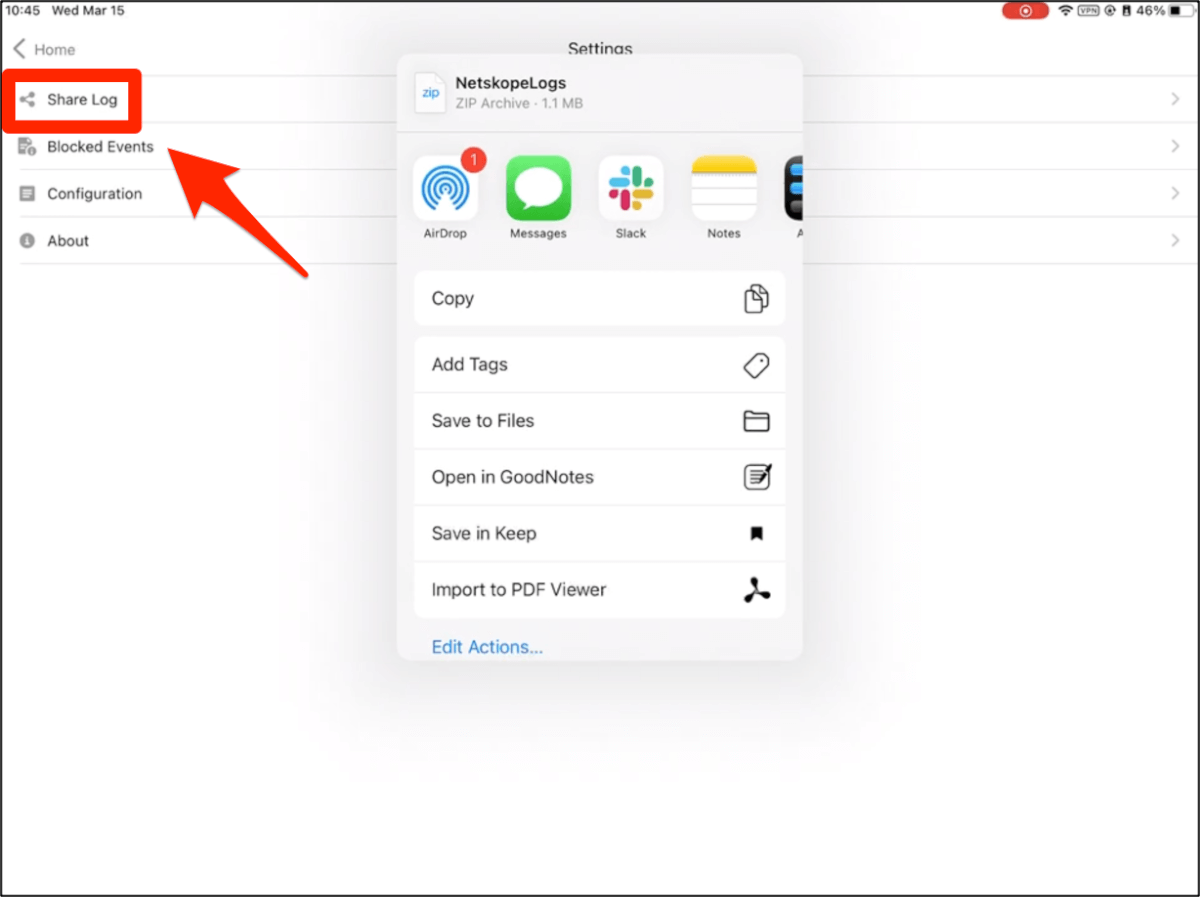

一方、iOSの場合、現時点では管理者からのデバッグログ取得方法は現時点ではサポートされていないようでしたので、ユーザーの操作によって取得する必要があります。

管理コンソールのログの見え方はどうなのか?

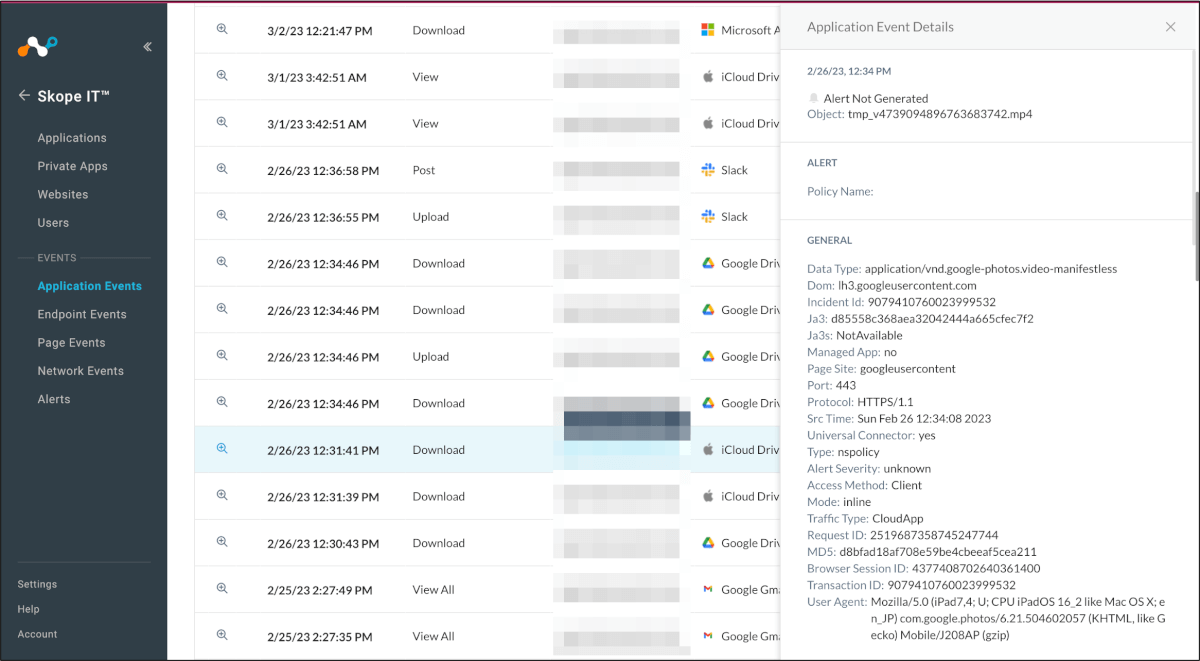

これまでは不具合があった場合のデバッグログの話をしてきましたが、ここではNetskopeのサービスの本命である端末からの通信ログ(CASB・SWG・NPA・CFW)を見ていきます。iOSのログをPC版と同様にNetskope管理コンソールの [Scope IT] に表示されますので、今回はサンプルとしてGoogle Driveのログを見ていきます。

基本的なログのフォーマットですが、もちろんアプリケーションによって異なることは前提ではありますが、PC版とほぼ同等にアプリケーションとユーザー操作を識別したログが取得できていました。

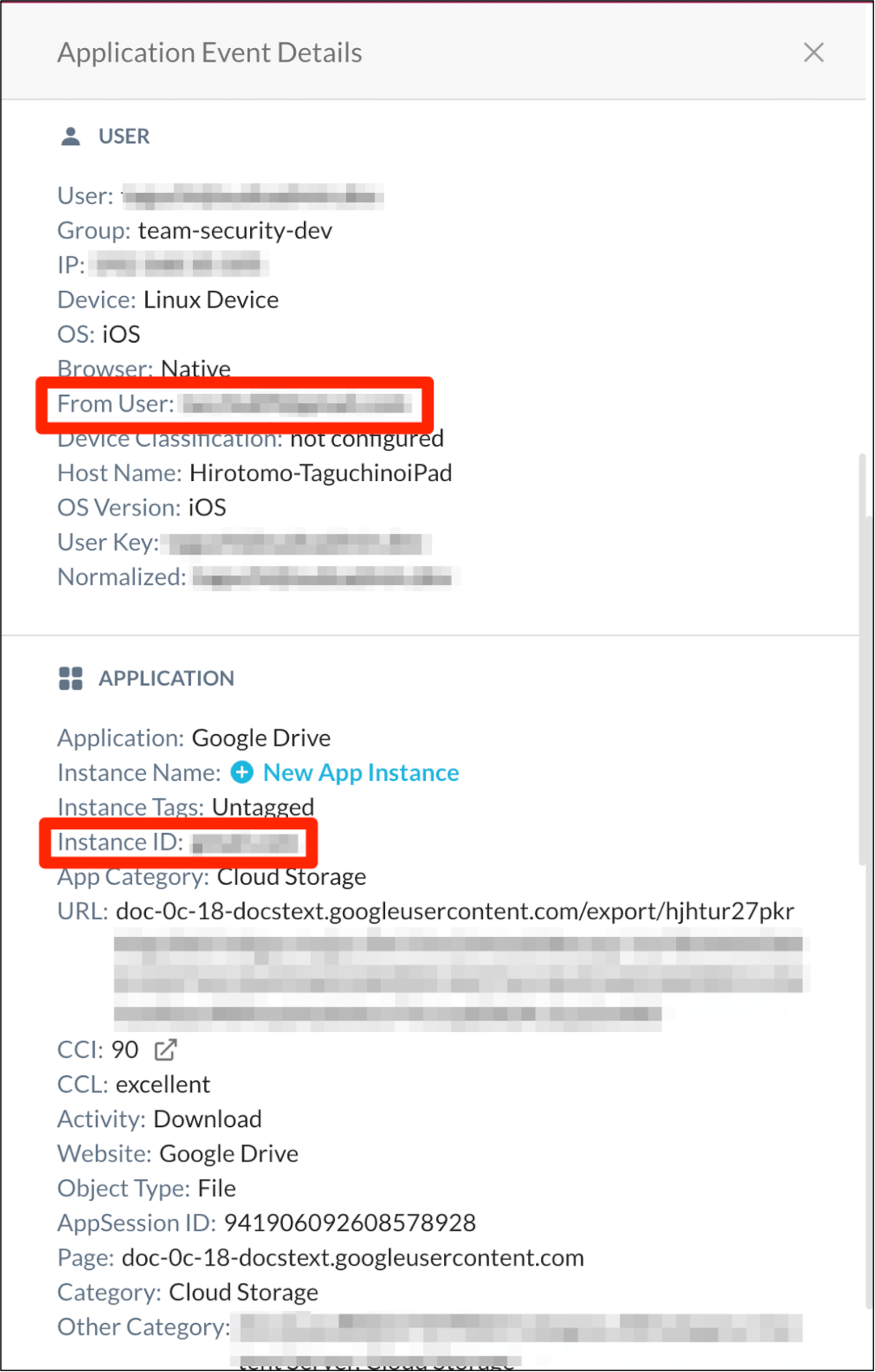

また、Google DriveではFrom User(そのアプリにログインしているユーザー)やInstance ID(テナント固有のID)も取得できており、会社支給スマホでのシャドーITなどを発見するなどのユースケースに利用できるのではないかと思います。

今回はGoogle Driveをサンプルにしておりますが、実際ご利用される場合は、制御したい対象のアプリケーションの動作を識別・制御可能かをご確認ください。

PCと制御ポリシーを分けたい場合はどうするのか?

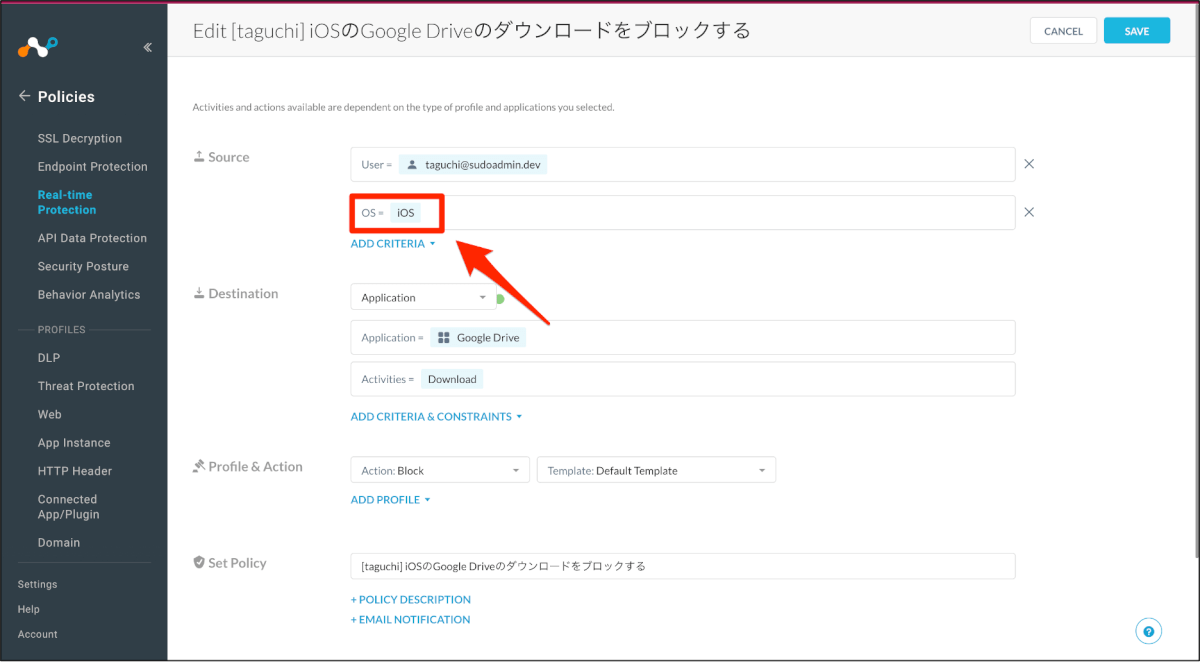

ログの次は制御(アクセスブロックやアラート等)の方を見ていきます。PC版では [Real-time Protection] でさまざまな制御を施しますが、iOS版でもそれは変わりません。既にユーザーやグループを指定してポリシーを切っている場合は、そのポリシーが適用されます。

Netskopeのポリシーはなるべくシンプルな構成にした方が運用が楽なので、PC版と同じような制御にすることが理想ではありますが、データの取り扱い方の違いによってはPC版とiOSでポリシーを分ける必要があります。その場合は、[Real-time Protection]のポリシーのSouceのOSを指定することで、ポリシーを分けることができます。

例えば、Google DriveにはMAMの機能がなく、アプリの機能を使ってモバイルアプリからのファイルダウンロードを制限することができません。そこで、上記のようなポリシーを組むことで、ファイルのiOSデバイスへの流通を抑制することができます。

[Real-time Protection]のポリシーという単位ではPCとiOSを区別することができましたが、Steering Configuration(どの通信をNetskope経由にするかの設定)では区別することが難しそうです。

ユーザー体験

ブロック時の動作

ここからはユーザー側の体験に関する確認です。Real-time Protectionでブロックされた場合の挙動について見ていきます。下記はGoogle Driveのファイルを他のアプリに共有しようとした際の挙動です。

上の動画の通り、ユーザーに通知されるのはブロックされたことだけであり、ユーザーは「Netskopeによってブロックされたこと」がわからない点が気になりました。

また、PC版のNetskopeではブロックされた際のアラートのメッセージをカスタマイズすることができますが、その機能については対応していないようでした。これらの機能がiOSでも対応できると幅が広がるのでNetskope社にFBしたいと思います。

不具合時のデバッグログの収集

前述の通り、管理コンソールからデバッグログの収集はできませんが、ユーザーサイドからはアプリの操作でデバッグログを他のアプリ経由で共有可能です。

終わりに

新しいNetskope iOS/iPadOSアプリ版は、PC版のNetskope Clientに近づいてきており、使えるユースケースも増えてきたなという印象を受けました。まだβ版であり、本番運用に適さないステータスですが、読者の皆様も是非試していただけたらと思います。

また、本ブログでは気になる点についても言及しており、その点に関してNetskope社にFBをあげたいと思っていますが、皆様もぜひNetskope社に気がついた点を沢山FBをしていただけたら幸いです。

参考

- Netskope Client for iOS https://docs.netskope.com/en/netskope-client-for-ios.html

- Unified Netskope Client https://apps.apple.com/jp/app/unified-netskope-client/id6443881702

注釈

- モバイルセキュリティ設定について – Box Support https://support.box.com/hc/ja/articles/360044193613-%E3%83%A2%E3%83%90%E3%82%A4%E3%83%AB%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3%E8%A8%AD%E5%AE%9A%E3%81%AB%E3%81%A4%E3%81%84%E3%81%A6

- アプリ保護ポリシーの概要 https://learn.microsoft.com/ja-jp/mem/intune/apps/app-protection-policy

- Netskope Client Network Configuration https://docs.netskope.com/en/netskope-client-network-configuration.html