はじめに

先日、iOS/iPadOSの緊急セキュリティ対応(Rapid Security Rensponse:RSR)で16.5.1(a)が公開され、直後に公開停止、後日16.5.1(c)が公開されるという慌ただしい出来事がありました。

前回の記事でMDMでの制御方法をご紹介しましたが、その後の検証で強制的にRSRを適用する方法が判明したので改めてご紹介します。今回のケースであれば、16.5.1(a)のユーザーに対して強制適用が可能になります!、が副作用もあるので悩ましい、というお話です。

おさらい:緊急セキュリティ対応(Rapid Security Response)とは

iOS/iPadOS16/macOS13からは、Apple社が最新バージョンに対するセキュリティ更新のみを速やかに配信する場合には、バージョンアップでなく緊急セキュリティ対応を配信するようになりました。

標準設定では自動的に配信され適用を行うようになっています。

なお、以前のメジャーバージョンであるiOS/iPadOS15やmacOS12/11にはRSRの仕組みがなく、セキュリティ更新は次のマイナーバージョンアップでの対応になります。

本題:MDMから強制適用できるのか

前回の記事でMDMでの制御方法をご紹介しましたが、端末に一括でRSRを配信したり適用できないというご案内をしておりました。追加検証したところ、可能なことが判明しました!その方法をご紹介します。

なお、今回はJamfでの動作検証結果のご紹介となります。

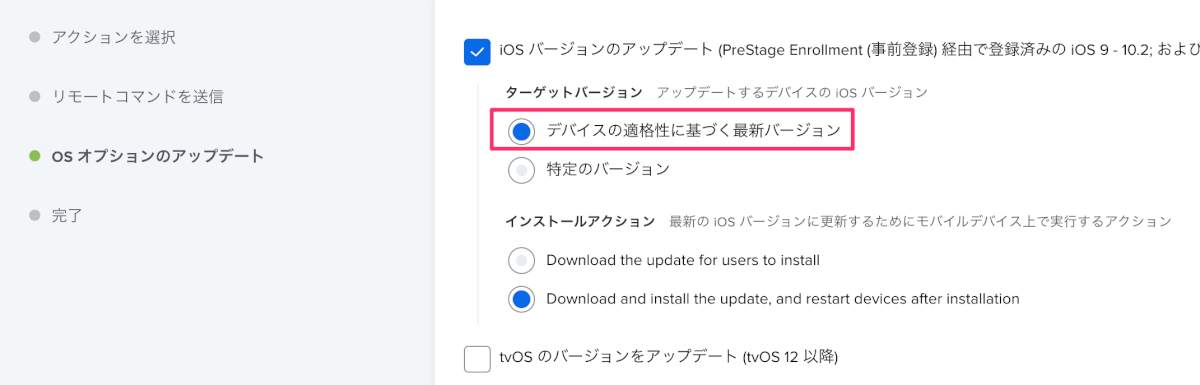

MDMから「デバイスの適格性に基づく最新バージョン」を指定した配信

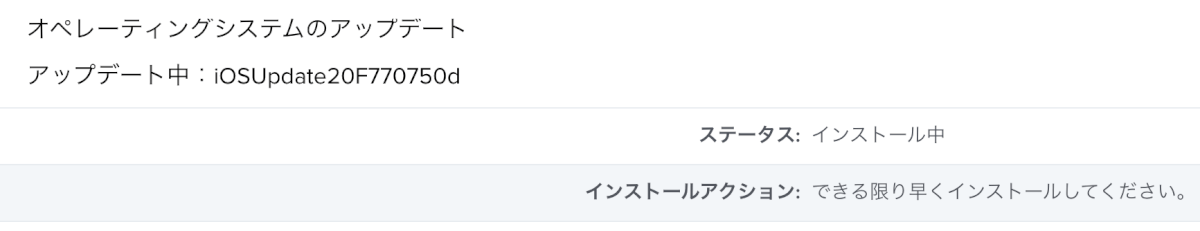

前回はJamfの一括処理コマンドでバージョンを指定した配信ができないので無理ではないかと判断していました。そこで、「デバイスの適格性に基づく最新バージョン」を指定してみたところ、強制的にバージョンアップされました!

同意や確認なく問答無用で再起動発生し更新という結果です。(びっくり)

どういうことなのか?(ドキュメントと違う)

何かの間違いかと思ったのですが、複数台で再現できており、理由がよくわからない状態です。

Appleのドキュメントでも、パスコードロックがかかっている端末ではバージョンアップにはパスコード入力が求められると記載されています。ところが、実際の動作はこの通りになっていません。

デバイスにパスコードがある場合は、MDMからデバイスにアップデートまたはアップグレードが送信されたあと、デバイスのキューにアップデートまたはアップグレードが入り、ユーザはすぐにインストールを開始するか延期して夜間にインストールするためにパスコードの入力を求められます。

https://support.apple.com/ja-jp/guide/deployment/depafd2fad80/web#dep6b4066d25

まとめ

ということで、緊急セキュリティ対応の適用をMDMから強制できることがわかりました。

ただし、ユーザーの確認や同意が発生しない問題を抱えているため、現段階ではユーザーを絞って強制的な対応を行いたい場合にだけ使える機能となります。ドキュメントと端末上の挙動が違う問題については、引き続き調査を行ってみる予定です。