はじめに

5/2朝にiOS/iPadOSの新しいバージョン16.4.1(a)が公開されました。これは、今までのバージョンアップとは異なる緊急セキュリティ対応という仕組みで配信されています。今回は、この緊急セキュリティ対応(Rapid Security Rensponse)についてわかっていること、MDMでどうやって制御するかについてまとめました。

今回は時間の関係で検証できたiOSのみに絞って説明させていただきます。iPadOSについては同様に対応できると考えていますが、macOSについてはまた機会を改めて…。

緊急セキュリティ対応(Rapid Security Response)とは

iOS/iPadOS16/macOS13からは、Apple社が最新バージョンに対するセキュリティ更新のみを速やかに配信する場合には、バージョンアップでなく緊急セキュリティ対応を配信するようになりました。

標準設定では自動的に配信され適用を行うようになっています。

なお、以前のメジャーバージョンであるiOS/iPadOS15やmacOS12/11にはRSRの仕組みがなく、セキュリティ更新は次のマイナーバージョンアップでの対応になります。

本題:MDMで制御できるのか

MDMで緊急セキュリティ配信を制御したいと考える方は、以下が気になっているのではないでしょうか?Jamf Proでどうなっているか検証してみました。設定の有無についてはIntuneでも確認しています。

- 一括アップデート制御したい

- 適用を許可したい、禁止したい、延期したい

MDMから指定バージョンアップ配信

検証の結果、「デバイスの適格性に基づく最新バージョン」を指定するとRSRを強制適用することができました。ですがユーザー同意なく再起動される動作が確認されたため利用にはご注意ください。

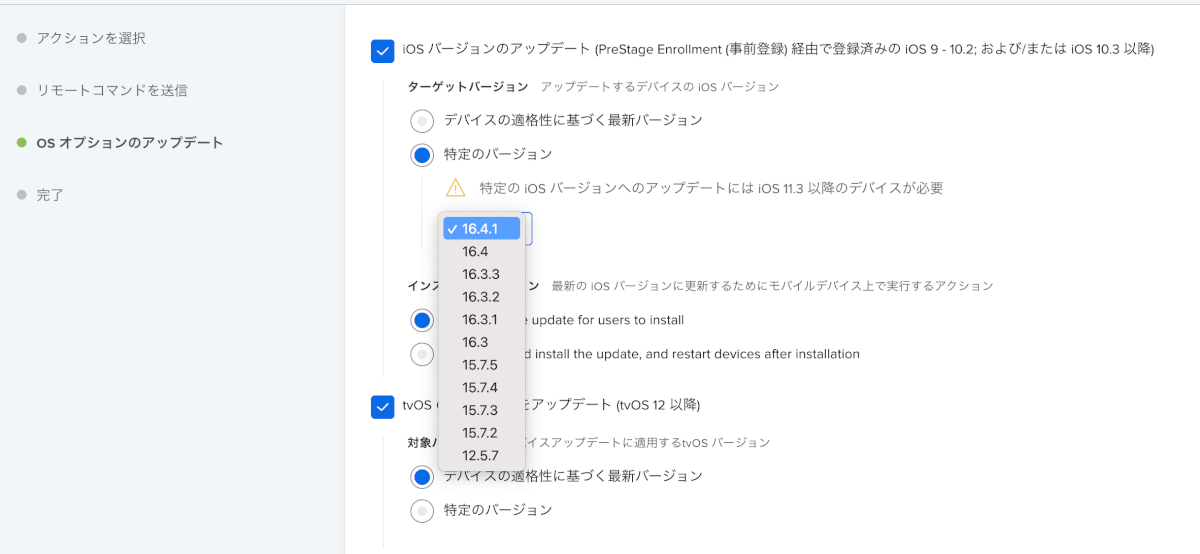

こちら、Jamfの一括処理コマンドを確認してみました。16.4.1(a)は選択できません。一括処理でのバージョンアップは本日時点ではできない模様です。後日アップデートされる可能性もありますが…削除可能な仕様からすると一括処理は無さそう?

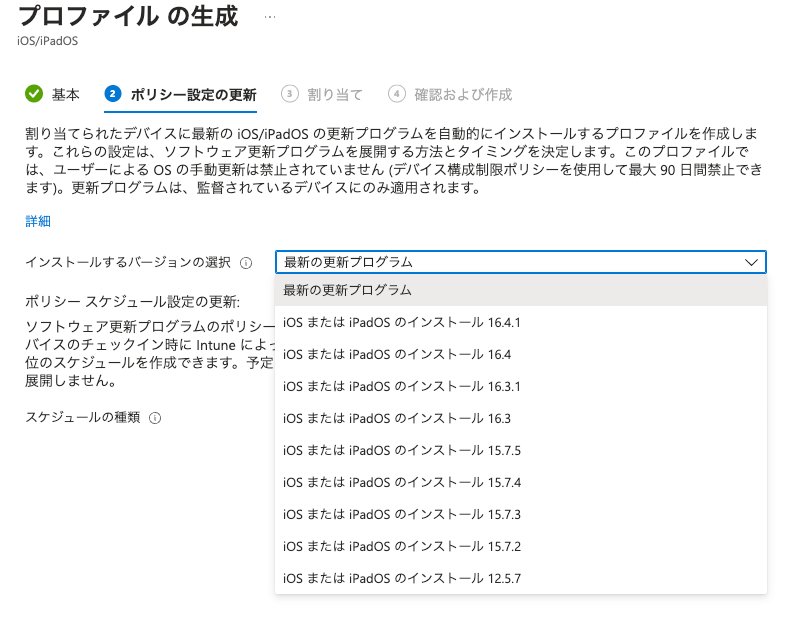

Intuneの更新プロファイルも同じ結果でした。(それはそうですよね)

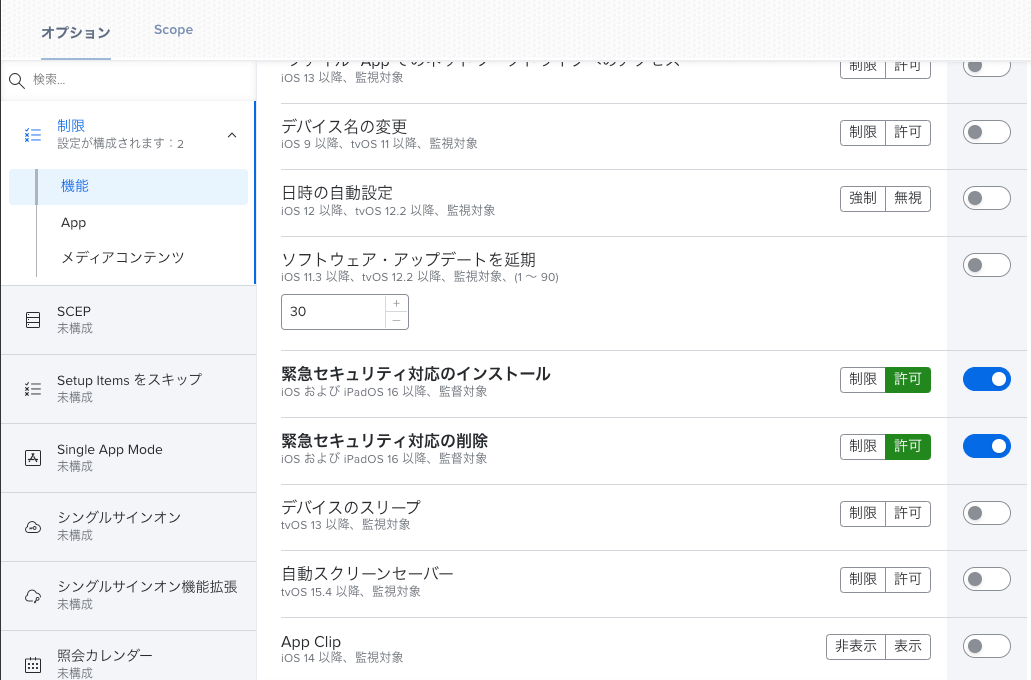

適用を許可したい、禁止したい、延期したい

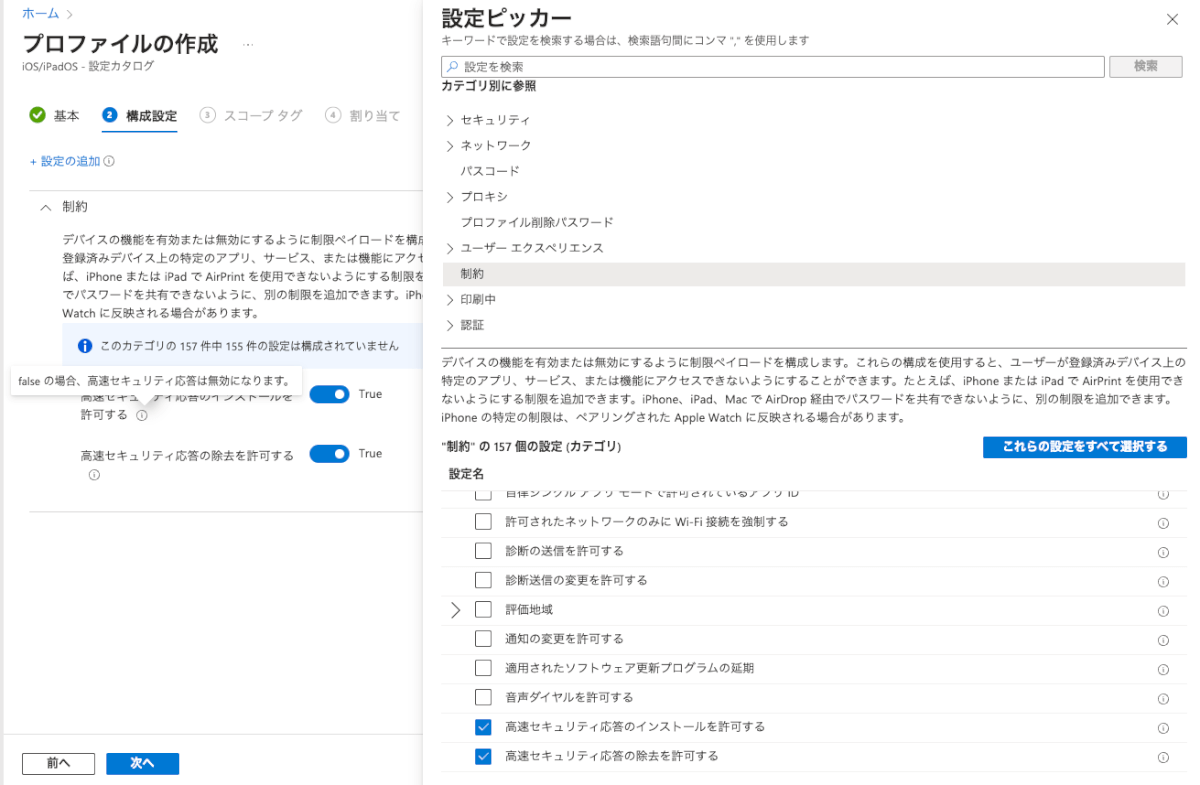

こちらは、構成プロファイルで制御できます。

- 自動適用させたい場合は「緊急セキュリティ対応のインストール」を「許可」

- 削除を許可したい場合は「緊急セキュリティ対応の削除」を「許可」

- 削除作業は手動操作(後述)

- 自動適用させたくない場合は「緊急セキュリティ対応のインストール」を「禁止」

では、延期したい場合は…というと、Apple社のドキュメントを参照する限りはできない仕様です。

緊急セキュリティ対応は、管理対象ソフトウェアのアップデート延期には従いません。ただし、最新のマイナー・オペレーティング・システム・バージョンにのみ適用されるため、そのマイナー・オペレーティング・システム・アップデートが延期されると、セキュリティ対応も事実上延期されます。

https://support.apple.com/ja-jp/guide/deployment/dep93ff7ea78/web

補足:緊急セキュリティ更新の削除方法

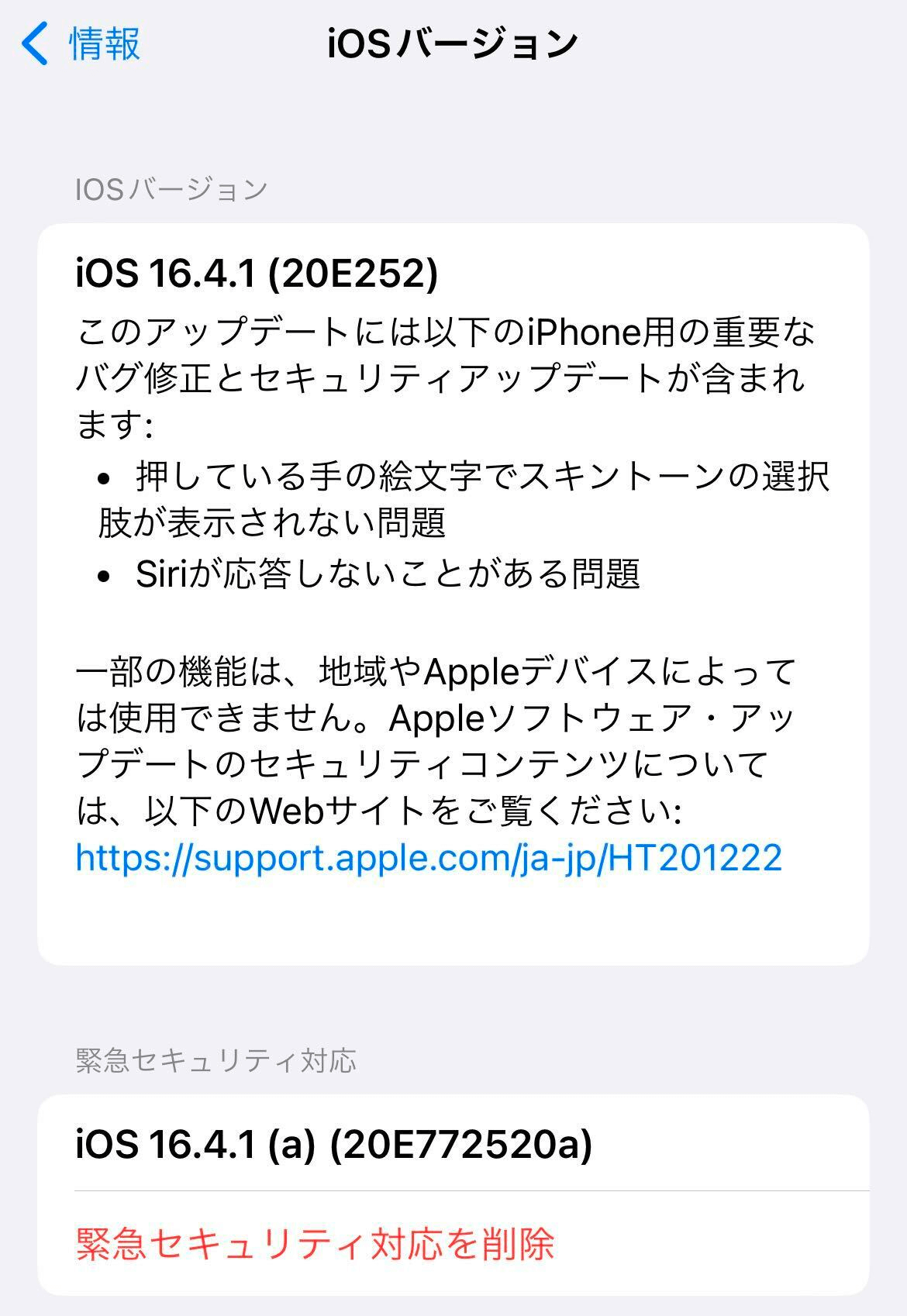

「緊急セキュリティ対応の削除」を「許可」にしていれば、一般>情報>iOSバージョンから削除できます。MDMから強制削除はできない模様です。

補足:Jamf上でのインベントリ確認結果とスマートデバイスグループの活用方法

インベントリでも反映を確認できます。

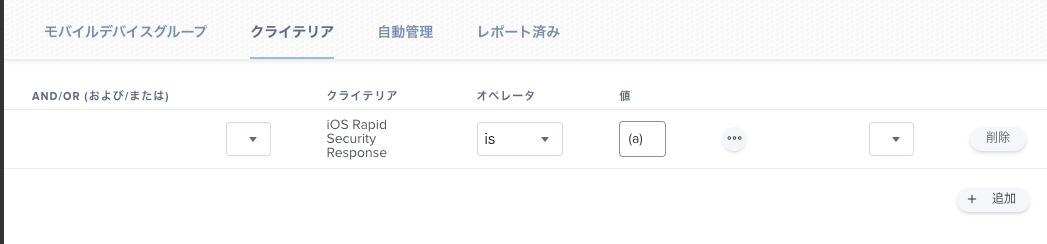

スマートデバイスグループの条件判定でクライテリアに「iOS Rapid Security Response」を選択し、値に今回のバージョンである「(a)」を選択すれば緊急セキュリティ対応適用済みデバイスを抽出できます。その際はOSバージョンとのand条件設定を行なった方が良いでしょう。

では、MDMでのおすすめ設定は?

仕様を読む限りでは最新バージョンの追加差分更新と考えるのが良さそうです。よって、最新バージョンへの更新展開を速やかに行なっていないならRSRを考慮する必要はないでしょう。その上でRSRを展開したいか検討するというアプローチが良さそうです。

積極的にRSRを適用したい

- OSマイナーバージョンアップを速やかに適用する

- 「緊急セキュリティ対応のインストール」は「許可」

- 「緊急セキュリティ対応の削除」は「制限」にしておき、深刻な問題があれば「許可」に変更する。

- ただし削除は手動操作に限られる模様。

検証してから組織展開したい

- 「緊急セキュリティ対応のインストール」は「制限」

まとめ

ということで、緊急セキュリティ対応をMDMでどう制御するか速報をまとめてみました。アップデートを積極的に行なっている組織であれば、より速やかなセキュリティFixを適用できるようになっているという感想を抱きました。

なお、今回の緊急セキュリティ対応を適用しなかったとしても、次期マイナーバージョンアップ(16.4.2か16.5)には当該内容が含まれます。この機会にマイナーバージョンアップへの対応方針を検討してみてはいかがでしょうか?