こんにちは、臼田です。

みなさん、脆弱性管理してますか?(挨拶

今回はエンドポイントの脆弱性を管理するMicrosoft Defender Vulnerability Managementを触ってみたら、なんかいい感じだったのですが、そんな情報が世の中に少ないので、いい感じだよーとみなさまに伝えるために記事を書きました。

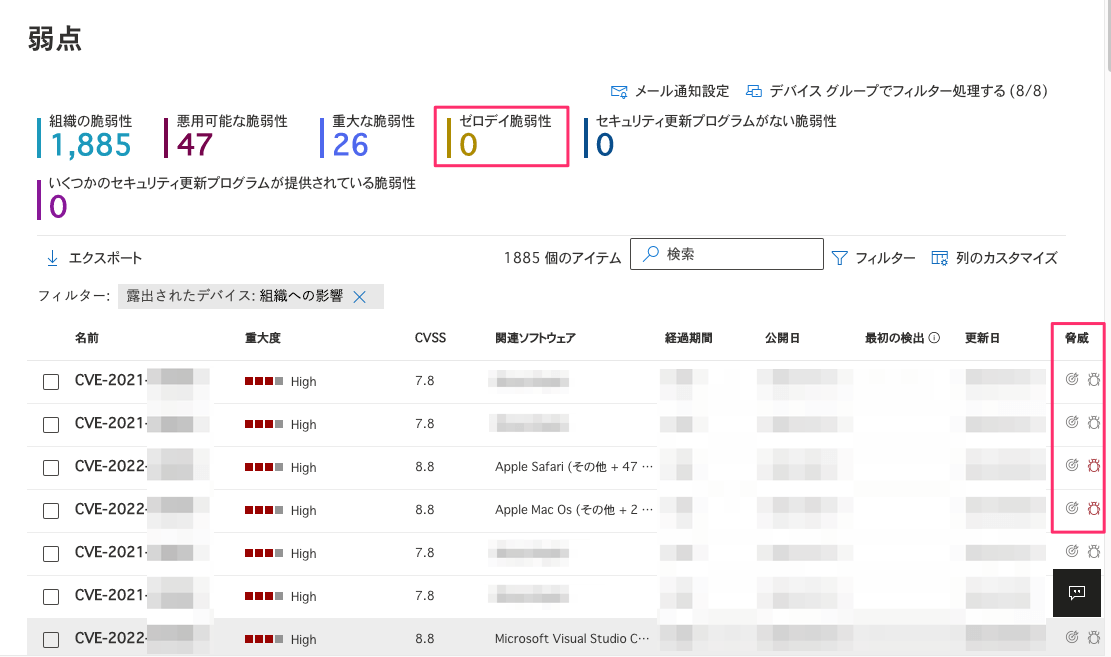

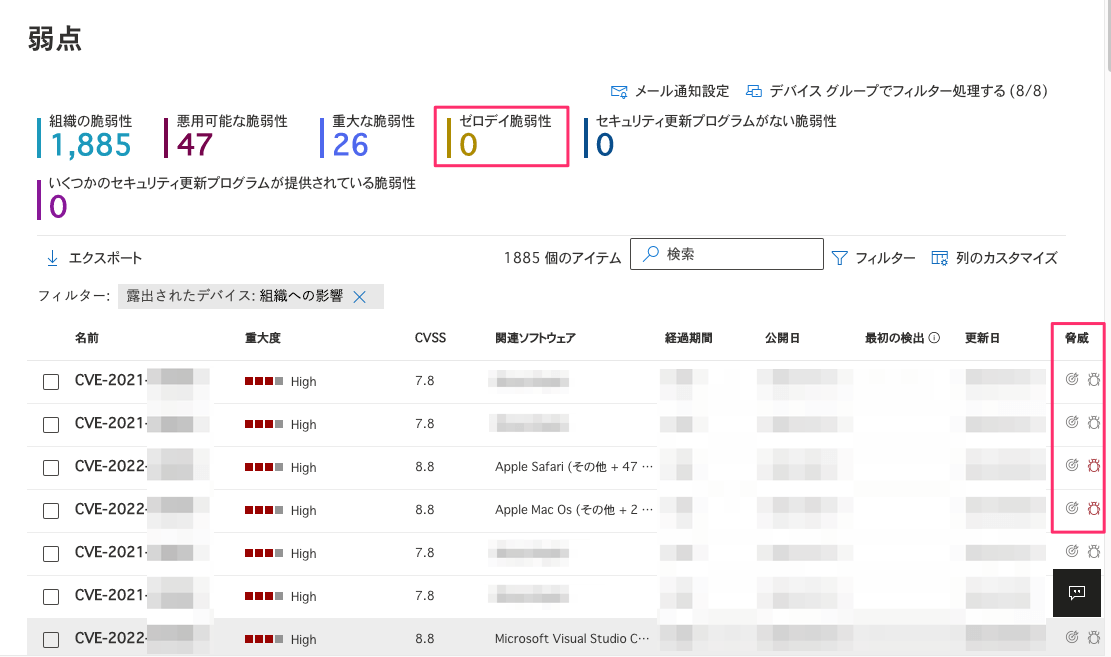

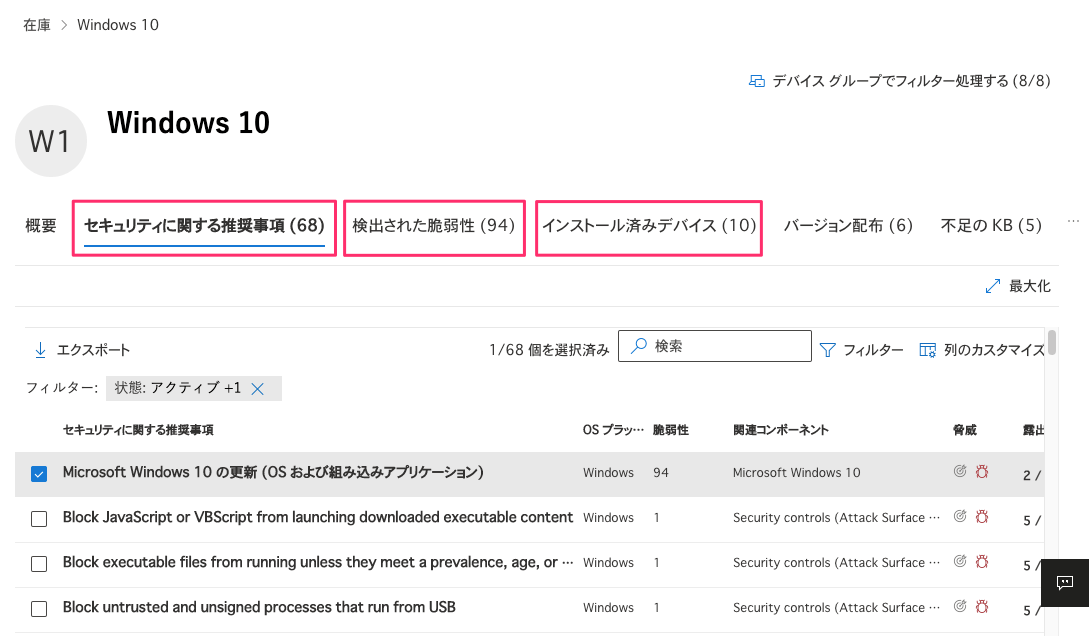

とりあえずこの脆弱性の一覧を見てください。

なんかいい感じじゃないですか?

単純な脆弱性の一覧ではなく重大な脆弱性やゼロデイ脆弱性がどれくらいあるかのサマリや、各脆弱性毎にエクスプロイトコードがあるかひと目で分かる「脅威」欄の虫マークなどがあります。しかもこれらはMicrosoft Defender for Endpointの仕組みで収集してきているのでセットアップも簡単です。

他にもいろんな説明をしたいんですが、今回この機能を見ている背景から順番に説明していきます。

背景

きっかけはSNSでこちらの記事を見かけたことです。

Support for Common Vulnerabilities and Exposures (CVEs) without a security update in public preview – Microsoft Tech Community (パブリック プレビューのセキュリティ更新プログラムを使用しない Common Vulnerabilities and Exposures (CVE) のサポート)

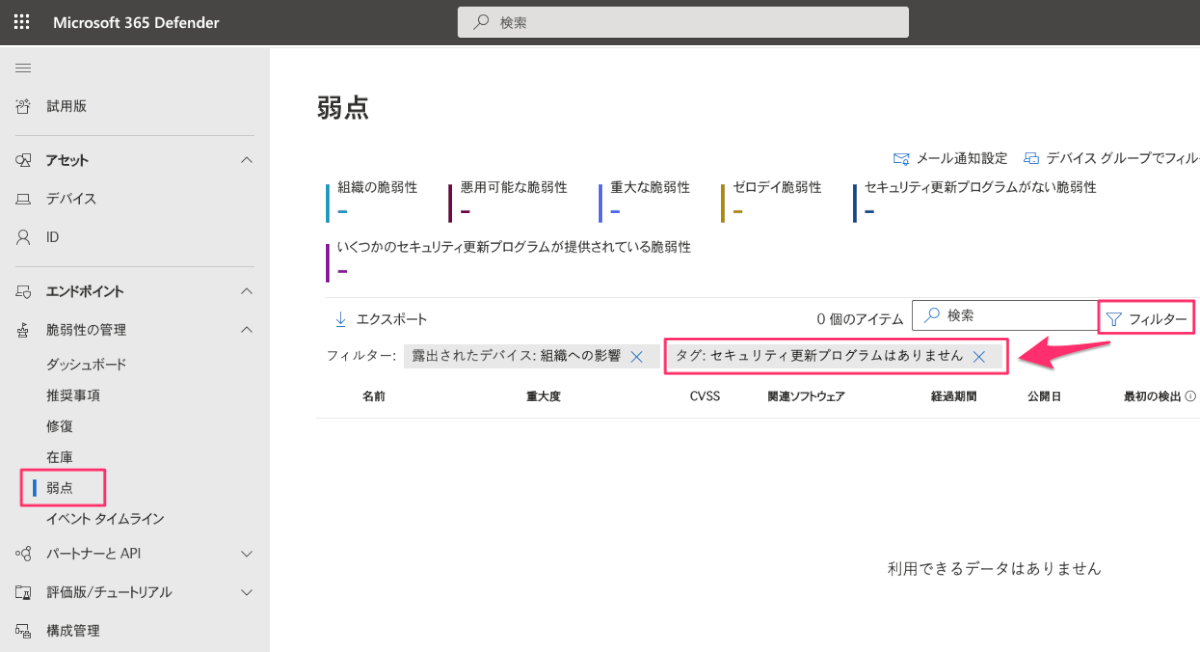

こちらの記事ではセキュリティ更新プログラムがまだない脆弱性についてそのタグが追加され、それを表示しないなどの運用ができるという機能が紹介されていました。

脆弱性管理を行う上で、まだ修復できないものは対応が難しいので、このタグの役割は非常に大きいです。というわけで実際にこのタグが付いている脆弱性を確認してみました。こちらです。

残念ながら(?)更新プログラムがない脆弱性は今はありませんでした。

ただこのMicrosoft Defender Vulnerability Managementは脆弱性に関する情報を色々見れて、触るのが楽しくなってきたのでブログを書くことにしました。

ちなみに、Microsoft Defender Vulnerability Managementについては下記の方が詳しかったりするので、そちらも参考にしてください。

この記事ではざっくりいい感じな雰囲気だけ伝えていきます。

脆弱性の一覧

冒頭にも載せましたがもう1回「弱点(weakness)」ページのこの図を使います。

これらの脆弱性情報はMicrosoft Defender for Endpointで管理されているデバイスからインベントリ情報を収集し、インストールされているソフトウェアとそのバージョンのリストと突き合わせて作成されています。もともとエンドポイントをマルウェアなどから保護するためにMicrosoft Defender for Endpointを導入するわけですが、1つのエージェントで(Windowsであれば実質デフォルトで入っているのと同じなので追加のエージェントレスで)ソフトウェアインベントリも収集できて一石二鳥なんですね。

ちなみに対応OSはWindows / Mac / Linuxがいくつかと、一部Android / iOSも対応しています。詳細はサポート対象オペレーティング システムのプラットフォームと機能 | Microsoft Docsをご確認ください。

CVEのリストも、旧来は自分たちでNVDなどから集めてきてインベントリと突き合わせるわけですが、最初からそれらの作業が終わった状態で、対象のデバイスや対応優先度までついてこの画面が出てくるのでありがたい限りです。

インベントリ単位の対応

脆弱性(CVE)の一覧では項目数が多いですから、実際の対応を考えたときには対象となるソフトウェアなどの単位でまとまっていると嬉しいです。「在庫(Inventory)」ページはまさにそういう状態です。下記図を御覧ください。

Windows 10などのOS単位でのインベントリもありますが、Chromeなどソフトウェア単位のインベントリもあり、これらに対する影響度を評価してソートしてくれています。上から順にそのソフトウェアへの対応を検討していく事ができます。

インベントリ単位の詳細は次の画面です。

対応すべき内容として「セキュリティに関する推奨事項」、具体的な脆弱性(CVE)として「検出された脆弱性」、対象のデバイスリストとして「インストール済みデバイス」のタブが用意されていて、これらを眺めながら対応するかしないか、どう対応していこうかー、など考えていけます。

「セキュリティに関する推奨事項」は修復すべき脆弱性だけでなく、強固にするための設定(Config)なども含んでいます。

セキュリティの対応

脆弱性管理はもちろん見れるだけではなくてどう対応していくかというところも大切です。

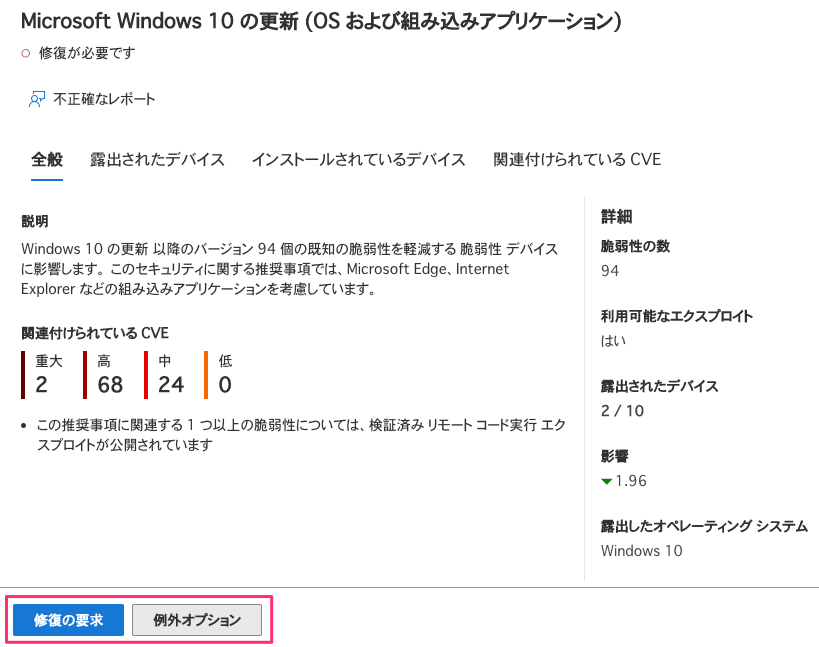

「セキュリティに関する推奨事項」から修復をしていくのですが、下記をご覧ください。

「修復の要求」と「例外オプション」があります。例外管理ができることは脆弱性管理のプラットフォームではとても大切です。絶対に全ての修復を行っていく、という運用は現実的ではありませんのでこれはありがたいです。

ちなみに「修復の要求」はIntuneにタスクが作成され、修復のための情報が共有されるようです。こちらの詳細な動きは確認できていないので、詳しく知りたい方は下記を参照してください。

この機能の想定としては、セキュリティ部門がMicrosoft Defender Vulnerability Managementから修復をリクエストし、デバイス管理部門がこれを受領しIntuneで展開する、という感じのようです。

ちなみに社内で聞いたところ、残念ながら自動で修復するところまでは持っていけないので、Intuneでの操作は頑張る必要があるとのことでした。ここがもっと強力になるとより捗りそうですね。

まとめ

脆弱性管理ができるMicrosoft Defender Vulnerability Managementがいい感じなのが伝わったでしょうか?

現代の脆弱性管理は(数が非常に多くて大変ですが)便利になったなーと思いますね。

是非みなさまもMicrosoft Defender for Endpoint利用ついでに使ってみてはいかがでしょうか?