こんにちは、臼田です。

みなさん、端末のセキュリティ対策やっていますか?

Microsoft Defender Advanced Threat Protection(MDATP)は最強の統合エンドポイントセキュリティプラットフォームですが、当然ファイルレス攻撃も検知・自動修復できます。

というわけでやってみました。

ちなみにMDATPのセットアップや無料トライアル、バックドア設置に対する対応などは前回のMicrosoft Defender ATPの無料トライアルを始めてバックドア設置を検知・自動修復してみたを参照してください。

ファイルレス攻撃とは

ファイルレス攻撃とは、文字通りファイルを作成しない攻撃です。従来のマルウェアとは違い攻撃対象にファイルが設置されず、代わりにシステムプロセスにコードを注入するなどしてメモリ上で活動します。ファイルが無いことからシグネチャなどで検知することが難しいです。

多くの場合 svchost.exe のような長時間起動していても違和感のないプロセスに挿入されます。

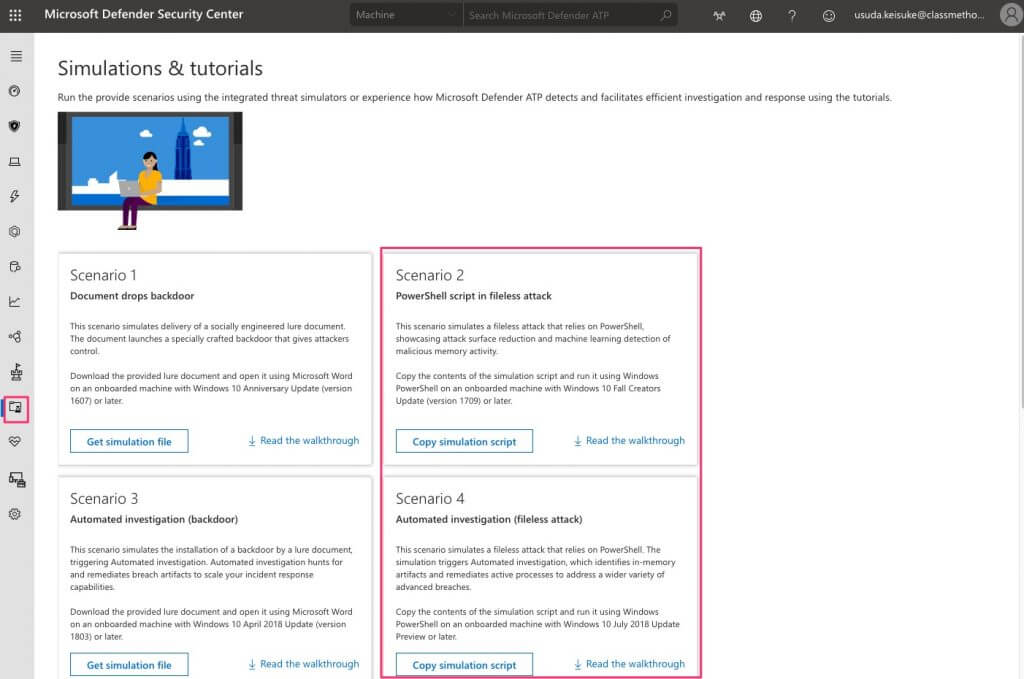

今回はMDATPのチュートリアルにあるシナリオ2,4の PowerShell script in fileless attack とその自動修復を試します。

やってみた

まずは攻撃側のシナリオからです。

ファイルレス攻撃

前回と同じくチュートリアルのページから始めます。まずはシナリオ2または4からスクリプトをコピーします。(ファイルレス攻撃なので当然ファイルはありません)。合わせて説明のPDFも見ておきましょう。ChromeでPDFが崩れる場合はFirefoxなどで確認してください。

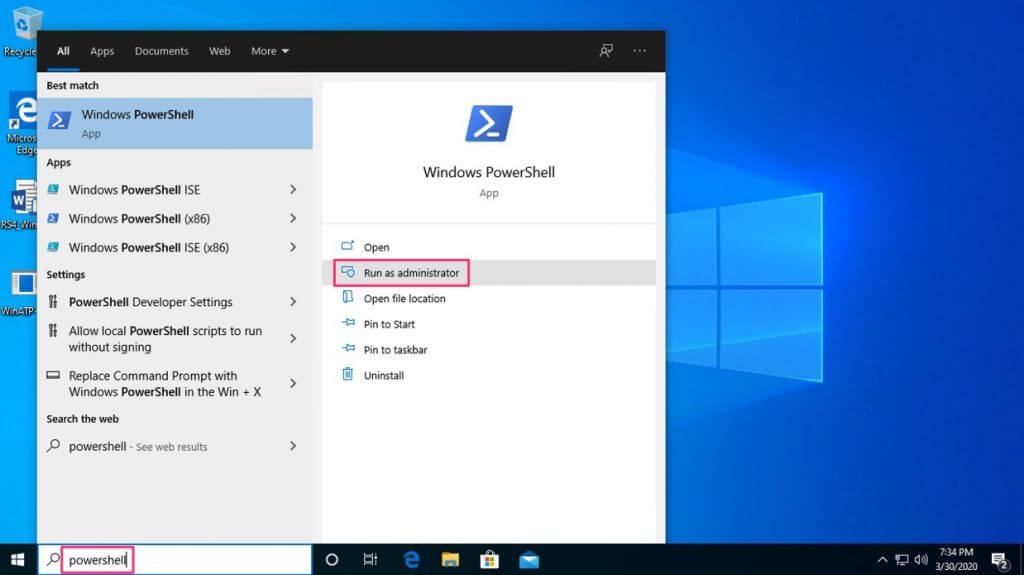

LabのWindows 10などのテストマシン上でPower Shellを管理者権限で開きます。

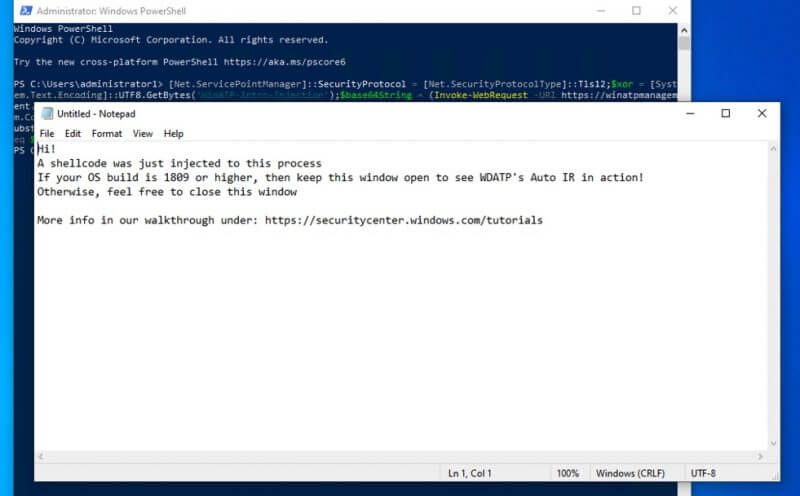

コピーしたコードを貼り付けて実行します。

するとあら不思議、勝手にnotepad.exeが起動されました。通常この後C&Cサーバーと通信したりします。

Exploit Protectionによる保護

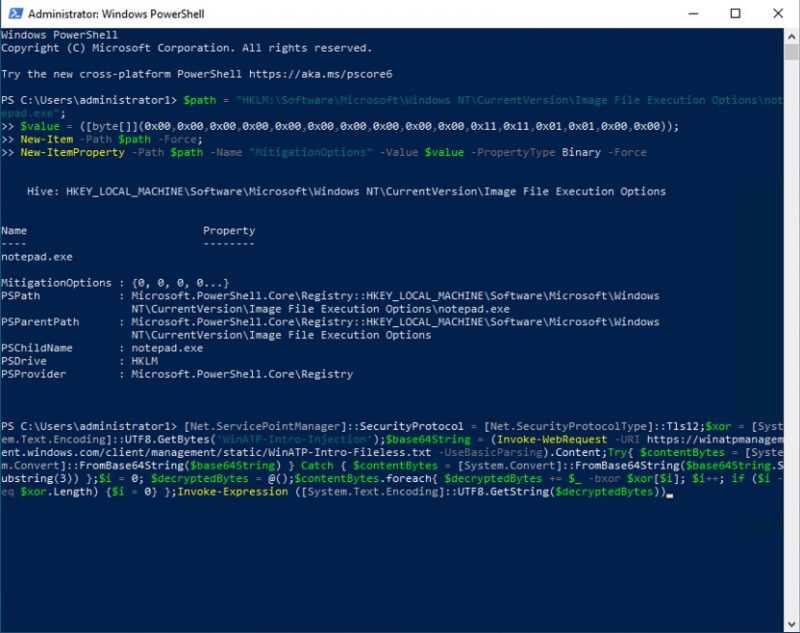

このシナリオではWindows 10 Fall Creators Update (version 1709)より導入されたexploit protection機能を利用することによりこのファイルレス攻撃を阻止する方法も体験できます。

シナリオPDFにあるコマンドを実行して、再度ファイルレス攻撃を実行してみます。すると、notepad.exeがすぐに終了し攻撃が失敗に終わります。

そして、MDATP上でもこれは攻撃をブロックしたという検知結果になります。

インシデントの確認

ここからは管理者側のシナリオです。

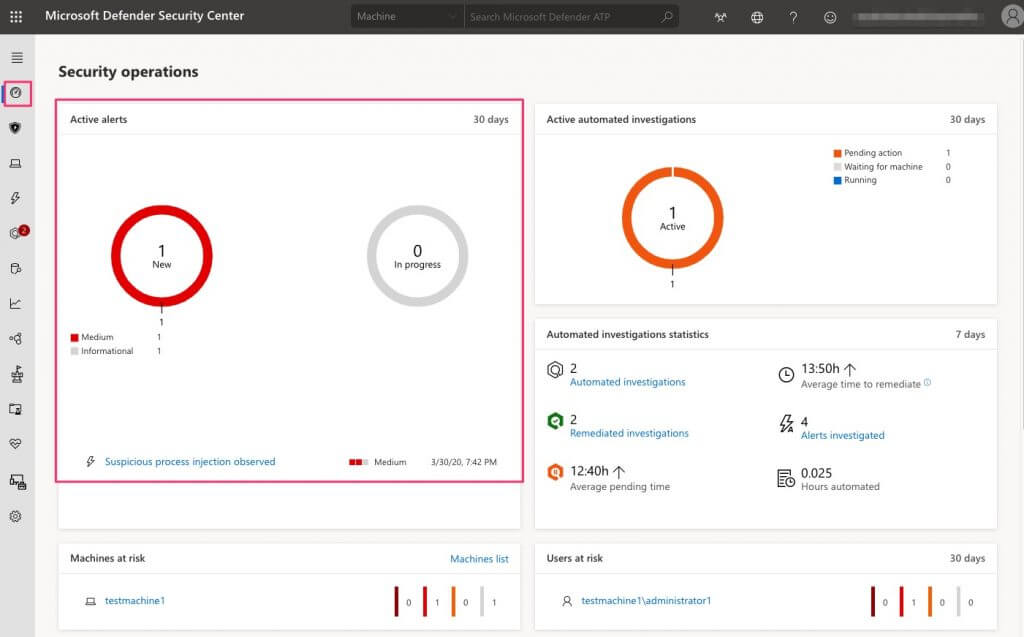

まずMDATP管理画面上でアラートが表示されます。

左メニューからインシデントページへ移動します。複数のアラートがまとめられたインシデントとして表示されます。Incident nameをクリックして詳細画面を表示します。

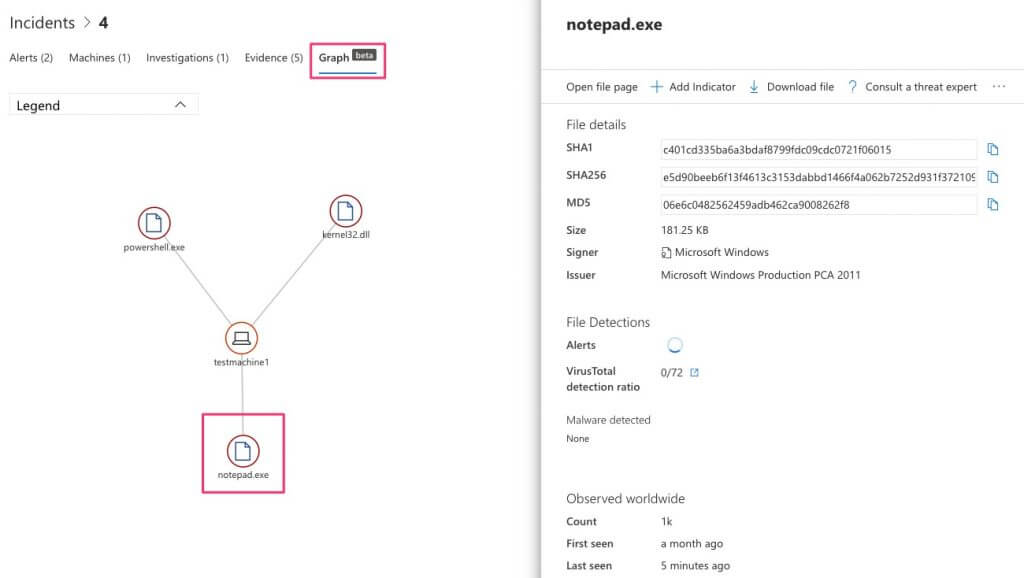

インシデントの状況を確認するにはGraphタブを確認するのが手っ取り早いです。notepad.exeが関わっていることがわかります。

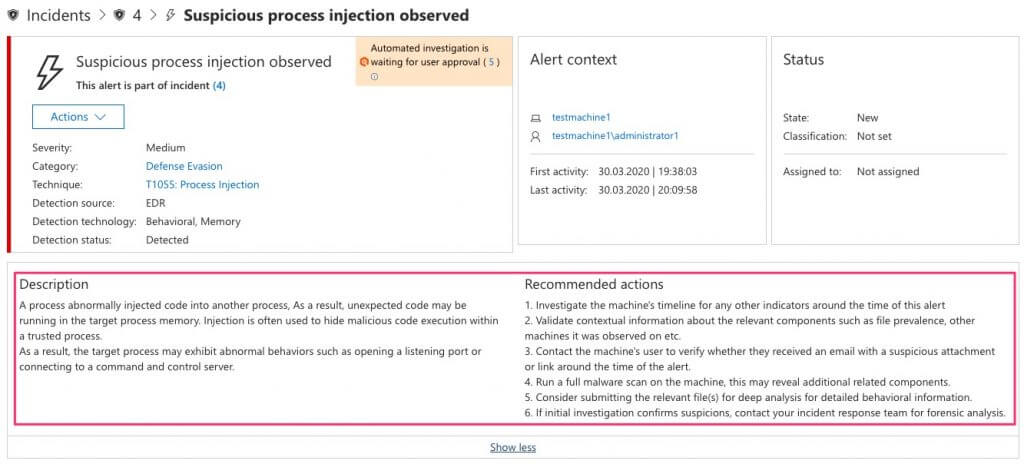

個別のアラートを確認していきます。AlertsタブでSeverityが高いSuspicious process injection observedを見ていきます。

アラートの詳細と推奨する対応方法が表示されます。プロセスに異常なコードが注入されたことが検知されています。

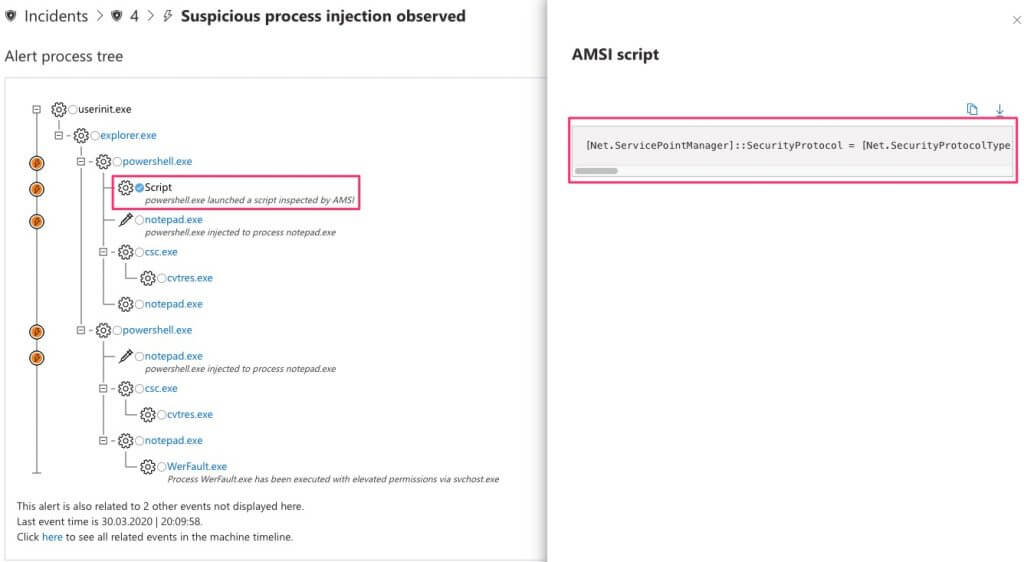

具体的なプロセスツリーや、実際のスクリプトがアラートの下の方で確認できます。非常に強力ですね。

自動修復

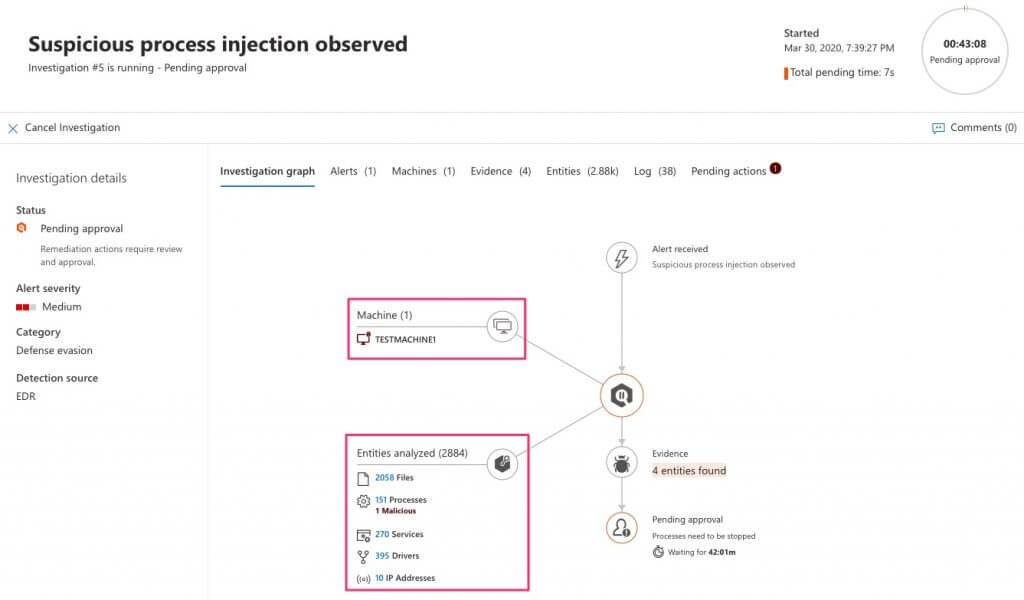

さて本番です。検知したインシデントに対してInvestigationsが存在します。Suspicious process injection observedを見に行きます。

自動的に調査された結果が確認できます。今回はファイルに問題が存在せず、ProcessesにのみMaliciousと出ています。ファイルレス攻撃であることがわかります。

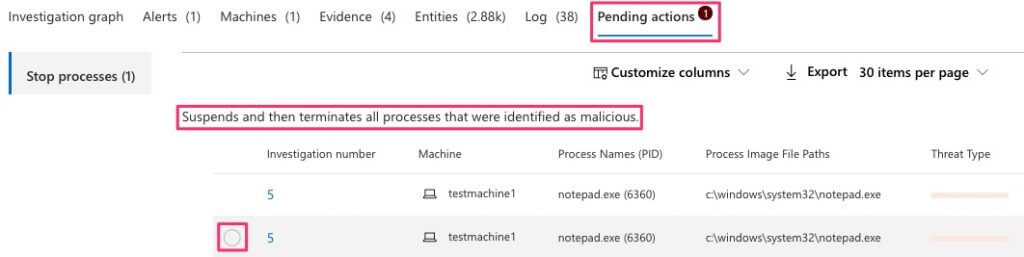

自動修復のアクションがPendingとなっているため確認します。今回はプロセスを停止して活動を止める動作を実行します。

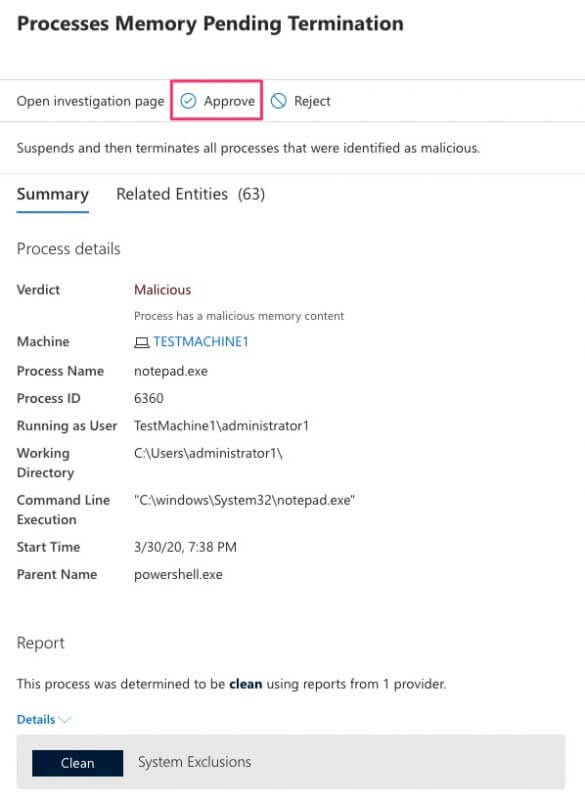

詳細画面でApproveすると自動修復が始まります。2つ項目があるので両方選択してから実行しても大丈夫です。

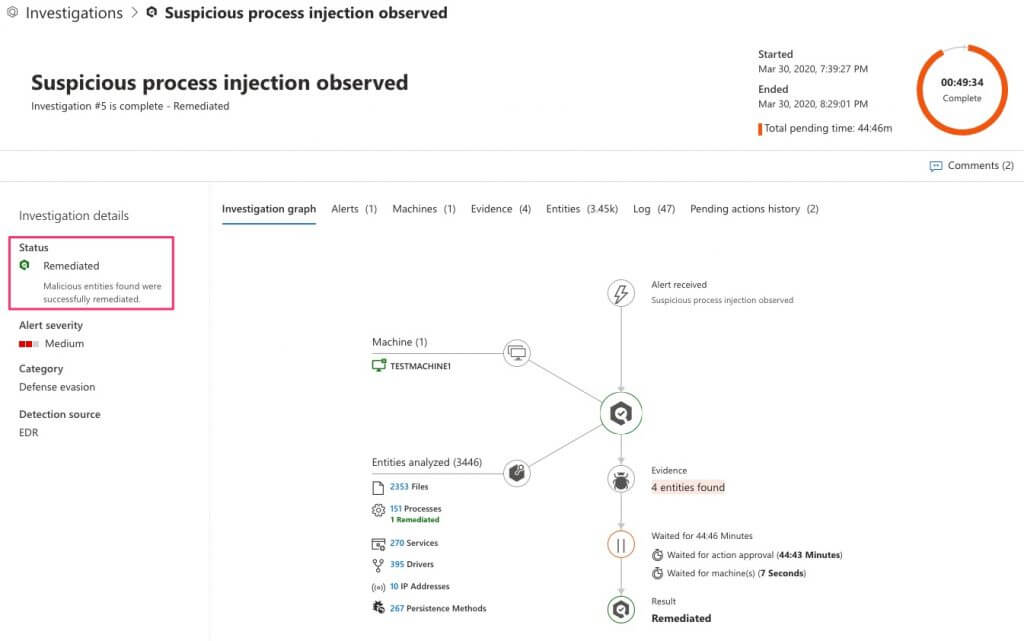

しばらくすると完了してRemediatedとなります。これで対応完了です。非常に簡単ですね。

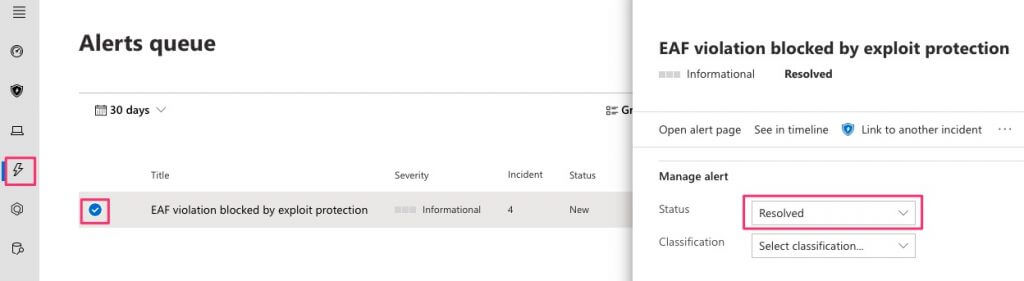

おまけですが、exploit protectionを利用して攻撃を阻止したアラートがActiveなステータスで残っているので、これをResolvedとしたらすべての対応完了です。

まとめ

今回はファイルレス攻撃に対して自動的に検知・調査して修復まで行いました。前回のバックドア設置だけではなく幅広い攻撃にMDATPが対応できることがわかるかと思います。

攻撃の検知と自動修復のデモシナリオはこれくらいですが、MDATPの強みはこういった攻撃への対応だけではありません。

そのあたりの紹介もいずれしていきたいと思います。