こんにちは、臼田です。

みなさん、端末のセキュリティ対策やっていますか?

今回は最強の統合エンドポイントセキュリティプラットフォームであるMicrosoft Defender Advanced Threat Protection(MDATP)を使って実際の脅威を検知・自動防御してみたのでまとめます。

MDATPとは

MDATPは沢山の機能を持ったエンドポイントを統合管理するセキュリティプラットフォームです。

一般的にはEndpoint Detection and Response(EDR)と呼ばれる、端末のセキュリティをリアルタイムに監視して対応する機能も持っていますが、そこだけにフォーカスを当てることは適切ではありません。

EDRだけではなく、脆弱性の管理や対応、インベントリの管理、インシデントの自動調査と修復、他セキュリティ製品との連携など、まさに統合エンドポイントセキュリティプラットフォームと呼ぶに相応しい様々な機能があります。

今回は本趣旨ではないのでMDATP全体の説明はこれくらいにしておきます。また後日特徴やメリットをまとめます。

今回試すこと

MDATPは無料トライアルが可能なのでこれに登録してみます。

また、チュートリアルの中に含まれるシナリオから、バックドア設置の自動検知と自動修復を試してみます。

リアルタイムに脅威を検知してわかりやすく情報整理・可視化され、さらに自動修復で対応まで完了してしまうという非常に強力な機能を確認していきます。

やってみた

トライアル登録

MDATPのトライアルはこちらから実施できます。

申し込んで数日すると登録用のメールが送られてきます。

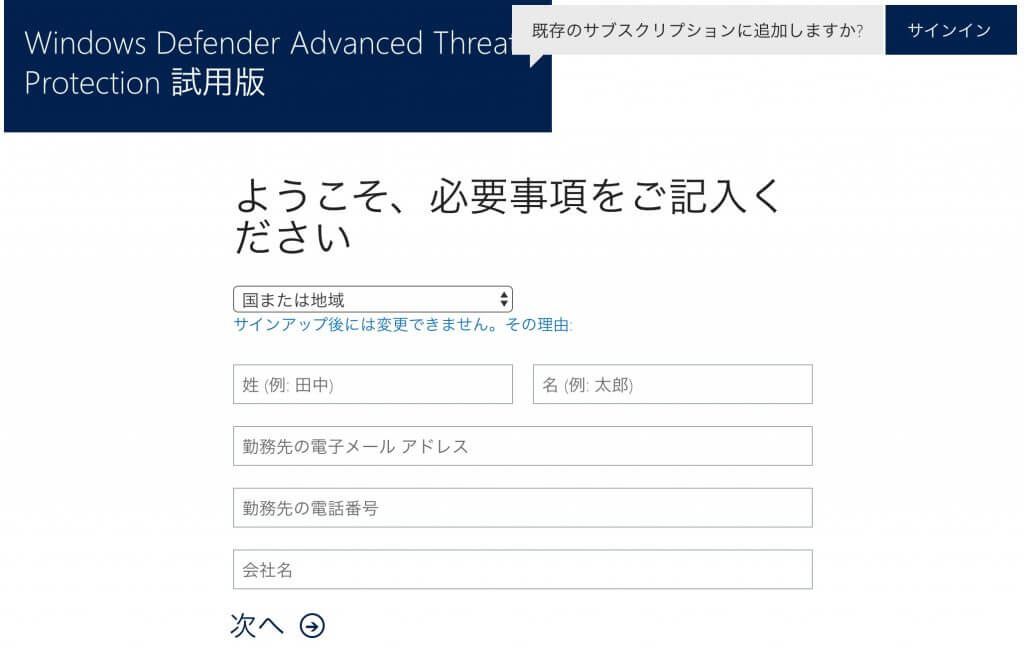

登録用リンクを開いたら、まずは国と名前、ユーザーや会社情報を入力します。

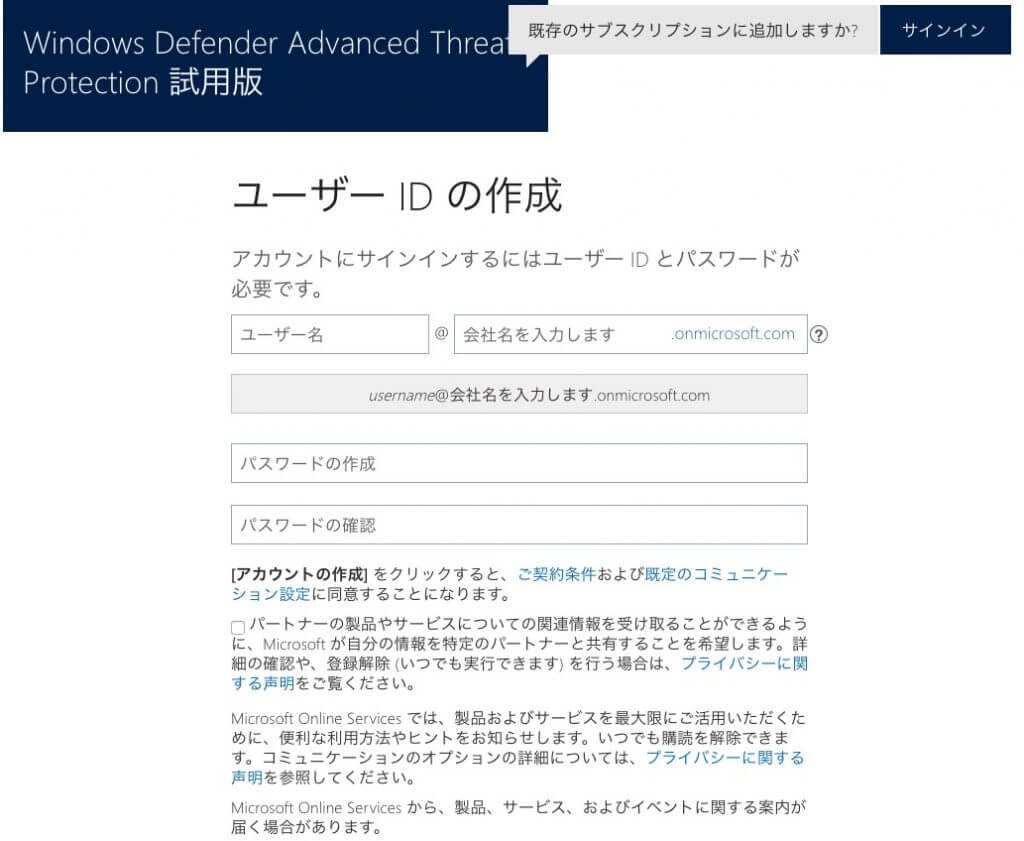

続いてユーザーIDとパスワードの作成です。

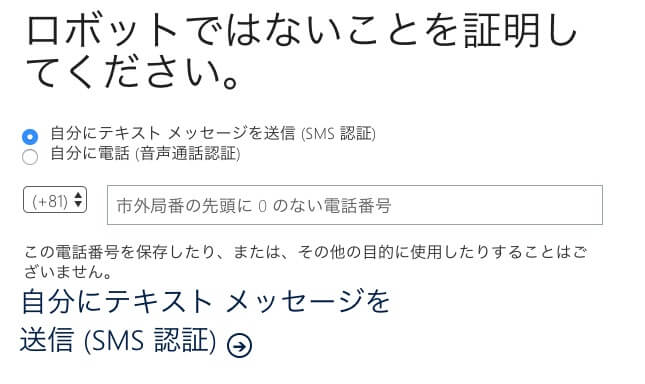

SMSまたは音声で認証します。

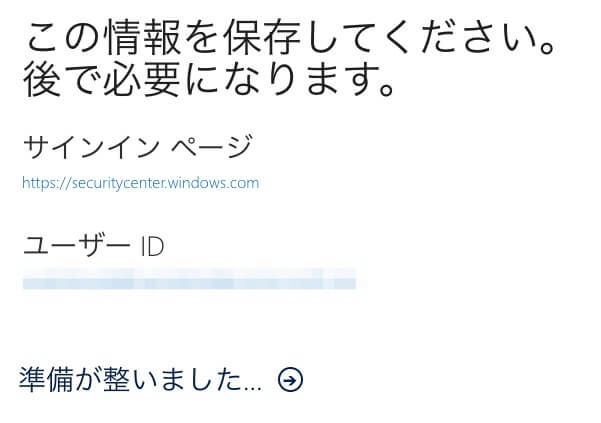

サインインページへの誘導とユーザーIDが表示されます。登録したメールアドレスではなく先程作成したユーザーIDが必要になるのでしっかり控えましょう。

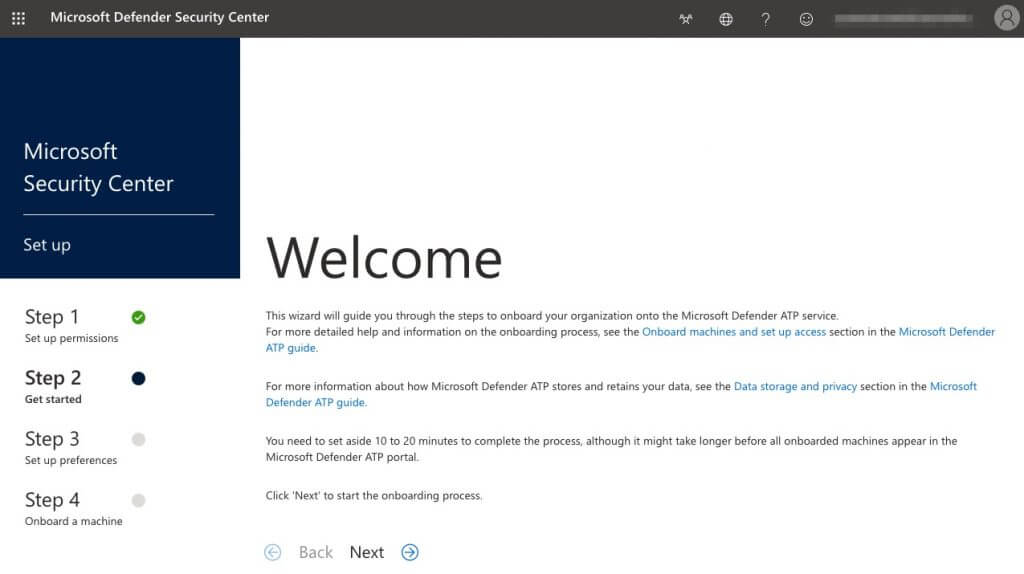

セットアップとなるので次へ進みます。

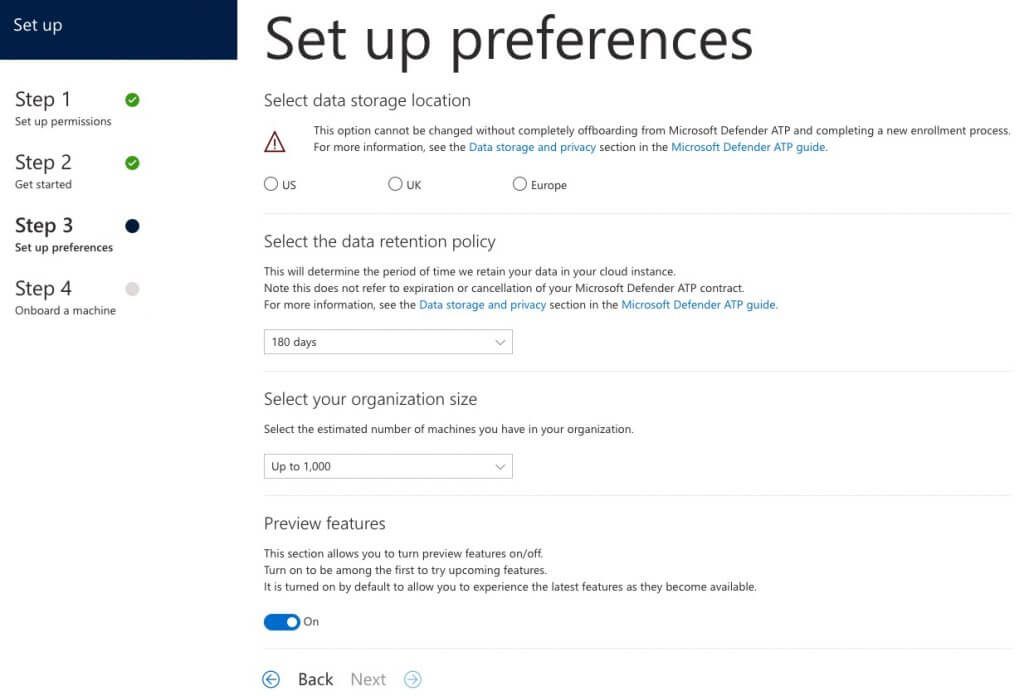

ストレージの場所やデータの保持期間などを決めます。

セットアップにしばらく時間がかかります。

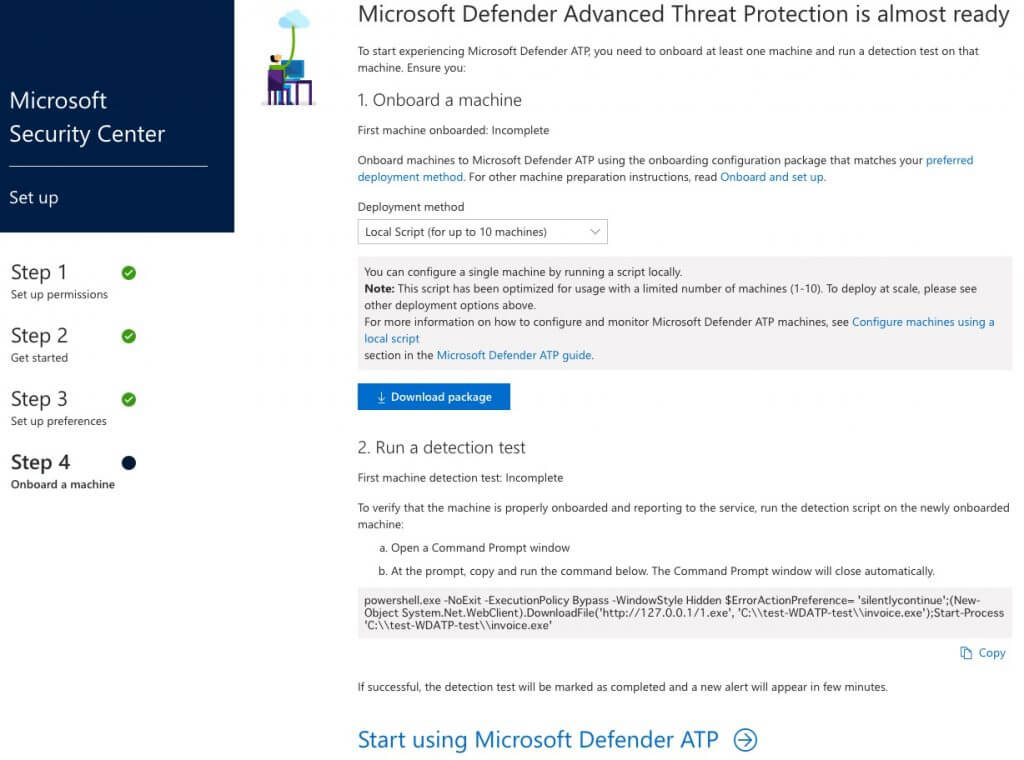

準備が完了したらマシンのオンボード(MDATPへの登録)方法についてアナウンスされます。オンボードは後からでもできます。IntuneなどMDMからのセットアップの方法も用意されています。今回はスキップします。

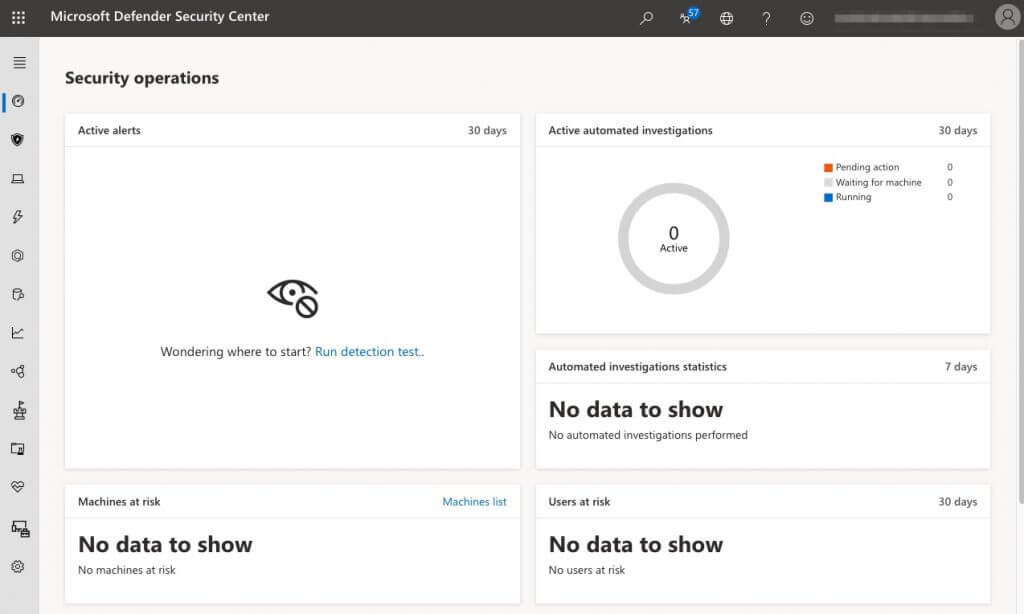

管理画面のダッシュボードが表示され利用可能になりました。

Labのセットアップ

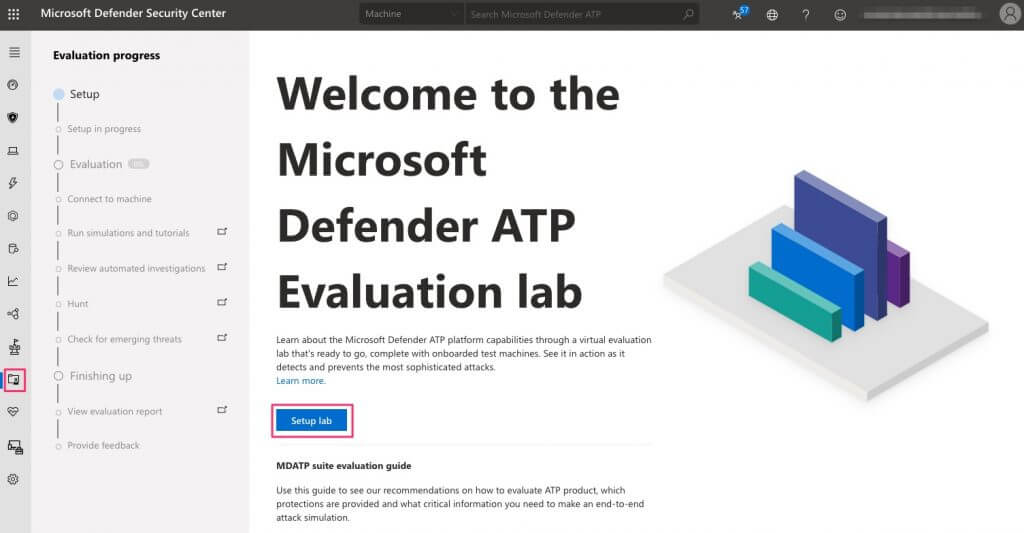

利用可能になったら左メニューの中からEvaluation and tutorialsを選んでLabのセットアップを開始します。

Labではセットアップできる台数に応じて利用時間が変わります。一番少ない3台を選ぶと、1台あたり72時間利用できます。Labは自由に利用できるマシンを無料で利用できます。チュートリアル自体は自身で用意したマシンを利用することもできますが、せっかく自由に使えるので活用しましょう。

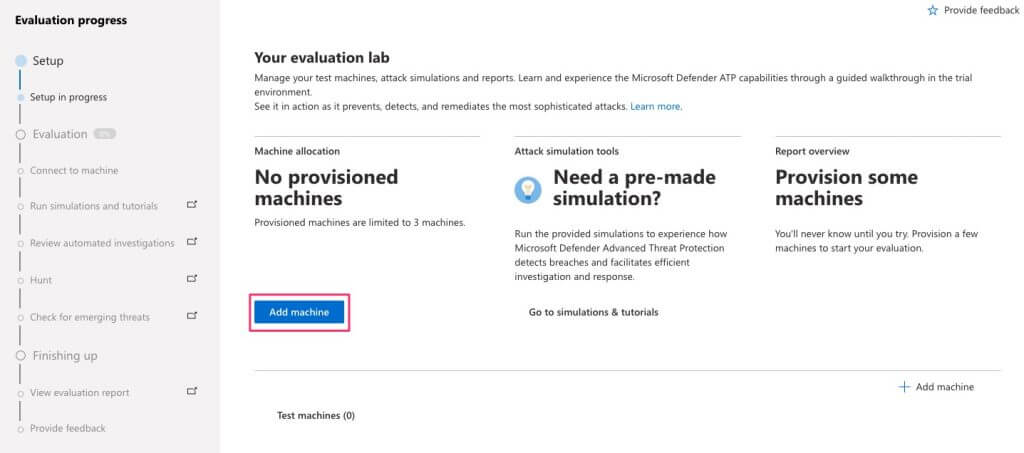

台数を選んだらマシンを作成します。

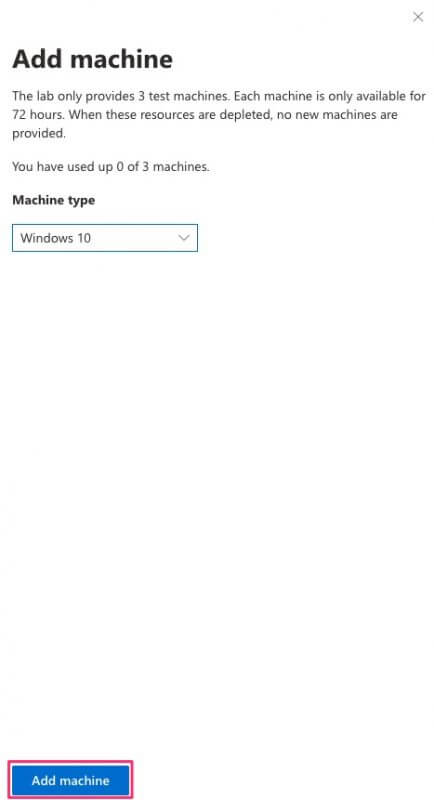

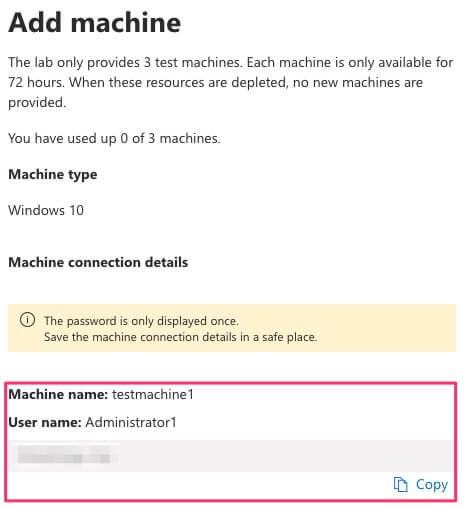

OSを選んで Add machine します。

パスワードが表示されます。ここでしか確認できないのでしっかりCopyします。(後でリセットは可能)

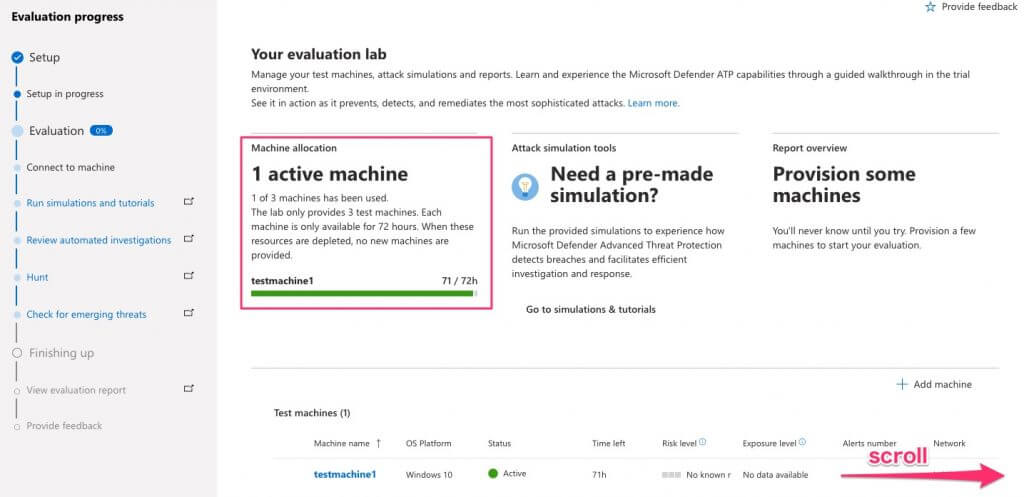

マシンが作成されたことが確認できました。カウントダウンが始まっています。マシンリストを右にスクロールするとRDPファイルがダウンロードできます。これを用いてマシンに接続します。

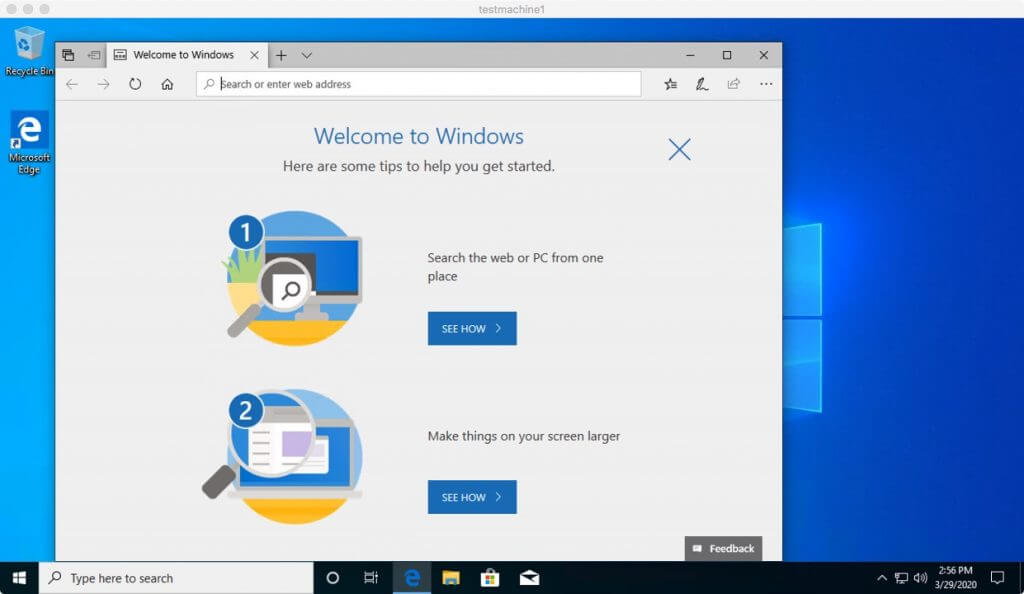

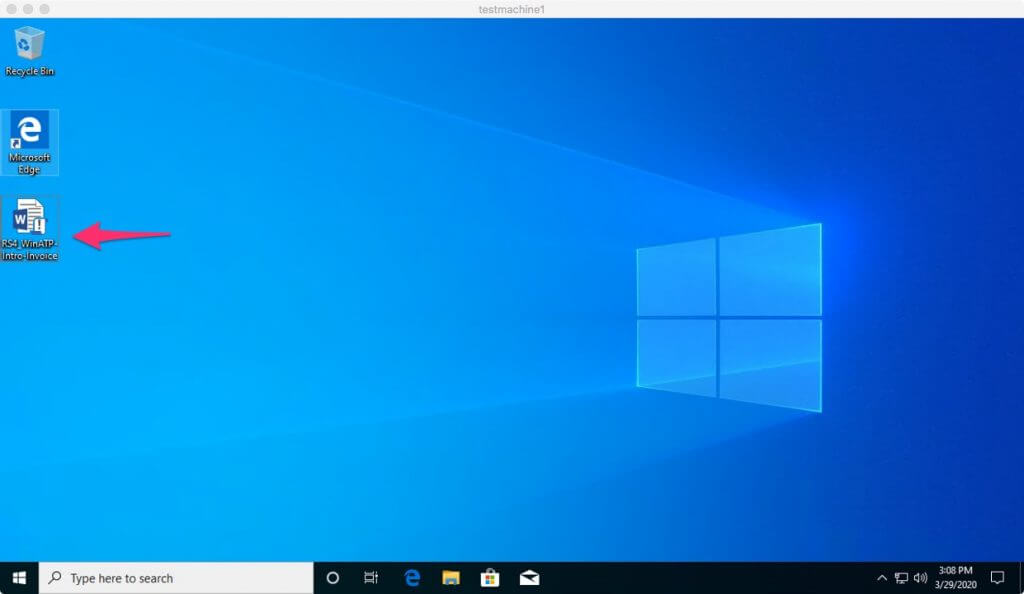

RDPクライアントで接続してWindows 10が利用できることが確認できました。

バックドアの設置

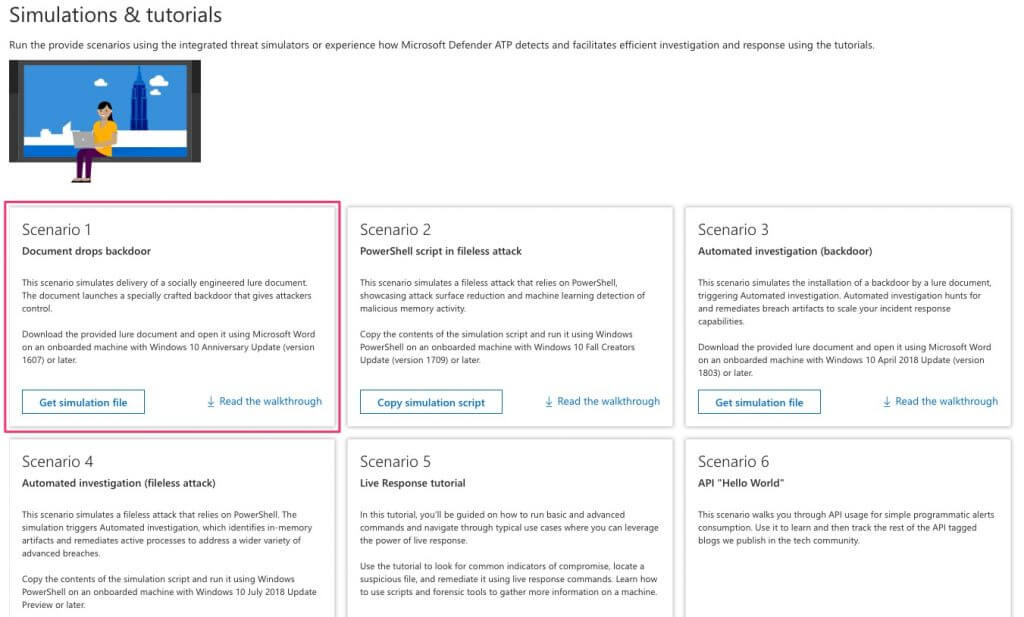

いよいよ攻撃シナリオに入っていきます。左メニューのEvaluation and tutorials配下から、あるいはEvaluation and tutorialsページ真ん中からSimulations and tutorialsのページに移動し、シナリオ1を開始します。ファイルとシナリオのドキュメントPDFを取得します。(なお、私の環境ではchromeでPDFを開くとドキュメントの中身のページが入れ替わったりしたのでFirefoxで確認しました。)

シナリオを簡単に説明すると、メールなどで送られてきたマルウェアをユーザーが実行してしまい、バックドアを設置され、永続化するためにレジストリを書き換えスケジュールされたタスクに追加されます。これをMDATPで検知し、調査対応していきます。

まずはユーザーとしての操作です。ダウンロードしたファイル WinATP-Intro-Invoice.docm をLabのWindows 10へコピーして開きます。開く際のパスワードはPDFに記載してあります。

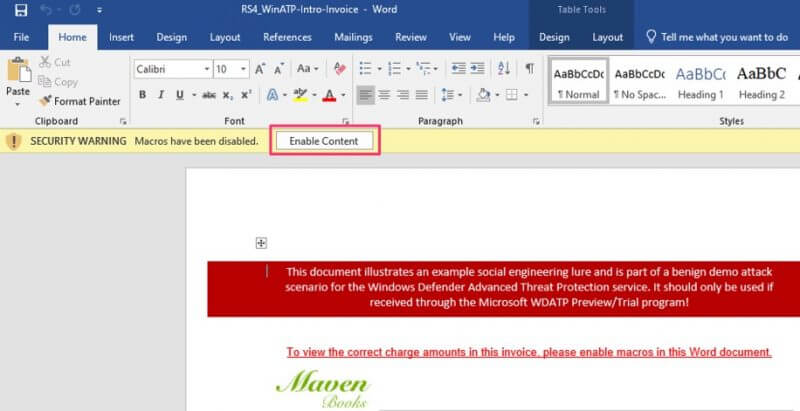

Wordが開いたら警告を無視してマクロを実行します。(おお、セキュリティの警告を無視するなんて)

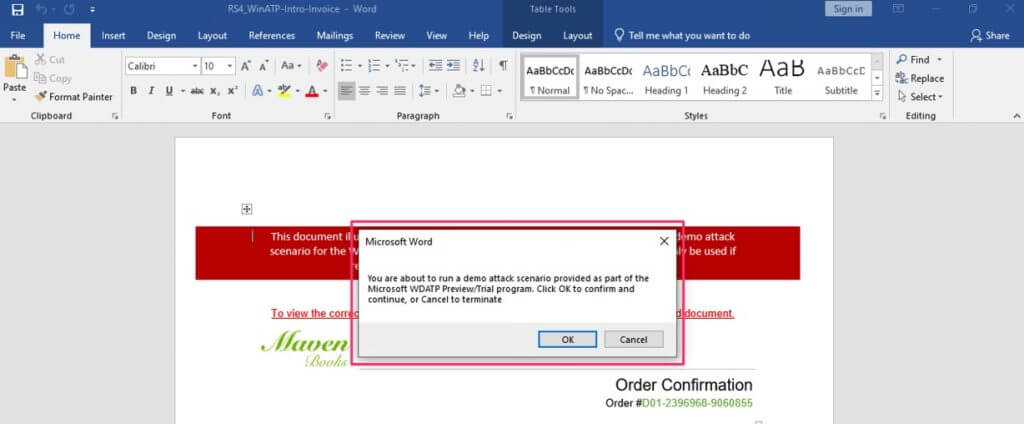

ポップアップが出るのでOKします。しばらくするとシェルが上がって消えます。一体何が起きたのでしょう(すっとぼけ)

インシデントの手動調査

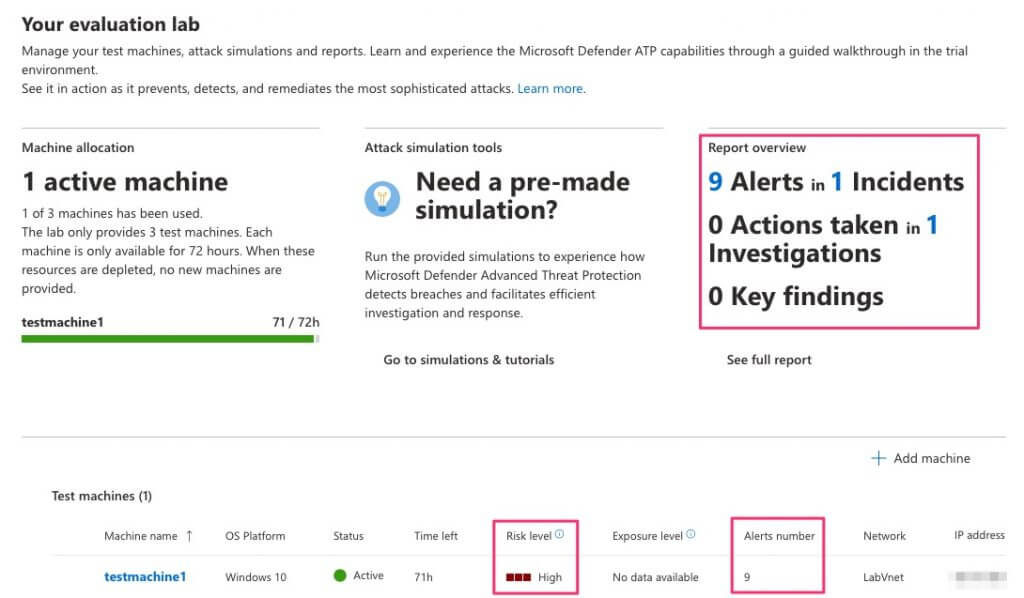

一方その頃、MDATPのLabでは無事アラートを検知しています。ここからは管理者側の操作です。マシンがRisk level Highとして扱われています。

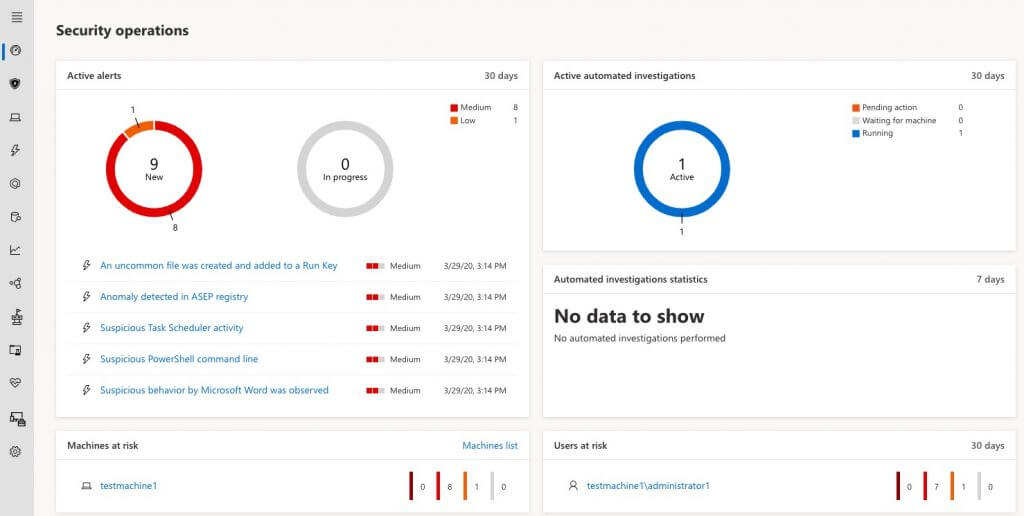

MDATPのダッシュボードを確認してみます。実際の画面としてはこちらが参考になります。アラートは9個あり、うち8個はMediumの扱いです。

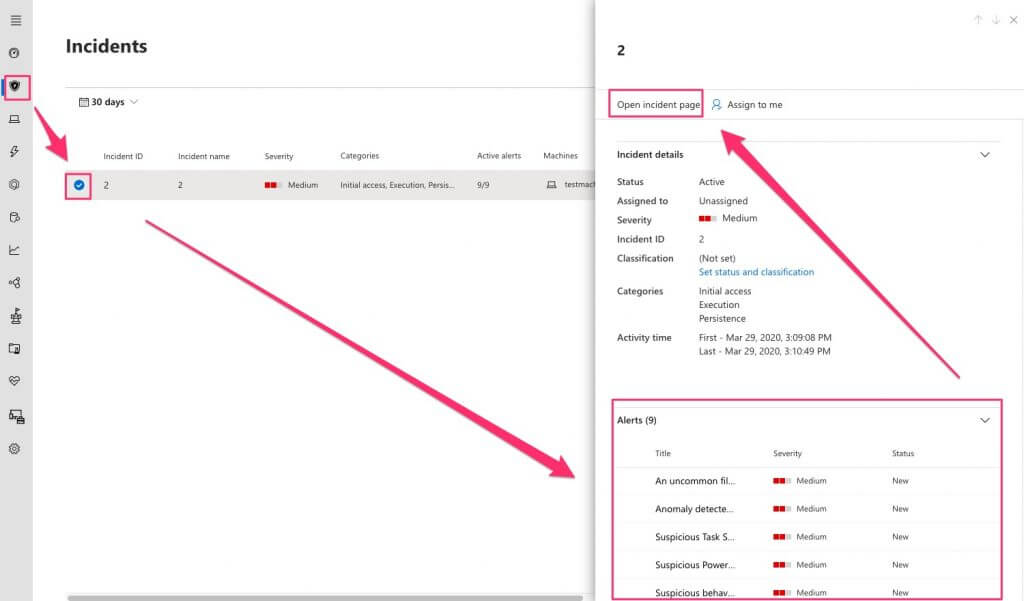

次に左メニューからIncidentsページを開きます。1つのインシデントが検知されています。先程アラートは9個ありましたが、関連するアラートはまとめて1つのインシデントとして集約されます。ありがたい。

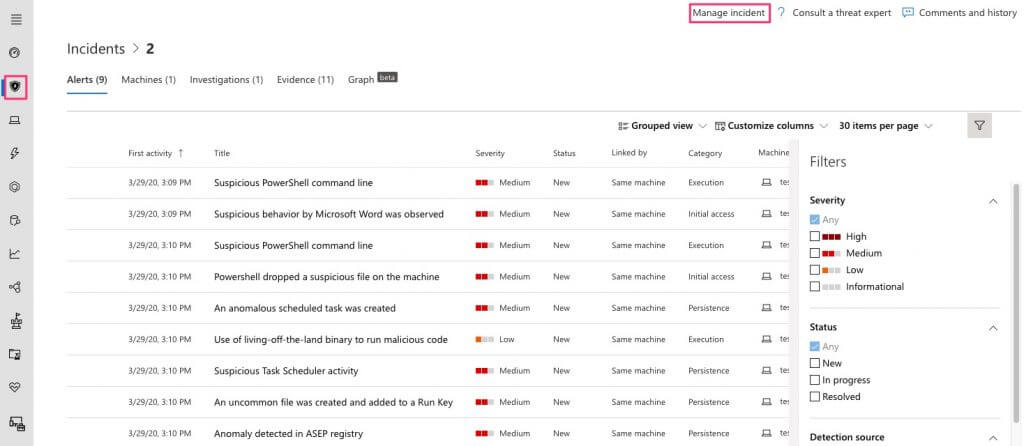

インシデントにチェックを入れると9個の関連するアラートが表示されます。 Open incident pageから詳細画面を開きます。リストのIncident nameを選択しても移動できます。

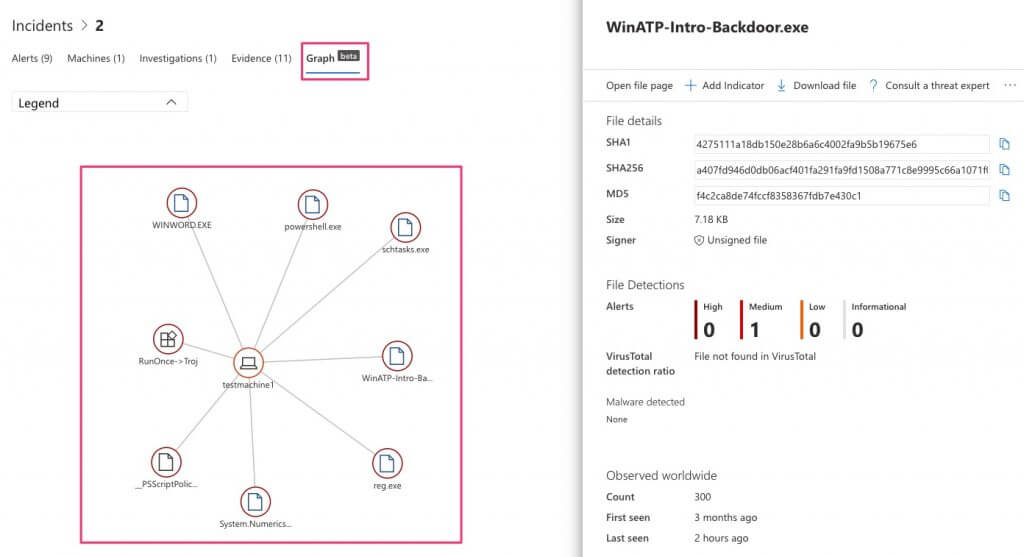

インシデント詳細画面でまず見るべきは Graph タブです。関連するエンティティが紐付けされて相関がすぐに分かります。圧倒的可視化!これだけで使う価値がある気がしてきます。今回はマシンと関連するファイルやレジストリなどが出てきています。ネットワーク上の機器との通信があれば、それも紐付いて表示されます。なんて強力。

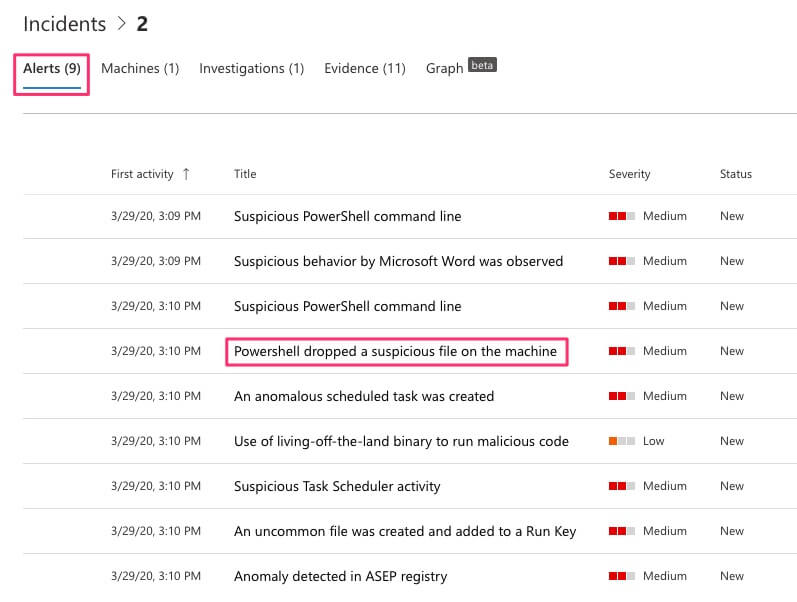

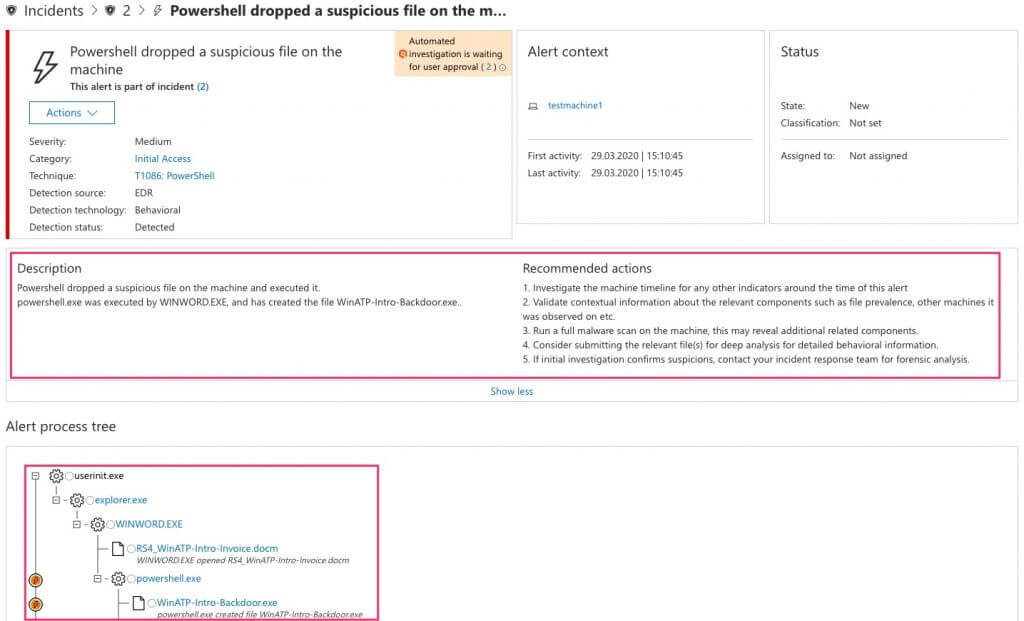

まずは手動調査ということでアラートを見ていきます。PDFにはいくつかのアラートの見方が書いてありますが、ここでは PowerShell dropped a suspicious file on the machine を見ていきます。Alerts タブで該当アラートを選択します。

アラートの詳細画面ではアラートの内容や推奨する対応方法、プロセスツリーなどが確認できます。今回はwordのマクロからpowershellが起動し、バックドアのファイルが設置されましたがバッチリ捉えられています。

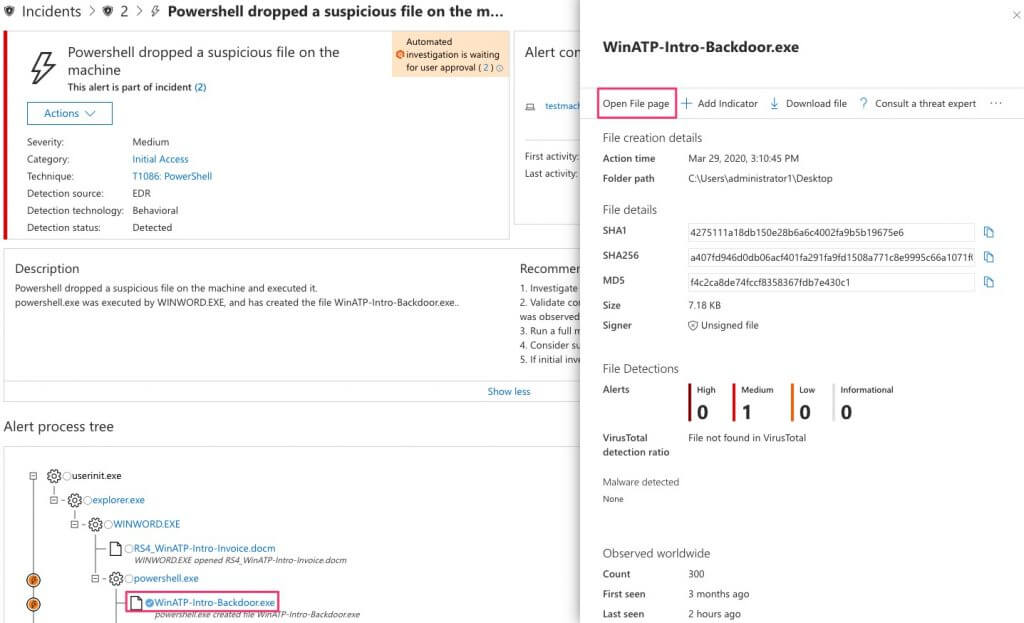

ファイルをチェックすると設置場所やハッシュなど詳細情報が確認できます。ファイルの詳細画面へ移動します。

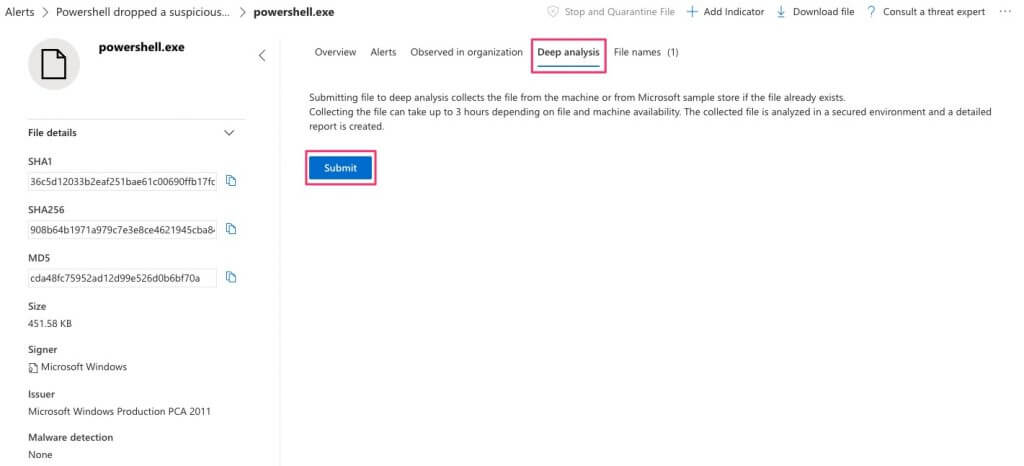

ファイルの詳細画面からは関連するアラートやマシンなどを確認することができます。一番いい機能は Deep analysis で、このファイルを自動的に検証してどのような挙動をするかレポートしてくれます。

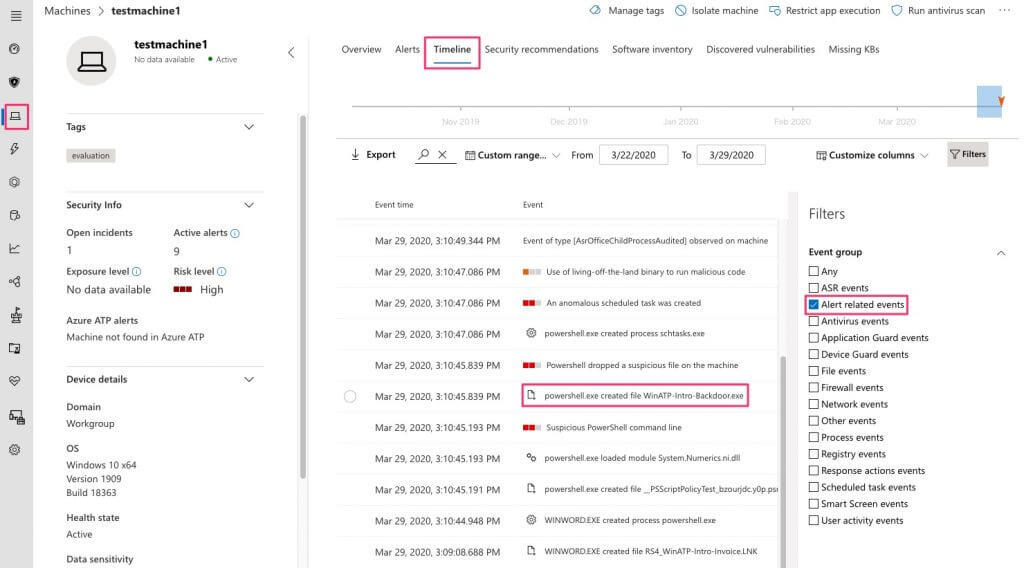

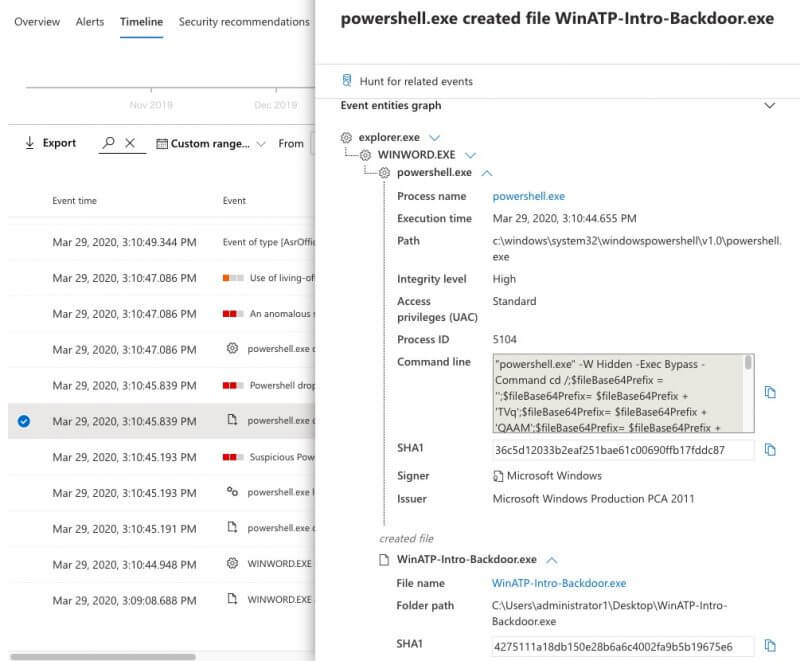

別の調査方法を見ていきます。左メニューからマシンの画面に移動してLabのマシンの詳細画面を確認します。こちらでもマシンに関連するアラートなどを確認できます。Timeline を見ると発生したイベントを時系列に確認できます。アラートを中心に見る場合には右カラムのFiltersで絞ることが可能です。powershell.exe created WinATP-Intro-Backdoor.exe のイベントを選択します。

イベントの中では先程と同じようにプロセスツリーなどが確認できます。ここでは実際に実行されたコマンドも確認できます。

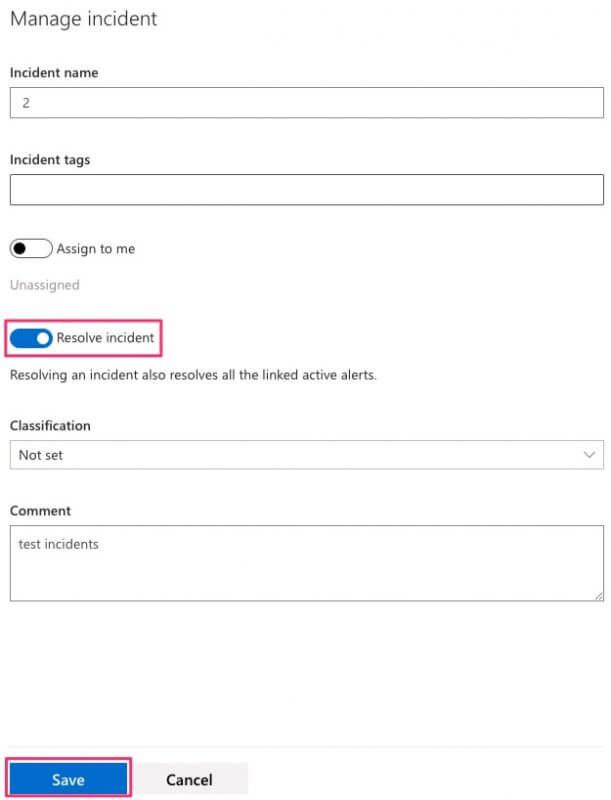

さて、インシデントの対応がまだですが、シナリオ1ではここまでなので一旦調査終了ということでクローズしてみます。自動対応は後で行います。インシデントの詳細ページからまとめてアラートを処理できます。右上のManage incidentを押します。

Resolve incidentをチェックして保存します。

アラートがまとめてResolvedになることが確認できました。通常インシデントの対応が完了したらこのように処理します。アラートやインシデントは誰かにアサインしたり、ステータスを管理したりとチケットとしても利用できます。

インシデントの自動対応

さて、ここからが本番です。発生したインシデントに対して自動対応します。

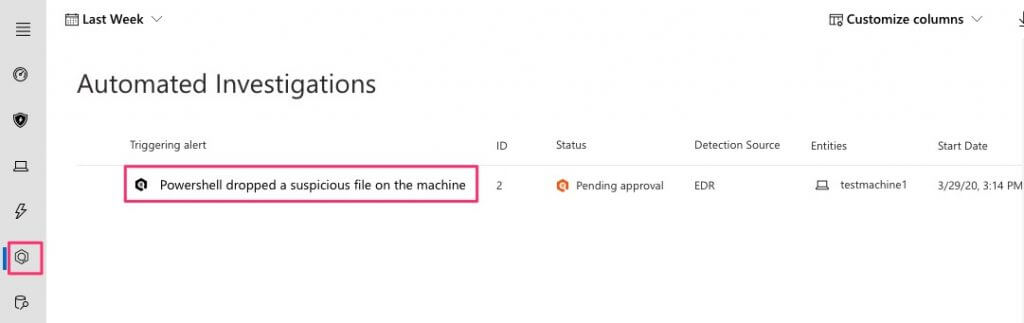

まずは左メニューのAutomated Investigationsを開きます。この画面では自動的に調査されたアラートが確認できます。先程のバックドアのインシデントで発生した調査内容を選択して詳細を見ていきます。

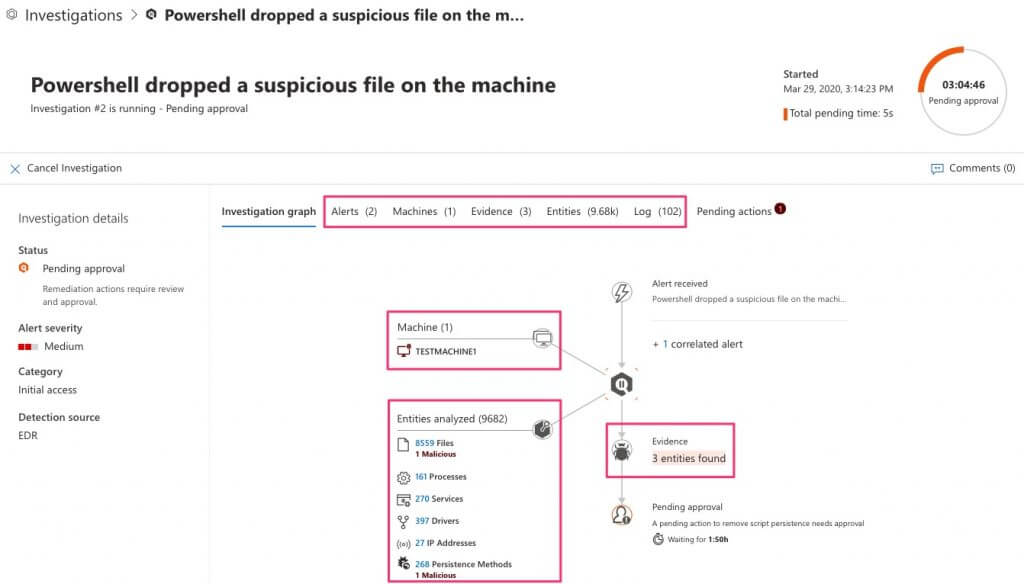

画面内では関連情報がグラフでわかりやすくまとめられています。アラートに紐づくマシン、自動的に調査されたファイル・プロセス・アドレス等、調査のエビデンスが表示されています。右上にはデカデカとインシデント発生からの経過時間が出ています。タブを切り替えることで関連情報をそれぞれ確認できます。1つの画面に関連情報が集約されていて非常にありがたいです。

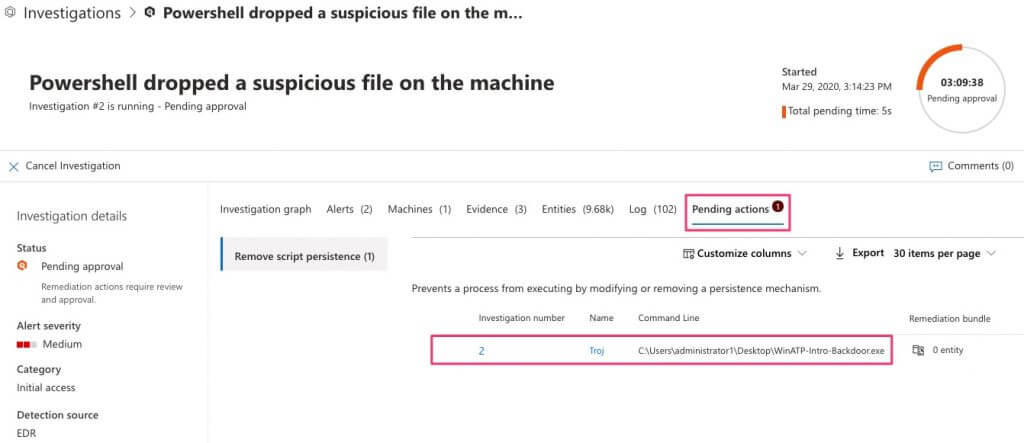

そしてPending actionsには自動対応が承認待ちの状態になっています。actionを選択して詳細を見ます。

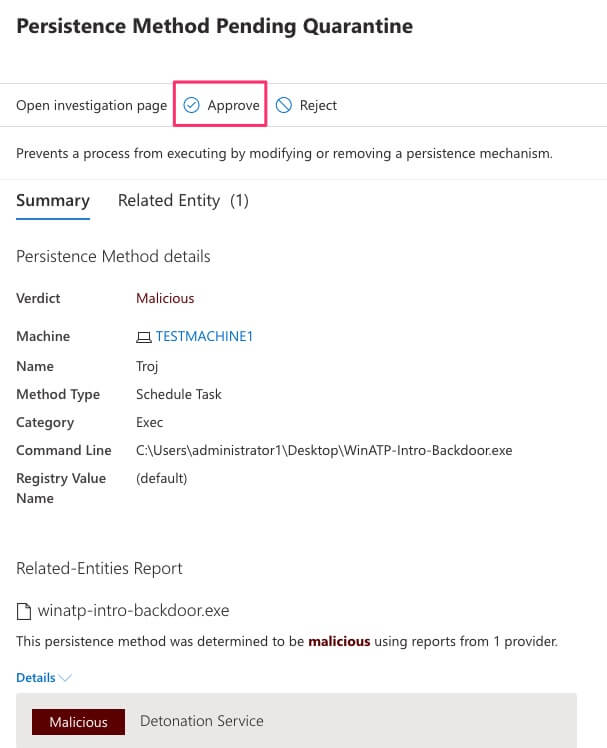

スケジュールされたバックドアの起動を削除することが推奨され、Pendingとなっています。関連するファイルやマシンなどもここに書かれています。Approveを選択するとこの対応が自動的に実行されます。

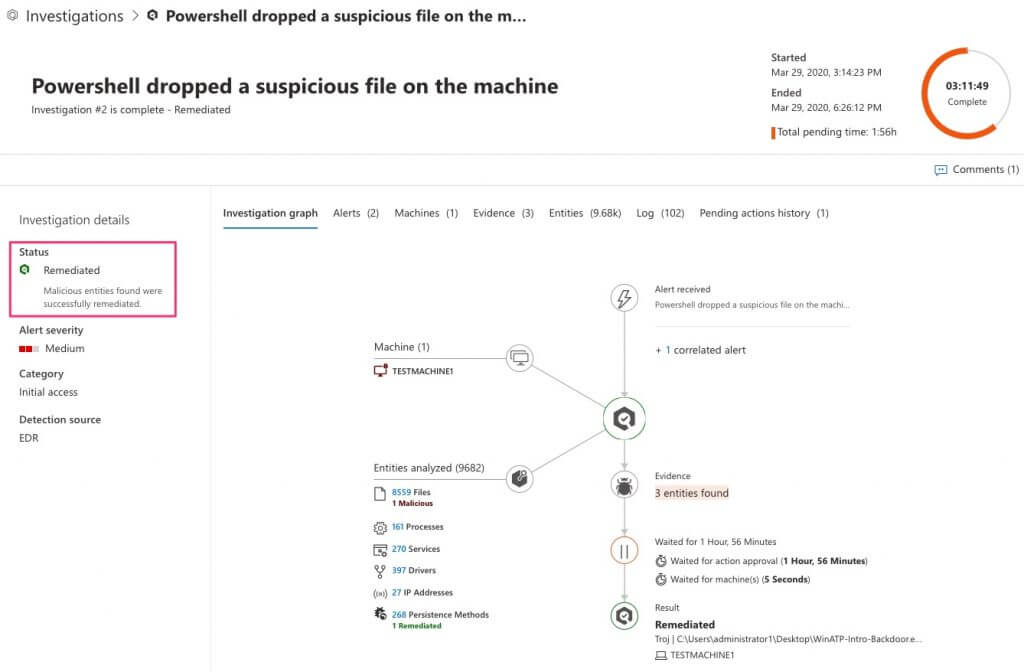

対応され、ステータスがRemediatedとなりました。これで対応完了です。ちなみに今回は承認待ちで止まっていましたが、これを自動承認することもできます。完璧では?

まとめ

Microsoft Defender Advanced Threat Protection(MDATP)を利用して脅威を検知して、自動的に修復してみました。

非常に強力で簡単に利用できました。特に可視性がすごく関連情報を適切に確認できることは管理者にとって大きな工数の削減に繋がります。そしてなんと言ってもインシデントの自動対応ですね、強力すぎます!

ぜひトライアルから試してみてはいかがでしょうか?