3行解説

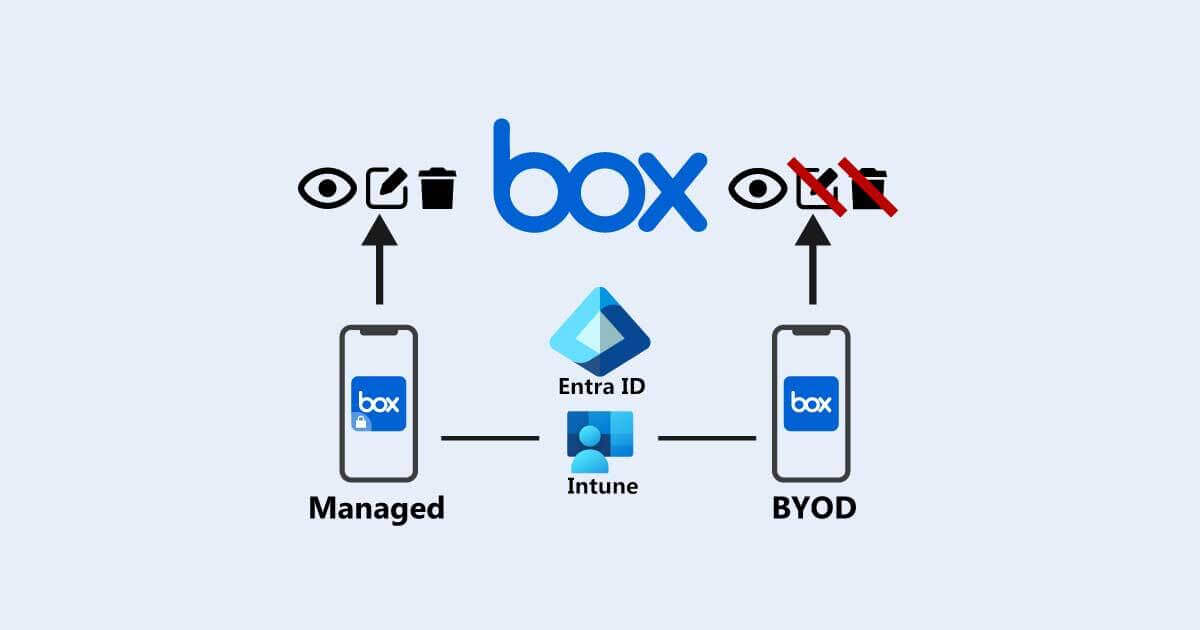

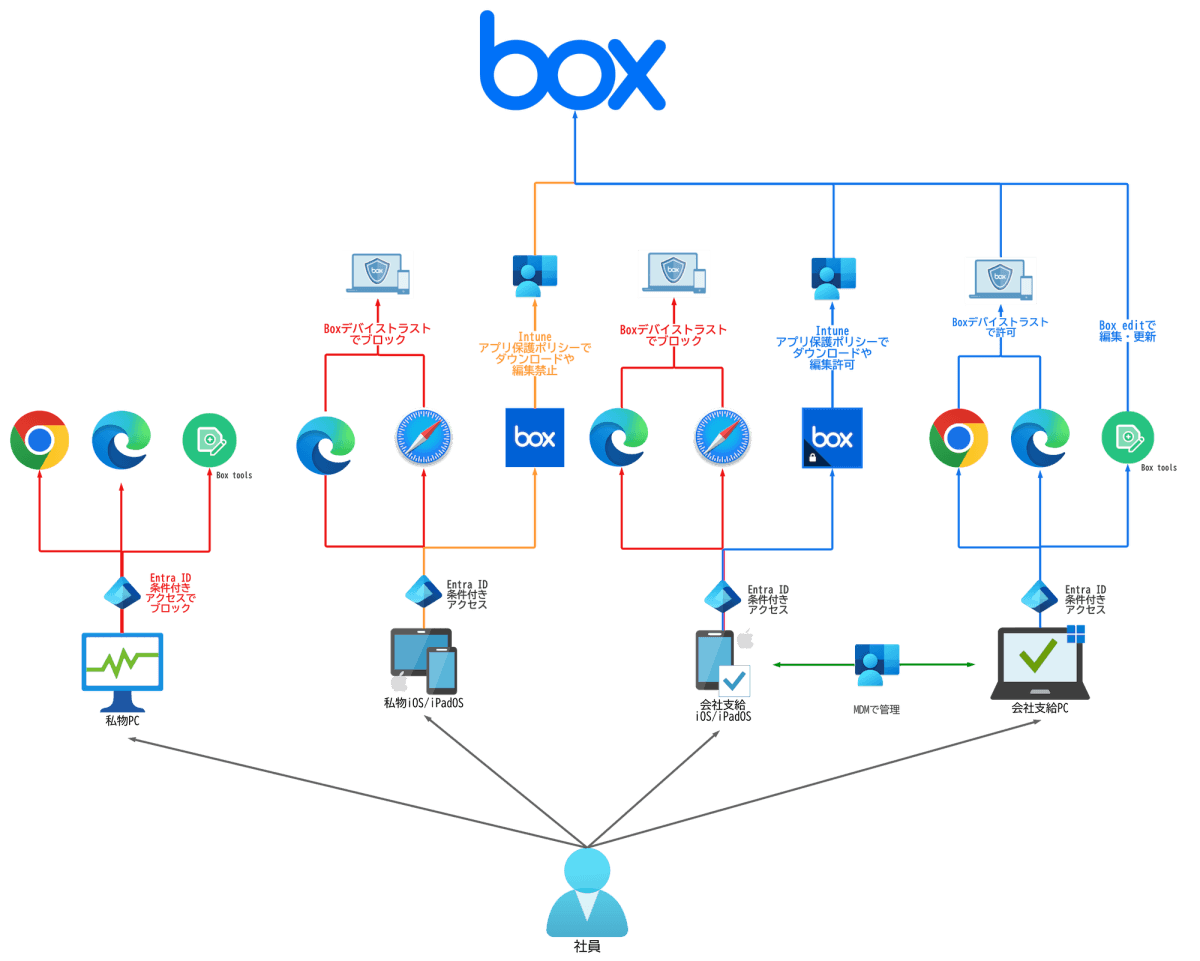

クラウドストレージを利用する場合に私物モバイルデバイスからは閲覧限定にしつつ、会社支給モバイルデバイスからは編集可能にする構成をどうやって実現するかまとめました。

概要

組織標準のクラウドストレージとしてBox Enterprise、認証基盤と端末統制にEnterprise Mobility and Security E3(EMS E3、Azure AD P1/Entra ID P1とIntune P1)を採用した組織で、情報流出対策を考慮しながらモバイルデバイスでのBYODを取り入れる構成を実現する方法をご案内します。

背景:よくいただくご要望

クラウドストレージの利用を検討されているお客様から以下の運用を実現したいというお声をよくいただきます。

- 私物パソコンからクラウドストレージは利用禁止したい

- 私物モバイルデバイスからもクラウドストレージ上のデータ閲覧を許可したいが、ダウンロードはさせたくない

- 会社支給であればPCもモバイルデバイスからも利用制限は極力無くしたい

問題:技術的に実現できるか

先のお客様の要望を満たすためには、以下を実現する必要があります。Box EnterpriseとEMS E3を利用した場合に実現できるか検証してみました。

- クラウドストレージサービスでモバイルアプリ外へのデータ持ち出しを禁止したい

- クラウドストレージに対して私物と社用端末を区別してアクセス制限を行いたい

- さらに私物と社用端末を区別して機能制限を行いたい

- モバイルデバイスでブラウザからのアクセスを禁止したい

解決策として利用する機能とその構成

- Intuneによる端末統制

- Intune アプリ保護ポリシー

- Azure AD/Entra ID 条件付アクセス

- Box for EMM

- Boxデバイストラスト

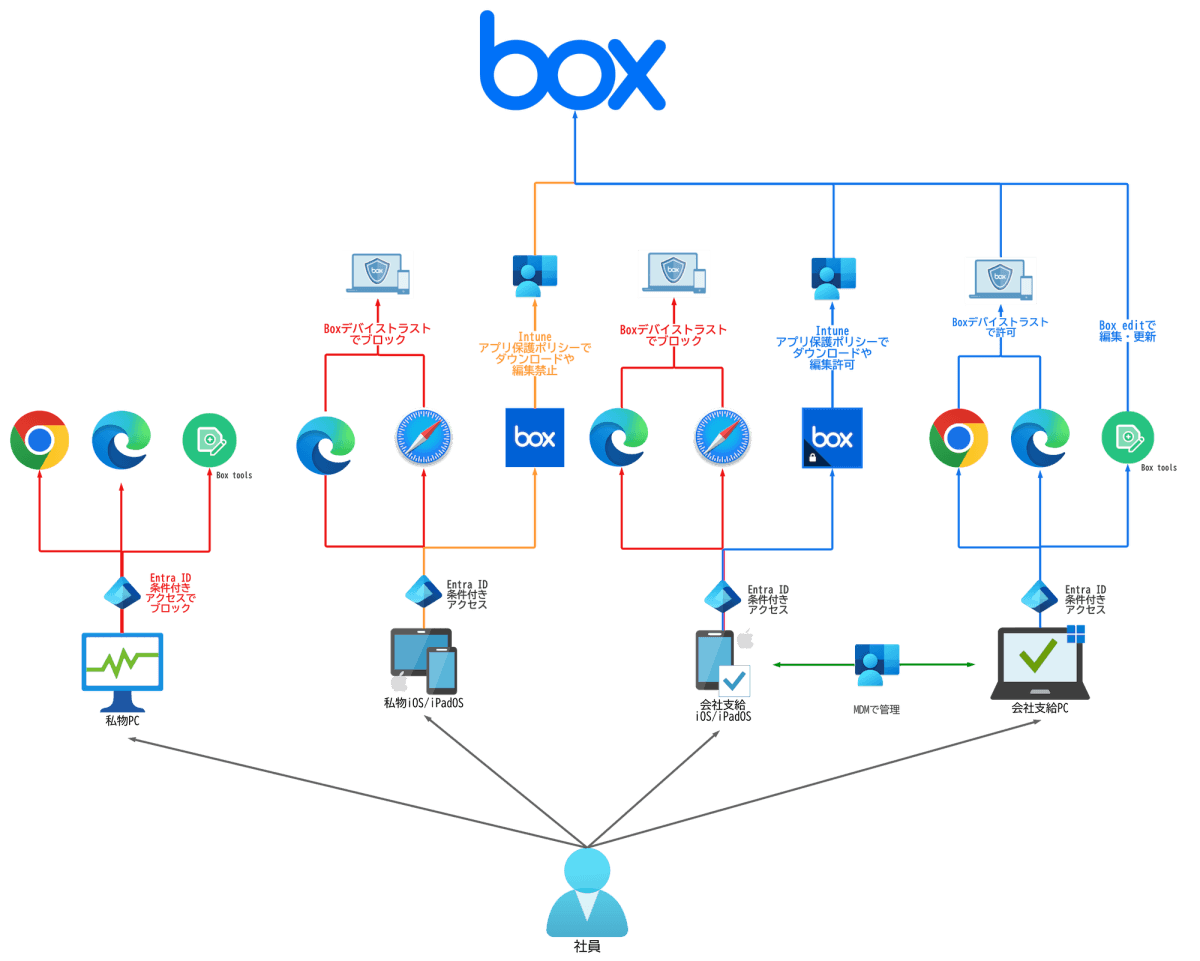

Box EnterpriseとEMS E3で利用可能な上記の機能を組み合わせて以下の構成を組むことで、お客様の課題をクリアすることができます。

なお、この記事ではモバイルデバイスはiOS/iPadOS、PCはWindows10/11 Proを想定しています。ですが、上記機能はいずれもAndroidやmacOSでも利用可能ですので応用できます。

各機能の概要

まず、先に取り上げた各機能の概要を解説します。詳細については弊社ブログや公開記事などを併せてご確認ください。

Intuneアプリ保護ポリシーとBoxデバイストラストが本記事での構成を実現する重要な機能となっています。

Intuneによる端末統制

監視モードで配布した会社支給iOS/iPadデバイスであればVPPによるアプリ配信や設定の統制により、想定外のアプリ利用を禁止することができます。

Intune アプリ保護ポリシー

今回の注目ポイントその1です。

MAM(Mobile Application Management)と呼ばれる、モバイルアプリ内の振る舞いを保護ポリシーに従って制限することができる機能です。Intuneから展開したアプリでなくても保護ポリシーを適用できるため、私物端末に入れたモバイルアプリに対しても保護ポリシーを適用できます。

OneDriveやOutlookなどのMicrosoft365モバイルアプリケーションだけでなく、Boxのような対応アプリケーションであれば保護ポリシーを適用できます。

IntuneやAzure AD/Entra IDのユーザーやデバイス情報を元に私物と会社支給端末でアプリ保護ポリシーを使い分けることもできます。

Azure AD/Entra ID 条件付アクセス

AzureADのもつ強力な認証制御の仕組みで、SaaSアクセス時に様々な条件をもとに認証可能か判断することができます。今回のケースであれば私物と会社支給端末を判別してSaaSのアクセスを統制することができます。

Box for EMM

通常のBoxモバイルアプリケーションと異なり、MDMを利用して会社支給端末へ配布する前提の派生版モバイルアプリケーションです。大きな違いは以下の2点です。

- Boxデバイストラストの適用対象外

- public IDと組み合わせて自社テナント以外の接続を禁止可能

詳細は弊社ブログをご覧ください。利用にはBox Business以上のプランが必要です。

Boxデバイストラスト

Boxのサインイン時に指定された要件を満たすかどうか判定し、条件を満たさない場合にBoxのアクセスを遮断する機能です。

Boxデバイストラストによりモバイルデバイスでのブラウザからのサインインを一律で遮断可能です。利用にはBox Enterprise以上のプランが必要です。

構成

先の機能を組み合わせて、以下の四種類の端末カテゴリごとにアクセス制御を実現します。

- 会社支給PC

- 会社支給iOS/iPadOSデバイス

- 私物iOS/iPadOSデバイス

- 私物PC

以下、各端末カテゴリごとにどのような振る舞いとなるかを説明します。

会社支給PC

- Intuneで管理され、端末サインインはAzure AD Join(Entra ID Join)でかつWindows Hello for Businessを利用します

- BoxへのアクセスはAzure AD Join端末からの条件付きアクセスにより許可されます

- Box toolsを導入済みのためBoxデバイストラストの判定を通過できます

会社支給iOS/iPadOSデバイス

- Intuneで管理され、監視モードで展開しVPPでアプリは配布されApple IDを利用しません

- Box for EMMアプリを配布し、当該アプリからのBoxへのアクセスは条件付きアクセスで許可されます

- なお、アプリ配布時にpublic IDを埋め込むことで会社支給端末から自社以外のBoxへのアクセスを禁止することができます(詳細は弊社ブログをご参照ください)

- ブラウザからのBoxへのアクセスは条件付きアクセスでは許可されるもののBoxデバイストラストにより遮断されます

- Box for EMMアプリに対するアプリ保護ポリシーは設定されているもののほぼ機能は制限されていません。

私物iOS/iPadOSデバイス

- 個人で作成したApple IDを利用しMDMは入っていません

- 個人的にインストールしたBoxアプリを利用します

- Azure ADやIntuneに登録されていない私物モバイルOSデバイスからBoxへのアクセスは条件付きアクセスで許可されます

- ブラウザからのBoxへのアクセスは条件付きアクセスでは許可されるもののBoxデバイストラストにより遮断されます

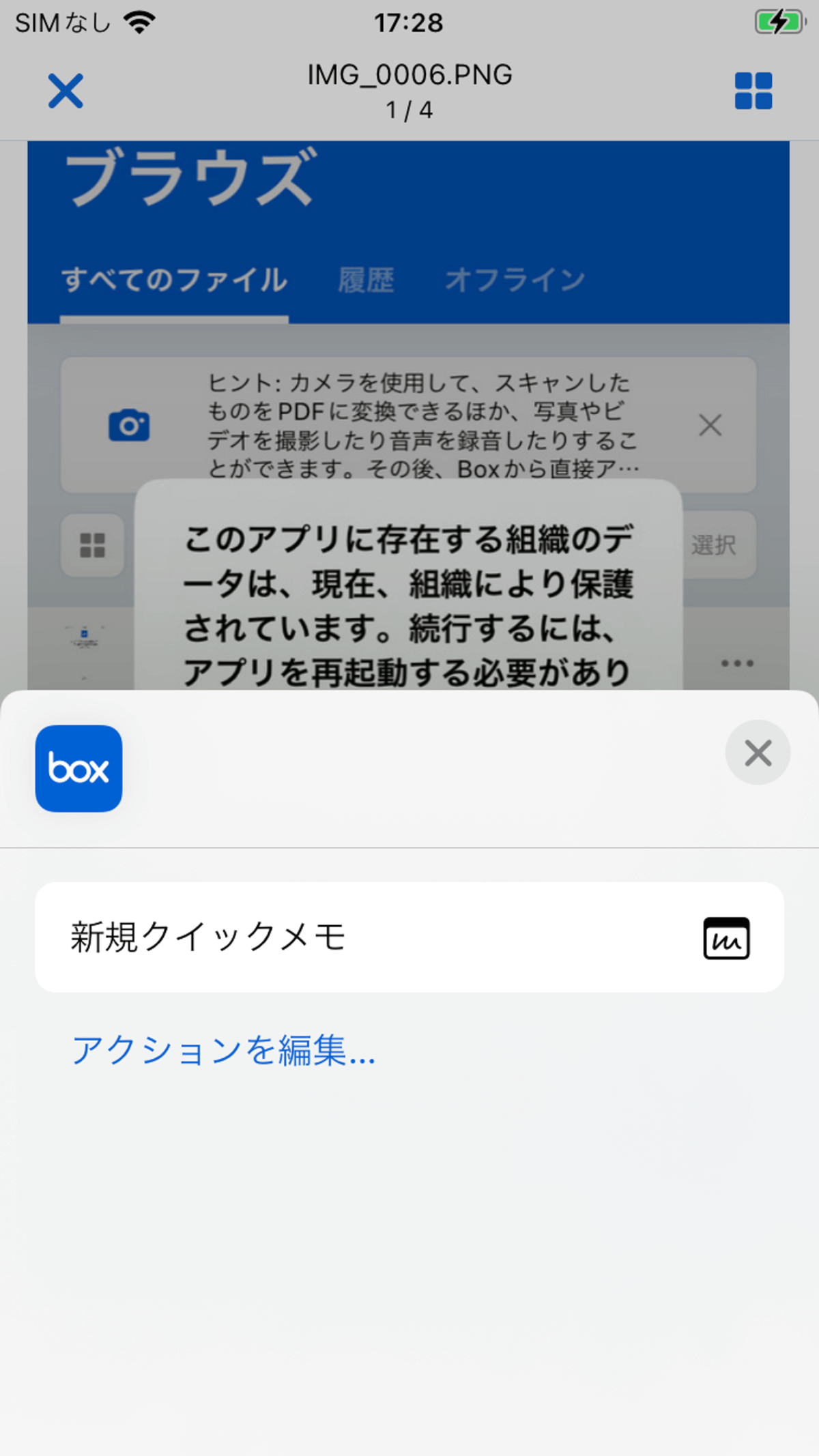

- Boxアプリに対するアプリ保護ポリシーにより、Boxアプリとその他のアプリの間で共有メニューを介したファイルコピー/移動や、クリップボード経由の貼り付けが制限され、アプリ外部へのデータ流出が禁止されています。

私物PC

- 会社のAzure ADと全く連携されていません

- Azure ADやIntuneに登録されていない私物PCからのBoxへのアクセスは条件付きアクセスにより禁止されます

- Box toolsが導入されていないためBoxデバイストラストの判定を通過できず、仮に導入したとしてもそもそも条件付きアクセスでサインインに失敗しています。

各機能の設定

今回の構成でポイントとなるIntune アプリ保護ポリシーとBoxデバイストラストの設定やその意図に絞って解説します。

Intune アプリ保護ポリシー

アプリ保護ポリシーはアプリ単位で設定可能なため、BoxアプリとBox for EMMアプリで個別に保護ポリシーを設定します。

デバイスフィルターを利用してBoxアプリの保護ポリシーを私物と会社支給で使い分けることもできますが、会社支給モバイルデバイスは全てBox for EMMアプリを使う方が情報流出対策の観点でもおすすめです。

それでは、私物であるからこそ厳しい制限を設定するBoxアプリに対する保護ポリシーについて解説します。

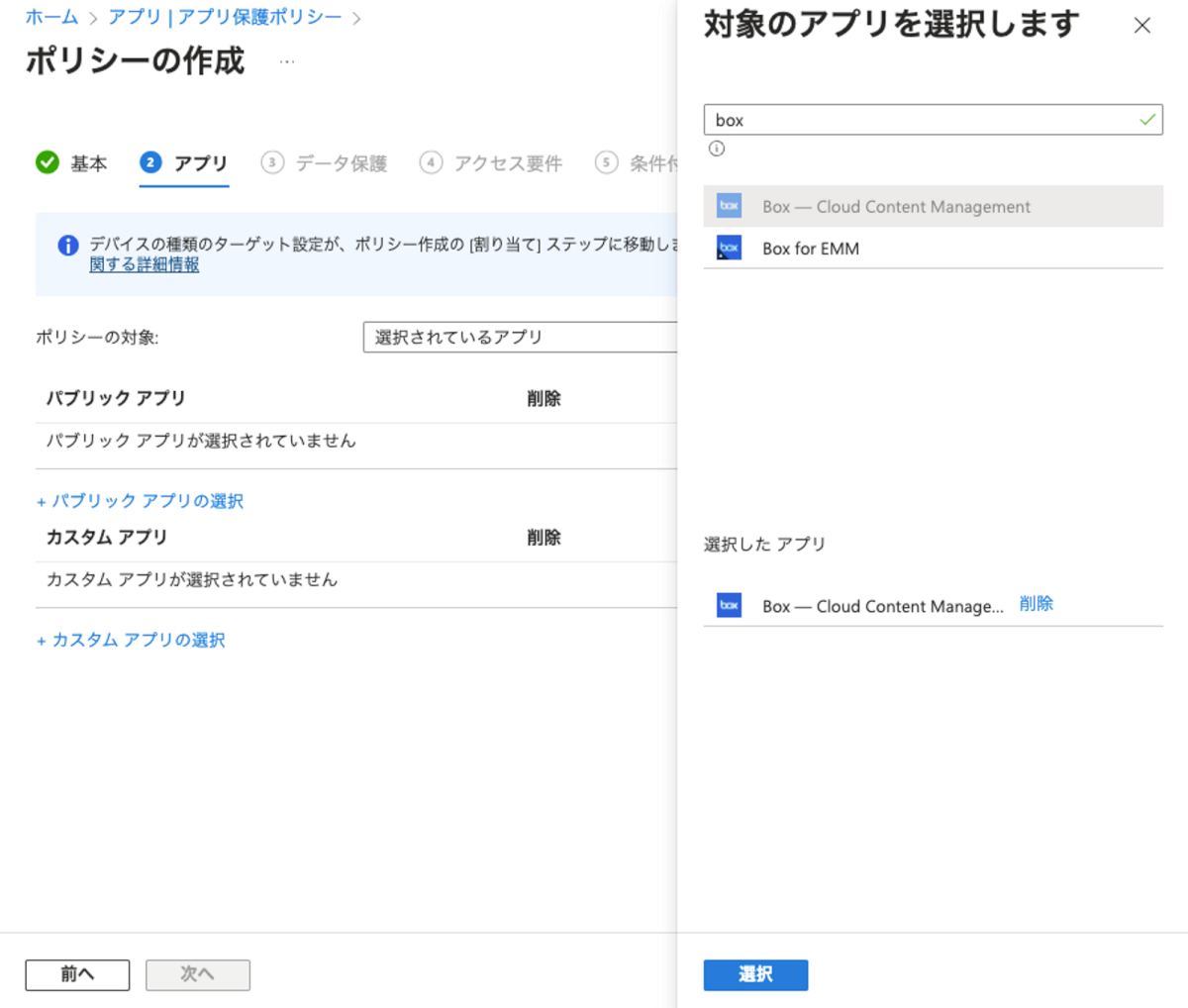

アプリ保護ポリシーの設定

Intune管理センターを開き、アプリ>アプリ保護ポリシーを開き、「ポリシーの作成」から作成を開始します。種類はiOS/iPadOSを選択します。

ポリシーの対象は「選択されているアプリ」で、Boxアプリを選択します。

その後、データ保護のセクションでアプリの振る舞い制限を設定していきます。

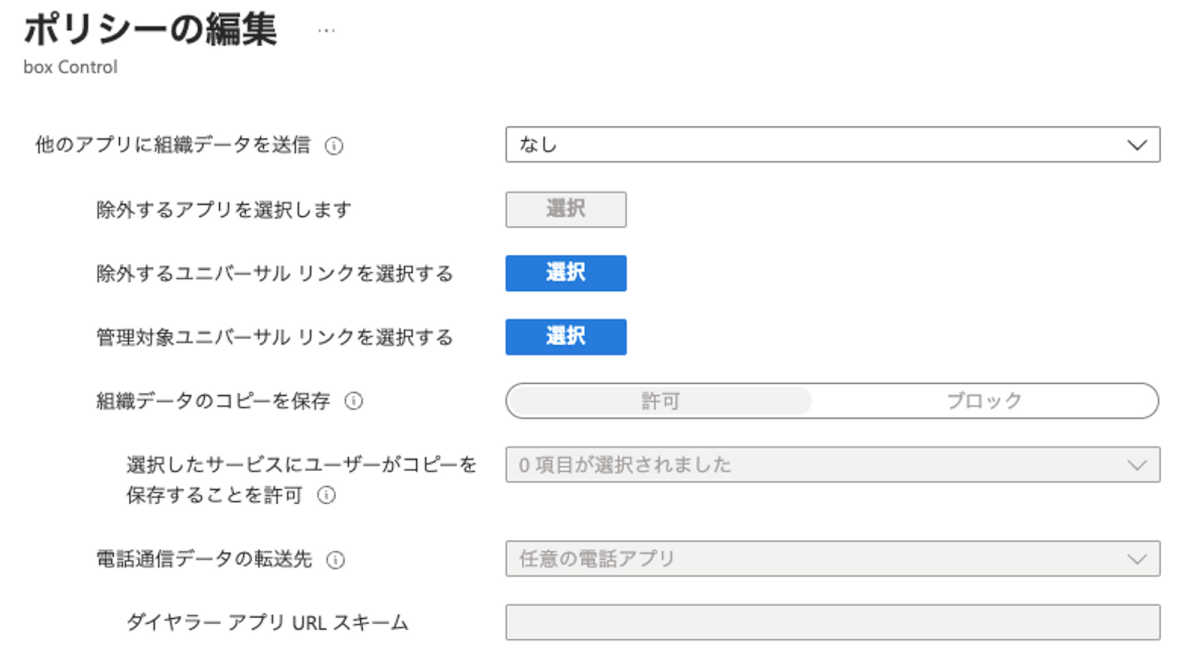

外部アプリへの連携を遮断

「他のアプリに組織データを送信」を「なし」にすることで、Boxアプリから共有メニューを介して外部アプリケーションにデータを渡せないようになります。

設定すると、共有メニューを開いても連携可能なアプリが全く表示されません。

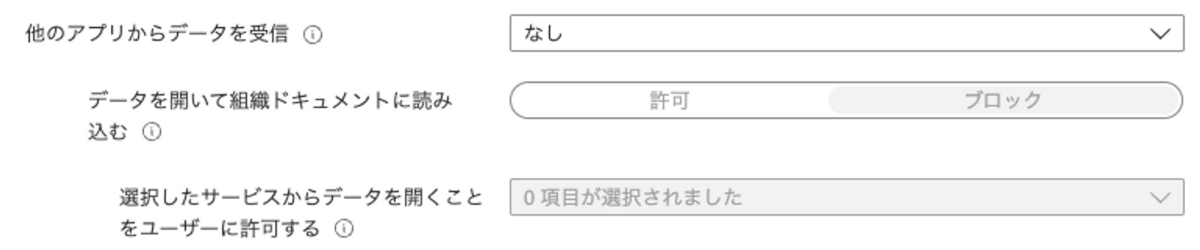

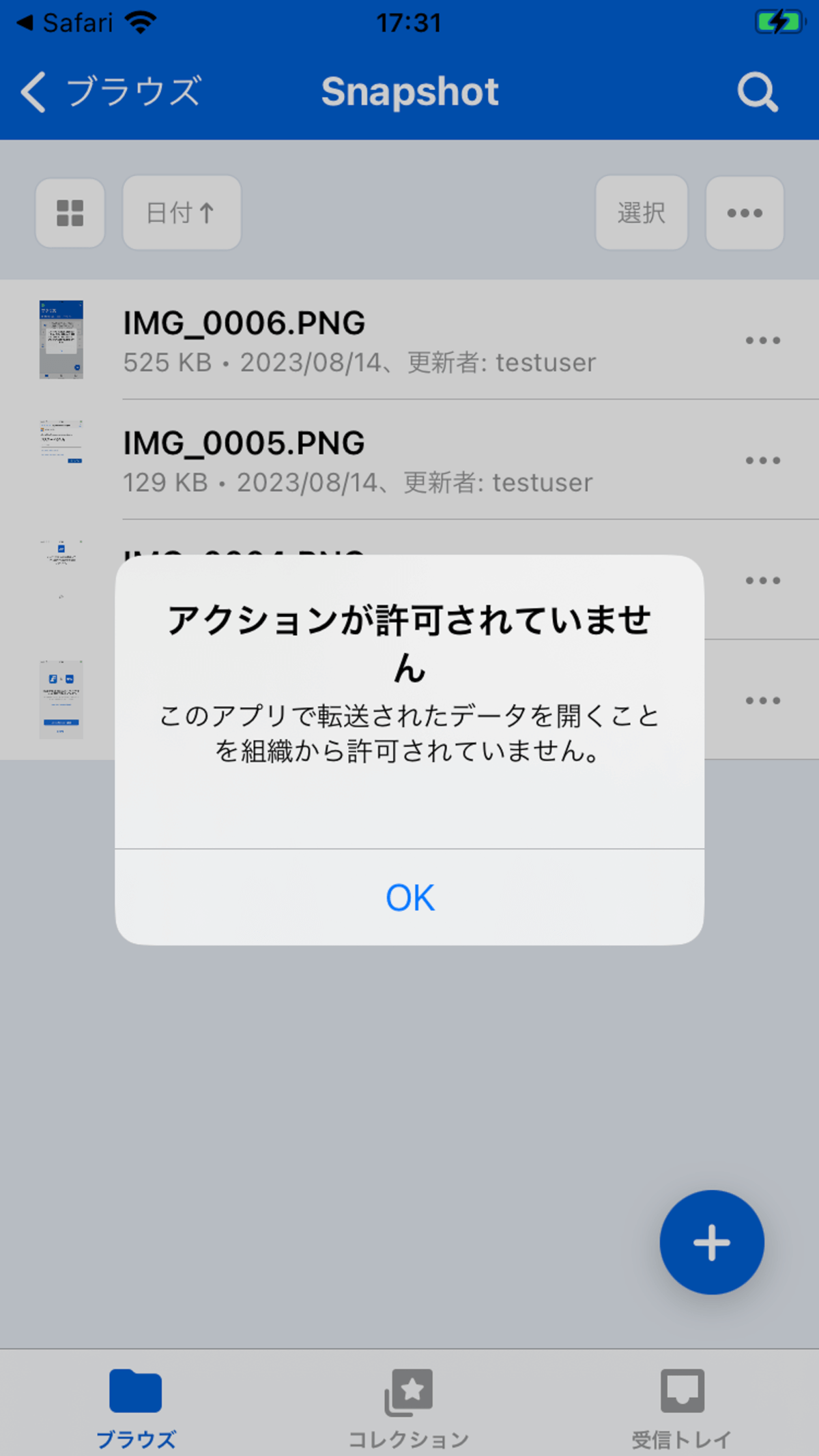

外部アプリからの連携を遮断

「他のアプリからデータを受信」を「なし」にすることで、外部アプリケーションの共有メニューからBoxを選択してもBox側で受け取りを拒否するようになります。

この通り、共有メニューからBoxを選択してもファイルを開けません。

本記事では検証しておりませんが、保護ポリシーを適用しているアプリ間のみ連携を許可する設定も可能です。

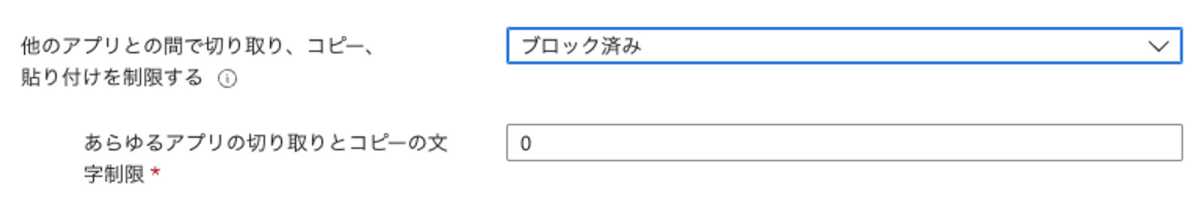

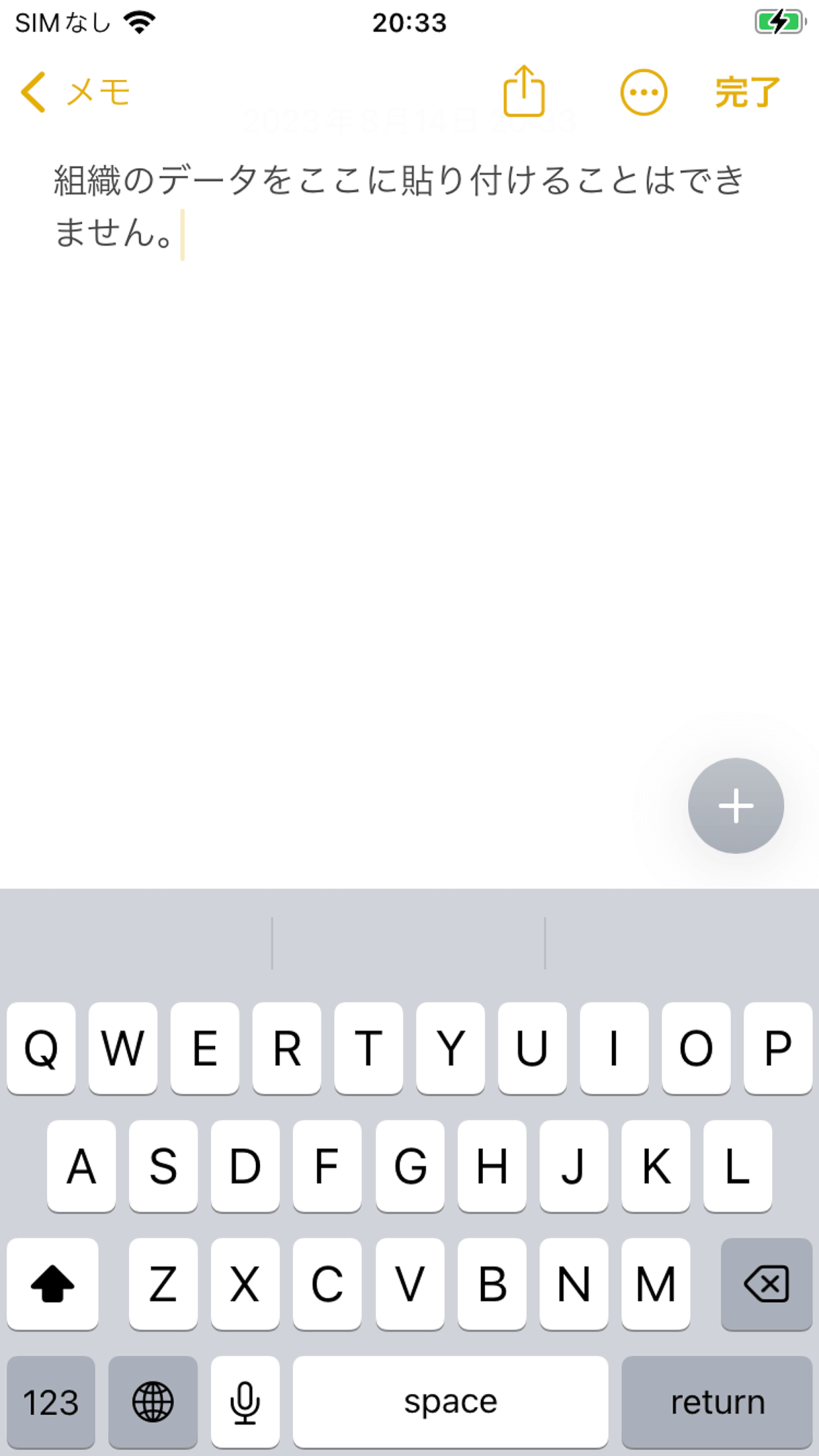

クリップボードの遮断

外部アプリケーションへのコピーペーストを禁止するには「他のアプリとの間で切り取り、コピー、貼り付けを制限する」を「ブロック済み」に設定します。

設定すると、外部アプリにペーストしようとしても以下の通りできません。

その他の設定

アクセス要件や条件付き起動を設定すると、脱獄済みデバイスやPINやFaceID/TouchIDを設定していないデバイス、古いOSバージョンのデバイスから利用を禁止することができます。

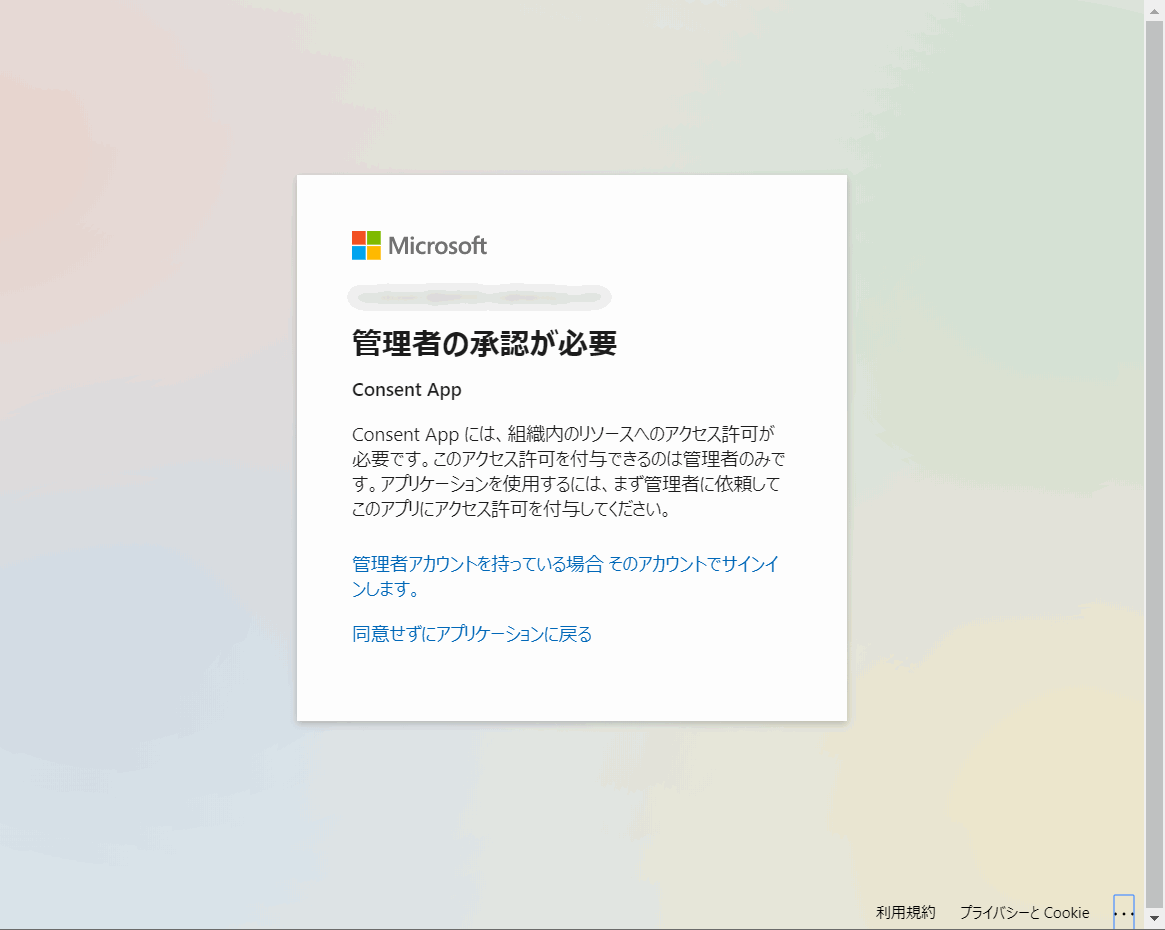

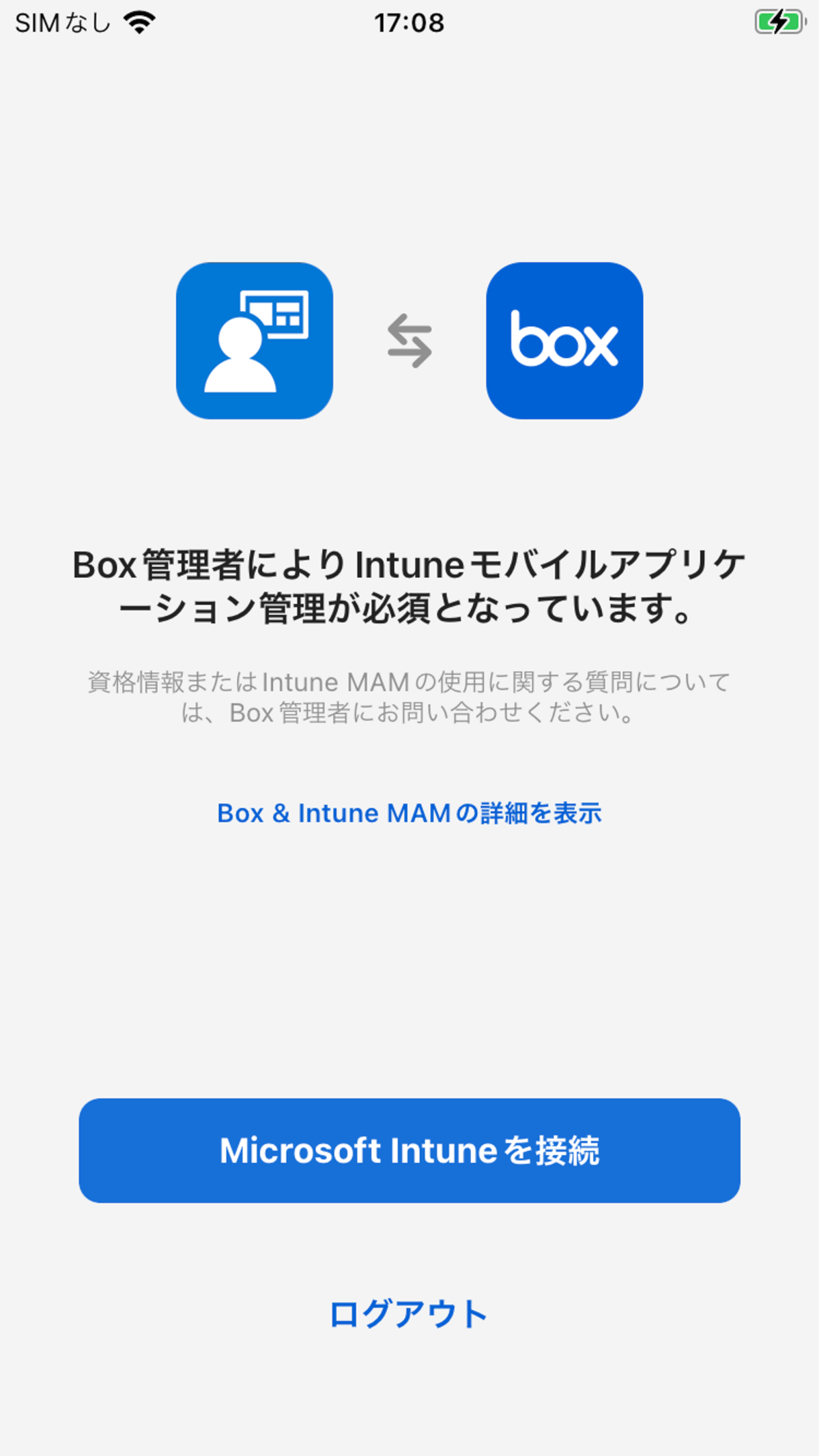

アプリ保護ポリシーの割り当て対象はBoxを利用する全てのユーザーを対象にしてください。BoxのMAM機能を有効化するとアプリ保護ポリシーを割り当てていないユーザーやIntuneのライセンスを割り当てられていないユーザーはアプリを起動してサインインしても以下の画面が表示されアクセス不可能となります。

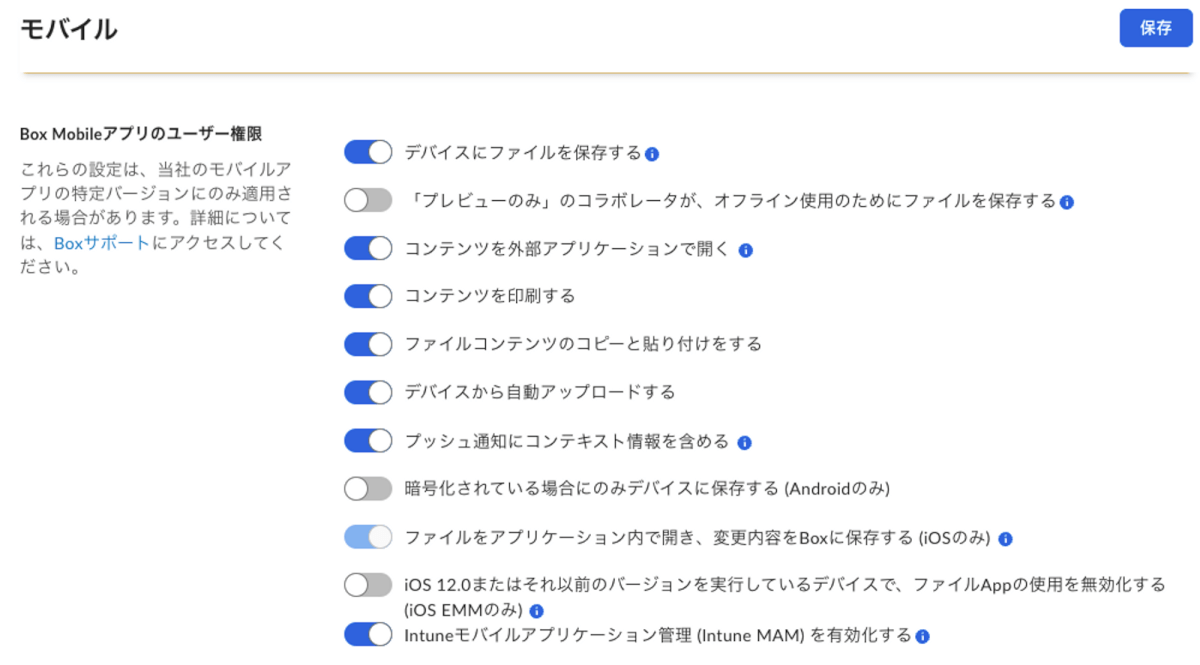

Box管理画面からMAM機能の有効化

Intuneのアプリ保護ポリシーを有効にしたら、Boxの管理画面からMAM機能を有効化します。「Enterprise設定」から「モバイル」を選択し、「Box Mobileアプリのユーザー権限」で「Intuneモバイルアプリケーション管理 (Intune MAM) を有効化する」をオンにします。

この画面で各種機能を制限することも可能ですが、その変更は全ユーザーの全デバイスに影響します。そのためこの画面では禁止せずアプリ保護ポリシーを利用し利用形態に応じて機能制限を適用します。

エンタープライズアプリケーションの同意

ここまでの操作で設定は完了していますが、有効化するにはAzure AD上でBoxをエンタープライズアプリケーションとして登録する作業が必要になります。

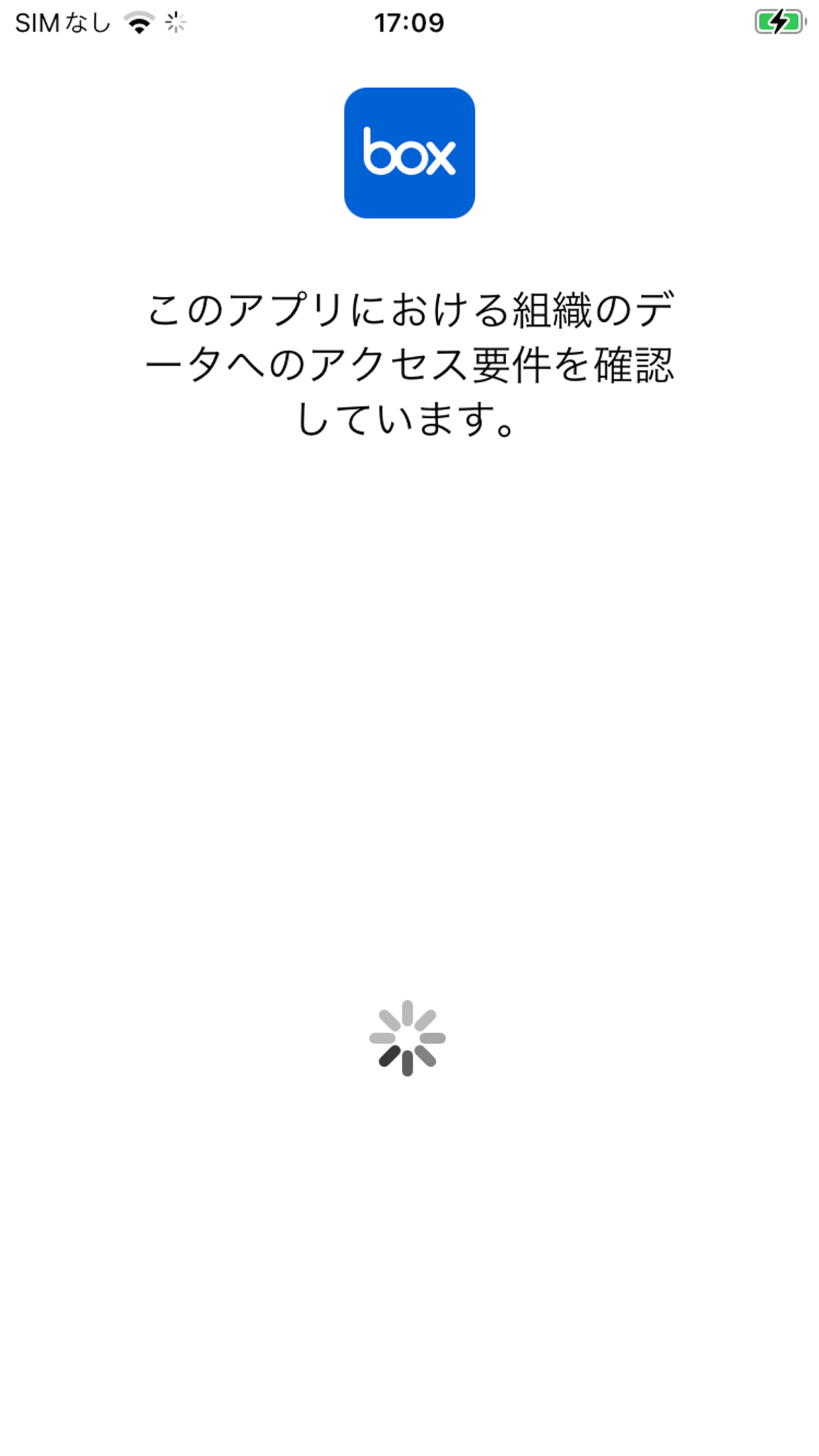

Azure ADの管理者権限を持つユーザーがBoxアプリを起動しBoxへのサインインを行うと、以下の画面を経てAzure ADへのサインインを要求されます。この後、管理者権限による同意を行い、BoxとIntuneの接続を完了させてください。

このようなアプリケーション連携の同意については以下のドキュメントをご参照ください。

利用者目線での変化

Intuneアプリ保護ポリシーを有効化すると、Boxアプリへのサインイン後、アプリ保護ポリシーの適用のためAzure ADへのサインインが必要になります。

シングルサインオンを設定していない場合はちょっと気になるかもしれません。

Boxデバイストラスト

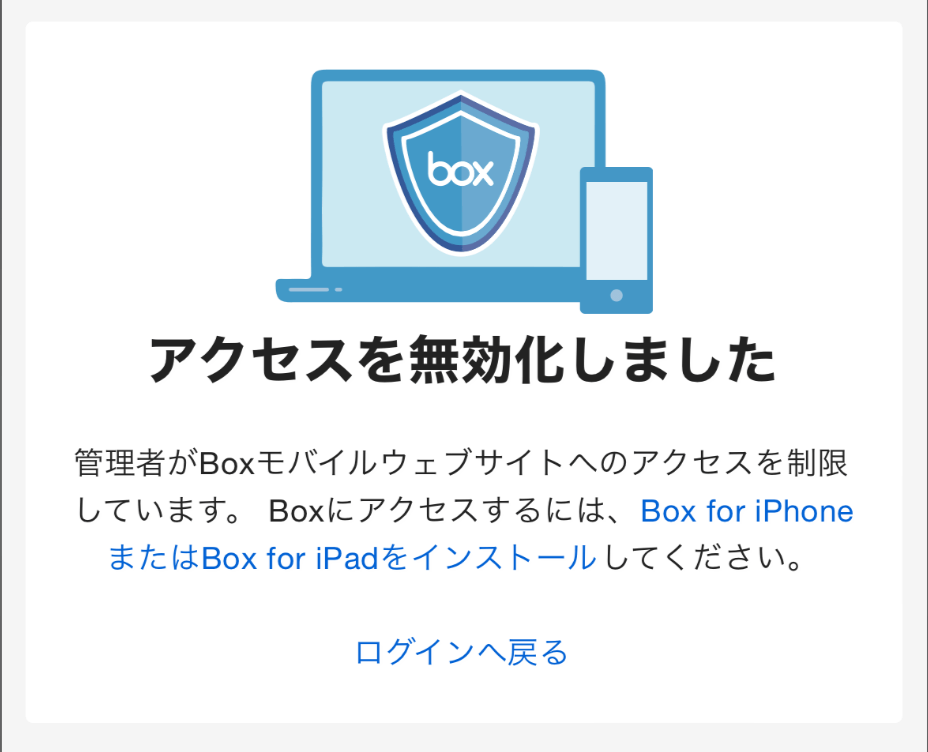

BoxデバイストラストはモバイルOSデバイスでのブラウザからのアクセスを遮断するために設定します。

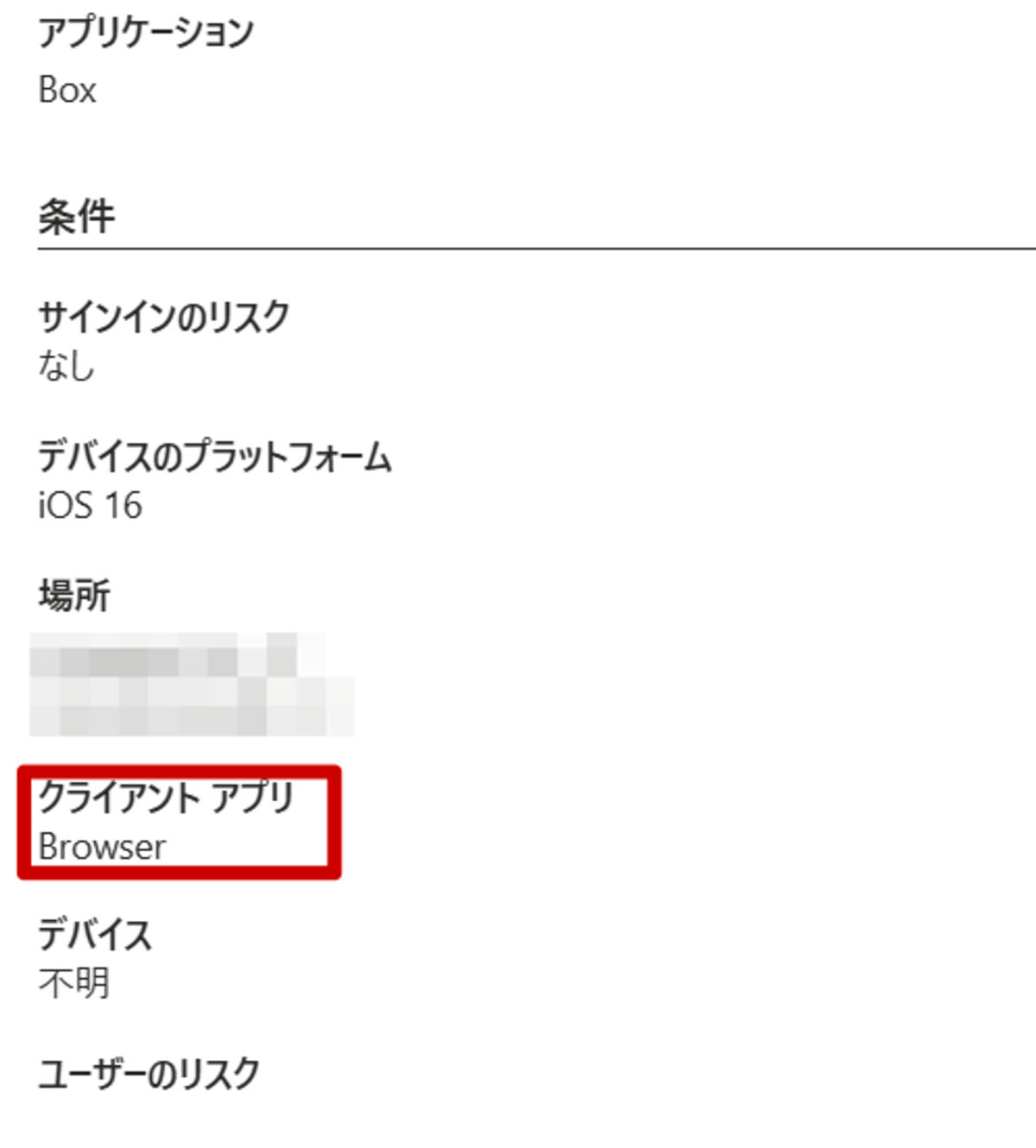

Azure AD条件付きアクセスで対応しない理由

ブラウザからのアクセスを遮断するなら条件付きアクセスで出来るはず、と考えた方は鋭いです。実はBoxの場合はアプリ経由のアクセスもブラウザ経由と判定されてしまいます。

このため、別の手段での遮断方法が必要になります。

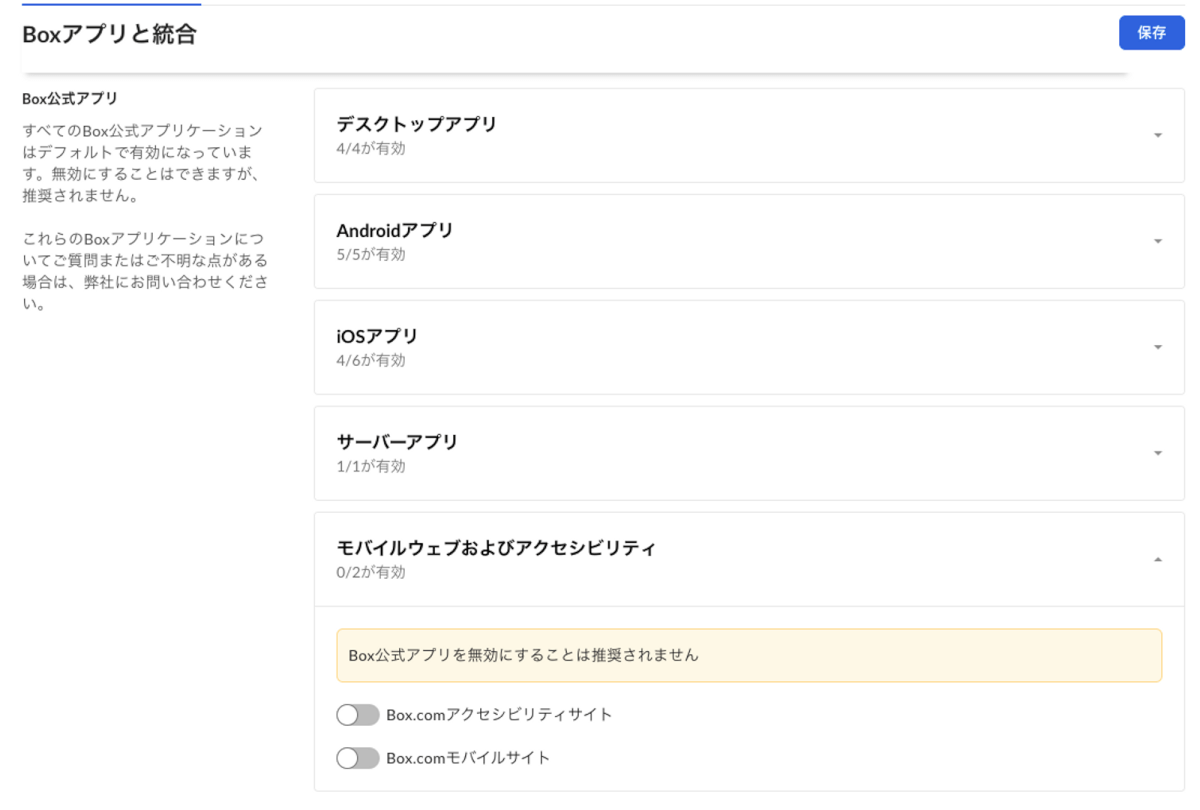

Box公式アプリの無効化で対応しない理由

ではBoxのモバイルサイト(m.box.com)を無効化すればいいのでは、と考えた方もいらっしゃるかもしれません。確かにそちらからのアクセスは遮断できるのですが現在はapp.box.comからもモバイル利用が可能になっており実効性に難があります。

Boxデバイストラストの設定

Box管理画面から「Enterprise設定」>「デバイストラスト」を開きます。

新規ポリシーを作成し、適用先は「すべてのユーザーに対して有効にする」を選択します。検証段階であれば「監査専用モードを有効にする」を有効にし、ログを確認するのも良い方法です。

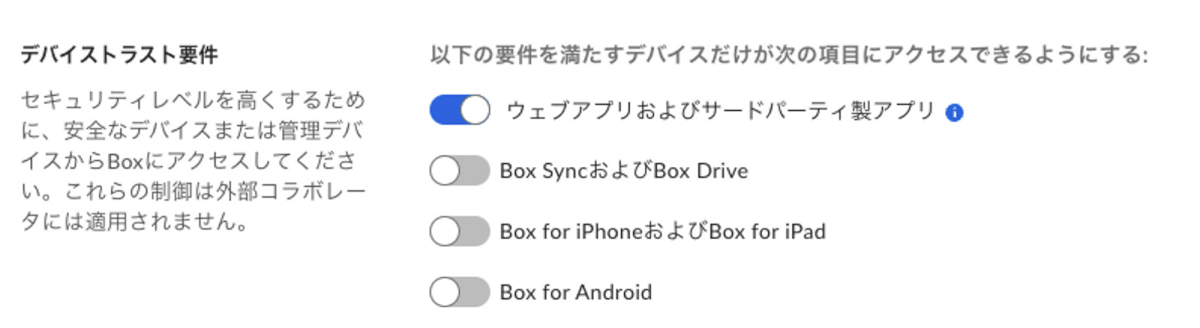

モバイルデバイスのブラウザアクセスのみを制限したいため、デバイストラスト要件の対象は「ウェブアプリおよびサードパーティ製アプリ」を指定します。

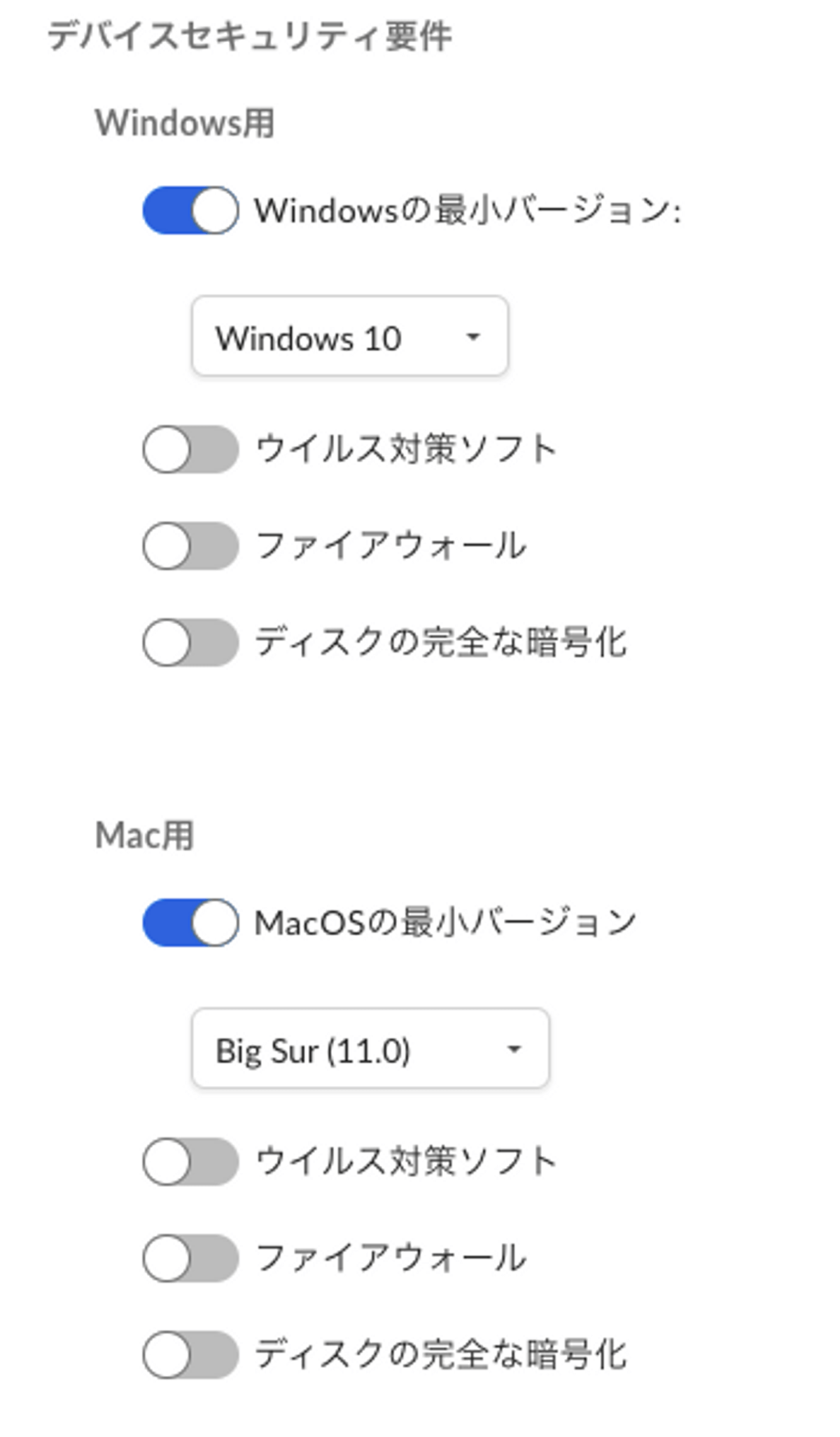

デバイスセキュリティ要件で以下の条件を有効化します。

WindowsとmacOSであれば会社支給端末で通常想定される条件、よってサポート継続中のOSを指定します。iOSやAndroidからのブラウザアクセスは遮断したいので、条件を設定しません。

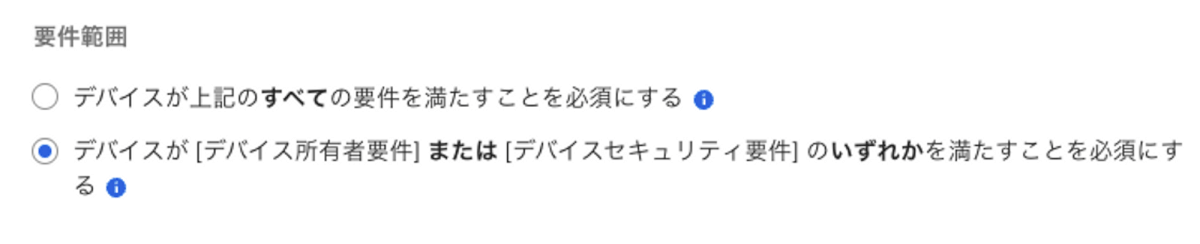

要件範囲は「デバイスがデバイス所有者要件またはデバイスセキュリティ要件のいずれかを満たすことを必須にする」を指定します。

- Windows用

- Windowsの最小バージョン:Windows10

- Mac用

- MacOSの最小バージョン:Big Sur(11.0)

- iOS用

- すべてオフ

- Android用

- すべてオフ

Boxデバイストラスト設定の結果

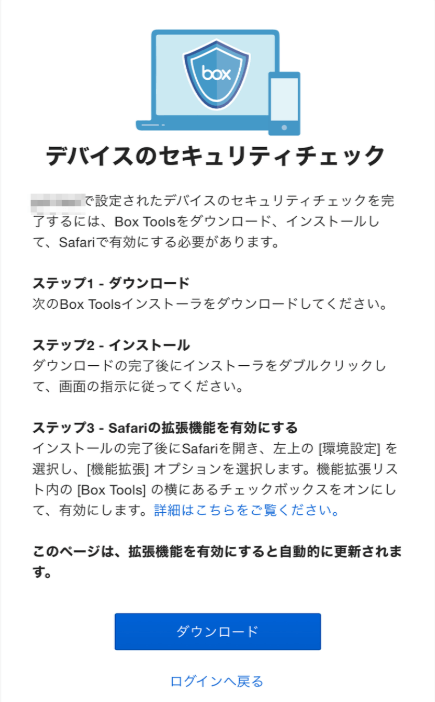

設定完了後モバイルデバイスのブラウザからアクセスを試みると、サインイン後にデバイストラストの確認画面が表示され、Webブラウザ経由でBoxを利用できなくなります。

Box toolsが導入されたWindowsやmacOS環境からであればアクセス可能となっています。PCデバイス扱いされるiPadOS環境だと以下の画像の通りBox Toolsの導入が必須となるためアクセスは遮断されます。

今回の構成でできないこと

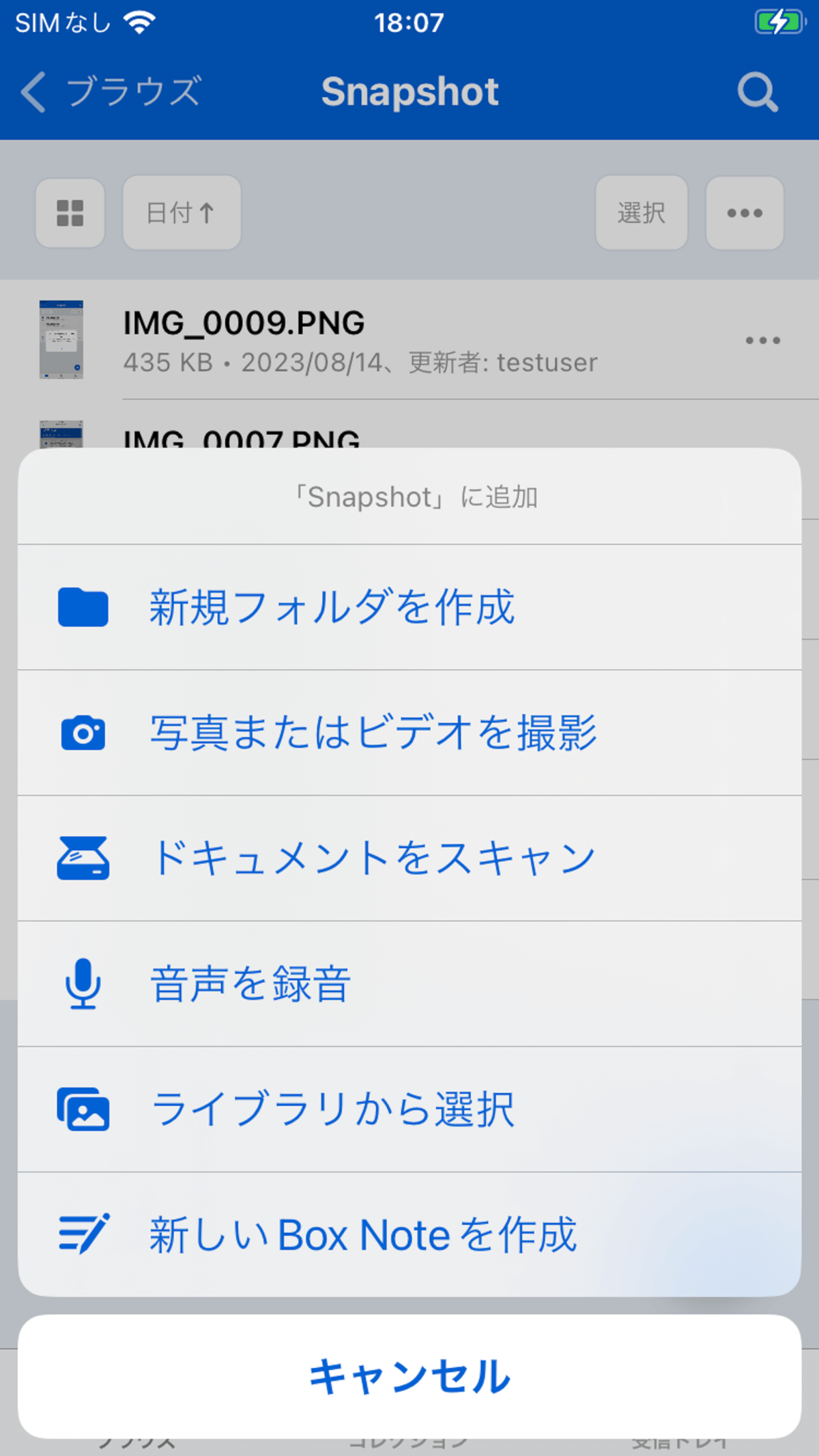

Boxアプリ内部の機能を利用した写真やカメラからの画像アップロードはアプリ保護ポリシーでは禁止できません。アップロードはできてもダウンロードはできないので情報流出にはならないとはいえ、この機能も制御できると大変素晴らしいのですが・・・

結論

以上の設定を組み合わせることで、私物からのアクセスを機能を制限しつつ限定的に許可することができます。モバイルデバイスでのアクセス方法の分類を行い、アプリ保護ポリシー(MAM)を利用した私物と会社支給端末による機能制限の使い分けを利用する方法は応用が効くのではないかと考えています。

なお、会社支給端末からの情報漏洩対策を強化するにはSWG/CASBが必要になります。弊社でも同カテゴリ製品のご案内も行っておりますので是非ご相談ください。