セキュリティチームのぐっちーです。Microsoft Defender Vulnerability Management Premiumの「ブラウザ拡張機能の評価」が使えるようになったので、試してみました。

ブラウザ拡張は管理上の盲点

エンドポイントの脆弱性管理と聞くと、OS(windows/macOS)やインストールしているソフトウェア(Zoomアプリ、Teamsアプリ…)の脆弱性をイメージする方が多いと思いますが、ブラウザ拡張に関しても油断してはいけません。もちろん、ブラウザ拡張はWebサイトには実現できないユーザー体験をブラウザ上で実現できるものであり、ブラウザで多くの業務をこなす現代においてはなくてはならないものですが、一方でセキュリティ上の盲点となりがちです。

まず、そもそもブラウザ拡張もプログラムなので、脆弱性をゼロにすることは不可能です。開発体制が整っている大手ベンダーが作る拡張機能でも脆弱性を抱えた事例はいくつもあります[1]。また、最初にインストールした際には無害だった拡張機能でも、そのブラウザ拡張が買収されて悪性機能(情報を盗み取る処理 等)をアップデートしてくるケースも考えられます。

さらには、国際標準や権威ドキュメント(例:ISO27001など)でもブラウザ拡張は明示的に言及されていないことが多いため、対策が漏れがちとなっています。(厳密いうと、国際標準の記載粒度からすると個別具体的すぎる内容であり、実際はソフトウェアの脆弱性管理等の項目に内包されていると考えるのが自然です。したがって、国際標準の中で抜け落ちているわけではありません)

現状の管理手法の課題

もちろん、ブラウザ拡張の脅威に関して為す術がない訳ではありません。MDMや一部の管理ブラウザの機能を利用すると、利用するブラウザ拡張を制限したり、利用中のブラウザ拡張をレポートとして表示することもできます[2~5]。しかし、その一方で現状の管理手法には以下のような課題がありました。

- 管理ブラウザ(例:Chrome Enterprise等)でのレポートや制御は当然、単一のブラウザだけがスコープとなり、他のブラウザ(EdgeやFirefox)の対策は抜け落ちてしまいます。様々な理由で「Firefox以外使えない(使いたくない)」というケースもあったりするので、それらのケースをカバーすることはできません。

- MDM等を使ったホワイトリスト運用は可能であるが、そもそもホワイトリストに入れるか否かを継続的に判断することが難しいです。

- 初回ダウンロード時の評価においても、そもそもブラウザ拡張が抱えるリスクを判断できる指標がOSやソフトウェアの脆弱性に比べて少ないので最初から難易度が高いと思います。

- 前述の通り、インストール時は無害なブラウザ拡張でも、悪性のアップデートが仕込まれることが稀にあるため、「継続的な」評価を手軽に行えるかどうかが非常に重要なポイントです。

- ブラウザ拡張には確かにリスクがありますが、それ以上の業務効率向上をもたらすケースもあり、一様の禁止ではなく柔軟に管理するのが理想です。ただ、それを実施すると管理工数も多大になるケースがあります。また、ホワイトリスト運用などを行ったらユーザーの利便性が落ちるケースがあります。

- ブラウザ拡張は既存の脆弱性管理ツールのスコープではないことが多い。(もちろん、世の中全てのツールの対応状況をチェックしたわけではないですが)

MDEの「ブラウザー拡張機能の評価」を使ってみる

上記のような背景もあり、ブラウザ管理について、ユーザー利便性・セキュリティ・運用性(管理効率)の全てを追求した管理は難しいと個人的には考えていました。そんな中で登場したのが、Microsoft Defender Vulnerability Management Premiumの「ブラウザ拡張機能の評価」であり、ブラウザ拡張のリスク評価の支援を行うツールです。これを使ってこれまでの課題がどれだけ改善可能か検証していきます。

本ブログの内容は、2023年3月6日時点までの情報を元に作成しておりますが、クラウドサービスの仕様変更等に伴い、将来的に状況が変化することがございます。当社側で仕様変更が確認できた場合は可能な限り修正をしますが、最新の情報を常に維持することは難しい点についてはご了承ください。

前提知識

Microsoft Defender for Endpointの脆弱性管理について

本題に入る前に、Microsoft Defender for Endpointの脆弱性管理の全体像からお話しします。Microsoft Defender for Endpointでは、端末から収集してきた情報をインプットに、エンドポイント(OS/ソフトウェア等)の脆弱性管理を支援する機能(通称TVM)がございます。

単純な脆弱性の一覧ではなく重大な脆弱性やゼロデイ脆弱性がどれくらいあるかのサマリや、各脆弱性ごとにエクスプロイトコードがあるかひと目で分かるのが特徴です。脆弱性対応において、組織の中の脆弱性を全て消し込むことは現実的ではないため、優先順位をつけて対応していくことが重要ですが、その意思決定を支援してくれます。

Microsoft Defender Vulnerability Management add-onについて

Microsoft Defender Vulnerability Management add-onを使うと、上記の機能を拡張し、デジタル証明書やセキュリティベースラインの評価などを行うことができます。ブラウザ拡張の管理機能はその機能の中の1つです。

注意事項

- ブラウザー拡張機能の評価を利用する場合に必要なライセンスは以下の通りです。

- Defender for Endpoint P2 が既にある場合は、 Defender 脆弱性管理アドオン試用版をお試しください。

- Defender for Endpoint P2がない場合は、Defender 脆弱性管理スタンドアロン試用版を試してください。

- 私の検証で利用したライセンスはDefender for Endpoint P2 + Defender 脆弱性管理アドオン試用版です。

- ブラウザー拡張機能の評価は、Windows デバイスでのみ使用できます。また、対応ブラウザは Edge、Chrome、Firefox です。

事前設定

マイクロソフトのサポートサイトで案内されている事前設定は上記の通りですが、上記だけではブラウザ拡張の情報をMicrosoft 365 Defenderで表示することはできませんでした。(2023年3月4日時点)

PCの表示言語とMicrosoft 365 Defenderの言語を英語にすると、2日後に情報が表示できるようになりました。もし上記事前設定だけではブラウザ拡張の情報をMicrosoft 365 Defenderで表示することはできない方はそちらをお試しください。

ブラウザー拡張機能を表示する

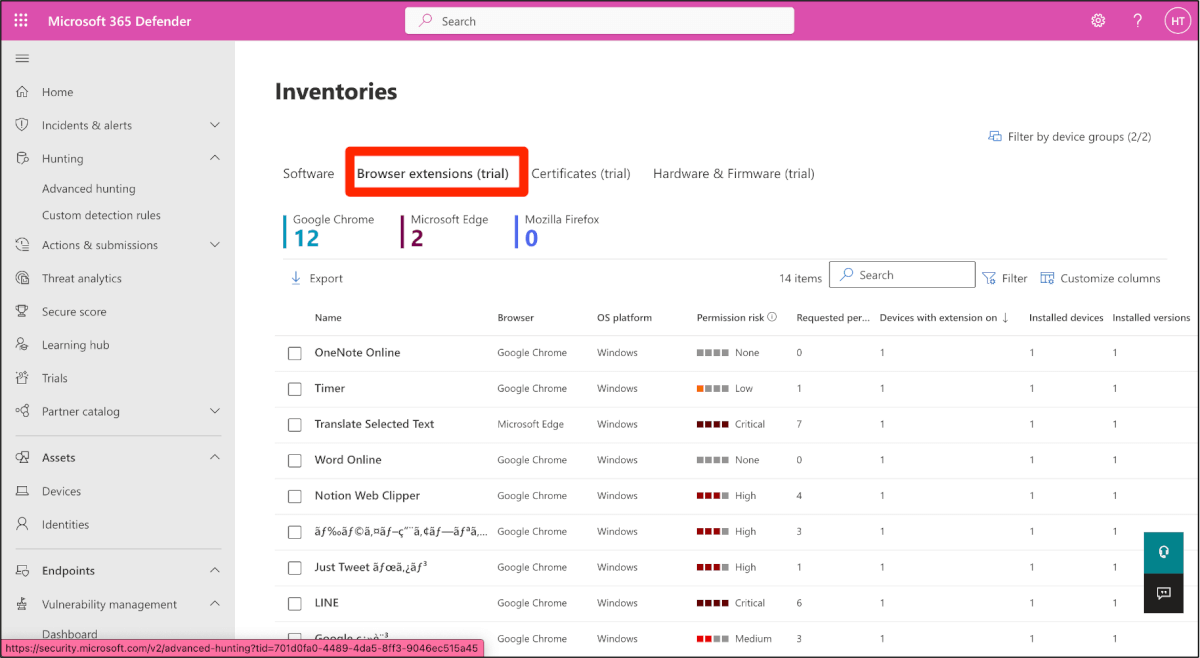

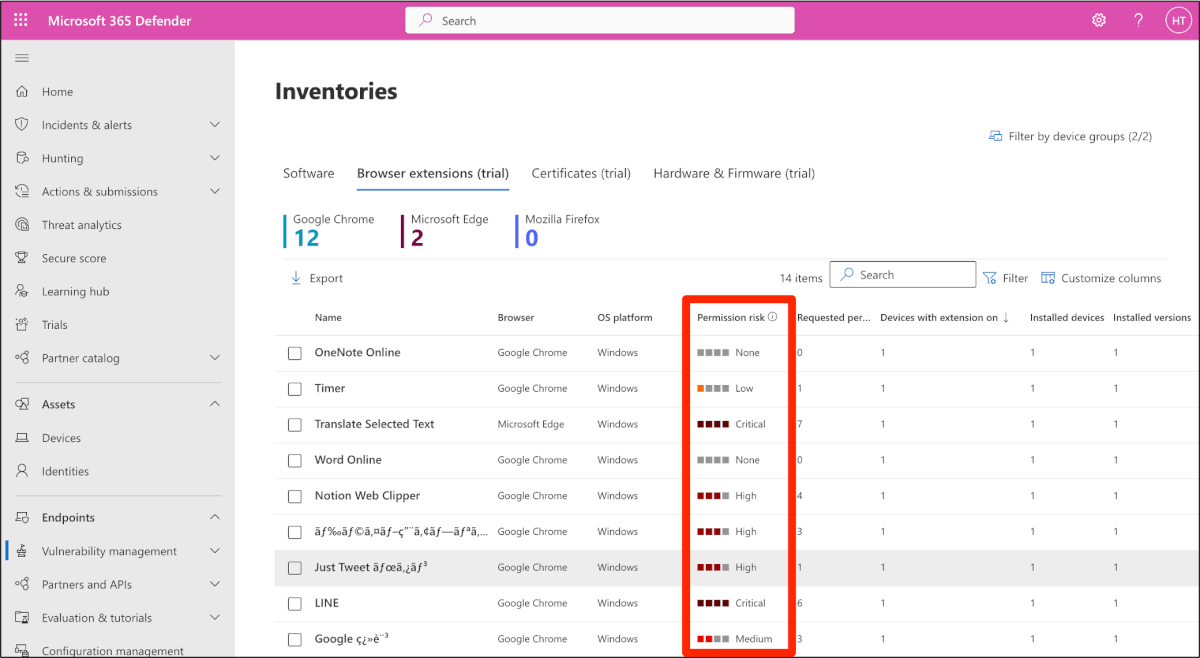

まずは、全体感を見ていきます。Microsoft 365 Defender ポータル左のナビゲーションバーから [Vulnerability management] > [Inventory(日本語表記では[在庫])] > [ Browser extensions ] を選択すると、拡張機能の名前、ブラウザー、拡張機能がインストールされているデバイスの数、有効になっている数などを表示することができました。

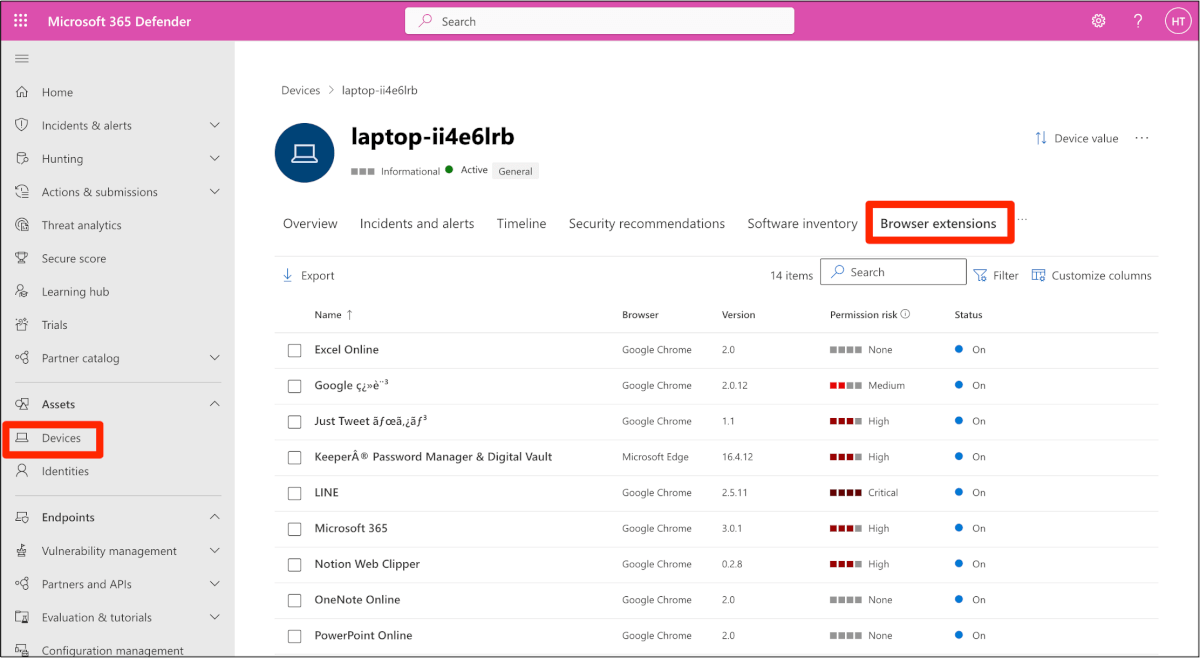

ちなみに、Microsoft 365 Defender ポータル左のナビゲーションバーから[Assets] > [Device] ページから任意のデバイスを直接選択し、[Browser extension] タブを選択すると、そのデバイスにインストールされている拡張機能の一覧が表示されます。

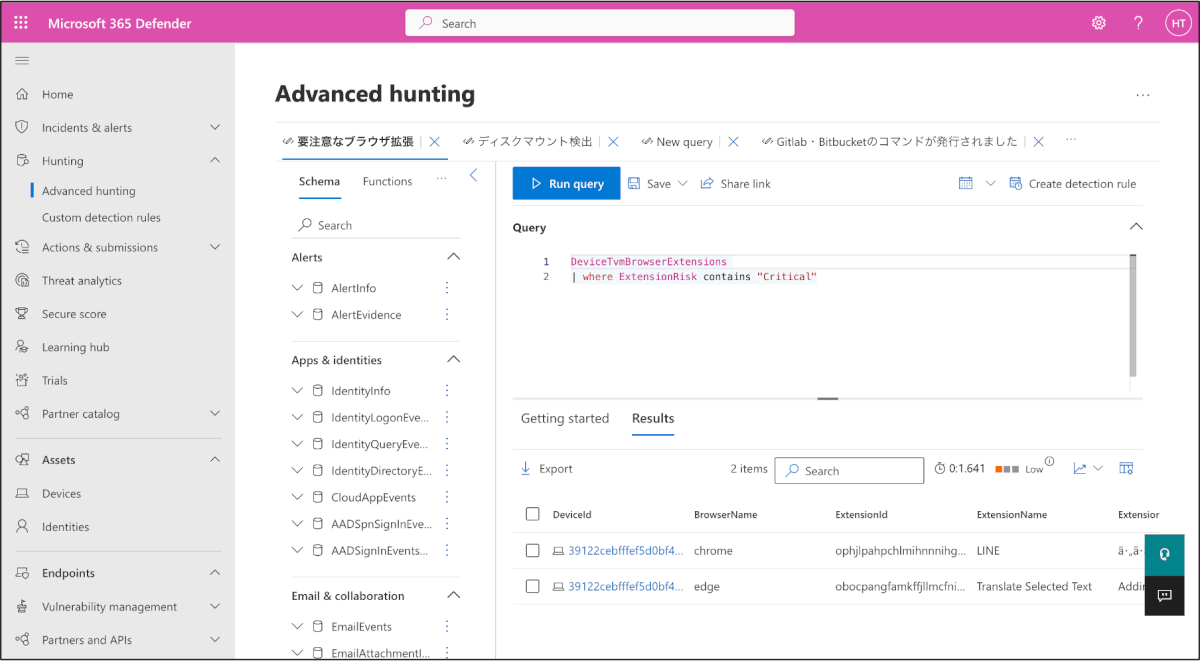

また、Advanced huntingを使って、クエリで情報を取得することも可能です。以下はPermission risk(アクセス許可リスク)がCriticalとなっているブラウザ拡張を見つける場合のサンプルです。

DeviceTvmBrowserExtensions

| where ExtensionRisk contains "Critical"

ブラウザ拡張のリスクを評価する

続いて、最も重要なブラウザ拡張のリスク評価の補助の部分について見ていきます。リスクに関わるものとしては、ブラウザ拡張の一覧のページにPermission riskという項目があります。ここでは、そのブラウザ拡張のPermission(アクセス許可)の範囲に基づいて、マイクロソフト社が独自に重み付けをして評価値を算出しています。

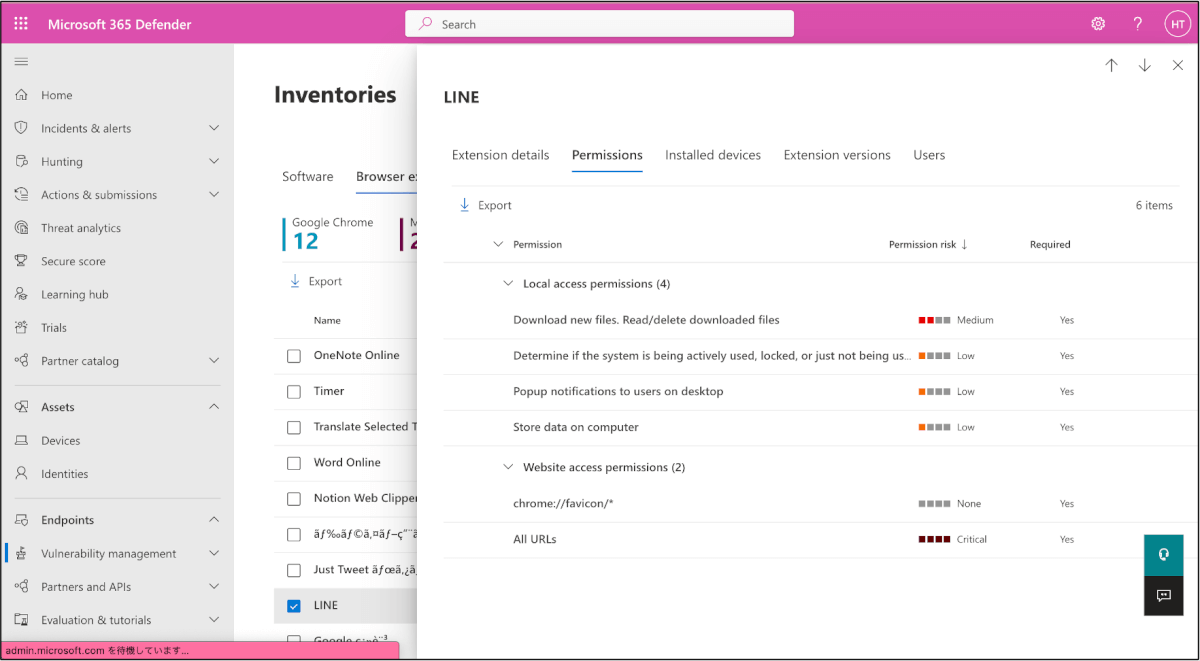

細かく見ていく場合は、対象のブラウザ拡張をクリックすることで、ポップアップウインドウが出現し、そのブラウザ拡張が何に対してpermission(アクセス許可)を必要としているかを分析することができます。ブラウザー拡張機能は通常、目的を達成するために、さまざまな種類のアクセス許可を必要としますが、その一覧をここで表示しています。

一覧を確認し、そのアクセス許可の範囲が妥当かどうか(リスクとリターンを考慮して使わせていいものなのか?)に関してはユーザー側の判断となり、難しい判断になるとは思いますが、判断の一助となるかとは思います。ちなみに、アクセス許可に関してはGoogle社がホワイトペーパーを出しているので、これを元に調べると良いと思いました。

また、ブラウザー拡張機能のポップアップ ウィンドウから [Exension versions] タブを選択すると、組織にインストールされている拡張機能のバージョンに関する情報を表示することもできます。使い所としては、ブラウザ拡張の特定のバージョンに脆弱性が見つかり、インターネット上の記事になっている場合は、それが自社内で利用されているかどうかを確認するケースなどが考えられます。

良かった点・気になる点

棚卸しや評価が少し楽になりそう

Edge、Chrome、Firefoxにインストールされているブラウザ拡張を横串で確認することができ、Permission(アクセス許可)を元に、リスクを判断できるという点で棚卸しや管理が楽になりそうだなという印象は受けました。

ただし、対応プラットフォームがWindowsのみと限られているのが少し残念であり、macOSに対応してくるとさらに幅が広がってくると思います。また、現状のリスク評価の指標がPermission(アクセス許可)のみですが、ブラウザ拡張の性質上、Permission(アクセス許可)の範囲が広くならざるを得ない拡張もあると思います。そのため、抱える脆弱性(CVE)等の複数の観点で評価できるようになるとより良いと思いました。

Microsoft 365 Defender管理画面でブロックはできない

仮に使わせたくないブラウザ拡張を見つけた場合、代替手段を明確にした上で、脆弱性対応としてその利用をブロックすることが考えられます。その作業については、Microsoft 365 Defender管理画面で行うことができず、別ツールでの対応が必要となります。この辺まで、Microsoft 365 Defenderで管理できるとより管理が楽になると思いました。

ちなみに、組織が置かれている状況によってブロックする手段は変わってくると思いますが、実施するとしたら以下のような方法が参考になると思います。

- Use group policies to manage Microsoft Edge extensions https://learn.microsoft.com/en-us/deployedge/microsoft-edge-manage-extensions-policies

- Manage Microsoft Edge extensions in the enterprise https://learn.microsoft.com/en-us/deployedge/microsoft-edge-manage-extensions

- アプリや拡張機能を許可またはブロックする – Chrome Enterprise and Education ヘルプ https://support.google.com/chrome/a/answer/6177431?hl=ja

変更通知を受けとる設定がデフォルトで存在しない

悪性のアップデートが仕込まれるリスクに対応するため、アクセス許可のスコープ等が変わったらユーザー通知をあげる機能があると非常に運用が楽になると考えましたが、現時点ではそのような機能はないようです。この辺は、MS社にも是非FBをあげておこうと思います。

ちなみに、Advanced huntingのCustom Detection Rulesを使っての通知も試してみましたが、カラムの構造上対応していませんでした。カラムを拡張して試したり、APIを使った検知については、まだ検証中です。

おわりに

まだ、機能として提供されたばかりで、文字化けや気になる点も多く「今すぐどんな組織でも使える」とは思いませんでしたが、従来からの課題であったブラウザの脆弱性管理が1歩前進した印象です。今後もアップデートを注視しつつ、ユーザー利便性・セキュリティ・運用性(管理効率)の全てを追求した管理手法を考えていきたいと思います。

参考資料

- ブラウザー拡張機能の評価 https://learn.microsoft.com/ja-jp/microsoft-365/security/defender-vulnerability-management/tvm-browser-extensions?view=o365-worldwide

- Premium capabilities in Microsoft Defender Vulnerability Management are now generally available https://techcommunity.microsoft.com/t5/microsoft-defender-vulnerability/premium-capabilities-in-microsoft-defender-vulnerability/ba-p/3754990

- EmPoWeb: Empowering Web Applications with Browser Extensions http://www-sop.inria.fr/members/Doliere.Some/papers/empoweb.pdf

- MITRE ATT&CK – Browser Extensions https://attack.mitre.org/techniques/T1176/

注釈

- Chrome/Opera向け「LastPass」拡張機能にクリックジャッキングの脆弱性 ~最新版で修正済み https://forest.watch.impress.co.jp/docs/news/1207699.html

- 拡張機能の管理を強化する手段を Chrome に追加 https://cloud.google.com/blog/ja/products/chrome-enterprise/extension-management-enhancements

- アプリと拡張機能の使用状況の詳細を表示する https://support.google.com/chrome/a/answer/9902456?hl=ja&ref_topic=9044292

- Chrome ブラウザ クラウド管理を設定する 3. Chrome ブラウザのレポートを有効にする https://support.google.com/chrome/a/answer/9301421

- Chrome アプリと拡張機能のポリシーを設定する(Windows) https://support.google.com/chrome/a/answer/7532015?hl=ja

- 試用版ユーザー ガイド: Microsoft Defender 脆弱性の管理 https://learn.microsoft.com/ja-jp/microsoft-365/security/defender-vulnerability-management/trial-user-guide-defender-vulnerability-management?view=o365-worldwide

- Microsoft Defender for Endpoint サービスへのオンボード https://learn.microsoft.com/ja-jp/microsoft-365/security/defender-endpoint/onboarding?view=o365-worldwide