こんにちは、きょーこです。

Jamf Connect のトライアルライセンスをいただいたので、 Jamf Connect Login を使って Mac に AzureAD でローカルアカウントを作成してみました。その時の手順や挙動について書いていきます。

そもそも Jamf Connect ってなに?

Jamf Connect には以下の3つの機能があります。

- Jamf Connect Login

- Jamf Connect Sync

- Jamf Connect Verify

それぞれを簡単に解説するとこんな感じです。

1. Jamf Connect Login

Idp の認証情報を使って Mac にローカルアカウントを作成およびログインする。

2. Jamf Connect Sync

ログイン後の Mac ローカルアカウントパスワードと、Okta パスワードを同期させる。

3. Jamf Connect Verify

ログイン後の Mac ローカルアカウントパスワードと、Azure AD もしくは PingFederate のパスワードを同期させる。

今回の使用するのは Jamf Connect Login

Jamf Connect Login についてもう少し詳しく。Jamf Connect Login とは Idp の認証情報を使って Mac にローカルアカウントを作成する機能です。ユーザーがログインする際に、通常のログイン画面ではなく Jamf Connect Login 画面が表示されます。この画面にユーザーは対象の Idp の認証情報を入力して Mac にログインします。 Jamf Connect Login でサポートされている Idp は以下です。

- Google Identity

- IBM Cloud Identity

- Microsoft Azure AD

- Okta

- OneLogin

- PingFederate

今回使用する Idp は AzureAD です。Okta など他の Idp から AzureAD に SSO する環境を構成している場合はうまくいかないので注意してください。

本手順で必要なもの

- Jamf Connect Configuration (Jamf Nation からダウンロード)

- Jamf Connect ライセンス

参考にしたドキュメント

- アプリケーション

- Jamf Connect Login

- Microsoft Azure AD との統合

- Jamf Connect Configuration

- Jamf Connect Login を Microsoft Azure AD で構成する

- Jamf Connect Login with Azure

- Jamf Proを使用してカスタム構成プロファイルを展開する

- Jamf Proのビルトイン認証局を使用して署名証明書を作成する

工程

- Jamf Connect Login を Azure に登録

- Jamf Connect Configuration で 署名済み構成プロファイルを作成

- Jamf Pro で 構成プロファイルを2つ作成 ( Jamf Connect ライセンス配布構成プロファイル / Jamf Connect Login 構成プロファイル)

- Mac 端末に AzureAD アカウントでログイン

1. Jamf Connect Login を Azure に登録

まずは、 Azure Portal にアクセスして Jamf Connect を AzureAD と統合する作業を行います。

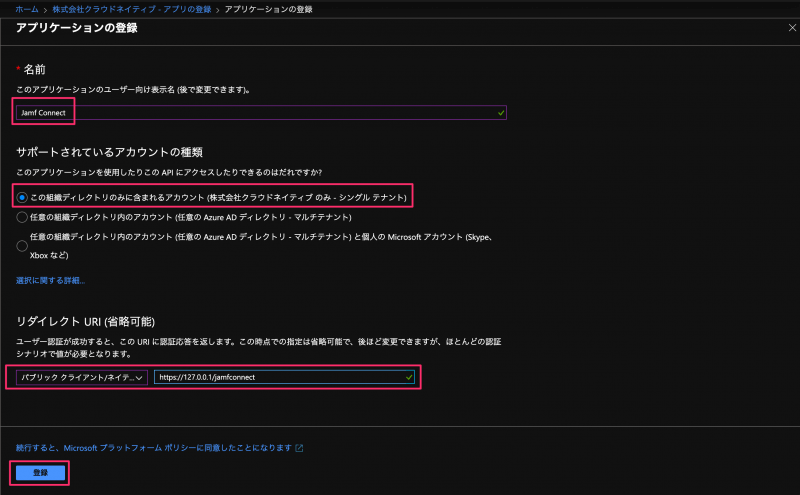

1-1. アプリの登録

- [Azure Active Directory] > [アプリの登録] > [+新規登録] をクリックします。

- [名前] に Jamf Connectと入力します。

- [サポートされているアカウントの種類] で [この組織ディレクトリのみに含まれる] を選択します。

- [リダイレクトURL] のポップアップメニューから [パブリッククライアント/ネイティブ (モバイルとデスクトップ)] を選択して、URIフィールドに [https://127.0.0.1/jamfconnect] と入力します。

- 設定が完了したら [登録] ボタンをクリックして登録します。

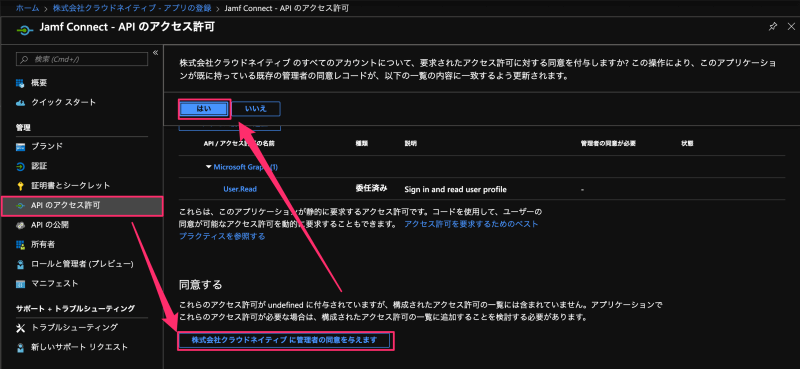

1-2. API の呼び出しに管理者の同意を付与

- 先ほどアプリ登録した Jamf Connect を選択します。

- サイドバーの [APIのアクセス許可] をクリックします。

- [ *** に管理者の同意を与えます] をクリックして [はい] を選択します。

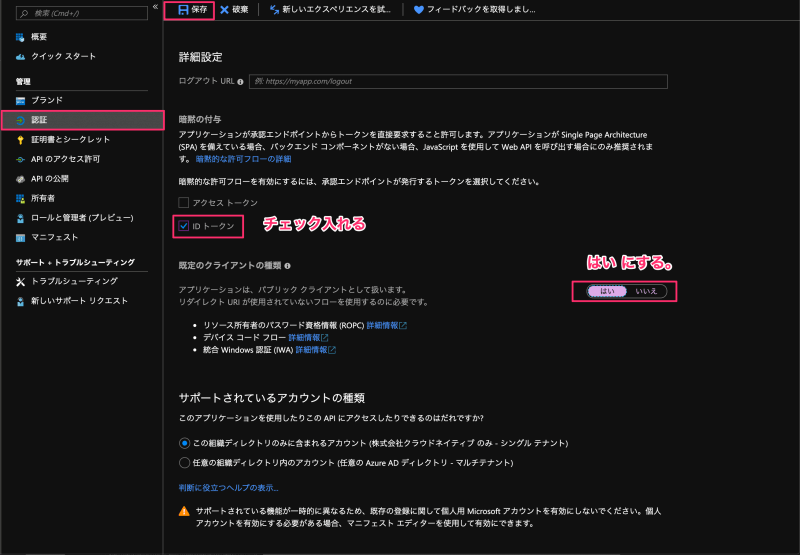

1-3. 認証設定の変更

- 先ほどアプリ登録した Jamf Connect を選択します。

- サイドバーの [認証] をクリックします。

- [暗黙の付与] で [IDトークン] にチェックを入れます。

- [既定のクライアントの種類] で [はい] を選択します。

- 設定が完了した [保存] ボタンをクリックします。

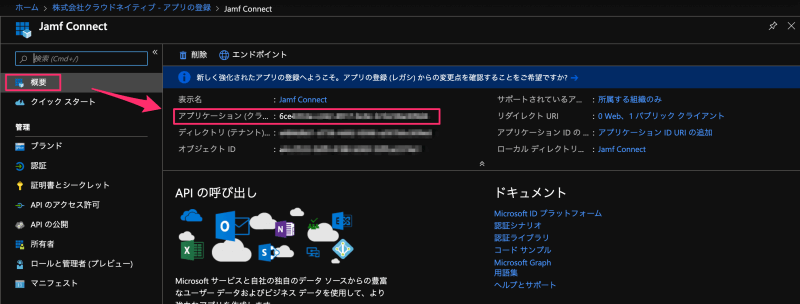

これで AzureAD との統合作業は完了です。この後の作業で登録した Jamf Connect の アプリケーション (クライアント) ID が必要になるので控えておいてください。

2. Jamf Connect Configuration で 署名済み構成プロファイルを作成

Jamf Connect Configuration とは Jamf Connect 用の構成プロファイルを構成して作成するアプリです。作成した構成プロファイルを Jamf Pro で正常に配布するには、証明書による署名が必要になります。なので署名証明書の作成も行いました。

Jamf Connect Configuration は Jamf Nation からダウンロード・インストールしてくださいね。

2-1. 署名証明書の作成

- キーチェーンアクセスを起動して CSR ファイルを作成します。

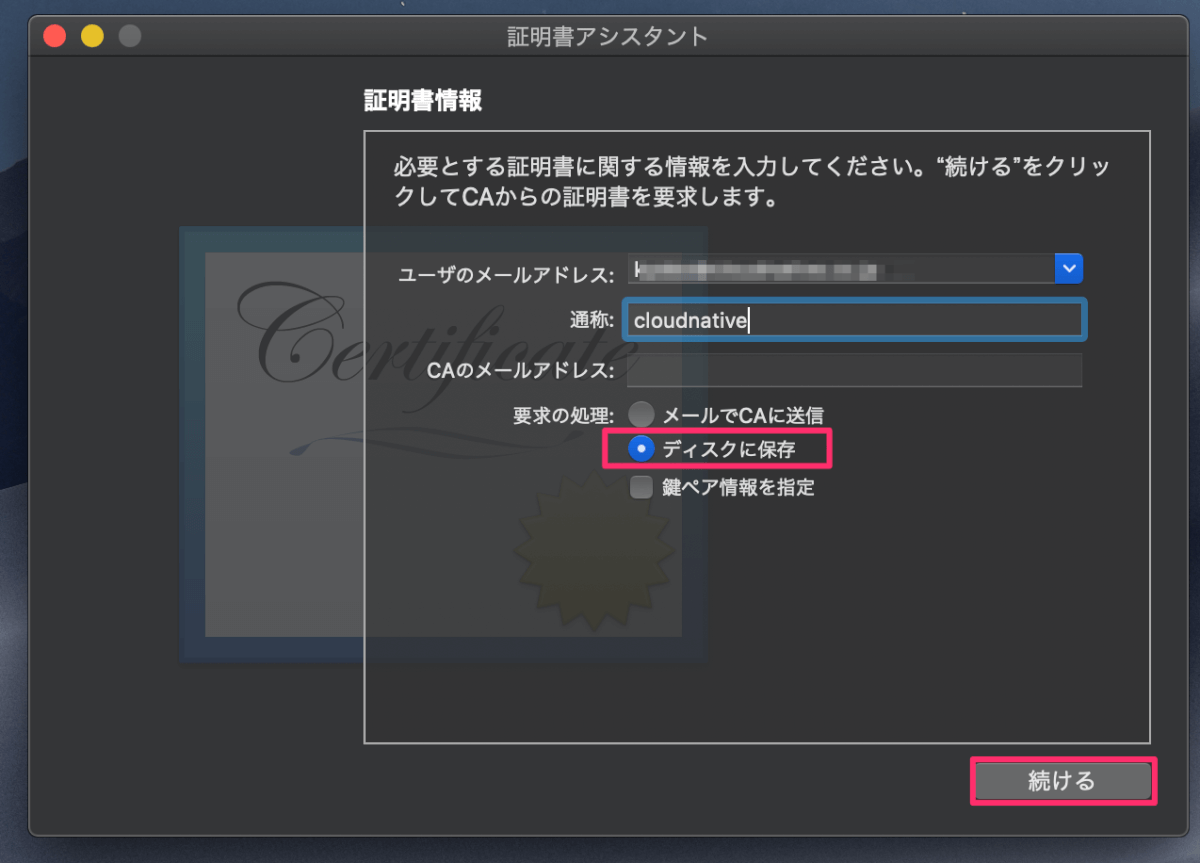

- メニューバーの [キーチェーンアクセス] > [証明書アシスタント] > [認証局へ証明書を要求] をクリックして証明書アシスタントを開きます。

- [ユーザーのメールアドレス] および [通称] に任意の情報を入力します。[通称] で入力した名前で証明書が表示されます。

- [要求の処理] で [ディスクに保存] を選択して [続ける] をクリックします。

- 名前と保存場所を任意で設定して CSR ファイルを保存します。

- 作成した CSR ファイルをテキストエディターで開き、テキストをコピーしておきます。

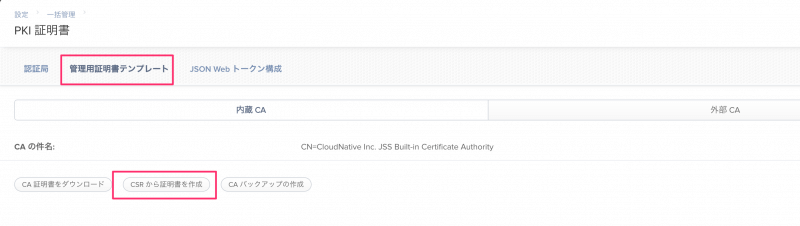

- Jamf Proにアクセスして [設定] > [一括管理] > [PKI証明書] をクリックします。

- [管理証明書テンプレート] > [CSRから証明書を作成] をクリックします。

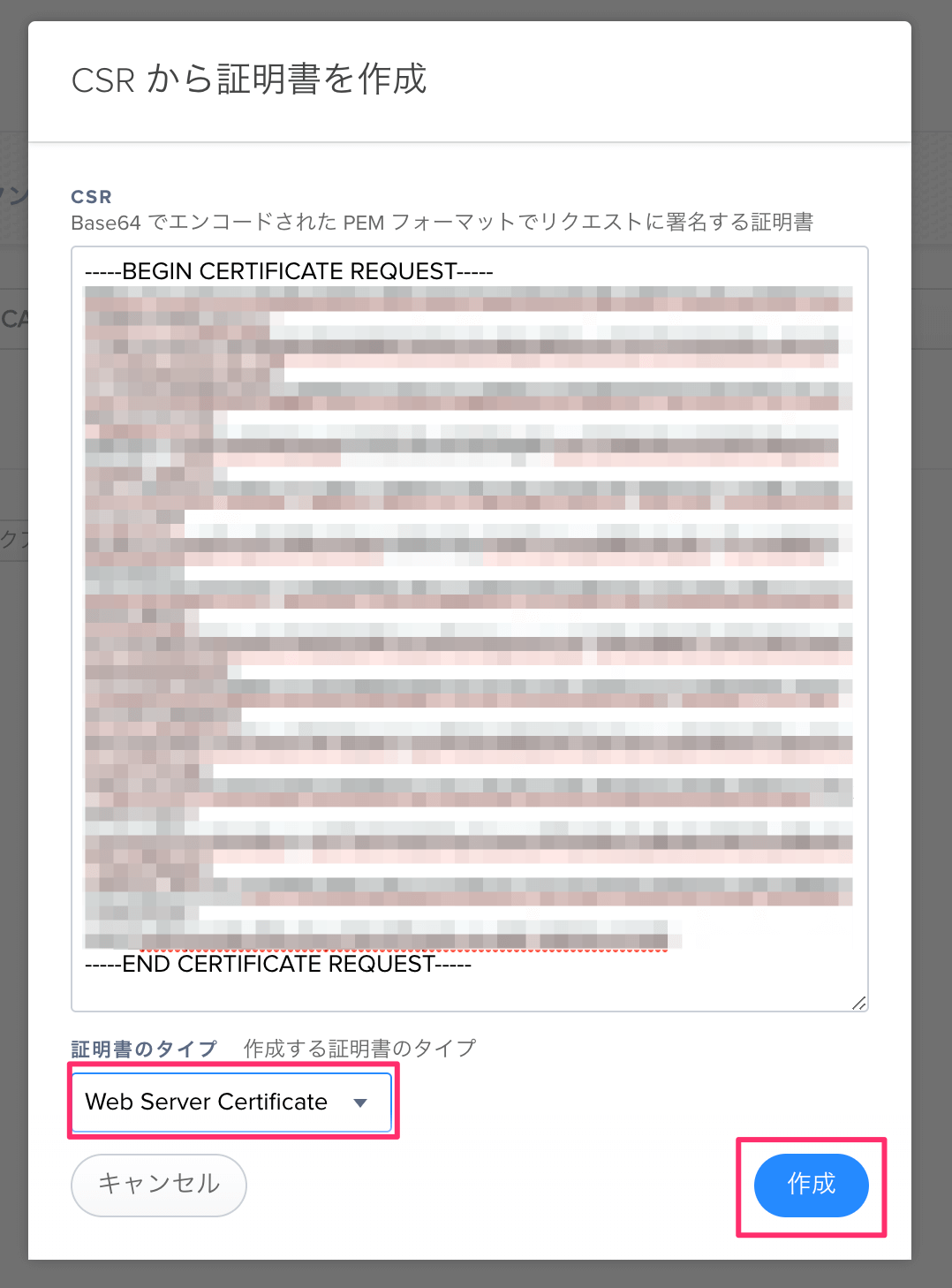

- CSR フィールドに先ほどコピーした CSR テキストを貼り付けて、[証明書の種類] で [Web Server 証明書] を選択したら [作成] をクリックしてダウンロードします。

- ダウンロードした証明書をダブルクリックしてキーチェーンアクセスにインストールします。

- インストールした証明書を右クリックして [情報を見る] > [信頼] へ移動し、「この証明書を使用するとき」を [常に信頼] に設定します。

これで署名証明書の完成です。

2-2. Jamf Connect Configuration の設定変更

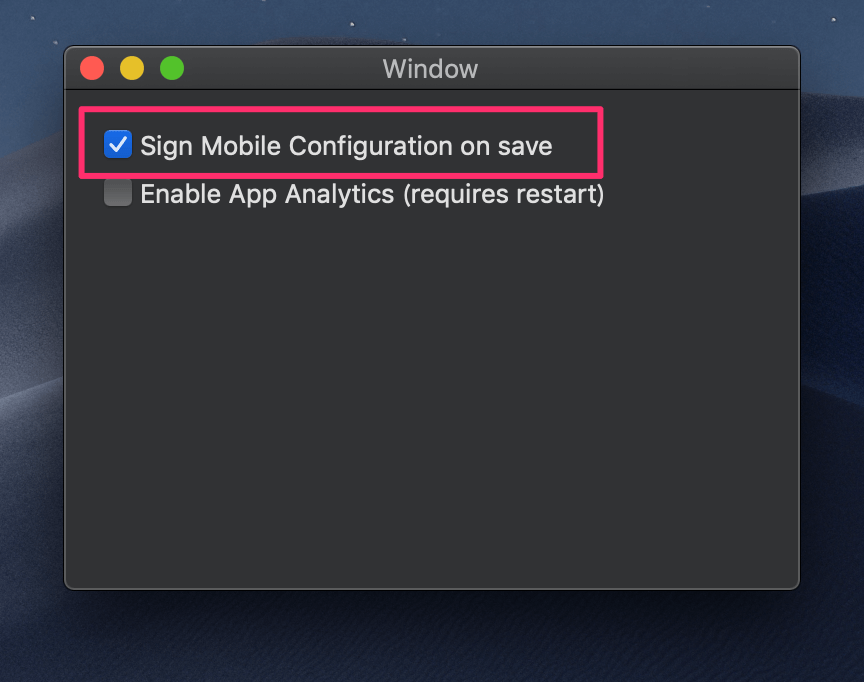

デフォルト設定では、構成プロファイルを保存する際に署名を署名を求められるようになっていません。なので求められるように設定を変更します。

- Jamf Connect Configuration を起動します。

- メニューバーから [Jamf Connect Configuration] > [Preferences] をクリックします。

- [Sign Mobile Configuration on Save] にチェックを入れます。

これで設定変更は完了です。

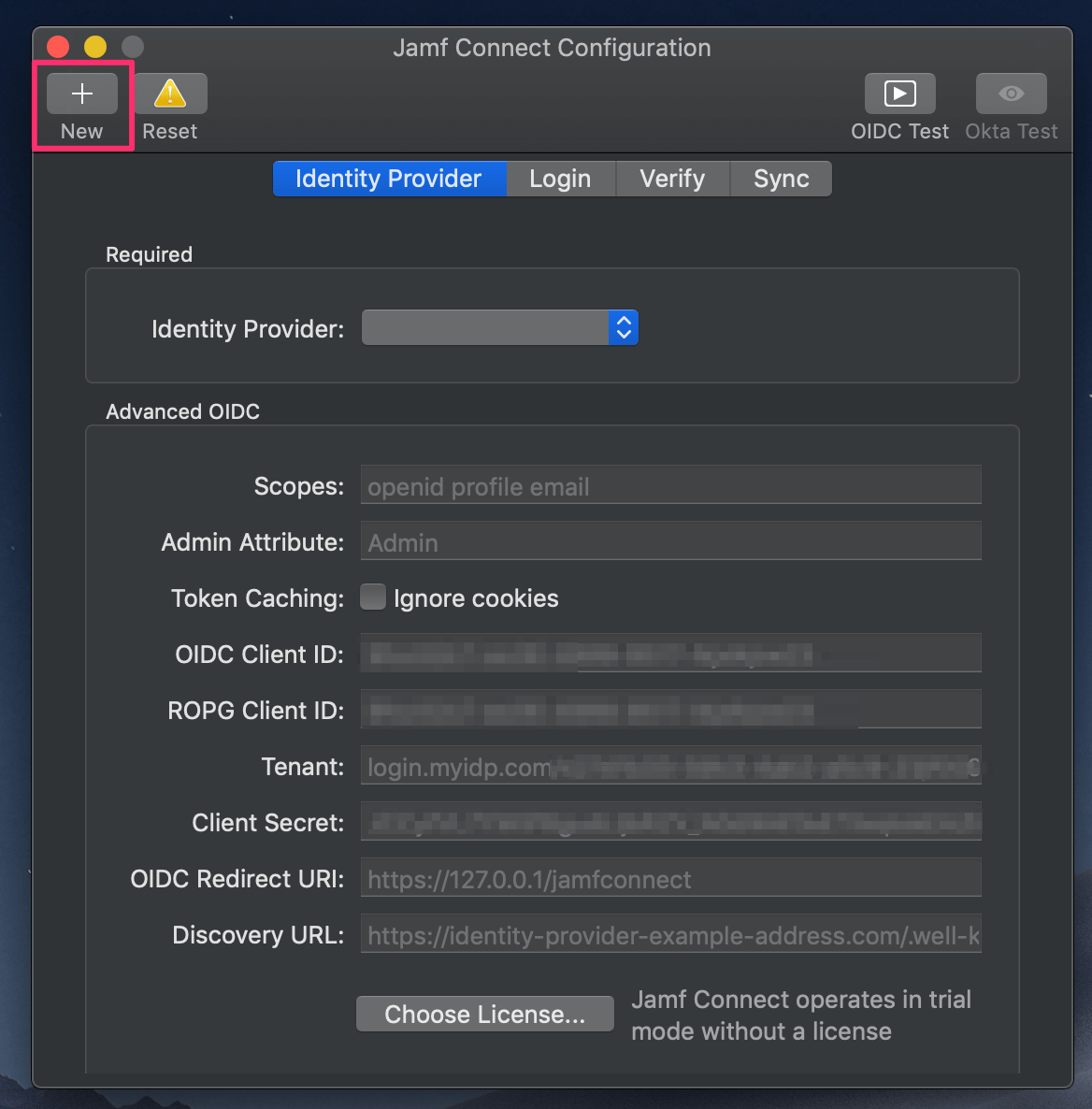

2-3. Jamf Connect Login 構成プロファイルの作成

- Jamf Connect Configuration を起動して、[+New] をクリックします。

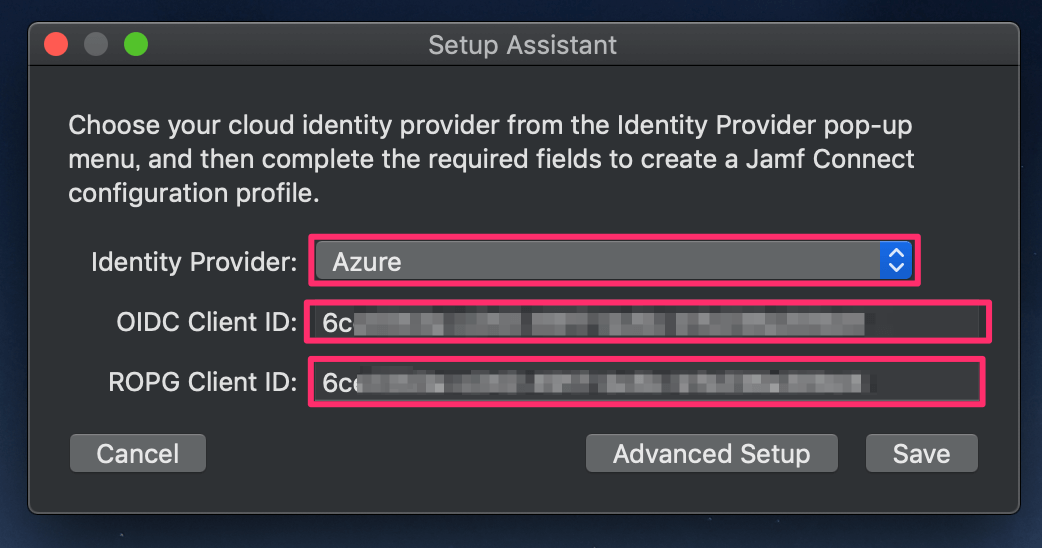

- 開かれたウィンドウで以下を設定します。

- Identity Provider: Azure

- OIDC Client ID:AzurePortal で控えておいた アプリケーション (クライアント) ID

- ROPG Client ID:OIDC と同じ値

- [Advanced Setup] をクリックします。

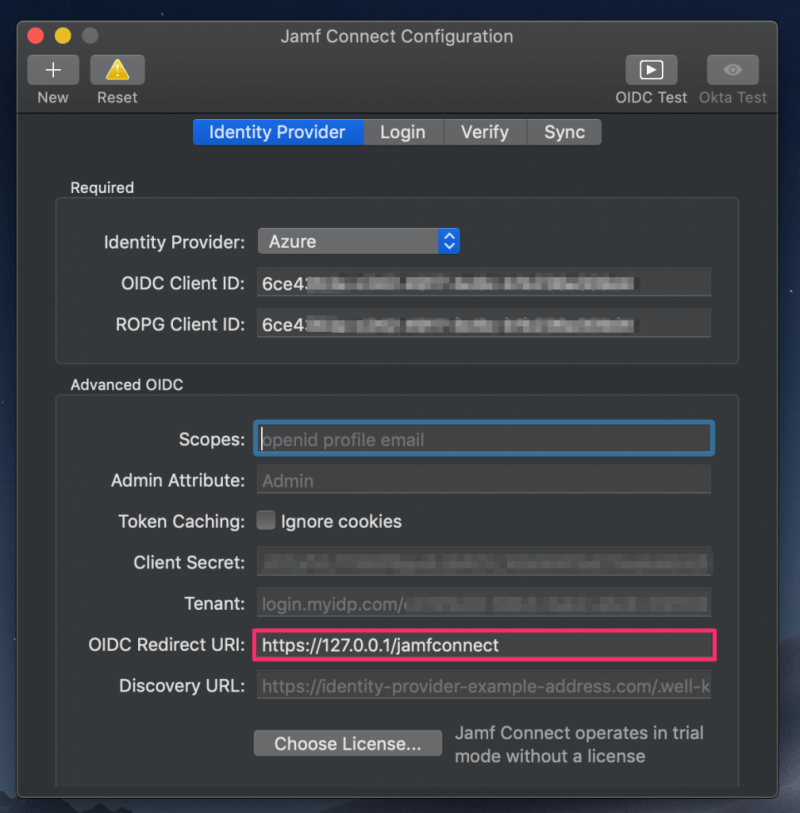

- [OIDC Redirect URL] に https://127.0.0.1/jamfconnect を入力します。

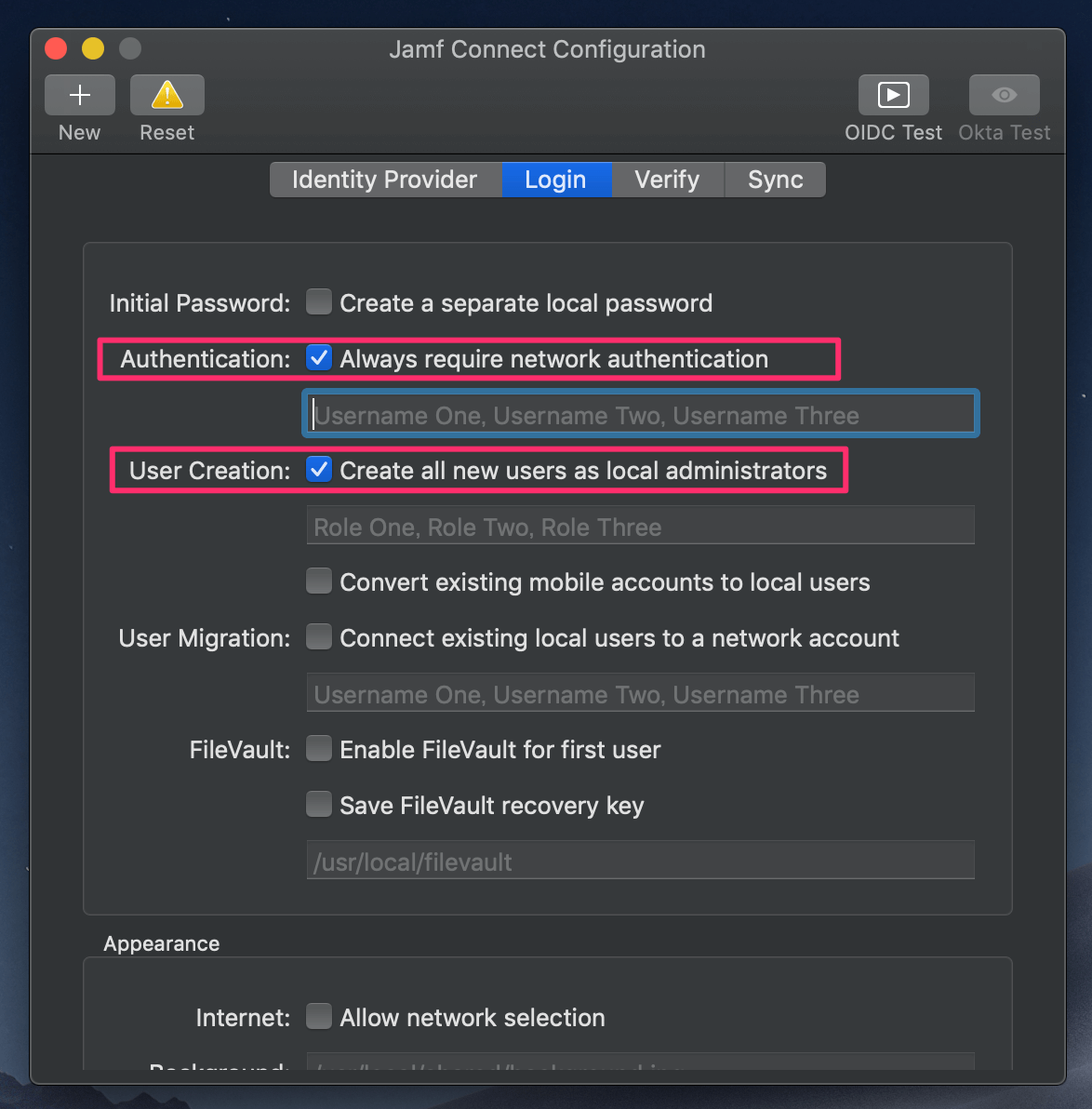

- 今回はオプション設定を追加するので [Login] をクリックして追加設定をします。

- Authentication:チェックを入れることでログイン時に [Local Auth] ボタンを使用できなくなります。つまりユーザーはローカル認証ができなくなります。

- User Creation:チェックを入れることで作成される全ユーザーは ローカル管理者 になります。

- 設定が完了したら [OIDC Test] ボタンをクリックして動作確認をします。

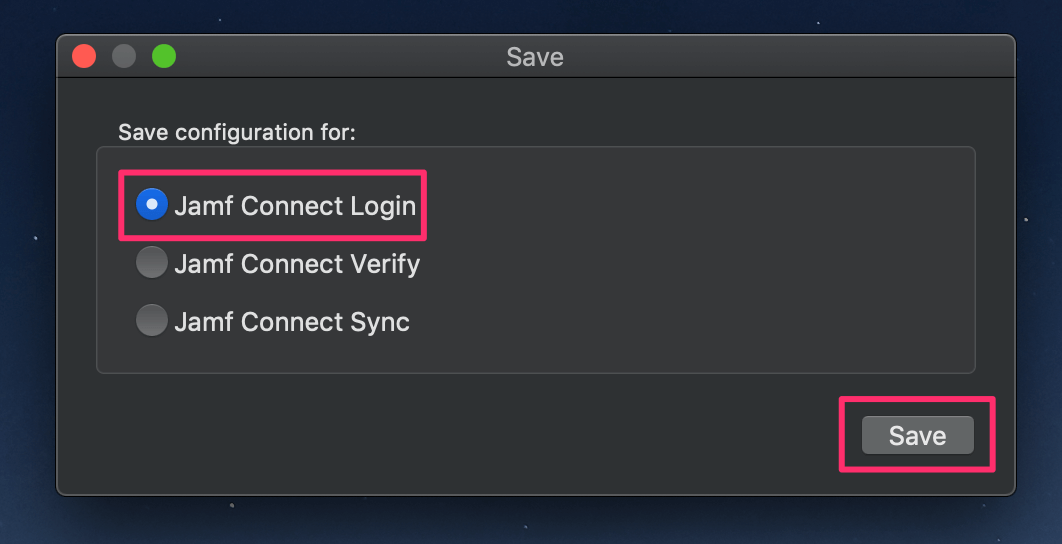

- メニューバーの [File] > [Save] をクリックして表示されたウィンドウで Jamf Connect Login を選択して保存します。

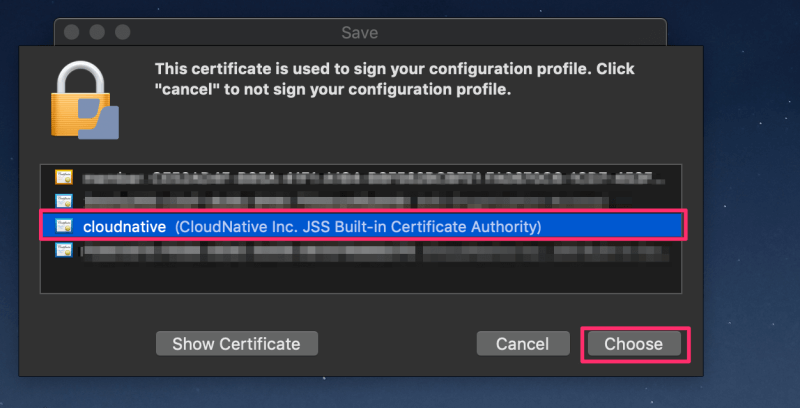

- 署名に使用する証明書を聞かれるので、先ほど作成した証明書を選択して [Choose] ボタンをクリックして任意の場所に保存します。

これで Jamf Connect Login 用の構成プロファイルが完成です。

3. Jamf Pro で 構成プロファイルを作成

Jamf Pro で 「ライセンス用」 と 「Jamf Connect Login 用」 の2つの構成プロファイルを作成します。

3-1. ライセンス用構成プロファイル作成

- [コンピュータ] > [構成プロファイル] > [アップロード] をクリックします。

- ライセンスファイルを選択してアップロードします。

- 一般情報を任意で設定し、Scope でライセンスを配布する対処を設定したら保存します。

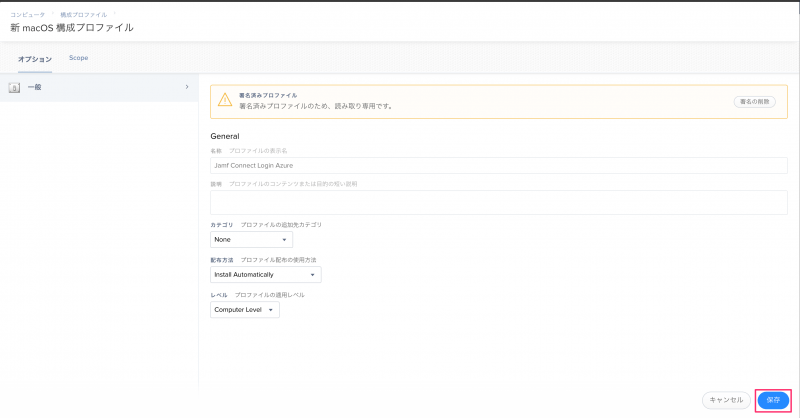

3-2. Jamf Connect Login 用構成プロファイルの作成

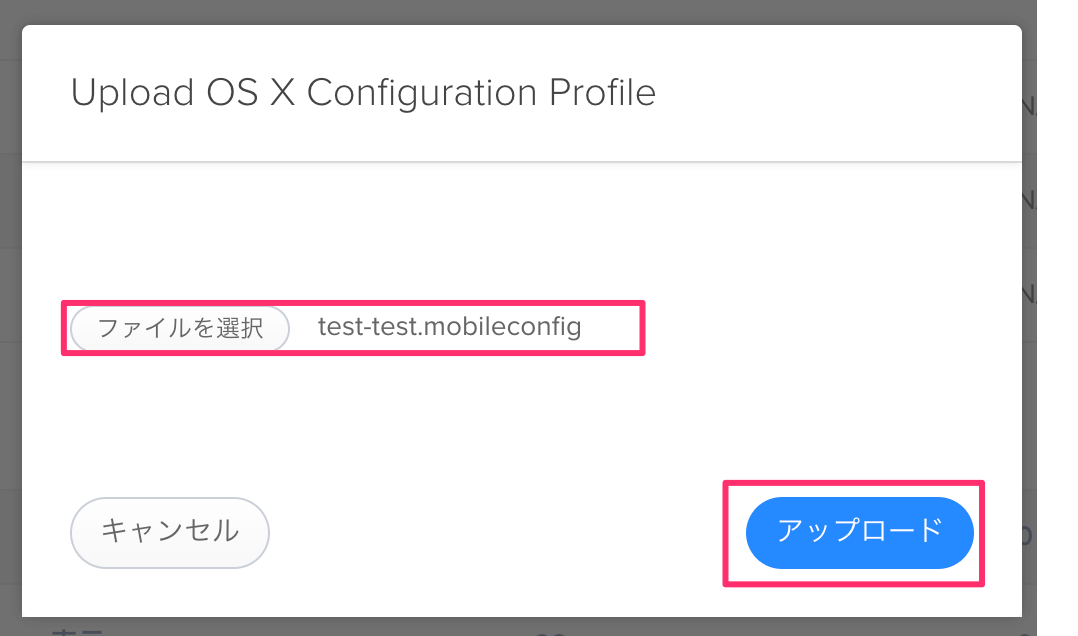

- [コンピュータ] > [構成プロファイル] > [アップロード] をクリックします。

- Jamf Connect Configuration で作成した構成プロファイルを選択してアップロードします。

- Scope で構成プロファイルを配布する対象を設定して、[保存] します。

4. Mac 端末に AzureAD アカウントでログイン

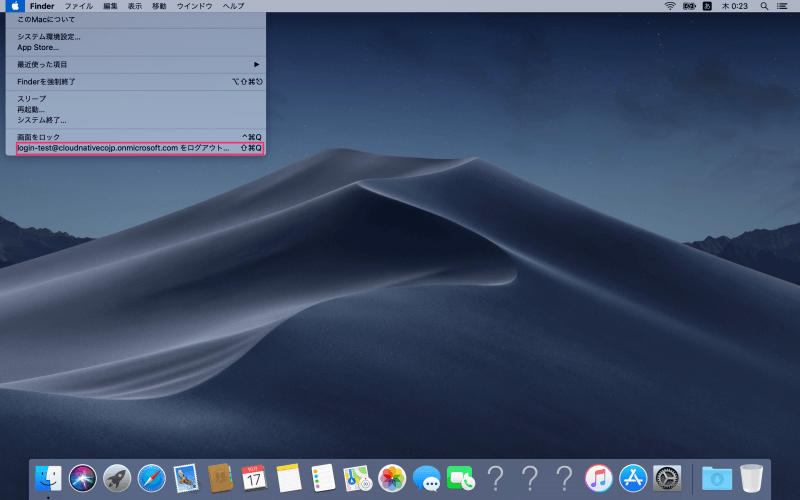

これで Mac に AzureAD を使ったローカルアカウント作成およびログインができるようになりました。今回は DEP端末 での挙動を書きます。

- 端末側で初期設定をもろもろこなして DEP の設定配布画面にいきます。ログイン画面に進む前に 「Jamf Connect Login 用構成プロファイル」が complete になっている事を Jamf Pro で確認します。

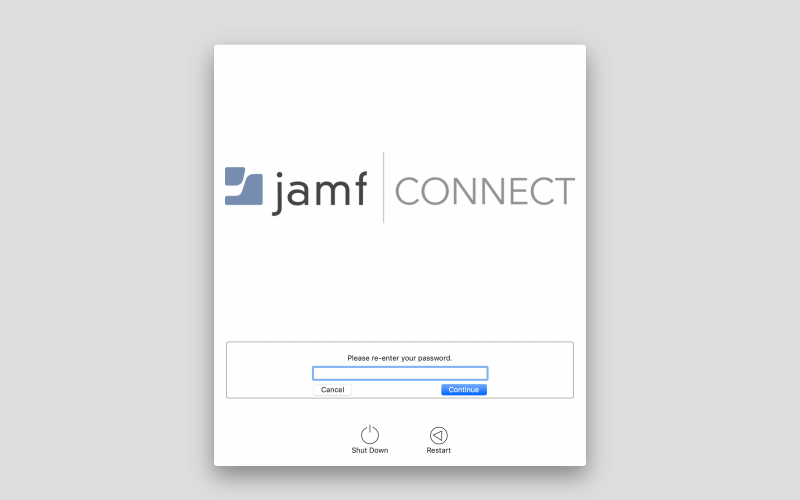

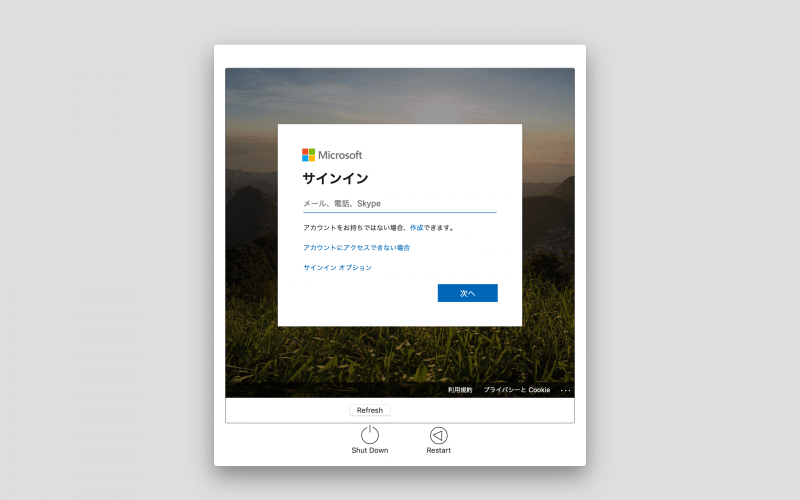

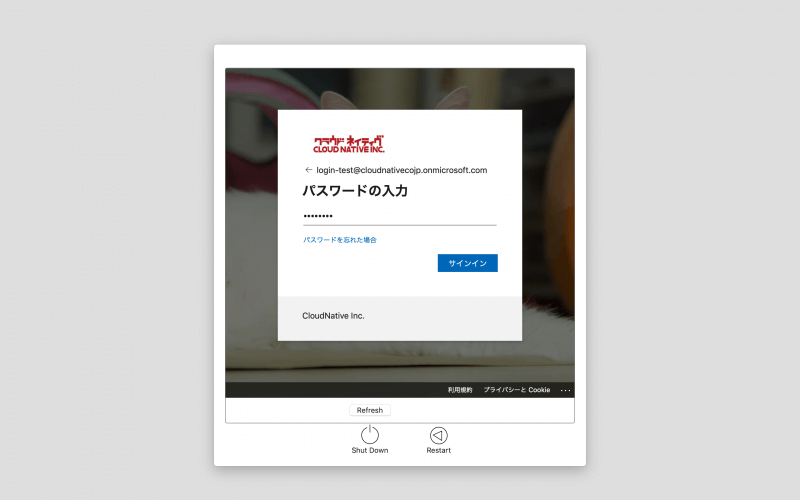

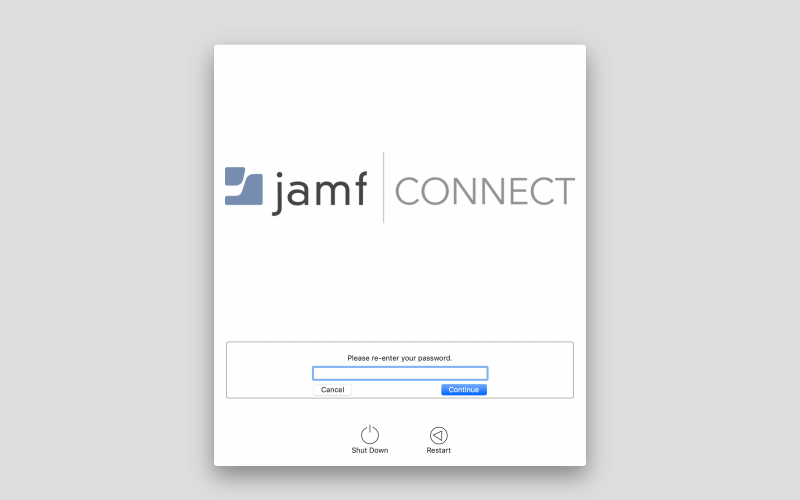

- 設定配布が完了しているのを確認して次に進むと、通常のログイン画面ではなく Jamf Connect Login 画面 が表示されるので AzureAD のアカウント情報を入力して進めていきます。

- すると、AzureAD アカウントの名前でローカルアカウントが作成されます。

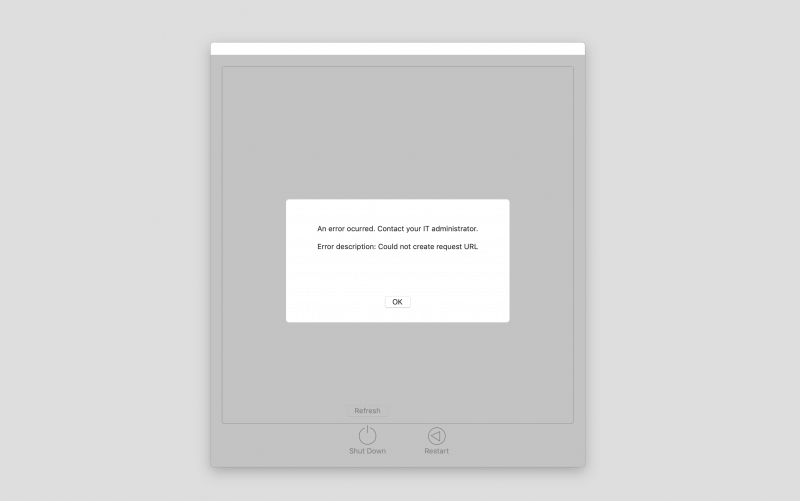

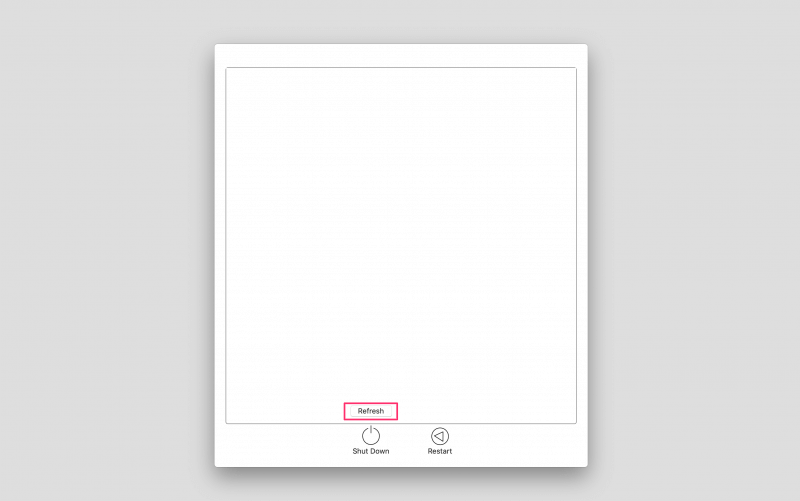

たまにログイン画面にエラーが表示されることもありますが、その時は [Refresh] ボタンをクリックすると解決することが多いです。

現在確認できている問題

こんな感じで Jamf Connect Login はできたのですが、いくつか確認できてる問題があるのでそれについても記載しておきます。

管理者アカウントにしたはずが…

Jamf Connect Configuration で構成プロファイルを作成する際に全ユーザーがローカル管理者となるように設定したのですが、再起動すると通常ユーザーに変わってしまうという現象が確認できています。何故なのでしょうか…。最初から通常ユーザーで作成したい場合には問題ないかもしれませんね。

言語設定が英語に…

初期設定時に言語設定を日本語に設定していたはずがログインすると英語になっていることがあります。必ずなるわけではなくて、日本語になる場合もあります。これについては Jamf 社側でも調査してくれているようです。もちろんログイン後に日本語設定に変更することは可能です。

まとめ

長くなってしまいましたがこんな感じで Jamf Connect を使って Mac に AzureADアカウントを使ってユーザー作成およびログインをしました。確認できている問題に関しては今後も調査・検証を進めていきます。つぎは Jamf Connect Verify の実装を試していきたいなー。

2019年10月24日追記

[パスワードについての補足]

Jamf Connect Login で作成されるのはローカルアカウントです。作成されたローカルアカウントとIdPのパスワードは同期されているわけではありません。