こんにちは、臼田です。

みなさん、AWSのセキュリティ対策してますか?(挨拶

今回は新しいAWS Security Hubがアタックパスの可視化などができるようになったことから「これはCNAPPでは?」という疑問について考えていきたいと思います。

先にまとめ

- 新しいAWS Security HubはCNAPPであるとは誰も言っていないけどより統合的なセキュリティプラットフォームになりつつある

- しかしAWS上では引き続き各サービス・各機能を組み合わせて使っていく必要がある

- AWSネイティブでできることもたくさんあるし、できないこともたくさんある

背景と概要

先日開催されたAWS re:Inforce 2025の中で発表された新しいAWS Security Hub(プレビュー)は、これまでのAWS Security Hubを置き換え、AWSの統合セキュリティソリューションとして生まれ変わりました。

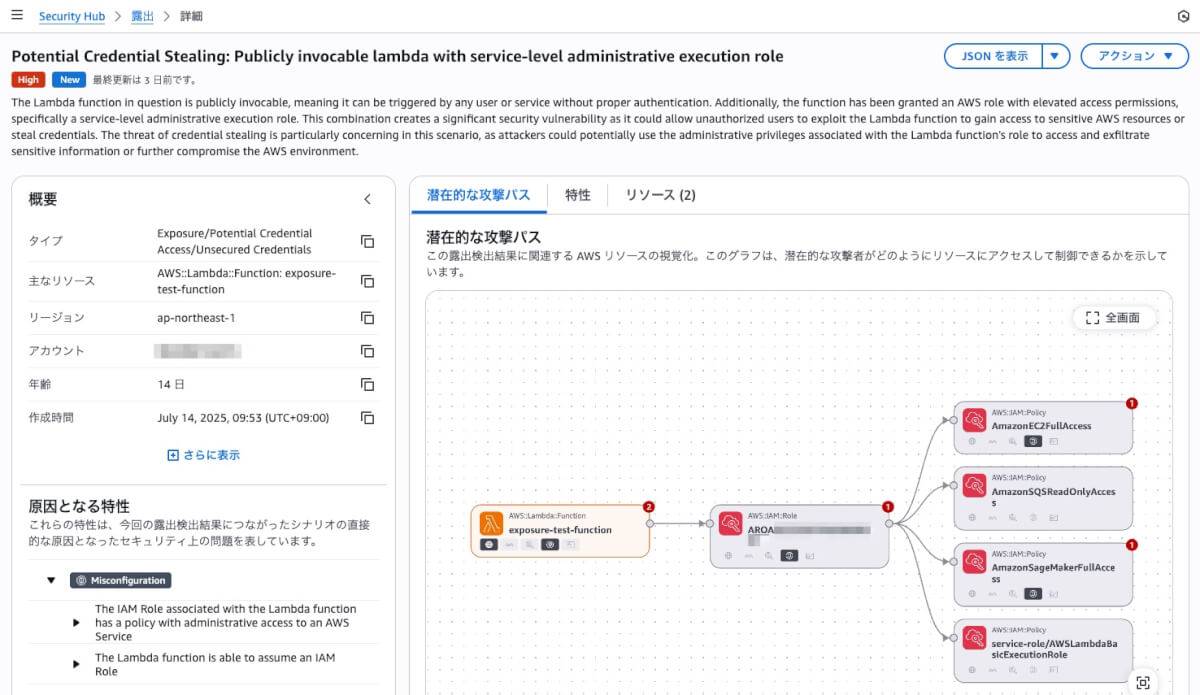

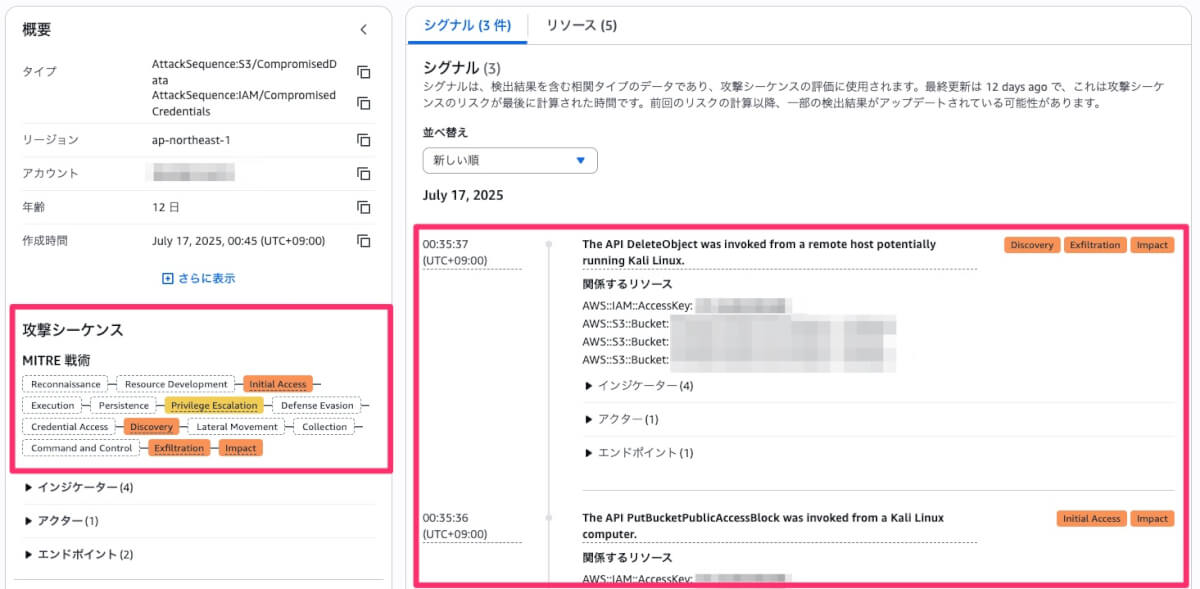

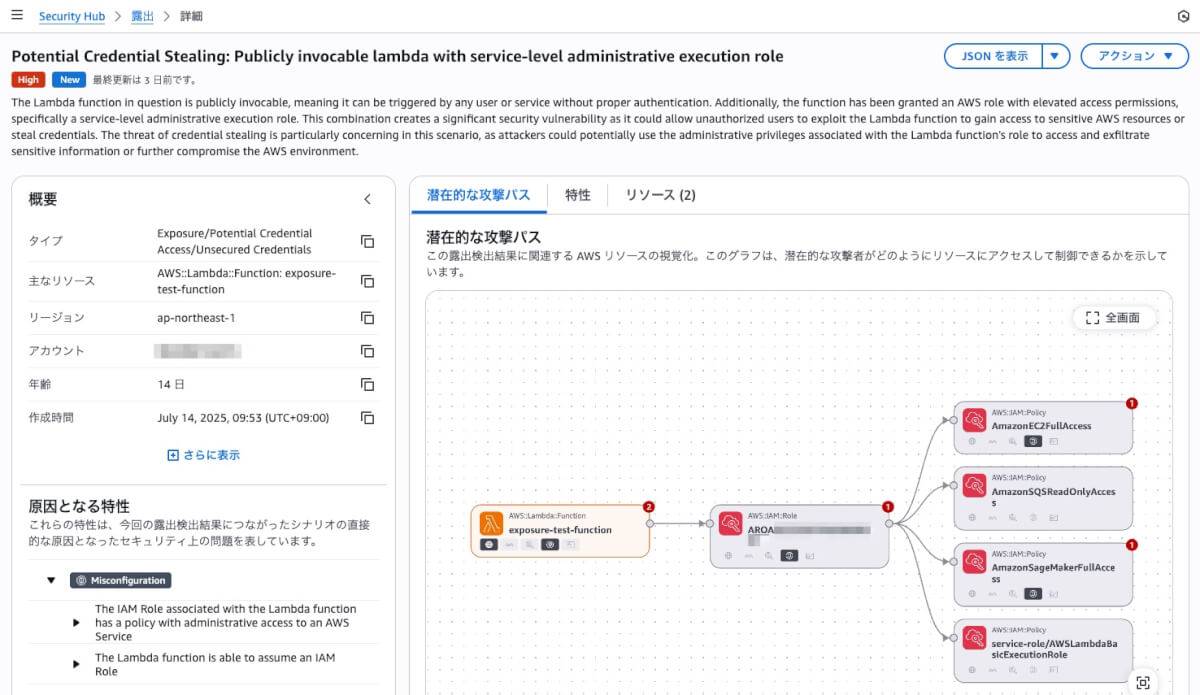

特にアタックパスの可視化は待望の機能で、以下のように脅威と関連するリソースがわかりやすく相関付けされており非常に捗ります。

詳細は下記記事も参照してください。

[待望の機能]新しいAWS Security HubでExposureを検出してアタックパスの可視化を実際にやってみた #AWSreInforce | DevelopersIO

現在のCNAPPソリューションでもこの「相関付けをして何が起きているのか可視化する機能」は重視されており、AWSネイティブでもここまできたかーと感無量です。

一方でより一層「AWSでCNAPPをどう考えていけばいいか?」と思われる方も増えていると思います。本記事ではCNAPPとはなにか?というところから始めて現在のAWS Security HubをはじめとするAWSネイティブのセキュリティをまとめていきます。

CNAPPとは?

CNAPPを一言でいうとクラウド全体のセキュリティを統合的に管理するソリューションです。用語としてはGartnerが2021年に提唱したもので、「クラウドネイティブなインフラストラクチャとアプリケーションを保護するために設計された、セキュリティとコンプライアンス機能を統合し、緊密に統合したプラットフォーム」のように表現されています。

このようなものが必要とされる背景から考えるとわかりやすいのですが、クラウド環境では各プラットフォームで作られるリソースやその設定も非常に多岐にわたり(例えばAWSのサービス数は300を超える)、セキュリティ機能もたくさんあり(EC2を保護するためのセキュリティグループ、アプリケーションを保護するためのAWS WAF、S3の公開を防ぐブロックパブリックアクセスなど個別の保護機能から、Amazon GuardDutyやAmazon Inspectorなどアカウント全体に渡って動作する機能など)、クラウドアカウントごと環境が別れ、そしてクラウドサービス自体もAWS/Azure/Google Cloudなど様々あります。

これだけいろんな物があれば、統合されたセキュリティプラットフォームが必要だと感じられます。

CNAPPでは以下のようなセキュリティ機能が求められます。

- CSPM(設定管理)

- CWP(ワークロード保護)

- CIEM(権限管理)

- 脆弱性管理

- データ保護

実際にはカタログスペックとしてこれらの機能を満たしているといえばよいわけではなく、それぞれどこまでできるのかや、それらを統合して管理しやすいかなども重要です。そのような観点も含めて新しいAWS Security HubやAWSのセキュリティ機能でどこまでできるのか見ていきましょう。

AWSセキュリティ機能の詳細

まず前提ですが、AWS Security Hubは新しくなってもCNAPPではありません。AWSもそのように表現していないのは下記のリリースやユーザーガイドを確認していただければわかります。

リスクの優先順位付けと大規模な対応のための AWS Security Hub の紹介 (プレビュー) – AWS

AWS Security Hub とは – AWS Security Hub

というわけで、今回はCNAPPの観点からAWSの各種セキュリティ機能を当てはめていきますが、この観点だけで整理するのは適切ではないことを明記しておきます。使ってもらえればよりそれぞれの良さを理解できます。

新しいAWS Security Hubで統合管理できる部分

CNAPPはセキュリティ機能以外に必要な要件として以下のようなものもあげています。

- マルチクラウド対応

- 統合コンソールによる一元管理

- アタックパスの分析

- 開発からランタイムまでのライフサイクル保護

新しいAWS Security Hubではここで言う「統合コンソールによる一元管理」「アタックパスの分析」ができるようになりました。一方でAWS以外のクラウドは面倒を見るわけではないのでそこはスコープ外であり、開発サイクルへのセキュリティ適用は別機能で行っていく必要があります。

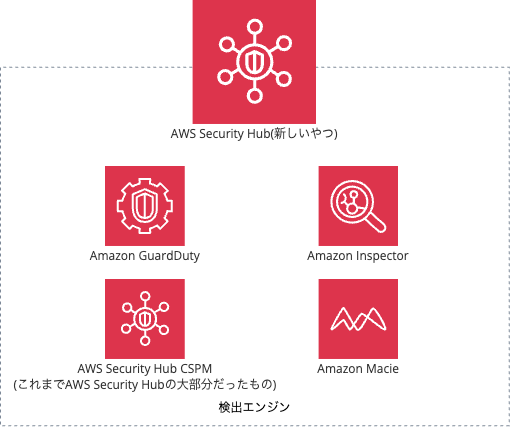

今回の大きな更新はこれまでうまくまとめられていなかった各種AWSセキュリティサービスを新しいAWS Security Hubがまとめてくれているところです。サービス機能としては以下のようにまとめられています。

「検出エンジン」として下記サービスが統合されています。

- Amazon GaurdDuty

- 主にEC2/IAM/S3/ECS/EKSに対する脅威の検出

- Amazon Inspector

- 主にEC2/コンテナ/Lambdaプラットフォームとコードの脆弱性管理

- AWS Security Hub CSPM

- AWS全域の設定管理

- Amazon Macie

- S3の機密データ管理

新しいAWS Security Hubではこれらの情報を活用して以下の機能が提供されています。

- 露出(Exposure)の検出と可視化

- 目玉の機能。設定ミスや不必要なネットワーク露出などの問題を1つにまとめて可視化してくれる

- 脅威の可視化

- Amazon GaurdDutyとの連携強化。AWS re:Invent 2024にて強化された拡張脅威検出の可視化された内容を直接確認できるようになったため、AWS Security Hub上から一緒に閲覧できる

- OCSFフォーマットでのイベント管理

- 従来のAWS Security Hubでは独自のASFF形式でイベントを扱っていたが、新しいAWS Security HubではOCSF(Open Cybersecurity Schema Framework)に統一された

- Security Hub での OCSF の検出結果 – AWS Security Hub

- サンプル露出の検出結果 – AWS Security Hub

- セキュリティ観点のリソースインベントリ

- リージョン・AWSアカウントをまたがって一元的にリソースを検索しアクセスできる

以前のAWS Security Hubを知っていると、よりできることが広がり一元的に管理しやすくなっていることがわかります。

CSPM

新しいAWS Security Hubでは直接CSPM機能を提供していません。これは従来のAWS Security Hub、今で言うAWS Security Hub CSPMの機能となり、この結果を新しいAWS Security Hubが取り込む形です。

AWSユーザーは引き続きAWS Security Hub CSPMで従来通りの画面を利用してスコアを確認したり検出した設定ミスに対応できます、

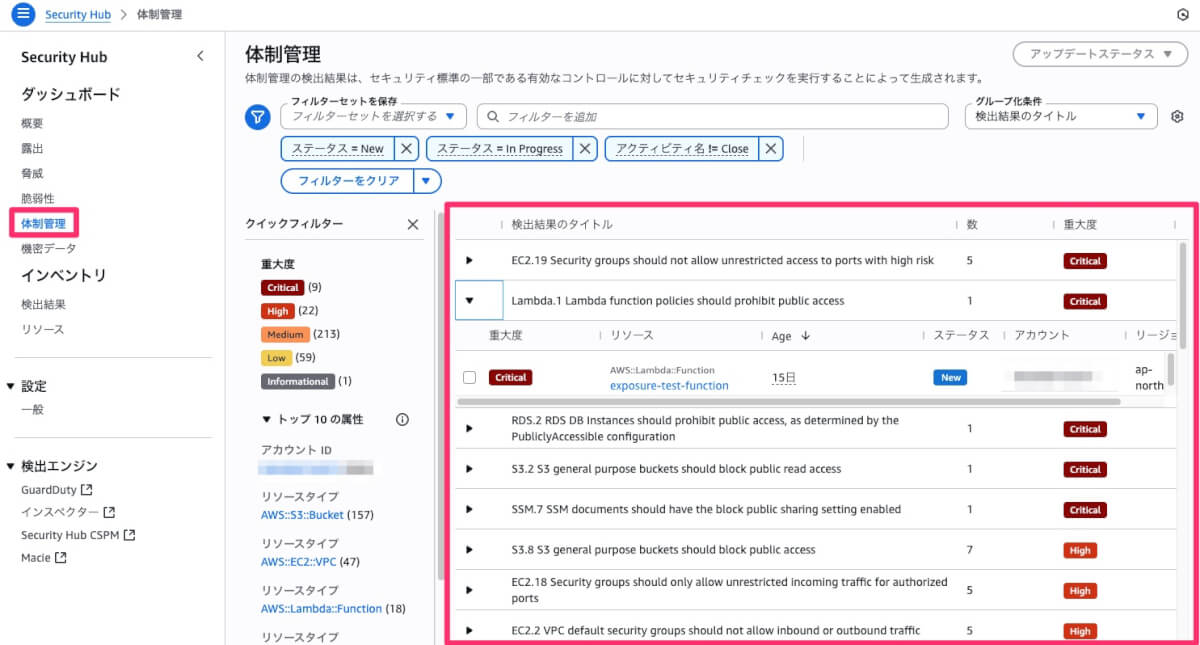

新しいAWS Security Hubの画面では「体制管理」からまとめられた設定ミスの確認や対応が可能です。これらのリンクから露出(Exposure)にアクセスできます。

主要な問題の閲覧は新しいAWS Security Hubに集約されたことでCSPM以外の情報と組み合わせて利用できるところはメリットですが、引き続きCSPMの設定・スコアの確認・通知や自動修復などの運用は分かれています。

CWP

AWSにおけるワークロード保護はAmazon GuardDutyの機能が中心です。下記機能があります。

- EC2のエージェントレス脅威スキャン(ネットワークベース)

- IAMの脅威スキャン(CloudTrailログベース)

- S3の脅威スキャン(CloudTrailログベース、追加でデータイベントベース)

- EKSの脅威スキャン(監査ログベース)

- EC2/ECS/EKSのエージェントベースランタイムモニタリング

- EC2マルウェアスキャン

- S3マルウェアスキャン

- RDSの不正ログイン検出

- Lambdaのエージェントレス脅威スキャン(ネットワークベース)

しかしこれらの機能はほとんど検出までで、未然にブロックすることができないことに注意が必要です。ブロックが必要な場合にはサードパーティソリューションを組み合わせましょう。

新しいAWS Security Hubでは前述の通りAmazon GaurdDutyで確認する内容とほぼ同じ状態でイベントを閲覧できます。

設定は引き続きAmazon GuardDutyの画面から行う必要があります。

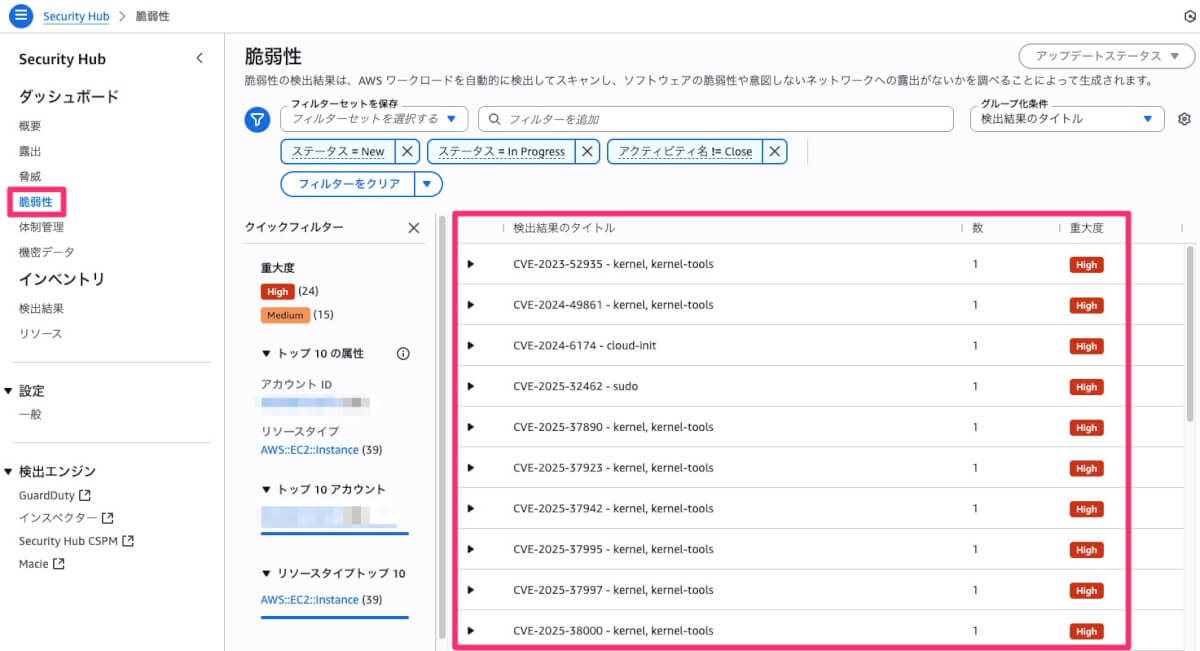

脆弱性管理

Amazon Inspectorにより脆弱性管理を行います。以下のような機能があります。

- EC2、ECR、Lambda関数の既知の脆弱性の検出

- コードリポジトリに対するSAST

- コードリポジトリに対するIaCスキャン

- SBOM生成

新しいAWS Security Hubではこれらの検出結果のみ取り込まれ、露出の作成に利用されます。脆弱性の一覧を確認することは可能ですが、修正対応へは直接つなげづらいです。

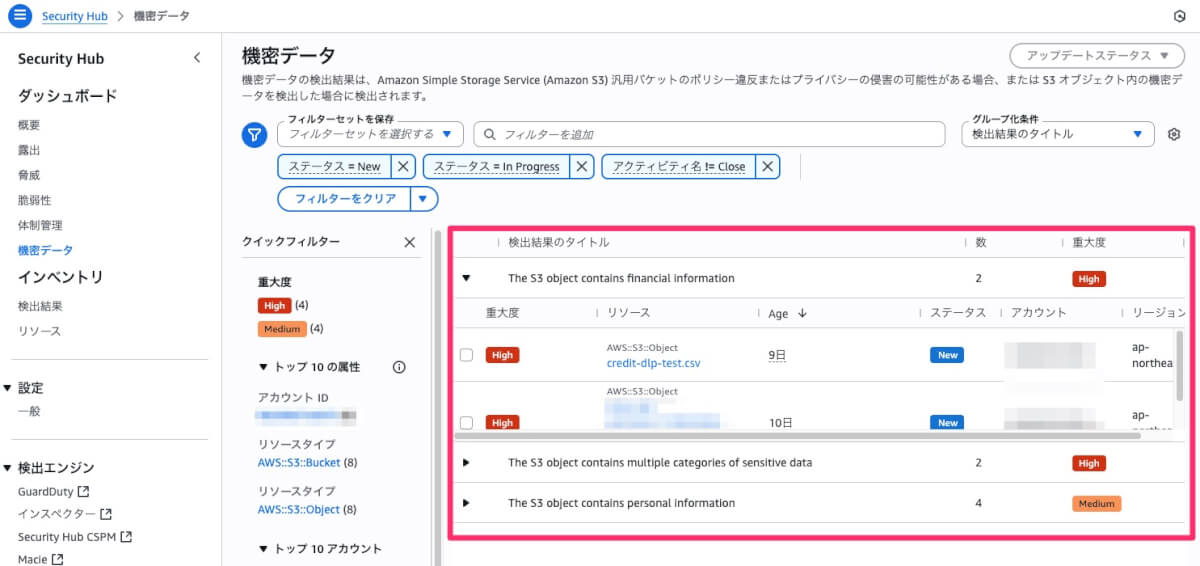

DSPM

Amazon MacieによりS3に対する機密データの発見が可能です。

AWSのデータ保存先としてはEBSやEFSなどのストレージ、RDSやDynamoDBなどのデータベースもありますが、現状S3のみスキャン対象です。

新しいAWS Security Hubでは以下のように検出した機密データの種類や概要が連携され、露出の作成に利用されます。データの中身のサンプル参照やメトリクスの可視化、設定変更などは引き続きAmazon Macieの画面で行う必要があります。

CIEM

CIEM領域のうちIAMや各種AWSサービスの権限設定不備はAWS Security Hub CSPMで補うところと、IAM Access Analyzerによる検出の組み合わせです。

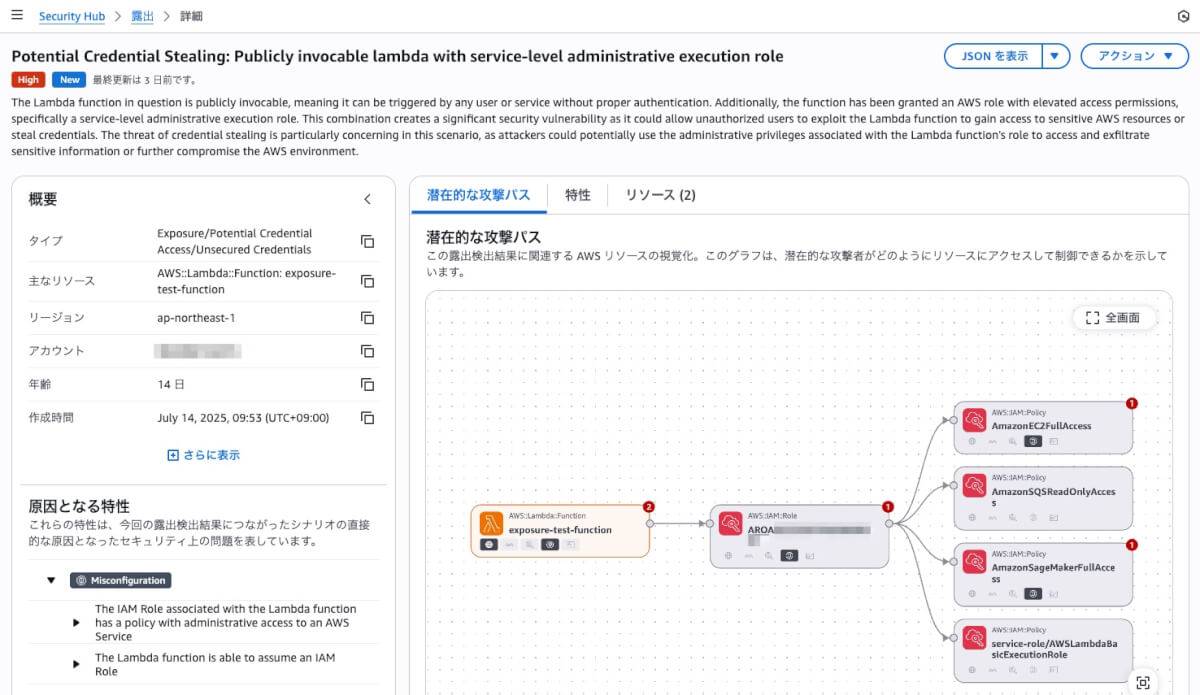

IAM Access Analyzerの内容を新しいAWS Security Hubで扱うことは現状できませんが、AWS Security Hub CSPMの内容と新しいAWS Security Hubによる強い権限を組み合わせた露出として実際の脅威を検出できます。再掲ですが以下のようにアタックパスの可視化とともに利用されます。

開発と連携したセキュリティ

前述の通りAmazon Inspectorを利用することでコードリポジトリでのスキャンが可能ですが、より開発ライフサイクル全体にセキュリティを適用しDevSecOpsを支援するために、Amazon Q DeveloperによりIDEと統合したコードスキャンや修復コードの提案が可能です。

re:Invent 2024: AWSのSDLCセキュリティ強化 – Amazon Q DeveloperとInspector活用

チケット管理・ワークフロー統合

現状新しいAWS Security Hubでは脅威や露出に対して直接チケット管理する機能はありません。

サードパーティ統合にてJira/ServiceNowのチケットを起票することが可能です。

AWS Security Hub の統合 Jira Cloud – AWS Security Hub

まとめ

新しいAWS Security Hubの機能を中心に、AWSにおける現状のセキュリティ機能をCNAPPの観点で見てみました。

繰り返しになりますが、新しいAWS Security HubはCNAPPではないですし、直接比較するものではありません。AWSネイティブに利用できるよいセキュリティ機能であり、これまで以上にセキュリティの運用を1箇所で行うことができるようになってきています。

従来AWSではビルディングブロックとして各機能が細かく分かれており、組み合わせで自由に使えることがメリットですがセキュリティ系の機能は分かれていると困ることがたくさんありました。今回の新しいAWS Security Hubの登場で、引き続きビルディングブロックのメリットは維持しつつ統合的な運用が可能な基盤も用意されたため、より捗りますね。

もちろん現状のサードパーティのCNAPPソリューションを眺めていると、AWSにもほしい機能やUIなどがたくさんあると思いますので、AWSへたくさんフィードバックしていきましょう!