こんにちは、ひろかずです。

今年もre:Inforce 2025が開催されました。

その中で、Keynoteにも取り上げられなかった新機能が、ひっそりとNew Release セッション「GRC304-NEW: Maintain business continuity using AWS Backup and Multi-party approval」として発表されていたので、一筆書きます。

re:Inforce ってなに ?

AWS (Amazon Web Services) が開催する、クラウドセキュリティ、コンプライアンス、アイデンティティに特化したグローバルな学習型カンファレンスです。

- AWS re:InventがAWS全体の幅広いサービスを扱うのに対し、re:InforceはAWSセキュリティに特化している点が大きな違いです。

- 2019年から今年まで、2020年と2021年を除いて、アメリカ合衆国のボストン・アナハイム・フィラデルフィアで現地開催されてきました。

忙しい人のための要約的な何か

- Multi-party approvalとは、IAM Identity Centerの機能で、複数人の承認を以て認可を与える

- 2025/06/18 現在では、米国東部(バージニア北部)リージョンに承認チームとIDソースを作成する必要があります

- セッションでは、公式ドキュメントに掲載されているシナリオ例である「論理的にエアギャップされたAWS Backupボールトを保護する」を題材に概説や手順の紹介が行われました。

留意事項

セッションタイトルでは、あたかもMulti-party approvalがAWS Backupの一機能であるよう思えますが、正しくは「Multi-party approvalは、IAM Identity Centerの一機能であり、AWS Backupと統合して利用できる」ということです。

2025/06/18 時点で、Multi-party approvalでサポートしている操作は、AWS Backupの以下操作だけですので、セッションタイトルのような形になったのでしょう。

- CreateRestoreAccessBackupVault

- AssociateBackupVaultMpaApprovalTeam

- DisassociateBackupVaultMpaApprovalTeam

- RevokeRestoreAccessBackupVault

セッションの流れ

導入、目線合わせ

- データの量は指数関数的に増大し、その価値も非常に高まっている

- データ保護の課題の一つはランサムウェアである(説明不要!)

- AWSネイティブサービスでできることはある

- バックアップデータがクリーンであり続けるためのソリューションは揃っている

- バックアップデータのロック

- クロスアカウント保護

- 暗号化

- アクセスポリシー

- エアギャップソリューション

- データアクセスビティの観点では、Resource Access Manager (RAM) を使えば、データをコピーする必要がなく、RTOを最適化できる

運用上の課題

- 回復の際、唯一のバックアップデータに単一の作業者が持つ権限でアクセスすることになる

- 言い換えると、回復という重要な作業において、作業を完結できるだけの十分な権限を単一の作業者持ち、バックアップデータにアクセスするというリスクが生じると言える

新機能: Multi-party approval

- AWS BackupのLogically air-gapped vaultと統合できる形でMulti-party approvalをリリースした。

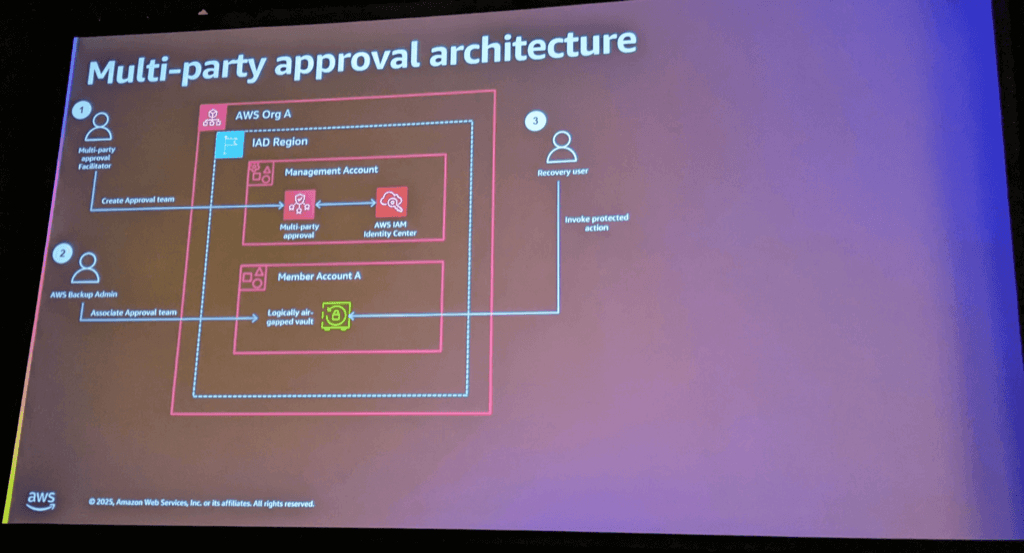

- 登場人物は4人

- ファシリテーター:承認チームを作成し、承認メンバーを招待する人

- 承認チーム:バックアップリソースとの紐付けを受ける器

- 承認メンバー:ファシリテーターによって招待され、承認依頼に対して承認か拒否をする

- 復旧作業担当者:承認に基づいてLogically air-gapped vaultへのアクセス権を受ける人

- Logically air-gapped vaultと統合とは、承認チームにLogically air-gapped vaultへのリソースアクセス権限の付与の管理権を与えるということ。

運用上の課題の解決

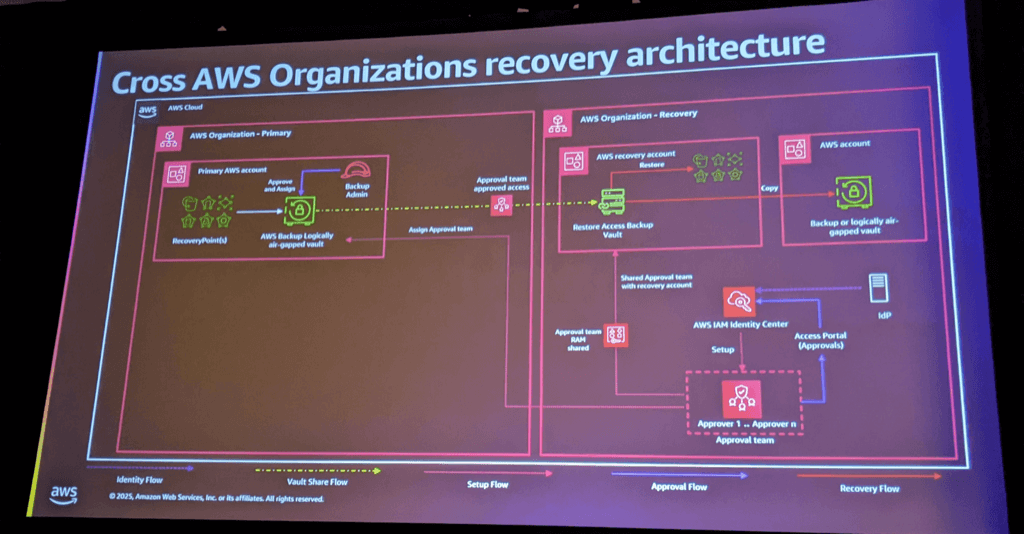

Logically air-gapped vaultのリファレンスアーキテクチャに基づいて、Organizationにプライマリとリカバリーのバックアップアカウント、リカバリーアカウントにデータのコピーを用意することで、この問題に対応する。

- プライマリアカウントのLogically air-gapped vaultをバックアップアカウントに複製する(Logically air-gapped vaultでの承認に基づいて付与されたアクセス権で実施する)

- バックアップアカウントのLogically air-gapped vaultから、AWS Resource Access Managerでリカバリーアカウントへ共有する(Logically air-gapped vaultでの承認に基づいて付与されたアクセス権で実施する)

- リカバリーアカウントからプライマリアカウントなどのリストア先へデータをリストアする。

承認タスクの流れ

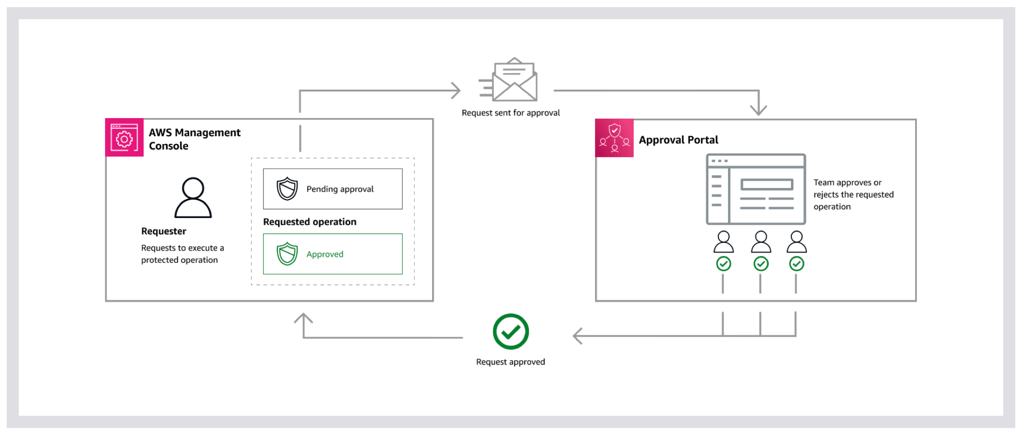

- 要求者がリクエストを送信すると、承認者にメールが送信される

- 承認者は、メールのリンクを辿って承認ポータルにアクセスへアクセスする

- 承認社は、承認ポータルでリクエストの詳細を確認する

- あらかじめ設定した数の承認者が承認した場合、権限が付与され、承認ポータルのステータスが変更される

※公式ドキュメントより抜粋

おわりに

複数の承認者による認可の付与は、他にもニーズはありそうです。

今回のre:Inforce 2025の全体的な傾向として、セキュリティについてはビルドブロックの粒度がある程度のユースケースに基づいて組み上げた大きさで提供しているようです。

いろいろ使いたいユースケースはあると思うので、ぜひAWSにフィードバックしていきたいですね。

今日はここまでです。

お疲れ様でした。