セキュリティチームのぐっちです。本日は、認可外のAIサービスにアクセスしたらNetskopeで認可AIサービスへリダイレクトする方法をご紹介します。小ネタではありますが、特にエンタープライズではニーズがあると思いますし、リダイレクト機能は他のユースケースでも汎用性が高いと思うので参考になれば幸いです。

AIサービスのカンブリア爆発

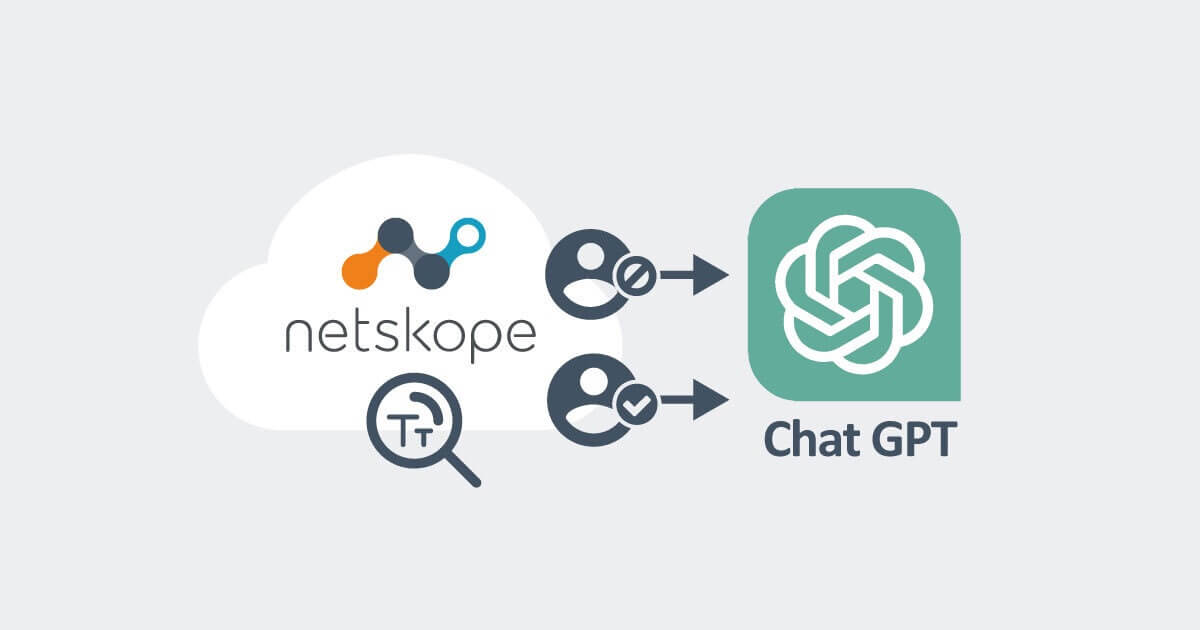

近年、AIサービスがカンブリア爆発のように急速に普及しています。少し前まではChatGPTしか選択肢はありませんでしたが、Claude、Gemini、Cursol、v0、GPT Enjineer、M365 Copilot、Perplexity、Gemspark 等々……爆発的にサービスが増えています。しかし、これらのサービスを社内で無制限に利用すると、機密情報の漏洩やコンプライアンス違反のリスクが高まります。そこで、Netskope を利用して、認可外のAIサービスへのアクセスを制御し、ユーザーを特定のページ(認可しているAIサービスページ)にリダイレクトする方法をご紹介します。

対処の方向性

前述の通り、近年は多種様々なAIサービスが次々に生まれており、個別にサービスリストを整備していては埒が明きません。そこで、Netskope 社が用意している「Generative AI カテゴリ」というカテゴリを利用し、カテゴリーフィルタリングを行います。カテゴリに該当したサービスに対しては、特定のページ(今回はMicrosoft Copilot[https://m365.cloud.microsoft/chat?auth=2])にリダイレクトします。許可したいサービスに関しては、Realtime Protection の上位のポリシーとして個別の許可を入れます。

Generative AI カテゴリを利用するとNetskope社がAIサービスとして認定したサービスを個別の指定なしで制御することができます。便利な一方で、このカテゴリ認定はNetskope社が独自に行なっているため、ユーザー側の想定とは異なる場合があるため、その点は配慮ください。新しいサービスはカテゴリが分類されていないケースもありますが、新しいサービス(例:ドメインが取得されたばかり)を指定するカテゴリが別にあるので、それらと併用しつつ、独自で調査したアプリもついかしていくと効果が高いと思います。

設定方法

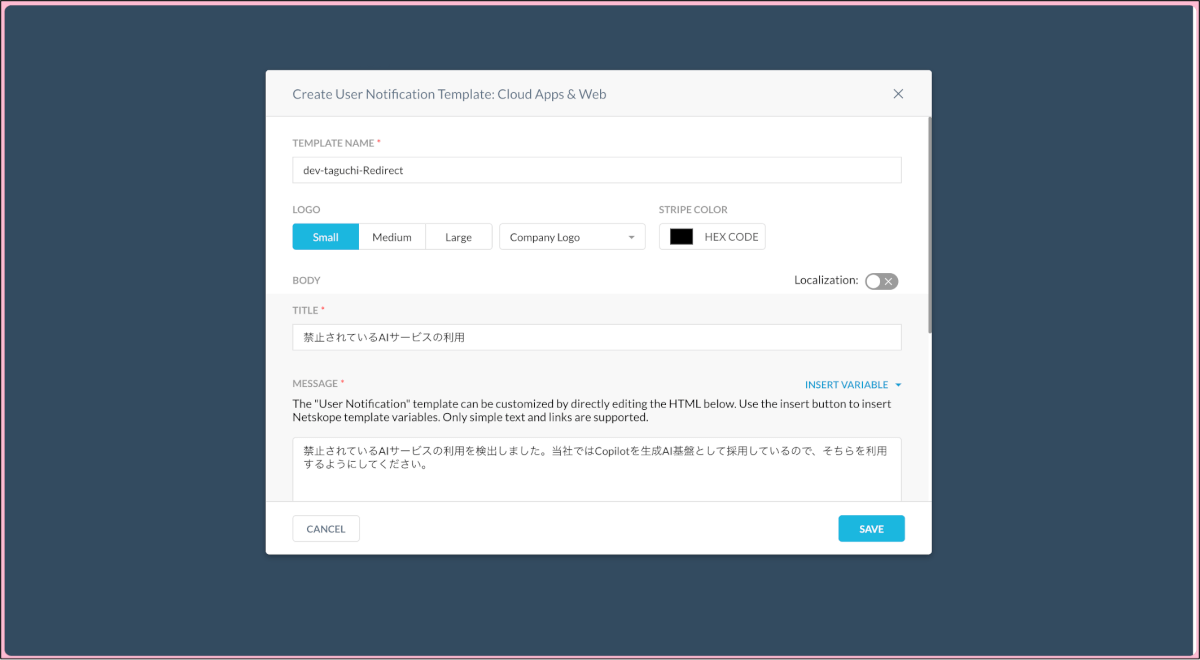

Step1.User Notification テンプレートの作成

Netskope 管理コンソールに管理者アカウントでログインします。[Policy] > [User Notification] と遷移し、ブロック時のUser Notification テンプレートを作成します。1

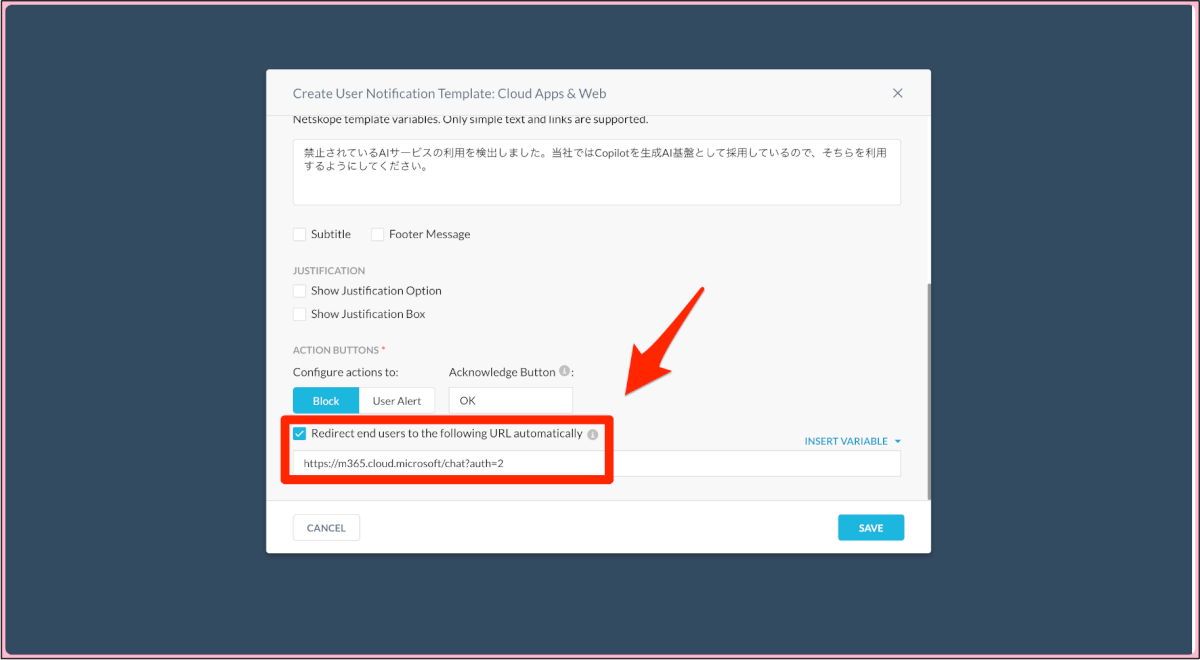

URLを指定する枠があるので、リダイレクト先のURLを貼り付け保存します。

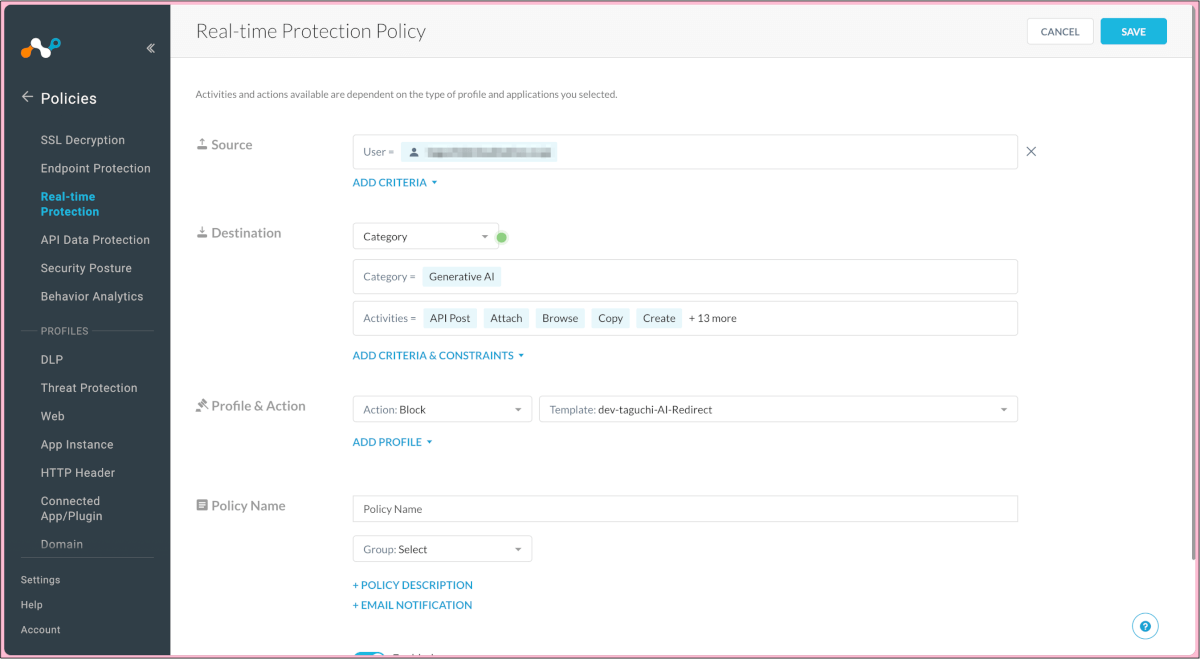

Step2. Realtime Protectionポリシーの作成

メインメニューから、[Policy] > [Realtime Protection] を選択します。右上の[Add Policy] ボタンをクリックし、新しいポリシーを作成します。

- Source:

- Users: このポリシーを適用するユーザーやグループを選択します。

- Distination:

- Category: Generative AI

- Activities: 全て選択します。

- Profile & Action:

- Action: 「Block」を選択します。

- Template: 先ほど指定したテンプレートを選択します。

- Policy Name:

- Policy Name: 任意の値を入力します。(例:AI-Searvice-Redirect)

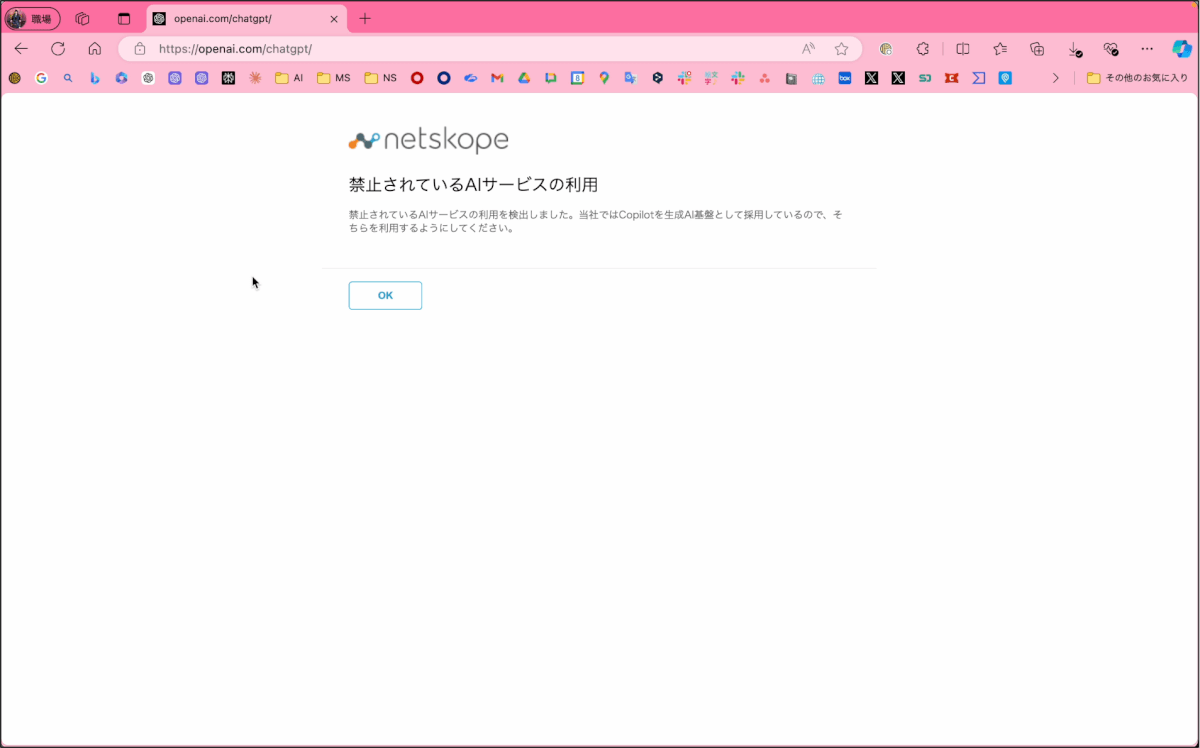

動作確認

ブラウザを開き、ChatGPTなど、先ほど設定したAIサービスにアクセスします。アクセスがブロックされ、設定したコーチングページやリダイレクトURLに遷移することを確認します。

ユーザー体験については、動画を撮影して下記にアップしました。動画の方がユーザー体験がわかりやすと思いますので、そちらも是非ご覧ください。

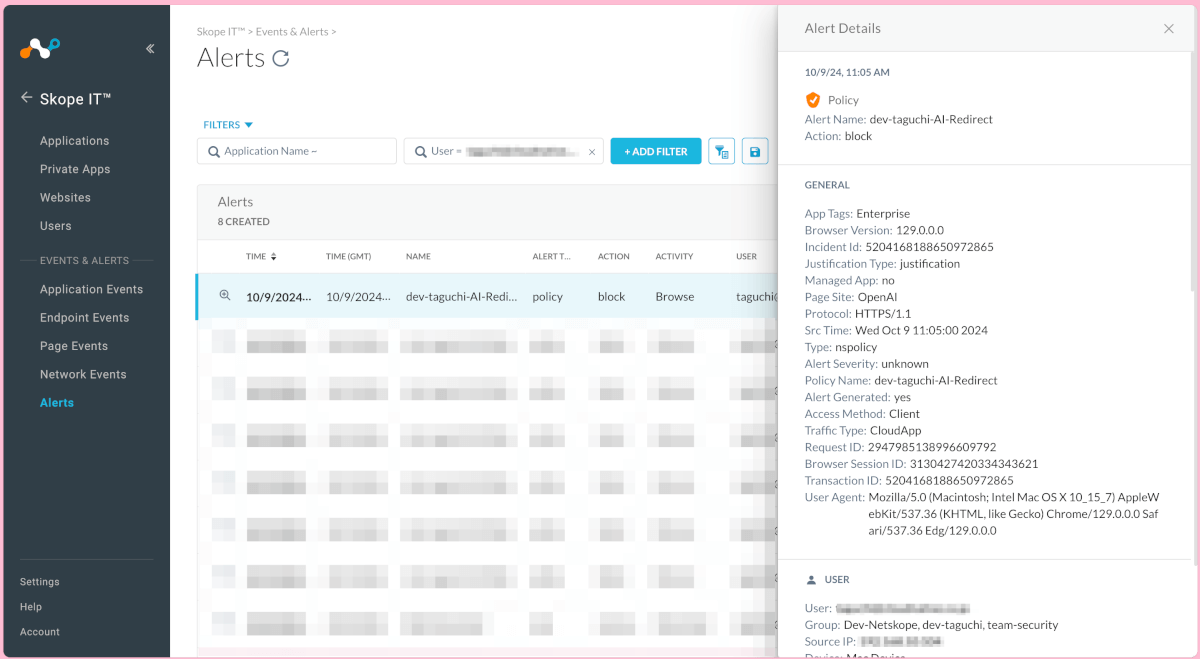

[Netskope管理コンソール] > [Scope IT] > [Alerts] からブロックアクティビティも確認できます。

おわりに

本記事では、Netskopeを用いて認可外のAIサービスへのアクセスを制御し、ユーザーを特定のページにリダイレクトする方法をご紹介しました。これにより、社内の情報漏洩リスクを低減し、AIに関するセキュリティリスクを低減することが可能です。また、リダイレクト機能は他のユースケースにおいても使い勝手が良さそうに思います。ぜひお試しください。

関連ブログ

以下のブログでは、Netskope によるChatGPTに対してのDLPなどの手法が紹介されています。併せてご覧ください。

- Policy Notification Templates https://docs.netskope.com/en/policy-notification-templates/ ↩︎