Hello,World! gonowayです。

今回はMicrosoft 365 Complianceの中の1つの機能であるInsider Risk Managementを使って、インサイダーなリスクをマネジメントするためのファーストステップについてブログ化します!(横文字多め…笑)

このブログはEnterprise Mobility + Security(EMS) Advent Calendar 2021の20日目に参加しています。

想定読者

- Microsoft 365 E5ライセンスを保有しているが、コンプライアンス領域に関して有効活用できていない。。

- Exchange OnlineやSharePoint Online等、Microsoftのソリューションをけっこう活用している!

- 自社のインサイダーなリスクをマネジメントしたい!

- でも面倒な設定はしたくない!

Insider Risk Managementがなぜ必要か?

組織外からの攻撃に対する防御を考えがちですが、組織内の従業員等は信頼できるのでしょうか?

現に悪意を持った従業員が組織内の情報資産を不正に持ち出し、外部や競業他社等へ漏洩する事件が断続的に発生していますよね。

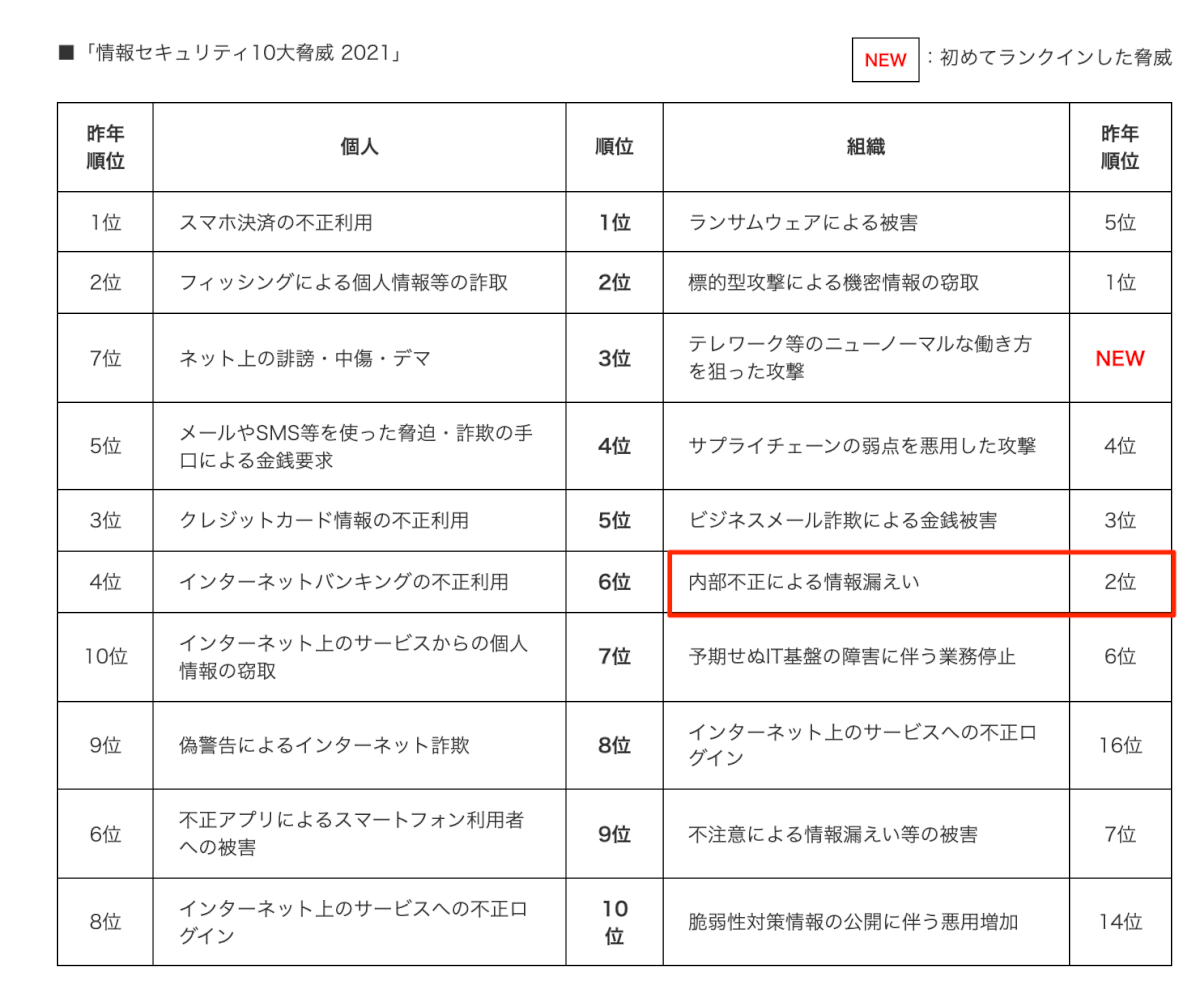

IPAの10大脅威でも内部不正による情報漏洩がランクインしています。

組織内の従業員等の怪しい挙動を検知・対処するための1つとして、このInsider Risk Managementの機能は必要だと考えています。

Insider Risk Managementが使えるライセンス

Microsoft 365 Complianceのライセンス体系ってわかりにくいですよねー。。

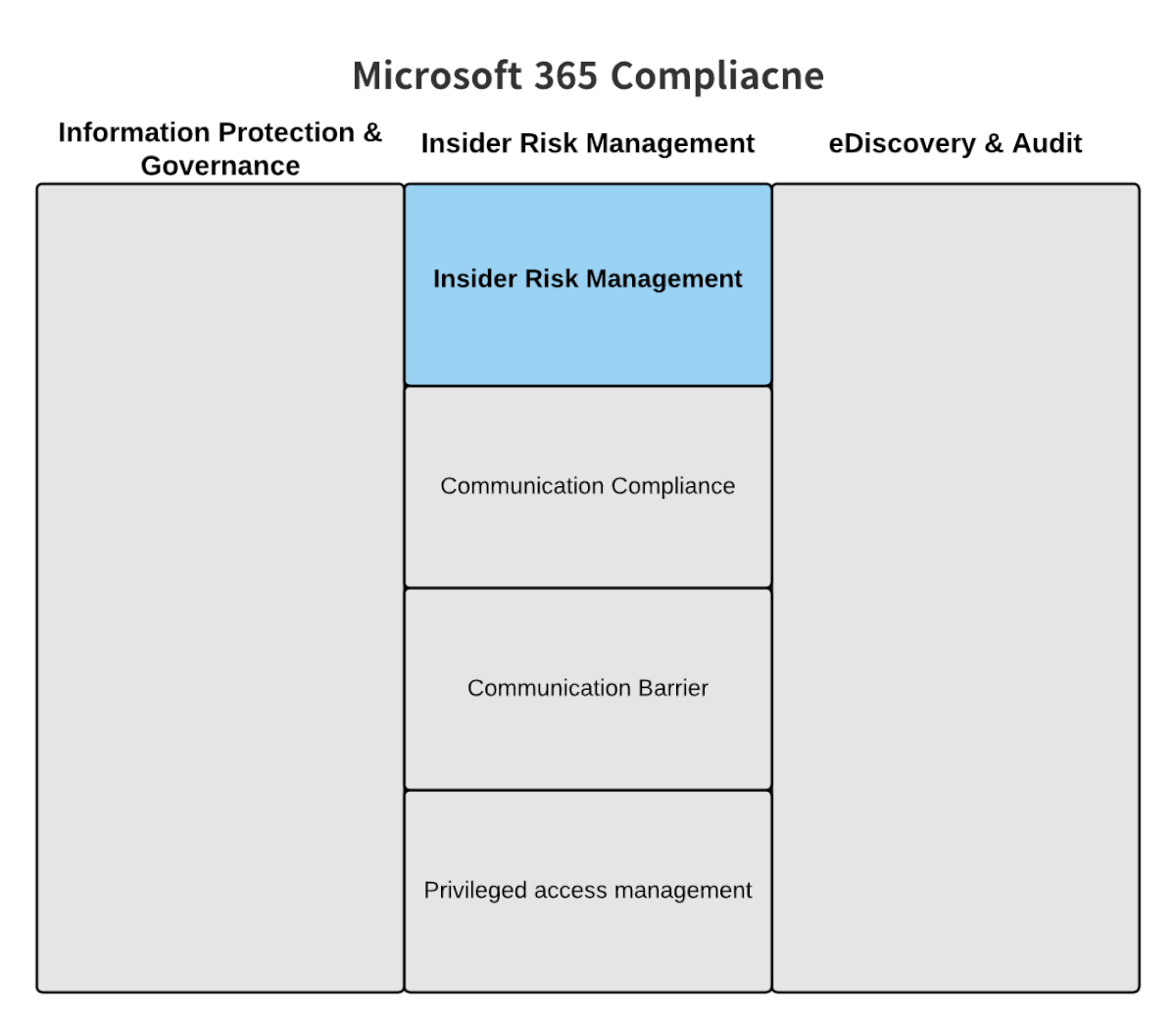

ざっくり解説すると、Microsoft 365 Complianceは以下の3つの領域に分かれます。

- Information Protection & Governance

- データの把握・保護、およびデータの損失を防止するためのサービス

- Insider Risk Management

- 組織をインサイダー リスクから保護するためのサービス

- eDiscovery & Audit

- 組織の内部および外部の調査と関連性のあるコンテンツを保管、収集、確認、分析、エクスポートするためのサービス

上の3つのうち2.Insider Risk Managementの領域で使える機能が4つに分かれます。

- Insider Risk Management

- ユーザー操作を定量的に監視し、機密情報・個人情報の折扱いに関するリスク識別

- Communication Compliance

- 社内外の不適切なコミュニケーションを検出

- Communication Barrier

- 利益相反するユーザー間のコミュニケーションを制限

- Privileged access management

- 機密データへの常設アクセスまたは重要な構成設定への特権的アクセスを制限

今回は上4つのうち1. Insider Risk Managementが該当します。図にするとこんな感じです。

先日のTaguchiが出したブログは2.Communication Complianceの内容です。

ライセンス詳細

具体的には以下のライセンスを保有しているか確認してください!

- Microsoft 365 E5

- Microsoft 365 E5 Compliance Add-on

- Microsoft365 E3 もしくは Office 365 E3 + EMS E3の利用が前提

- Microsoft 365 E5 Insider Risk Management Add-on

- Microsoft365 E3 の利用が前提

[1st Step] 組織内部のリスクをスキャンしよう!

まずはInsider Risk Managementを有効化と組織内部のリスクをスキャンし、可視化することから始めましょう!

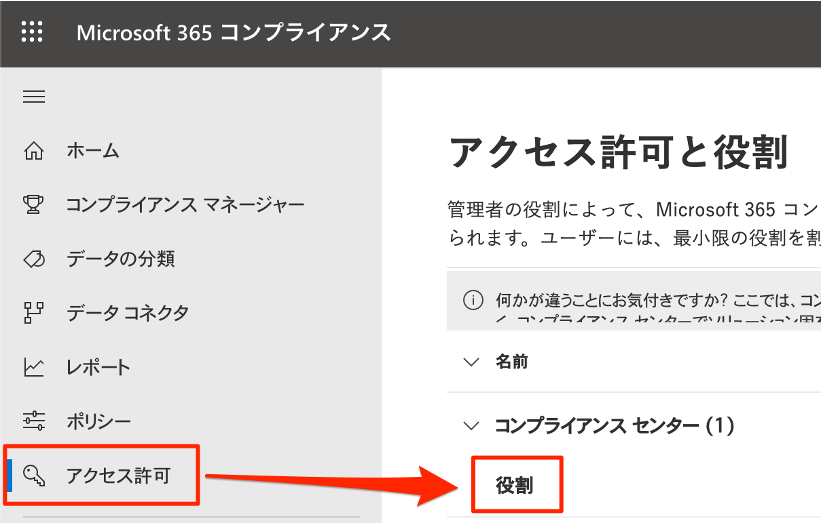

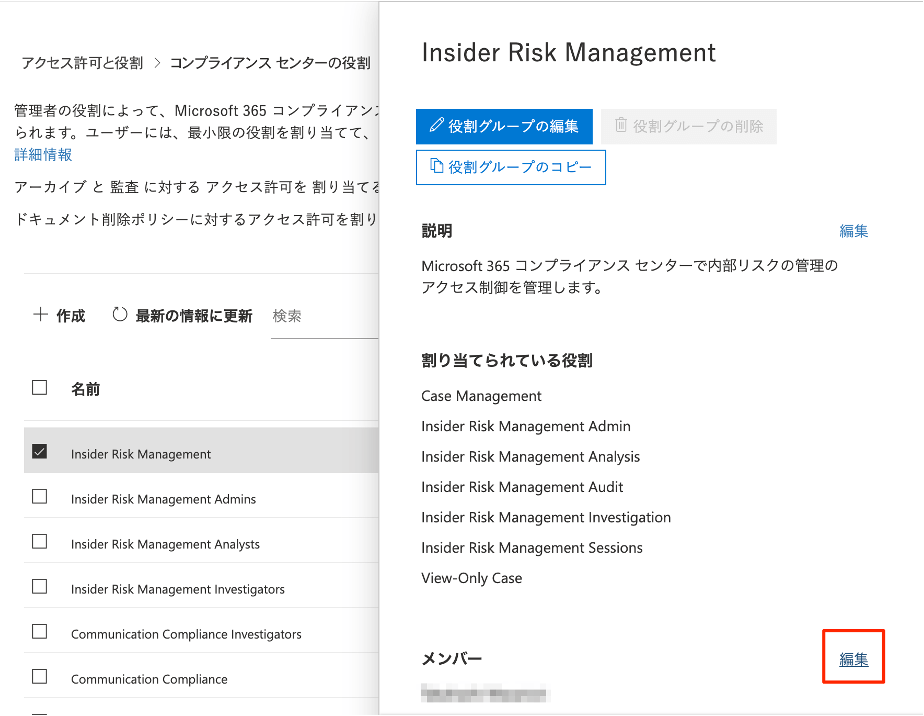

設定のためのアクセス権を付与する/してもらう

- Microsoft 365 Compliance(https://compliance.microsoft.com/homepage)ページにアクセス

- アクセス権限がなければ、Azure ADロールのグローバル管理者に権限付与のお願いしましょう。

監査ログの取得を有効にする

既定では有効になっているため特に操作は不要です。

特定の理由により監査ログを無効にしたかも、、と気になる方は以下のマイクロソフトのドキュメントを見て確認を行ってください。

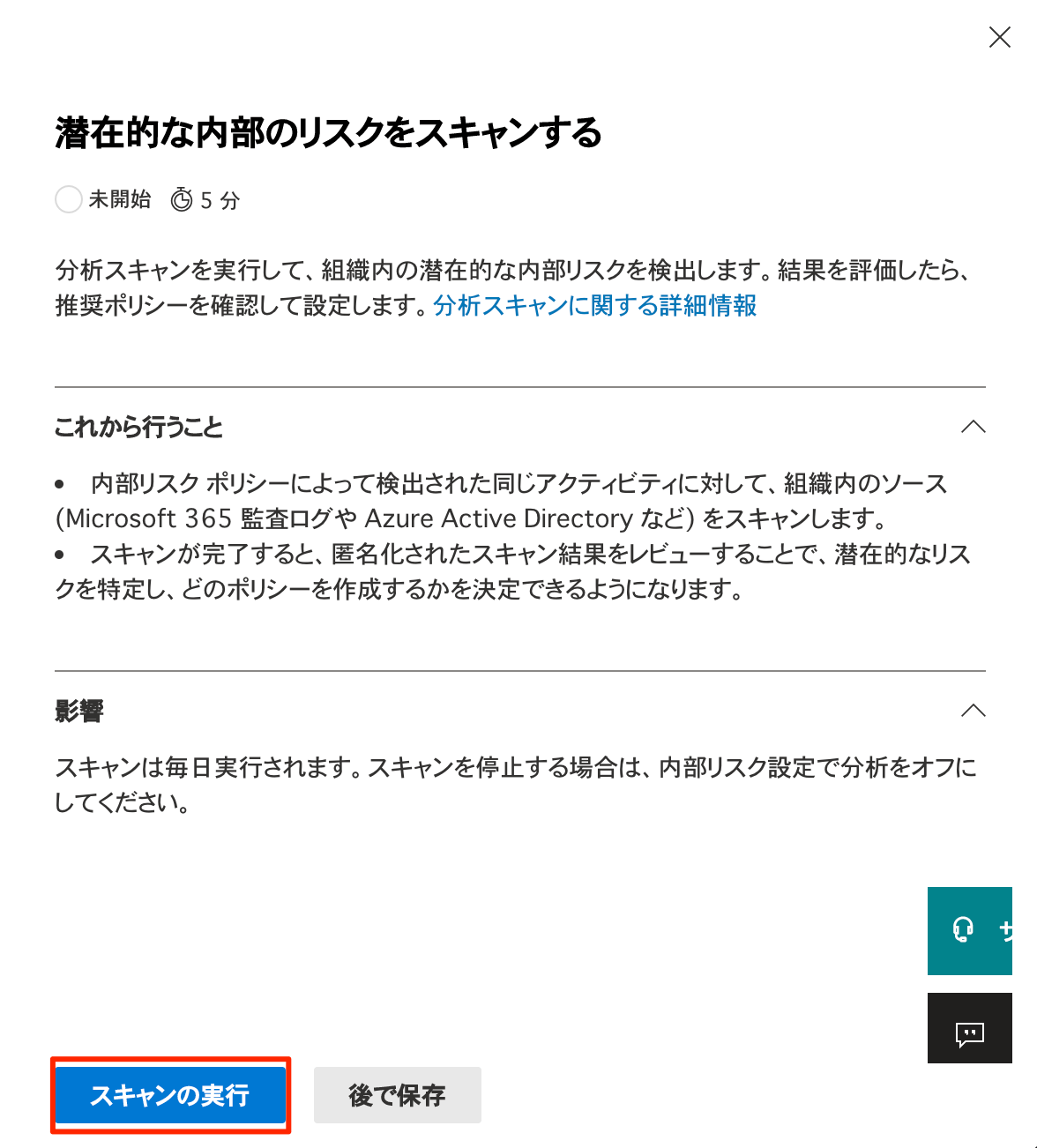

スキャンを行う

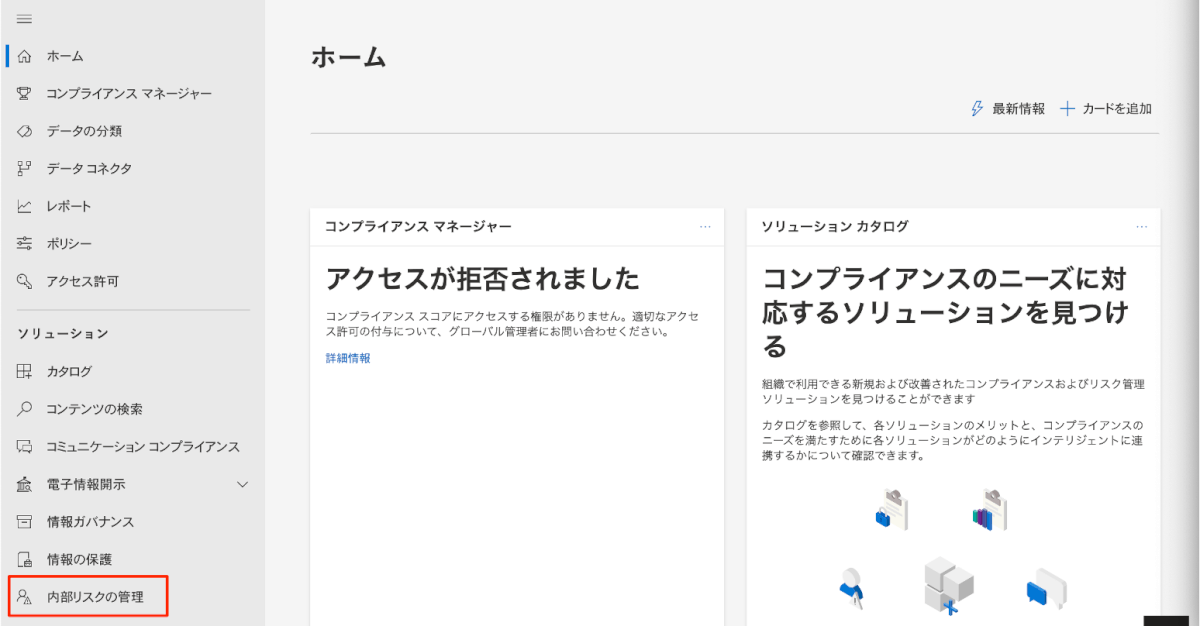

- 画面左にある内部リスクの管理を開きます。

- トップページの開始に最も役立つアクションの中の潜在的な内部のリスクをスキャンするをクリックします。

- 画面右にこのようなページが出てくるため、スキャンの実行を押しましょう。

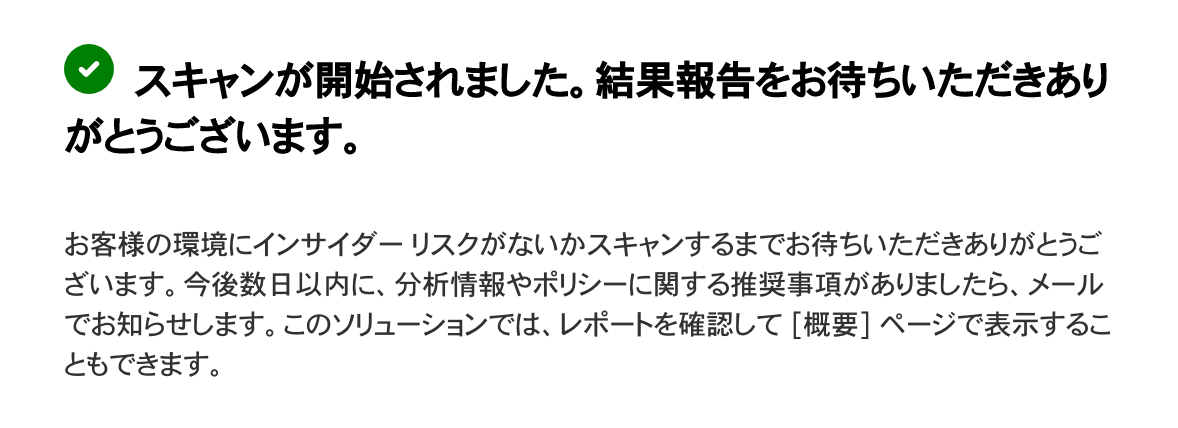

- 無事、スキャンが開始されました。

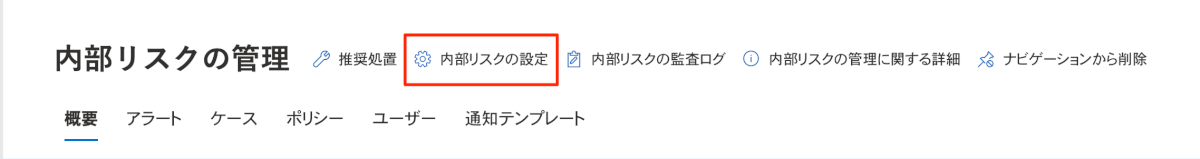

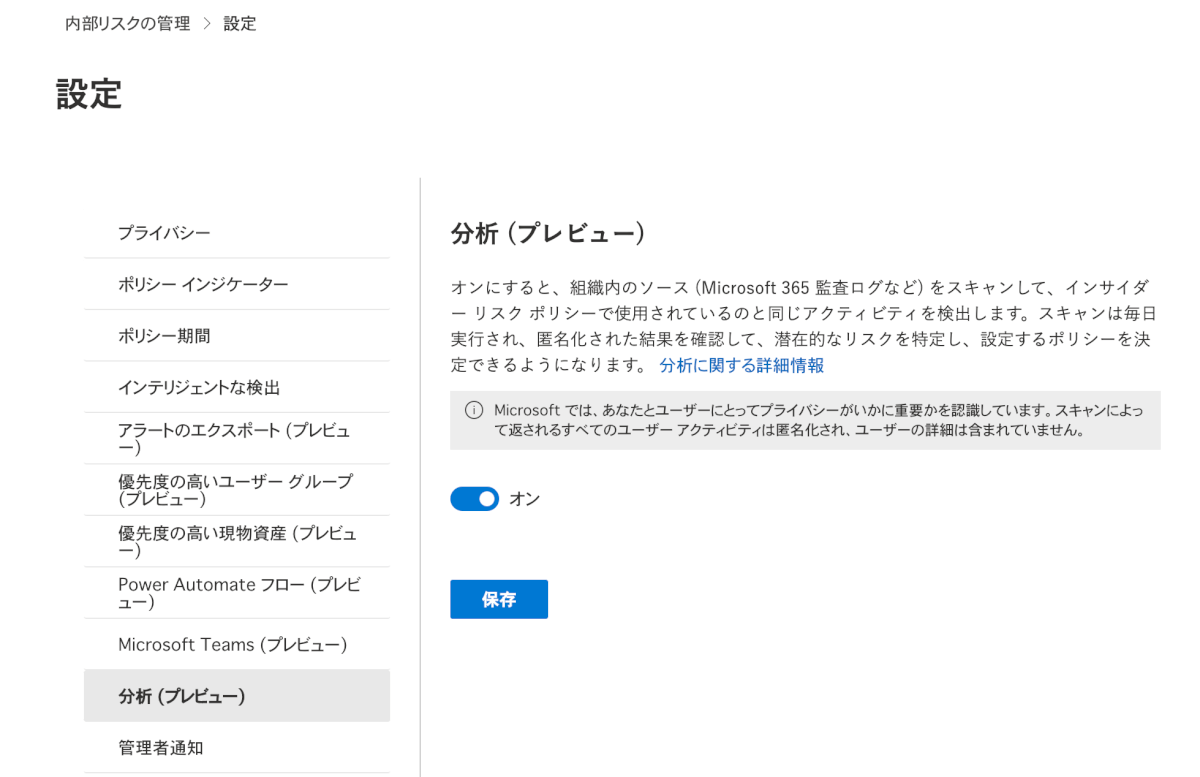

- 開始に最も役立つアクションが表示されなかった場合でも、右上の内部リスクの設定(歯車マーク)を開き、分析(プレビュー)をたどりオンにします。

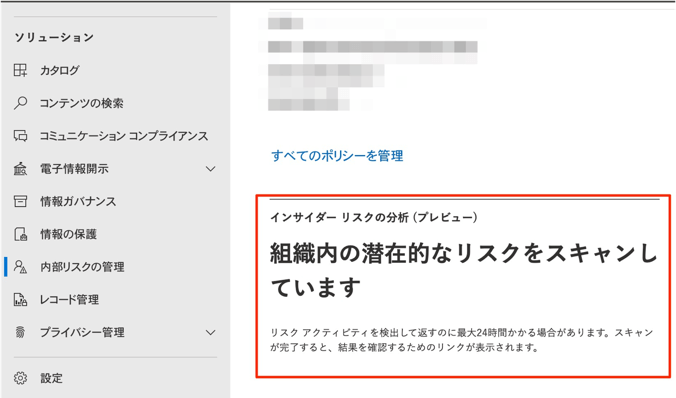

- 分析スキャン結果がレポートとして表示されるまで最大24時間かかるとのことなので、気長に待ちましょう。

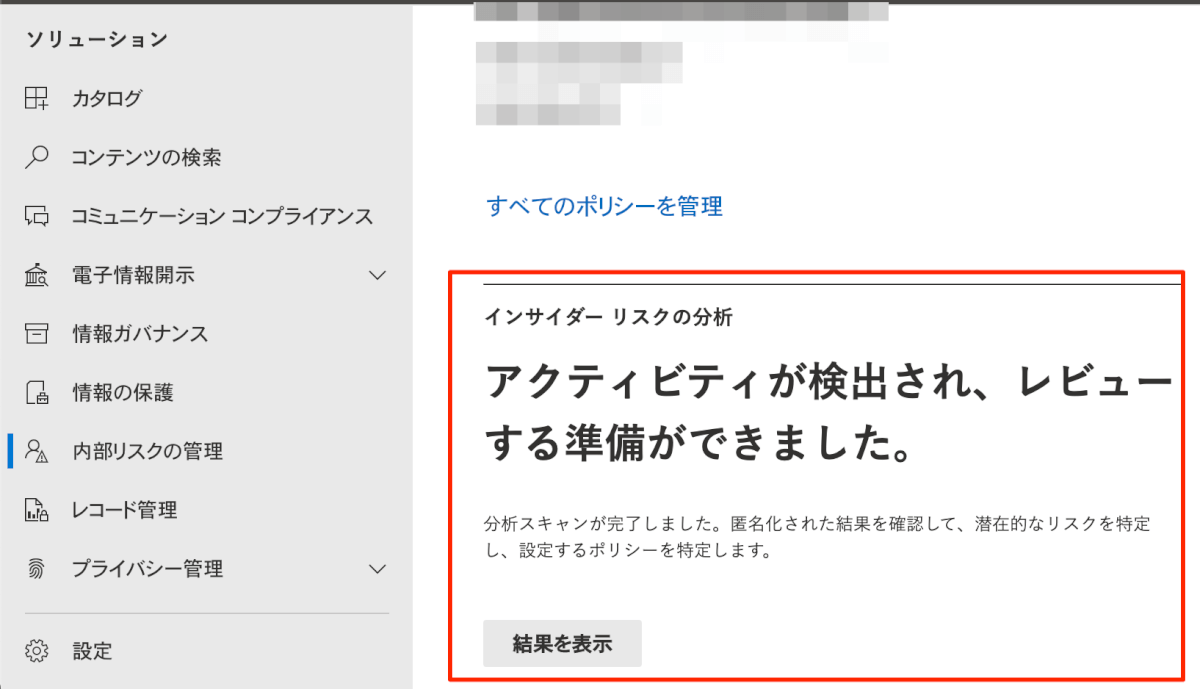

スキャン完了後

- スキャンが完了すると、結果を表示ボタンが出てくるのでクリックしてみます。

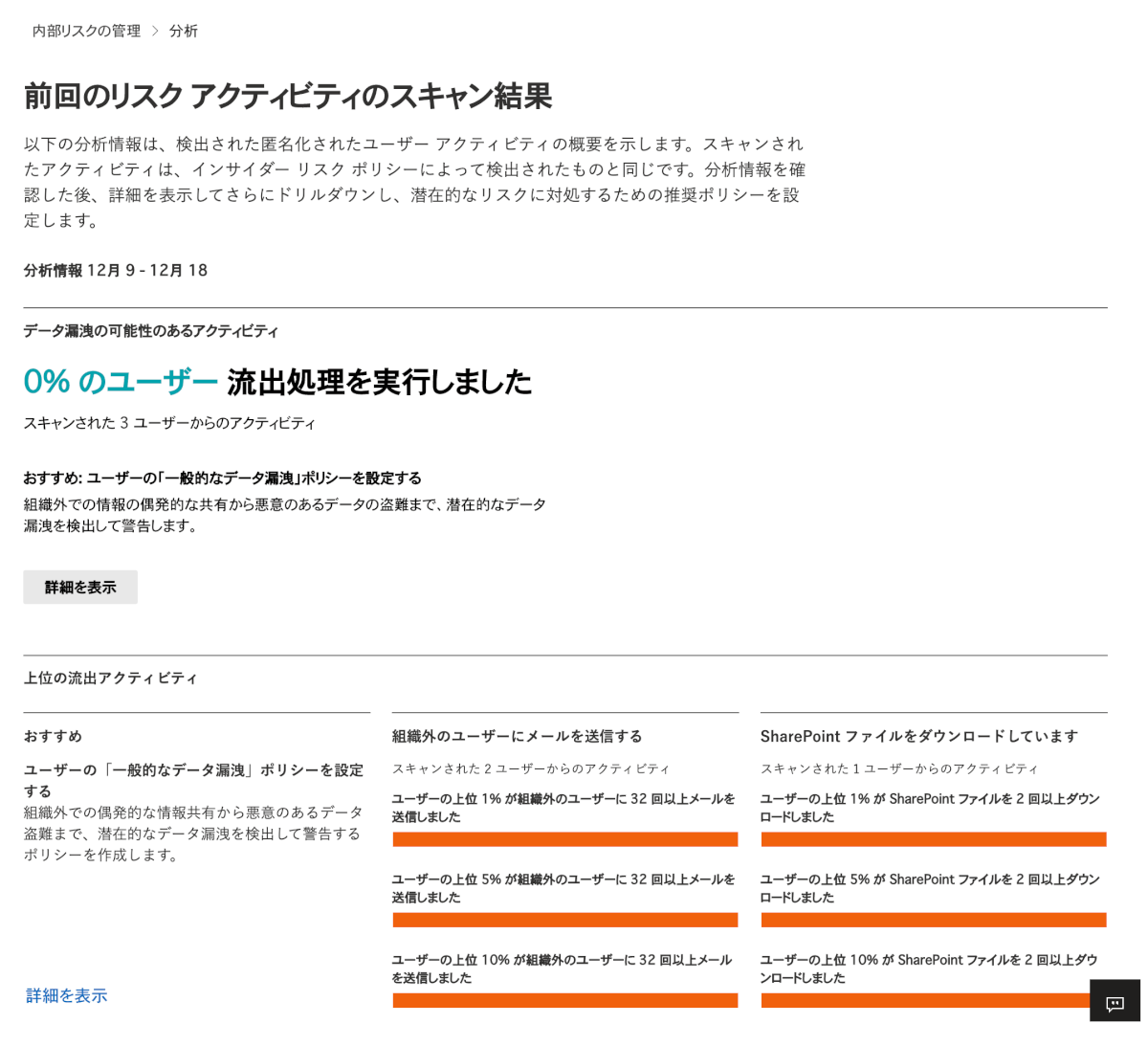

- スキャンの結果、0%のユーザーが流出処理を実行しましたのメッセージから、データ漏洩のアラートはあがっていないようですが、自社組織外にメールを送信した形跡やSharePointからファイルをダウンロードした形跡が出てきました。

- 自社ではメールはGmailを、ストレージはBoxを使っていることから、スキャンされたユーザー数がそもそも少なく表示されています。

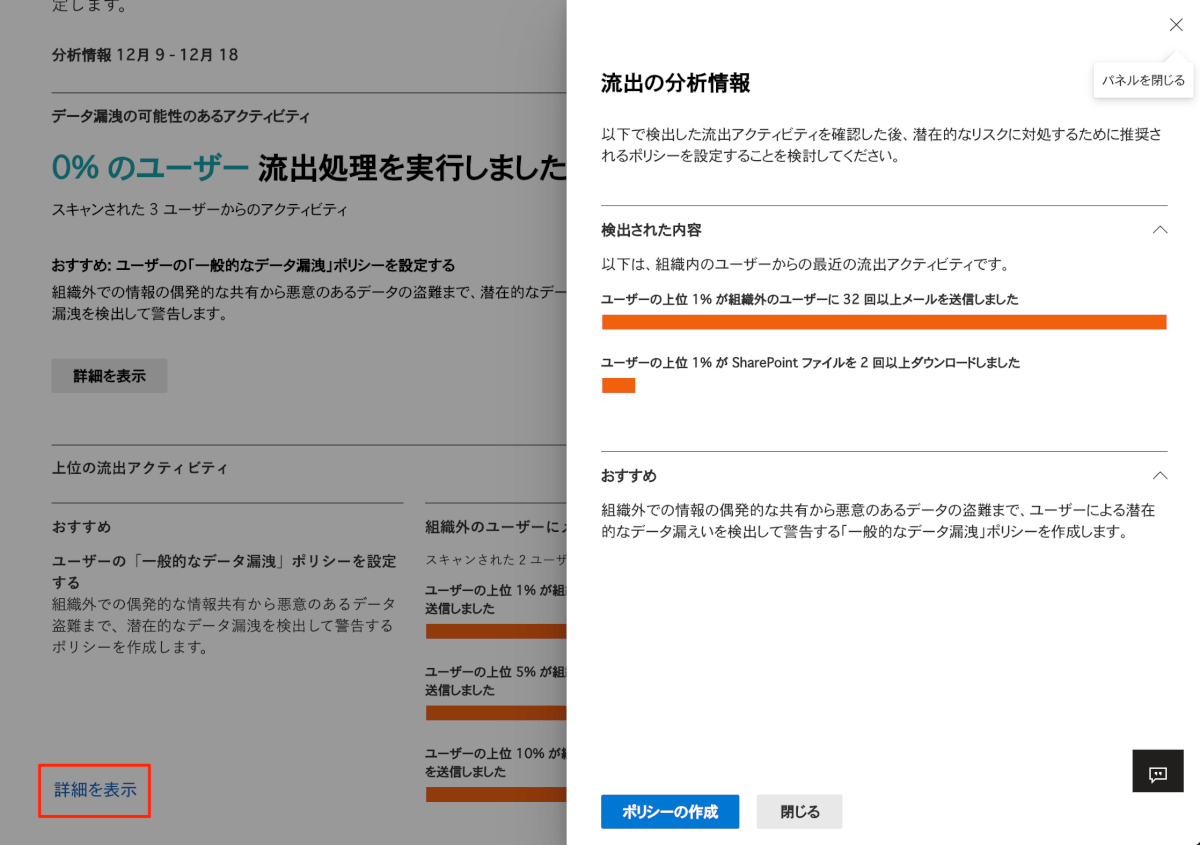

- 左下の詳細を表示を押すと、画面の右側にパネルが表示されます。

- どのユーザーが組織外へメールを送信したか、ファイルをダウンロードしたかまでは表示されません。

- 組織でどのような行動がどれくらい行われたか、全体感を把握することに適しているといえます。

まとめ

今までの内容と被ってしまいますが、以下がまとめです!

- 5分くらいで簡単にInsider Risk Managementのスキャン設定ができるよー!

- 組織でどのような行動がどれくらい行われたか、全体感を把握できるよー!

- Exchange OnlineやSharePoint Online等、Microsoftのソリューションを使っていると効果抜群だね!

- Microsoftのソリューション以外はどうだろうか…

- ユーザー単位等、細かい粒度での調査は別途ポリシーを作成してね!

[Next Step]ポリシーを作り込む

スキャン結果で自社の全体感を把握できたら、次はポリシーを作ってみましょう!

別の機会でアウトプットしたいと思いますが、ざっくり以下のようなことができるっぽいです。

- ポリシーを作成し、ユーザーに対して内部不正の疑いがあるかどうかを点数付けを行う。

- データ漏洩等の内部不正と疑われる行動の調査・分析・対処を行う。

- HRデータやAzure ADをインプットすることで、離職間近や組織に対して不満を持つユーザーの内部不正と疑われる行動を重点的に監視する。

- Microsoft Defender for Cloud Appsと連携したクラウドサービスの異常な行動を監視する。

では、別の機会にまた!