こんにちは、臼田です。

みなさんAWSセキュリティしてますか?(挨拶

今回はMicrosoft Defender for Cloud Apps(旧Microsoft Cloud App Security, MCAS)でAWS環境に対するCSPM(Cloud Security Posture Management, クラウド環境のセキュリティ設定管理)機能を試してみました。

概要

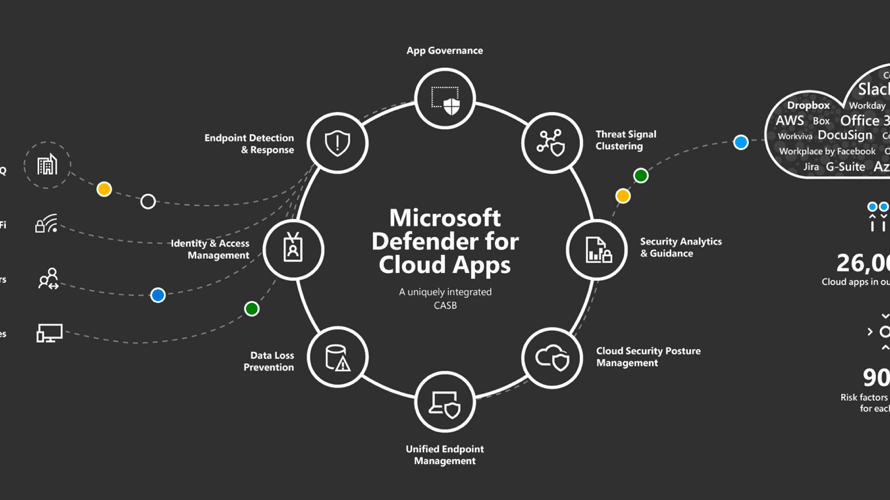

Microsoft Defender for Cloud Appsは複数のクラウドにまたがってセキュリティを管理するCASB(Cloud Access Security Broker)の役割を持つ機能です。

接続できるクラウドアプリや制御の方法はたくさんあります。詳しくはMicrosoft Defender for Cloud Apps – CASB セキュリティ | Microsoft Securityをご確認ください。

Microsoft Defender for Cloud AppsではCSPMの機能も内包しており、Azureだけではなく、AWSやGCPもいっしょにCSPMでセキュリティのチェックが可能です。ドキュメントは以下にあります。

パブリック クラウド プラットフォームのセキュリティ構成に関する推奨事項を取得する | Microsoft Docs

それぞれ以下のチェックが可能です。

- Azure 推奨事項 :Azure Security Center から表示される Azure ベスト プラクティス セキュリティ推奨事項。

- AWS 推奨事項 :AWS 向け Center for Internet Security (CIS) ベンチマーク、バージョン 1.2.0 に基づくセキュリティ推奨事項。AWS Security Hub から表示。

- GCP 推奨事項 :GCP 向け CIS ベンチマーク、バージョン 1.1.0 に基づくセキュリティ推奨事項。Google Security Command Center と Security Health Analytics から表示。

今回はこのAWS向けの機能を検証していきます。

やってみた

全体の手順は以下にあります。

AWS のセキュリティ構成に関する推奨事項を取得する | Microsoft Docs

AWS Security Hubの有効化

AWS Security Hub のセットアップを参考にセットアップを実施します。

この際に、デフォルトで有効化にチェックが入っているセキュリティ基準の「CIS AWS Foundations Benchmark v1.2.0」のチェックはそのままで有効化します。この機能を利用するためです。

もし、既存で有効化されている場合には、セキュリティ基準でこれが有効化されているか確認し、無効の場合は個別に有効化しましょう。

なお、有効化したばかりでは結果が揃っていないので2時間程度は結果が出るまで時間がかかることを覚えておきましょう。作業は継続して大丈夫です。

Microsoft Defender for Cloud AppsとAWSアカウントの連携

Microsoft Defender for Cloud Appsと連携するためにはAWSアカウントでIAM Userを作成して必要な権限を割り当てる必要があります。

手順はアマゾンウェブサービスをDefenderfor CloudAppsに接続する| Microsoft Docsにあります。ページ前半にも同じような別の連携機能のための説明があるので混同しないように注意しましょう。

AWSマネージドポリシーのAWSSecurityHubReadOnlyAccessポリシーとSecurityAuditポリシーをアタッチします。

これらのポリシーが割り当てられたIAM Userでアクセスキーを発行し、Microsoft Defender for Cloud Appsに登録していきます。

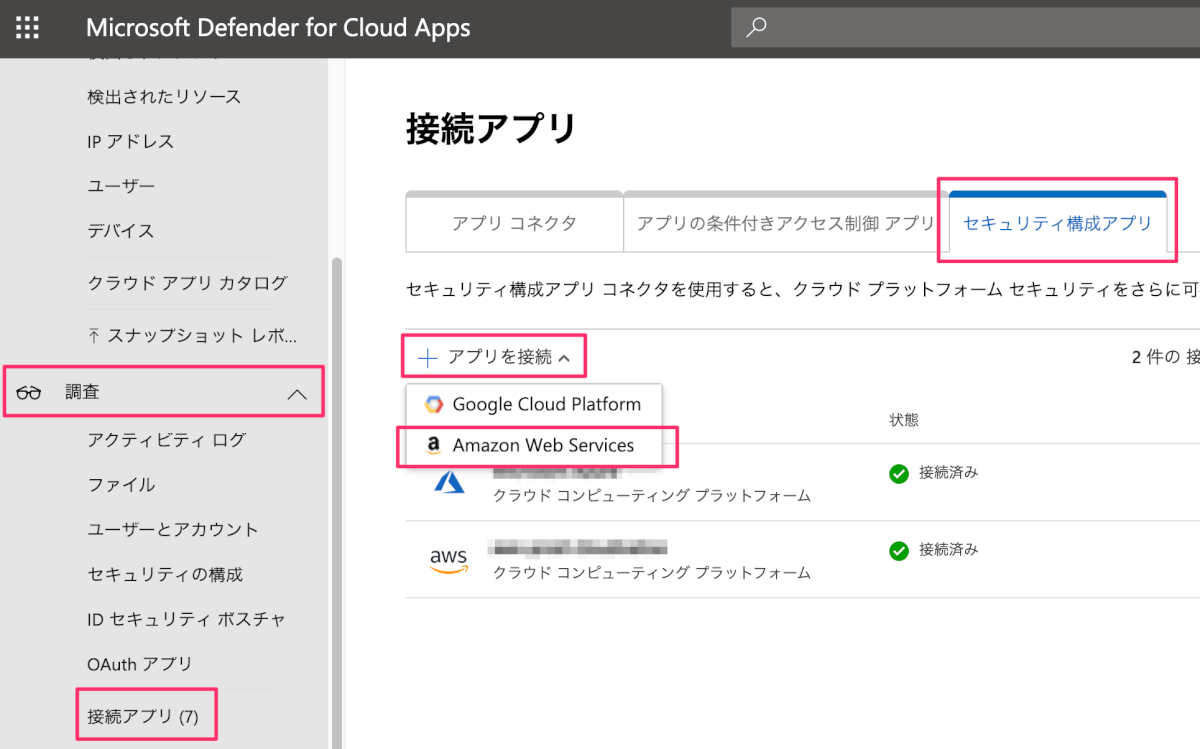

Microsoft Defender for Cloud Appsの「調査 -> 接続アプリ -> セキュリティ構成アプリ」からアプリを接続でAWSを選択することで登録できます。

ウィザードに従いアクセスキーを登録したらMicrosoft Defender for Cloud AppsでAWSのCSPMを実施できます。

評価を見てみた

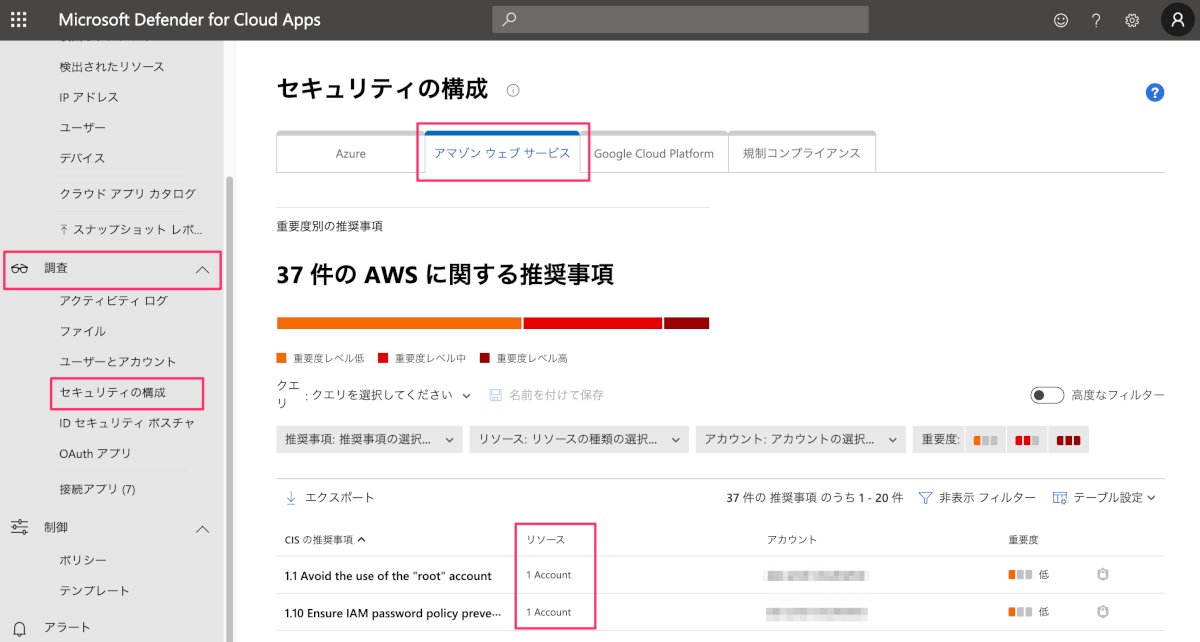

「調査 -> セキュリティの構成 -> アマゾンウェブサービス」タブから結果を確認することが可能です。

ここではCISベンチマークによる評価項目ベースで推奨の対応が出てきます。

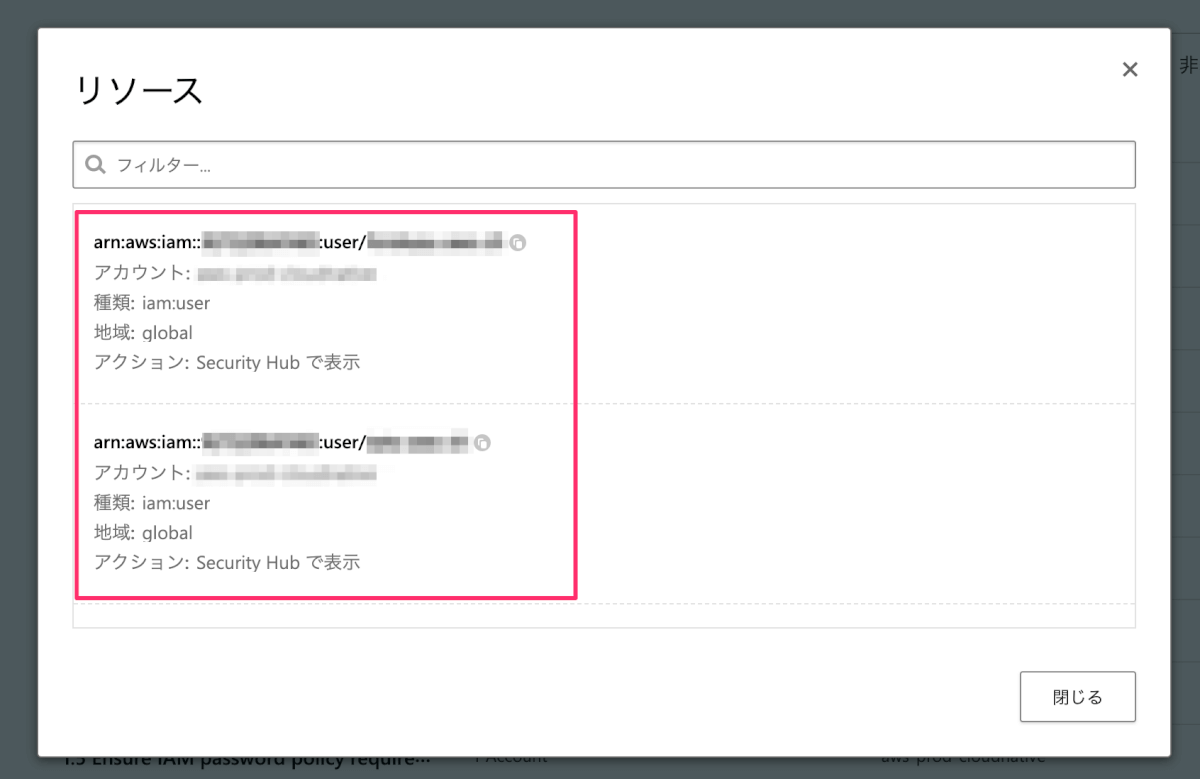

それぞれの項目でリソース欄をクリックすると具体的な対象リソースを確認できます。以下のようにポップアップして表示されます。

ただし、各項目や詳細表示ボタンを押すと、AWS Security Hubの画面に飛ばされるため、現状Microsoft Defender for Cloud Apps上でこれ以上は詳細を確認できません。

まとめ

Microsoft Defender for Cloud AppsからAWSに対するCSPM機能を利用してみました。

1つのプラットフォームから確認できる点は魅力的です。

ただ現時点では独自の仕組みではなく、AWSのSecurity Hubで検出した結果の集約に留まりました。

また、項目もCIS AWS Foundations Benchmark v1.2.0のみであるため、AWS Security Hub上で実現可能なより高度なセキュリティチェックであるAWS Foundational Security Best Practicesを収集できないのはもったいないですね。新しいチェック項目も対応して、さらに各種コンプライアンスに対する一覧を、クラウドアプリにまたがって見れるともっと良さそうです。

Azure/AWS/GCPを1つの仕組み上にまとめるところまではできますが、それぞれ評価項目が別で確認する画面も項目も現状は別になっています。

これらが統合していい感じに見れるとまた違った未来が見えそうです。