Hello,World! gonowayです。

最近ちらほら聞こえるようになってきたIGA(Identity Governance & Administration)についてまとめてみました!

IGAってなに?

IGAとはその名の通り、Identityのガバナンスと管理を行うソリューションです。

従来からアイデンティティ管理(IDM:Identity Management)を行うソリューションはありましたが、IGAはさらに統制部分が強化されたものです。

NRIさんがまとめている図がぱっと見て理解しやすいと思ったので、引用します。

また誤解されやすい点だと感じているのですが、IGAそのものが認証サービスを提供するものではありません。

機能ベースでお伝えすると、各種システムへのプロビジョニングは行いますが、各種システムへSSOを行うものではありません。OktaやAzure AD等のIdPと併用します。

IGAがあると何が嬉しい?

あれ、プロビジョニングだけできてSSOができないなんて片手落ちではないの?

OktaやAzure AD等のIdPでは、SSOもプロビジョニングの双方を完結できるじゃん!って思いますよね。そうですよね、私も思いました。

ですが役割や属性に応じた各種システムへのアクセス制御(RBAC:Role Based Access Control、ABAC:Attribute Based Access Control)の設定やライフサイクルに応じたIdentityの管理は、複雑な要件があればあるほどIdPでは実現が困難なため、本業であるIGAが活きてくる場面です。

上のIGAの図では、IDライフサイクルの統制やポリシー/ルールが該当します。

各種システムへのアクセス制御

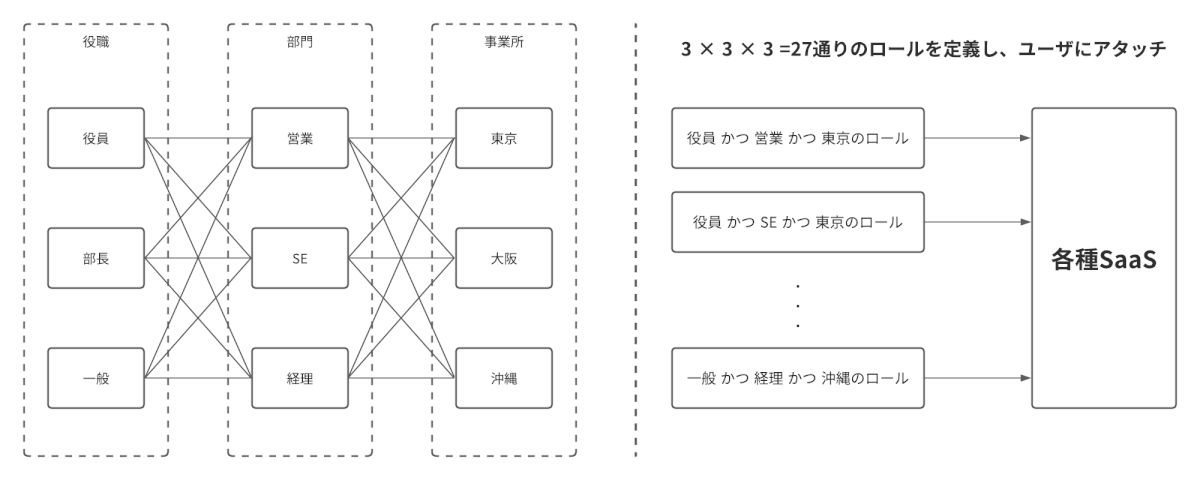

現在、RBACやABACを実現しようとすると以下のようになりませんか?

役職・部門・事業所を認可の情報として使い、その中には役割・属性がそれぞれ3つあると仮定して、従来のIdPであれば3×3×3の27通りのロールを定義してそれをユーザーにアタッチし、プロビジョニングを行うことになります。

当然、実際の企業では役職・部門・事業所はもっと多くあるはずで、そのなかできめ細やかな権限管理を行うことは限界があります。

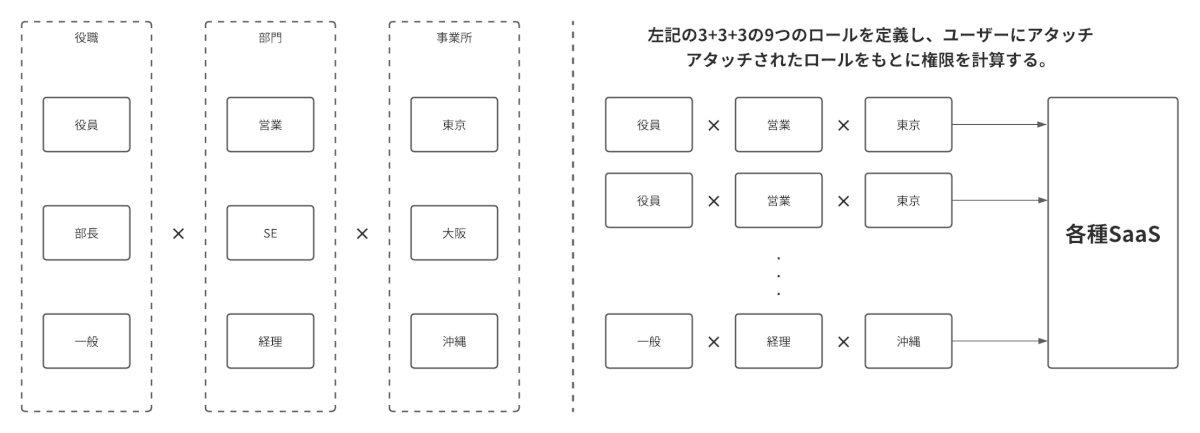

一方、IGAですが役職・部門・事業所の中にある役割・属性それぞれ3つをロールとして定義します。そしてユーザーに役職・部門・事業所の各ロールをアタッチします。

アタッチされたロールから各種SaaSへの権限を自動でアサインするようポリシーを定義し、プロビジョニングを行います。

以下の図を例にすると、役職が役員かつ部門が営業かつ事業所が東京のロールがアタッチされていた場合にCRMソリューションの全てを閲覧できる権限を付与するといったイメージです。

このことでロールが爆発的に増えるのを防ぎ、結果的にきめ細やかな権限管理を行うことができます。

ライフサイクルに応じたIdentityの管理

入社・退職、部署異動や休職・復職などのライフサイクルに合わせて、そのユーザーが持つIdentityの管理を柔軟に行うことが可能です。

人事HRシステムからと連携させることが基本となります。私が知っている範囲でできることの具体例をいくつか挙げてみます。

- 入社前に各種システムへプロビジョニングを実施するがアカウントは有効化しない。入社日到来でアカウントが有効となり各種システムへのアクセスが許可される。

- 退職日にアカウントの有効期限をセットし、退職日到来で各種システムへのアクセス権限が自動で剥奪される。

- 部署異動の際に、以前所属していた部署で持っていたアクセス権を引き継ぎ期間として一定期間保持させる。一定期間経過後、自動で権限が剥奪される。

以上から、認証部分は引き続きIdPに任せて、アクセス制御の認可の部分をIGAでカバーする構成がベストかと思います。

OktaやAzure ADでは現状どこまでできるの?

私が把握している範囲でまとめてみました。

Okta

IGA領域は2022年第1四半期に提供を開始する予定とOktane21での発表がありました。

現時点では、セルフサービスによるSaaSアプリケーションへのアクセス権の要求やレポーティング機能はありますが、上記で解説したアクセス制御の設定やライフサイクルに応じたIdentityの管理は難しいかなと感じております。

出来ないとは言わず、難しいと言っているのはOkta Workflowsであれば実現はできそうですが、ワークフローが増えれば増えるほどワークフローの管理自体が大変になりそうという印象です。

Azure AD

現時点でもAzure Active Directory Premium P2ライセンスで、アクセスレビューの機能やAzure AD PIMによる特権利用の監視等の監査に関わる機能はあります。

ただ、アクセス制御の設定やライフサイクルに応じたIdentityの管理に関してはOktaと同じ印象で、Power Apps等を使えば実現できそうだが管理が大変になりそうという印象です。

おわりに

今回はIGAについての記事となりましたが、次回以降は弊社と繋がりがあるSailPoint社のIdentityNowやNRI社がサービスを提供しているmidPointについての深掘り記事を書きたいと思います!

9/14(火)19時から、SailPoint社とあどみんちゃんの対談がございますのでぜひご覧ください!

また、NRI社とのあどみんちゃん対談も企画進行中のようなので、詳細がわかりましたらアナウンスします!