はじめに

どーもみなさんこんにちは。ねもてぃです。

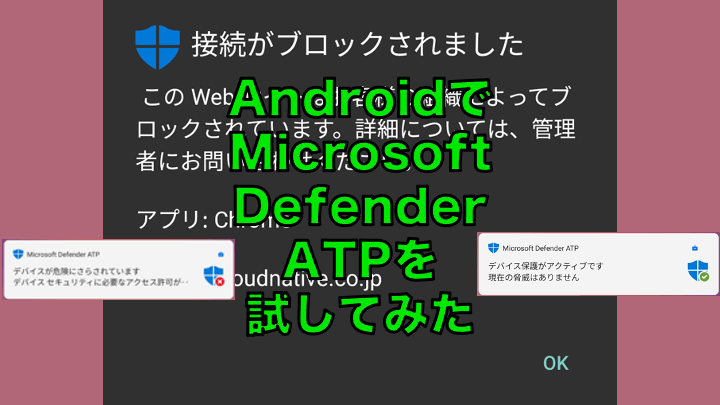

先日のiOS向けMicrosoft Defender ATPに続き、Android向けMicrosoft Defender ATP(以下、MDATP)を試してみました。

MDATPはMicrosoft Defender for Endpointに名称が変更されていますが、今回もMDATPとして記載させていただきます。

本記事に関して、iOS編と重複する部分も多々ありますが、ご了承くださいませ。

MDATPとはなんぞや?という方はこちらをご参照ください。

・ 会社の端末をWindowsもMacもまとめてMicrosoft Defender ATPでセキュリティ管理するとちょー便利になるよって話

MDATP for Androidのインストールなどに利用した公式ドキュメントはこちらです。

・ Microsoft Defender Advanced Threat Protection for Android

なにができるの?

MDATP for Androidでは下記機能が実装されています。[参考URL]

- マルウェアスキャン(シグネチャベースのマルウェア検出機能に加え、ディープラーニングとヒューリスティックを活用したクラウド保護機能)

- Web保護機能

- カスタムインジケーターによるURL制御

- フィッシング対策

- 安全でない接続のブロック

- 条件付きアクセスの要素にする(機密データのアクセスブロック)

これらの機能により、Androidデバイスユーザーが意図せず悪意のあるサイトにアクセスしてしまうことをブロックすることができます。

また、Microsoft Defender Security Center上でAndroidデバイスの状況も確認ができるようになりました。

必要なもの

- Intuneのライセンス、および割り当て

- MDATPのライセンス、および割り当て

- Intuneに登録されたAndroid 6.0以降のAndroidデバイス

- 今回はPixel 3 XL(OS Ver:10.0)を使用しました

準備

AndroidデバイスをIntuneに登録する方法は省略します。

今回は”Android Enterprise 仕事用プロファイル”で登録しています。

MicroSoft 365 E5など、MDATPが含まれているライセンスの割り当ても忘れずに。

Microsoft Defender ATPのインストール

それではAndroidデバイスにMDATPをインストールしていきます。 MDATPのインストールはIntuneを介して行いますので、まずはMicrosoft Endpoint Managerにアクセスして配布準備を行います。

【参考】Android Enterprise 登録デバイスに展開する

アプリケーションの登録

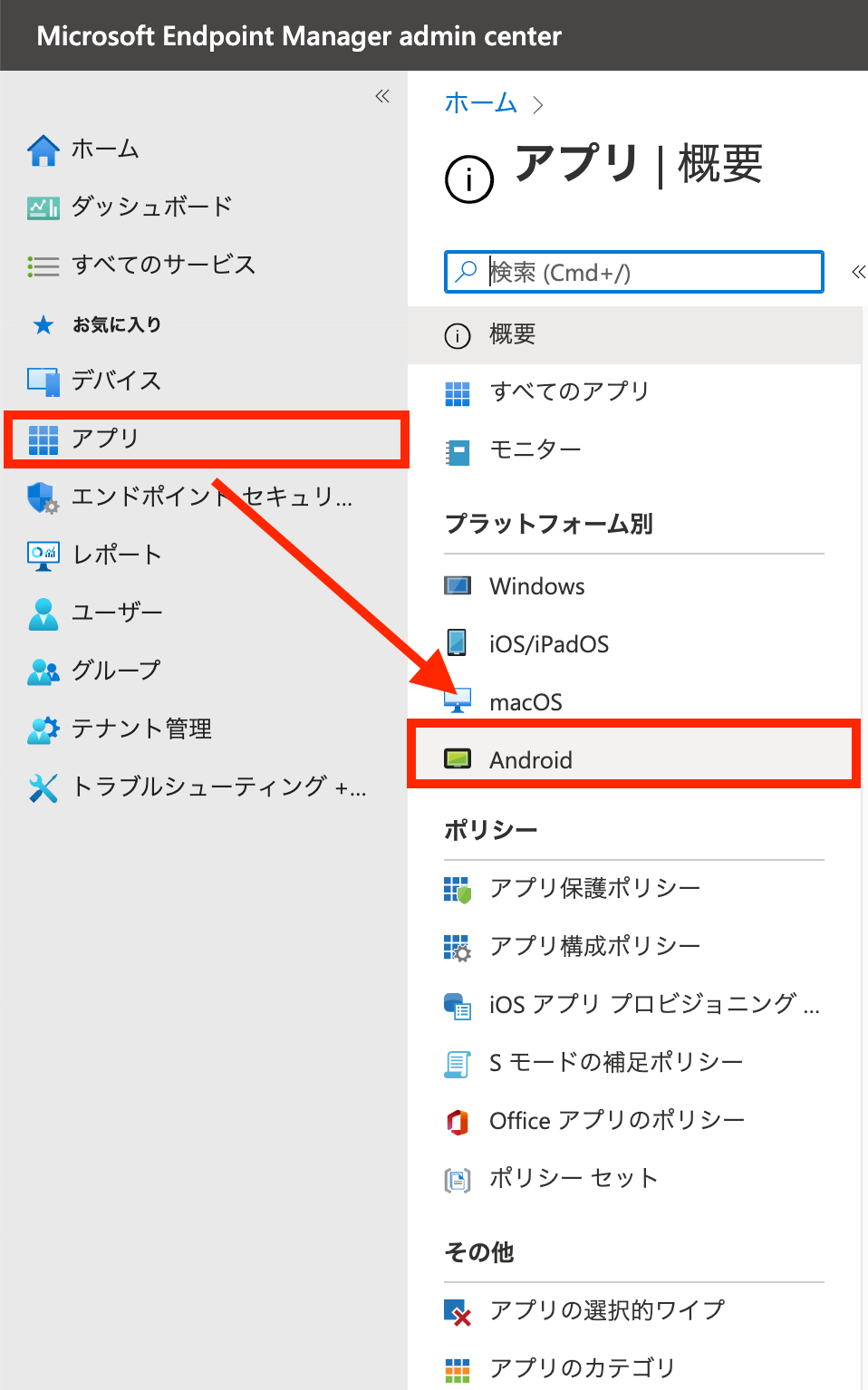

- “アプリ” > プラットフォーム別:”Android”を選択します。

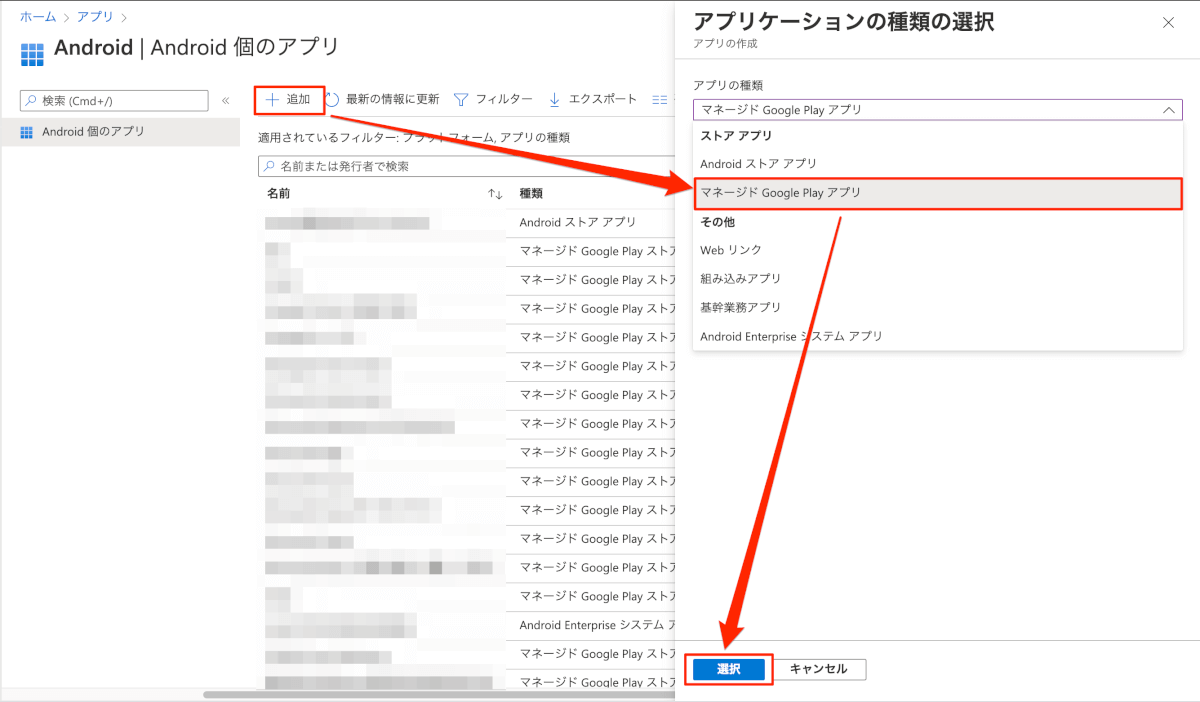

- “+追加” > アプリの種類のプルダウンを”マネージド Google Play アプリ”に変更し、”選択”をクリックします。

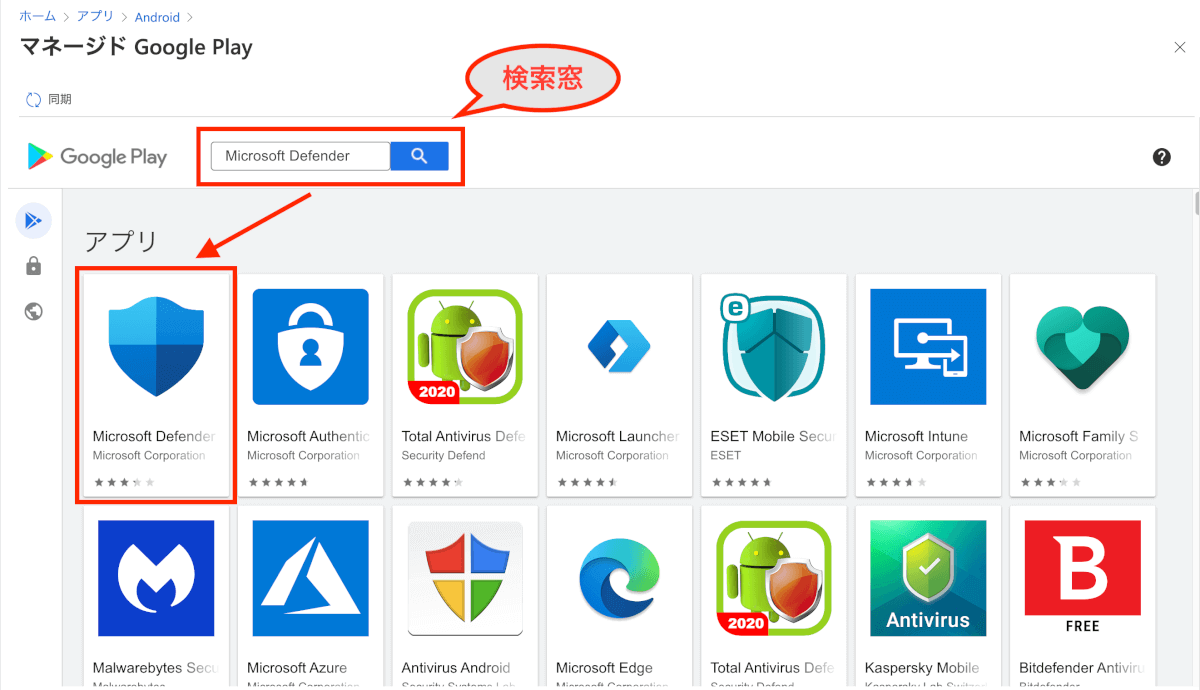

- マネージド Google Play画面に移行するので、検索窓に「Microsoft Defender」や「MDATP」などのワードを入力し、表示された”Microsoft Defender ATP”をクリックします。

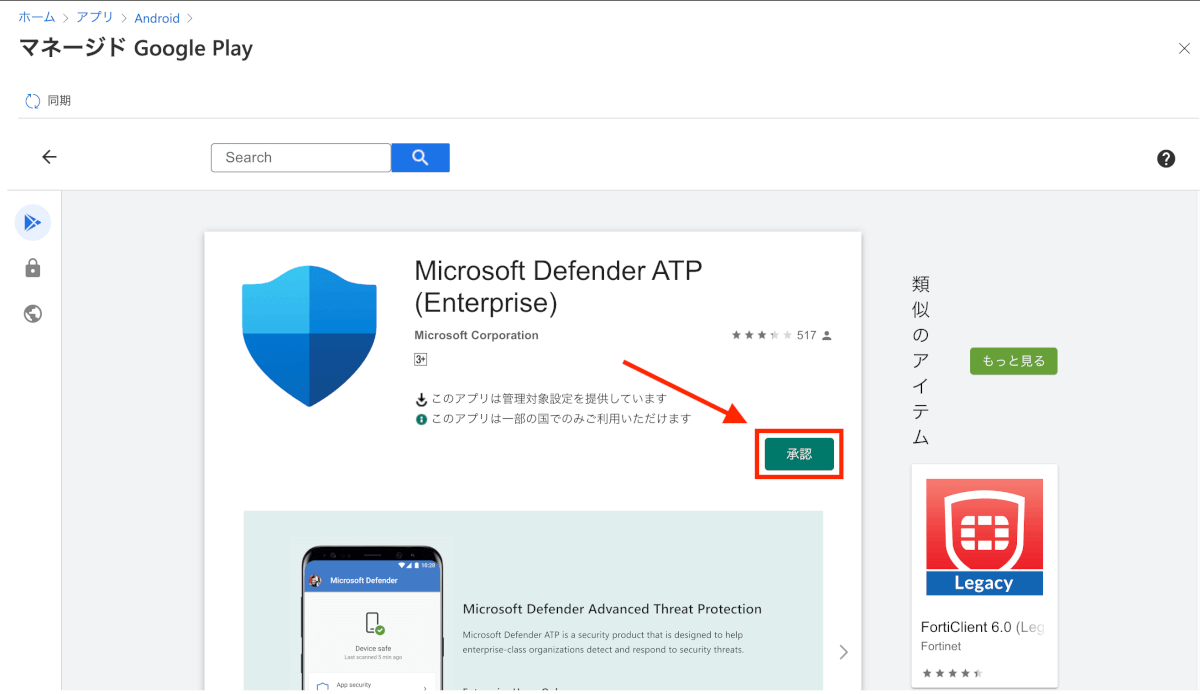

- アプリの詳細が表示されるので”承認”をクリックします。

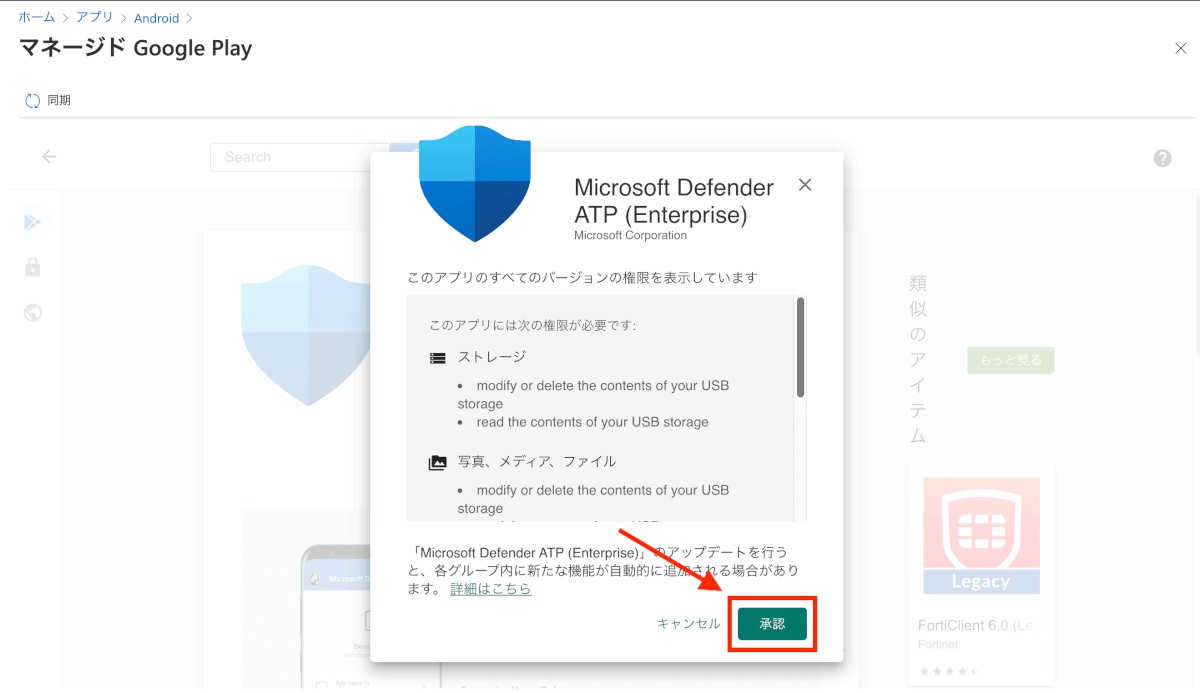

- Androidデバイスに対する権限に関する案内が表示されるので、”承認”をクリックします。

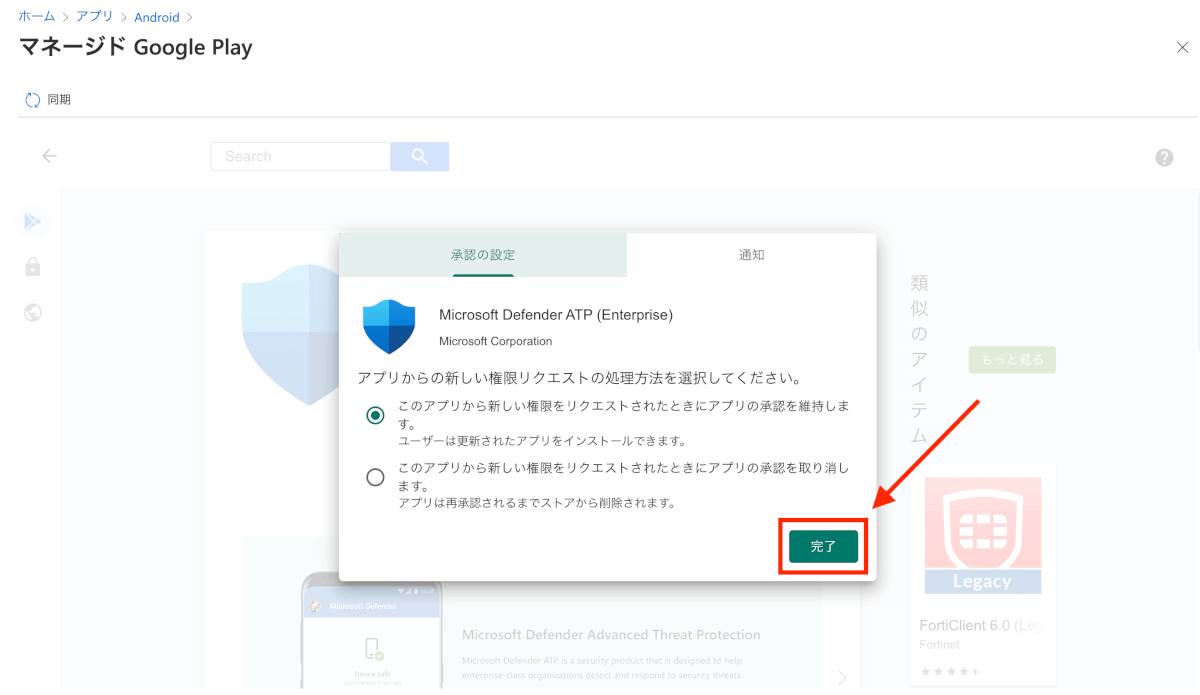

- 新しいバージョンのリリースなどに伴い、使用する権限の変更があった場合の処理についてを選択し、”完了”をクリックします。(選択はどちらでもOKです。)

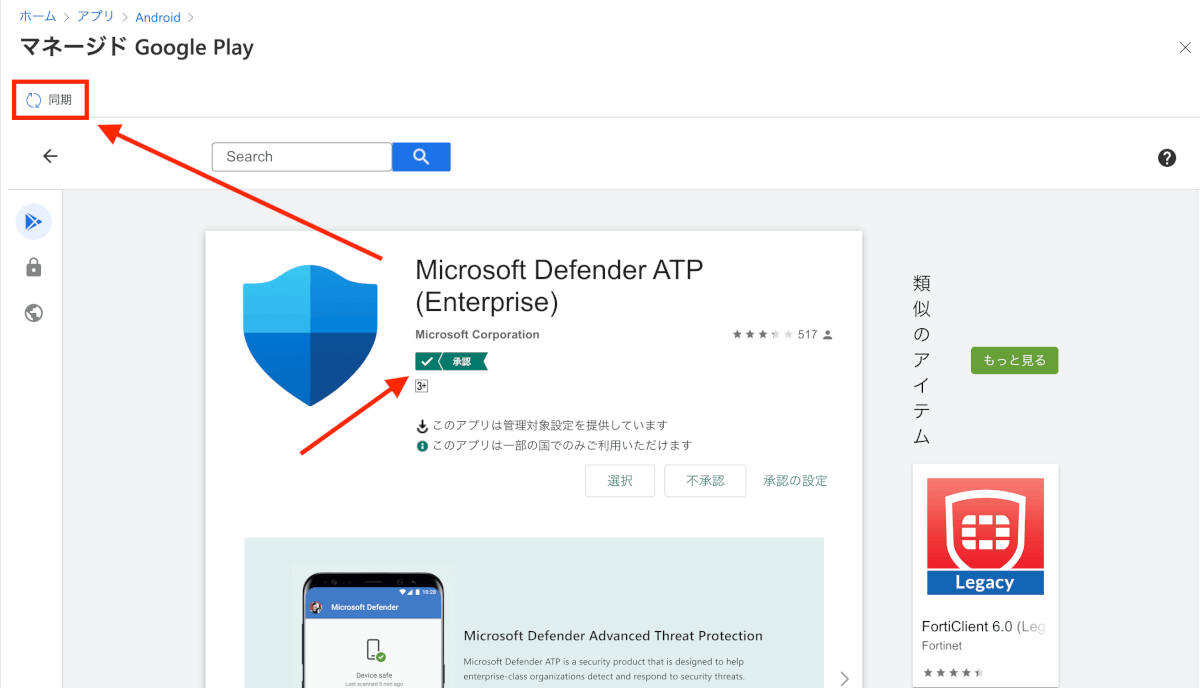

- アプリケーションの詳細画面に戻ってくるので、この部分が「承認」となっているのを確認し、左上の”同期”をクリックします。

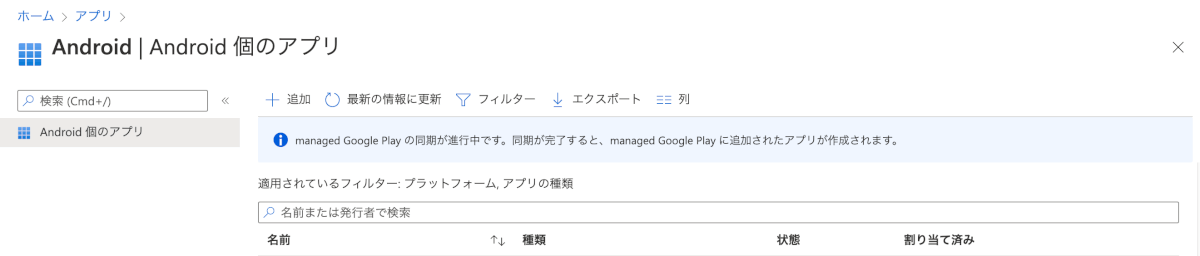

- するとアプリケーションの一覧画面に遷移し、「managed Google Play の同期が進行中です。同期が完了すると、managed Google Play に追加されたアプリが作成されます。」と表示されているのが確認できます。

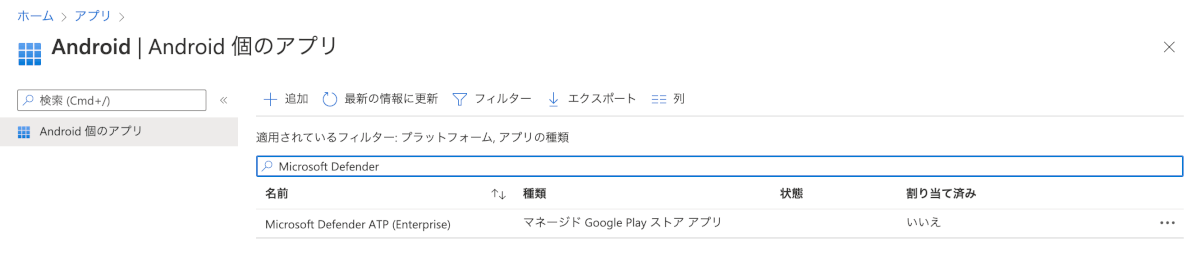

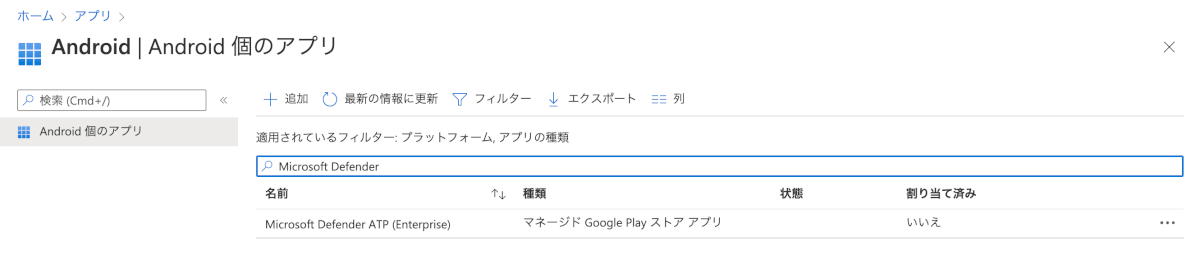

- 下記のようにアプリケーションが表示されるようになったらアプリケーションの登録は完了です。(表示されない場合は”最新の情報に更新”を押して更新してください。)

アプリ構成ポリシーの設定

アプリ構成ポリシーを設定し、デバイスへのアクセス許可を付与していきます。 この設定をすることでユーザーがアクセス許可を承諾することなく配布することができます。

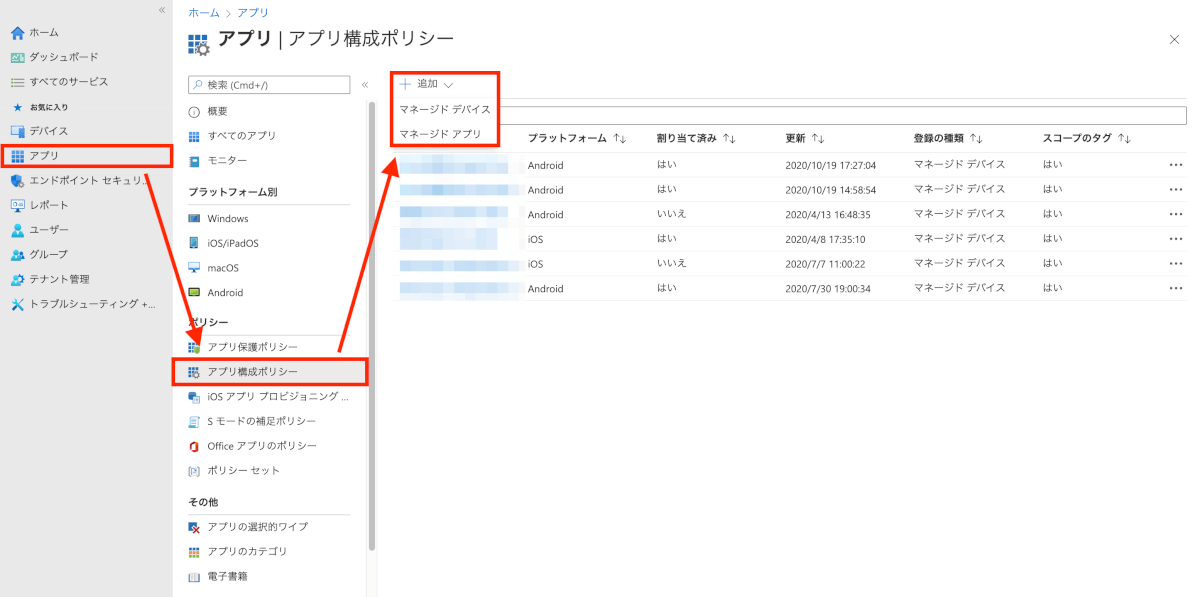

- アプリ > アプリ構成ポリシー > +追加 をクリックし、プルダウンメニューから”マネージドデバイス”を選択します。

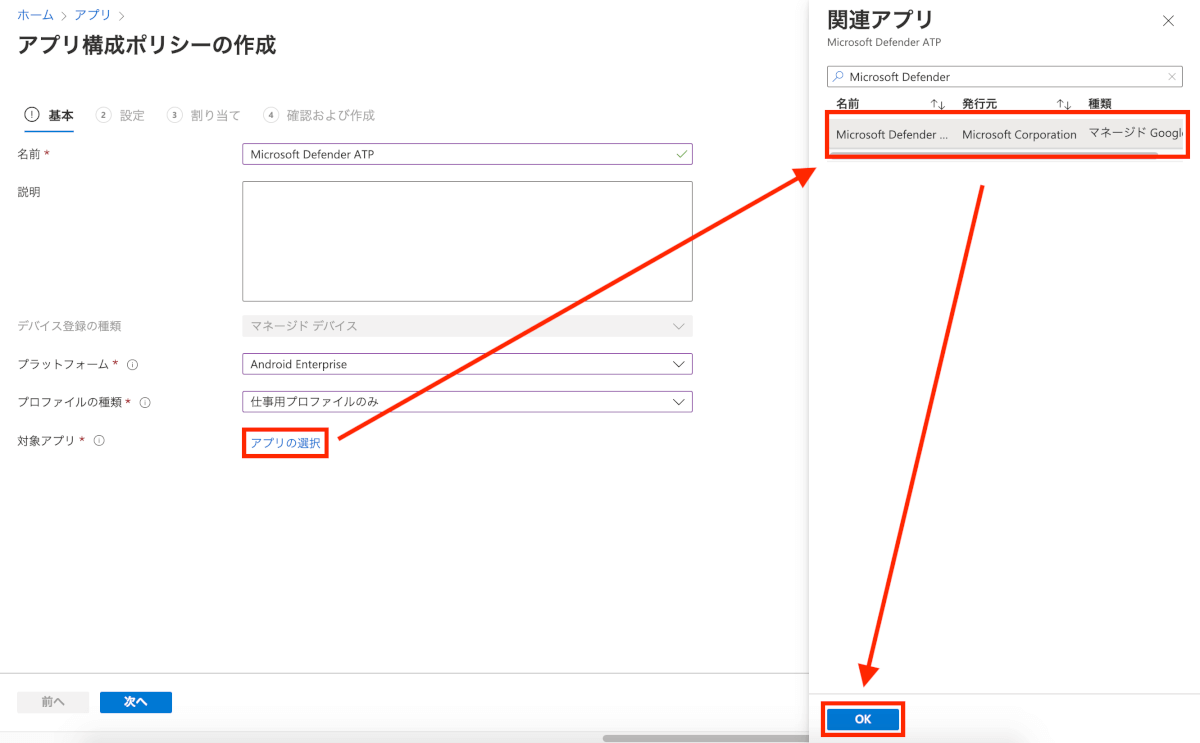

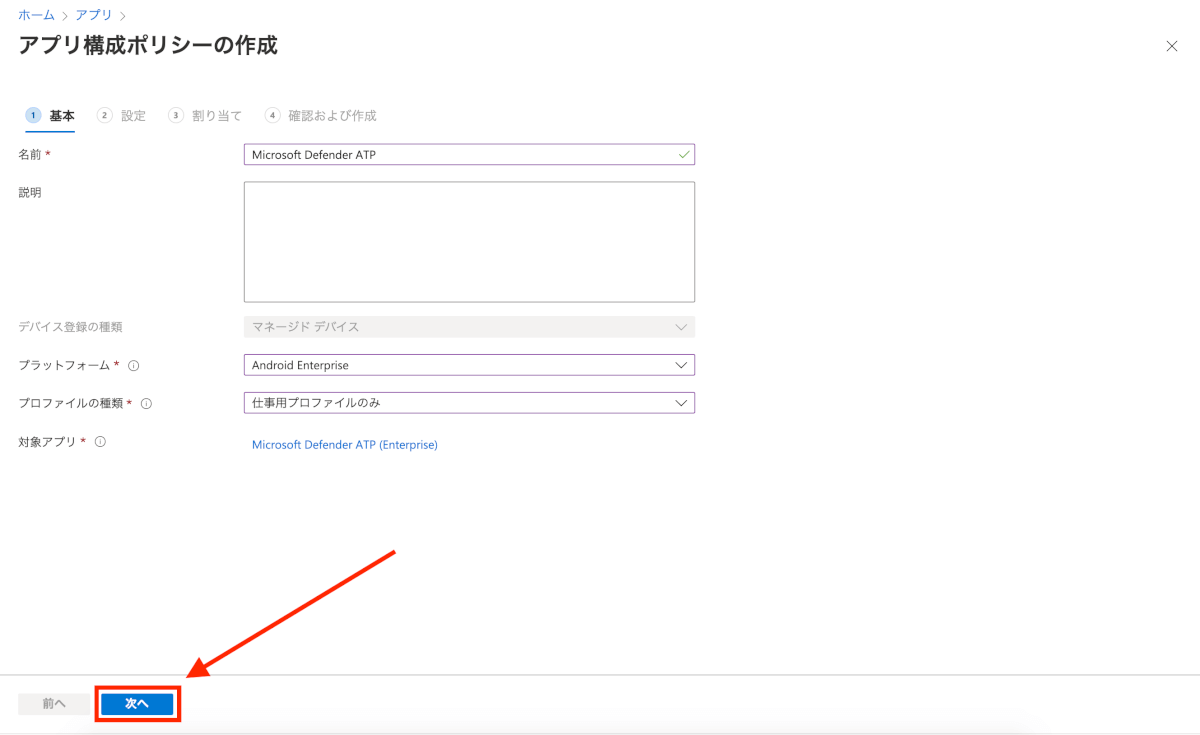

- 基本設定のタブにて、

- 名前:Microsoft Defender ATP、などお好きな名前

- プラットフォーム:Android Enterprise

- プロファイルの種類:仕事用プロファイルのみ

- アプリの選択:Microsoft Defender ATP(Enterprise)

を選択し、”OK”をクリックします。

- アプリが追加されたのを確認し、”次へ”をクリックします。

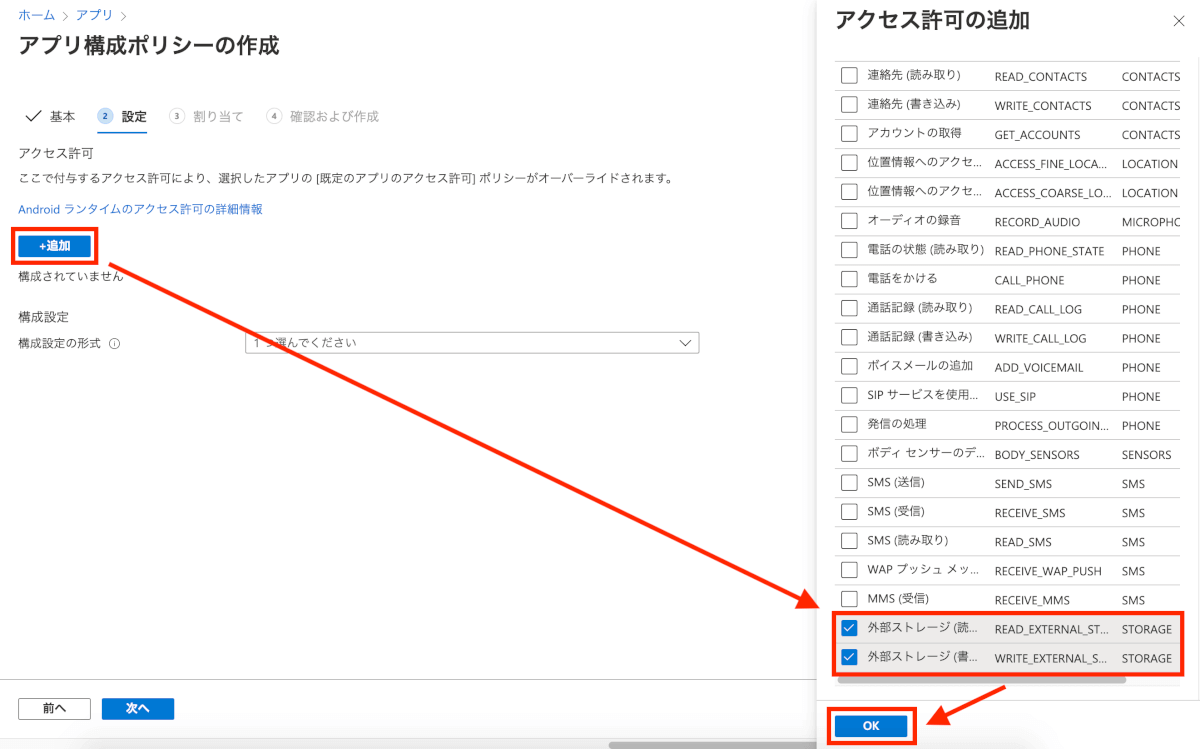

- “+追加”を選択し、

- 外部ストレージ(読み取り)

- 外部ストレージ(書き込み)

に、チェックをいれ、”OK”をクリックして追加します。

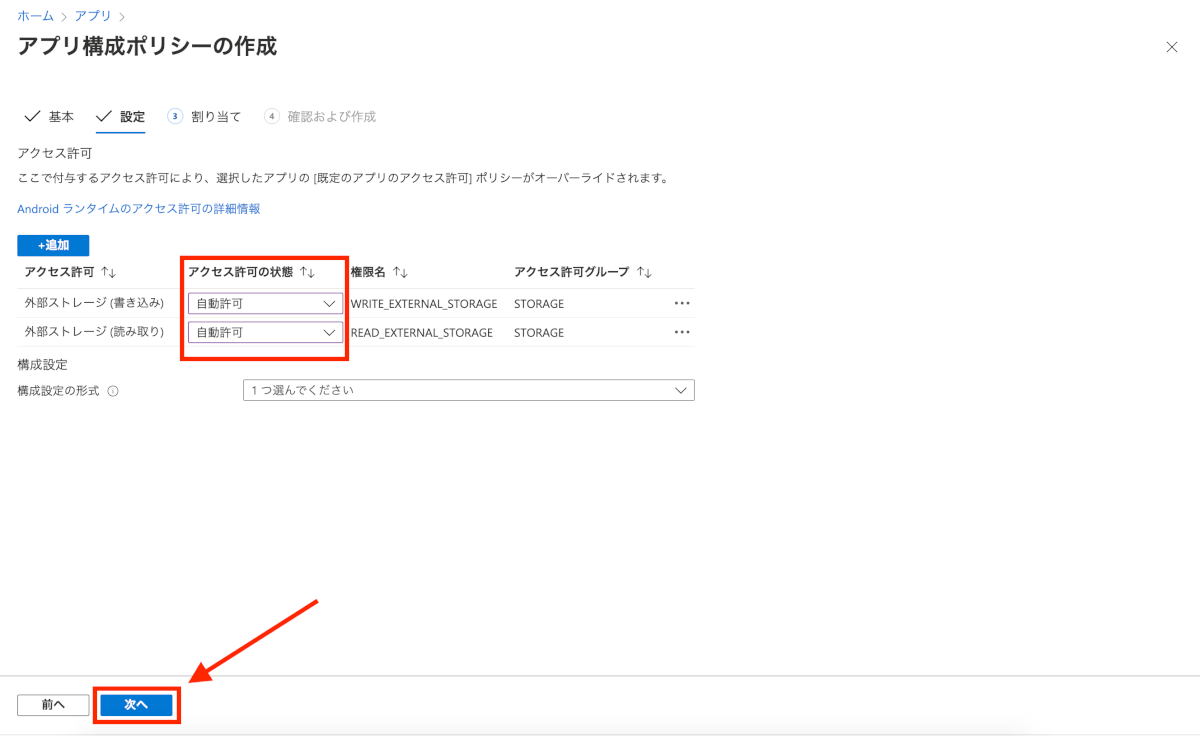

- 「アクセス許可の状態」を”自動許可”に変更し、”次へ”をクリックします。このとき、構成設定は変更しなくてOKです。

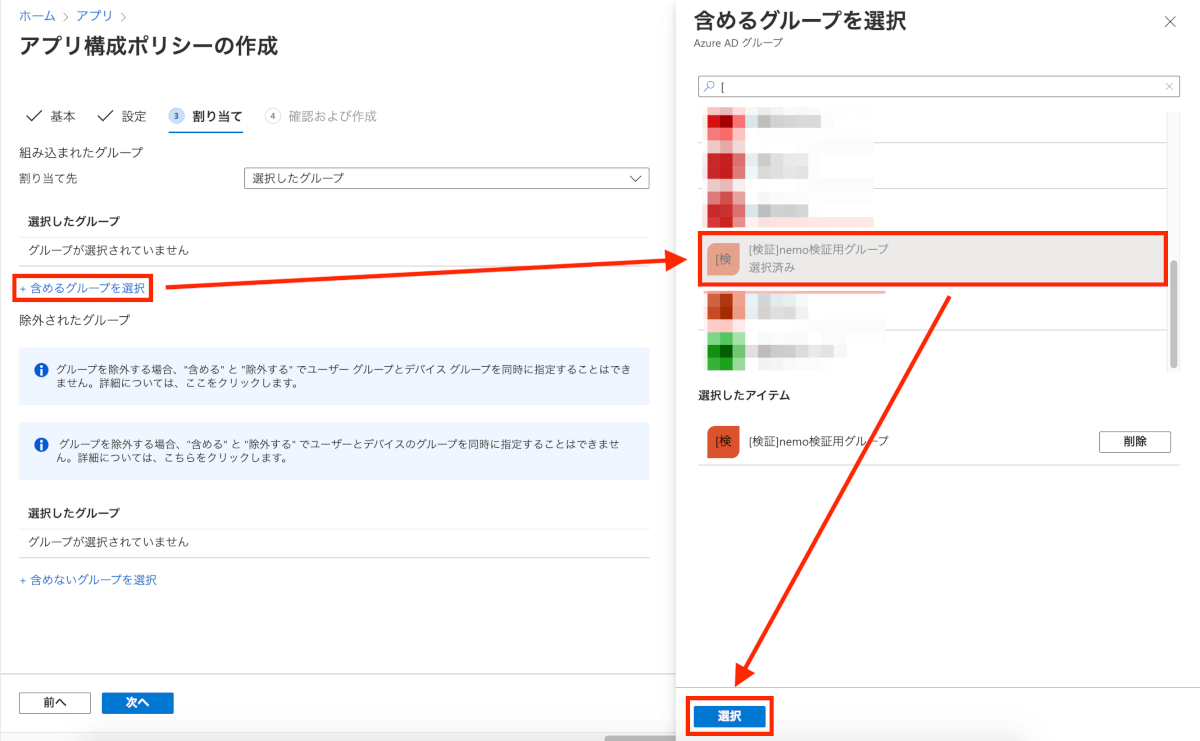

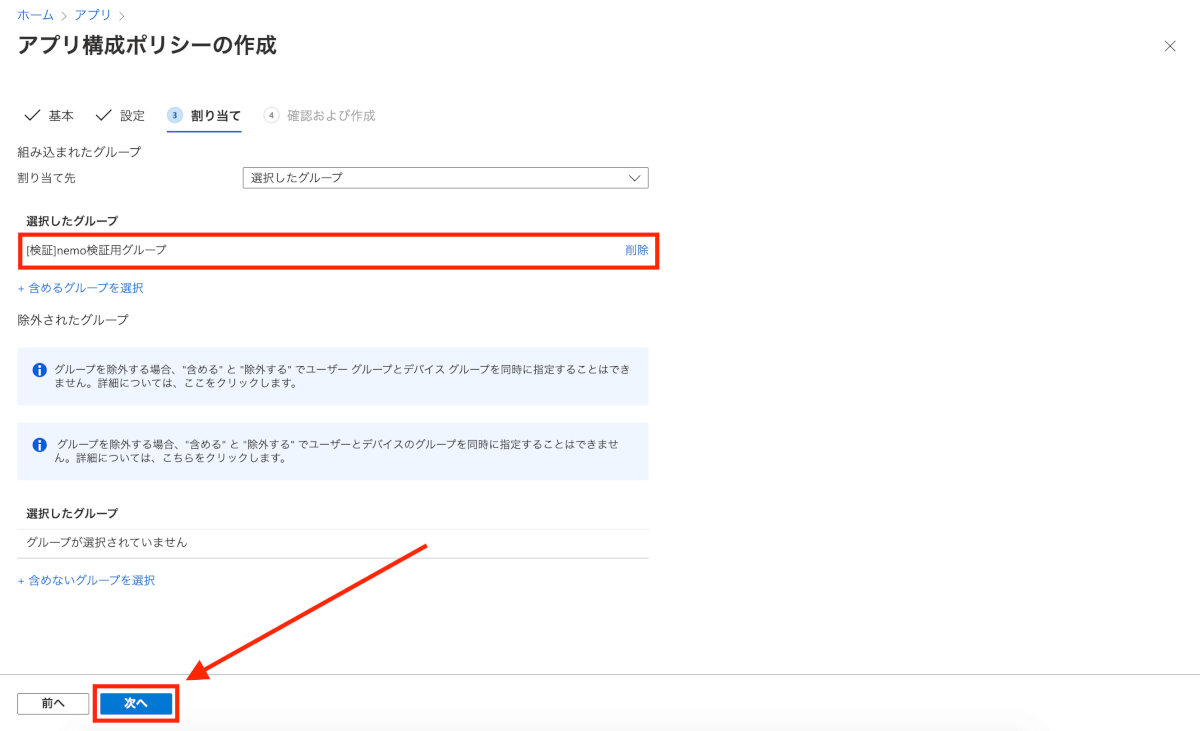

- “+含めるグループを追加”を選択し、設定を割り当てるAzure ADグループを設定した後、”選択”をクリックします。

- グループが追加されたことを確認し、”次へ”をクリックします。

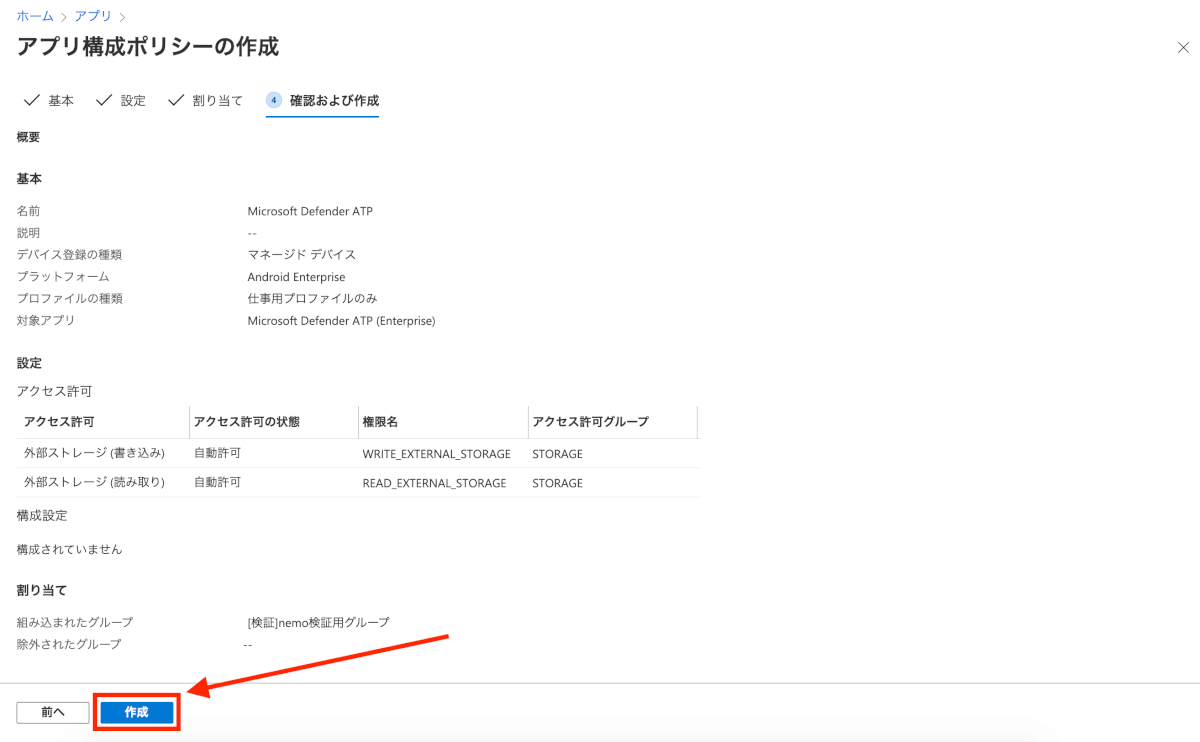

- 諸々の設定内容を確認し、”作成”をクリックします。

以上でアプリ構成ポリシーの作成は完了です!

アプリケーションの割り当て

続いて、設定したアプリケーションを対象のデバイスに割り当てていきます。

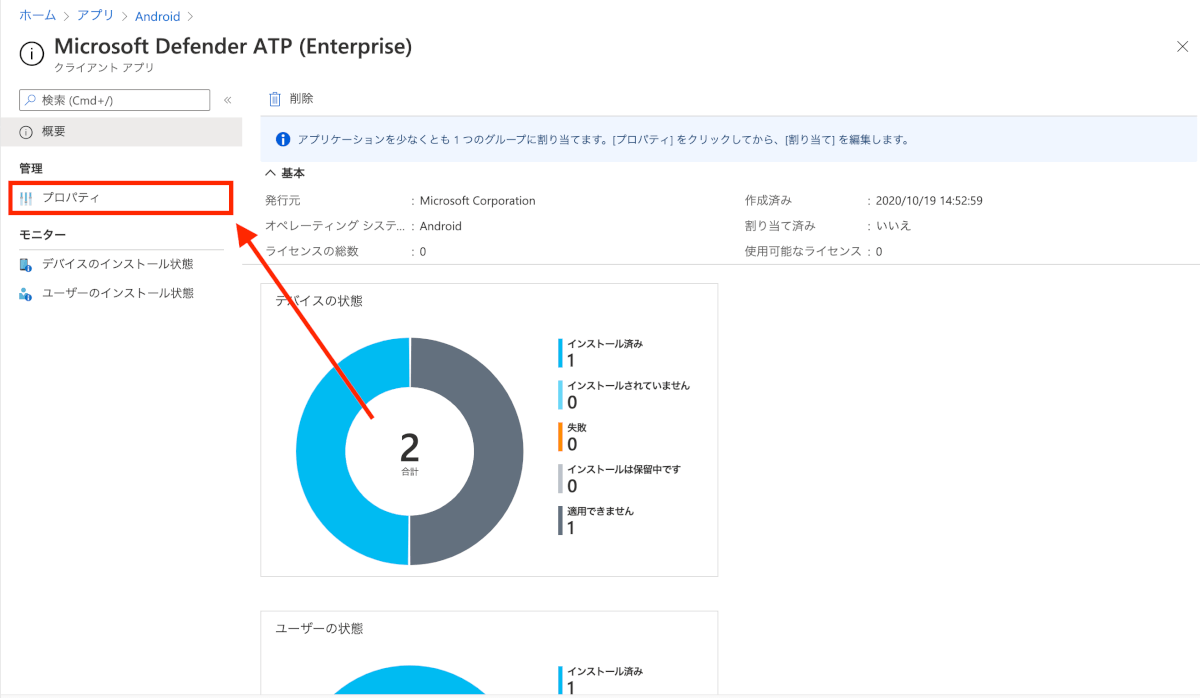

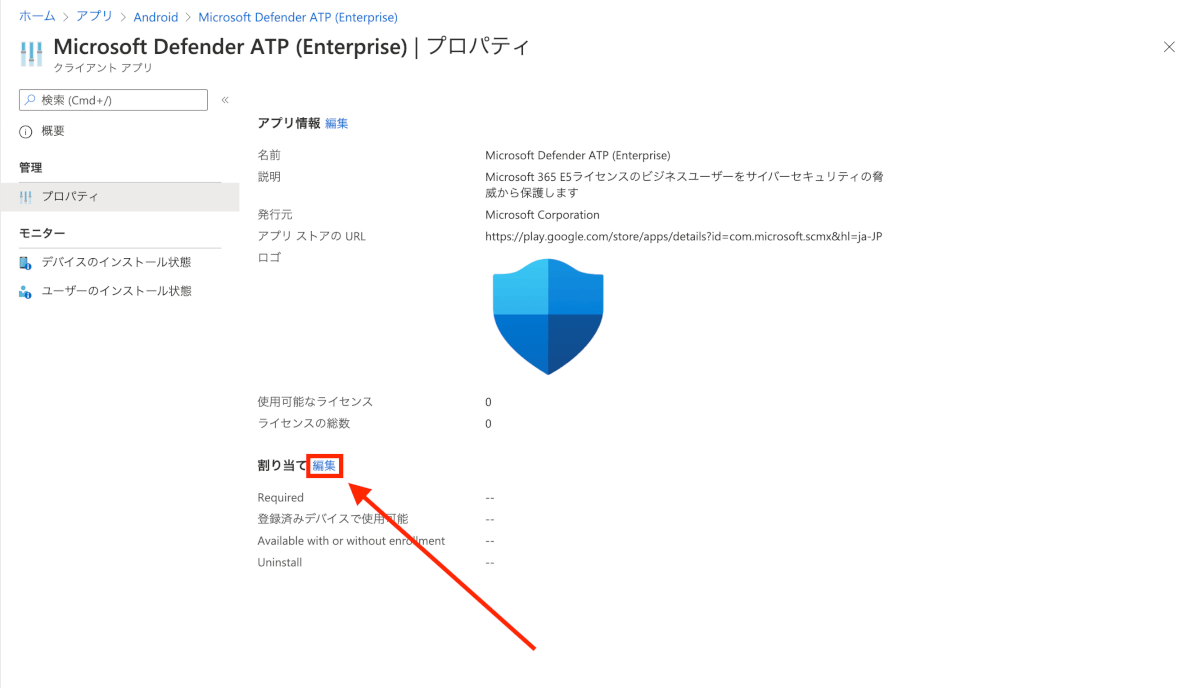

- アプリ > Android > アプリケーションの一覧画面より、「Microsoft Defender ATP(Enterprise)」を選択します。

- Microsoft Defender ATPの概要画面に遷移するので、”プロパティ”をクリックします。

- 「割り当て」の隣にある”編集”をクリックします。

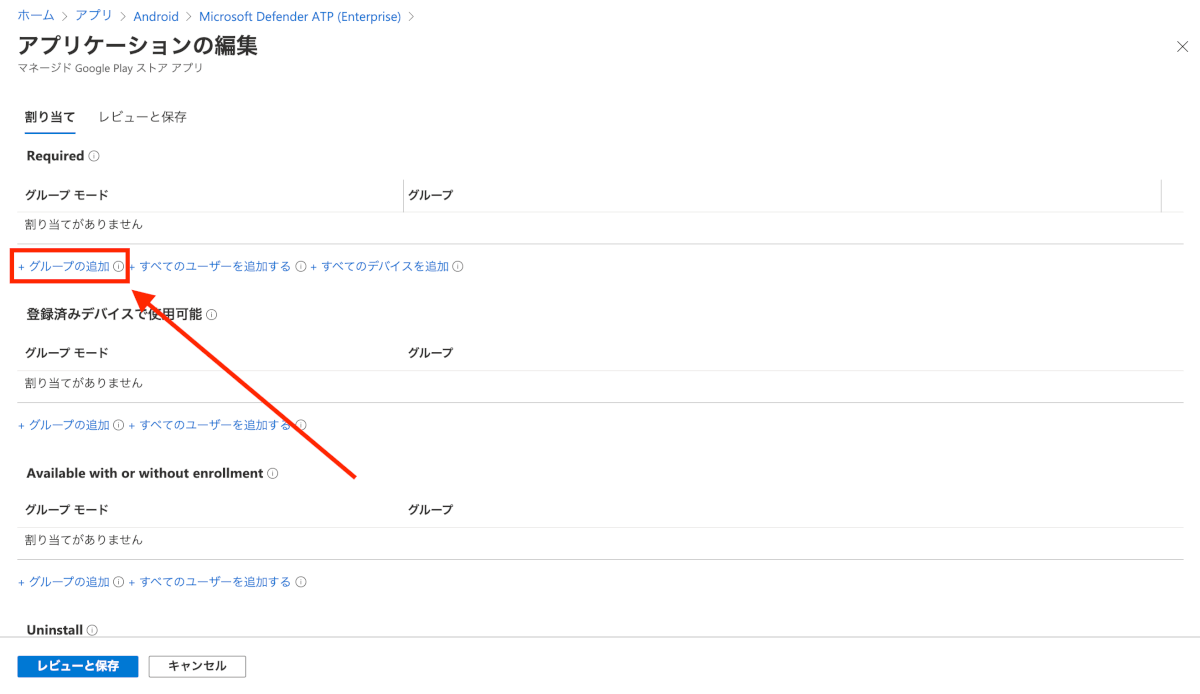

- 「Required」欄にある、”+グループに追加”をクリックします。

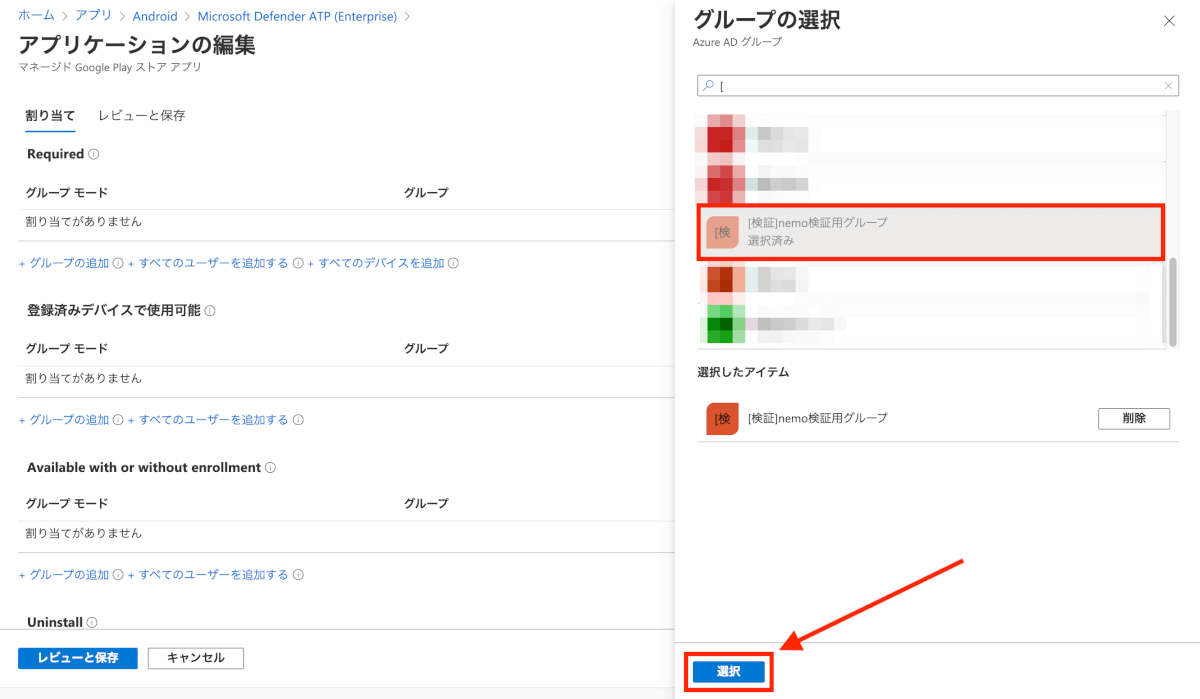

- 「グループの選択」ウィンドウが表示されるので、デバイスを割り当てたいAzure ADグループを設定した後、”選択”をクリックします。

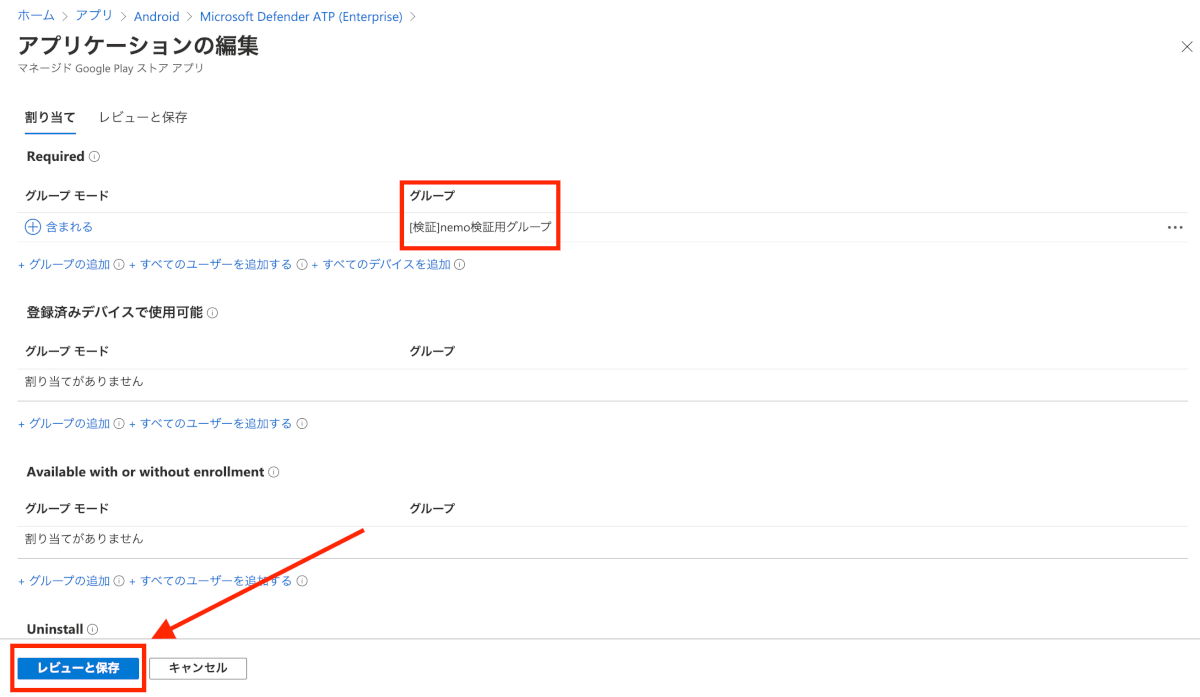

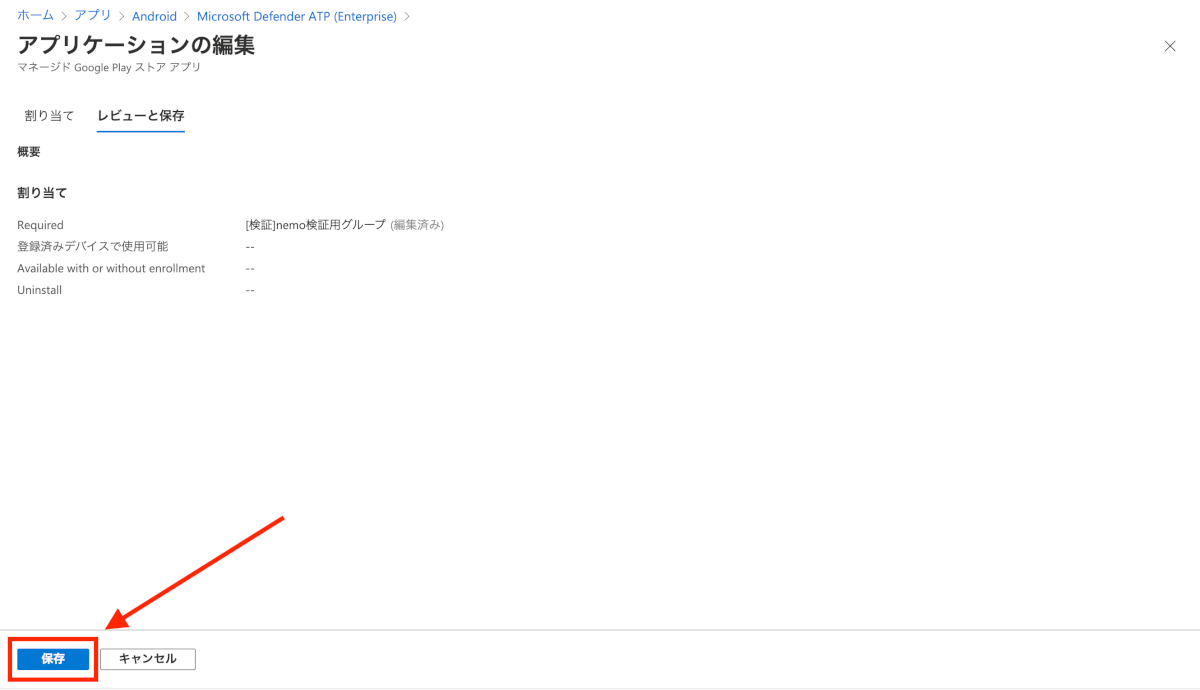

- 選択したグループが追加されていることを確認し、左下の”レビューと保存”をクリックします。

- 割り当て設定に問題がなければ、そのまま左下の”保存”を押して保存します。

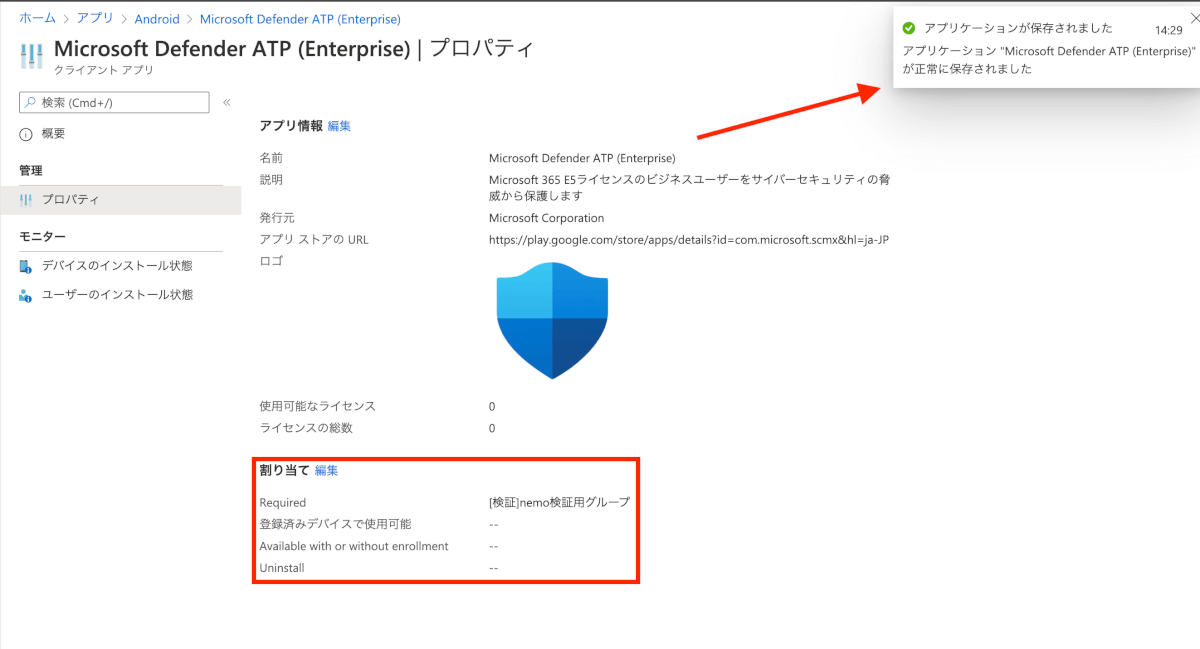

- 「アプリケーションが保存されました」と右上に表示され、「割り当て」の部分が反映されていれば割り当て設定は完了です。

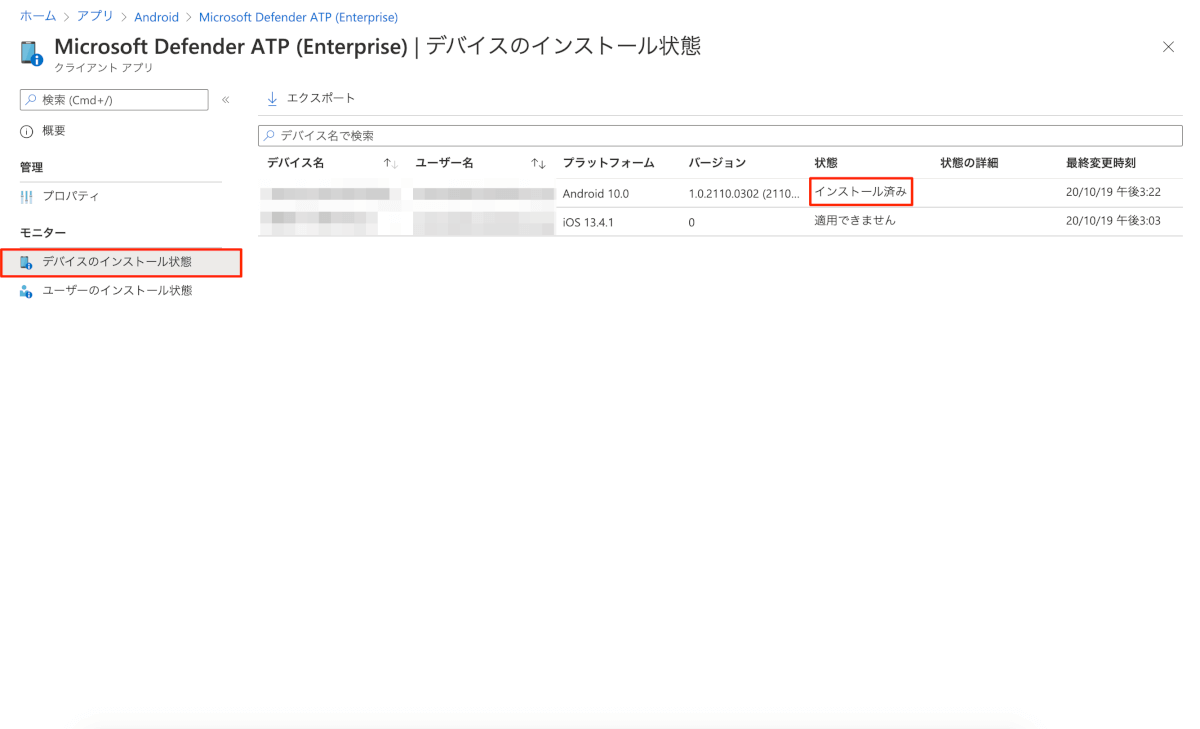

- “デバイスのインストール状態”をクリックすると、割り当てられているデバイスのインストール状況が確認できます。状態が「インストール済み」となっていたらインストール完了です。

MDATPの起動確認

それではAndroidデバイス上でインストールされたMDATPを確認していきます。

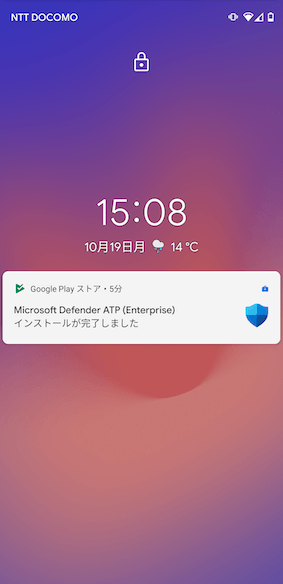

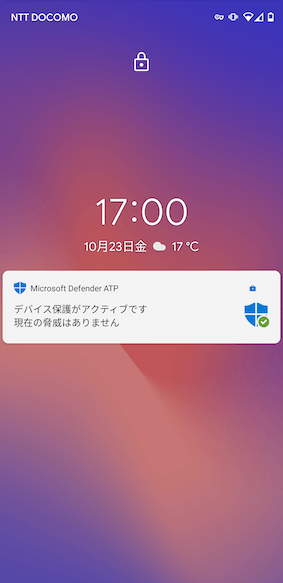

- ロック画面でもインストールされたことが確認できます。

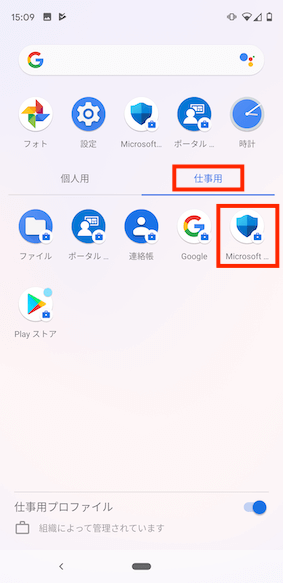

- 仕事用タブのアプリケーション一覧にMDATPが追加されているので選択します。

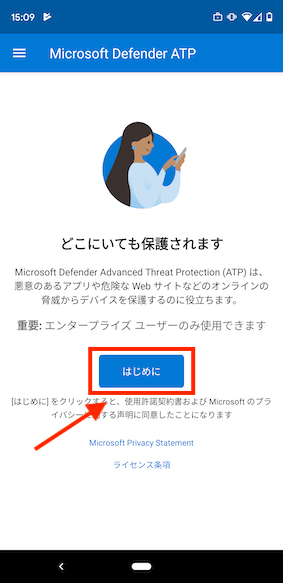

- “はじめに”を選択します。

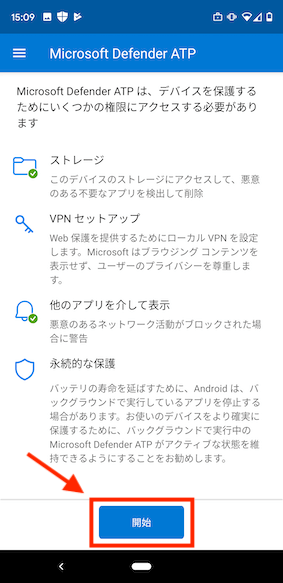

- アクセスする権限に関する画面が表示されるので”開始”を選択します。

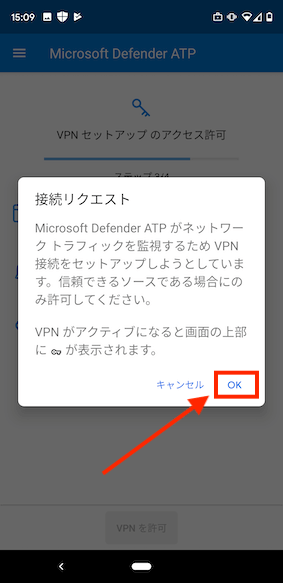

- VPN接続に関するリクエストが表示されるので”OK”を選択します。

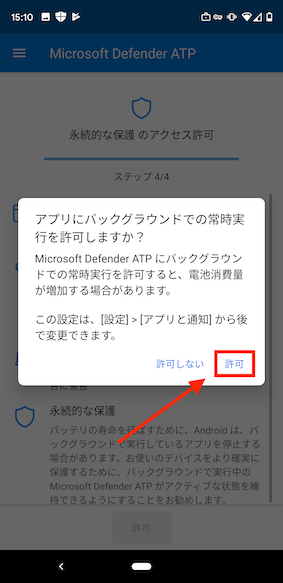

- バックグラウンド起動に関する画面が表示されるので”許可”を選択します。

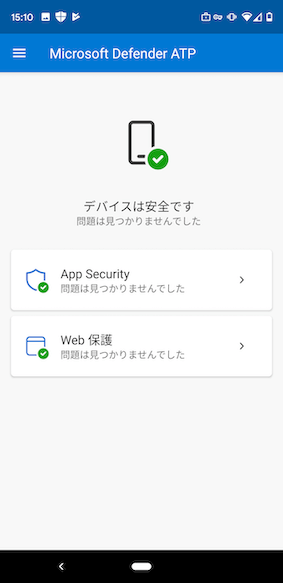

- トップ画面が表示されました!

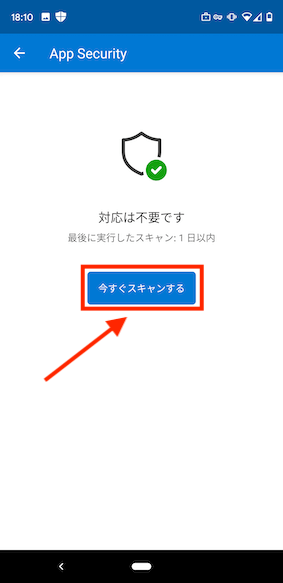

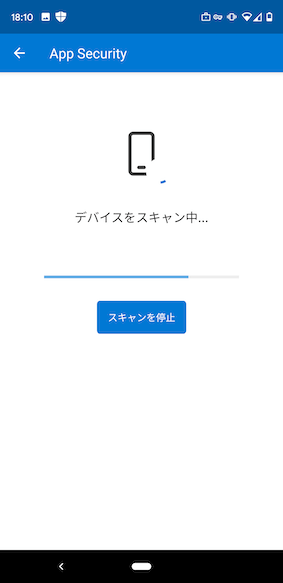

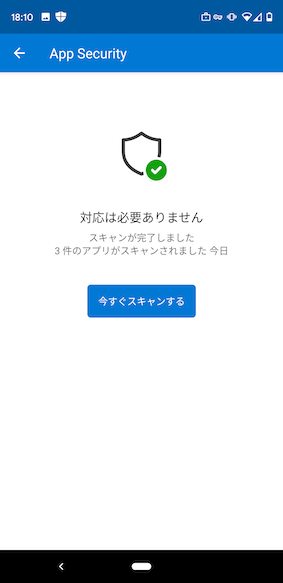

- AppSecurityの画面からマルウェアのスキャンを行うことができます。

- Web保護画面を選択するとこのような表示です。

- 通知画面にも表示されます。

特定のURLへのアクセスを制限する

こちらの設定に関しては、

iOS向けMicrosoft Defender ATPを試してみた

の記事で記載しているものと同じなのでそちらをご参照ください。

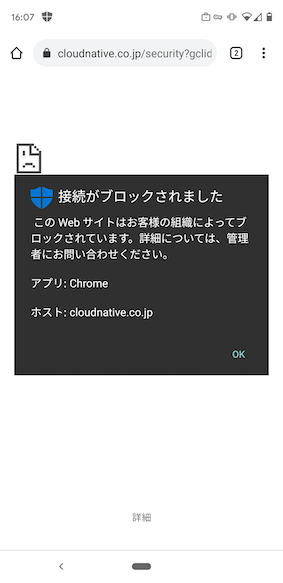

- アクセスしようとするとこのような表示でブロックされたことが確認できます。

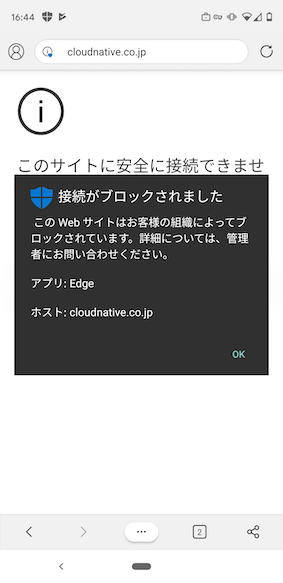

- Edgeだとアプリ欄の表示がEdgeになります。

コンプライアンスポリシーの要素としてMDATP for Androidを設定する

条件付きアクセスに使用するコンプライアンスポリシーの要素として今回設定したMDATP for Androidのリスクスコアを指定することができます。 【参考URL】Intune で Microsoft Defender ATP を構成する

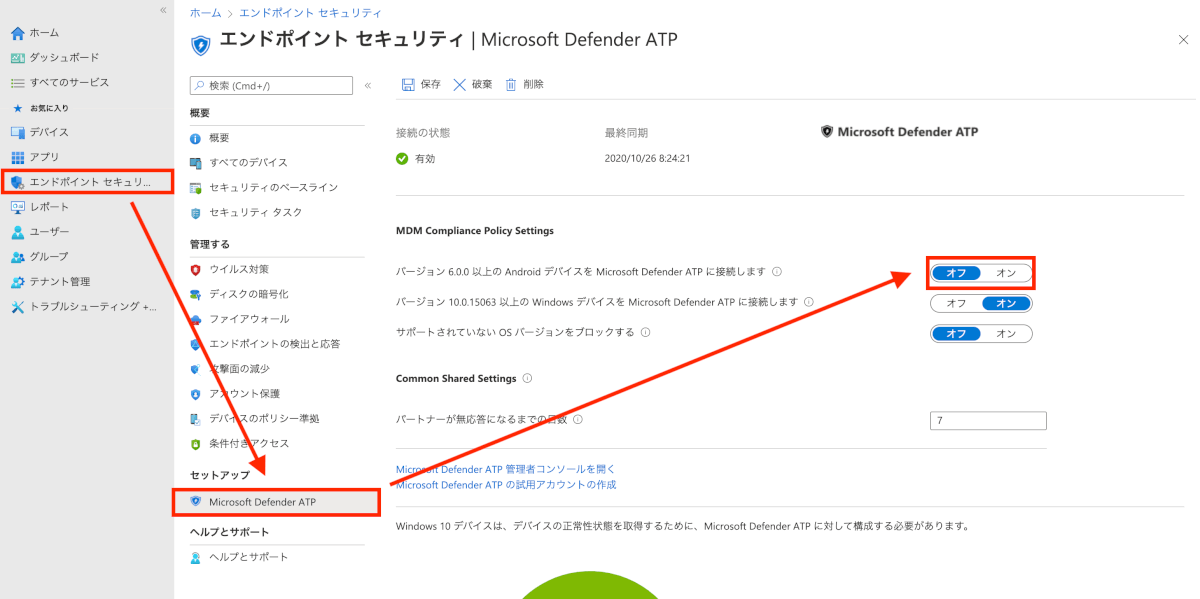

- Microsoft Endpoint Managerより、エンドポイントセキュリティ > Microsoft Defender ATP > 「バージョン6.0.0以上のAndroid デバイスを Microsoft Defender ATP に接続します」を”オン”に変更します。

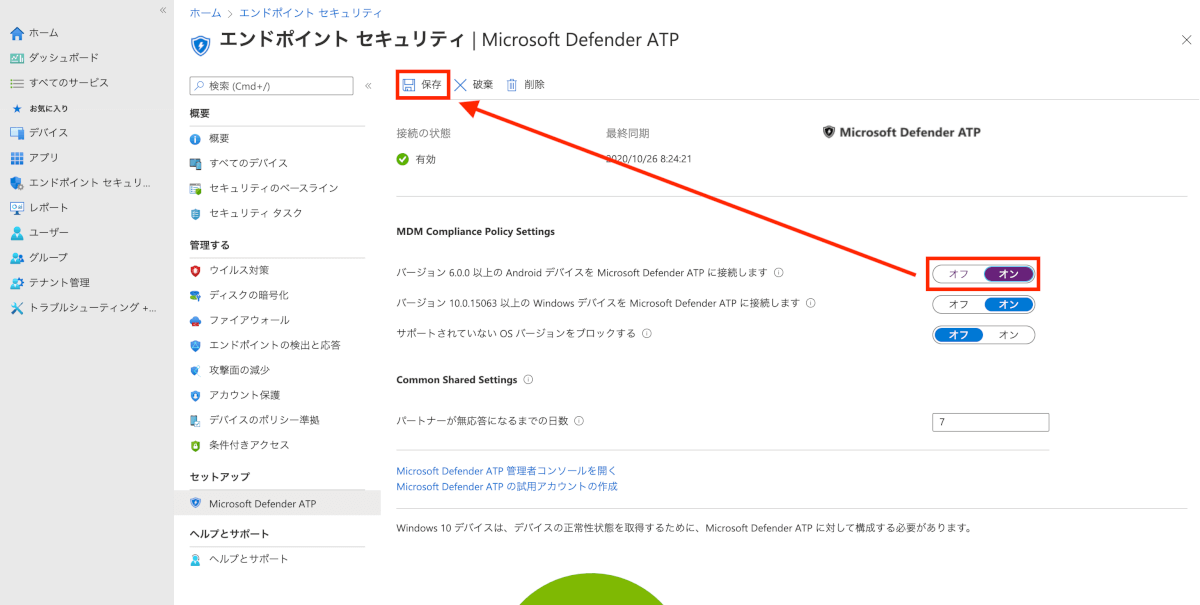

- “オン”に変更した後は忘れずに左上の”保存”を押して保存します。

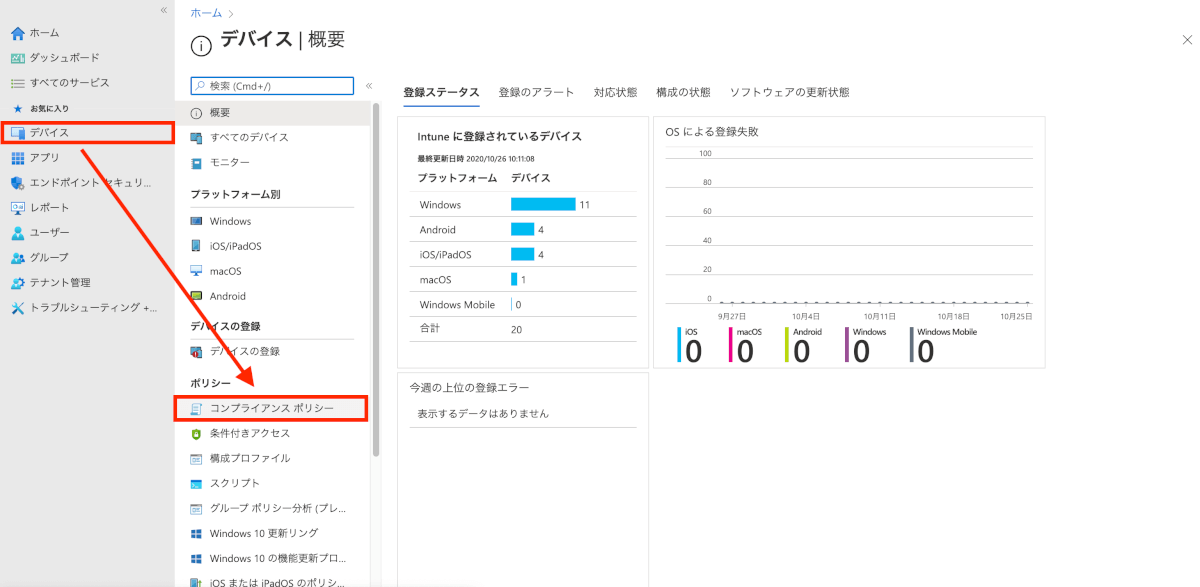

- 続いて、デバイス > コンプライアンスポリシー をクリックします。

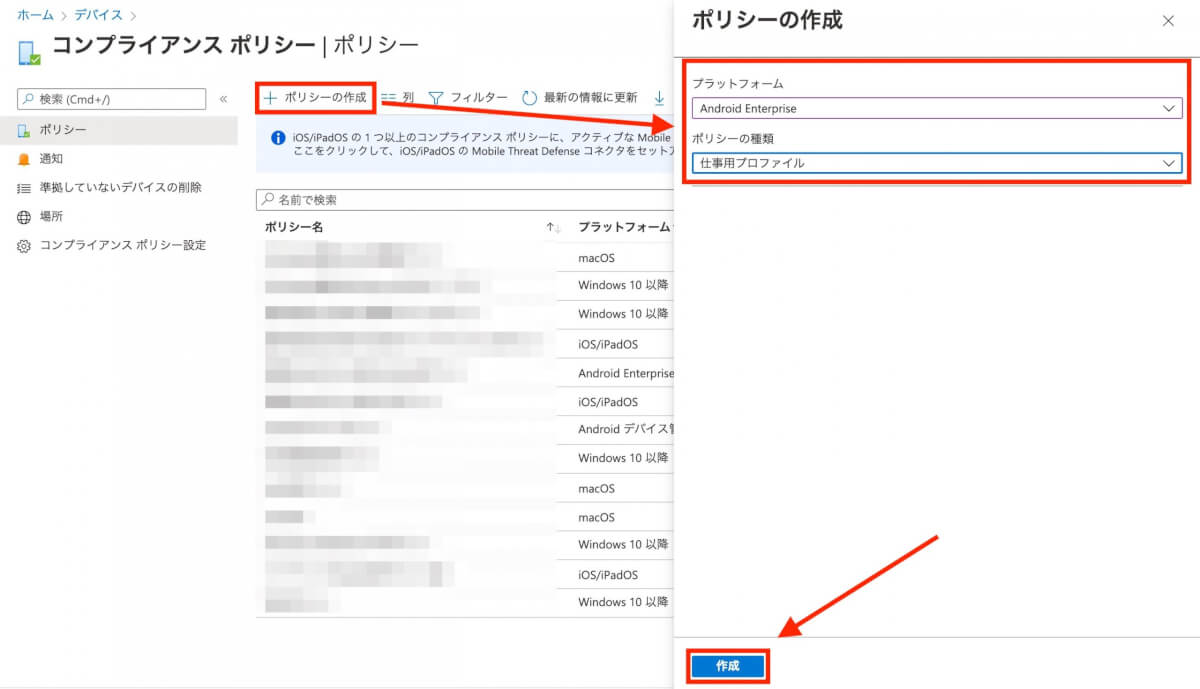

- “+ポリシーの作成”を選択し、

- プラットフォーム:Android Enterprise

- ポリシーの種類:仕事用プロファイル

と設定し、”作成”をクリックします。

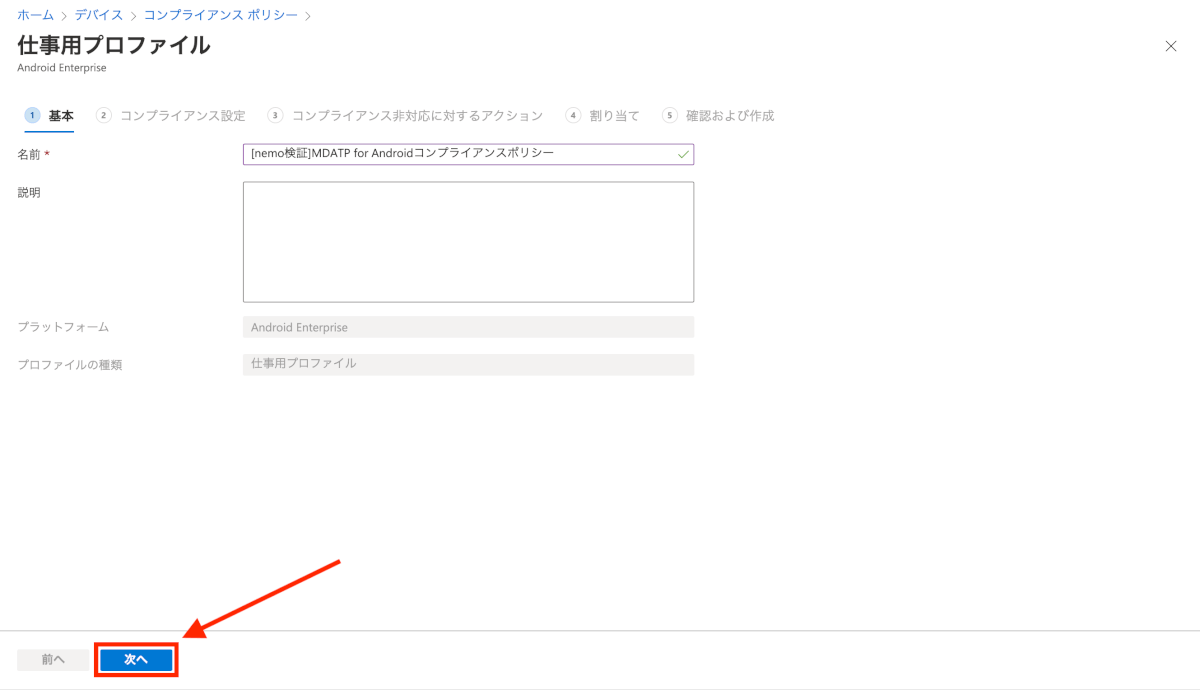

- 任意の名前を設定し、”次へ”をクリックします。

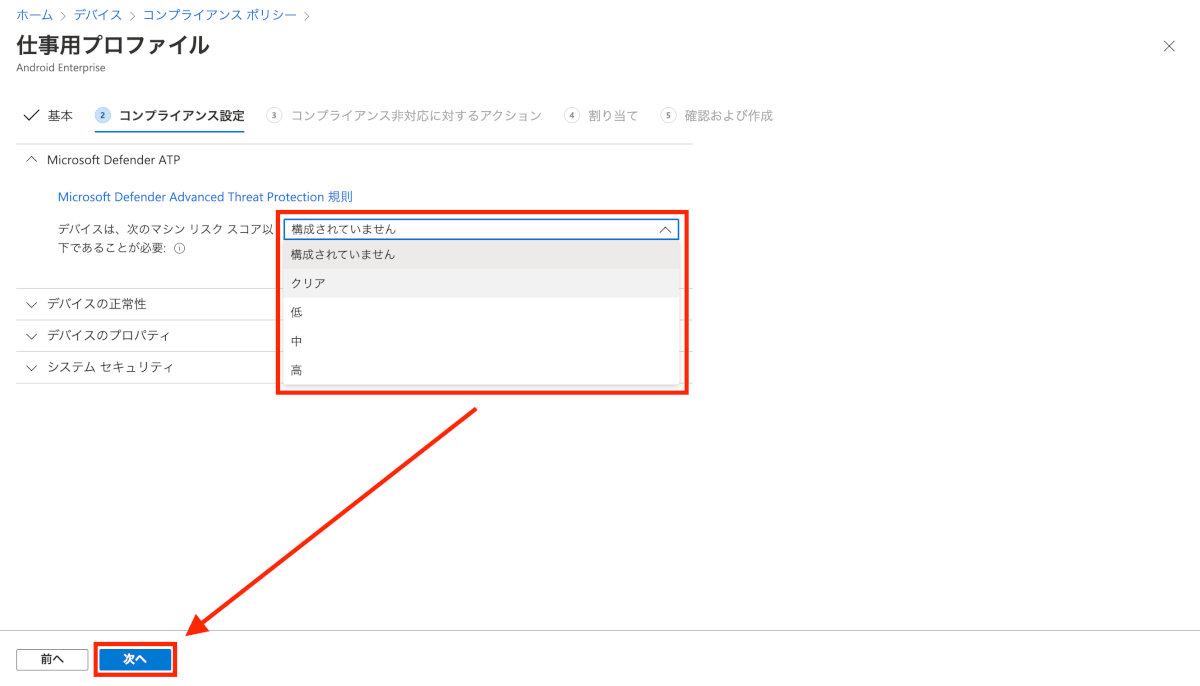

- コンプライアンス設定タブが表示されるので「Microsoft Defender ATP」 を選択すると、「クリア」「低」「中」「高」からリスクスコアを選択することができます。公式ドキュメントにおける各スコアについての説明は下記となっています。

- [クリア] :このレベルはセキュリティ上最も安全です。 デバイスには既存のいかなる脅威も存在できず、引き続き会社のリソースにアクセスできます。 いずれかの脅威が見つかった場合、デバイスは非準拠と評価されます。 (Microsoft Defender ATP ユーザーの値は[セキュア]です)。

- [低]:低レベルの脅威が存在する場合にのみ、デバイスは準拠しています。 脅威レベルが中または高のデバイスは非準拠になります。

- [中]: デバイスに存在する脅威が低または中の場合、デバイスは準拠しています。 高レベルの脅威が検出された場合は、デバイスは非準拠と判定されます。

- [高]: 最も安全性の低いレベルであり、すべての脅威レベルが許容されます。 脅威レベルが高、中または低のデバイスは準拠していると見なされます。

今回はひとまず「クリア」に設定して”次へ”をクリックします。

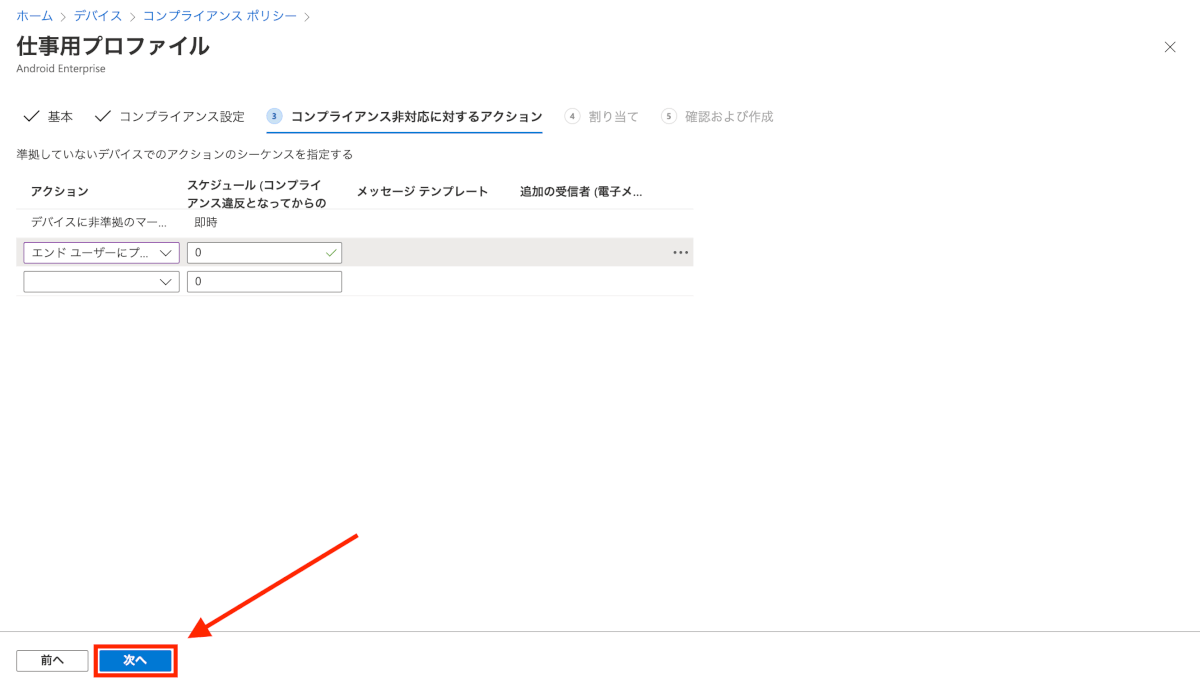

- コンプライアンス非対応に対するアクションタブが表示されるので、任意の設定を行い、”次へ”をクリックします。(今回は「エンドユーザーにプッシュ通知を送信する」を追加しています。)

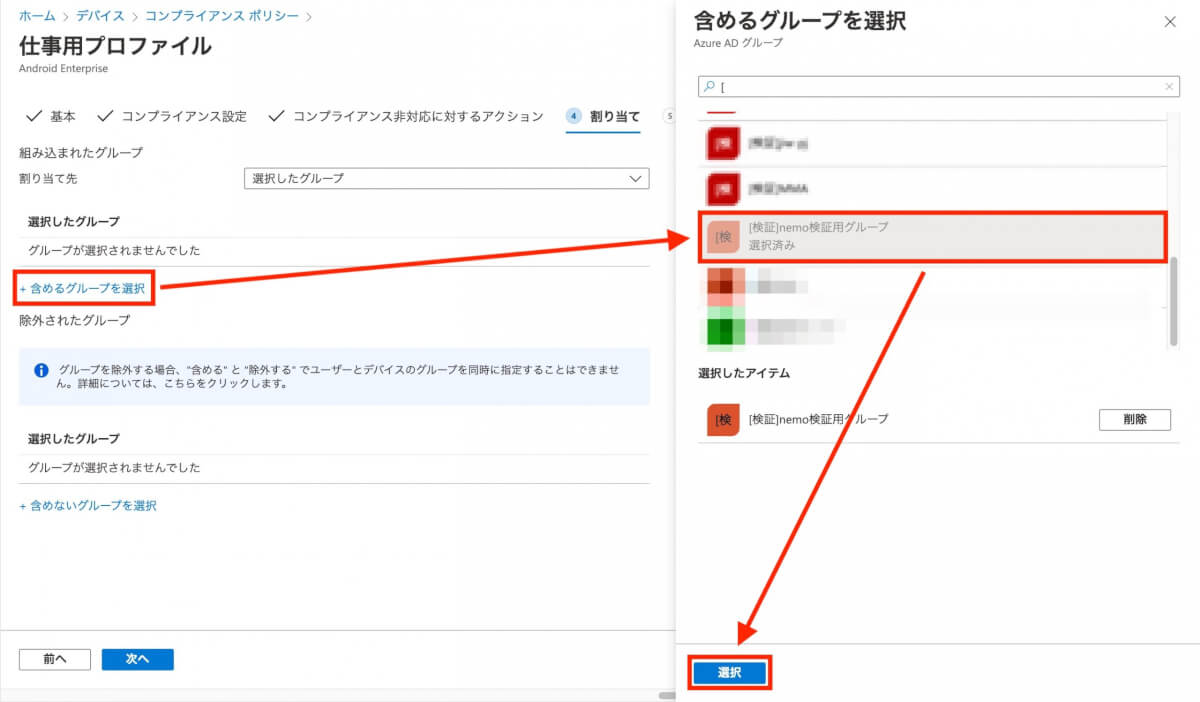

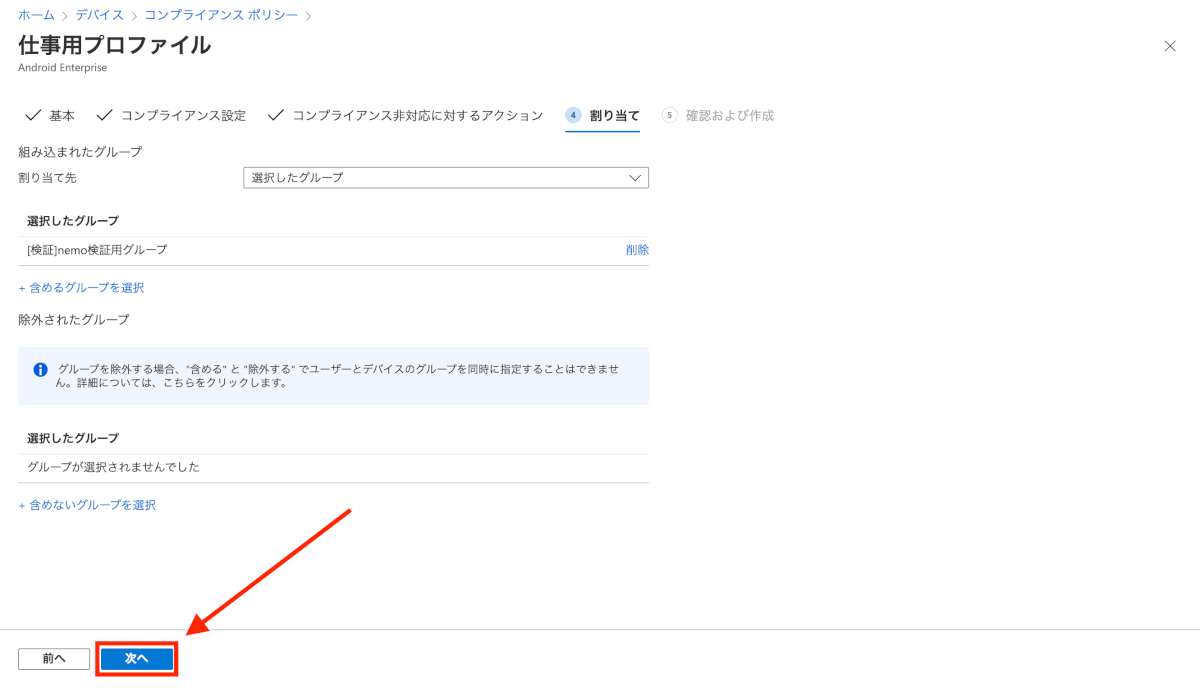

- 割り当てタブが表示されるので、”+含めるグループ”を選択し、設定を適用させたいAzure ADグループを設定し、”選択”をクリックします。

- 設定したグループが追加されていることを確認し、”次へ”をクリックします。

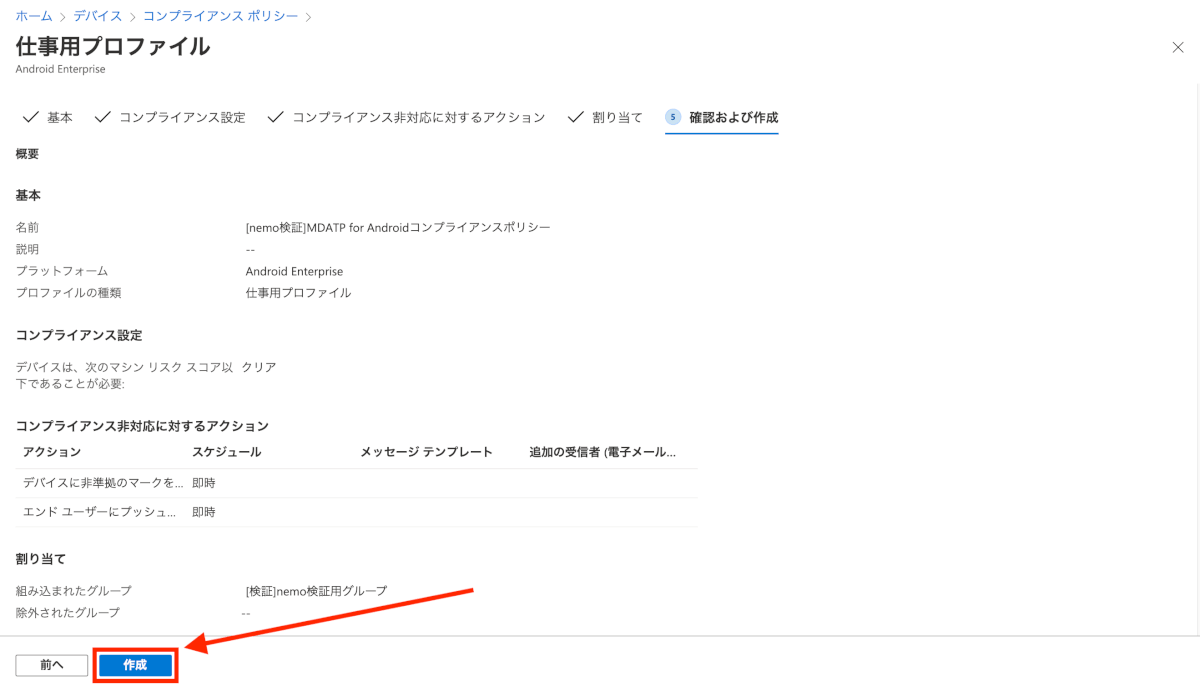

- 各種設定値を確認して”作成”をクリックします。

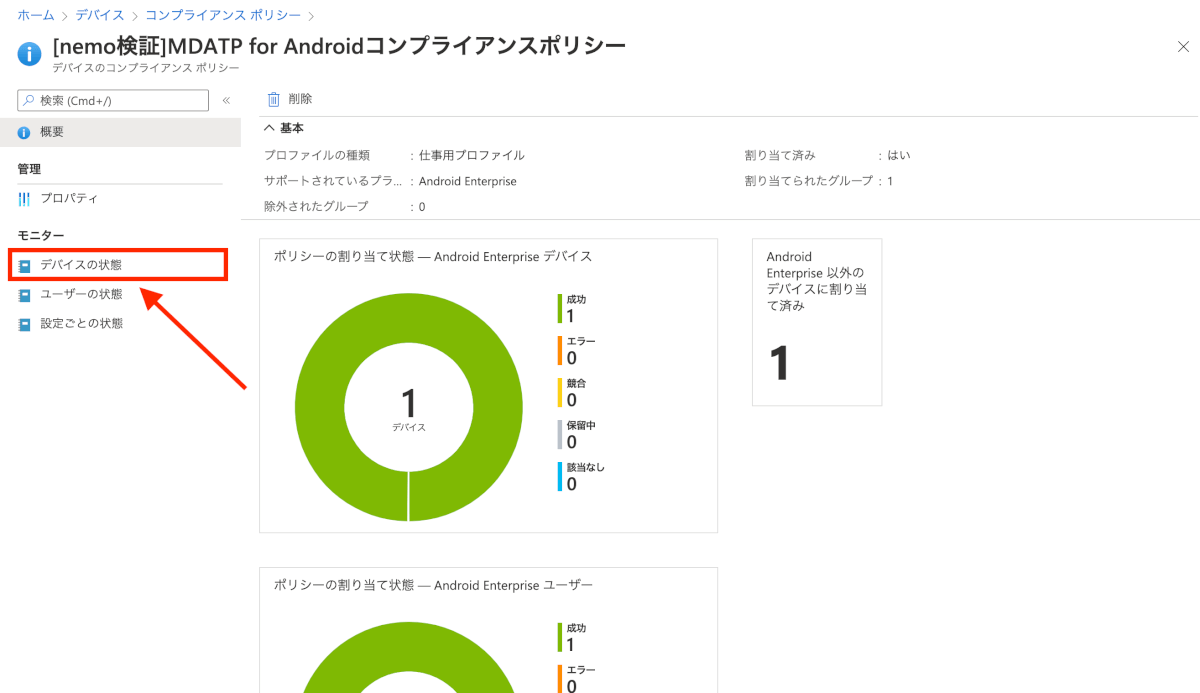

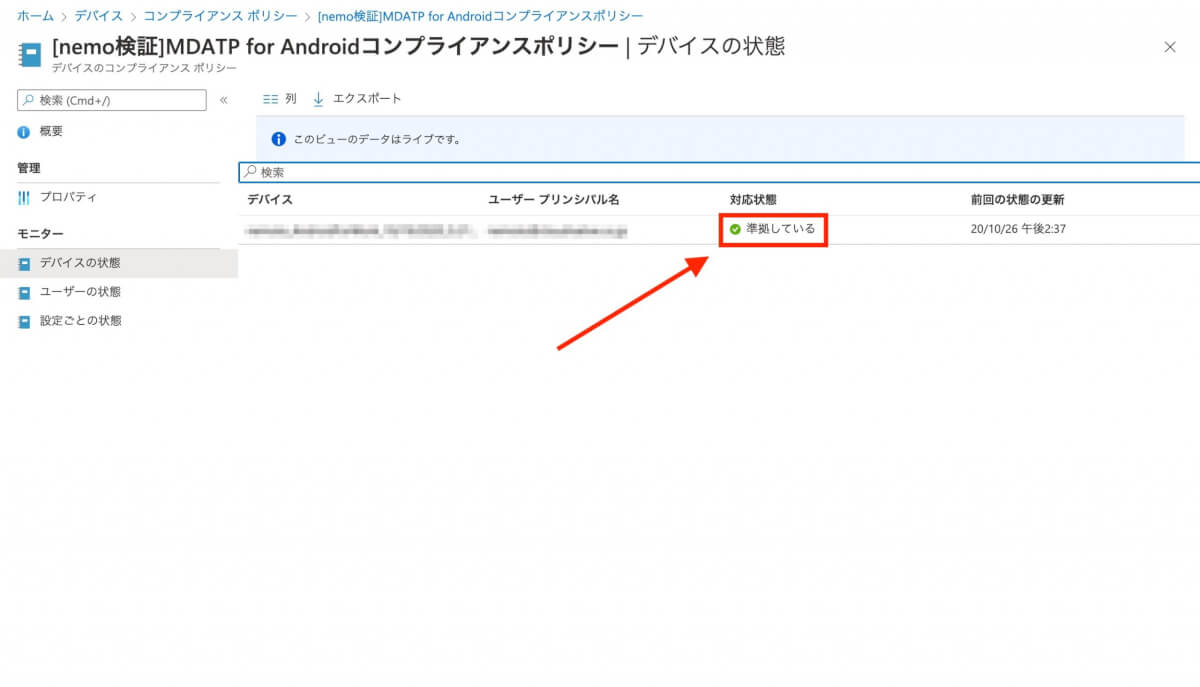

- すると作成したコンプライアンスポリシーのダッシュボード画面が表示されます。しばらく待ってからブラウザを更新すると、正常に割り当てがされていることが確認できます。詳細を確認するには”デバイスの状態”をクリックします。

- 作成したコンプライアンスポリシーに準拠していることが確認できました!

以上でコンプライアンスポリシーにMDATP for Androidのリスクスコアを指定する設定は完了です。 こちらの設定を行うことにより、作成したコンプライアンスポリシーを条件付きアクセスの条件として利用できるようになります。 条件付きアクセス自体の設定などはこちらを参考に作成していただければと思います。

うっかりMDATP for Androidを有効するのを忘れたりVPN接続を許可しなかったりすると・・・

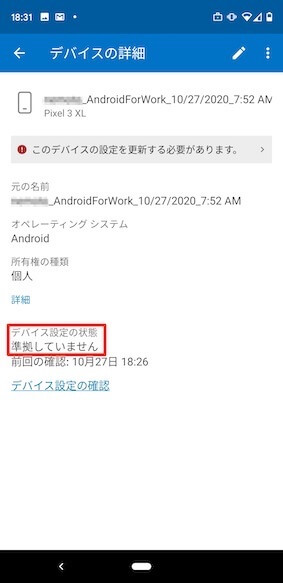

- 当然、社内リソースにアクセスしようとした段階で、条件付きアクセスに引っかかります。

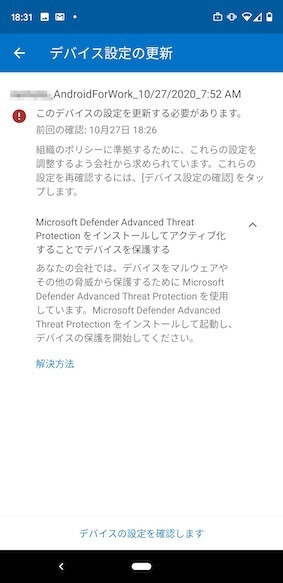

- Intuneポータルを開くと、MDATP for Androidが有効になっていないことが原因でデバイスが準拠していないということが確認できます。

- なお、”解決方法”を選択すると、Microsoftのドキュメントに飛ばされます・・・ MDATPが自動で立ち上がってきて、有効化の設定を促してくれたらもっと良いのになぁ・・・

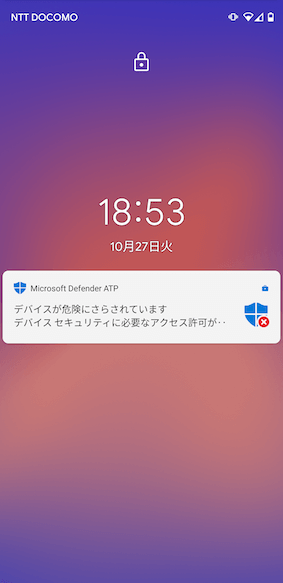

- ちなみにVPNの設定などをせずに放置しているとMDATPが通知を出してくれます。こちらはタップすると自動でMDATPの設定画面が立ち上がります。

おわりに

エンタープライズにおいて対応が難航しがちなモバイルデバイスのエンドポイント制御ですが、MDATP for Androidを利用することで、悪意のあるWebサイトからの保護やマルウェアスキャン、SaaSアプリケーションなど社内リソースへの条件付きアクセスの設定が可能であることがわかりました。こちらを利用することで、エンドユーザーが細かいセキュリティを気にせず安心して働ける環境づくりに一役買ってくれそうです。まだリリースされたばかりなので、ユーザーの操作が必要な手順の簡略化や手順を実施し忘れてしまった際のフローなど今後のアップデートによって改善があると嬉しいですね。それではまた!