はじめに

どーもみなさんこんにちは。ねもてぃです。

iOS向けMicrosoft Defender ATP(以下、MDATP)のプレビュー版を試してみました。

MDATPはMicrosoft Defender for Endpointに名称が変更されましたが、ひとまずここではMDATPとして記載させていただきます。

MDATPとはなんぞや?という方はこちらをご参照ください。

・ 会社の端末をWindowsもMacもまとめてMicrosoft Defender ATPでセキュリティ管理するとちょー便利になるよって話

iOS向けMDATPのインストールなどに利用した公式ドキュメントはこちらです。

・ IOS 向け Microsoft Defender Advanced Threat Protection

なにができるの?

iOS向けMDATPでは下記の機能が実装されています。[参考URL]

- フィッシング対策

- 安全でない接続のブロック

- カスタムインジケーターによるURL/ドメイン制御

これらの機能により、iOSデバイスユーザーが意図せず悪意のあるサイトにアクセスしてしまうことをブロックすることができます。

また、Microsoft Defender Security Center上でWindows/Macだけでなく、iOSデバイスの状況も確認ができるようになりました。

必要なもの

- Intuneのライセンス、および割り当て

- MDATPのライセンス、および割り当て

- Intuneに登録されたiOS10.11以降のiOSデバイス

- 今回はiPhone8(OS Ver:13.4.1)を使用しました

準備

iOSデバイスをIntuneに登録する方法は省略します。

みなさん思い思いの方法で登録しておいてください。

MicroSoft 365 E5など、MDATPが含まれているライセンスの割り当ても忘れずに。

Microsoft Defender ATPのインストール

それではiOSデバイスにMDATPをインストールしていきます。

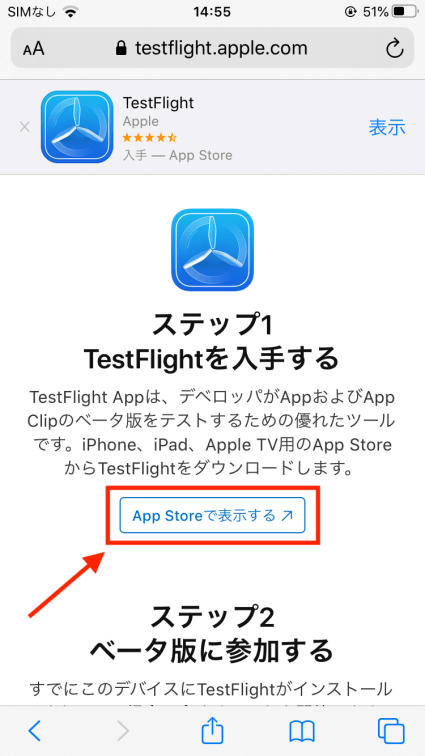

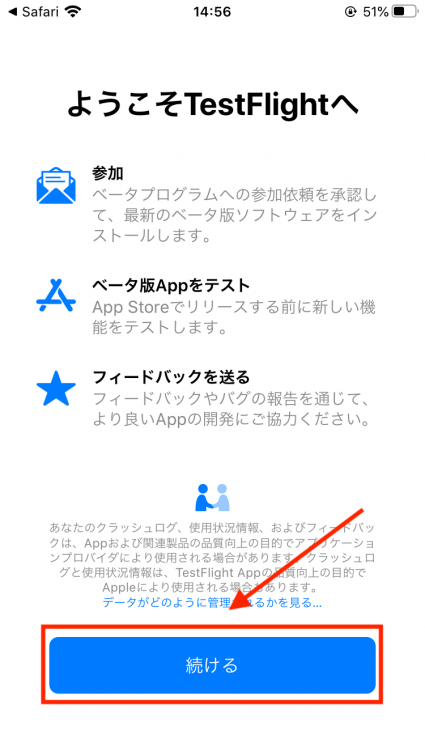

現在配布されているiOS向けMDATPはプレビュー版なので、TestFlightというアプリを中継してインストールします。

まずは、iOSデバイスからこちらのURLにアクセスします。

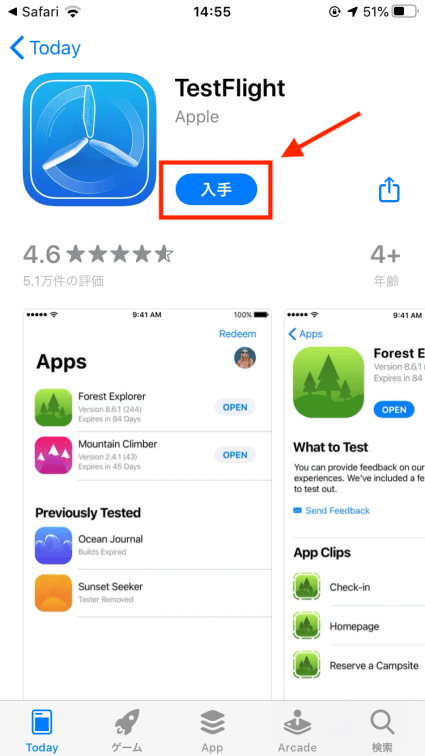

すると、このような画面が出てくるのでTestFlightをインストールします。

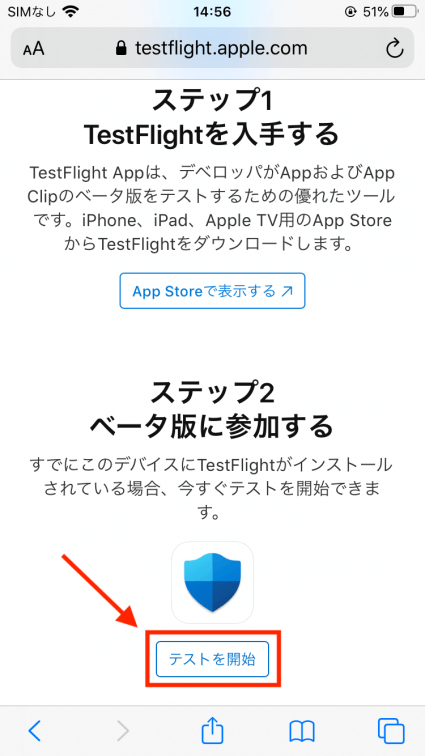

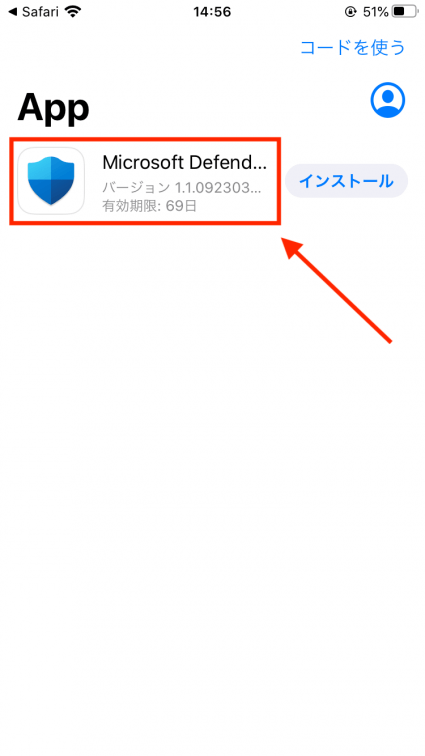

- TestFlightのインストールが完了したら、先ほどのURLに戻り、MDATPをインストールします。

- “テストを開始”を選択すると、TestFlightが立ち上がり、MDATPのインストール画面が表示されます。(TestFlightの通知設定などはお好みでどうぞ)

- アプリ側を押すと詳細が確認できます。

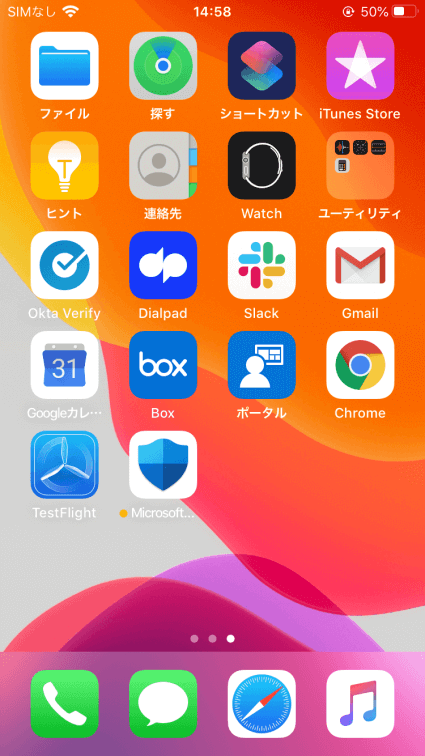

- インストールが完了しました!

MDATPの起動確認

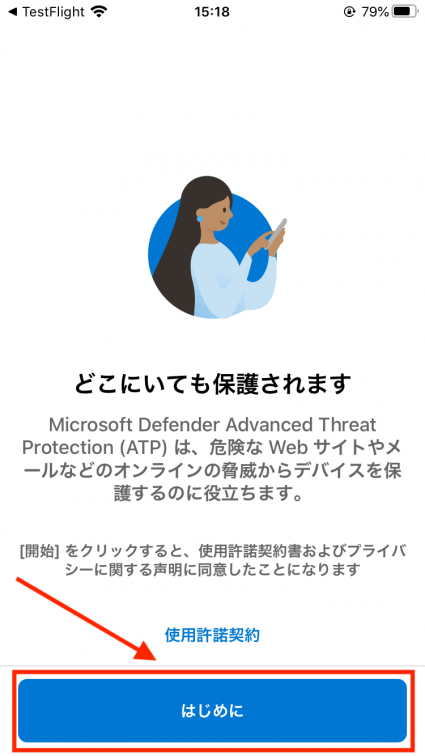

- それではインストールしたMDATPを開いてみます。

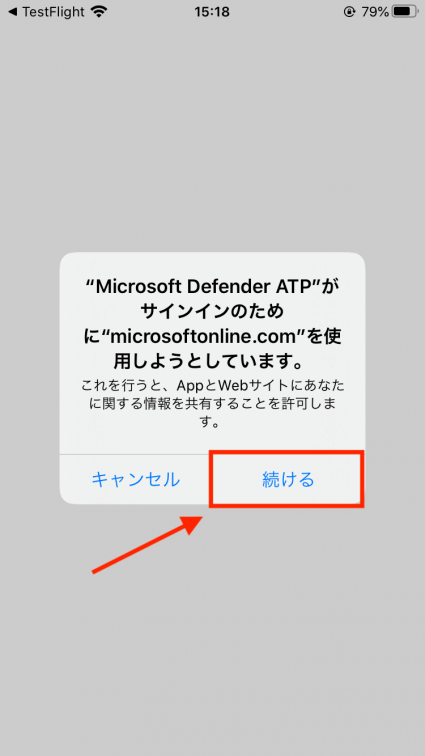

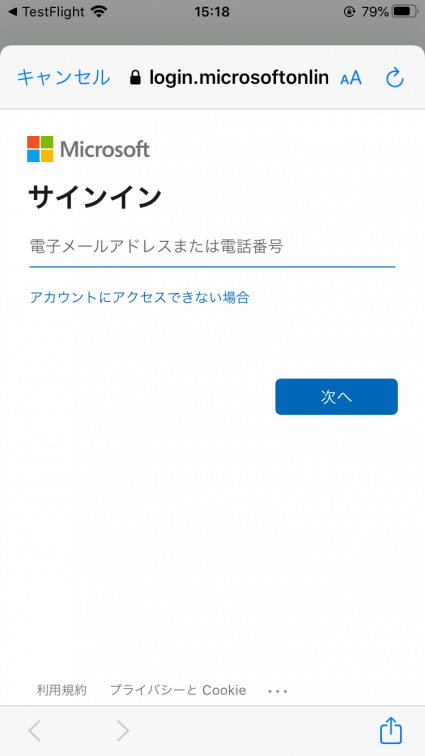

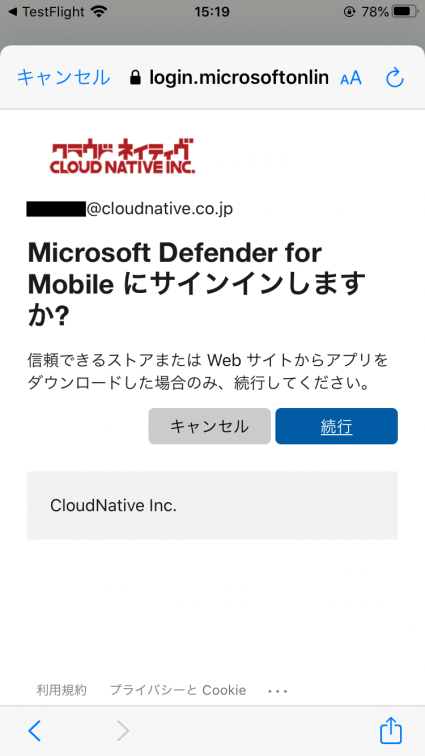

- Microsoftアカウントの認証を求められるのでサインインします。

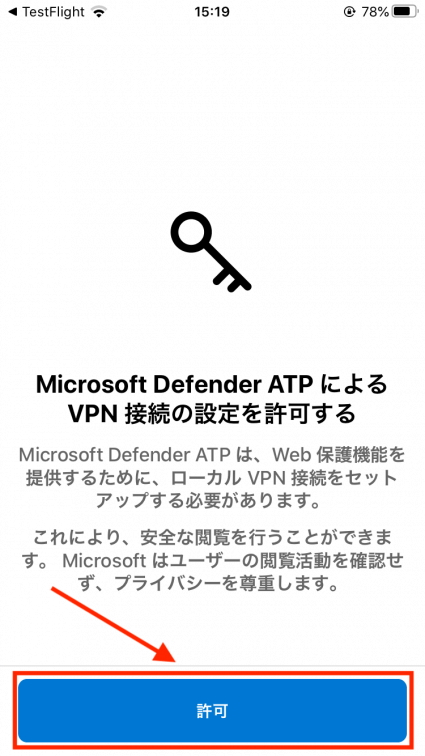

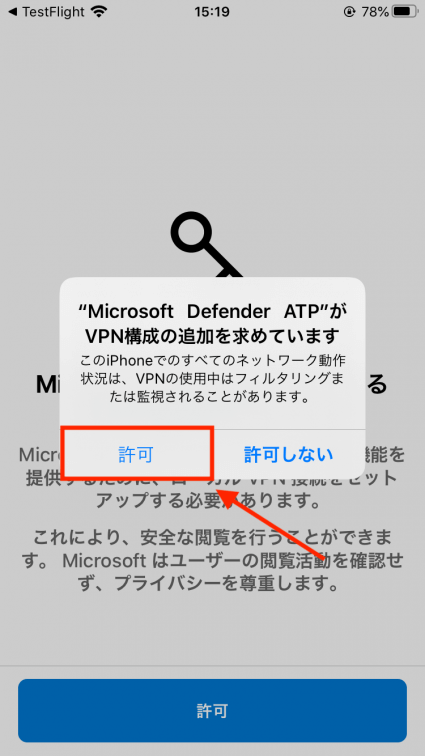

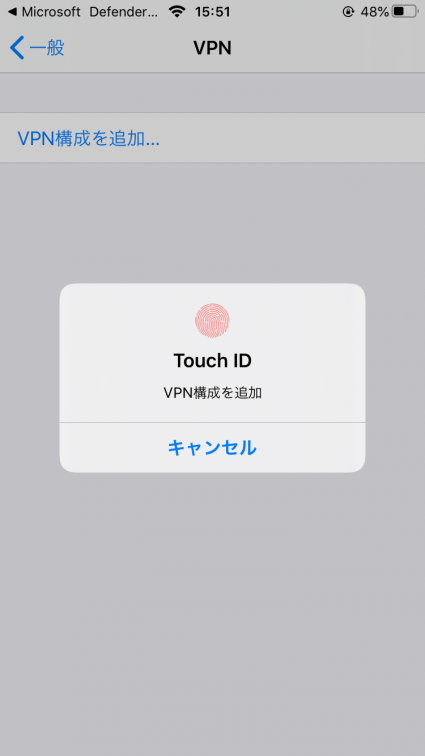

- VPN設定を求められるので”許可”を選択します。

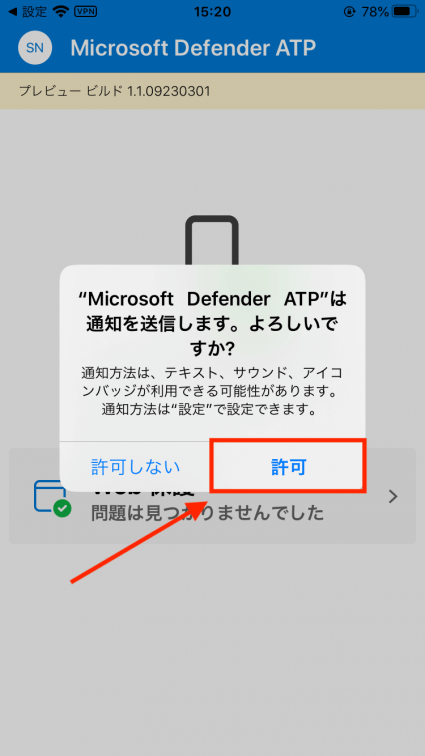

- 通知の許可を求められるので”許可”を選択します。

- こちらの画面が表示されて、無事起動されていることが確認できました!

- Web保護のところを選択するとこんな感じ。

以上で、iOS向けのMDATPのインストールは終了です。

インストールおよびVPNの許可まで行うと、左上のWi-Fiマークの隣に常時[VPN]マークが表示されるようになります。

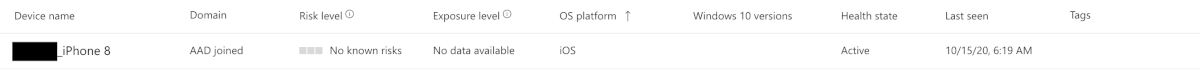

また、Microsoft Defender Security Center上でも登録したデバイスが表示されるようになったことが確認できます。

しかし、これだけだとちゃんと動作しているかが分からないので、MDATP側でカスタムインジケーターを設定して特定のURLへのアクセスを制限してみました。

特定のURLへのアクセスを制限する

それではMicrosoft Defender Security Center側でURL制限の設定をしてみます。

【参考】IPおよびURL /ドメインのインジケーターを作成する

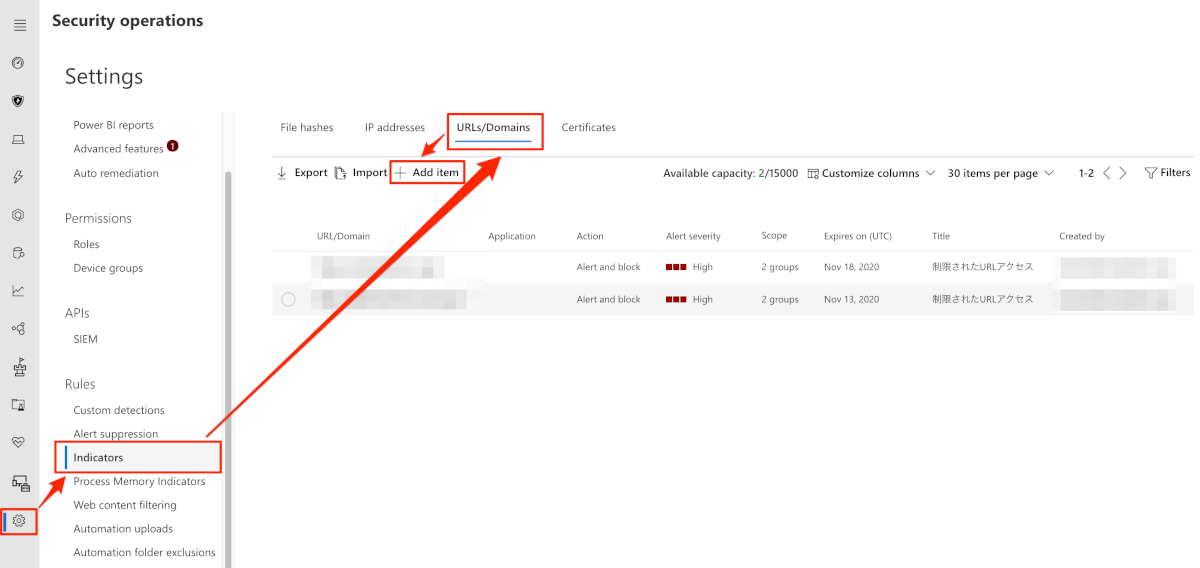

- Microsoft Defender Security Centerへアクセスし、 Settings > Rules > Indicator > URLs/Domains に移動し、”Add items”を選択します。

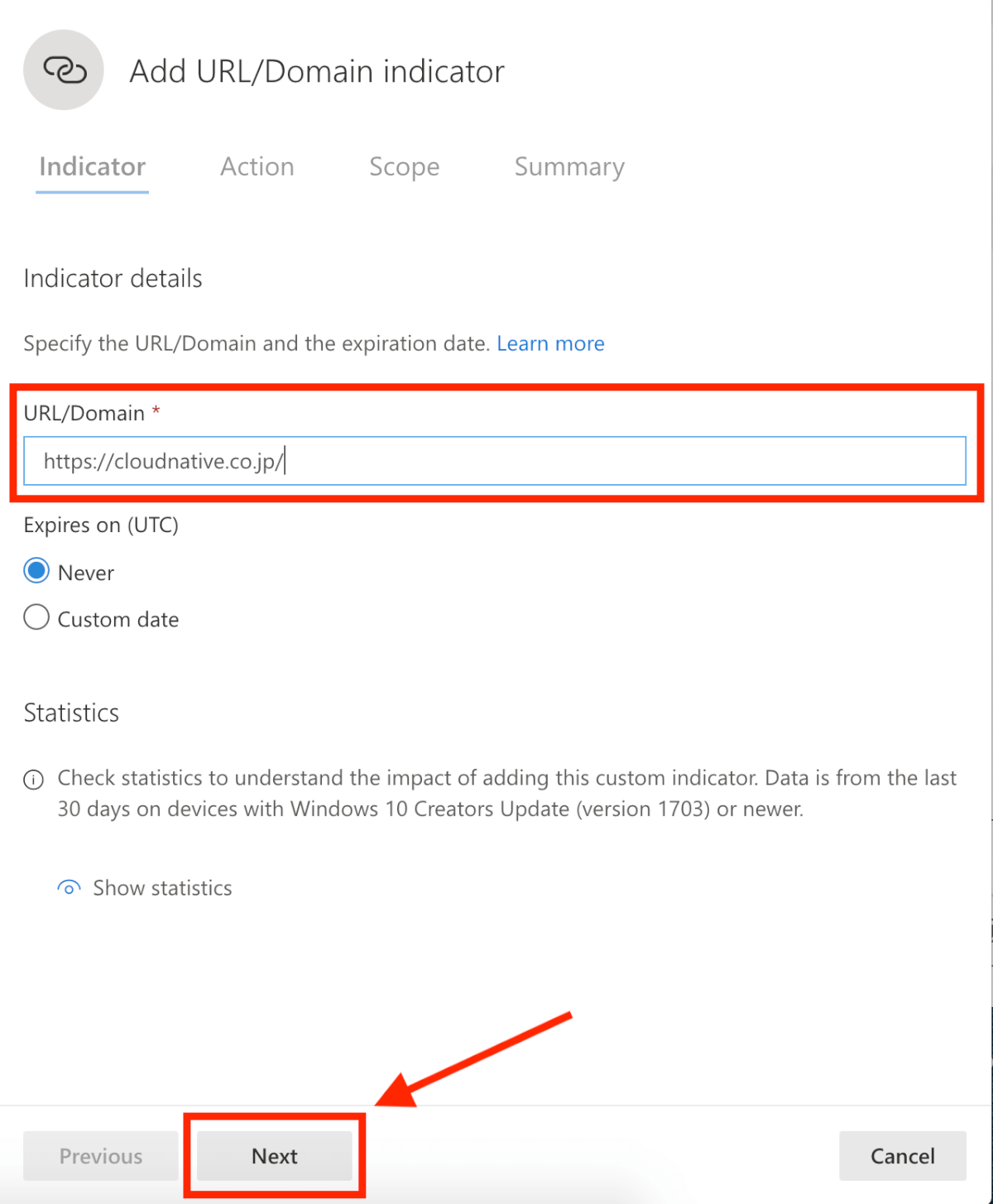

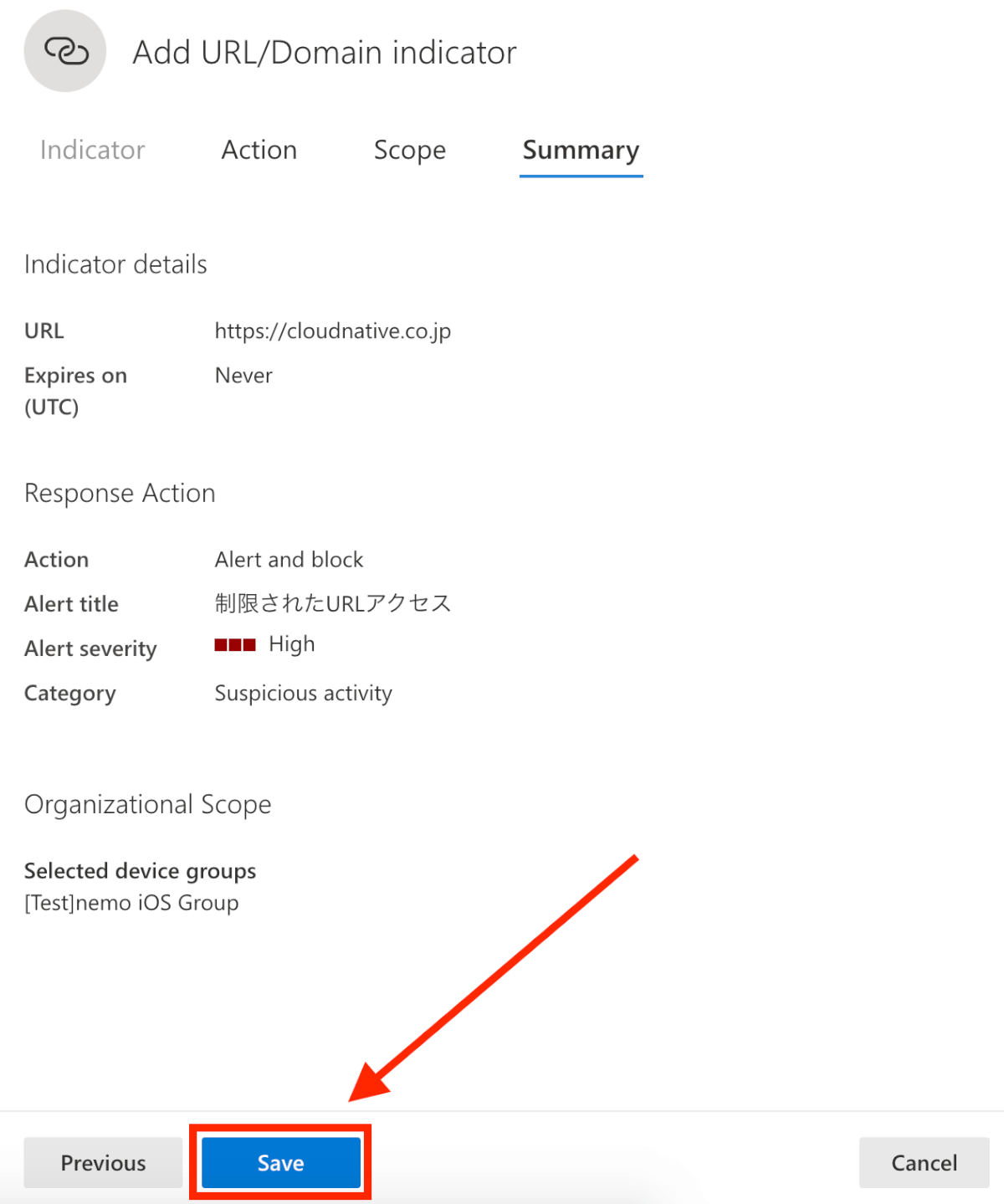

- “URL/Domain”の項目に、指定したいURLを入力し、”Next”を選択します。

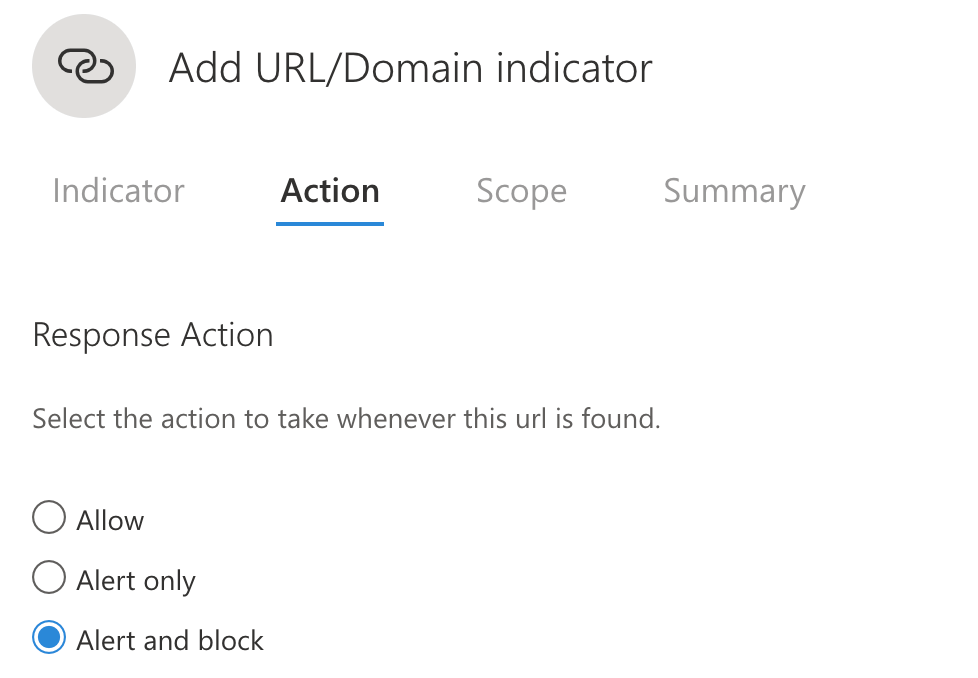

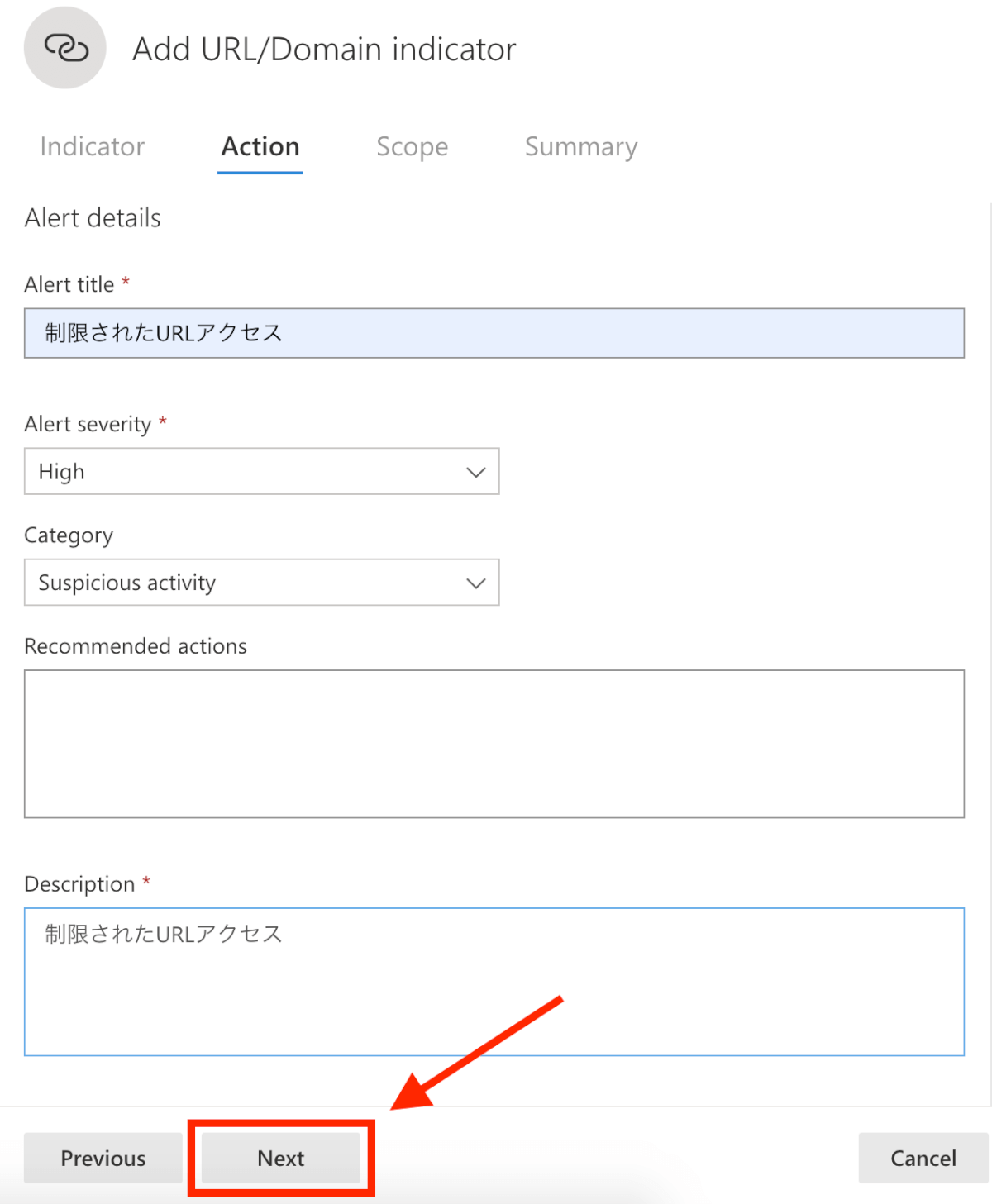

- “Response Action”を”Alert and block”に変更し、必須項目の”Alert title”,”Alert severity”,”Description”を設定して”Next”を選択します。

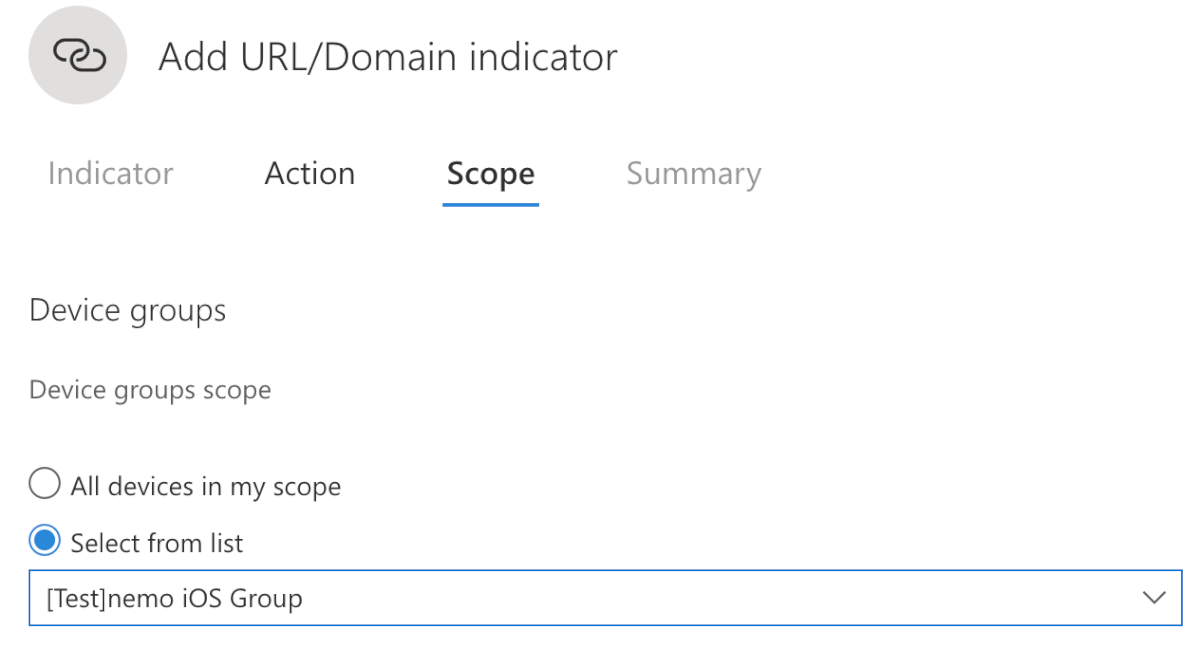

- Scopeタブで任意の”Device groups”を設定します。今回はテスト用に作成したグループを割り当てました。デバイスグループの作成はこちらを参考に。

- 全ての設定が完了したら”Save”を選択して保存します。

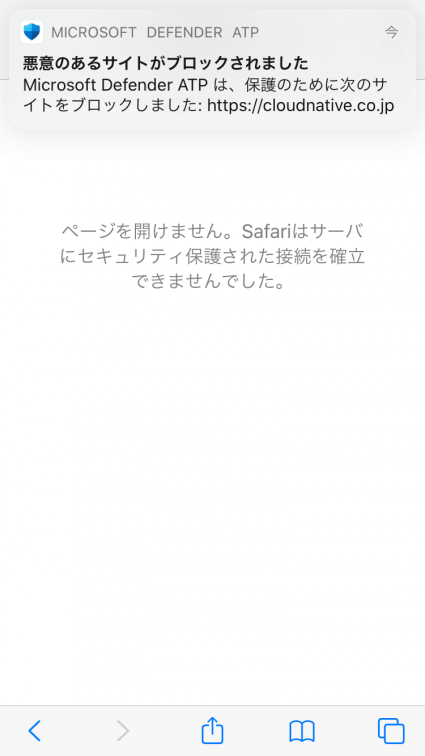

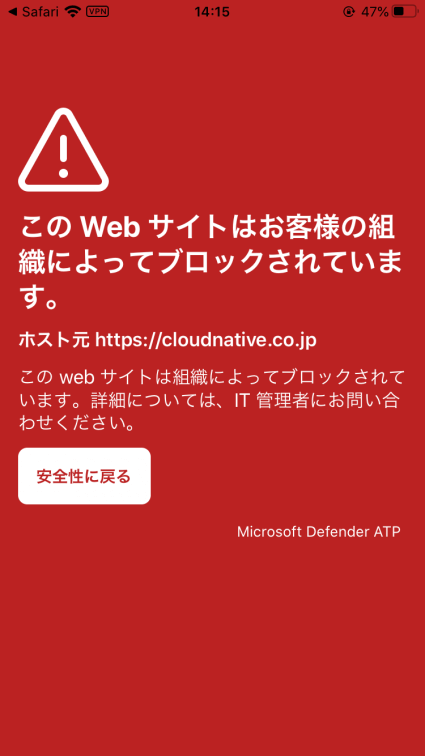

以上で、設定は完了です。 しばらくした後に、iPhoneから指定したURLへアクセスするとこのような画面になり、アクセスがブロックされていることがわかります。

おわりに

iOS向けMicrosoft Defender for Endpointはまだプレビュー版のため、リリース時には変更があるかもしれません。

しかしながら、ひとまずアクセス制御についての動作が確認できました。

エンタープライズで採用されることが増えてきたiOSですが、ユーザーが安心してWebサイトにアクセスできる環境は、思わぬトラブルを回避するためにも重要な要素のひとつですね。

次はAndroid向けも試してみようと思います。それでは!