はじめに

こんにちは!入社3ヶ月目に突入、新人PMおじさんのkenkenです。 最近のブームはあらゆる事態をGeminiと会話しながら決めることです。 先週は対数(log〜ってやつ)について小一時間教えてもらったりしていました。

さて、企業のデジタル化が進む現代、ID管理と日常業務を支えるオフィス系アプリケーションは、IT戦略の根幹をなしています。多くの企業が導入を検討する中で、「Microsoft 365(以下M365)」と「Google Workspace(以下GWS)」は、非常に比較されやすいサービスです。

なぜなら、この2つのサービスはいずれも、メールやドキュメント作成などのオフィスアプリケーション機能だけでなく、その基盤となるID管理機能までを統合的に提供するプラットフォームだからです。そのため、導入を検討するIT担当者は「ID管理基盤としてどちらを選ぶべきか」だけでなく、「全社の業務基盤としてどちらが適切か」の判断に迷い、関係者への説明に頭を悩ませています。

この記事では、Microsoft 365とGoogle Workspaceの違い、それぞれの得意・苦手、そして単独利用と併用それぞれのケースについて解説します。特に、ゼロトラストの観点から「セキュリティ」と「利便性」のバランスをどう取るべきかのヒントとしていただければ幸いです。

M365(Entra ID)とGWS(Cloud Identity)の違いを理解する

まず、両サービスが「どのような目的で設計されているか」の理解から始めましょう。

Microsoft 365とEntra ID

Microsoft 365:オフィス業務を支えるアプリケーションスイート

- 強み Microsoft Officeドキュメントとの高い互換性や利便性、Excelの高度な分析ツールなど、長年培われた高度なオフィス機能を持ったアプリケーションを利用できます。

弱み

- Google Workspaceのような、手軽な共同編集や検索は得意ではありません。

Entra ID:M365を含む企業全体のID管理基盤

企業のオンプレミス環境向けID管理基盤である「Active Directory」との連携に優れたクラウドサービスとして、企業が所有する全IDを一元管理し、セキュリティポリシーの厳格な適用を優先した設計となっています。

- 強み 認証・認可、多要素認証(MFA)に加え、M365やWindowsと深く統合された条件付きアクセスによるきめ細やかなポリシー設定で、ユーザーのID、デバイスの状態、アクセス元IPアドレスなど、複数の要素を組み合わせてリアルタイムでアクセスを制御できます。

- Microsoftアプリに限らず、SAMLやOAuthなどの標準プロトコルを利用して、Entra IDに認証連携ができるすべてのクラウドサービス(GWSも含む)を対象に、アクセス制御を適用できます。

- オンプレミス環境(Active Directory)からの移行・統合をとても得意としています。

弱み

- Entra IDの高度な機能は、大きな強みである一方で運用に高度な専門知識を要する側面も持ち合わせています。そのため、IT管理者のスキルセットによっては、導入・運用負荷が高くなる場合があります。

Google WorkspaceとCloud Identity

Google Workspace:ユーザーの利便性を追求したクラウド型オフィスツール

- 強み リアルタイムな共同編集、強力な検索機能、直感的なUIにより円滑なコミュニケーションと情報共有を実現できます。

弱み

- 高度なExcelマクロなど、専門的な機能が必要な業務は得意ではありません。

Cloud Identity:GWSのID管理基盤

Googleのクラウドネイティブな設計思想に基づき、企業向けに最適化されたシンプルで直感的なID管理を実現、ユーザーの利便性を優先した設計となっています。

- 強み ID管理サービスとしてSSOや多要素認証、ライフサイクル管理などの機能を提供しており、メインのIDaaSとしても使用できます。

- 各種Googleサービス(Gmail、Google Driveなど)に対する詳細な制御ポリシーの付与が得意です。

弱み

- Cloud IdentityはAndroid、iOS、Windowsデバイスの包括的な管理機能を提供し、無料版でも基本的なMDM機能(画面ロック、リモートワイプ等)が利用可能です。 ただし、Entra IDの条件付きアクセスと比較すると、ポリシー設定の粒度には差があります。

- コンテキストアウェアアクセスという条件付きアクセス機能を利用して、GWSやGoogle Cloudを対象としたデバイスポリシーやIPベースのアクセス制御が可能です。

- オンプレミスのActive Directoryとは統合可能(Google Cloud Directory Syncを使用)ではありますが、Entra IDのようなシームレスな双方向統合には制限があります。

どちらを選ぶ?単独利用の判断基準

どちらか一方のサービスだけでID統制を行う場合、自社のIT環境や働き方のニーズ、重視するポイントに応じて適したサービスが異なります。

Microsoft 365が適している企業

- Microsoft製品利用WindowsやMicrosoft 365製品を主に利用しており、そのエコシステム内での運用を重視する。

ID基盤

- オンプレミスのActive Directoryからの移行・統合を検討している。

ドキュメント資産の互換性

- Microsoft Officeドキュメント資産を多く保有しており、継続した利用や高い互換性を重視する。

設定の精緻さ

- ユーザーやグループ、デバイスなど、詳細な条件に基づいたきめ細かなセキュリティポリシー設定を行いたい。

Google Workspaceが適している企業

- コラボレーションチームのコラボレーションと生産性向上を最優先に考えており、Googleの強力な共同編集機能を最大限に活用したい。

コスト最適化

- Cloud IdentityをID基盤として利用することで、他のIDaaS製品を別途導入するよりも、費用を抑えつつ初期設定や運用をシンプルにしたい。

共同作業の効率化

- 過去のMicrosoft Officeドキュメント資産よりも、共同作業の効率性を重視する。

Google製品に対する設定の精密さ

- コンテキストアウェアアクセスを利用することで、Googleアプリごとの端末やユーザーの状況に応じた詳細なポリシー設定が可能です。

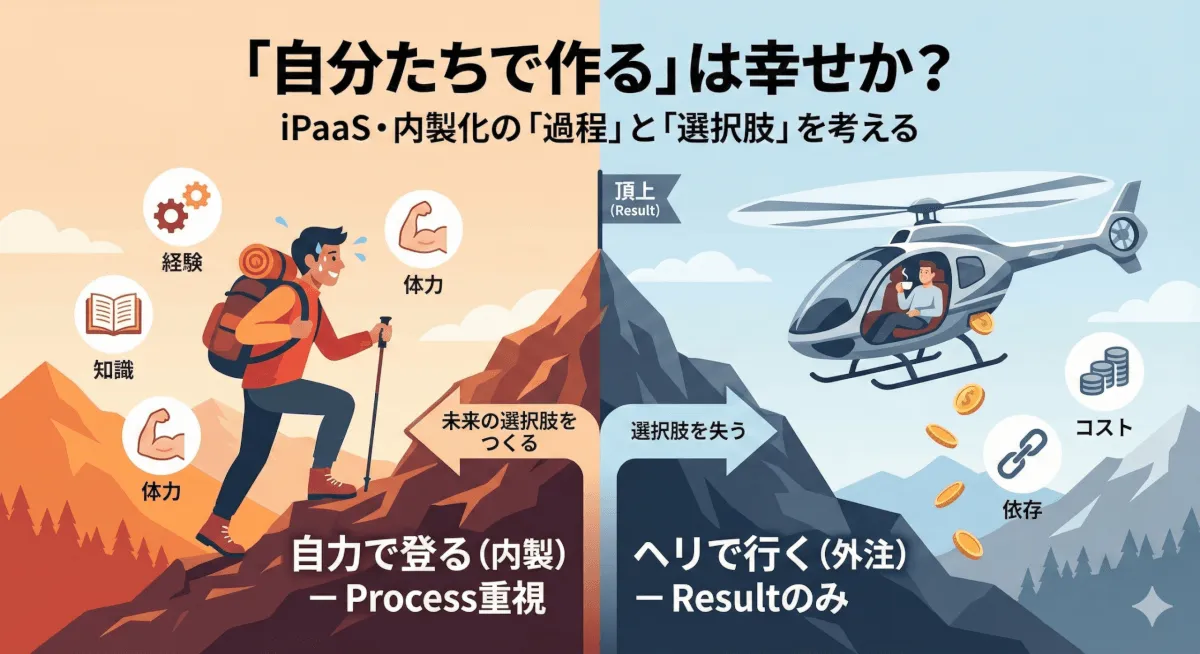

「併用」が求められる背景と、トレードオフを乗り越える戦略

一見複雑に見える両サービスの併用は、セキュリティと利便性のジレンマを解決するための、非常に効果的なIT戦略です。

背景:セキュリティ強化と利便性のジレンマ

- ゼロトラストの原則に則れば、あらゆるアクセスに厳格な検証が必要です。しかし、その検証を過剰に厳しくすると、MFAの入力を頻繁に求められるなど、業務の利便性が大きく損なわれる可能性があります。

- この課題を解決する具体的なアプローチの一つが、ID管理基盤をEntra IDに統一し、SSOでGWSの認証を実施して各サービスを利用する方法です。これにより、ユーザーはEntra IDで認証を一度行えば、GWSを含む複数のサービスにシームレスにアクセスできるようになります。

併用した世界観:「適正なセキュリティと最高の利便性」

- この戦略では、IT管理者がセキュリティの一元管理を実現しつつ、従業員が最適なツールでスムーズに働ける環境を構築できます。

- Entra IDを認証基盤とし「条件付きアクセス」を精密に設定します。これにより、リスクの高いアクセスにはMFAを要求し、安全なアクセスには認証を簡略化するなど、状況に応じてセキュリティレベルを動的に調整できます。

- Google Workspaceは、この「適正なセキュリティ」の上で、チームの生産性を最大限に引き出します。ユーザーはEntra IDで認証してGWSの強力なコラボレーション機能にシームレスにアクセスでき、セキュリティを意識することなく、本来の業務に集中できます。

- この組み合わせは、セキュリティと利便性の「どちらかを選ぶか=トレードオフ」ではなく、「どうバランスさせるか」の観点で解決できるアプローチです。Entra IDの高いセキュリティ性能を最大限に活用しながら、GWSの高いコラボレーション能力を持つオフィスツールを利用する形で、それぞれの強みを活かしたバランスの取れた運用が可能となります。

ゼロトラスト・セキュリティにおけるそれぞれの役割

Entra IDとGoogle Workspaceが、ゼロトラストの考え方に基づき、どのように企業のITを守るかを解説します。

- Entra ID:ゼロトラストの中心、「アイデンティティ」と「アクセス」の制御者ゼロトラストは「誰が、何に、どのようにアクセスするか」の継続した検証を必要としています。Entra IDでは条件付きアクセスの運用で、ユーザーの身元、デバイスの状態、アクセス元IPアドレスなどの情報に基づいて、リアルタイムでアクセスを許可するかどうかを判断しています。

Google Workspace:ゼロトラストにおける「データとコラボレーション」の守護者

- GWSは、コラボレーションが発揮される場所であると同時に、組織の重要なデータが置かれる場所ともあります。例えEntra IDで認証されたユーザーであっても、GWSの機能でドキュメントごとの詳細なアクセス権限設定、情報漏洩防止(DLP)ルールなどを適用できます。

まとめ:あなたの会社にとって最適なIT戦略とは?

Microsoft 365とGoogle Workspaceは、単純に優劣を比較する関係ではありません。それぞれのサービスが持つ強み・弱みと、あなたの会社のIT環境や働き方のニーズを照らし合わせて、最適な選択をする必要があります。

単独利用か併用か検討する前にご自身の会社の状況を深く調査して理解し、セキュリティと利便性のバランスをどう取るかを考えることが、成功への第一歩となるでしょう。

という、Geminiと会話しながら書いてもらったブログでした(約2時間)