Hello,World! gonowayです。

弊社がご支援するお客様とお話するなかで、多要素認証のためにIDaaSが提供しているアプリケーション(以降、認証アプリ)を私物モバイル端末にいれていいのか?という疑問に、わたしたちが普段お客様にご案内していることをざっくりまとめてみました。

3行まとめ

- 現代では外部の不正ログインから守るために多要素認証が必須になってきている。

- 多要素認証の実現のため、会社モバイル端末であれ私物モバイル端末であれ認証アプリはインストールしてほしい。

- 私物モバイル端末にインストールしてもらう場合、エンドユーザーへの説明を行うことが必要。また、ガラケーしか持っていないような例外措置への対処を考えることも必要。

前提

認証要素について

認証要素は下記の3種類です。NIST SP800-63を参考にしています。

- 記憶によるもの:記憶(Something you know)

- 本人のみ知り得る情報

- パスワード、PINコードなど

- 所有によるもの:所持(Something you have)

- 本人のみ所有しているモノ

- スマートフォン、セキュリティキー(FIDOなど)、デジタル証明書など

- 身体によるもの:生体情報(Something you are)

- 本人の身体的特徴の情報(生体認証)

- 目の虹彩、指紋、顔、手の静脈など

これらのうちの2種類以上を組み合わせた認証方法を多要素認証といいます。

多要素認証の必要性

現代では攻撃者によるパスワードスプレーやブルートフォース攻撃も洗練されており、パスワードの単一要素だけでは不正ログインを防ぎにくくなっています。

裏を返せば多要素認証であれば不正ログインを防ぎやすくなり、Microsoftの調査では多要素認証の導入により99.9%の攻撃を防げるといわれています。

認証アプリケーションとは

多要素認証に利用する要素としては、記憶、所有、身体があることを説明しましたが、その中でも、パスワードは盗まれやすい、推測されやすい、管理が難しいなど、問題が多くあることはみなさんご存知かと思います。

そこで、パスワードだけでなく、認証要素を追加する手段として利用できるのが、主にスマートフォンにインストールできる認証アプリケーションです。

Microsoft Entra IDであればMicrosoft Authenticator、OktaでのOkta Verify、GoogleのGoogle Authenticatorのように各社IDaaSが認証のために提供しているアプリケーションのことを指します。

これらスマートフォンにインストールし利用することで、IDaaSに対する認証をセキュアかつ便利に行えます。パスワードだけの認証ではなく、プッシュ通知やワンタイムパスワードを組み合わせることによって、多要素認証の要素として利用できます。パスワード以外の要素だけで認証するパスワードレスな多要素認証も可能です。

本題:多要素認証のために認証アプリを私物モバイル端末にいれていいのか

今までの前提情報から組織側の視点として認証アプリは入れるべきと感じてもらったと思います。

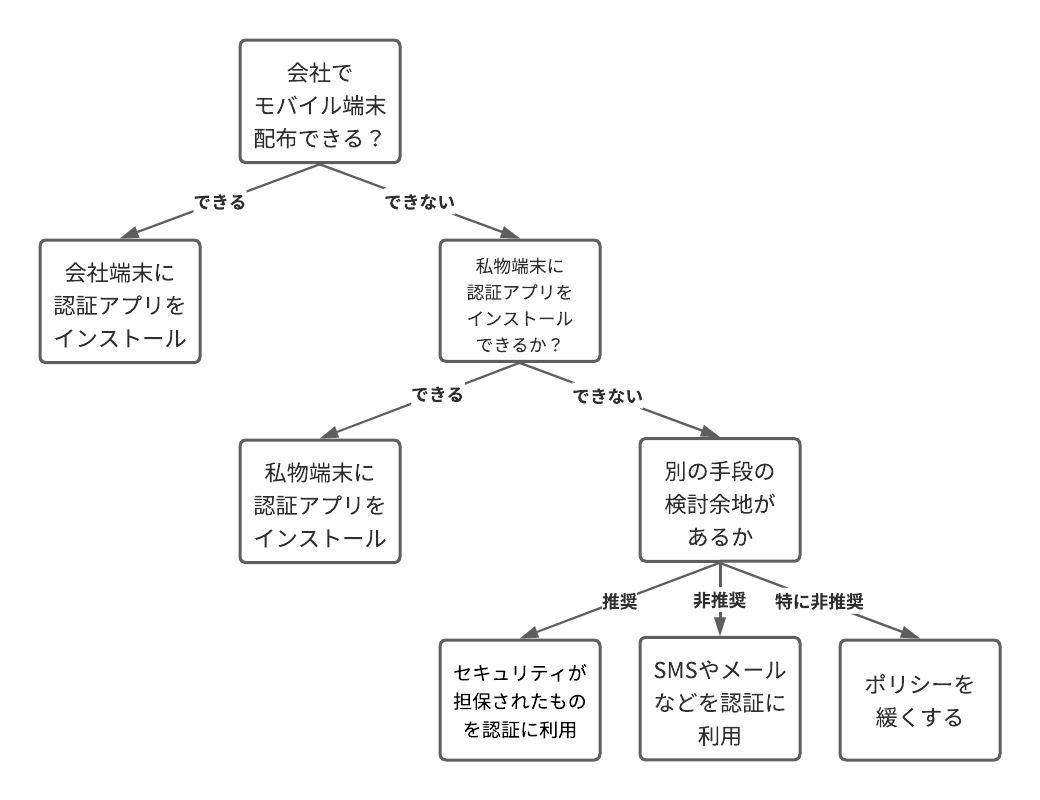

ただ組織がどんな状態かによって、認証アプリについて置かれる状況が変わってきます。

例えば以下のような要因です。

- 会社でモバイル端末を配布している・できるか

- 購入コスト・運用コスト含め

- 私物モバイル端末に認証アプリのインストールができそうか

- エンドユーザーへの協力体制

- スマートフォンではなくガラケーしか持っていない

これらをフローチャートにすると以下のようになります。

弊社がご支援するお客様に対しては、前述した通りの理由で会社モバイル端末であれ私物モバイル端末であれ認証アプリはインストールしてもらうことをご提案しています。

会社でモバイル端末が配布できる・している場合は、そのモバイル端末は会社資産であるので、ユーザーに認証アプリのインストールを指示したり、もっと言えばMDMでデバイス管理を行い管理者が認証アプリをインストールする進め方で問題ないかと思います。

ただ会社で端末を配布できない・しない方針の場合、認証アプリについてどうするかを考える必要があります。以降、各分岐点について詳しく言及していきます。

私物モバイル端末に認証アプリをインストールできるか?

私物モバイル端末に対して認証アプリをインストールしてもらうには、当然エンドユーザーへの説明や案内が必要になるかと思います。

その説明にあたり頻出しそうである質問とその回答について書いていきます。

FAQ

Q. なぜ私物モバイル端末にIDaaSの認証アプリをインストールしてほしいの?

A. 前述の通りパスワードの単一要素では不正ログインを防ぎにくくなっており、多要素認証を取り入れることで不正ログインを防ぎやすくなるためです。また認証アプリを使用することで、ログイン時にパスワードを使わないパスワードレスな多要素認証が比較的簡単に利用できるユーザーにとっても管理者にとってもうれしい面があります。

Q. 既にAuthyのようなサードパーティーの認証アプリを使っているんだけど、引き続き使っていいの?

A. 基本的にはIDaaSが提供している認証アプリをメインで使い、サードパーティーの認証アプリをサブとして使わせるかどうかを組織毎に判断が必要と考えています。

IDaaSが提供している認証アプリをメインで使ってもらいたい理由としては、以下のように多要素認証におけるユーザー体験とセキュリティ面で充実しているためです。

- TOTPだけでなく認証アプリへのプッシュ通知やNumber Challengeによる利便性とセキュリティを両立した認証を提供できる。

- Number Challengeは、攻撃者によるログインである可能性が高いとIDaaSが判断したときに、ブラウザ画面に数字が表示されて認証アプリ上でその数字を入力・選択する機能のこと。

- IDaaSの認証アプリとTouch ID/Face ID等をアカウントに紐づけることで、所持情報としてだけでなく生体情報としての要素を満たすことができます。その結果、ユーザーは1つのアクションで多要素認証を実現できます。

- Okta Verifyなどの一部の認証アプリは、端末が脱獄・root化していないか、スマートフォンにパスコードがセットされているか等のデバイスの状態を取得し、その情報をIDaaSのアクセス制御に活用できる。

Q. 認証アプリによって、私物モバイル端末の情報を抜き取られちゃうんじゃないの?

A. そんなことないです。認証アプリが取得する情報は脱獄・root化していないか、スマートフォンにパスワードがセットされているか等のデバイス状態のみです。ユーザーがどのWebサイトにアクセスしているかなどの趣味嗜好に関わる情報等は取得しません。

Q. 私物モバイル端末に業務で利用する認証アプリをインストールするのは気持ち悪いんだけど。

A. うん。業務とプライベートを分離したい気持ちも分かります。ただ認証アプリはログインの時だけに利用するものです。SlackやTeamsやLine Worksのように休日でも会社から連絡が来る・状況を確認できるアプリではなく、あなたのプライベートな時間を邪魔するものではありません。

Q. 私物モバイル端末はガラケーしか持ってないんだけど。

A. はぁ…。次の項目にて解説します。

別の手段の検討余地があるか?

ここまで説明や案内をしても一部ユーザーの不信感を払拭できなかったり、スマートフォンではなくガラケーしか持っていなかったり、偉い人から圧をかけられたりといったケースがあります。

その場合の選択肢は以下の通りです。

セキュリティが担保されたものを認証に利用する(推奨)

所持の要素として、Yubikeyのような物理セキュリティキーを配布します。もしくは、振り出しに戻って一部ユーザーだけでも会社が端末を購入し認証アプリを利用してもらう等の手段です。

セキュリティキーや端末の購入コスト、例外的な運用コスト、セキュリティ、それぞれを天秤にかけて検討することになります。

SMSやメールなどを認証に利用する(非推奨)

SMS、メールなども認証要素に用いる方法もあります。しかし、フィッシングやSIMスワップ等での電話番号の乗っ取り、メールアカウントへのハッキング等、さまざまなリスクが伴うため、弊社ではおすすめしておりません。

ポリシーを緩くする(すごくとても非推奨!!)

一部ユーザーだけ単一要素にするといった認証のポリシーを緩くします。セキュリティホールとなることをユーザーや上層部に伝え、そのリスクを対象ユーザーと組織が負うことになります。または、そのリスクを軽減するための別の手段や操作手順をユーザーに課すことになり、さらに、その管理も組織が追加コストとして負うことになります。例外的な措置なので、運用コストもユーザー体験も良いものではありません。よく話し合って決めましょう。

まとめ

もちろん、Windows HelloやOkta Fastpassなどの業務用のPCで完結するパスワードレスな認証で、別の端末がなくても多要素認証を実現する選択肢もあります。ただIDaaSとの初回の連携やサービスによっては別の端末の登録が必要となり、なんらかの形で多要素認証用の端末はまだまだ必要な段階です。

どのような選択肢にせよ、購入コストだけでなく運用コストや多要素認証におけるユーザー体験も考えて、自社に合ったものを選んでいきたいですね。

また、今回はBYODについては触れていません。BYODと多要素認証のための端末ではまったく話が変わってきます。BYODへの解説は以下のYouTubeコンテンツがありますので見てみてください!