注意

本ブログは、2023/08/15までの情報をもとに記載しています。

実際の設定の際に不明点が発生した場合は公式ドキュメントをご参照ください。

Netskope初期設定の大まかな流れと本ブログの立ち位置

設定作業の全体像は以下の通りです。今回のブログは「ユーザープロビジョニング~Entra ID(旧称Azure AD)編」について記載しています。

- 管理コンソール初期設定

- 管理コンソールへのSSO設定

- 管理者SSO~Entra ID(Azure AD)編~

- 管理者SSO~Okta編~

- ユーザープロビジョニング

- ユーザープロビジョニング~Entra ID(Azure AD)~ ←今日のブログはここ!

- ユーザープロビジョニング~Okta~

- Netskope Client 配布

- Client配布~Intune windows~

- Client配布~Intune iOS

- Client配布~Jamf macOS

- Client配布~Jamf iOS

- Client配布~手動

- ポリシー設定

- ポリシー設定~Real time Protection~

- API 連携~ Google Drive~

- API連携~ Box~

- API連携 ~ Gmail~

- ポリシー設定 ~API Introspection~

- ポリシー設定 ~ DLP~

- NPA

- NPA~ Publisher構成 AWS~

- NPA ~ アプリ登録、ポリシー設定~

- NPA ~ Publisher自動更新~

- NPA ~ Prelogon検証~

参考URL

本手順は、下記公式のドキュメントを参考に設定を行います。

事前準備

- Entra ID(Azure AD)側での作業が発生するため、下記Roleを付与した作業用ユーザーを用意しておくこと

- アプリケーション開発者、アプリケーション管理者、グローバル管理者いずれかのロールを持っているユーザー

- SSOの動作確認を行うために、Entra ID上にユーザーを事前に作成しておくこと

設定手順

Netskope側の設定

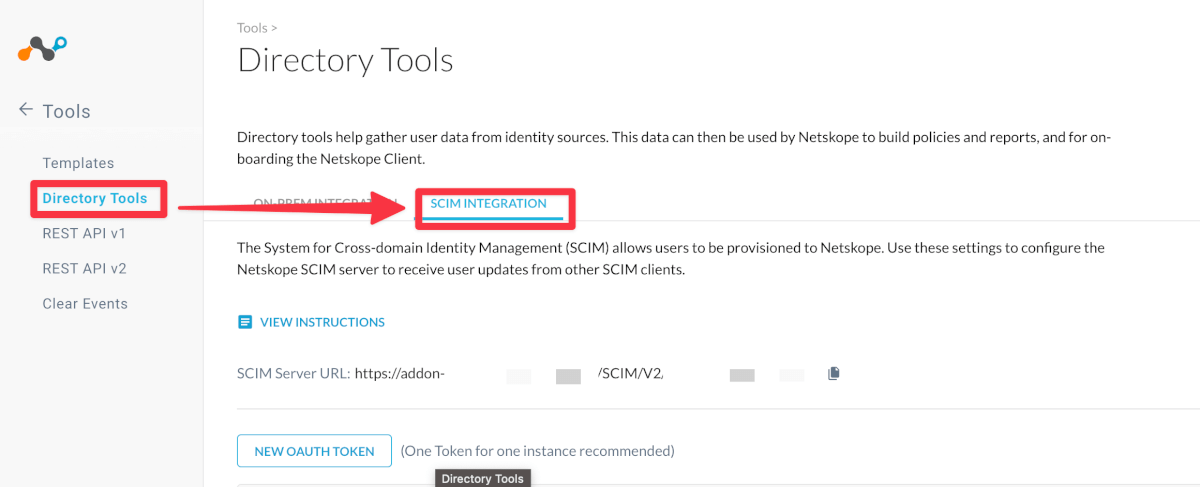

- Netskope管理コンソール → Settings → Tools → Directory Tools → SCIM Integrationタブをクリックします。

- [NEW OAUTH TOKEN]をクリックします。

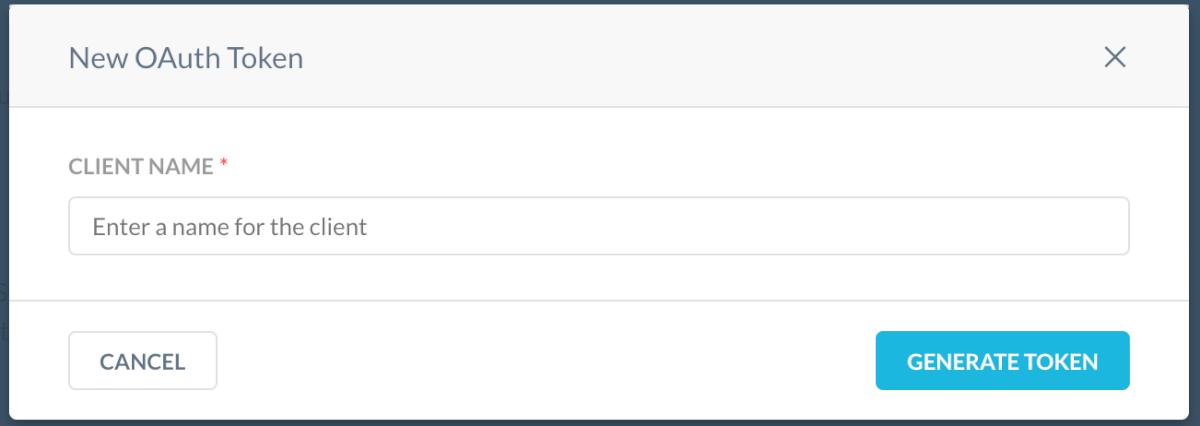

- わかりやすい名前(例:Entra ID)を入力し、[GENRATE TOKEN]をクリックします。

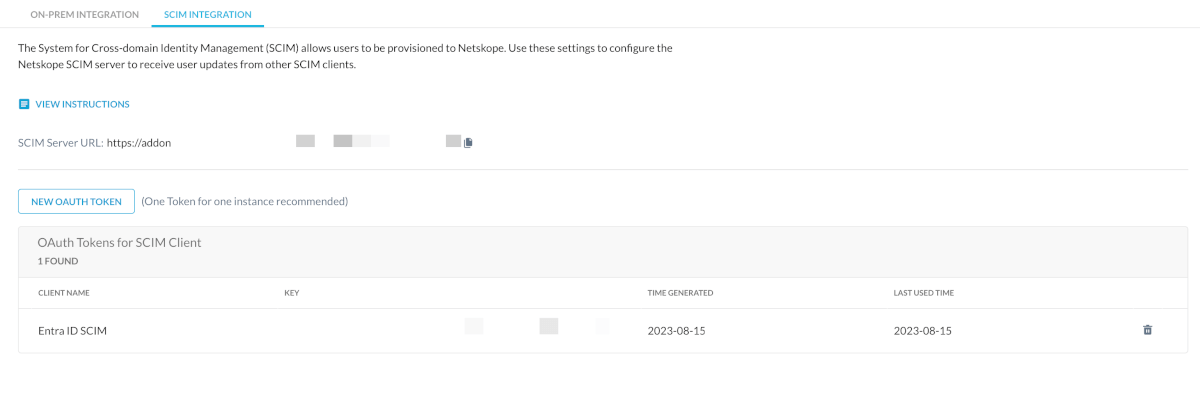

- キーが発行されるので、値を控えておきます。

SCIM Server URLも後ほど必要になるので値を控えておきます。

Entra ID(旧Azure AD)へのNetskopeアプリケーションの追加

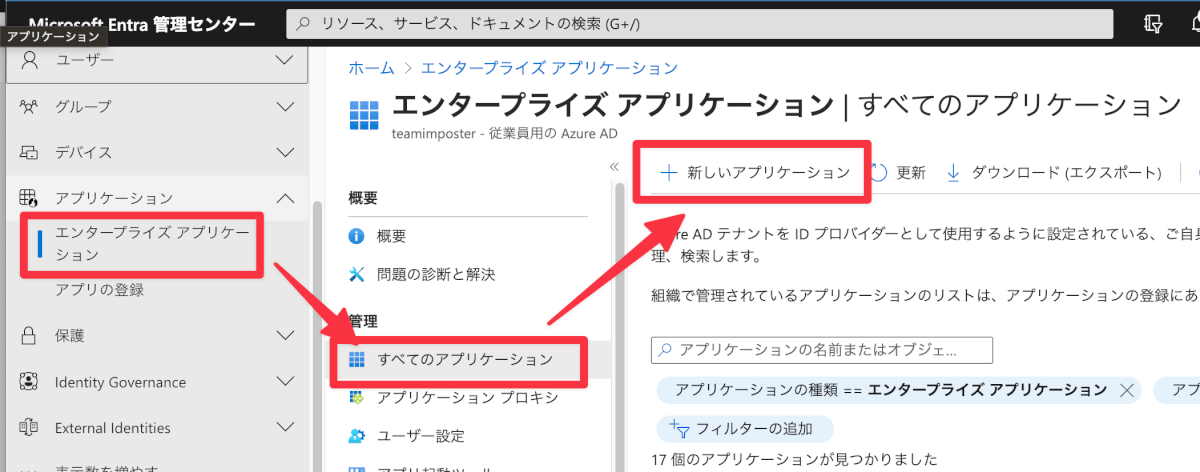

- Entra 管理センターにログインし、「アプリケーション」→「すべてのアプリケーション」→【新しいアプリケーション】をクリックします。

- 検索ボックスに、「netskope」と入力し、【Netskope User Authentication】をクリックし、【作成】をクリックします。

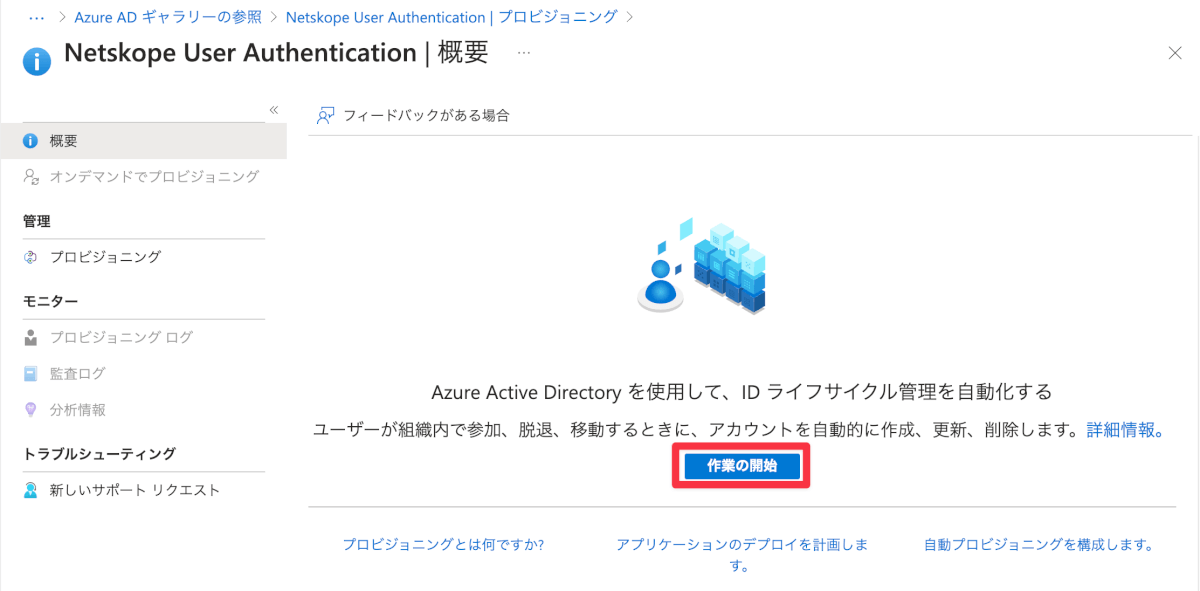

- 「プロビジョニング」→【作業の開始】をクリックします。

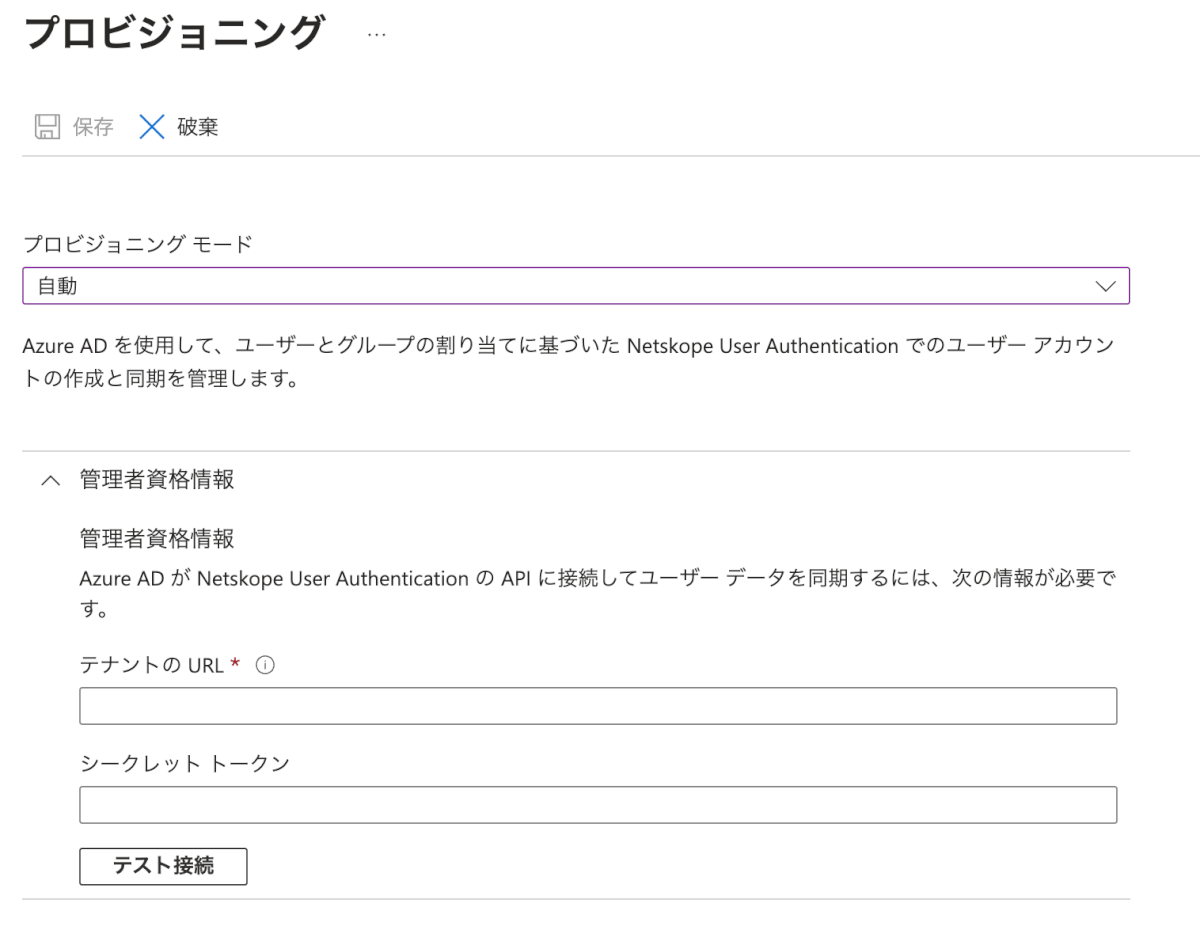

- プロビジョニングモードから、「自動」を選択し、テナントのURLに事前に控えた「SCIM Server URL」を、シークレットトークンに「KEY」を入力し、【テスト接続】をクリックします。

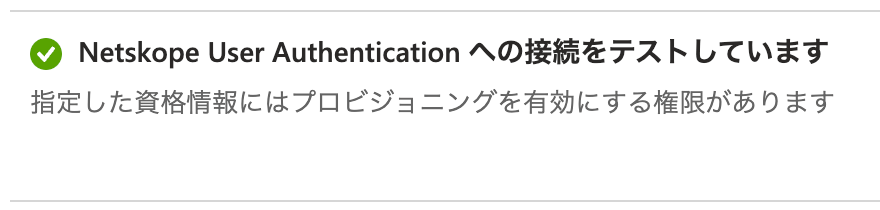

- 接続に問題がないことが確認できたら、左上の【保存】をクリックします。

ユーザーを割り当てる

Netskopeクライアントを利用するユーザーを割り当てます。

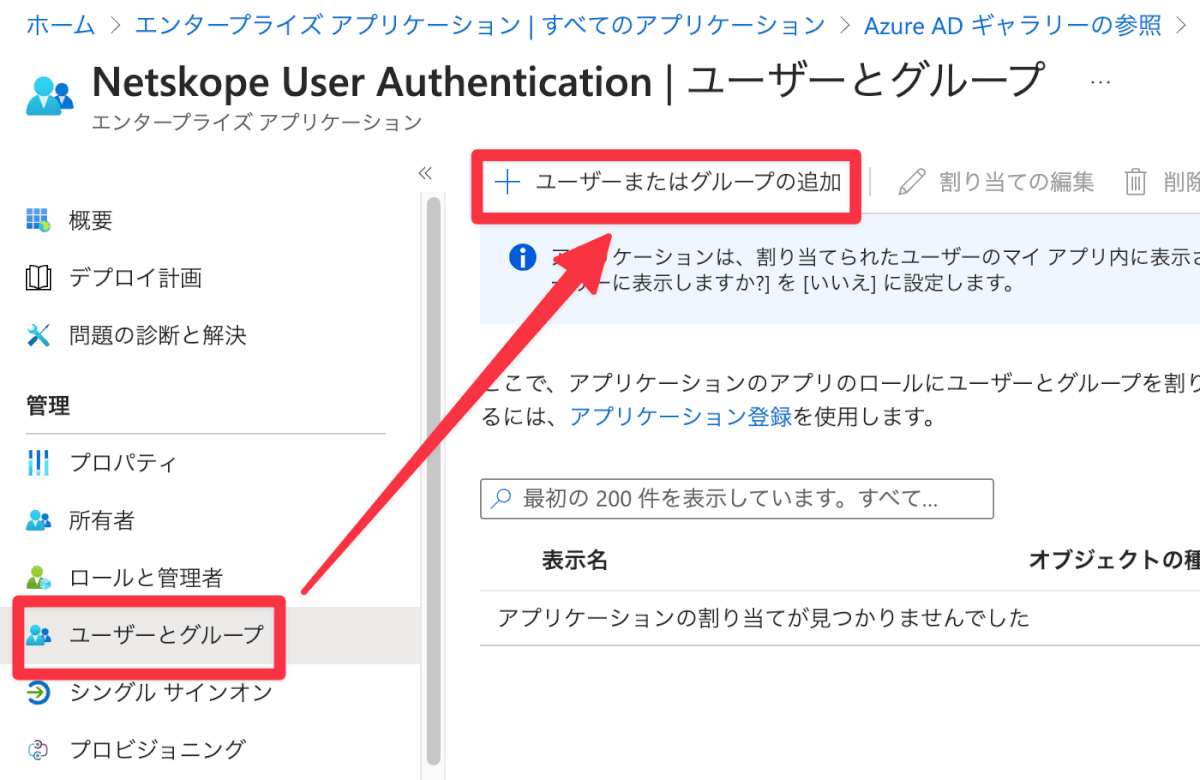

- 「ユーザーとグループ」→【ユーザーまたはグループの追加】をクリックします。

- SCIM対象にしたいユーザーまたはグループを追加します。

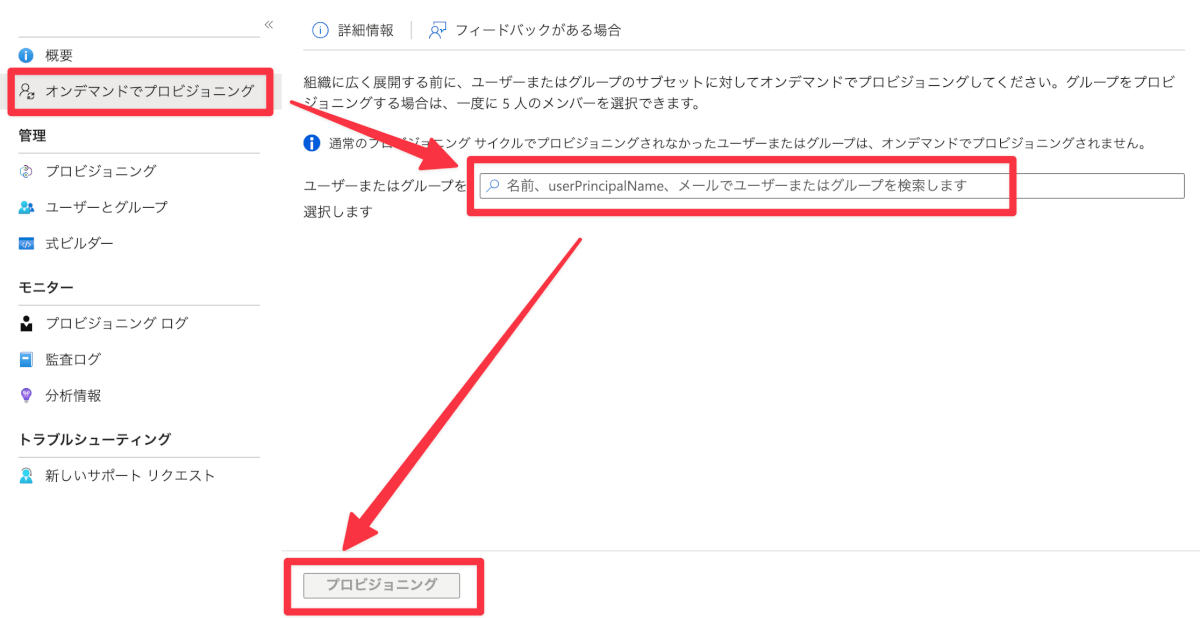

- 「プロビジョニング」→【オンデマンドでプロビジョニング】をクリックします。

- 対象ユーザーを検索し、設定し【プロビジョニング】をクリックします。

- 正常にプロビジョニングが完了することを確認します。

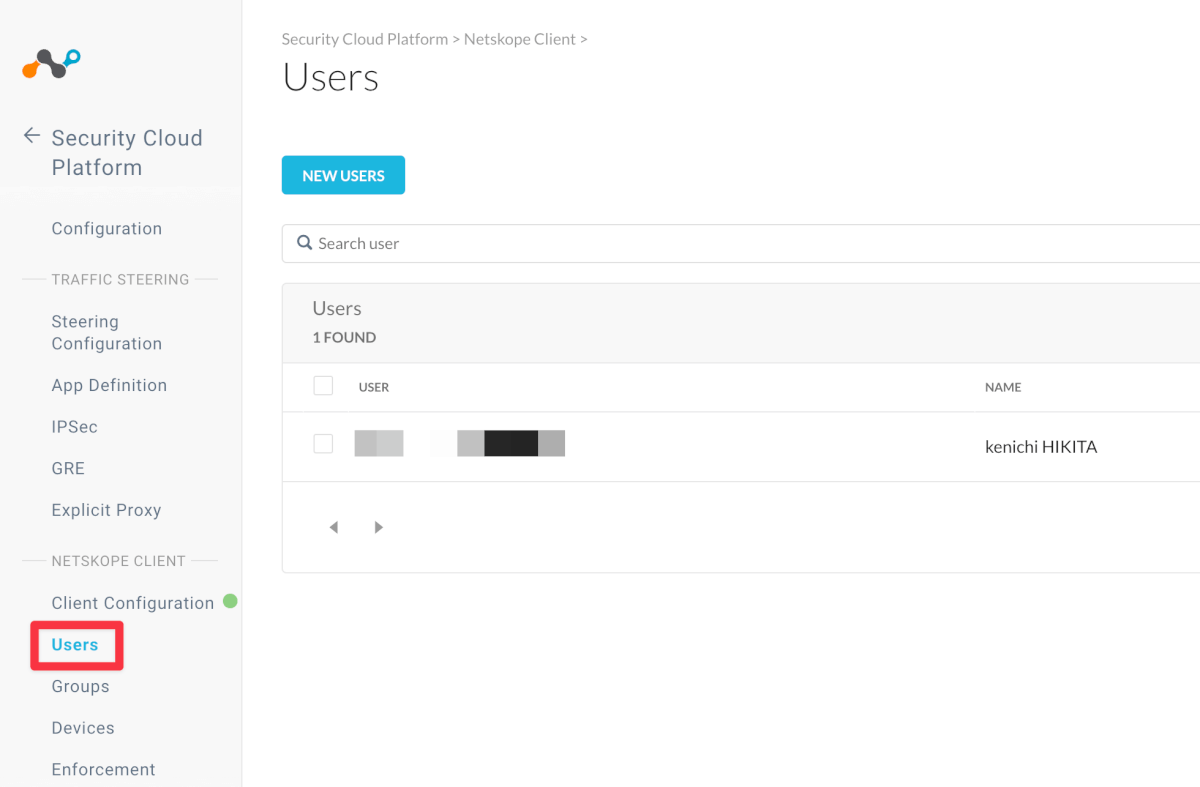

Netskope側にユーザーが作成されたことを確認

- Netskope管理コンソール → Settings → Security Cloud Platform → NETSKOPE CLIENTカテゴリ内の「User」をクリックします。

- プロビジョニングしたユーザーが作成されていれば成功です。