セキュリティチームの ぐっちー です。以前、「ISMS認証 取得・運用を監査自動化SaaSでスマートにしたかった話」というブログを書きましたがその続編です。前回はシリコンバレーで流行っているという「SecureFrame」という製品を検証しましたが、今回は日本製の「SecureNavi」という製品を触っています。

本ブログのサマリー

- 情報セキュリティマネジメントシステム(ISMS)は、リスク評価を起点にした対策の実施など素晴らしいエッセンスが含まれている一方で担当者の負担もあり、業者への丸投げ等の形骸化によって、本来の役割を果たしていないケースがあります。

- その状況を踏まえて、「SecureNavi」という認証支援SaaSを利用してみましたが、ISMS認証を初めて実施する担当者が苦戦する「リスクアセスメント」や「内部監査」を比較的容易に実施するような機能を備えていました。

- 一方で、「SecureNavi」という製品は良くも悪くもペルソナがはっきりしており、想定している利用用途や会社規模が限定的で、ベンチャー企業で初めてISMSを取得する企業には刺さりそうな一方で、エンタープライズでのユースケースには対応できなさそうな印象です。まだ新しいサービスなので、今後の製品の進化に期待です。

ISMSはセキュリティ活動の基盤

セキュリティに関する活動は基本的に青天井です。費用をかけようと思えば何億円でも何十億円でも費用をかけることができます。そのため、あらゆる対策するのではなく、自社で必要な対策を評価・選択して実施することが非常に重要となります。そんな中で効果を発揮するのが「情報セキュリティマネジメントシステム(ISMS)」の考え方です。

ISMSではリスクマネジメントプロセスを整備し、リスク評価(発生可能性・事業への影響度)に基づいた対策を講じます。さらに、そのリスク評価によって明らかになった、不可抗力のリスクや、対策コストが見合わないリスクに対しても、然るべき根拠を元に、意志決定者により内在するリスクとして許容するなどの、プロセスが定められています。

このような営みを通じて、セキュリティの費用対効果を高め、リスクを適切に管理しているという信頼を利害関係者に与えることができます。そんな重要なエッセンスがISMSの中にはあり、際限なくお金と時間がかかるセキュリティにとって重要な行為です。一般化しすぎて軽視されがちですが、ISMS(ISMS認証)は大きな価値を持つものだと僕は思っています。

形骸化するISMS

他方、現場に目を向けると、ISMS(ISMS認証)が”形骸化”している様をよく見かけます。認証維持だけの取り組みとなっている。まともに運用されておらず儀式的な取り組みになっている。担当者が何も中身を理解していない。作成した規定が実態に沿っていない。ISMSの認証を取るための対策として、妙な製品を売りつけられている。やらなくてもいい対策をやらされ続けている企業も多くある。など、ISMSが本来の役割を果たしていないという課題を多くの組織が抱えているのを見てきました。

結果、不必要なセキュリティ対策が実装されていたり、逆に必要な対策が講じられていなかったという事態も珍しくありません。せっかく日本には7000社以上ものISMS認証取得企業があるのに、もったいない限りだと常々思っていました。

なぜISMSは形骸化するのか?

”形骸化”といっても様々な”形骸化”があり、さらにその背後には様々な要因があります。それを網羅的に述べることを諦めて、1つ代表的なものをあげると「ISMSの丸投げ」が形骸化の大きな要因になっていると考えています。

ISMS認証はセキュリティ認証の専門家にとっては呼吸のようなものです。さらにはISMS認証に関しては認証の「模範解答」的なノウハウもたくさん存在しています。しかしセキュリティに関する業務を初めてやる担当者にとっては難しすぎます。初めてなので、これはごく当たり前のことです。

そして、ISMS認証を新規取得する規模感の組織では、事業規模的にセキュリティに関する業務をやったことがない総務や情シスの方が担当者になることがほとんどです。彼ら・彼女らには総務や情シスの仕事があります。そんな難しいことを通常業務の傍らにできるわけはありません。また、工数の観点を見ても、これは誰がやってもそれなりの工数がかかります。

結果、苦肉の策としてISMSのプロセスを専門業者に「丸投げ」するようになるのです。丸投げされた専門業社は、基本的に独自のテンプレートを使って、認証の維持をゴールにISMSのプロセスを回していきます。そのため、本来自社で実施すべきだった「自らの組織に必要な対策の検討」の機会を失い、リスクマネジメントや自社の情報セキュリティのコントロールを失ってしまいます。

さらに、1回丸投げをするとそれは癖になります。丸投げされたプロセスの意図を読み解いて自社のプロセスに落とし込んでいくのは骨が折れます。丸投げ業者固有のエッセンスや古くなったテンプレート管理策(例えばパスワード定期変更など)が含まれている場合があり、それらの影響を勘案しながら進める必要があります。そのため、丸投げからの回帰はゼロから始めるより逆に大変だったりもします。これがISMS形骸化の一因です。

ISMSの何が難しいのか?

先ほど「ISMSはセキュリティに関する業務をやったことがない担当者にとっては難しすぎる。だから丸投げし、その先に形骸化してしまうことが多い」と述べました。ここからは特に難しいポイントを2つ紹介します。

リスクマネジメント

ISMSで最も重要なプロセスであるリスクマネジメントですが、言わずもがな難易度が高いものです。もちろんリスクマネジメントの考え方は、セキュリティに限らず、全ての事業活動で必要になるので、基本的な考え方を知っている人は多いでしょう。リスクマネジメントの考え方を紹介する規格やガイドライン、書籍は多く存在します。

しかし誰しもが「リスクマネジメントが大事だー!!」といいますが、具体的手順に踏み込んで実務レベルで解説する文書やテンプレートは少ないです。「リスクマネジメントでは何を検討して、どんな記録を残すべきか?」という実務的な部分になると非常に難易度が高くなるのではと思います。

また、セキュリティは対策水準の低い部分を突かれて侵害されるので、リスクマネジメントでは、リスクを網羅的に検討することが非常に重要になってきます。もちろん全てのリスクを網羅することは不可能に近いので、実際は様々な手法を通じて網羅性を向上させていくことになりますが、担当者の経験がないと引き出しが少なく、この網羅性の担保が困難になります。

内部監査

もし組織の中にたまたま「セキュリティに明るい人」がいたとします。(つよつよ一人情シスとか?)その人の活躍により、リスクアセスメントの難関を突破したとしても、内部監査は一筋縄ではいきません。

内部監査では「独立性」が必須要件となるため[1]、「情報セキュリティに明るい人」が担当する業務に対する監査は別の人間が実施する必要があります。内部監査にはチェックリストの作成などの地味で、ボリュームがあって、それなりに難しい作業がありますが、「情報セキュリティに明るい人」がこの作業をやってしまうと自己監査になってしまい、監査の独立性の喪失と別の視点での形骸化が待っています。

業種にもよりますが、小さい規模の会社に「情報セキュリティに明るい人」が複数人いることは稀だと思いますので、内部監査をどうやって実施するかも大きな課題になります。

コンサルティングを契約するという選択肢

この問題は情報セキュリティの専門人材を自社で雇うことで解消することが理想ですが、なかなかそうもいきません。そこで、「丸投げ」ではなくて「コンサルティング(相談)」を契約するという手段も考えられます。難しいところについてコンサルタント(相談相手)に相談をしながら進めるやり方は悪くない手段です。しかし、その場合たくさんのExcelやWordによる文章を自社で作成して運用していく必要があり、工数の観点で厳しいことがあります。

また、業者目線では「丸投げ」より「相談を受ける」方が高度なスキルを要求されます。そのため、「コンサルティング(相談)」より、型にはめてしまって、テンプレ通りに最低限のことをやって「ISMS認証を提供(納品)」できる丸投げ業社の方が費用が安いという不思議な現象が起こったりします。せっかく自立したくて「コンサルティング(相談)」を検討しても、「丸投げ」に回帰してしまうのです。

特定の業務の丸投げのことを「コンサルティング」と表現している現場を僕は複数目にしてきましたが、「コンサルト(consult)」の本来の意味合いは「相談する」です。本ブログでも「丸投げ」と「コンサルティング(相談)」は明確に区別して記載しています。

SecureNaviを使って見る

そのような状況を踏まえて以前、海外製のクラウドサービスである「SecureFrame」を検証し、これらの問題の解消を試みましたが、当社にはマッチせず検証は終了となりました。その時の記録は以下をご覧ください。

当社内での検証プロジェクトは終了したものの、個人的にちょっと消化不良だったので、「SecureFrame」と似たコンセプトを持つ日本製SaaSである「SecureNavi」に手を出してみました。「SecureNavi」はISMS認証やPマークに関して、従来のようなExcelやWordによるアナログ運用をすることなく取得・維持を可能とするように設計されています。SecureNaviの概要的な紹介は以下をご覧ください。

使ってみてどうだったのか?

前提条件

- ライセンスはSecureNavi ISMS版を利用しています。

- 現在SecureNaviには以下のような機能がありますが、本ブログの趣旨に合わせた点のみにフォーカスを当てて紹介しています。

- ISMS構築ガイド

- ISMS文書の自動作成機能

- Eラーニング機能

- リスクアセスメント自動提案機能

- 内部監査サポート機能

- 外部委託先の一括管理機能

- 法令や規制の管理機能

- Pマーク対応

本ブログの内容は、2022年12月19日時点までの情報を元に作成しておりますが、クラウドサービスの仕様変更等に伴い、将来的に状況が変化することがございます。当社側で仕様変更が確認できた場合は可能な限り修正をしますが、最新の情報を常に維持することは難しい点についてはご了承ください。

基本的な認証取得までの進め方

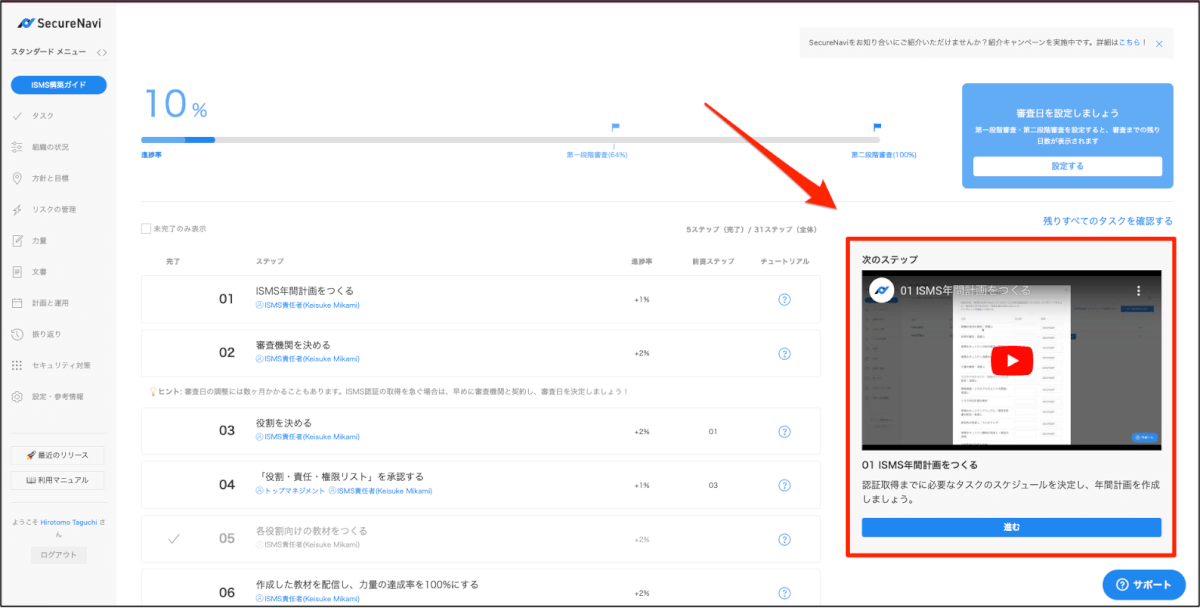

通常、ISMSを実施する場合には外部コンサルタント(丸投げ業者)がWBSを作成したり、あるいは担当者がISMSに関する本を読んでタスクに落としたりなどして進めていきます。そのタスクを進捗する過程で、規定を作ったりエクセルのエビデンスを用意したりしていきます。

一方、「SecureNavi」ではISMS認証取得までに必要な取り組み(タスク)を約30のステップに整理しています。このステップには「審査期間を決める」など事務的なものも含めてやることが明確となっており、担当者は上から下に順番にタスクをこなしていくことで、ISMS認証の準備を完了することができます。また、各ステップごとにチュートリアルの動画があることがとても優しいポイントでした。

このチュートリアルでは製品の操作方法だけではなく、ISMSの基本的な考え方まで触れられていました。そのため、ISMS初心者でも背景を理解しながら作業を進めることが可能になります。「SecureNaviをぽちぽち操作していたらISMS認証がなぜかとれちゃった」という感じだと、ISMSの要件がブラックボックス化してしまうことが懸念されましたが、ISMSをちゃんと理解の促進と担当者負荷の軽減を両立できるような仕掛けに関心しました。

リスクマネジメントどうなのか?

前述の通り、リスクマネジメントと内部監査は、ISMS認証取得の中でも特に難易度が高い作業です。「SecureNavi」には沢山の機能がありますが、リスクマネジメントと内部監査が使いやすいかどうかが「SecureNavi」の製品の有効性を測る上での大きなポイントとなるので、ここは仕様に踏み込んで見ていきたいと思います。

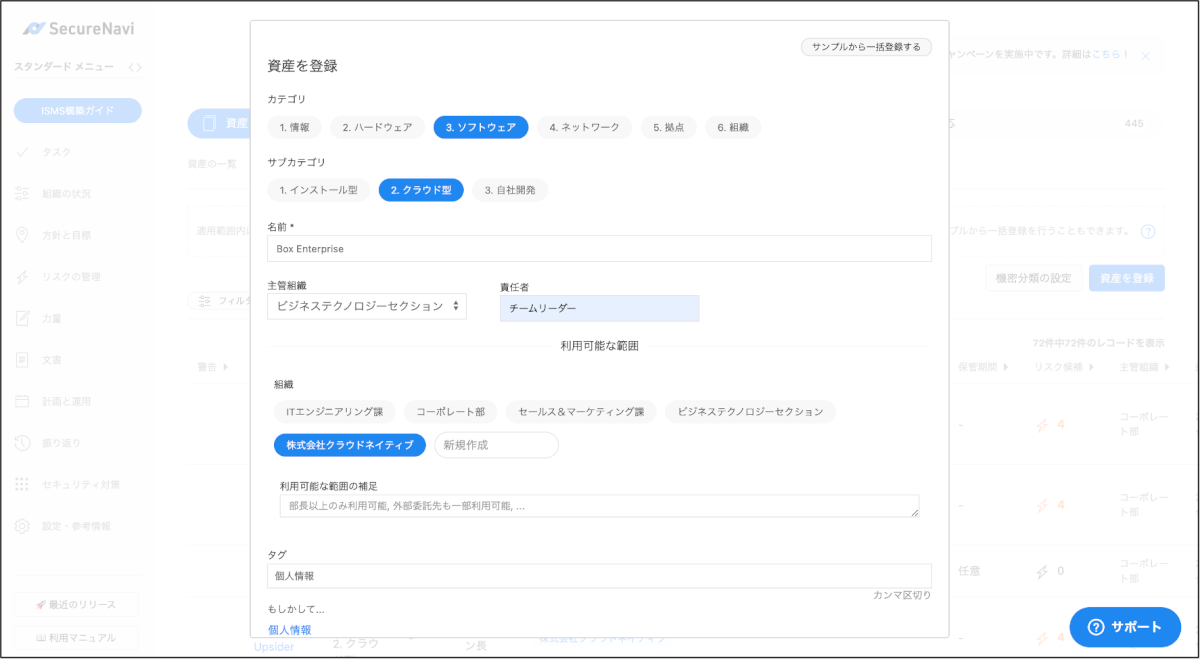

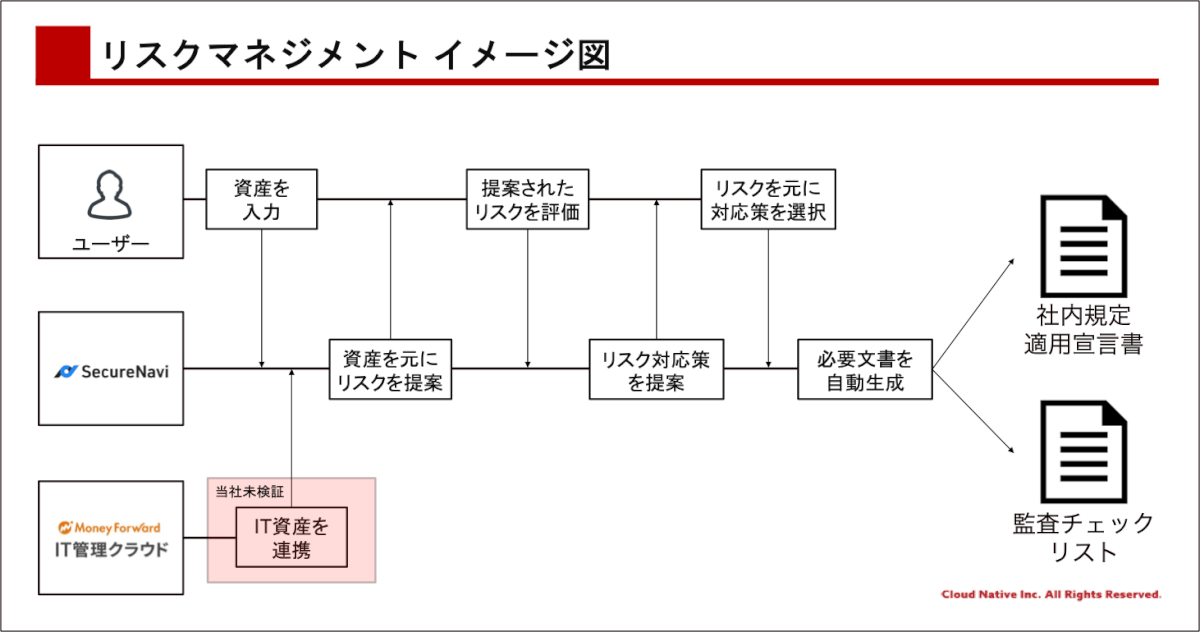

「SecureNavi」では資産(情報・ハードウェア・ソフトウェア・ネットワーク・拠点・組織)を起点とした情報資産としたリスクアセスメントを行うので、まず資産を「SecureNavi」に登録します。

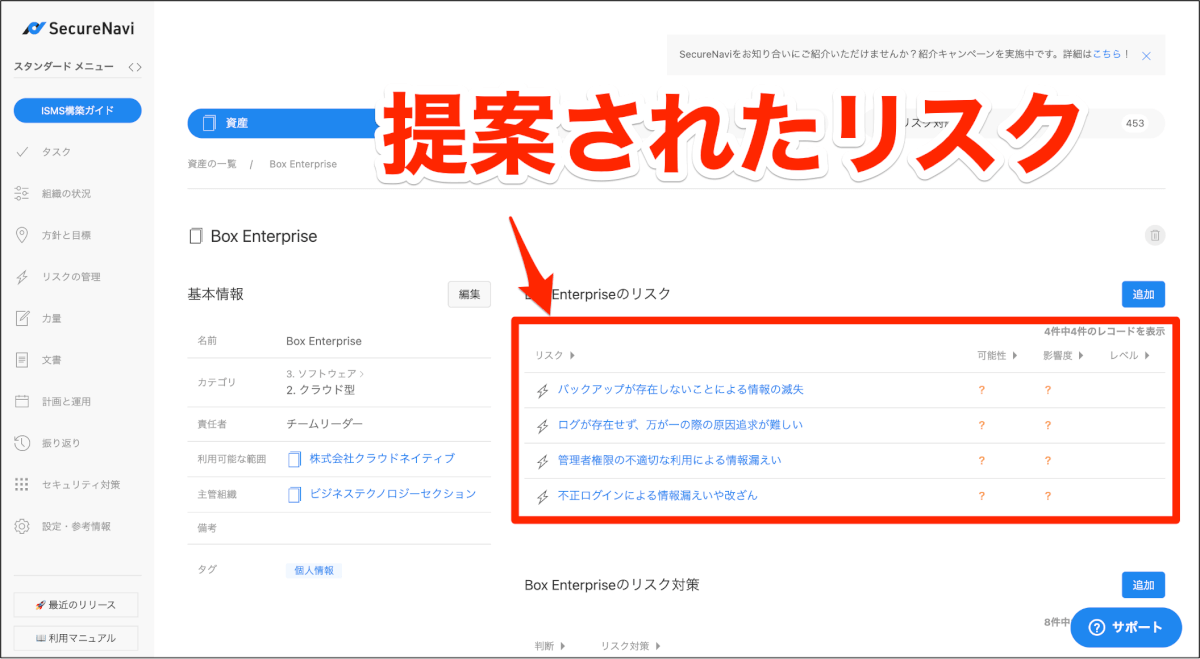

すると、登録した資産のカテゴリに基づいて、ISO27001の付属書Aの管理策に関連した「起こりうるリスク」と「その対応方法」が自動提案される仕様となっています。担当者は自動提案された「起こりうるリスク」と「その対応方法」を評価して、自社に取り入れるか非採用にするかの選択をすることができます。

さらに面白いと思ったポイントは、自動提案された「起こりうるリスク」と「その対応方法」を評価すると、それが自動的に「適用宣言書」「社内規定」「内部監査チェックリスト」に反映されるという点です。この仕組みで監査に必要な書類を、リスク評価に基づいて生成することができます。

ちなみに、このリスクマネジメントの仕組みは、リスクマネジメントの規格である「ISO 27005:2018」のエッセンスを組んだものとなっています。「ISO 27001付属書Aの管理策」と「ISO 27005」の2つを活用して、リスクマネジメントの網羅性を向上させているという説明もできるので、その点も良かったです。

内部監査はどうなのか?

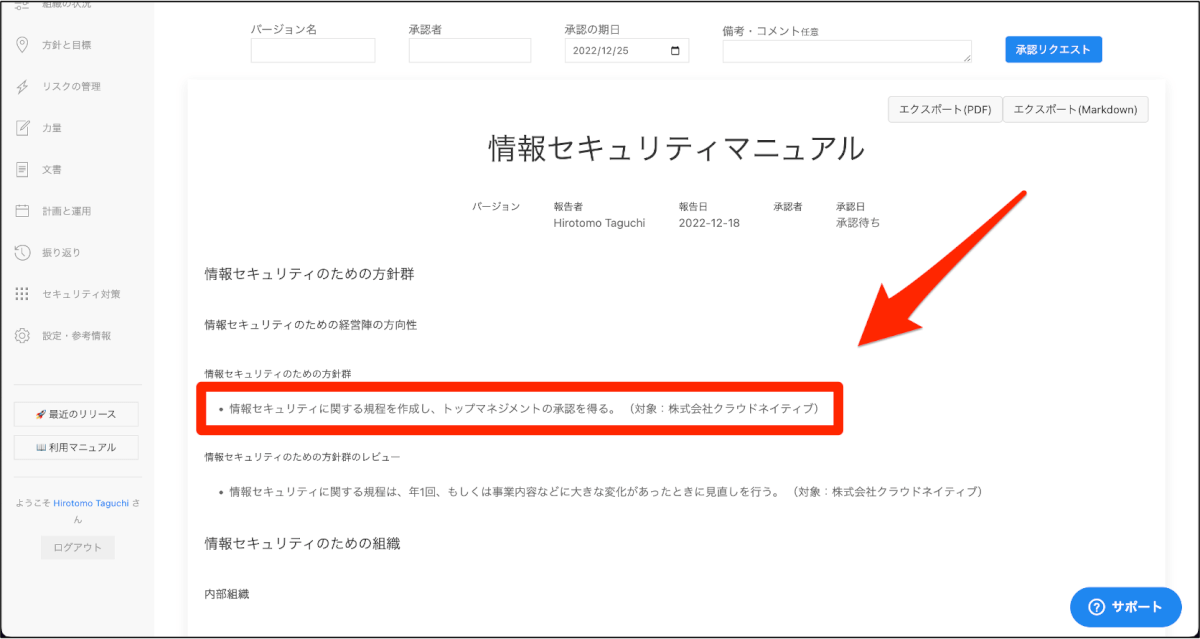

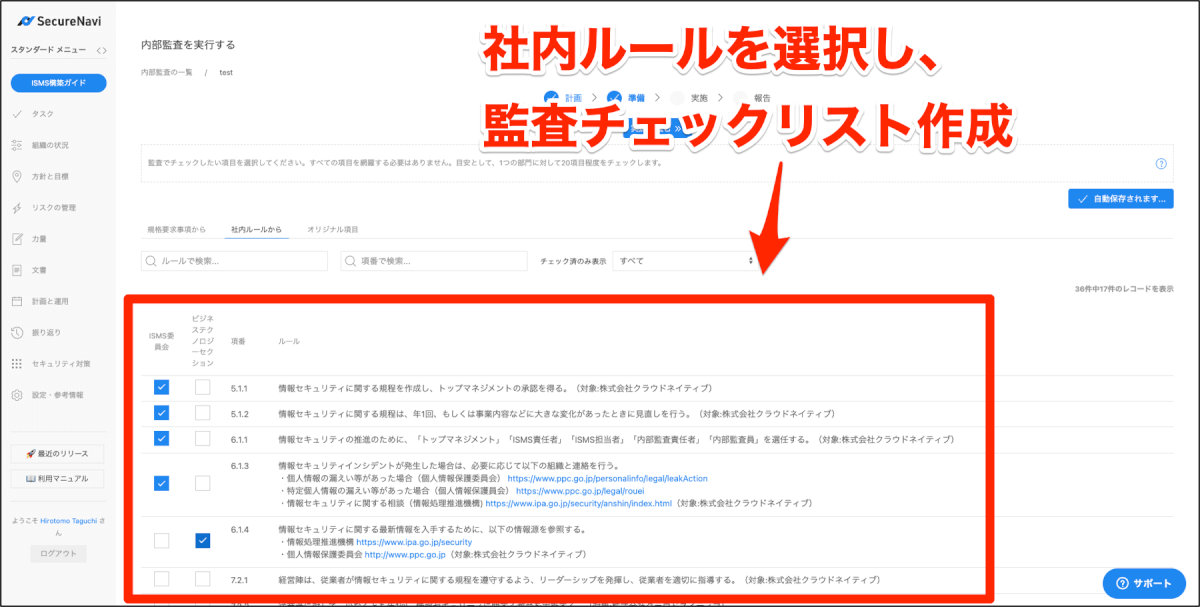

また、内部監査でもこのリスクマネジメントで作成したデータセットを活用することができます。前提として、ユーザーがリスク評価をもとに選択した対応策は、「SecureNavi」上の「情報セキュリティマニュアル」に自動的に追加され、組織として順守すべき事項になります。

内部監査では、組織として順守すべき事項が適切に実施しているかどうかを中心に見ていくことになりますが、「SecureNavi」では、内部監査員が社内ルールを選択するだけで、チェックリストを作成することができ、煩わしい監査チェックリスト作成業務を非常に効率的に進めることができる構成となっていました。

ただし、組織として順守すべき事項が適切に実施しているかどうかを自動的に判定してくれることまで期待してしまいましたが、そこまでの機能は今のところ備えていないようです。

新規格対応

2022年10月にISMSの規格である「ISO27001」が改訂されました。そこでは、新しい管理策も追加されているので、それに対しての対応も各組織で必要になります。「SecureNavi」では「リスクマネジメントで提案するリスクや対策の追加」というアップデート(データセットの追加)で、新規格に対応ができるそうです。

こちらの機能はまだリリースされておらず検証できていませんが、データセットが追加されるだけなので、リスクマネジメントを触った感じだとスムーズに対応できることが期待できます。こちらは是非、リリースされたら触ってみたいと思います。

気になる点・要望

リスクアセスメントや内部監査を中心に見ましたが、ISMSに関する経験の浅い担当者でも、比較的負荷が少なく、自立して対応ができそうな印象を受けました。ただし、この「SecureNavi」は2020年に創業されたピカピカで新しいサービスのため、製品として成熟しきっていない側面も見かけました。その点についても、既にSecureNavi社にはいろいろFBしていますが、ここでも触れたいと思います。

中堅・エンタープライズへの対応や複数認証への対応

私が「SecureNavi」を触った印象は「良くも悪くもペルソナがはっきりしているサービスだな」というものです。ISMSを初めて取得する従業員数百名規模までの企業には刺さりやすい印象を受けました。一方で、中堅・エンタープライズになると、ISMSへの要件が複雑となるため、それらの規模のユースケースへの対応が課題なのではと思います。

例えば、大きな企業だと「会社全体としてはISMSに準拠するが、開発運用部は加えてISMSとPマークとISO27017に準拠する。子会社Aは更に加えてPCI-DSSに準拠する」など組織ごとにセキュリティ要件が変わってくるケースがあったりします。こういった大きな会社の複雑な要件を吸収できるようになるとより面白いサービスになってくると思いました。

また、複数の認証・ガイドラインへの対応がまだまだな点も、今後の改善ポイントだと思いました。海外の類似製品であるSecureframe[2]、Vanta[3]、 Drata[4]などでは、SOC2・NIST SP800-171・PCI-DSS・HIIPA・GDPRなど多数の認証・ガイドラインに同時に対応できるような形なっていますが、現状「SecureNavi」が対応しているのはISO 27001とPマークだけです。

創業して2年のサービスにそこまで求めるのは若干酷な話かもしれませんが、企業が順守すべき認証やガイドラインが多角化している状況を踏まえると、エンタープライズ対応と合わせてそこに対応してくれると大変嬉しく思います。また、日本固有のISMAP[5]や3省2ガイドライン[6]など、海外の類似製品が絶対に対応しないであろう認証やガイドラインを拾ってくれるとそれも嬉しいです。

リスクマネジメントのデータセットは複数パターンあっていい

リスクマネジメントでは、登録した資産に基づいてリスクや対応策を提案してくれるという機能があると紹介しました。その提案は、SecureNavi社が用意するデータセットを使って実施していると思いますが、そのデータセットは複数パターンあっていいとも思いました。

先ほど、「SecureNavi」はペルソナがはっきりしていると言いましたが、リスクマネジメントの提案(データセット)についてもそこは強く感じており、ISMSを初めて取得する従業員数百名規模までの企業をイメージしたものが記載されている印象です。それらの企業がベンチャーの殻を破り、メガベンチャーや中堅・大企業となった際に、さらにレベルの高い対策が必要となるケースがあるので、複数のパターンのデータセットをユーザーが選択できるなどの仕組みがあると面白いと思います。リスクマネジメント機能はまだまだ良くなる余地があります。

内部監査の自動化やリスクマネジメントへの反映

内部監査のチェックリストの生成までは、非常に手数が少なく実施することができる点は素晴らしいと思いました。しかし欲を言えば、機械的にチェック可能な領域に関しては、自動で内部監査を行ってくれると更に担当者として楽に運用できるようになり、またセキュリティ水準の向上にも寄与するかと思います。

内部監査は基本的に年に1回〜数回しか行われないことが多いですが、つまりこれは監査基準日を起点に断片的にしかチェックできていないということを意味します。しかし、これだけ変化の激しい時代において、年に数回しか実施しない内部監査が有効な手段であるかについては再考の余地があります。もちろん、サンプリング検査を行うなど、年に数回の内部監査でも継続して定められた水準を担保しているかを確認しようとする手段もありますが、やはり人間が全てを漏れなくカバーするのは無理があるため、SaaSの力で自動化しつつ、さらに結果をリスクマネジメント側に自動的にFBするような仕組みがあると大変良いと思いました。

おわりに

当社は「情報システム部門の自立」を目標にサービスを提供しています。一方、「SecureNavi」もISMSのベンダー依存状態から脱却するという意味で、そこに通ずるものがあるなと感じたので、今回取り上げさせていただきました。まだできて間もないサービスで、まだまだな部分もあるサービスはありますが、ISMSの経験が少ない担当者の力となるサービスだと感じました。今後の飛躍に期待したいと思います。

おまけ:なぜ「追」検証ブログなのか?

アカデミックの世界では、既に発表された論文、特許、試験等に基づいてその実験・分析を第三者が行い、真偽を確認する行為を「追試(追試研究)」と言うらしいです。今回はそれの用語を捻って「追検証ブログ」としました。「SecureNavi」は既に日本国内にたくさんユーザーがいて、体験談などもネットにたくさん上がっている状態[7]なので、検証ブログを出すのは今更感があったことが大きな理由です。

注釈

- ISO/IEC 27001: 2022 Clause 9.2 参照

- Secureframe https://secureframe.com/

- Vanta https://www.vanta.com/

- Drata https://drata.com/

- 政府情報システムのためのセキュリティ評価制度(Information system Security Management and Assessment Program: 通称、ISMAP(イスマップ))は、政府が求めるセキュリティ要求を満たしているクラウドサービスを予め評価・登録することにより、政府のクラウドサービス調達におけるセキュリティ水準の確保を図り、もってクラウドサービスの円滑な導入に資することを目的とした制度です。https://www.ismap.go.jp/csm?id=kb_article_view&sysparm_article=KB0010005&sys_kb_id=027db440dbdfd9506e6cb915f39619f5&spa=1

- 3省2ガイドラインとは、医療情報を取り扱う事業者が準拠すべき医療情報の保護に関するガイドラインです。具体的には、厚生労働省の「医療情報システムの安全管理に関するガイドライン」、経済産業省・総務省の「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」を指します。

- SecureNavi 導入事例 https://secure-navi.jp/voices