Hello,World! gonowayです。

パスワード管理ツールのKeeperは既存でレポートやアラート通知機能がありますが、SIEM連携機能もあるので弊社で使っているMicrosoft Sentinelにアラートを流してみます。

ログやアラートはSIEMで一元管理したいですもんね!

前提

- KeeperやMicrosoft Sentinel周りの初期設定は完了済みとします。

- KeeperやMicrosoft Sentinel周りの設定に必要な権限は予め準備をお願いします。Keeper:Keeper Administratorロール

- Microsoft Sentinel:設定を入れるサブスクリプション、リソースグループ、Log Analyticsワークスペースへのアクセス権

想定ユースケース

Keeperの管理コンソールへのログインを検知し、Microsoft Sentinelにアラートを連携します。

Keeperアラートの設定

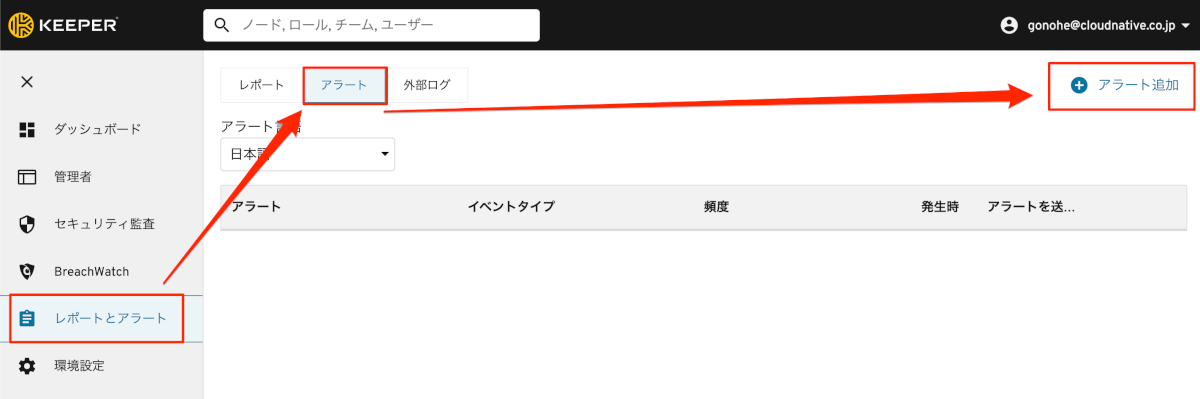

- Keeper管理コンソールへアクセスします。

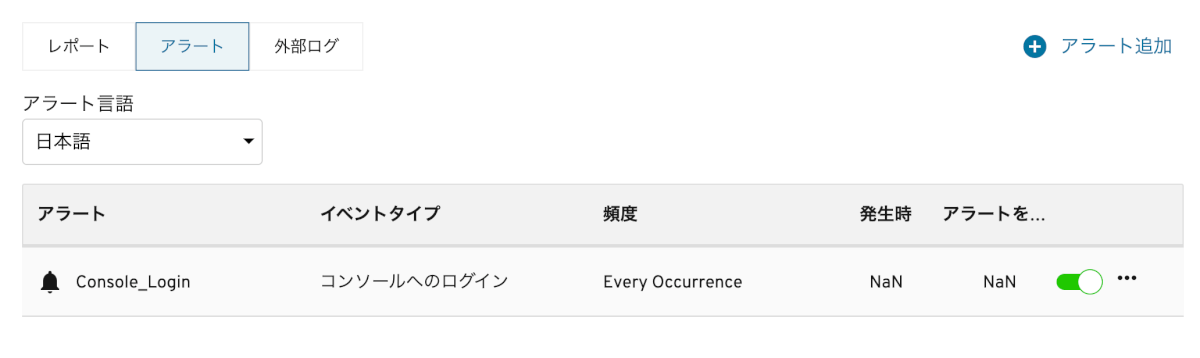

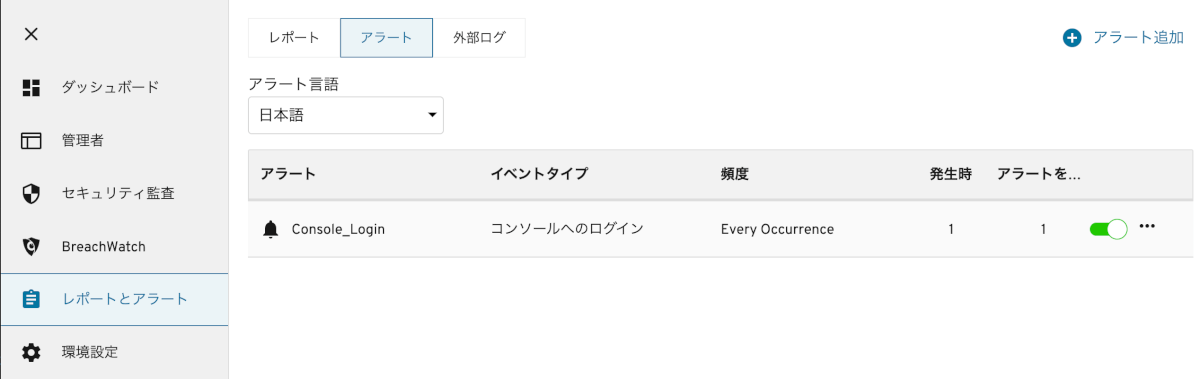

- [レポートとアラート] – [アラート] – [アラート追加]をクリックします。

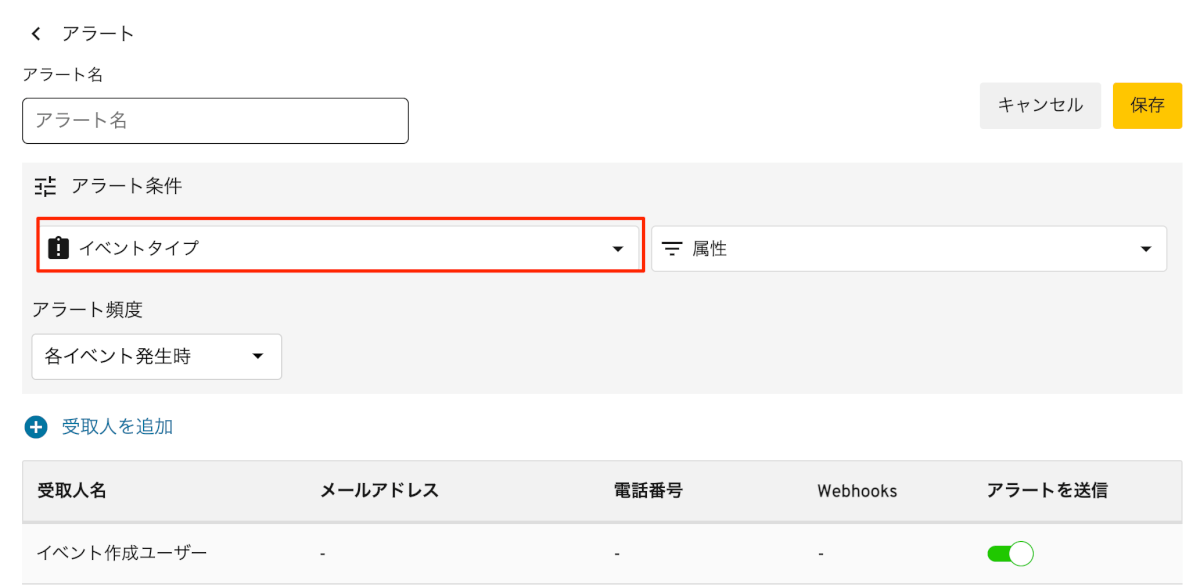

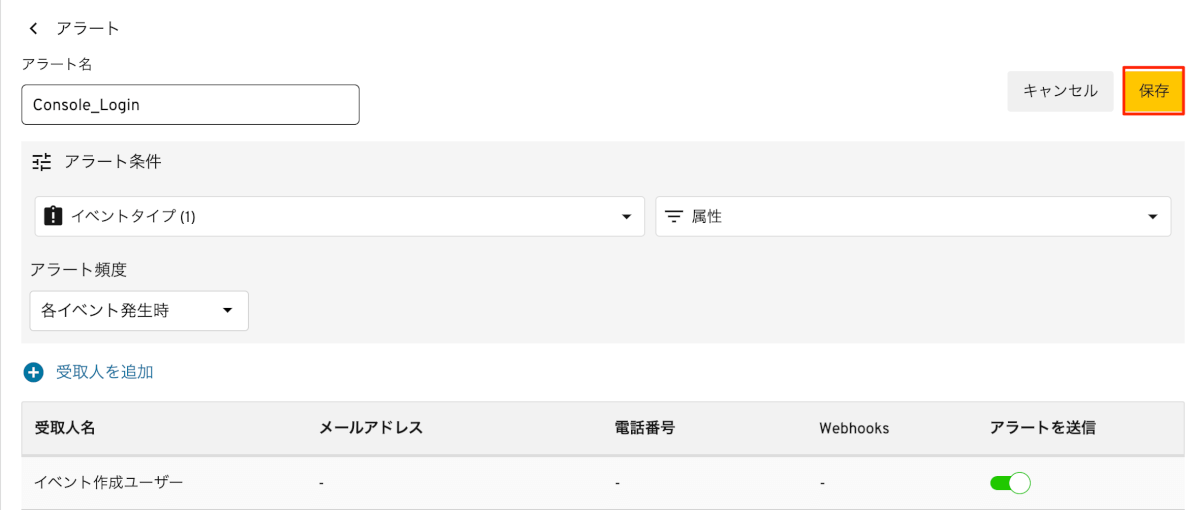

- アラート名を入力します。

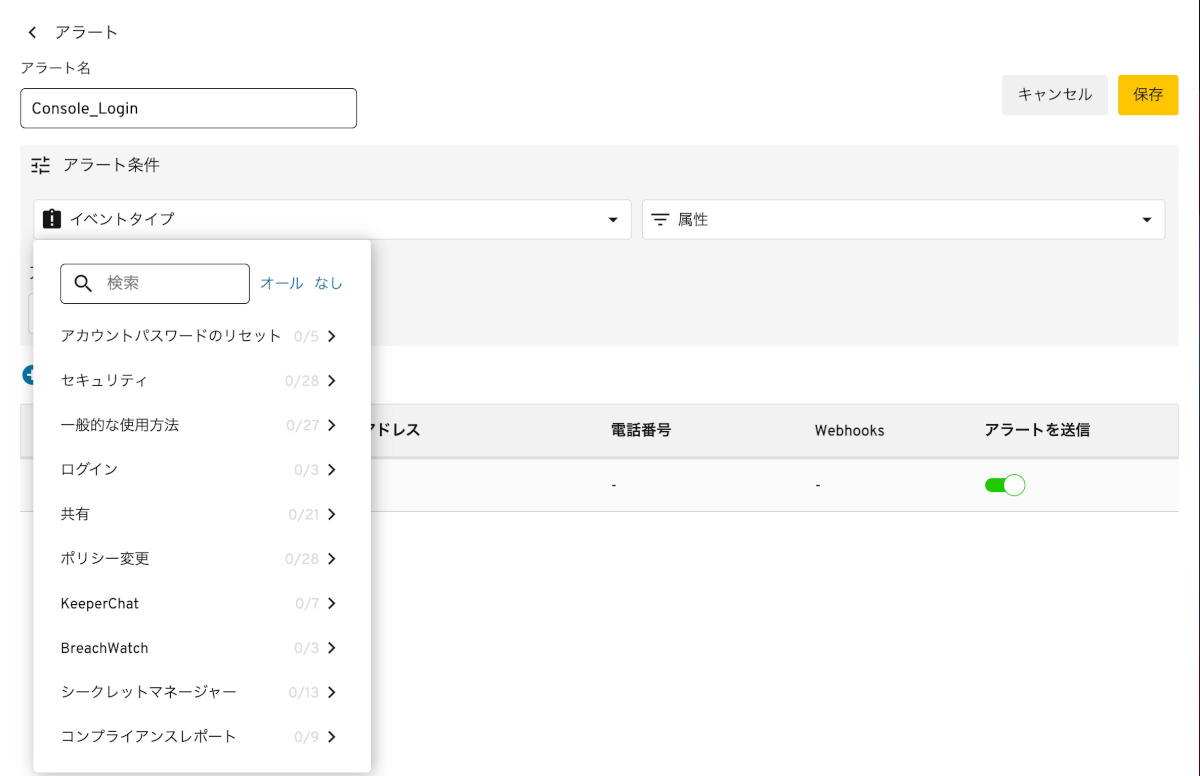

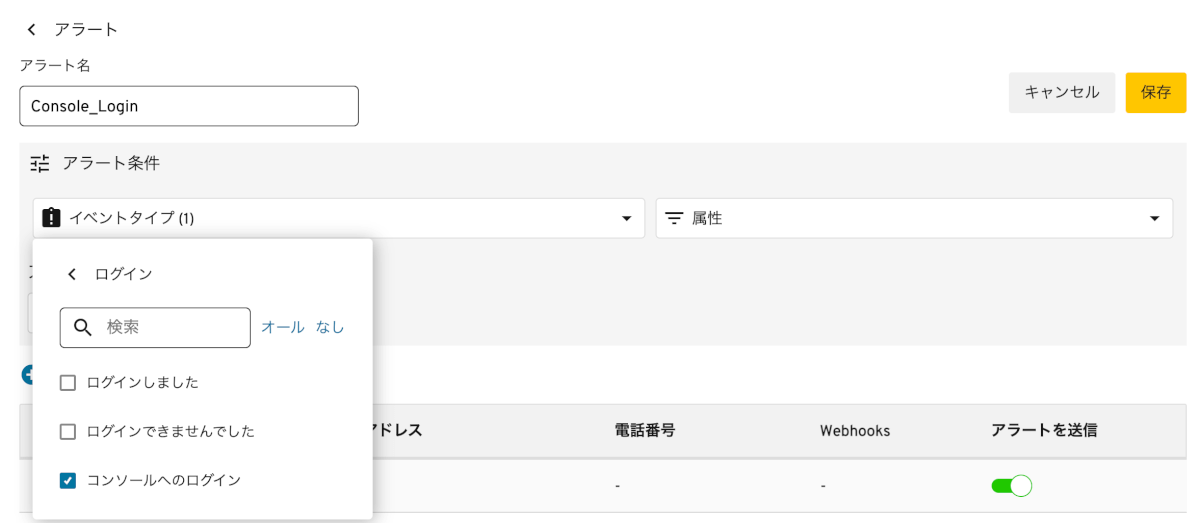

- アラート条件の[イベントタイプ]のプルダウンを開きます。

- 様々な条件がでてきますが、今回のユースケースでは[ログイン]を開き[コンソールへのログイン]にチェックします。

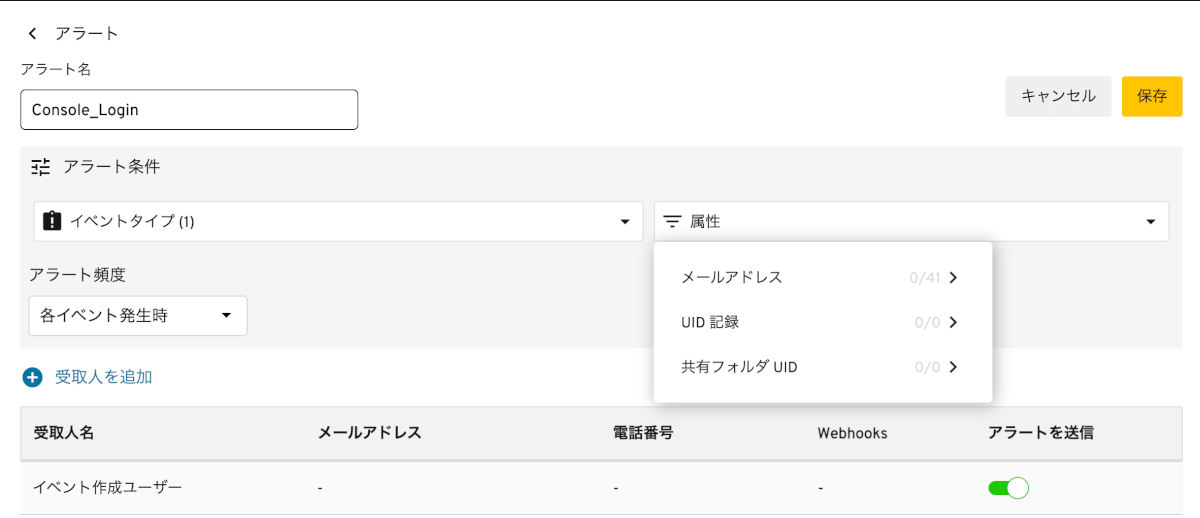

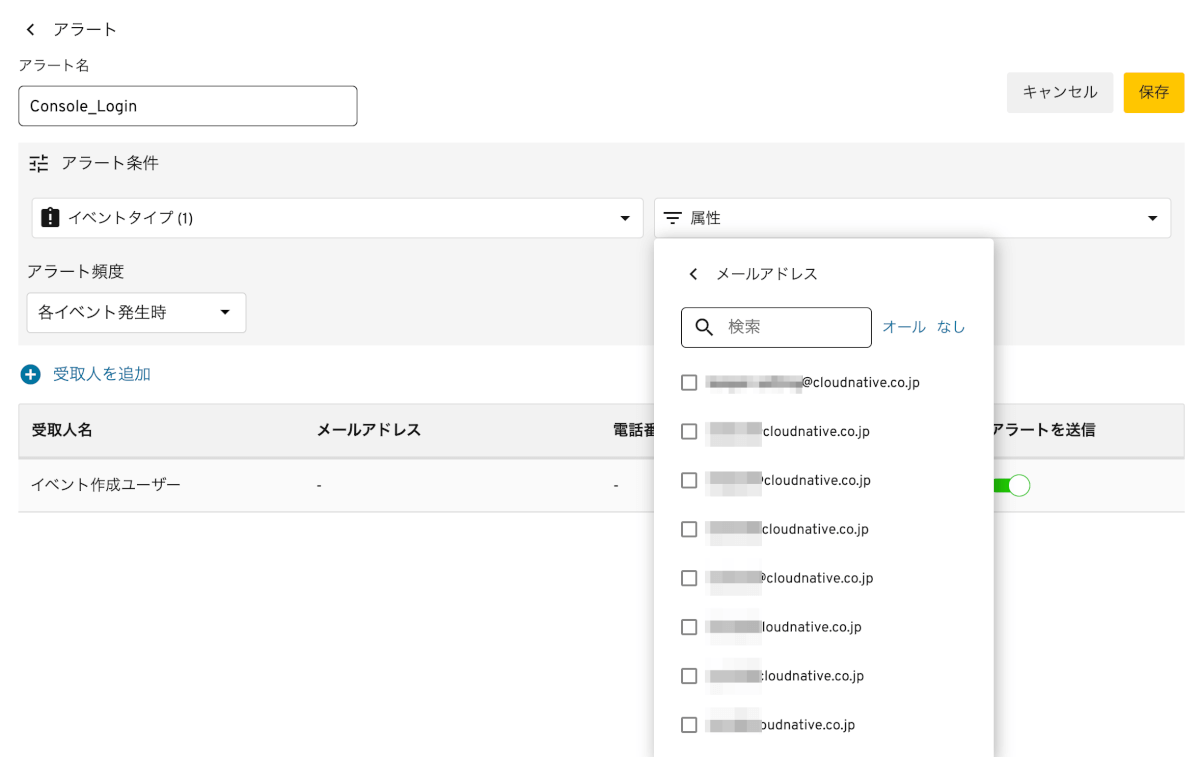

- [属性]は特に指定せず、すべてのユーザーを対象とします。[メールアドレス]からユーザーを指定し、アラートとなる対象の範囲を狭めることも可能です。

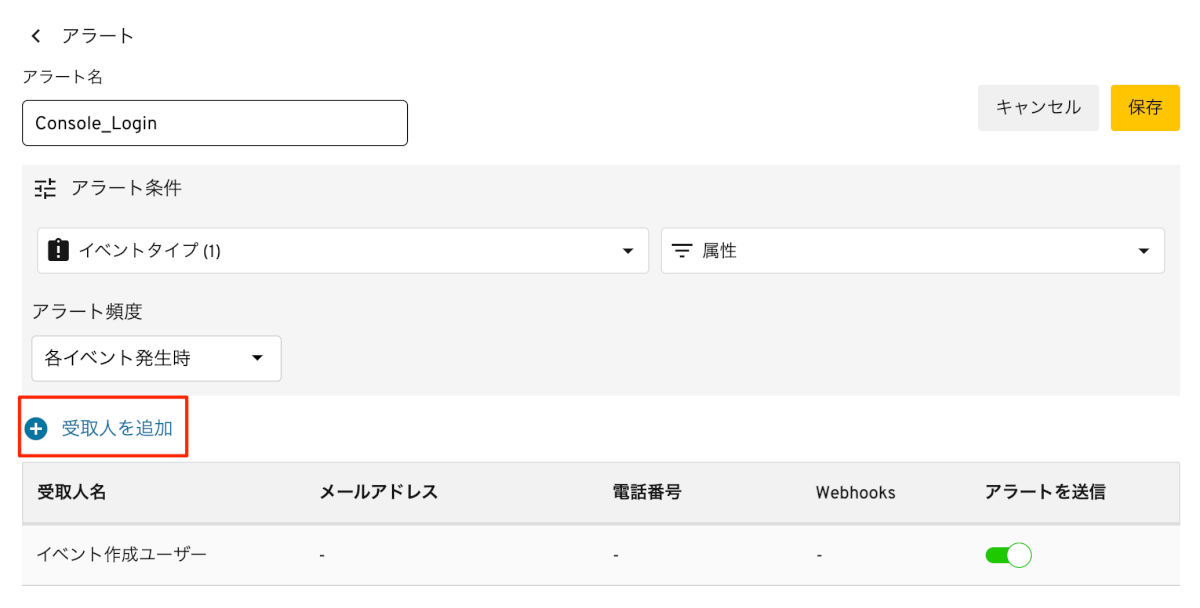

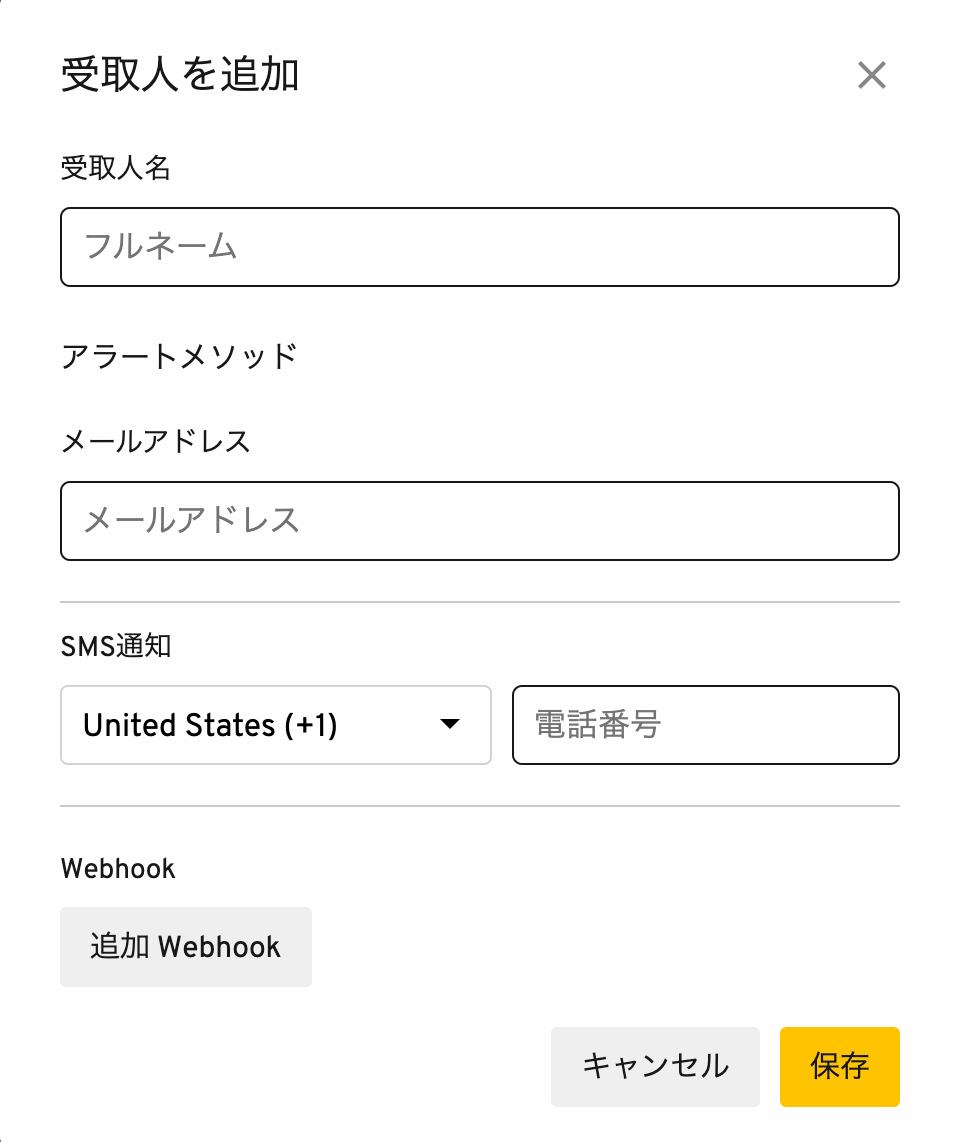

- [受取人を追加]ではアラートの設定を作成したユーザー以外に、Keeperからアラートを通知する対象を追加できます。今回は追加しません。

- 設定が完了したら画面右上の[保存]を押します。

- アラートの設定が追加されました。

KeeperとMicrosoft Sentinelの連携設定

Microsoft Sentinel手順

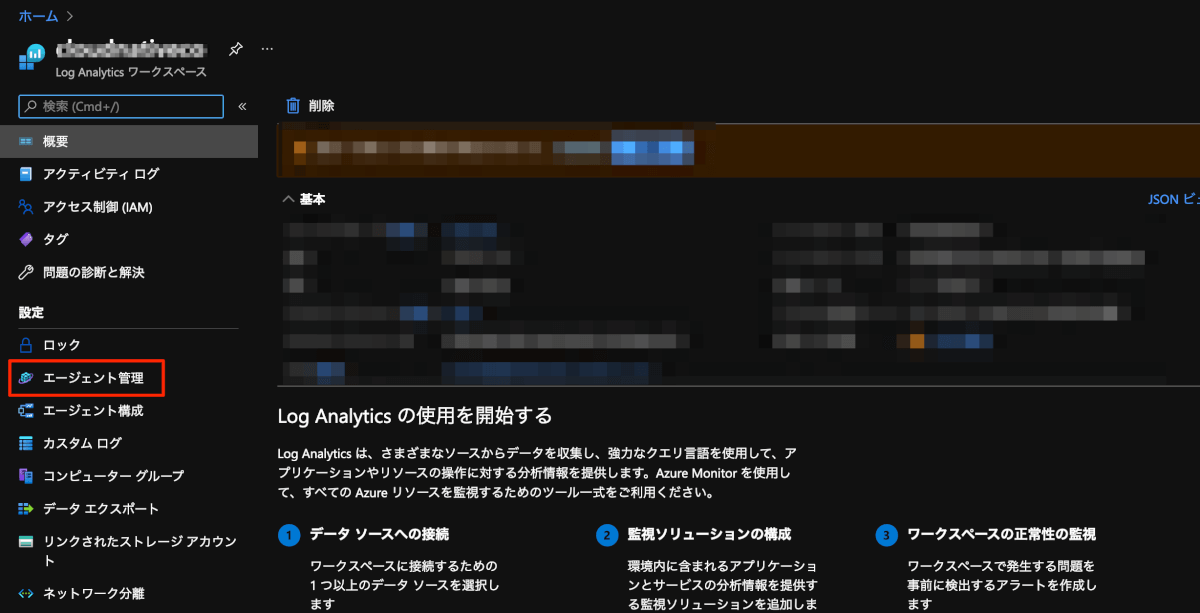

- Azure Portalを開きます。

- Log Analyticsワークスペースへ移動します。

- エージェント管理を開きます。

- ワークスペースIDと主キーの情報をコピーします。

Keeper手順

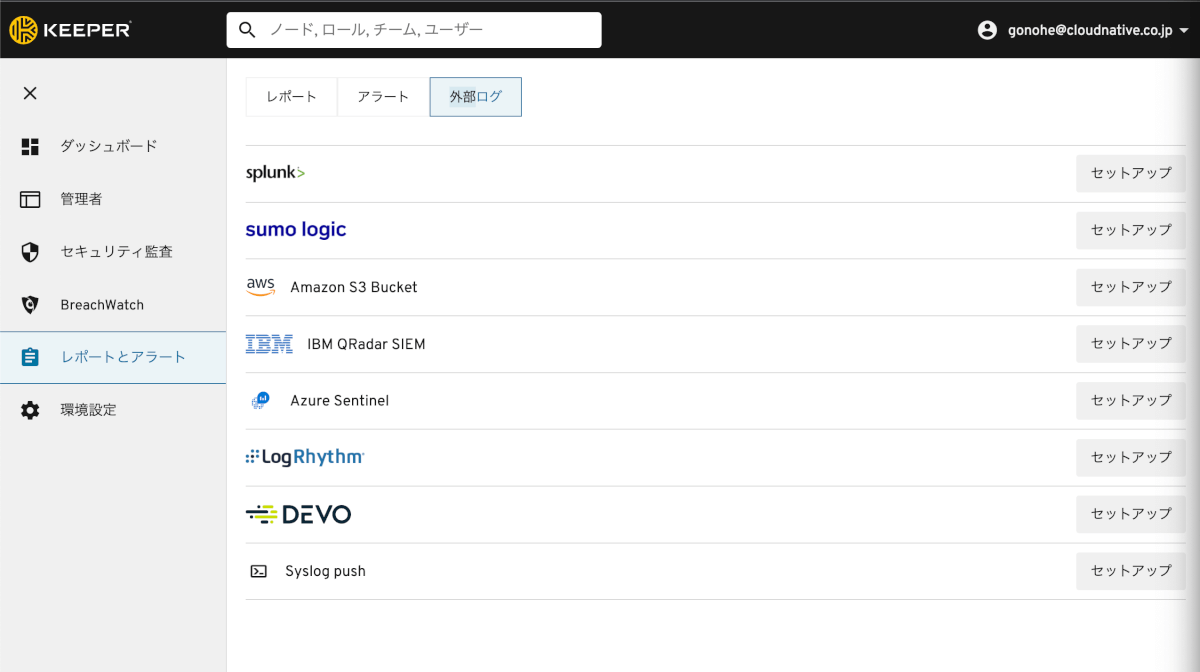

- [レポートとアラート] – [外部ログ]をクリックします。

- Azure Sentinelの[セットアップ]をクリックします。

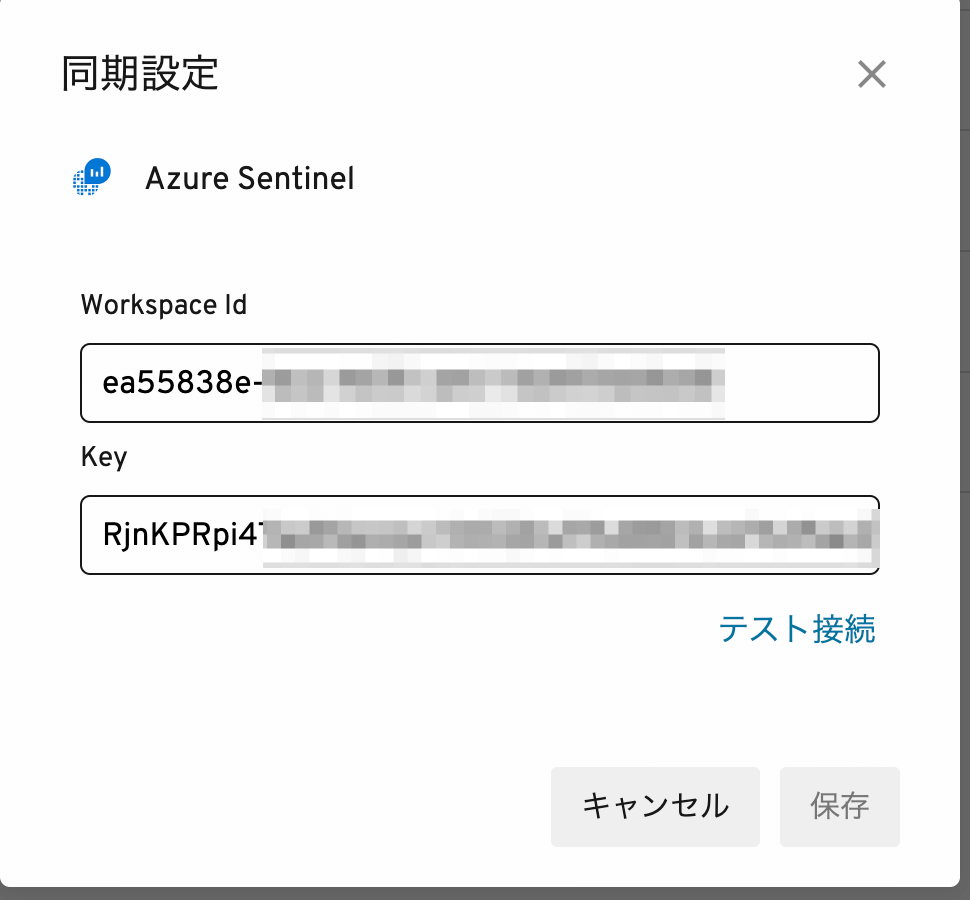

- 先程コピーしたワークスペースIDと主キーの情報をそれぞれペーストし、[テスト接続]を行います。

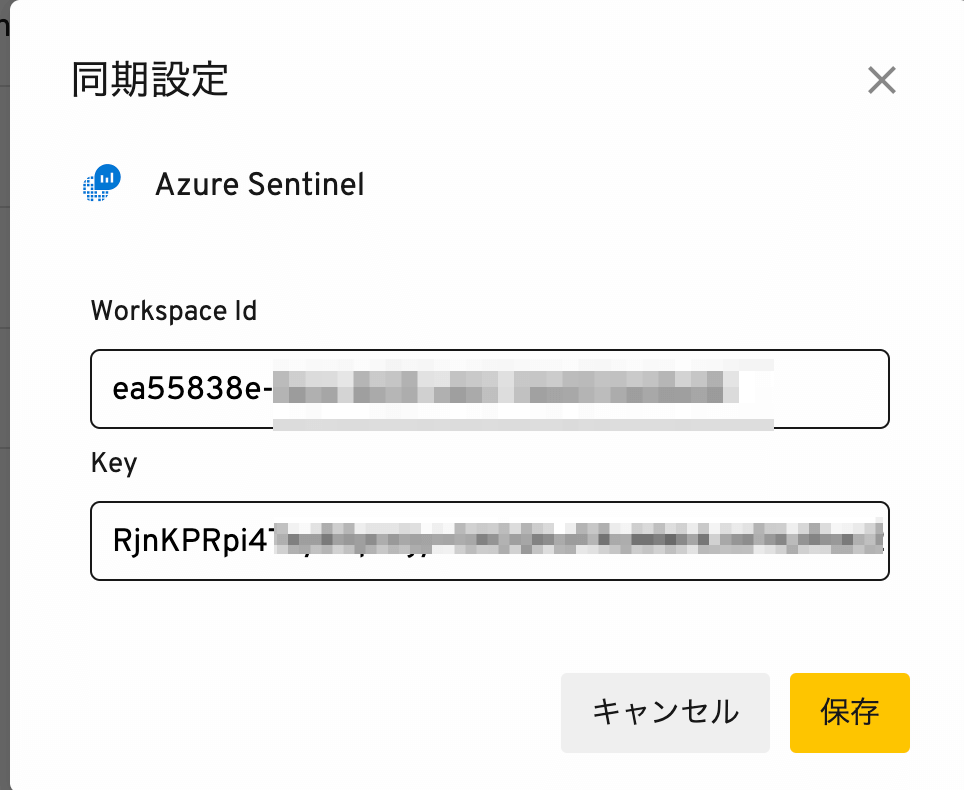

- 接続が確認できたら[保存]をクリックします。ワークスペースIDやキーの情報が異なる場合は設定を保存できません。

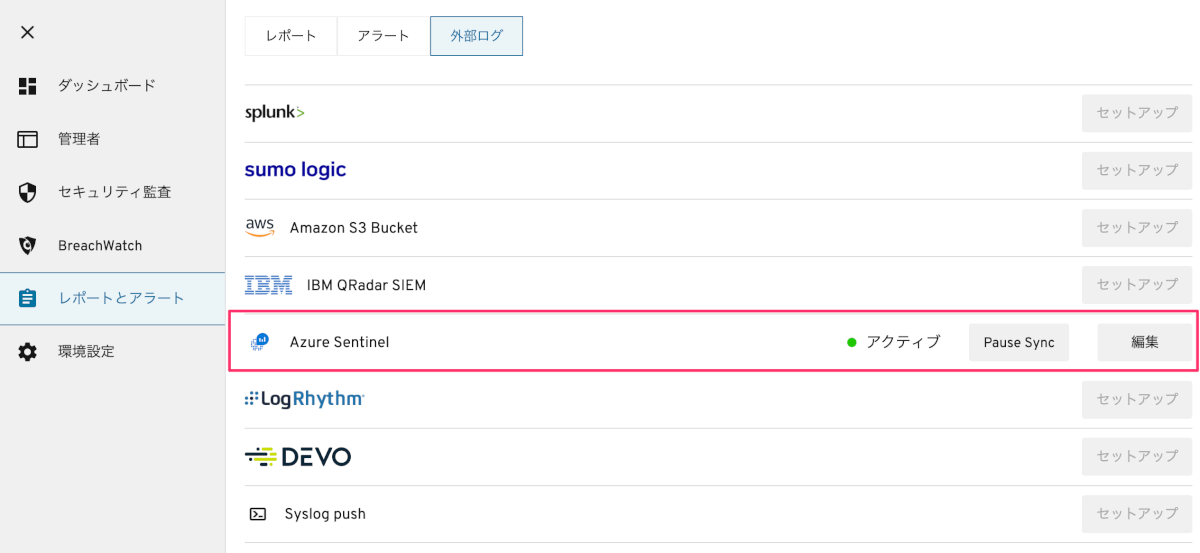

- KeeperとMicrosoft Sentinelの連携がアクティブになりました。

アラート通知の確認

下準備

- Keeperコンソールに再ログインします。

- [レポートとアラート] – [アラート]をクリックします。

- アラートの件数が増えていることを確認します。

Microsoft Sentinelでの確認

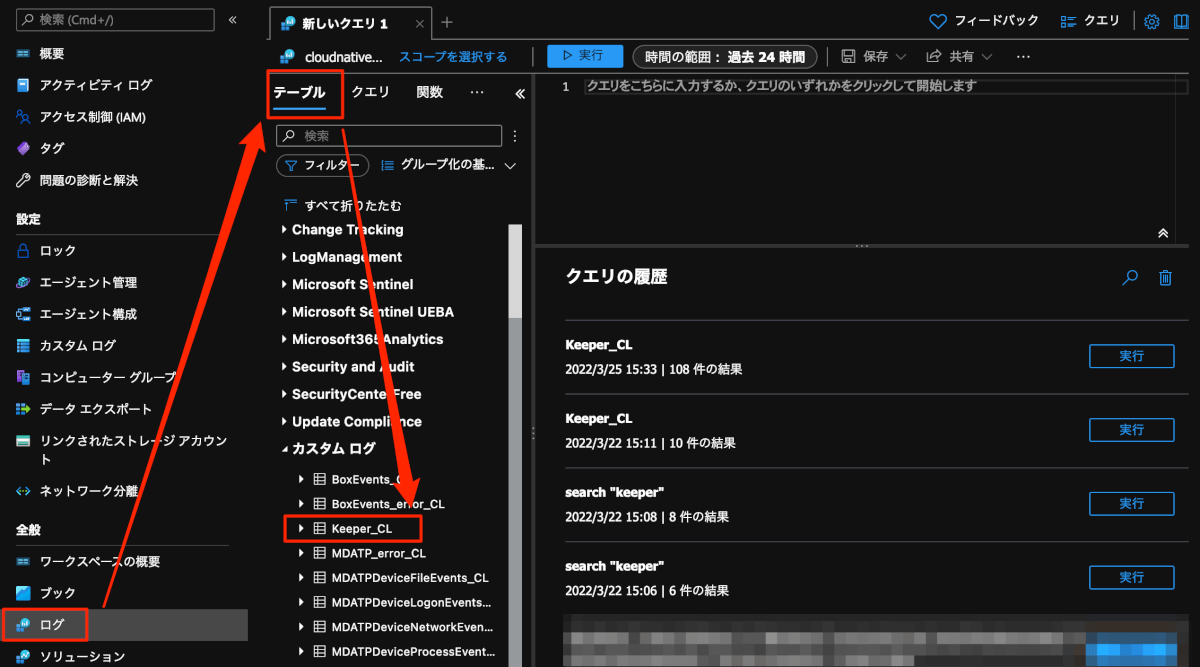

- Azure Portalを開きます。

- Log Analyticsワークスペースへ移動します。

- [ログ] – [テーブル]のカスタムログからKeeper_CLを探します。

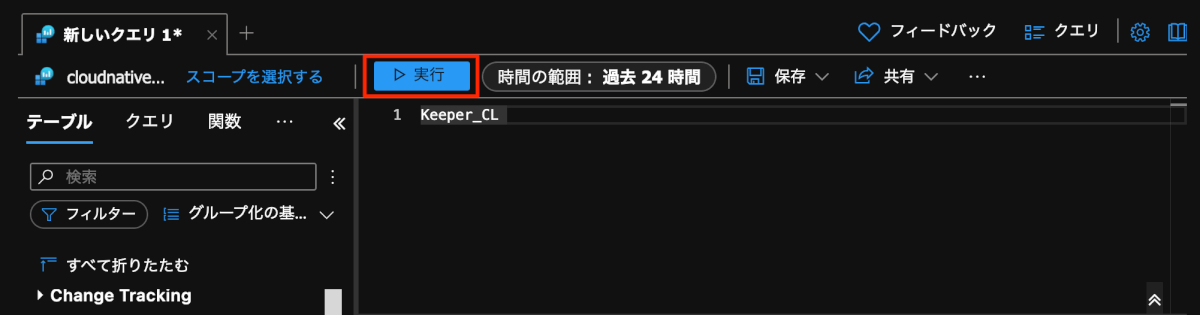

- Keeper_CLをダブルクリックすると、クエリ欄にKeeper_CLが入力されます。

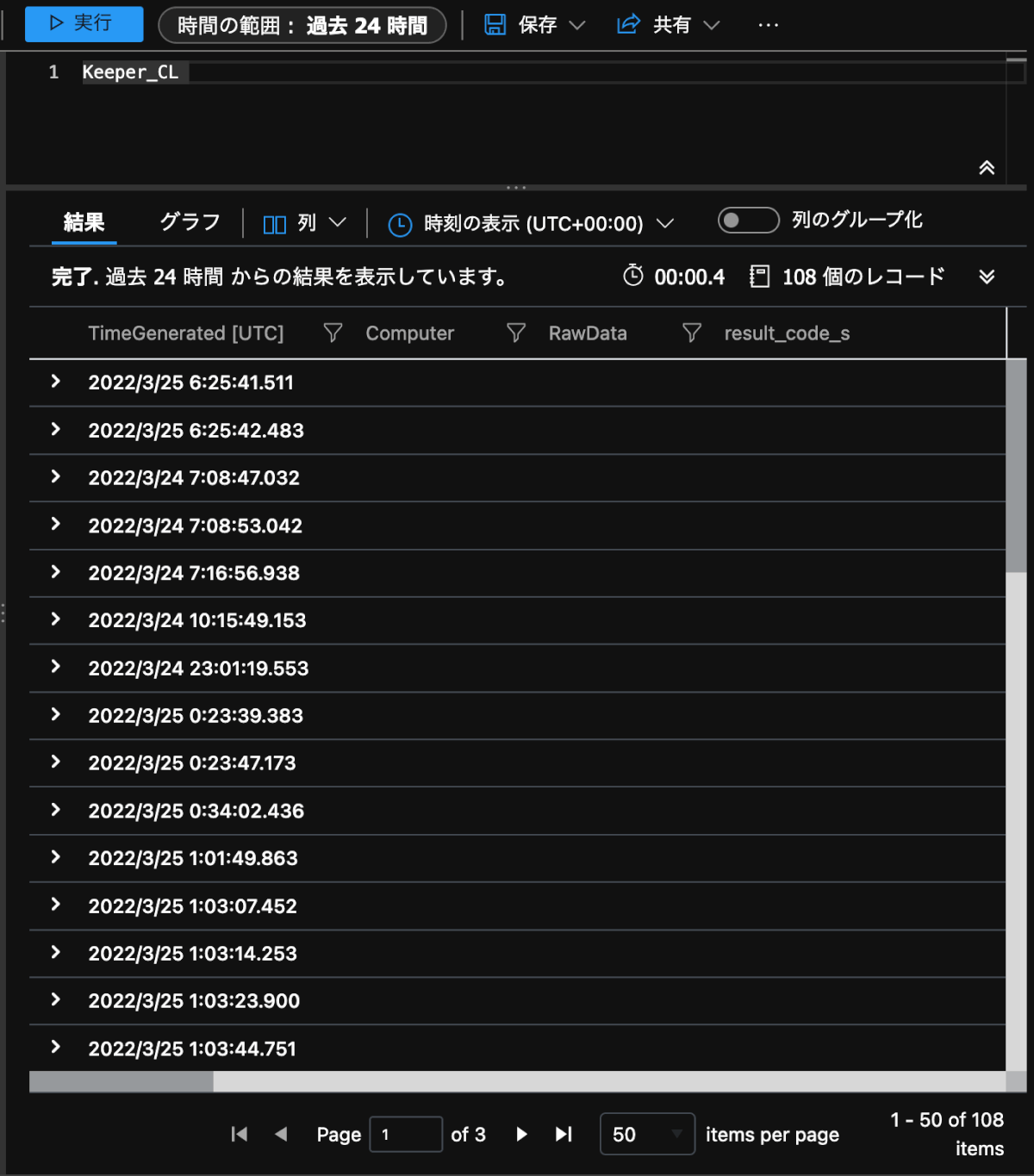

- 実行をクリックします。

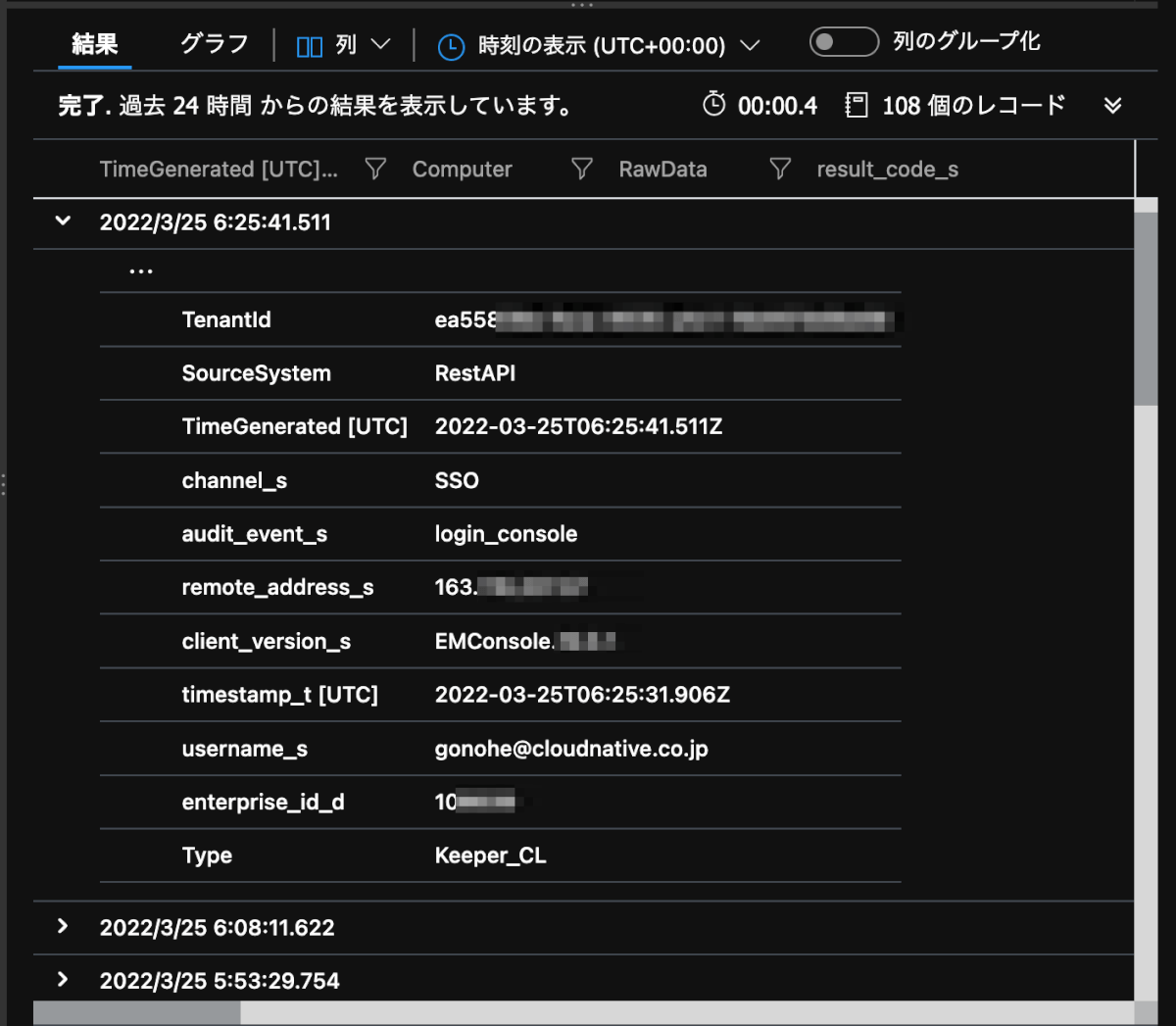

- KeeperからMicrosoft Sentinelに連携されたアラート情報が出力されます。

- 中を開いてみると、特定の時間にSSOでコンソールログインしたアラートが記録されました。

おわりに

簡単な手順でKeeperとMicrosoft Sentinelの連携ができました。

そういえば次回のあどみんちゃん対談はKeeperなので、興味を持ったらぜひご視聴を!

https://cloudnative-company.connpass.com/event/243147/