こんにちは!たつみんです。

Okta Identity Engine(以下OIE)のDevice Trust最後の検証はAndroid端末です。

それでは早速いってみましょう!

2021年11月18日現在、OIEは新規発行されるテナントに限り適用されます。これまでのOkta Classic EngineからOIEへ移行する時期や方法については別途Okta社からのアナウンスをお待ちください。

参照ドキュメント

検証にあたり参照したドキュメントは以下の通りです。

- 秘密鍵の生成

- MDMプロバイダーとの統合

- 管理対象のAndroid Enterpriseデバイスにアプリ構成ポリシーを追加

- Android仕事用プロファイルについて

前提条件

Androidでのデバイストラストを実現するには下記の2点が前提条件となります。

- Android 7.0以降

- Chrome

Okta事前準備

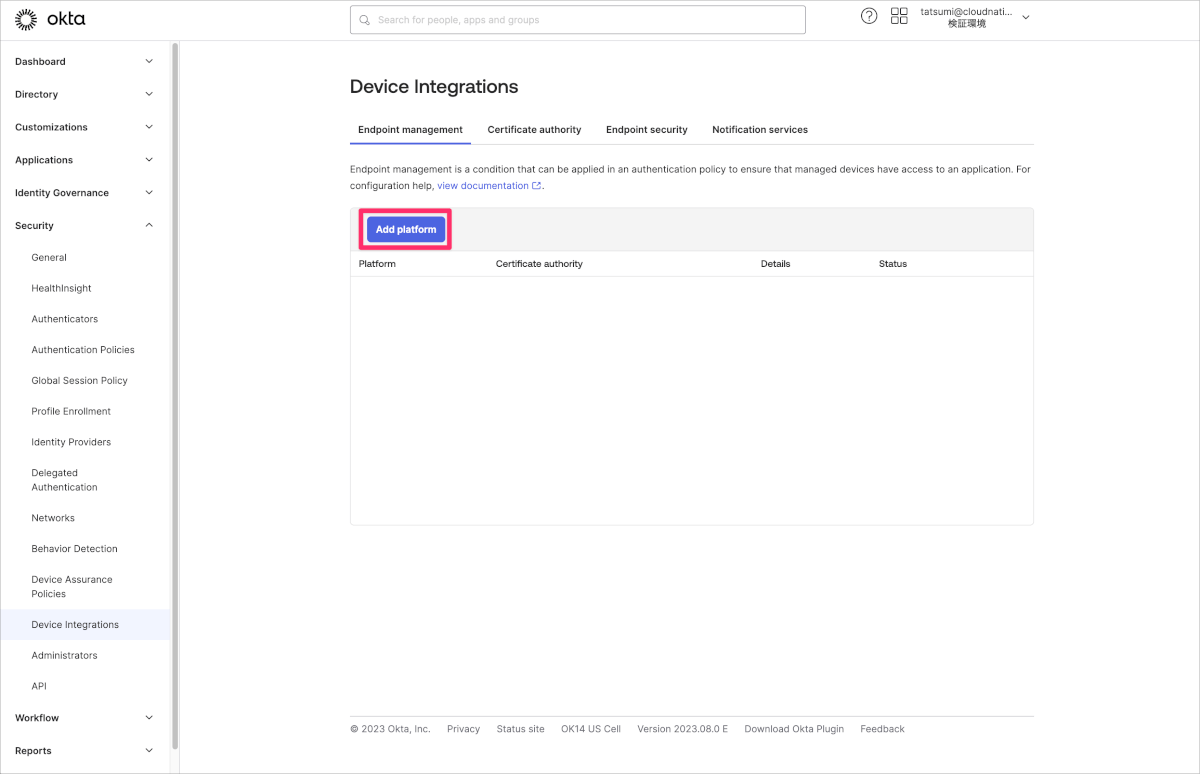

- OktaのSecurity>Device integrations>Endpoint Management>Add Platformをクリックします。

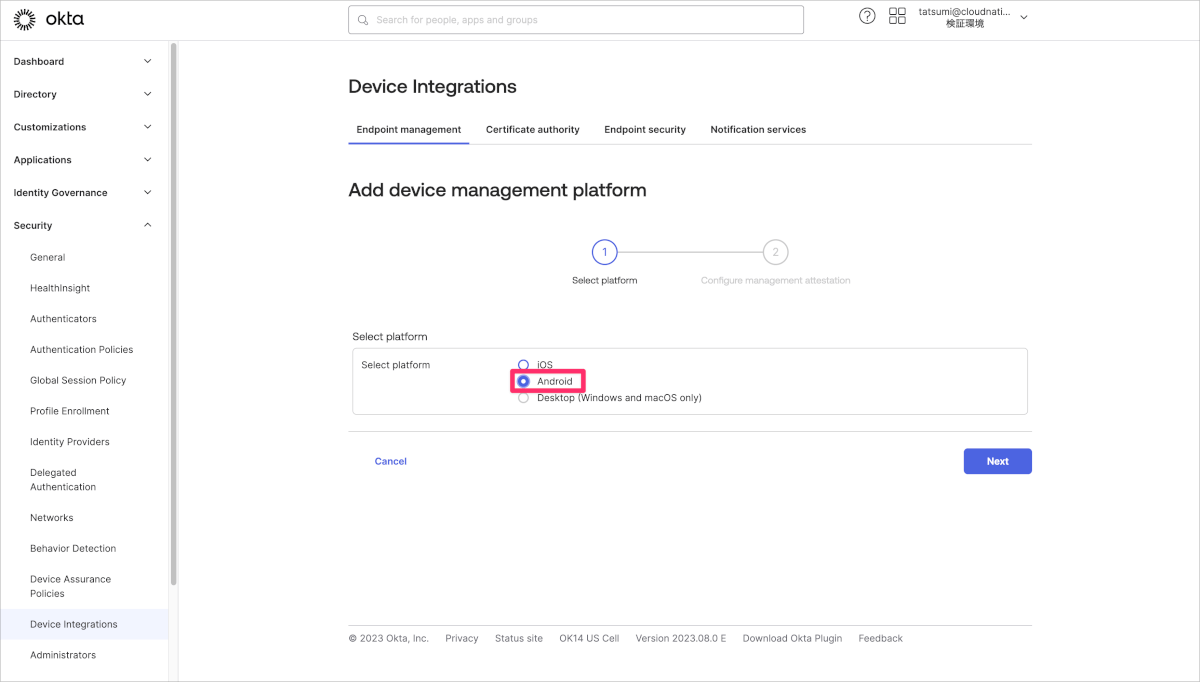

- Androidを選択し、Nextをクリックします。

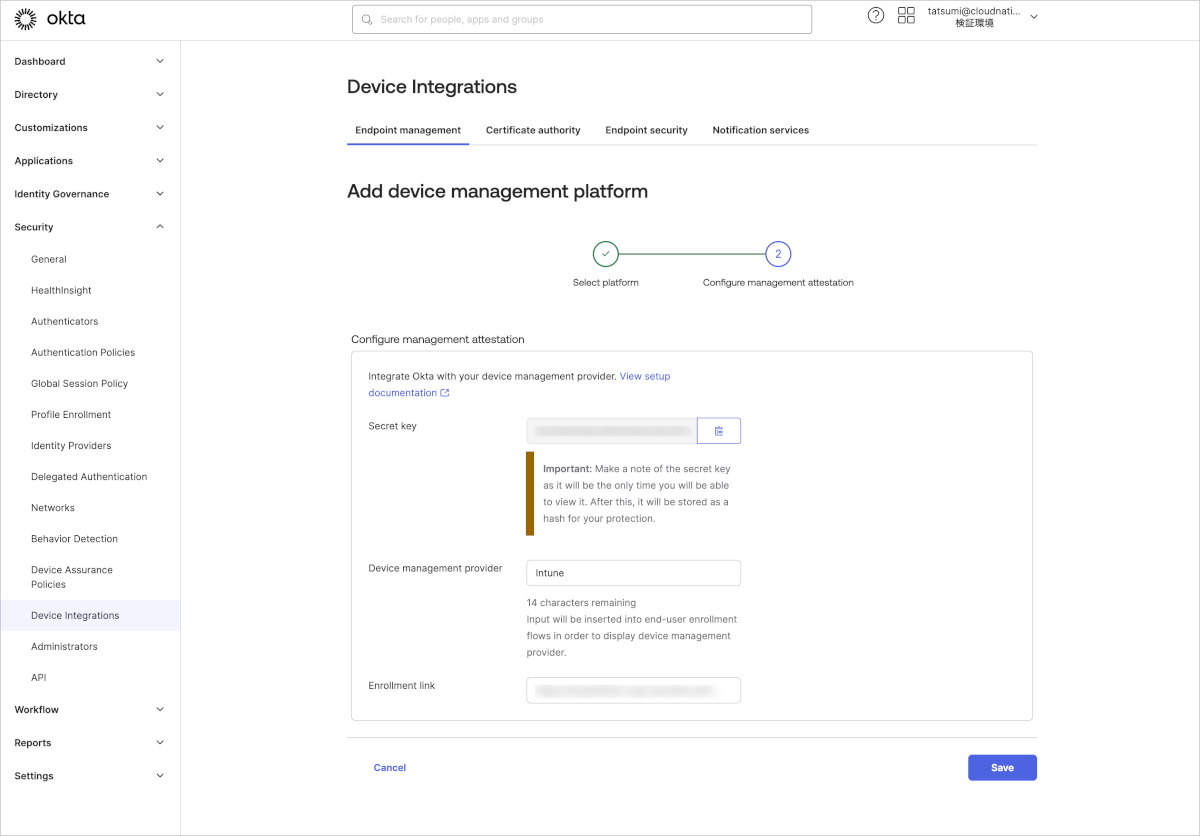

- Secret keyを控えておきます。

- Device management providerにわかりやすい名前を入力します。(今回はIntuneとしました)

- Enrollment linkはMDM登録されていない場合の誘導先となるURLを入力します。(今回はOktaダッシュボードのURLとしました)

Intune設定

配布するOkta Verifyの準備

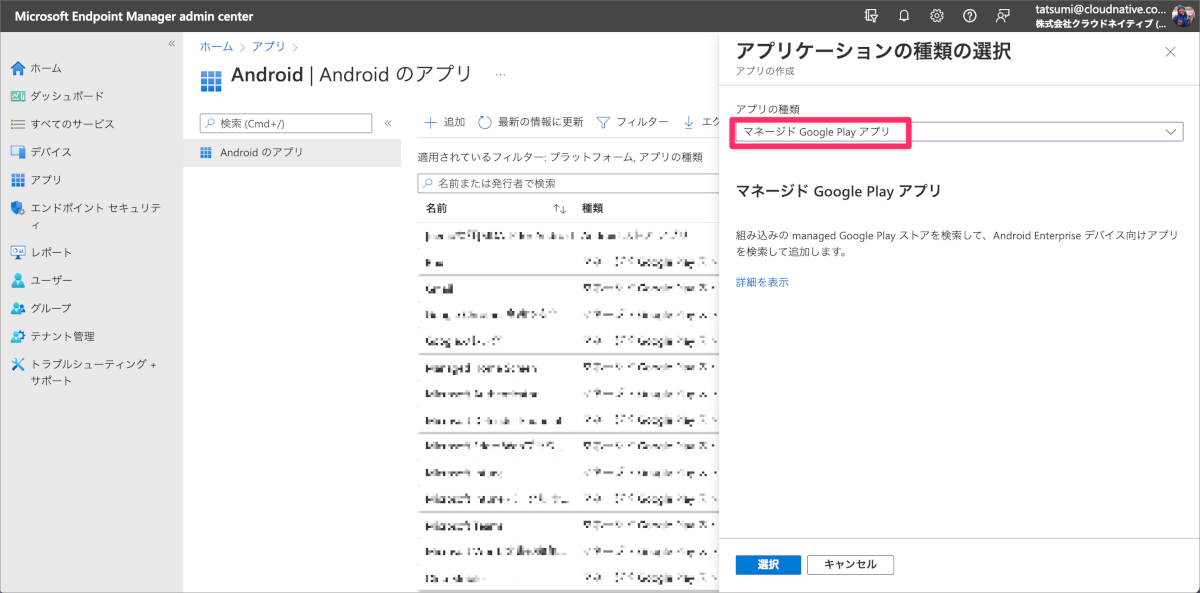

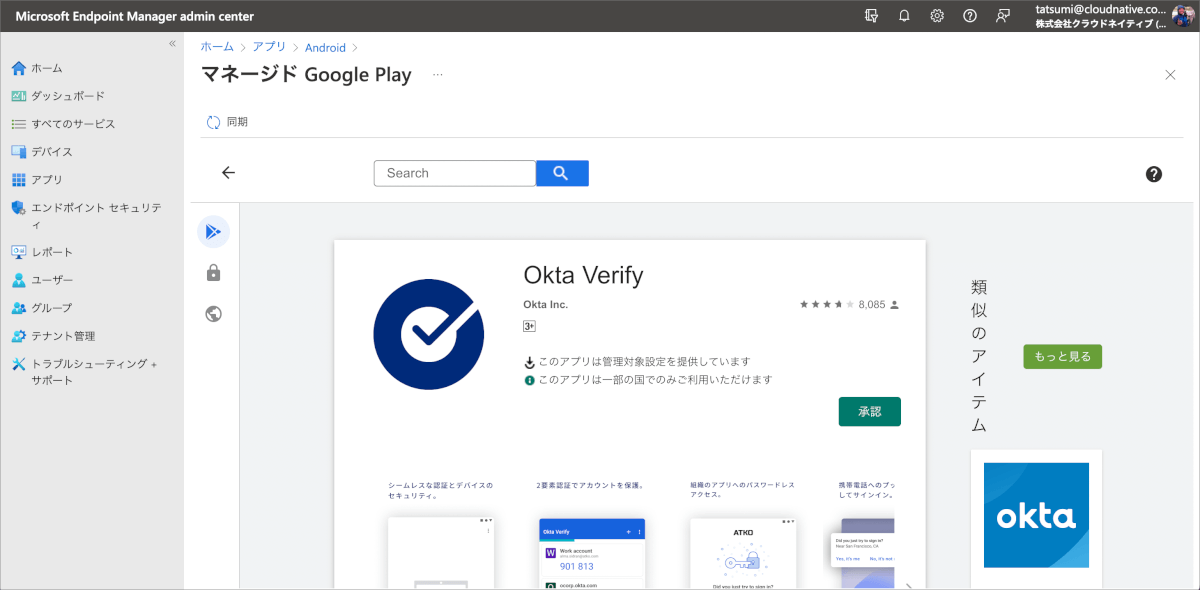

- アプリ>Android>追加をクリックします。

- アプリの種類でマネージドGoogle Play アプリを選び、選択をクリックします。

- Okta Verifyを検索し、選択後に承認をクリックします。

- 確認画面でもう一度、承認をクリックします。

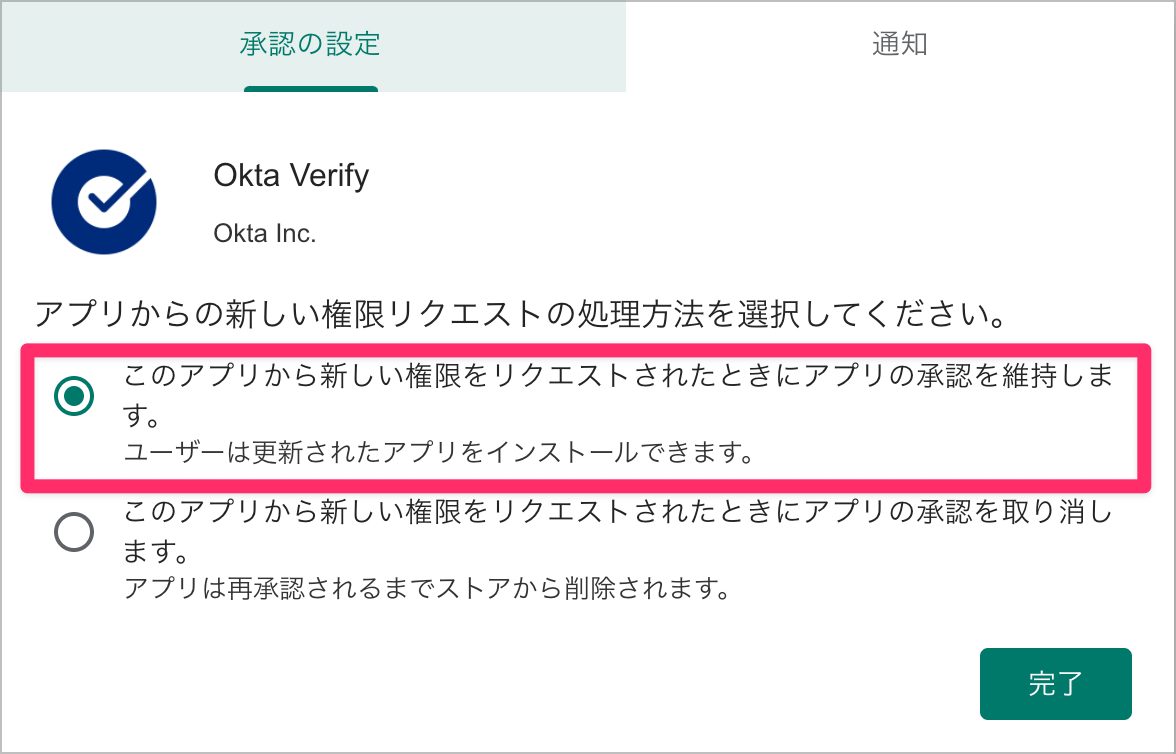

- 承認の設定でアプリの承認を維持しますを選択し、完了をクリックします。

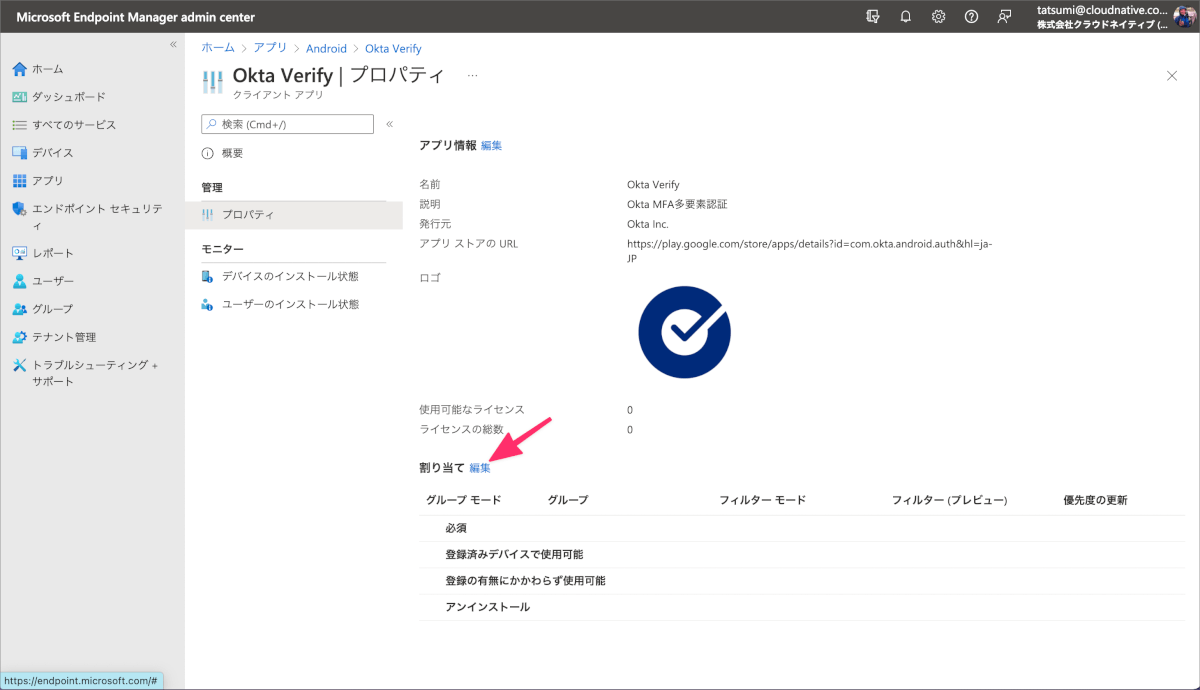

- 数分後にIntuneのアプリ>AndroidにOkta Verifyが表示されるので選択します。

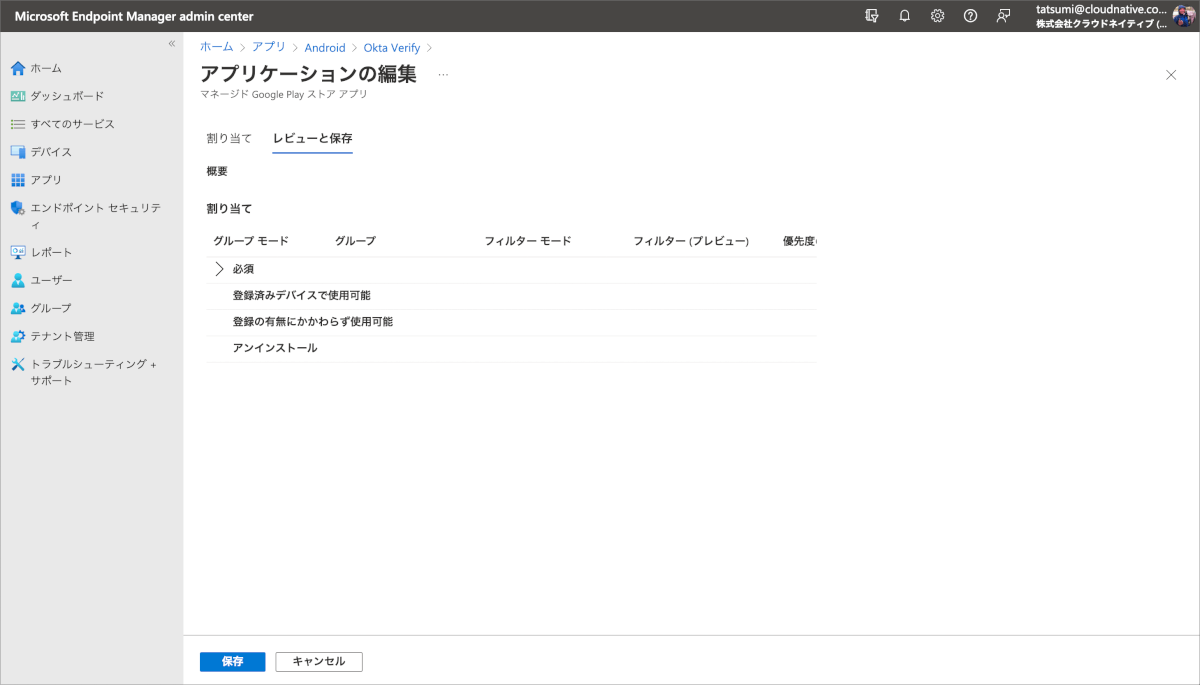

- プロパティから割り当て>編集をクリックします。

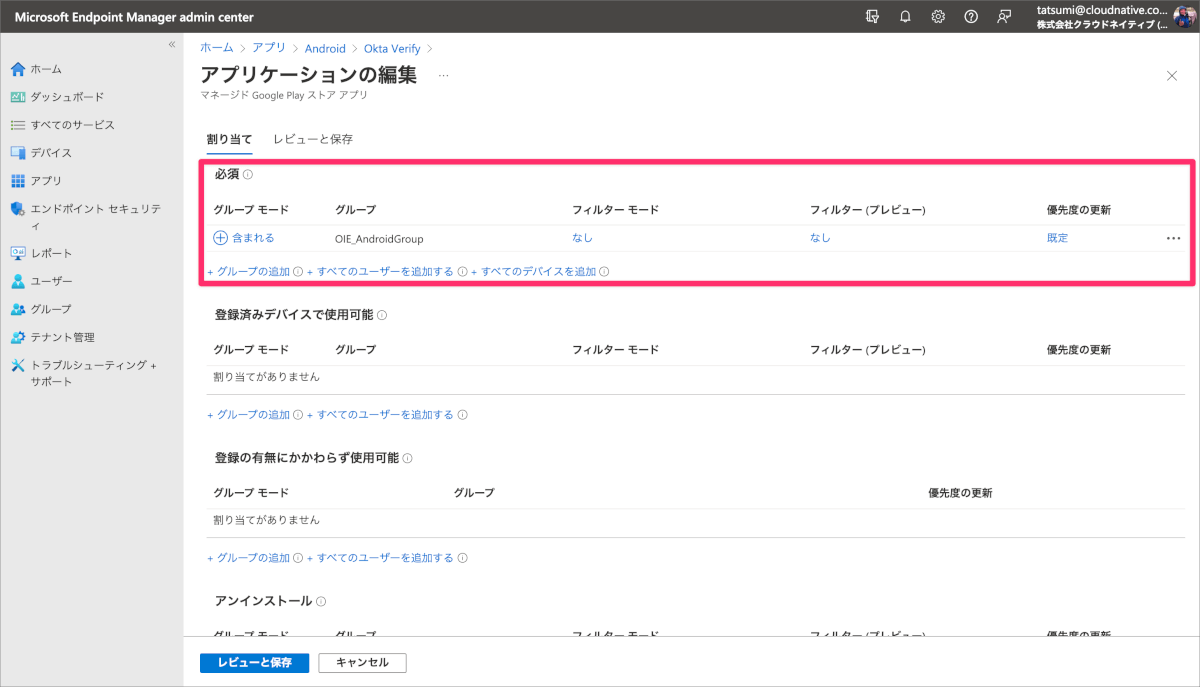

- 必須内のグループの追加をクリックし、セキュリティグループを追加します。

- レビューと保存で確認し、保存をクリックします。

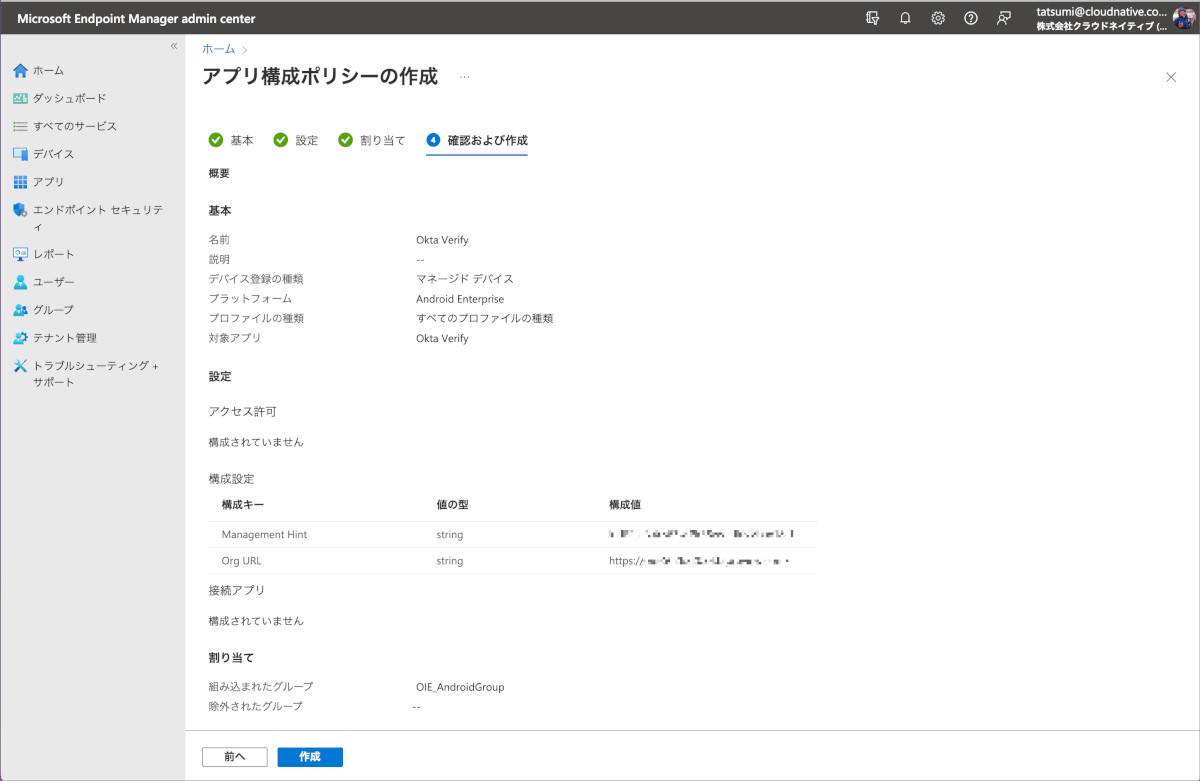

アプリ構成ポリシー

- アプリ>アプリ構成ポリシー>追加>マネージドデバイスをクリックします。

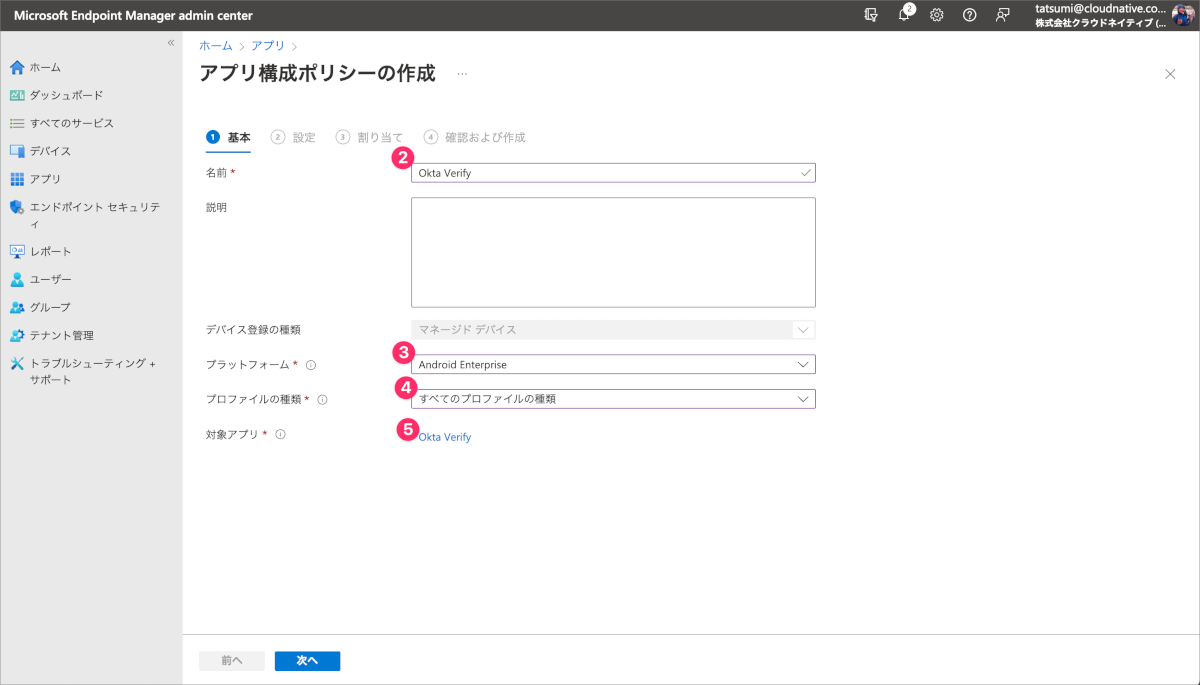

- 名前をわかりやすいものを設定します。(今回はOkta Verifyとしました)

- プラットフォームにAndroid Enterpriseを選択します。

- プロファイルの種類>すべてのプロファイルの種類を選択します。

- 対象アプリ>アプリの選択>Okta Verifyを選択し、次へをクリックします。

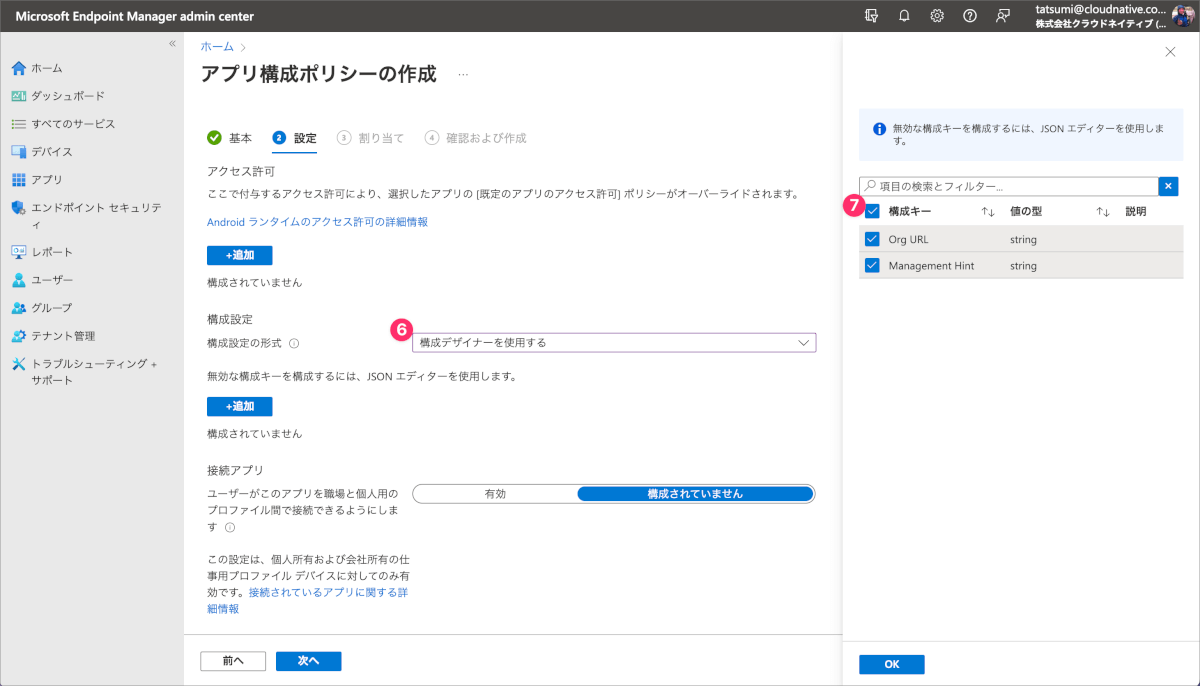

- 構成設定の形式>構成デザイナーを使用するを選択し、+追加をクリックします。

- 構成キーにチェックを入れ、Org URLとManagement Hintの両方がチェックが入っている状態とし、OKをクリックします。

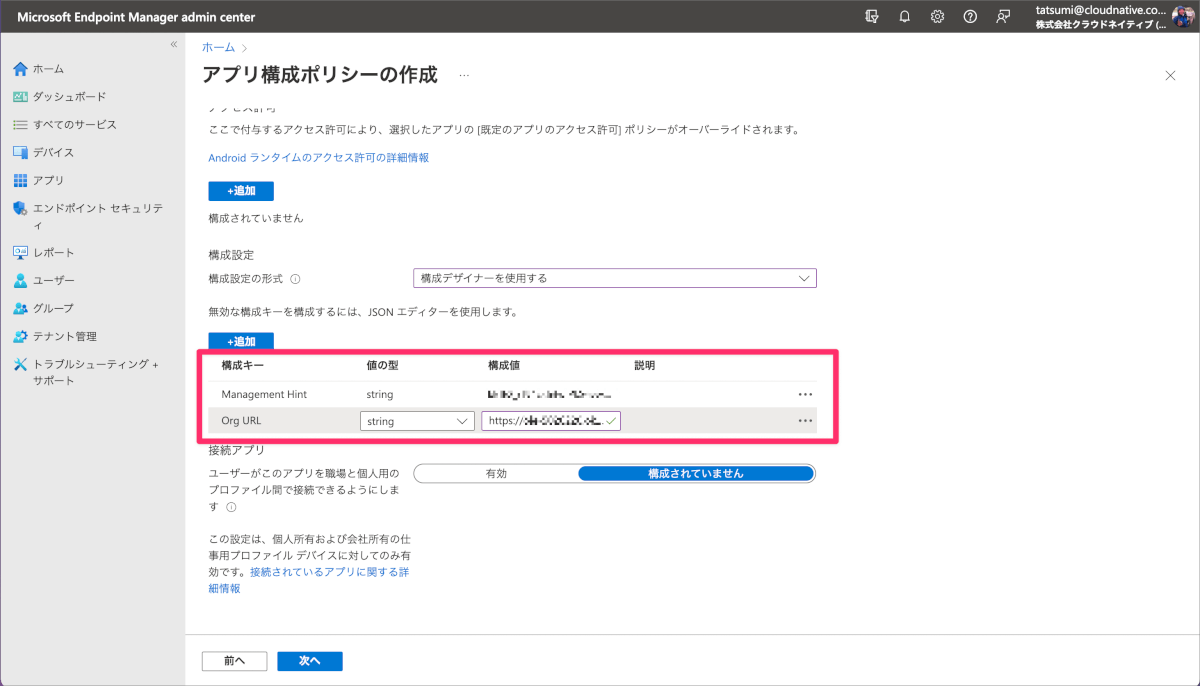

- Management Hintの構成値にOkta事前準備で発行したSecret keyを入力します。

- Org URLにOktaのURLを入力し、次へをクリックします。

- 組み込まれたグループにセキュリティグループを追加し、次へをクリックします。

- 確認および作成で設定内容を確認し、作成をクリックします。

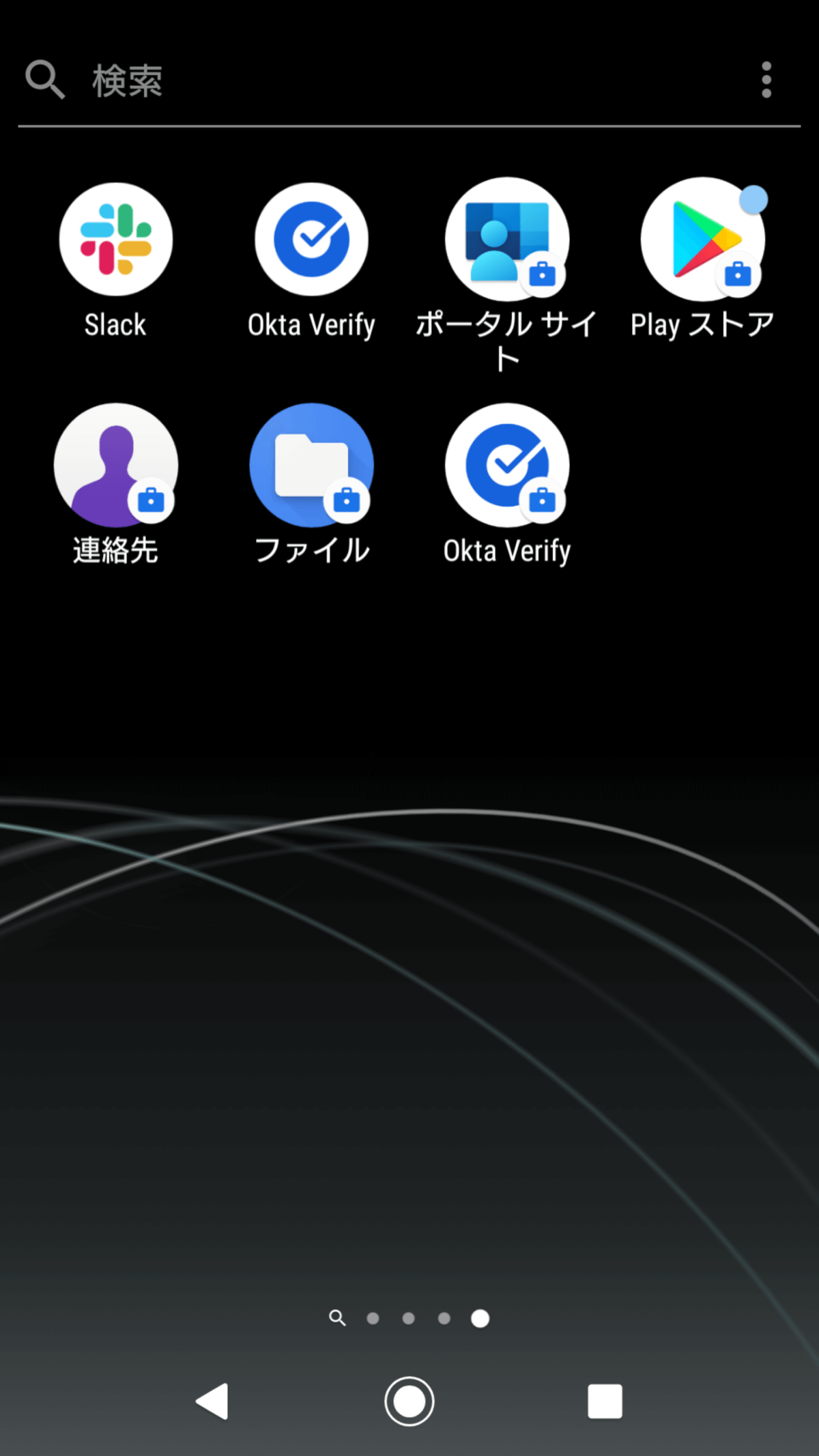

仕事用アプリとしてのOkta Verifyアプリの設定

エンドユーザーは以下の手順でIntuneから配布されたOkta Verifyを利用する必要があります。

- AndroidデバイスのIntuneポータルアプリで更新を実行します。

- 仕事用アプリとしてOkta Verifyがインストールされます。

- すでにインストールしているアプリとは区別されるため、ブリーフケースアイコンが表示されているOkta Verifyアプリを起動し、Oktaアカウントとの紐付けを実施します。

- 念の為ですが、すでにインストールしているOkta Verifyでアカウント紐付けをおこなっている場合はアカウント紐付けを解除しておきます。

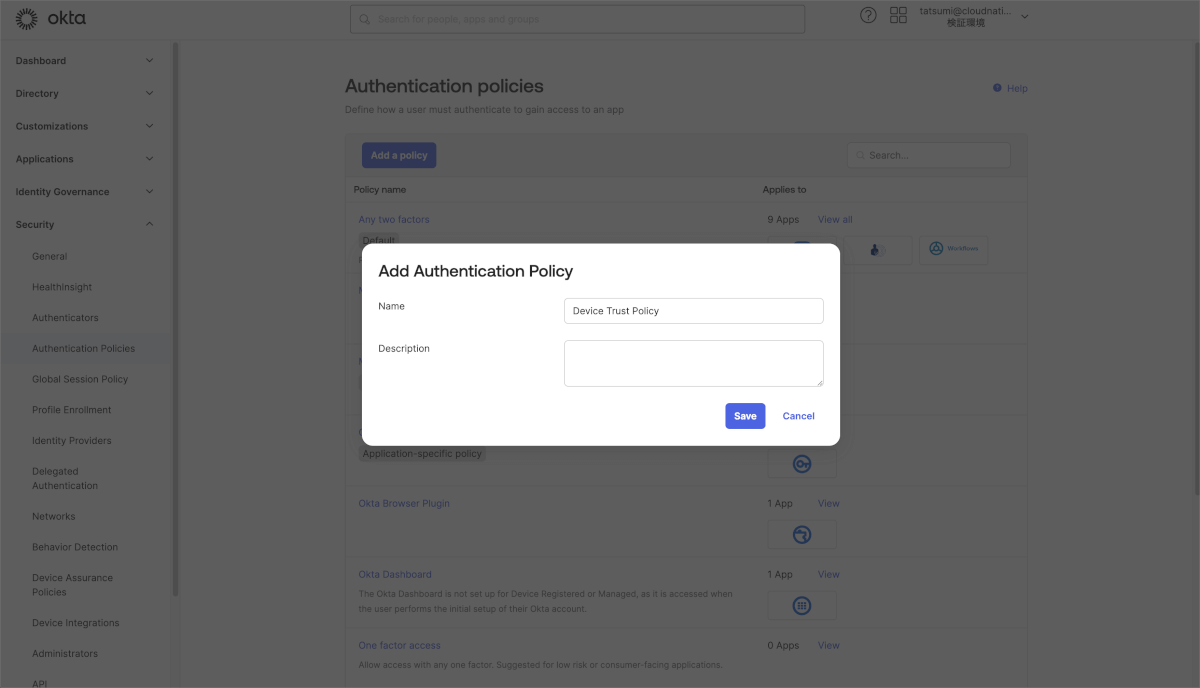

Okta Authentication policiesの設定

Device Trust用のAuthentication policyを作成していない場合は以下の手順で作成するか、DefaultのラベルがついているAny two factorsなどのポリシーに以下のようなルールを組み込みます。

今回は検証結果をわかりやすく確認するために新規でポリシーおよびルールを作成しています。

- Okta管理画面のSecurity>Authentication policiesからAdd a policyをクリックします。

- 名前をDevice Trust Policyなどわかりやすいものを設定します。

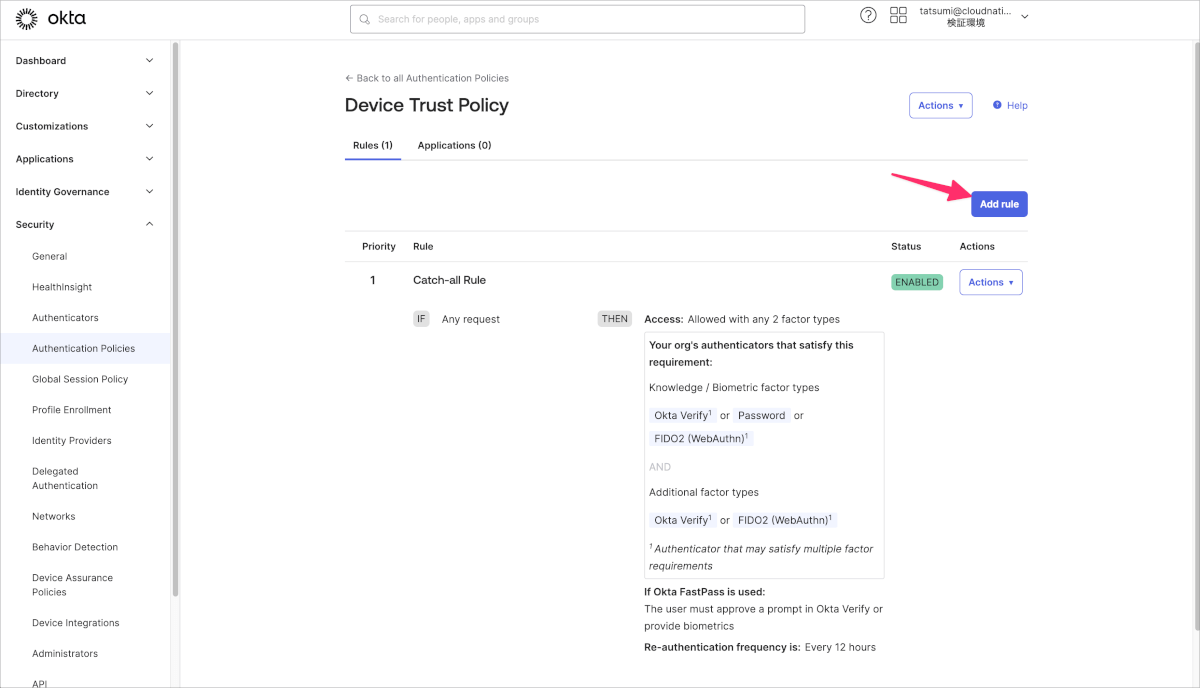

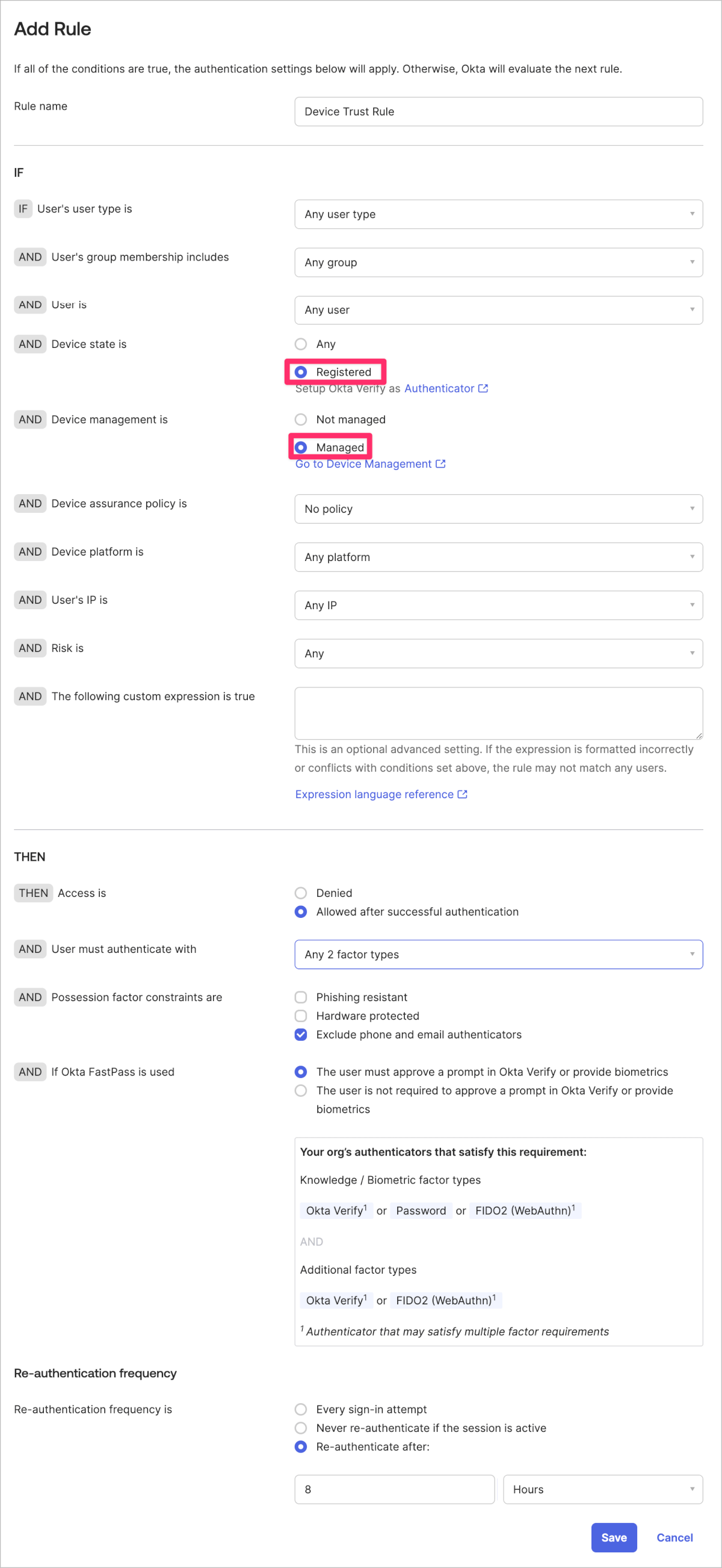

- Add Ruleをクリックします。

- Rule nameをDevice Trust Ruleなどわかりやすいものを設定し、Device state isをRegisteredにしDevice management isをManagedにし、Saveをクリックします。

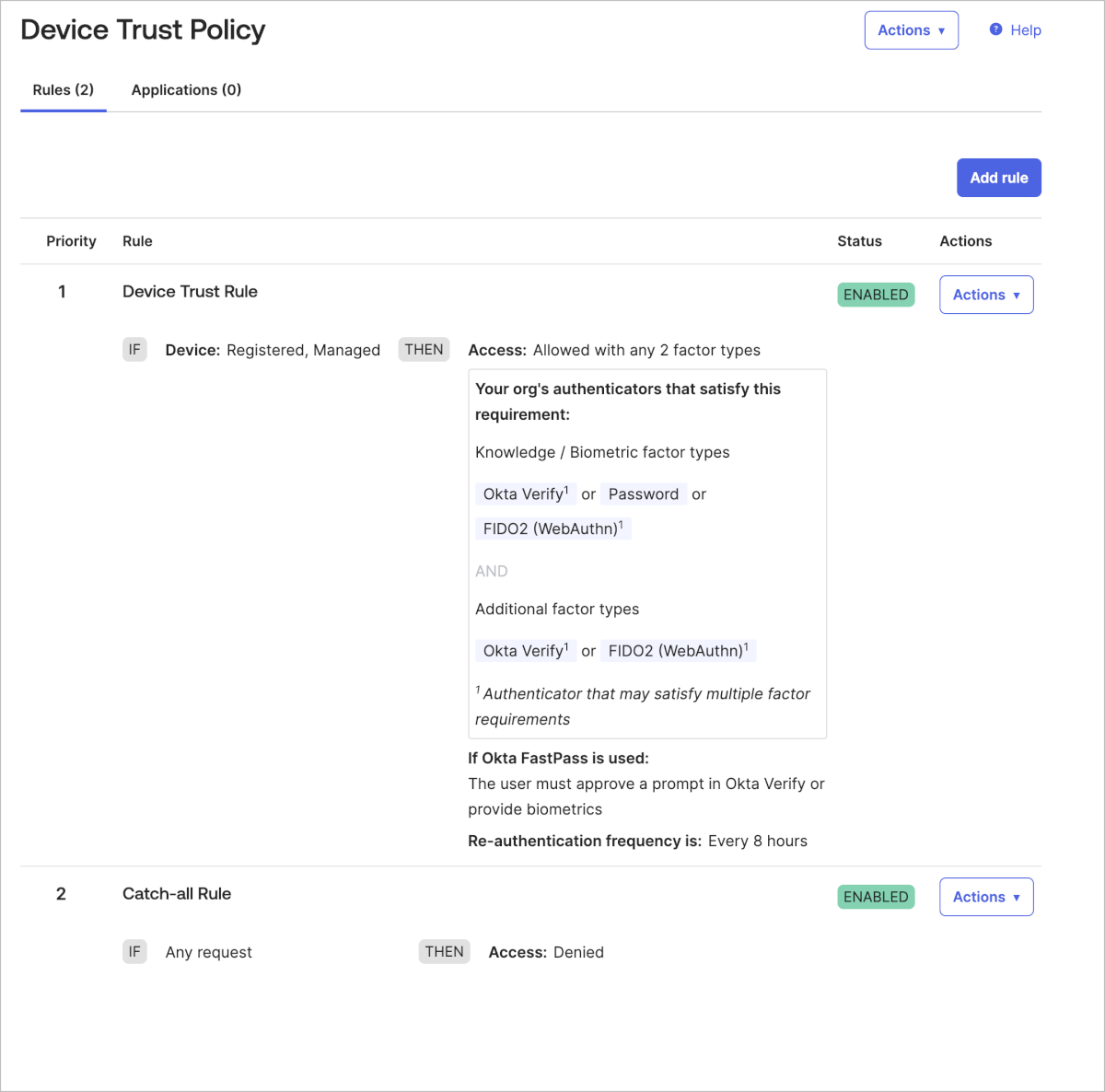

- 最初からあるCath-all Ruleを編集し、Access isをDeniedとしSaveをクリックします。最終的に以下のような2つのルールから構成されるポリシーとなっているかを確認します。

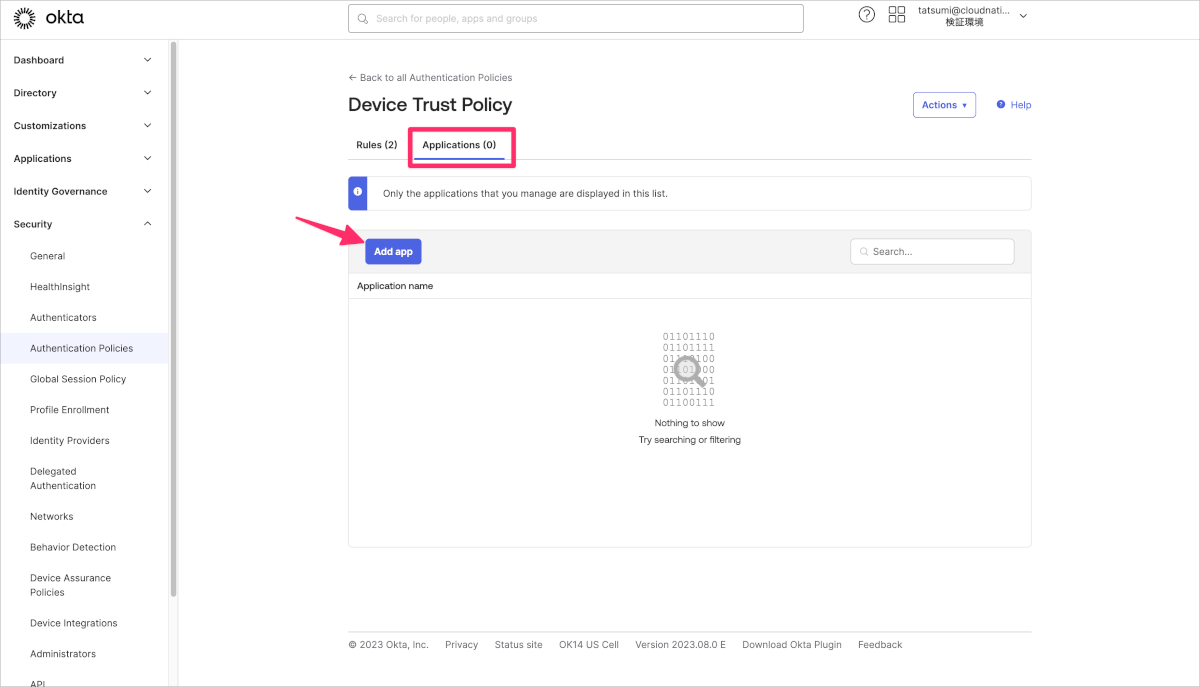

- Applicationsタブ内のAdd appをクリックします。

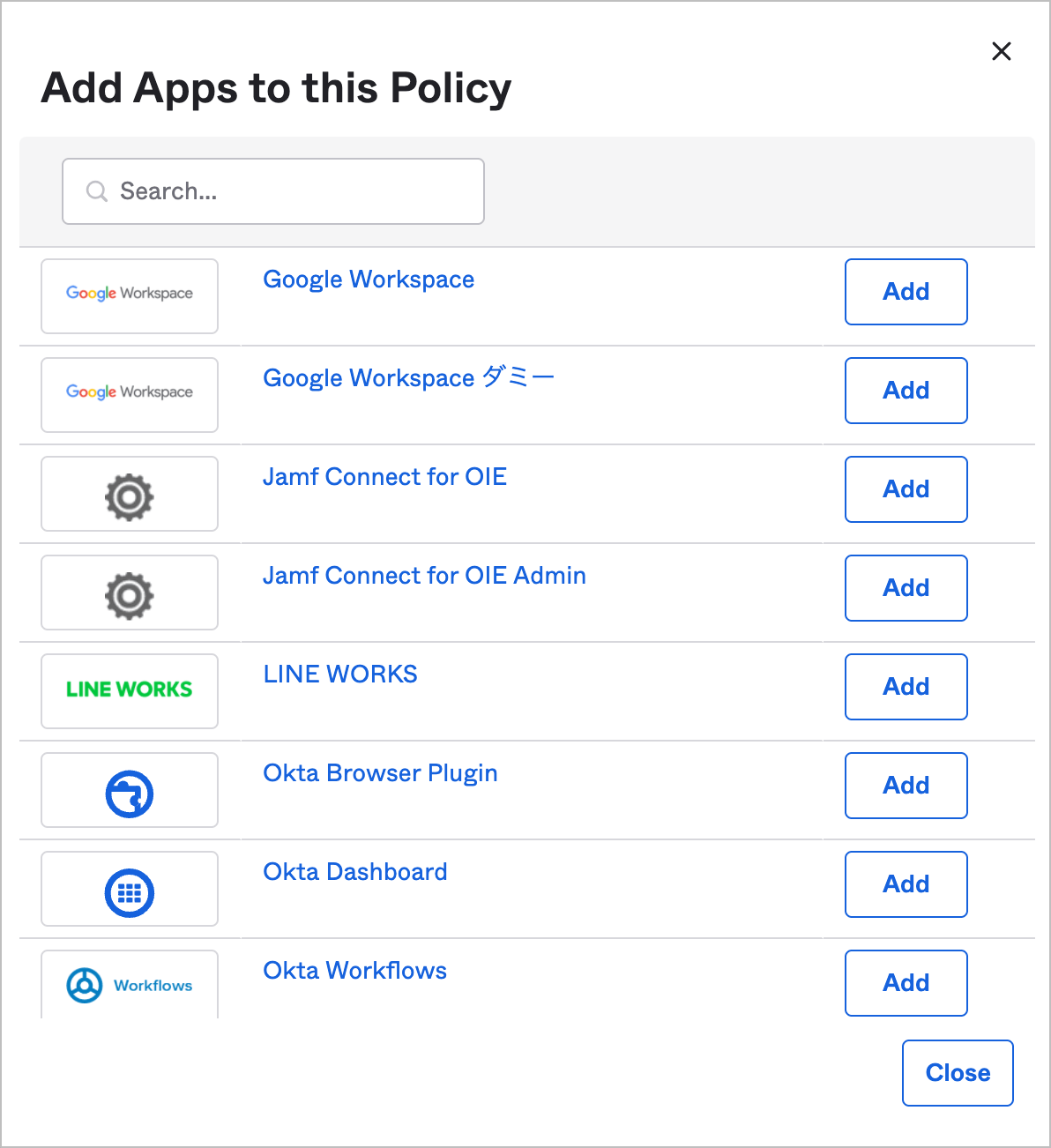

- 作成したポリシーを割り当てるアプリケーションのAddボタンをクリックし、最後にCloseをクリックします。

作成したポリシーは上から順番に判定され、ルールに該当しない場合に次のルールに一致するかどうかを確認します。今回の例ではDevice Trust Ruleに合致しない場合はCatch-all Ruleにて合致し、結果としてアクセスを拒否する設定としています。

動作確認

Oktaアプリケーション制御の確認

- Oktaにログインしている場合は一度、ログアウトしてから再度ログインをします。

- 対象アプリケーションにアクセス可能かを確認します。

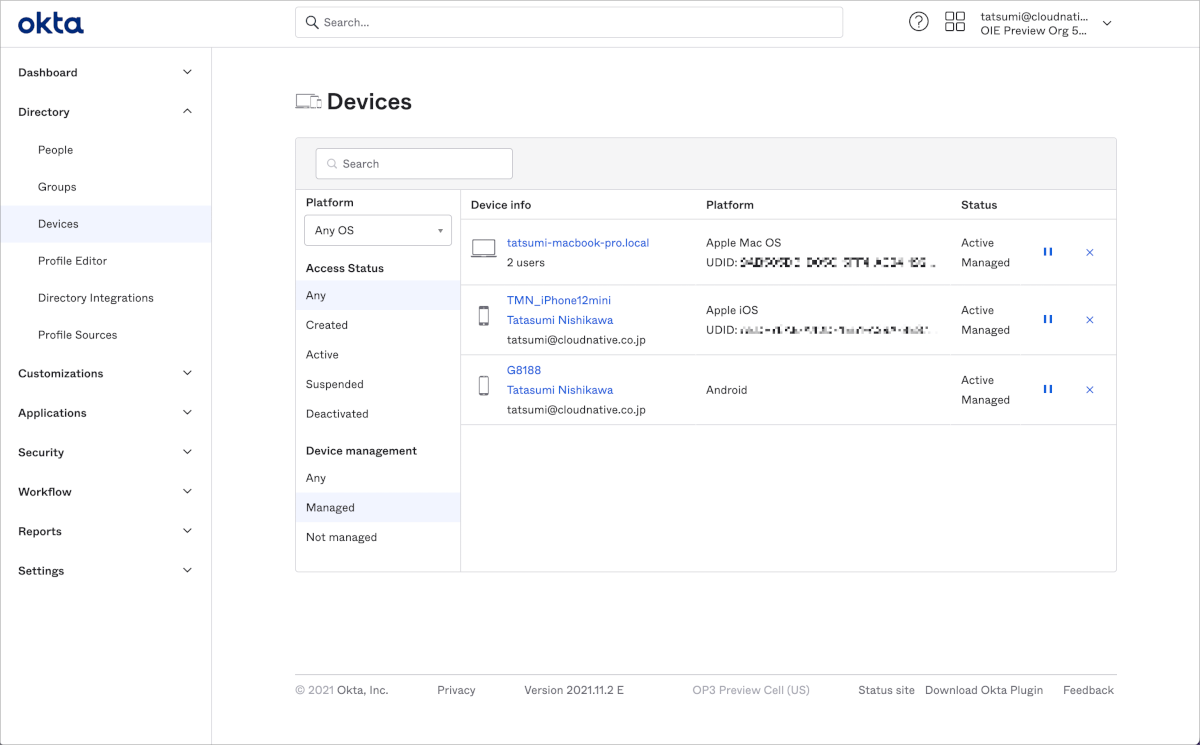

Devices上の確認

Okta管理画面のDirectory内のDevicesに該当端末のStatusがManagedとなっていることを確認します。

最後に

Androidの場合もiOSと同様にOktaで発行した秘密鍵をOkta Verifyと紐づけて配布することでMDM管理下であるデバイスとして認識させることができました。

個人的にAndroid端末に触れる機会が少なくIntuneでの登録といった部分から検証を行いましたが無事にデバイストラストを行うことができました。

次回OIE検証関連で最後に残っていましたEDR連携の記事を予定しています。一癖も二癖もある検証でしたがうまくできましたので記事としてまとめます。

それではまた〜?