こんにちは、臼田です。

みなさん、内部不正対策してますか?(挨拶

今回はMicrosoft Purviewの機能の1つであるインサイダーリスク管理(Insider Risk Management/IRM)でアラート検出した際にどういう情報が見れるのかを確認してみました。

IRM概要

インサイダーリスク管理はMicrosoft 365やデバイスによって収集されたアクティビティを分析して、組織内部からのデータ漏洩やコンプライアンス違反のリスクを管理する機能です。わかりやすく言えば内部不正を見つける機能です。

といっても、内部不正かどうかってすごくわかりづらくて少なくとも何かしらの機能で「これは絶対内部不正です!」っていうのは断定が難しいんですよね。なのでIRMでは「これは内部不正っぽいよ」と通知しつつ「その理由とリスクレベル」を並べて最終的に人が判断するのを助けてくれる感じになっています。

ポリシーの設定により動作をブロックしていくこともできるんですが、まずは検出して調査できるようになっているのが嬉しいところですね。

内部不正と思われるアクティビティは、例えば顧客名簿や技術資料をUSBメモリなどの外部記録媒体へコピーしたり、社外のフリーメールアドレス(Gmailなど)宛に業務ファイルを添付して送信したり、退職予定日直前にSharePointやファイルサーバーから大量のデータを一括でダウンロードしたりといったものです。どれもダメそうですね。

今回はIRMで検出した内部不正っぽいものをどんな感じで確認できるのかを見ていきます。なお、IRMのセットアップなどは(これまた大変でもあるので)今回は省略します。

IRMの仕組みと動作

IRMではポリシーを設定して、そのポリシーにマッチした内部不正が検出されます。以下のようなポリシーの種類があります。

- データ盗難

- データ漏洩

- 危険なAIの使用

- 危険なブラウザーの使用

- セキュリティポリシー違反

うーん、字面だと結構よくわからないですね。わたしもよくわかっていません。

私のわかっているところとして、データ漏洩についてはMicrosoft PurviewのDLPと連携して、DLPに引っかかるようなMicrosoft 365やデバイス上での操作からアクティビティが収集されます。

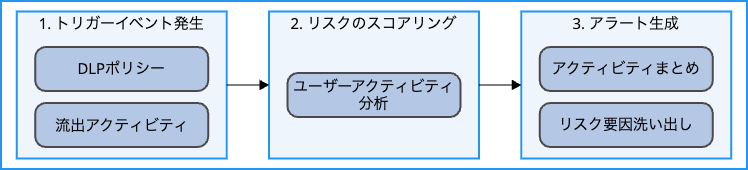

ポリシーを作成すると、単純に違反したら検出してアラートが出る、という動作ではなくて、以下のような感じで動作します。

まずポリシーの中でトリガーイベントを選択します。既存で設定しているDLPポリシーか、あるいは個別に選択するDLPのトリガーに近いようなSharePointからのデータ取得などの流出アクティビティのどちらかをトリガーにできます。

このトリガーが発生したら、そのユーザーにターゲットを絞って前後90-120日のアクティビティの収集と分析が始まります。この分析の中で、それぞれのアクティビティでポリシー内で決められたしきい値を超えるとアラートが生成されます。しきい値は組み込みのものもあるのでそこは安心ですね。

アラートが生成されると、ユーザーアクティビティについてまとめられてリスクのスコアが出て、要因など整理した情報が確認できるようになります。ここから人の仕事という感じです。

以下、このアラートがどう見えるのかというところを紹介していきます。

IRMアラートを見ていく

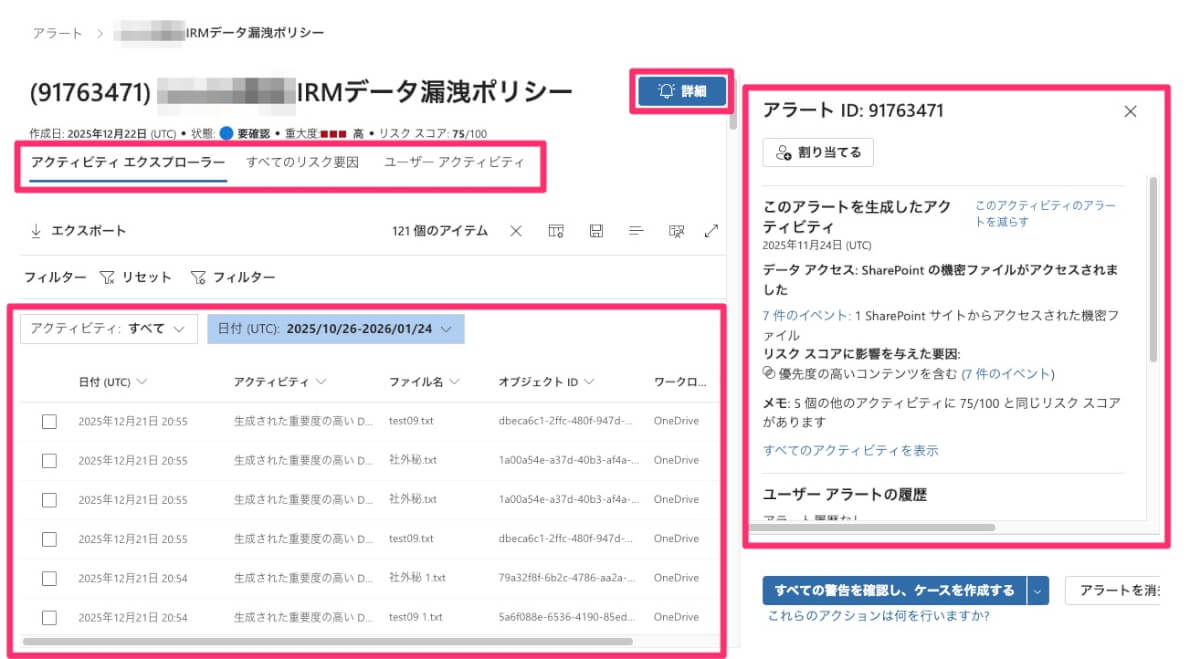

アラートはこの画面で確認できます。アラートにはIDが振られていて、対象ユーザーとどのポリシーで検出したかが書かれえています。

といっても、まだ疑わしいユーザーということもありますしこういった内部不正の調査は非常にセンシティブでもありますから、IRMではユーザーを匿名化することができます。この画面では匿名化されているのでよくわからない記号の羅列になっていますね。

アラートを開いて詳細画面を開くと、ここで収集したアクティビティを確認できます。まずアラートの詳細が右カラムに出てきます(真ん中右上「詳細」ボタンで開くこともできます)。ここにアラートの要約やアラートを生成することになったアクティビティについて書かれています。

中央のタブには「アクティビティエクスプローラー」「すべてのリスク要因」「ユーザーアクティビティ」の3つのタブがあります。これを切り替えながら使っていきます。

最初に表示されているアクティビティエクスプローラーではアラートに関連するアクティビティが全てまとめられていて、フィルターをかけたりして内容を確認していくことが可能です。ただ、このままだとたくさんあって何を見ればいいかわかりません。

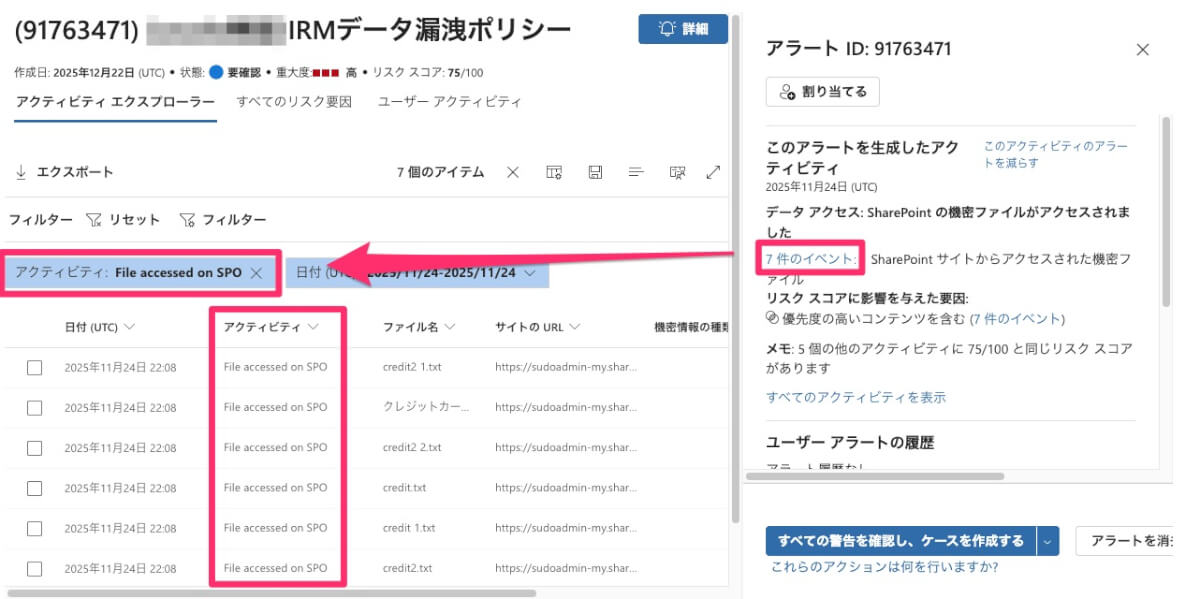

まず詳細にあるアラート生成の原因となったイベントのリンクがあるのでクリックすると、アクティビティエクスプローラーでフィルターがかかってまず最初に確認すべきアクティビティに絞って確認できます。ここから何が起きているのかを見ていくと良さそうですね。

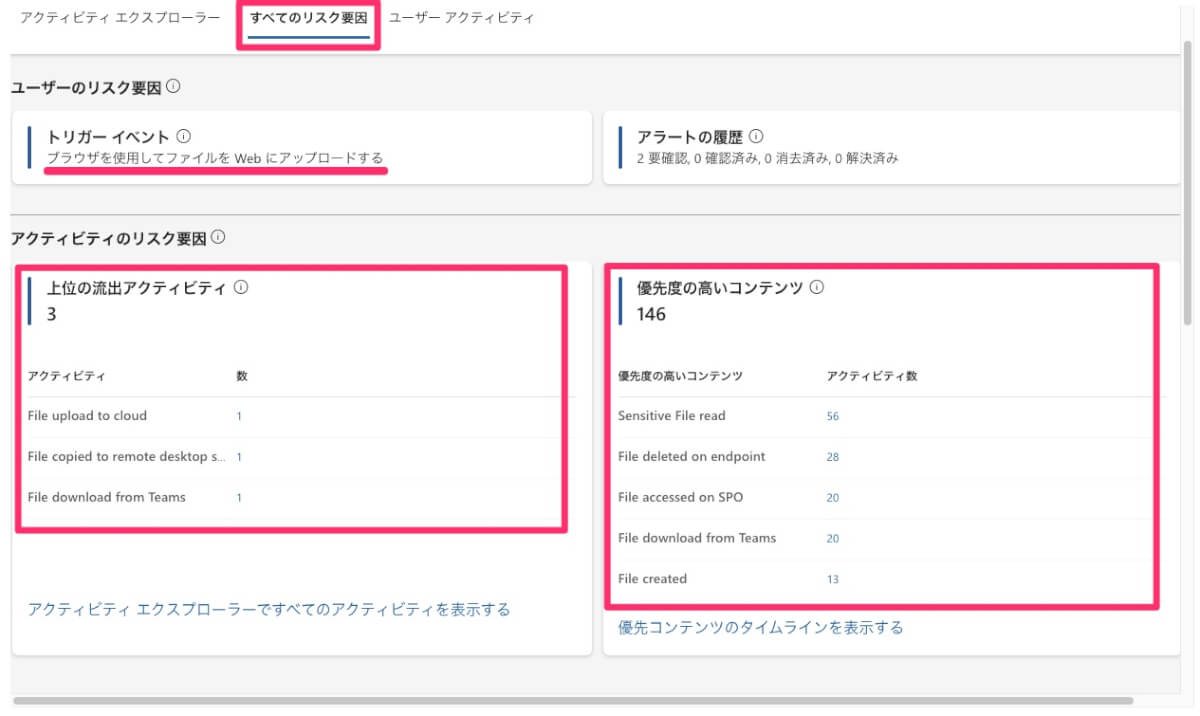

続いて「すべてのリスク要因」タブを見てみます。こちらではリスク要因がいい感じにまとまっています。ユーザーのリスク要因としてここでは「ブラウザを使用してファイルをWebにアップロードする」が挙げられています。

上位の流出アクティビティや優先度の高いコンテンツなどで検出しているアクティビティが集計されています。それぞれのリンクを押すと、先程のアクティビティエクスプローラーでフィルターされた状態で開けますので、これらの観点から状況を確認できます。

更に下の方にスクロールすると「資産のリスク要因」として、アクティビティの対象となっているデータがどのようなものかというのも見れます。機密情報の種類や検出しているキーワードなどで、アカンデータを扱っているかわかります。

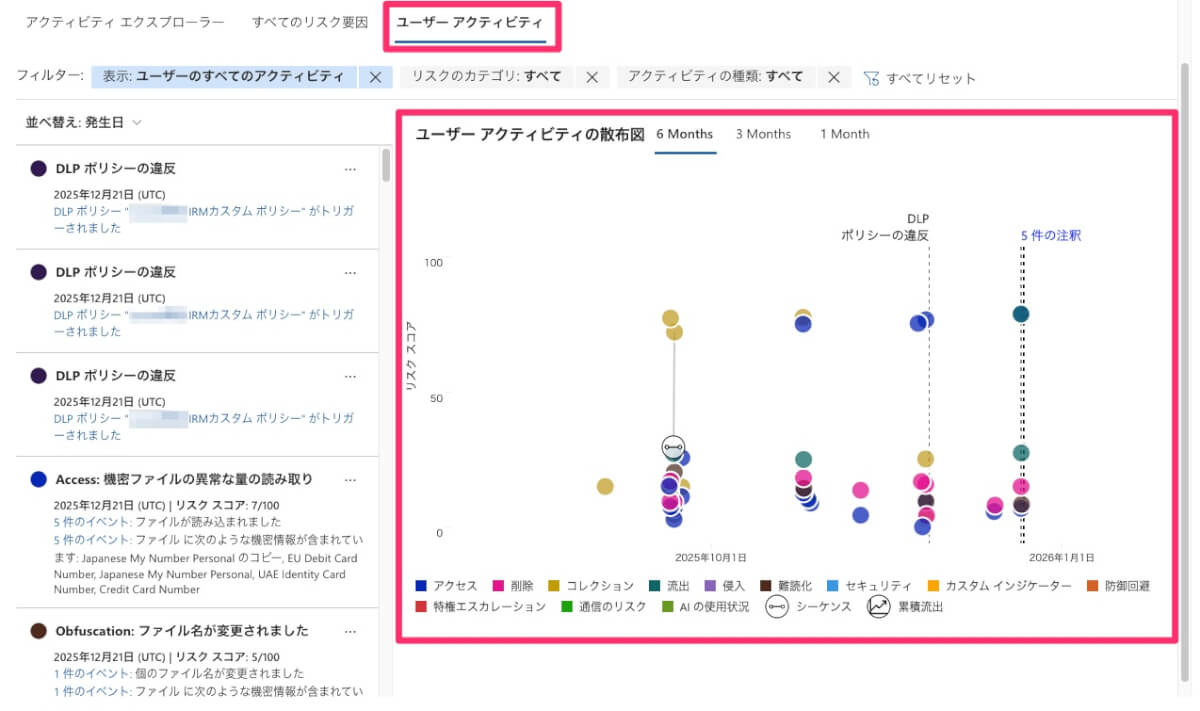

そして3つ目のタブが「ユーザーアクティビティ」ですが、これが一番有用だと思います。まずはこれを見てください。

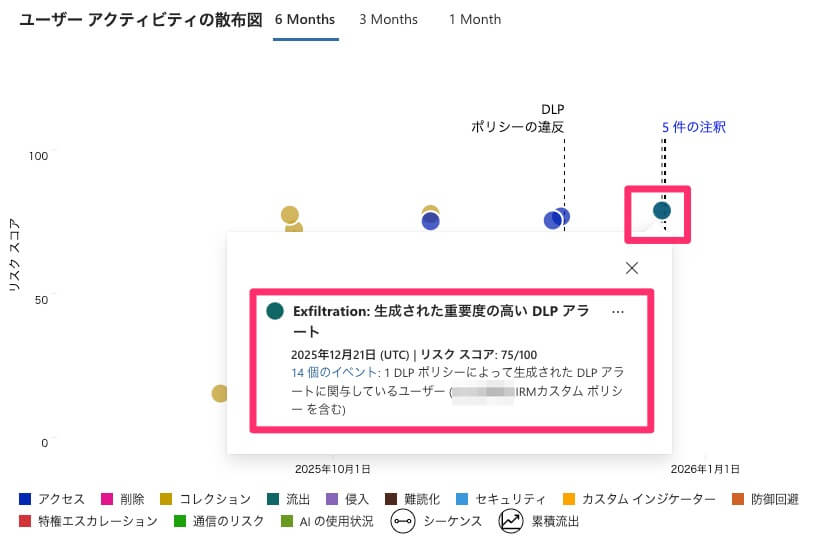

なんかいい感じのグラフがありますね。ユーザーアクティビティの散布図となっていて、収集したアクティビティをX軸は時系列、Y軸はリスクの高さでマッピングしたものになっています。DLPに違反したタイミングやイベントのトリガーになったタイミングなども線が引かれていて、どのタイミングで何が起きたかを効率よく確認できます。この散布図では基本的に上の方に並んでいるリスクの高いイベント群をチェックしていく形になります。

それぞれの項目をクリックするとこのように詳細情報を確認できます。これはデータ漏洩を検出したアクティビティですね。

他にも「シーケンス」として複数のアクティビティをまとめて一連の流れとして整理したものもマッピングされています。関連する一連の動作がわかりやすいのも良いポイントです。

こんな感じでアラートからユーザーのアクティビティを確認して、その動作が内部不正かどうかを判断していきます。

次のアクション

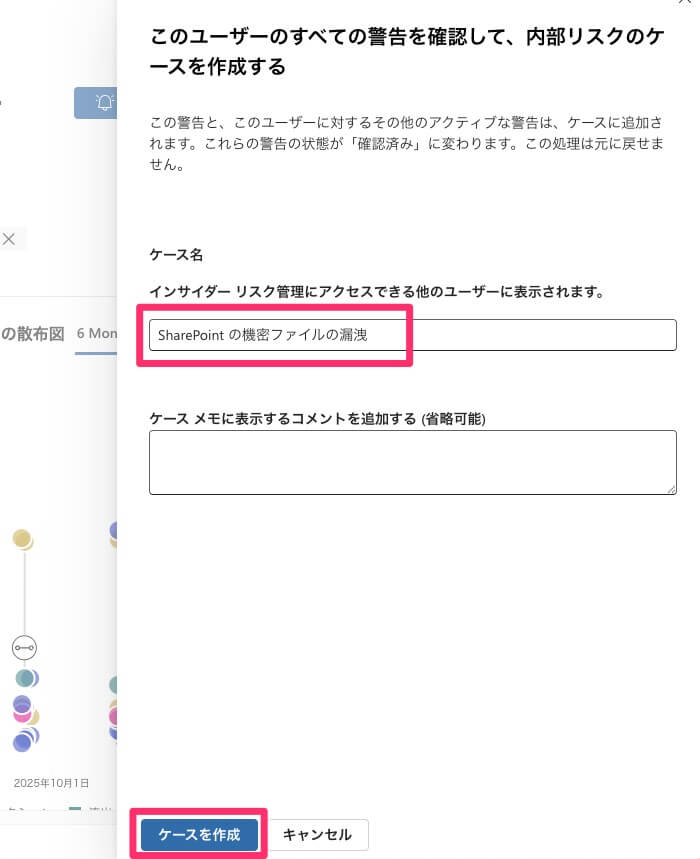

アラートが出たあとはこれに対応していく必要があります。IRMではアラートに対してケースを作成して、担当者に割り振ったり調査対応を進めていくことができます。

詳細の右カラム下に「すべての警告を確認し、ケースを作成する」というボタンがあります。

これを押すとケース名を入れてケースを作成できます。

ケースを作成するとついでにアラートのステータスも更新されます。状態は確認済みとなり、ケースと紐づけられます。

ケースには先程入力したタイトルやアラートの調査画面よりもさらに色々見れるタブがあります。

担当者に割り振って、ここで最終判断していきましょう。

まとめ

Microsoft Purviewのインサイダーリスク管理(IRM)機能のアラートを見てきました。

注意点としては、残念ながらこの機能を検証して簡単にいい感じのアラートを出すことは難しいです。DLP機能であればトリガーとなるイベントを引くだけで検出しますが、先述したとおりアラート生成までのプロセスが難しく、狙ったとおりにアラートを出すことは安定しません。

というわけでこうなりましたよ、という結果をまとめたわけです。IRMを検討している方はぜひ参考にしてください。