ごきげんよう、IDチームのわかなです!

先日、Salesforceのヘルプページにて、外部IdPを利用している環境におけるMFA(多要素認証)の扱いについてのアップデートがありました。

要約すると、「外部IdP側でMFAやったよ!という証拠を、ちゃんとSAMLレスポンスの中に含めて送ってね」 という仕様への変更です。

この記事では、今回の変更でキーワードとなるSAMLの「AuthnContext」について、その仕組みから確認方法、Entra IDとOktaの現時点での対応状況までを解説します。

Salesforceの要件が厳格化される背景

Salesforceは以前から全ユーザーへのMFA必須化を推し進めています。これまでは、「外部のIdP(OktaやEntra ID)でMFAをしていれば大丈夫」という比較的ルーズな評価でした。

しかし今後は、IdPから送られるSAMLレスポンスをSalesforce側がしっかり検査して、本当にMFAが行われたかを自動判定するという仕組みに変わります。

評価開始スケジュール

- OpenID Connect (OIDC) IdP:2025年1月20日から

- SAML IdP の AuthnContext:2026年2月3日から

今回は、企業のSSOで最も利用頻度が高いと思われる「SAML」の変更点(2026年開始)にフォーカスします。

「AuthnContext」とは?

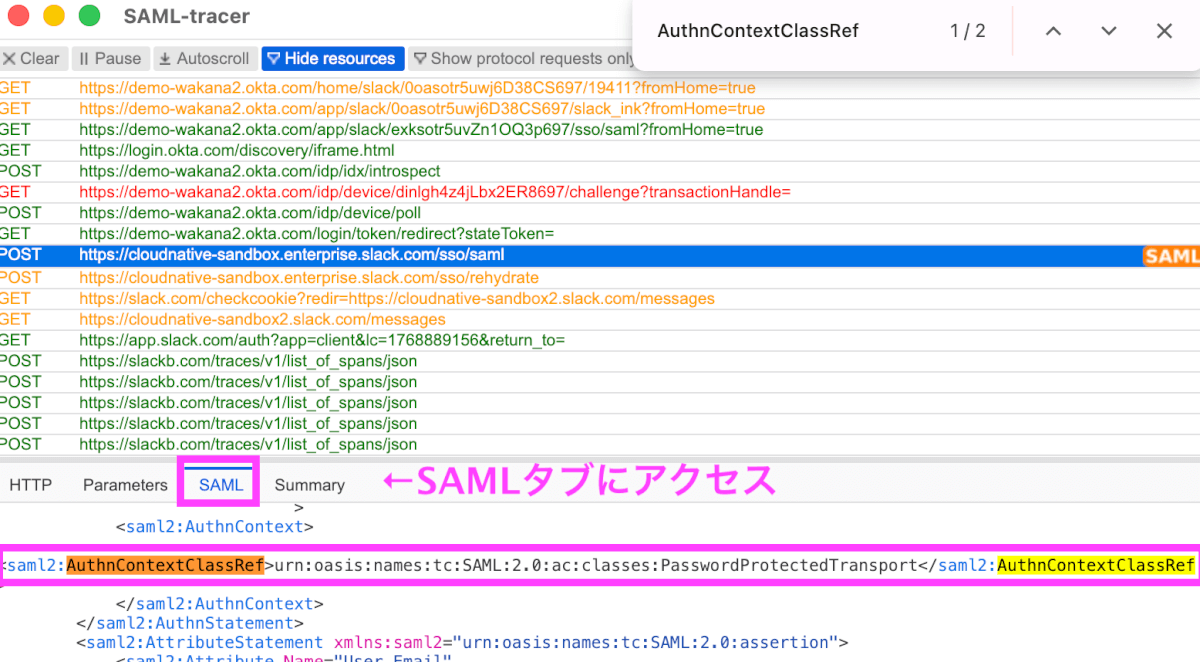

ブラウザの拡張機能である「SAML Tracer」などを使うと、実際にIdPからSalesforceへ送られているSAMLレスポンスの中に、以下のような情報が含まれます。

<AuthnStatement AuthnInstant="2026-01-16T10:30:00.000Z">

<AuthnContext>

<AuthnContextClassRef><http://schemas.microsoft.com/claims/multipleauthn></AuthnContextClassRef>

</AuthnContext>

</AuthnStatement>

<AuthnContextClassRef> というタグの中身で、「本当にMFAをしたのか」が判定されるということです。

- パスワード認証のみ:

urn:oasis:names:tc:SAML:2.0:ac:classes:Password - MFA実施済み(Microsoft):

http://schemas.microsoft.com/claims/multipleauthn - MFA実施済み(その他):

urn:oasis:names:tc:SAML:2.0:ac:classes:MobileOneFactorContractなど

Salesforceは2月以降、「MFA実施済み」を示す値が送られてこないと、Salesforce側で追加で認証するようになります。

主要IdPの現状と対応策

実際に企業のメインIdPとして使われている Entra ID と Okta は、どのような値を送っているのでしょうか? 現時点での検証結果と認識を共有します。

Microsoft Entra ID の場合

Entra IDには、管理画面上で送信する AuthnContextClassRef を手動で書き換えるような設定項目はありません。 しかし、条件付きアクセスと連動して動的に値が変化する仕組みになっています。

前提条件

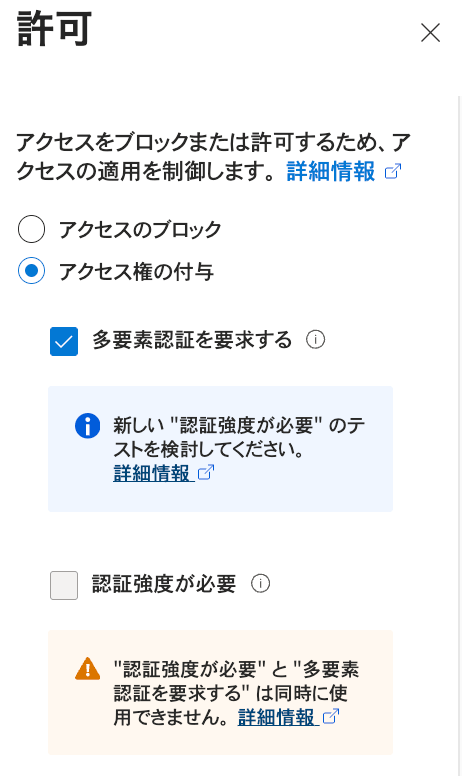

Entra IDの条件付きアクセスポリシーで、対象のSalesforceアプリに対して以下を設定します。

- アクセス権の付与を選択

- 「多要素認証を要求する」にチェック

結果

この設定が入っている状態でログインすると、Entra IDは自動的に以下の値を送信してくれることが確認できています。

http://schemas.microsoft.com/claims/multipleauthn

現時点での注意点

Entra ID側は「MFAをした」という値を送ってくれています。 ただし、Salesforce側がこの multipleauthn というURIを「MFA条件を満たした」と正しく判定してくれるかどうか、詳細な仕様はまだ公開されていません。Salesforce側のカスタムクレーム設定などが別途必要になる可能性もありますので、続報を待ちましょう。

Okta の場合

Oktaの場合、SAMLアサーションで送信される AuthnContextClassRef は、デフォルトで以下に固定されています。

urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport

これは、「実際にOkta VerifyやFastPassを使ったかどうか」に関わらず、固定値が送信される仕様です。また、Okta Integration Network(OIN)カタログにあるSalesforceアプリの設定画面には、これを変更する項目が存在しません。

今後の対応について

現状、Oktaの管理画面だけで「MFAの証跡を送る」設定を完結させることは難しい状況です。

ただ、Okta公式ヘルプのPayPal向けの事例などでは、session.amr(認証メソッド参照)という値を属性として渡す方法が案内されています。

Salesforceに関しても、2026年2月の評価開始に向けて、同様の設定手順が案内される可能性があります。また、OINカタログにあるSalesforceアプリが対応するようアップデートされる可能性も視野に入れておく必要があります。

- 結論:現時点ではSalesforceおよびOktaからの「公式手順の公開待ち」となります。公式情報の更新を注視しつつ、適切なタイミングで対応を検討することが推奨されます。

まとめ

本記事では、SalesforceのMFA要件変更に伴うSAML AuthnContextについて解説しました。

- 変更点: 2026年2月から、SAMLレスポンス内の「AuthnContext」でMFA実施有無が評価される予定。

- Entra ID: 条件付きアクセスでMFAを強制すれば、適切な値を送出してくれる(あとはSalesforceがそれを受け入れるか次第)。

- Okta: デフォルトでは固定値。Salesforce向けの具体的な設定手順の公開を待つ必要がある。

2026年2月とまだ時間はありますが、ID管理者としては「将来的に対応が必要になるタスク」として頭の片隅に置いておきましょう!

Salesforceや各IdPから正式な手順が公開され次第、このブログ記事でも改めて検証・ご案内したいと思います。