セキュリティチームの ぐっちー です。今回は情シスが見るべきでない”超機微情報”をBoxで管理するケースの対処方法について考えてみました。「デザインパターン」というブログタイトル通り対応方法の一例であり、唯一無二の正解でもなければ、ベストプラクティスでもありませんが、同じような課題を抱えている方の参考になれば幸いです。

背景

情報システム部門は業務上、管理者権限(特権)を使った作業が必要ですが、付随してクラウドサービスで取り扱われる全情報にアクセス可能となってしまいまうケースがあります。もちろん、管理者権限を使った作業は職務遂行上必要なことですので、ある程度は仕方がなく、職務権限規定や職務分掌などでカバーすることが基本路線です。

しかし、だからと言って、「M&Aに関する情報」や「要配慮個人情報」といった超機微情報に容易にアクセスできる状況は健全であるとは言えません。今回のブログではそれ以上の対策としてBoxでは何ができるのかを、想定シナリオ等を定義した上で考えてみました。

前提条件

想定シナリオと想定要件

- ある会社(A社)でM&Aを計画しており、M&Aの調査や手続きに関係する情報(M&A情報)をBoxで管理したい。

- 情報システム部門も複数人のメンバーがおり、その全員が管理権限を使った作業をしている。

- 株価や事業戦略にも影響する情報のため、情報の公開範囲は「M&Aプロジェクトメンバー」のみであることを担保したい。

- 「M&Aプロジェクトメンバー」に情報システム部門のメンバーは参加していない。

- Boxログ等を監査することで担保することも可能であるが、膨大なログの中から管理者が「M&A情報」にアクセスしたことを示すログを調査することは難しいと考えている。

- 「M&Aプロジェクトメンバー」には社外のユーザー(M&Aコンサル会社)も参加しているが、A社の正社員同様にA社のPCとA社のアカウントを支給しており、外部コラボレーターとしての参加は想定していない。

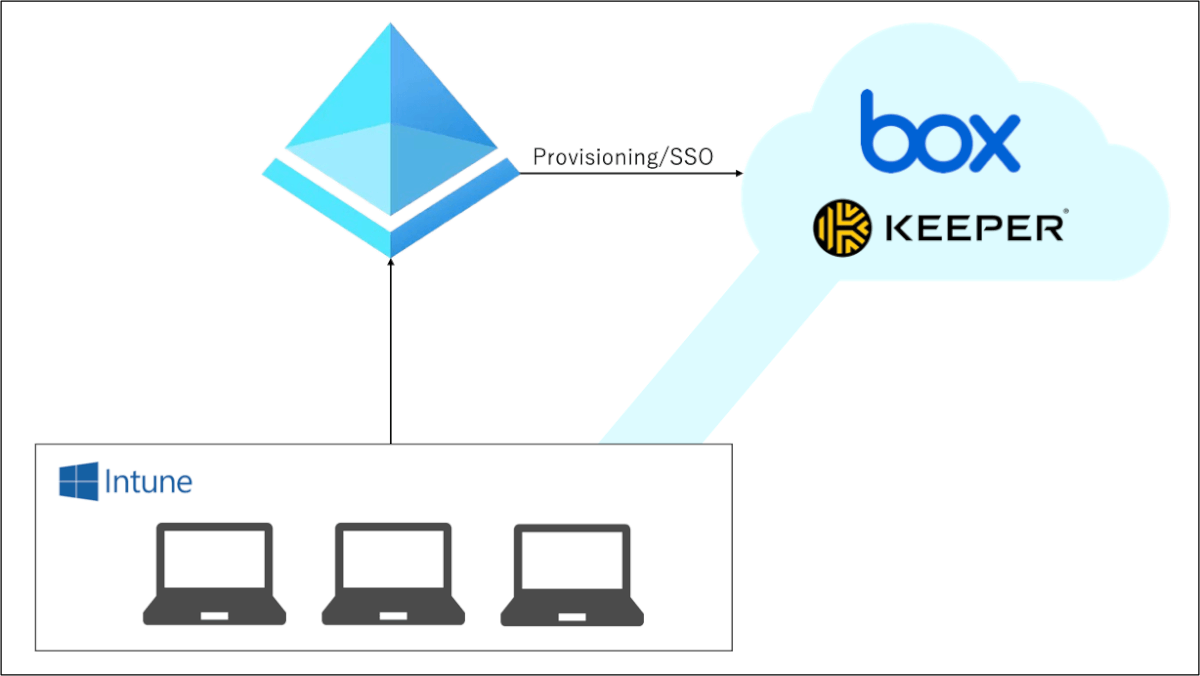

想定シナリオにおける構成図(関係ある領域のみ)

- IdPはAzure AD(P1)を全社で利用している。

- 端末はIntuneに登録されており、Azure ADの条件付きアクセスでIntune登録端末以外からのアクセスをブロックしている。

- クラウドストレージとしてBox Enterpriseを全社で利用しており、Azure ADとBoxはSSOを構成している。

- BoxはSSO必須モード[*1]に設定し、Azure ADを経由しないログイン経路は存在しない。

- Boxのトップレベルフォルダの作成権限は情シスのみとしている。

- パスワードマネージャーとしてKeeper(Enterprise+)を利用しており、Azure ADとKeeperはSSOを構成している。

本ブログの内容は、2023年1月30日時点までの情報を元に作成しておりますが、クラウドサービスの仕様変更等に伴い、将来的に状況が変化することがございます。当社側で仕様変更が確認できた場合は可能な限り修正をしますが、最新の情報を常に維持することは難しい点についてはご了承ください。

用語の定義

Boxには「Boxテナント管理」に関する権限と、「(コンテンツへの)コラボレーション」に関する権限の2種類の権限があります。今回のケースではその2種類を駆使するため、まずは用語の定義を行います。

「テナント管理」に関する権限[*2]

- Box 管理者:Boxにおけるすべての管理コンソール操作が可能

- Box 共同管理者:管理コンソールの操作が可能、操作権限のスコープはユーザー個別に設定可能

「コラボレーション」に関する権限(本ケースで出てくるもの)[*3]

- 所有者:フォルダの設定やユーザーの招待などが可能

- 共同所有者:フォルダの設定やユーザーの招待などが可能

- 編集者:ファイルの編集が可能、ユーザーの招待は制限可能

本ケースにおいて”M&A情報”へのアクセス経路はどのような経路が考えられるか?

経路①:フォルダのコラボレーションでのアクセス

いわゆる、一般ユーザーとしてのアクセスです。当たり前の話ですが、M&Aプロジェクトのフォルダにコラボレーション権限が割り当たっていると、一般ユーザーが利用するように「全てのファイル」からフォルダツリーを辿って、アクセスできます。

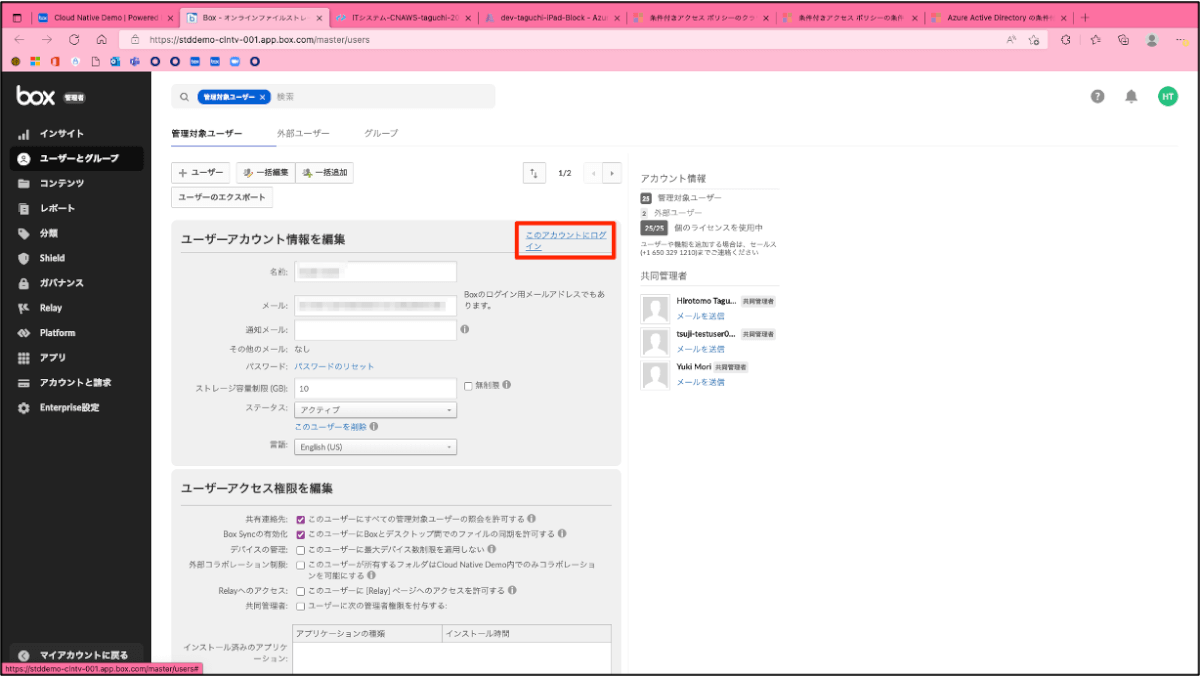

経路②:「Box管理者 or Box共同管理者」による「なりすましログイン(インスタントログイン)」「コンテンツマネージャー」でのアクセス

ここで紹介するのはBoxの管理者権限を使ったアクセスです。まず、「なりすましログイン(インスタントログイン)」ですが、[Box管理コンソール] > [ユーザーとグループ] > [管理対象ユーザー] > [このアカウントにログイン]と操作すると、他のユーザーアカウントとしてログインし、操作することができます。正式名称はインスタントログイン[*4]ですが、独自に「なりすましログイン」と呼んでいます。

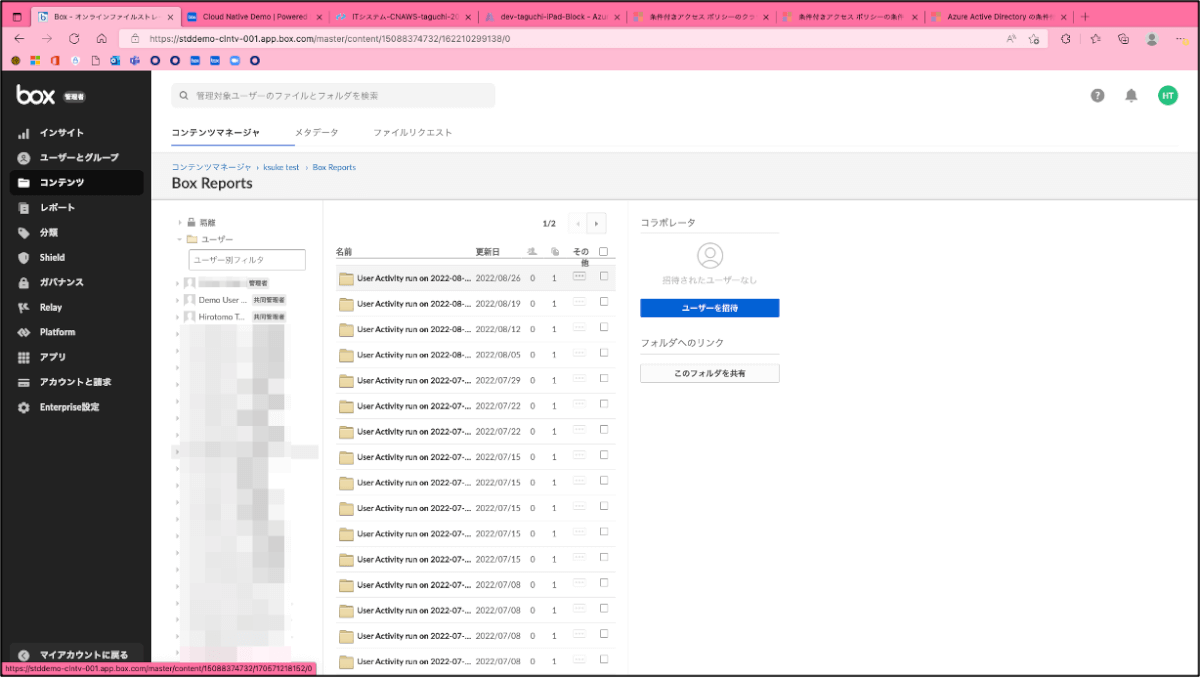

一方、コンテンツマネージャーですが、[Box管理コンソール] > [コンテンツ] > [コンテンツマネージャ]と遷移すると、ユーザーが保持しているファイルを閲覧したり、ダウンロードすることができます。

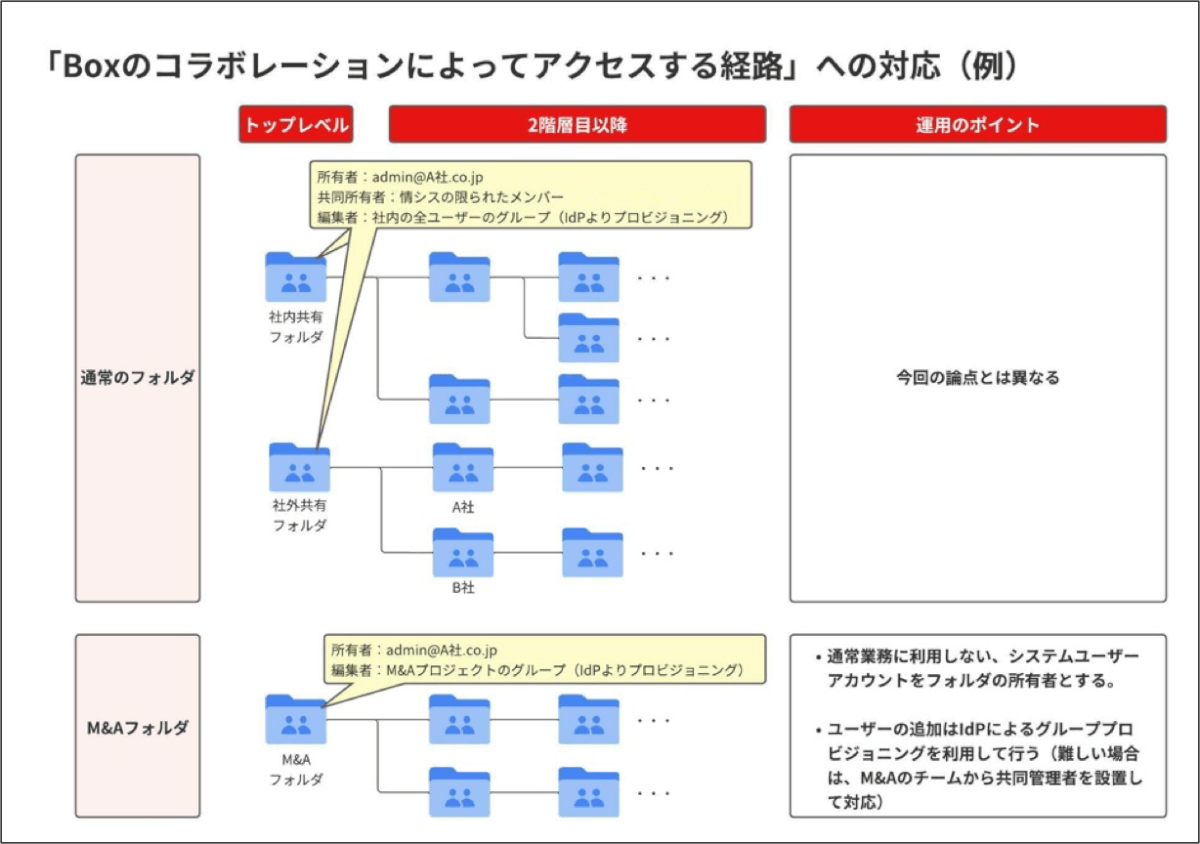

アプローチ①:「経路①」に対してフォルダ設計でアクセスができなくする

アプローチ①はBoxのコラボレーションによる経路を絞り、情シス管理者を機微情報のフォルダのコラボレーターとしないアプローチです。

まず、M&A情報を取り扱う専用のトップレベルフォルダ(以下、M&Aフォルダという)を作ります。M&Aのフォルダの「所有者」のアカウントは、通常業務に利用しない「システムユーザーアカウント(admin@A社.co.jp)」とすることがポイントです。

「M&Aフォルダ」に対してのユーザのアクセス権限の割り当ては、Azure ADに「M&Aプロジェクトグループ」というグループを作成、Boxへグループプロビジョニングし、そのグループに対してフォルダの「編集者」権限を割り当てる手法が望ましいと考えています。この場合、「M&Aプロジェクトグループ」のグループのメンバーはAzure ADの権限を持っていればできるため、情報システム部門の担当者はBoxの「M&Aフォルダ」を直接操作せずに、メンバーを調整することができます。

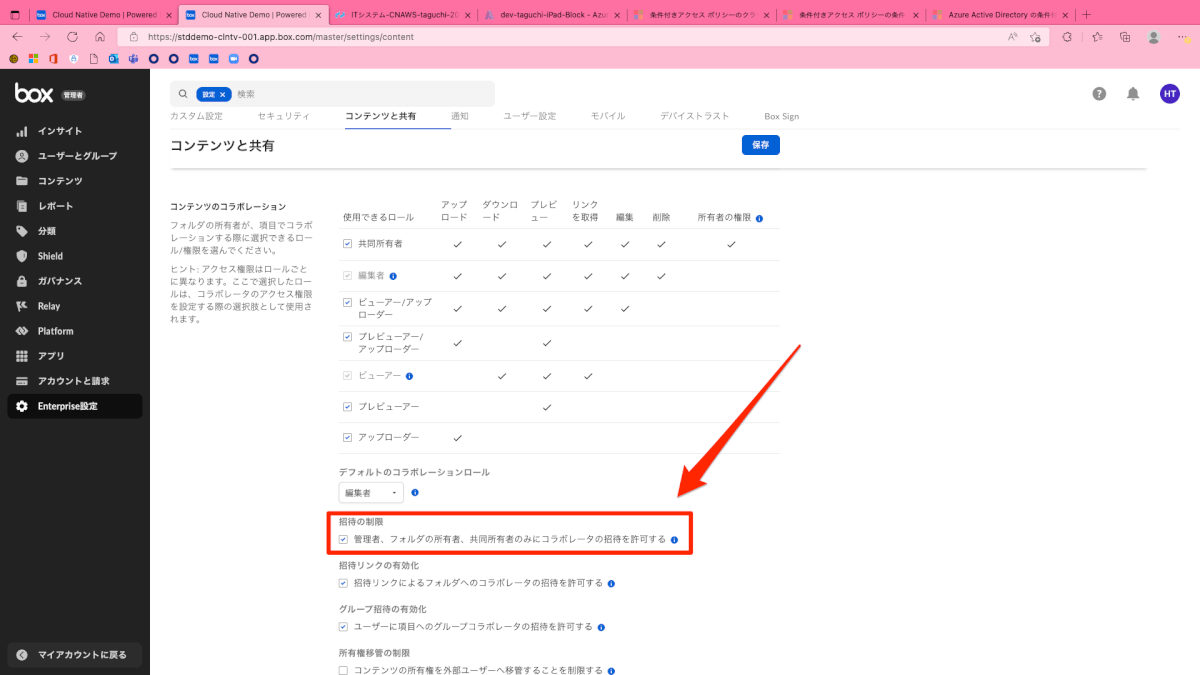

M&Aのチームのメンバーを「M&Aフォルダ」の「共同所有者」にして、フォルダに対するユーザーの管理を行うという手法も考えられますが、誤ったメンバーを招待して情報漏洩する可能性があるため、IdPでユーザー管理する方法を採用しました。また、その場合、「編集者」に対してはフォルダのコラボレーション追加を許可しない設定をしておくことが必要です。

アプローチ②:「経路②」を使えるユーザーを限界まで絞っておく

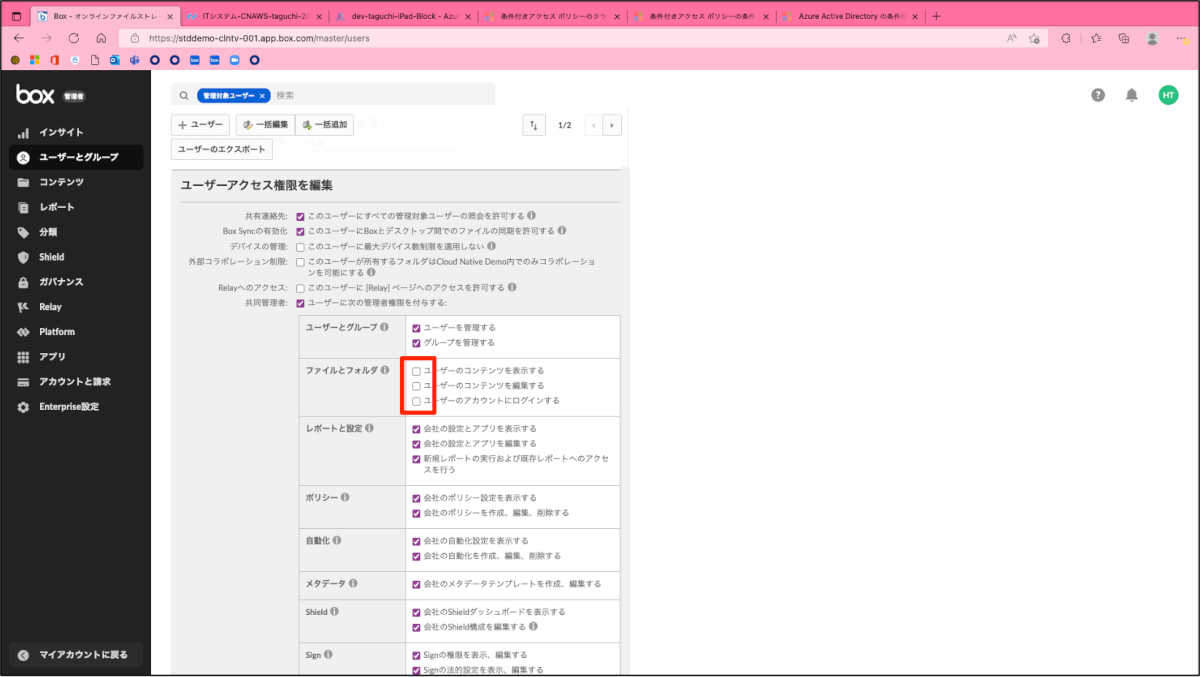

アプローチ②はコラボレーションによる経路を絞った上で、「Box管理者」に実ユーザーを割り当てず、「Box共同管理者」に情報システム部門のメンバーを割り当て、管理者権限を絞るアプローチです。

前提として、「Box管理者」はBoxの仕様上、全てのBox上での権限が利用可能です。そのため、「Box管理者(admin@A社.co.jp)」はシステムユーザーアカウントにして、通常業務には利用しないことが望ましいと考えています。本ケースに限らない話ですが、Boxの管理者とトップレベルフォルダの所有者は人に紐づかないアカウントにしておくと、管理者の退職等があった場合であってもスムーズに引き継ぎ等を行えるので、そのようにするのが望ましいと考えています。

そして、「Box共同管理者」については、ユーザー単位でどの権限を付与するかを選ぶことができます。そのため、下記のようになりすましログインやコンテンツマネージャーを利用できる権限を剥奪しておくと管理者権限を使ったアクセスが行われないことを担保することができます。

アプローチ③:「経路②」を利用せざるを得ない場合は申請制・複数名作業とし、メール通知によって申請外の利用を抑制する

アプローチ③はBoxの全権管理者アカウントを利用し特権を行使する場合に、通知、申請、監視(見守り)によって、不正を抑制するアプローチです。

「アプローチ②」で「Box共同管理者」のなりすましログインやコンテンツマネージャー権限を剥奪しているため、なりすましログインやコンテンツマネージャーを利用できるのは「Box管理者」のみとなります。「Box管理者」の権限を使ってなりすましログインやコンテンツマネージャーを利用する際には、以下のような方法が考えられます。

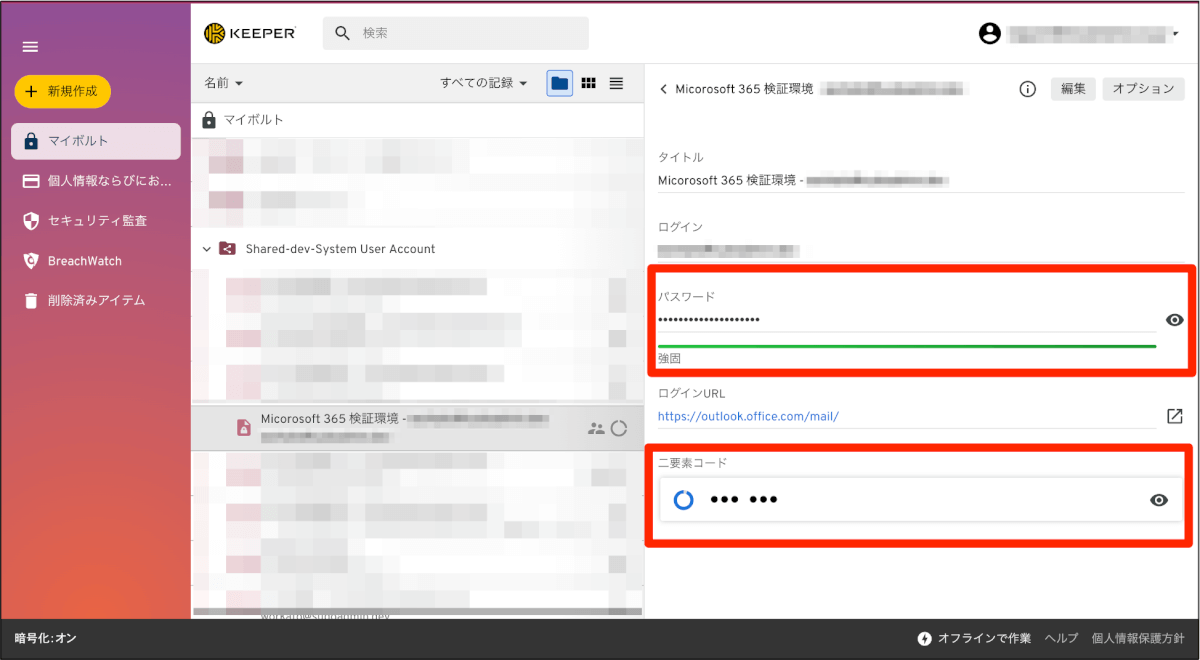

事前準備

- Azure ADとKeeperをSSO構成しておき、条件付きアクセス等により認可されたユーザー・端末等でないとKeeperにアクセスできないようにしておく。

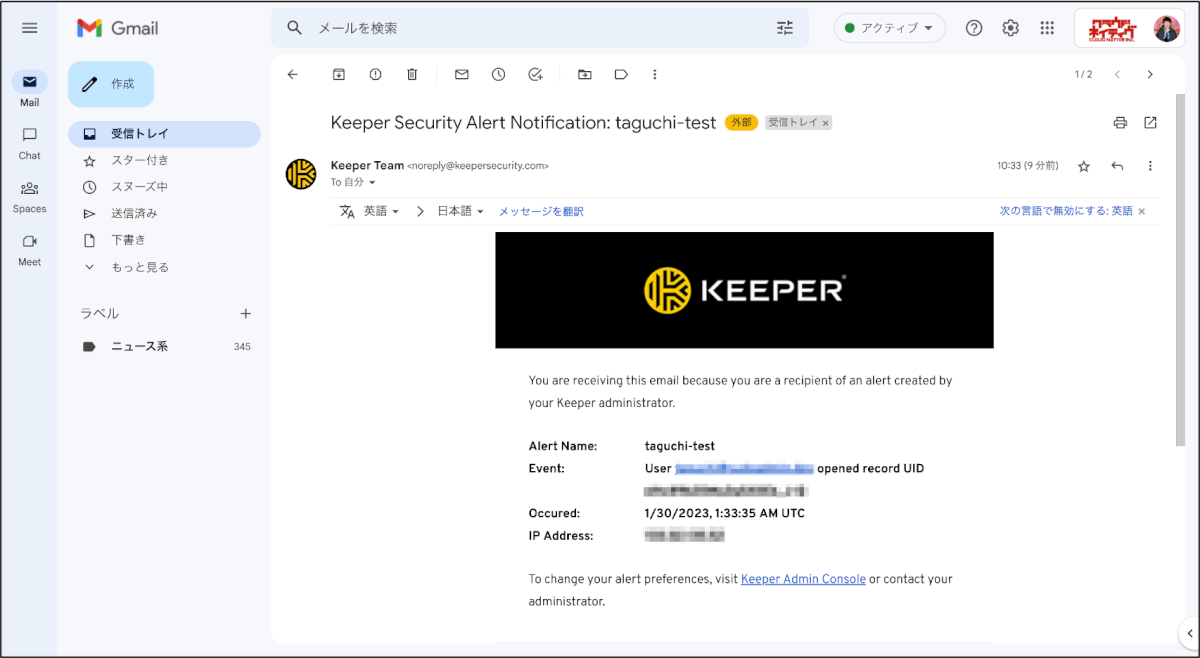

- Box管理者(admin@A社.co.jp)のIdPアカウントのパスワード及び二要素コードをKeeperで管理し、それが開かれた場合はメール通知が飛ぶ設定をしておく。[*5, 6]

- ちなみに当社はKeeperのログをMicrosoft Sentinelに飛ばしたりもしています。

作業時のオペレーション

- 事前に「Box管理者」のアカウントを利用する旨、社内申請(作業時間・内容・実作業者・見守り担当者)を上げておく。

- 申請が許可されたら、「実作業者」は「見守り担当者」に画面を共有しながらKeeperに登録されている情報を使って、シークレットブラウザでAzure ADにログインし、BoxにSSOでアクセスする。

- 「実作業者」は「見守り担当者」に画面を共有しながら予定された作業を行う。

- 実作業者はシークレットブラウザを閉じ、見守り担当者はそれを見届ける。(実作業者がログインしっぱなしで再アクセスするリスクを低減する。)

アプローチ④:「経路②」の不正利用を発見できるようにする

アプローチ④は適切なレポーティングによって、管理者の不正利用をチェックするアプローチです。アプローチ③で申請をしている場合であっても、虚偽の申請をして不正な閲覧をするケースが考えられるのでそれに対応することができます。具体的には「Boxレポート」を使ってBox操作ログを取得して監査していきます。

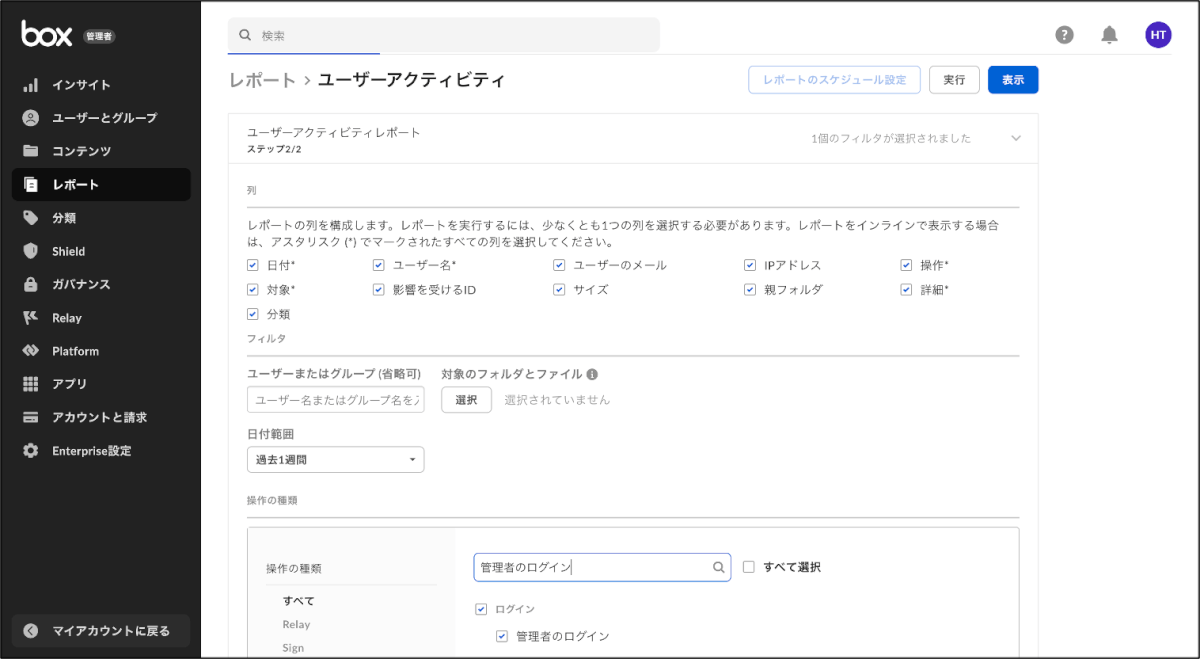

まず、Boxのなりすましログインは ログイン > 管理者のログインとして記録されます。[Box管理コンソール] > [レポート] > [ユーザーアクティビティ] の順番に遷移し、 管理者のログインにチェックを入れてレポートを出力します。

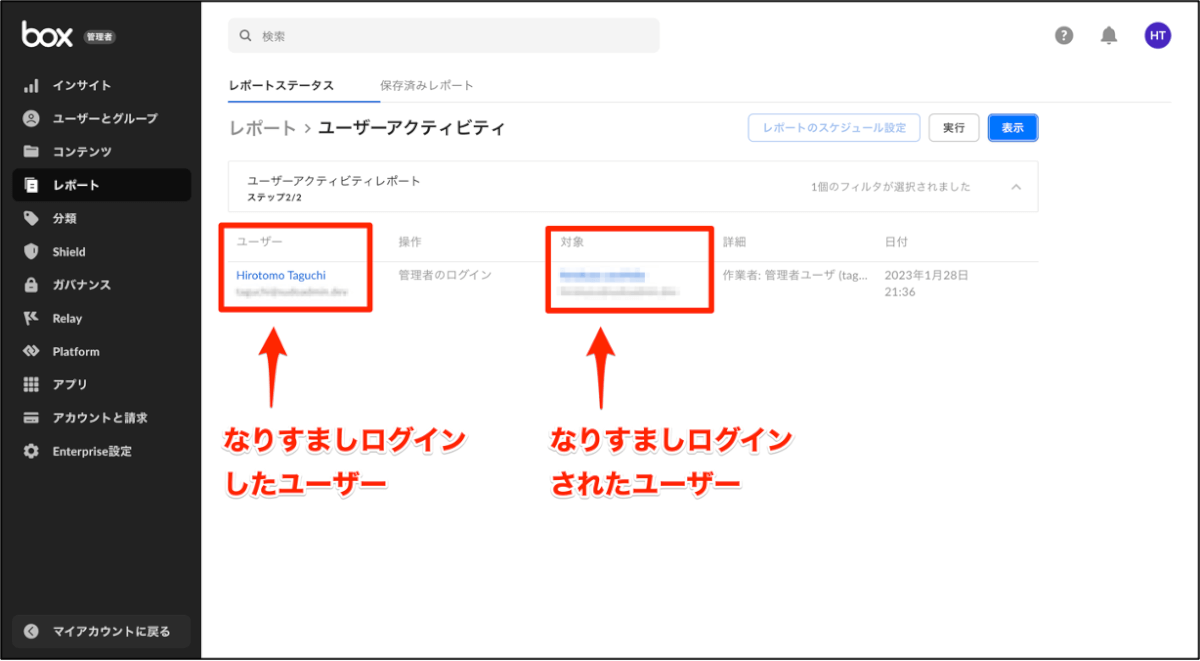

すると、なりすましログインしたユーザーとされたユーザーを検出することができます。

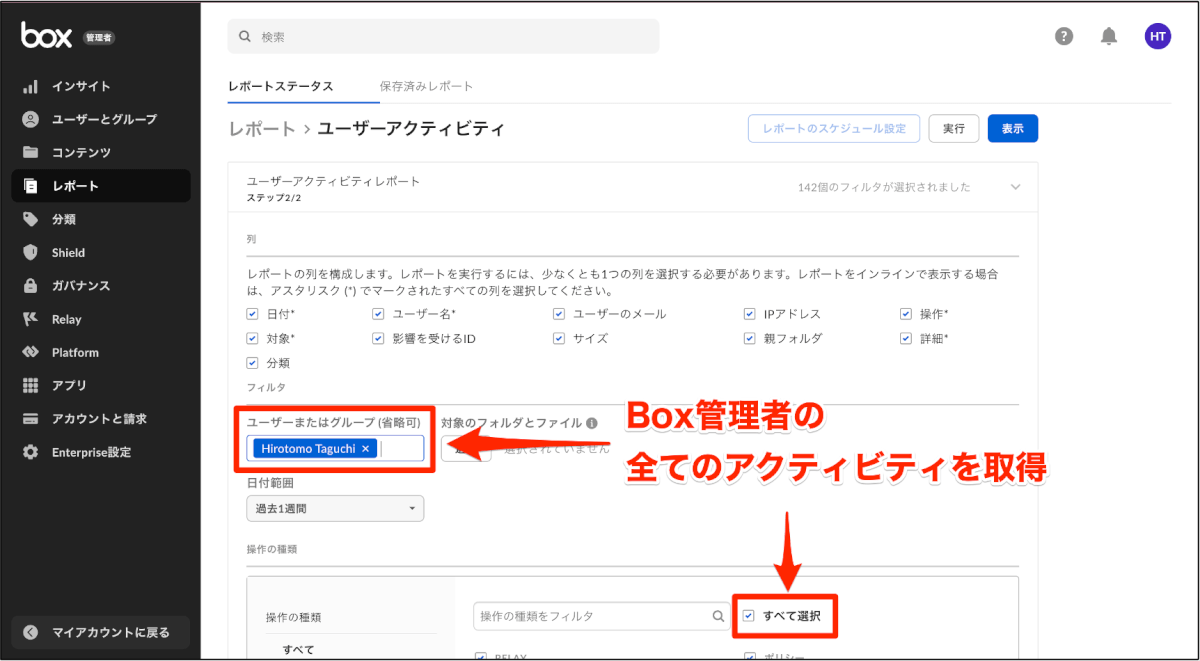

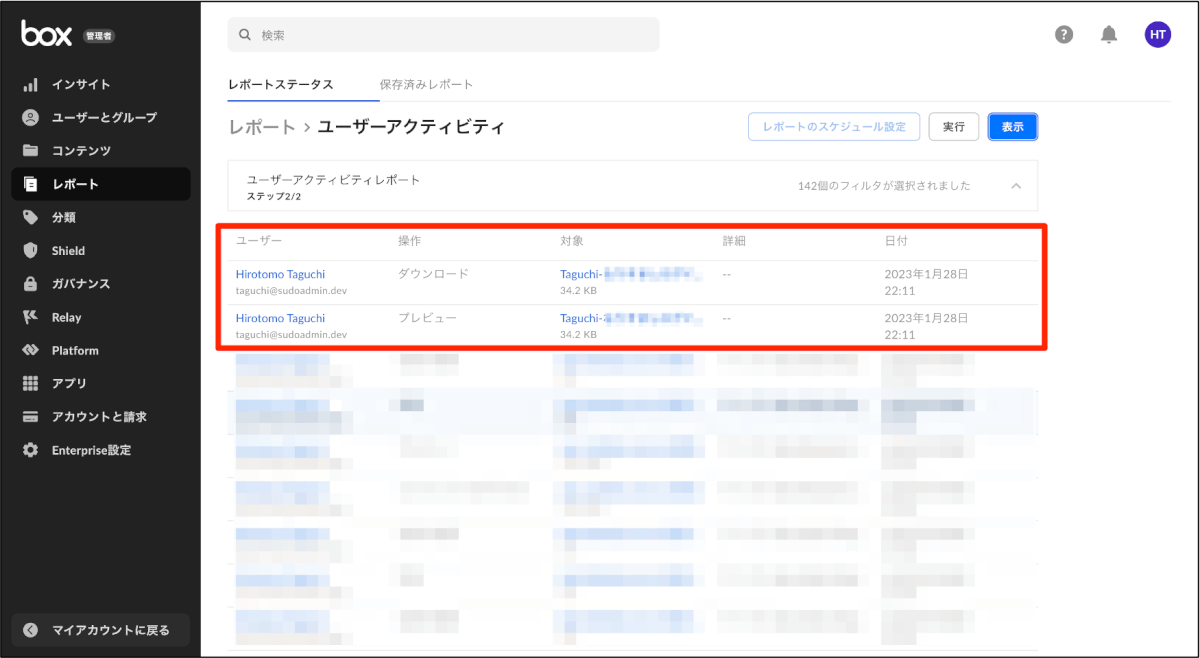

一方、コンテンツマネージャーを使ったファイルのプレビュー・ダウンロードは、[Box管理コンソール] > [レポート] > [ユーザーアクティビティ] において、「Box管理者」をユーザーとして指定し、全てのアクティビティを検索することで発見します。

下記画像の1レコード目がコンテンツマネージャでファイルをダウンロードした時のログ、2レコード目がコンテンツマネージャでファイルをプレビューした際のログです。

レポートの「操作」という項目から「通常のファイルダウンロードやアップロード」と「コンテンツマネージャ経由のダウンロードやアップロード」は見分けができませんでした。そのため、「Box管理者」のアカウントを通常業務に利用しないようにしておかないと、スムーズに選別することは難しそうだと考えています。

さらに、Boxのレポートの定期出力を利用して、不正利用されていないかをチェックするなどすると良いかと思います。

本デザインパターンの注意点

実現方法は様々

Box の利用方法は各社事に様々ですので、必ずしも今回紹介した管理方法が適用できるというわけではありません。各社ごとに必要なレベル感が違いますし、違う実現方法もきっとあるはずです。例えば、アプローチ④だけを実践すれば十分という会社などもあると思いますので、それは各社で検討いただけたらと思います。

ブラックボックス化問題

今回紹介する施策をとった場合、Boxの一部の領域が情報システム部門からブラックボックスになります。そのため、ブラックボックスとなった領域の管理責任(フォルダ構成やコンテンツの処理方法 等々)はプロジェクトメンバーに割り当てておくことが必要であると考えております。

また、今回紹介する施策を多用しすぎてしまうと、Boxの構造や管理が情報システム部門の手に負えない状況となる可能性もあると考えております。本当に本施策が必要かどうかかは慎重に吟味してください。

サポートできない問題

ブラックボックス化問題に派生しますが、情報システム部門のユーザーサポートも難しくなってしまうという問題も発生し得ます。特になりすましログインはBoxで不具合が行った場合の調査で利用することがあります。なりすましログインを制限するとサポートを実施するためのハードルが上がり、リードタイムも増えるため、サポートの質が落ちてしまったり、そもそもサポート不可能となってしまう可能性は否めません。この施策を実施したい場合は、その可能性を受け入れて実施するようにしてください。

おわりに

本ブログのタイトルの通りこれは「デザインパターン」なので、唯一無二の正解でもなければ、ベストプラクティスでもありません。組織としてBoxを含むクラウドサービスの利用方法は様々であり、必ずしも今回の施策が適用できるわけではないと思いますが、皆様の参考になれば幸いです。

また、今後もXXという要件なら▲▲みたいなデザインがいいのではないかという、「ビジネステクノロジーデザインパターン」を紹介するブログを書いていきたいと思うのでこれからもよろしくお願いします。

参考・注釈

- Enterpriseでのシングルサインオン (SSO) の設定 https://support.box.com/hc/ja/articles/360043696514-Enterprise%E3%81%A7%E3%81%AE%E3%82%B7%E3%83%B3%E3%82%B0%E3%83%AB%E3%82%B5%E3%82%A4%E3%83%B3%E3%82%AA%E3%83%B3-SSO-%E3%81%AE%E8%A8%AD%E5%AE%9A

- 管理者と共同管理者の権限について https://support.box.com/hc/ja/articles/360043694174-管理者と共同管理者の権限について

- コラボレータの権限レベルについて https://support.box.com/hc/ja/articles/360044196413-コラボレータの権限レベルについて

- 管理対象ユーザーアカウントに対するインスタントログインの使用 https://support.box.com/hc/ja/articles/360043691374-%E7%AE%A1%E7%90%86%E5%AF%BE%E8%B1%A1%E3%83%A6%E3%83%BC%E3%82%B6%E3%83%BC%E3%82%A2%E3%82%AB%E3%82%A6%E3%83%B3%E3%83%88%E3%81%AB%E5%AF%BE%E3%81%99%E3%82%8B%E3%82%A4%E3%83%B3%E3%82%B9%E3%82%BF%E3%83%B3%E3%83%88%E3%83%AD%E3%82%B0%E3%82%A4%E3%83%B3%E3%81%AE%E4%BD%BF%E7%94%A8

- レポート、アラート、SIEM – Keeper Enterprise 管理者ガイド https://docs.keeper.io/enterprise/reptoartosiem

- Webhooks(Slack とTeams) – Enterprise 管理者ガイド https://docs.keeper.io/enterprise/webhooksslack-toteams