こんにちは! たつみんです。

今日も今日とて、Okta Identity Engine(以下OIE)の話題です。今回はOkta Device TrustのiOS端末のパターンを検証しましたのでご紹介いたします。

2021年11月18日現在、OIEは新規発行されるテナントに限り適用されます。これまでのOkta Classic EngineからOIEへ移行する時期や方法については別途Okta社からのアナウンスをお待ちください。

参照ドキュメント

検証にあたり参照したドキュメントは以下の通りです。

- 前提条件について

- 秘密鍵の生成

- MDMプロバイダーとの統合

VMware Workspace ONEでの方法をJamf Proに読み換えて検証を実施

前提条件

iOSでのデバイストラストを実現するには下記の2点が前提条件となります。

- iOS 13,iOS 14

- Safari

ちなみに手元の検証用デバイスがiOS 15でしたが問題なく動作するこを確認しました。

設定方法

Okta事前準備

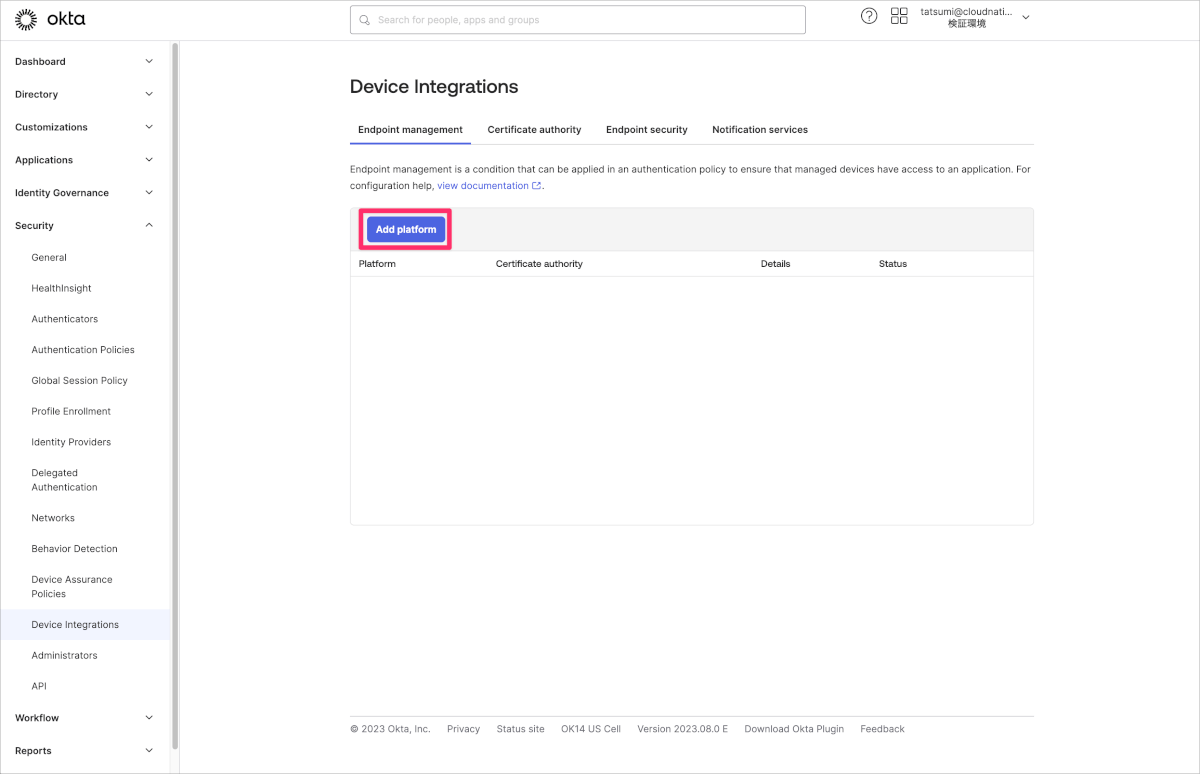

- OktaのSecurity>Device integrations>Endpoint Management>Add Platformをクリックします。

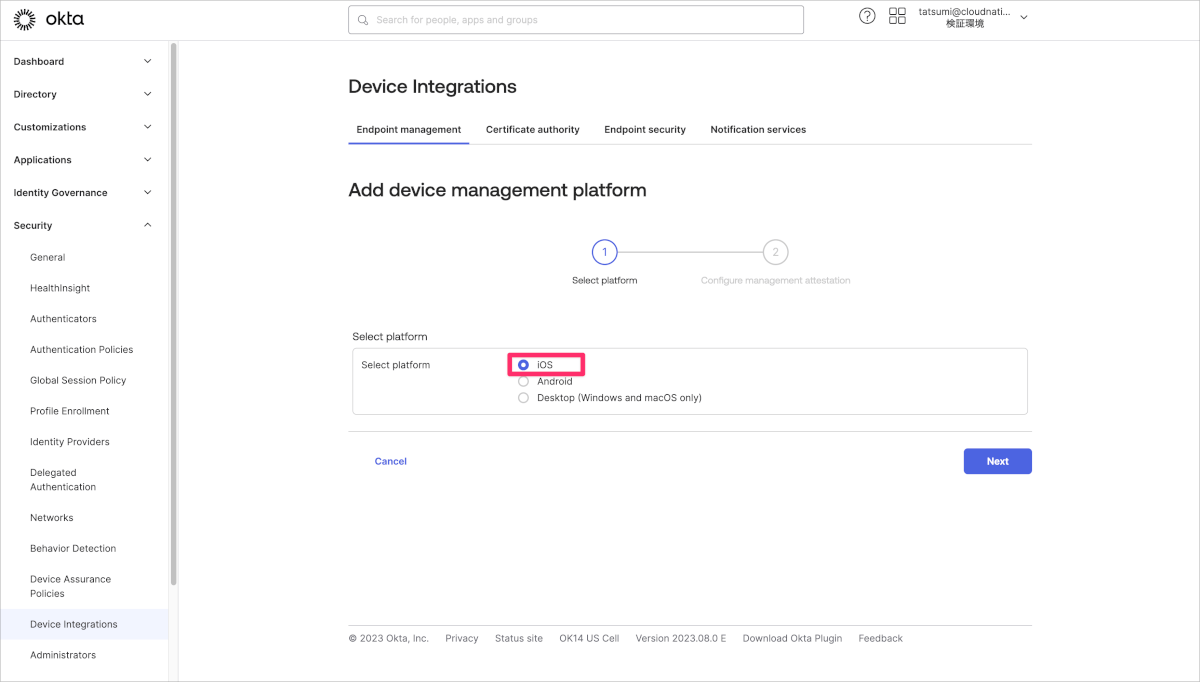

- iOSを選択し、Nextをクリックします。

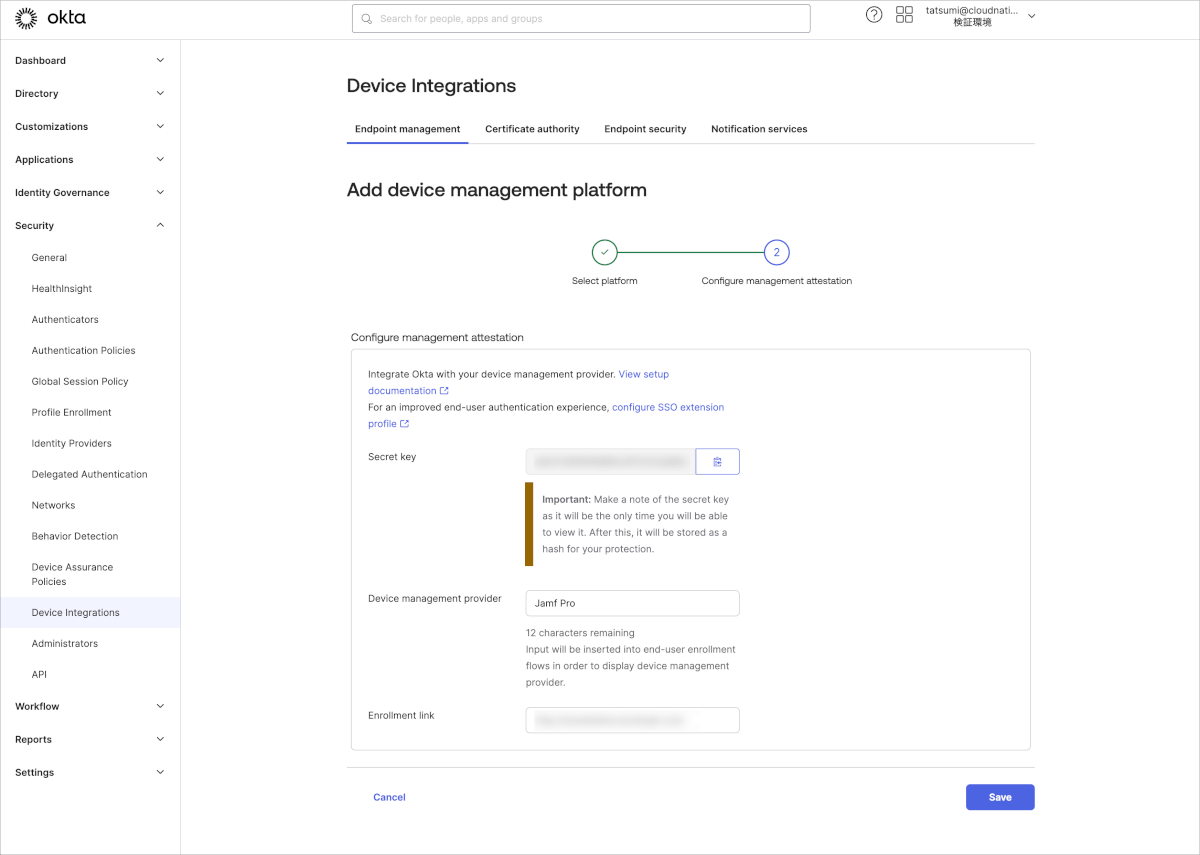

- Secret keyを控えておきます。

- Device management providerにわかりやすい名前を入力します。(今回はJamf Proとしました)

- Enrollment linkはMDM登録されていない場合の誘導先となるURLを入力します。(今回はOktaダッシュボードのURLとしました)

Jamf Pro モバイルデバイスApp設定

- デバイス>モバイルデバイスApp>新規をクリックします。

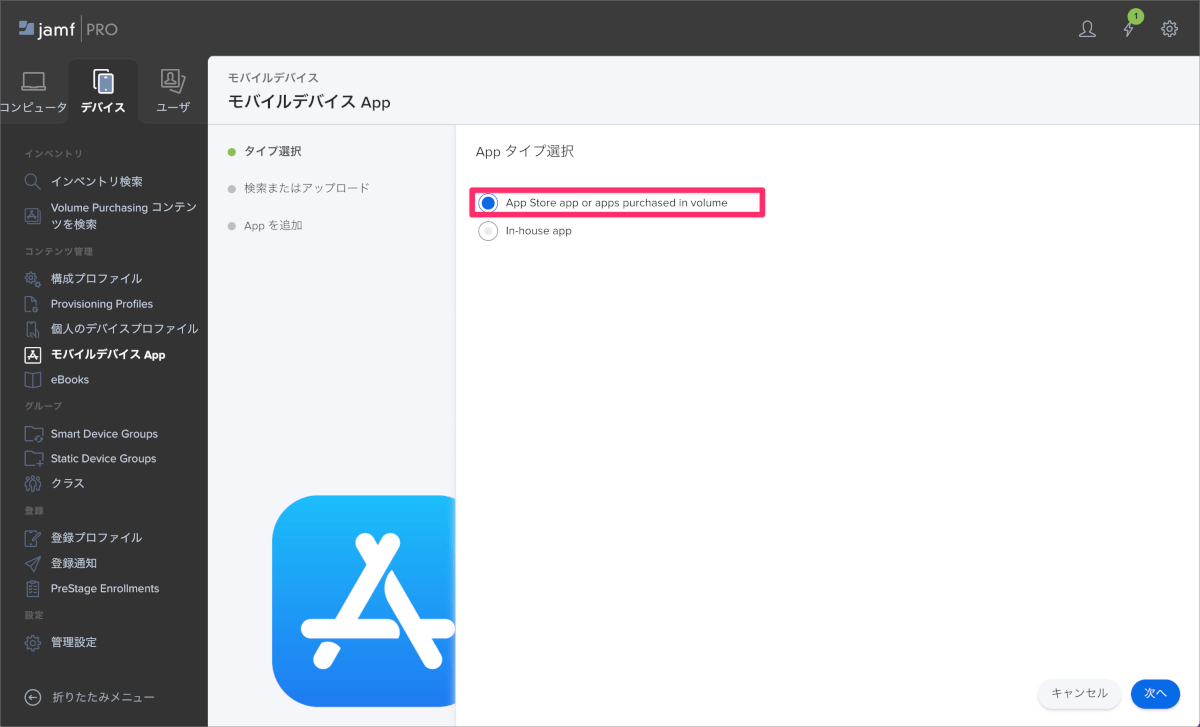

- Appタイプ選択でApp Store app or apps purchased in volumeを選択し、次へをクリックします。

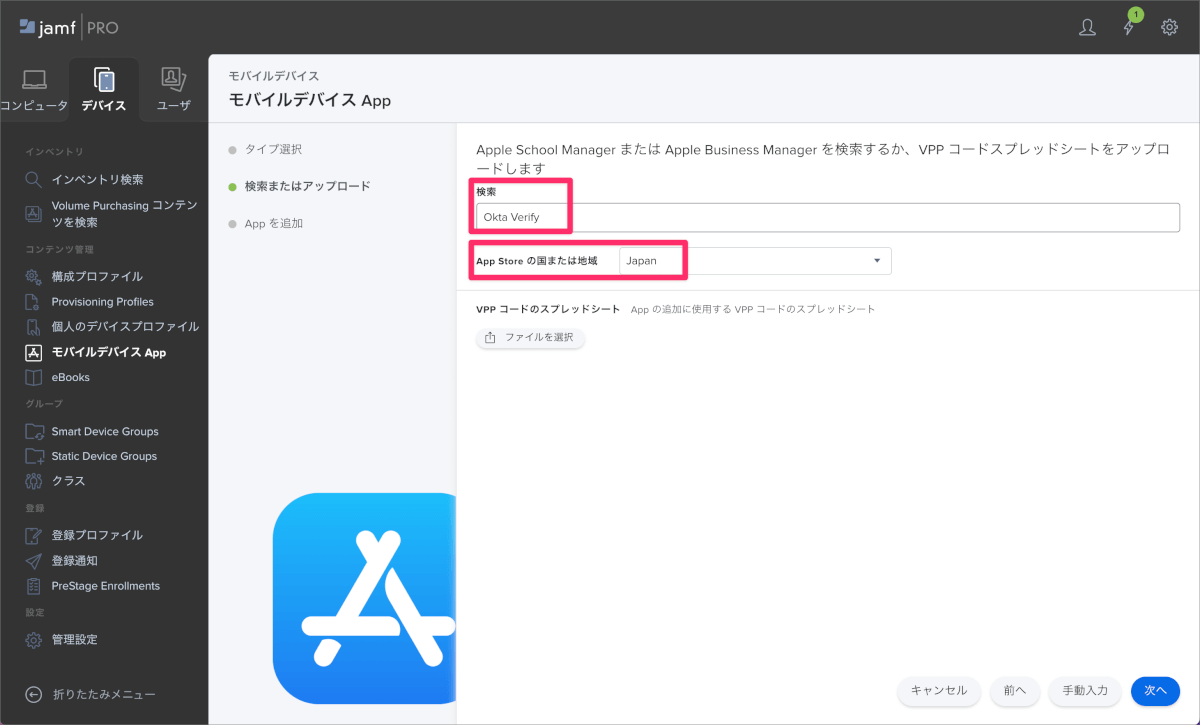

- 検索にOkta Verifyを入力し、国をJapanを選択し、次へクリックします。

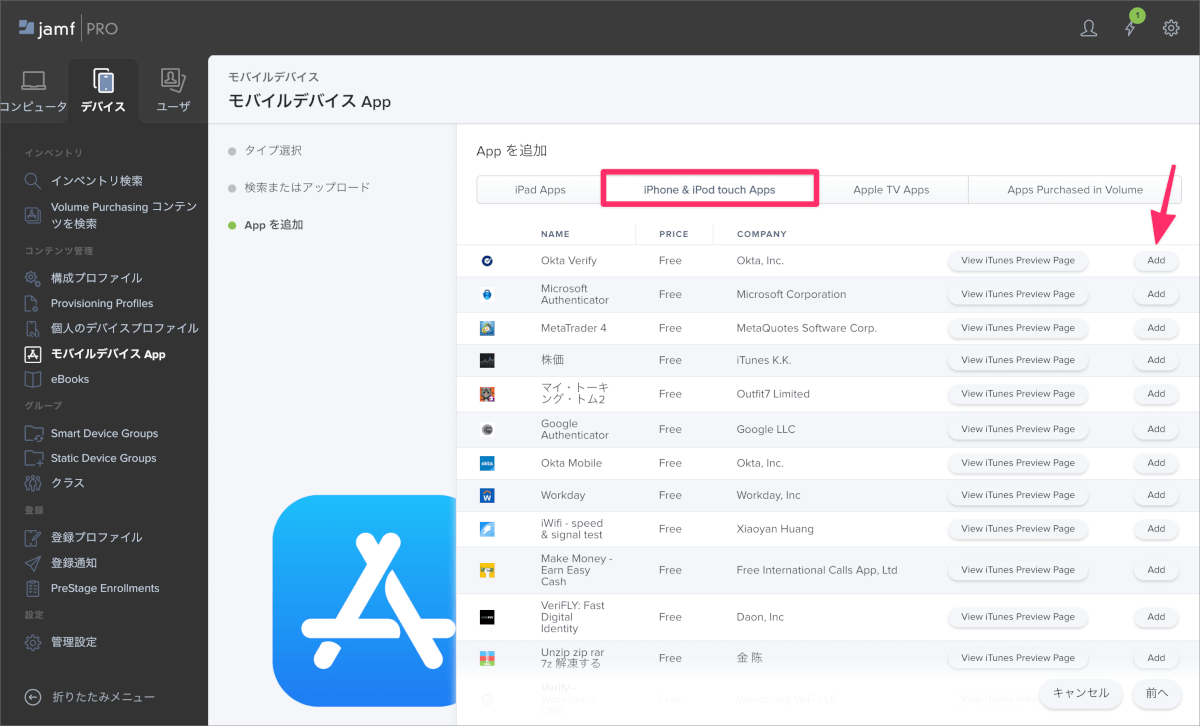

- iPhone & iPad touch Apps内にあるOkta VerifyアプリのAddをクリックします。

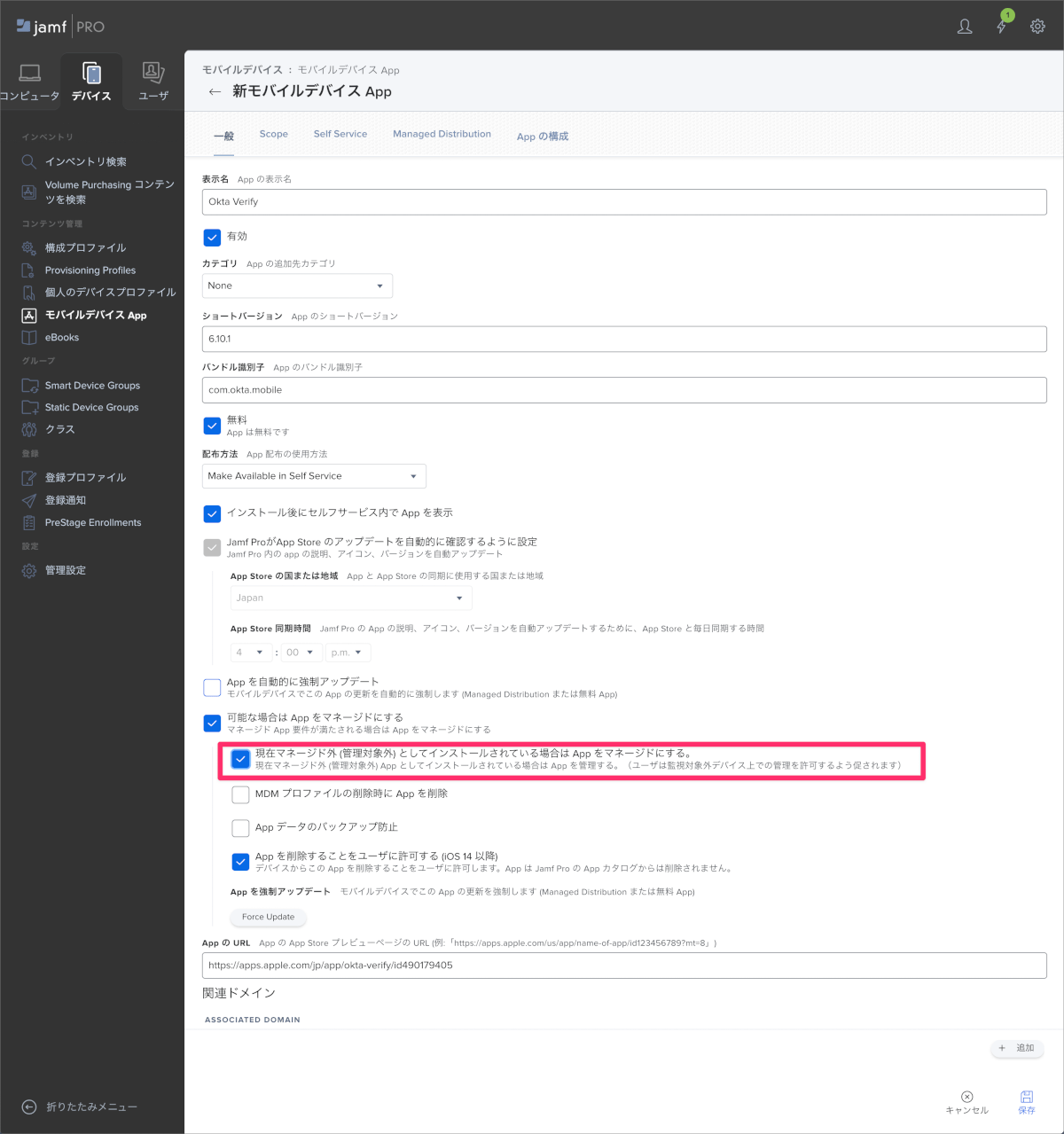

- 一般タブで現在マネージド外(管理対象外)として…にチェックを入れます。

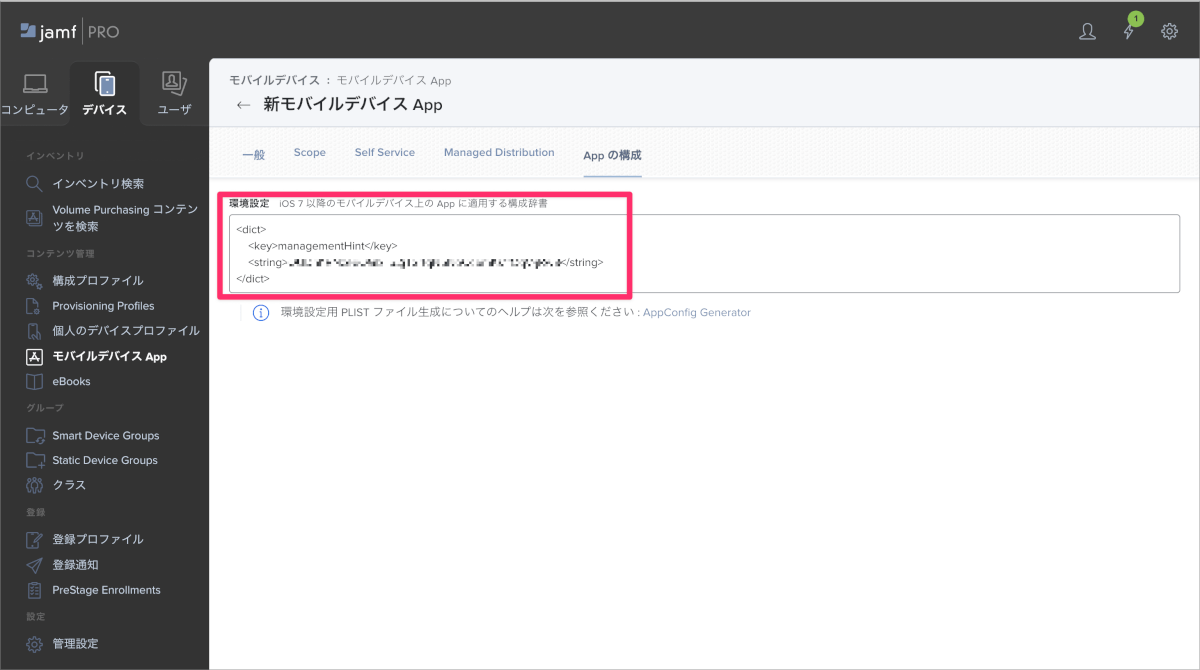

- Appの構成タブで環境設定に以下の内容を追加し、保存をクリックします。

<dict> <key>managementHint</key> <string>Okta事前準備で控えたSecret key</string> </dict>

最後に、Scopeタブから端末を指定し、作成したモバイルデバイスAppを配布します。

Okta Authentication policiesの設定

Device Trust用のAuthentication policyを作成していない場合は以下の手順で作成するか、DefaultのラベルがついているAny two factorsなどのポリシーに以下のようなルールを組み込みます。

今回は検証結果をわかりやすく確認するために新規でポリシーおよびルールを作成しています。

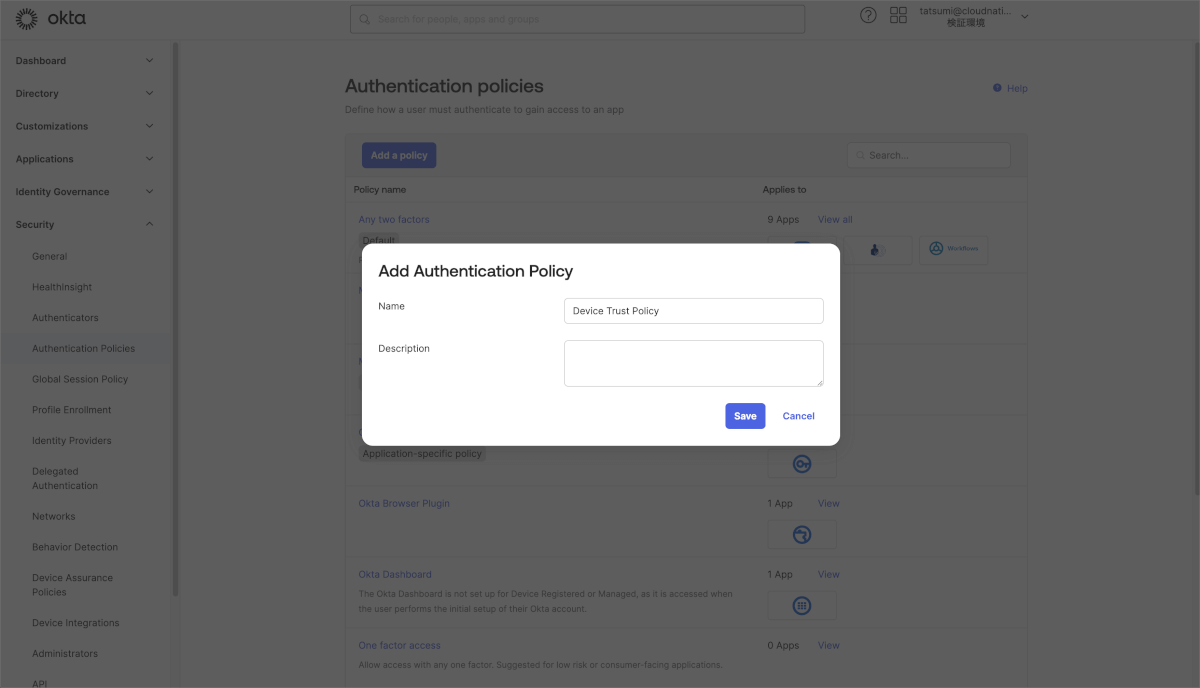

- Okta管理画面のSecurity>Authentication policiesからAdd a policyをクリックします。

- 名前をDevice Trust Policyなどわかりやすいものを設定します。

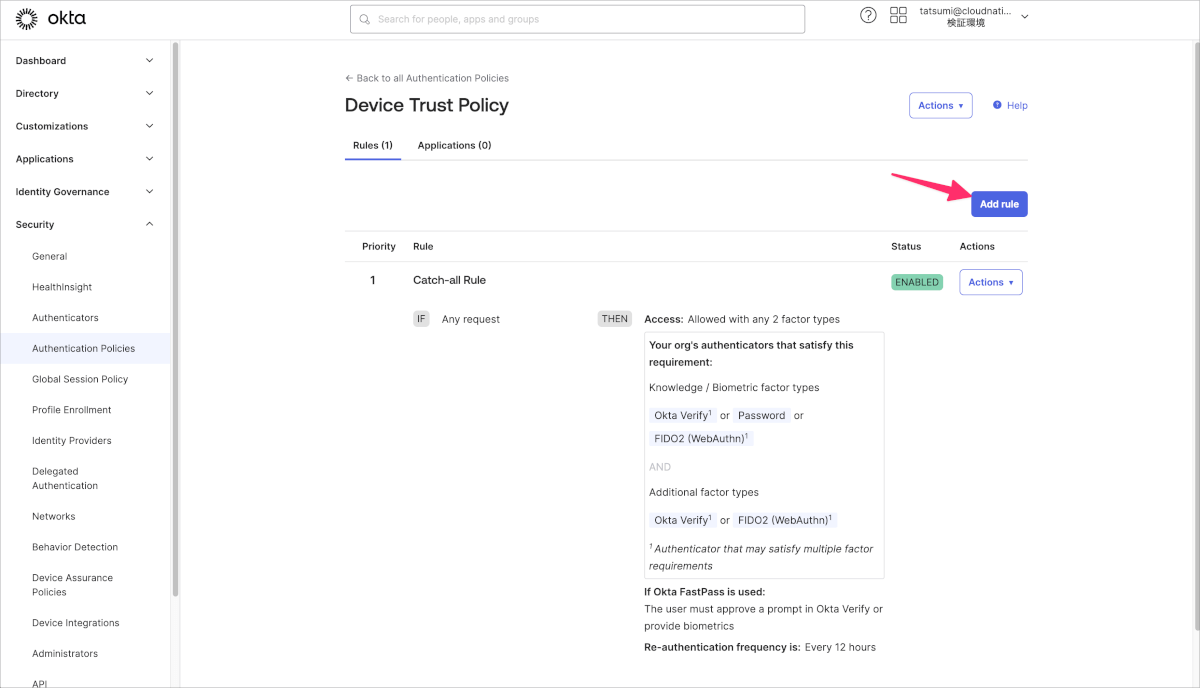

- Add Ruleをクリックします。

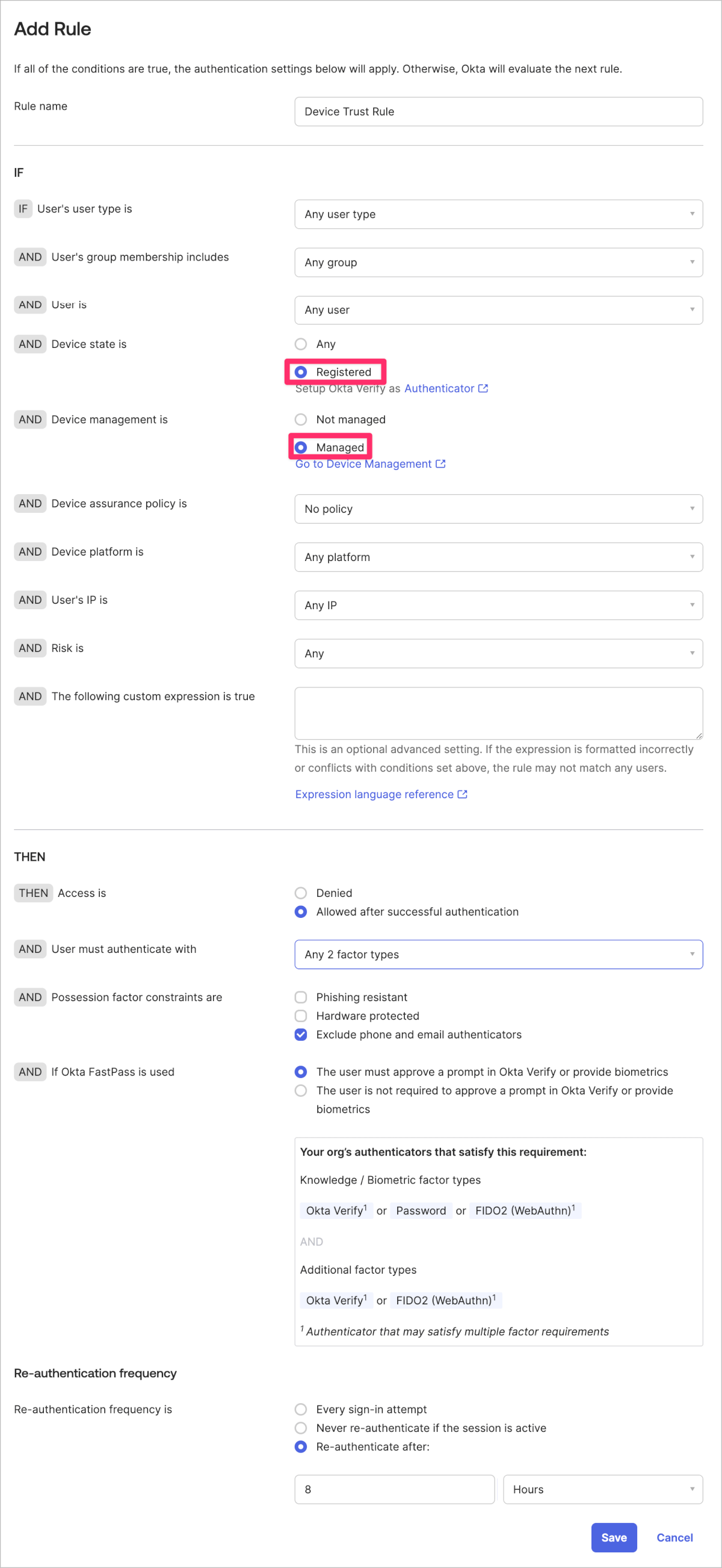

- Rule nameをDevice Trust Ruleなどわかりやすいものを設定し、Device state isをRegisteredにしDevice management isをManagedにし、Saveをクリックします。

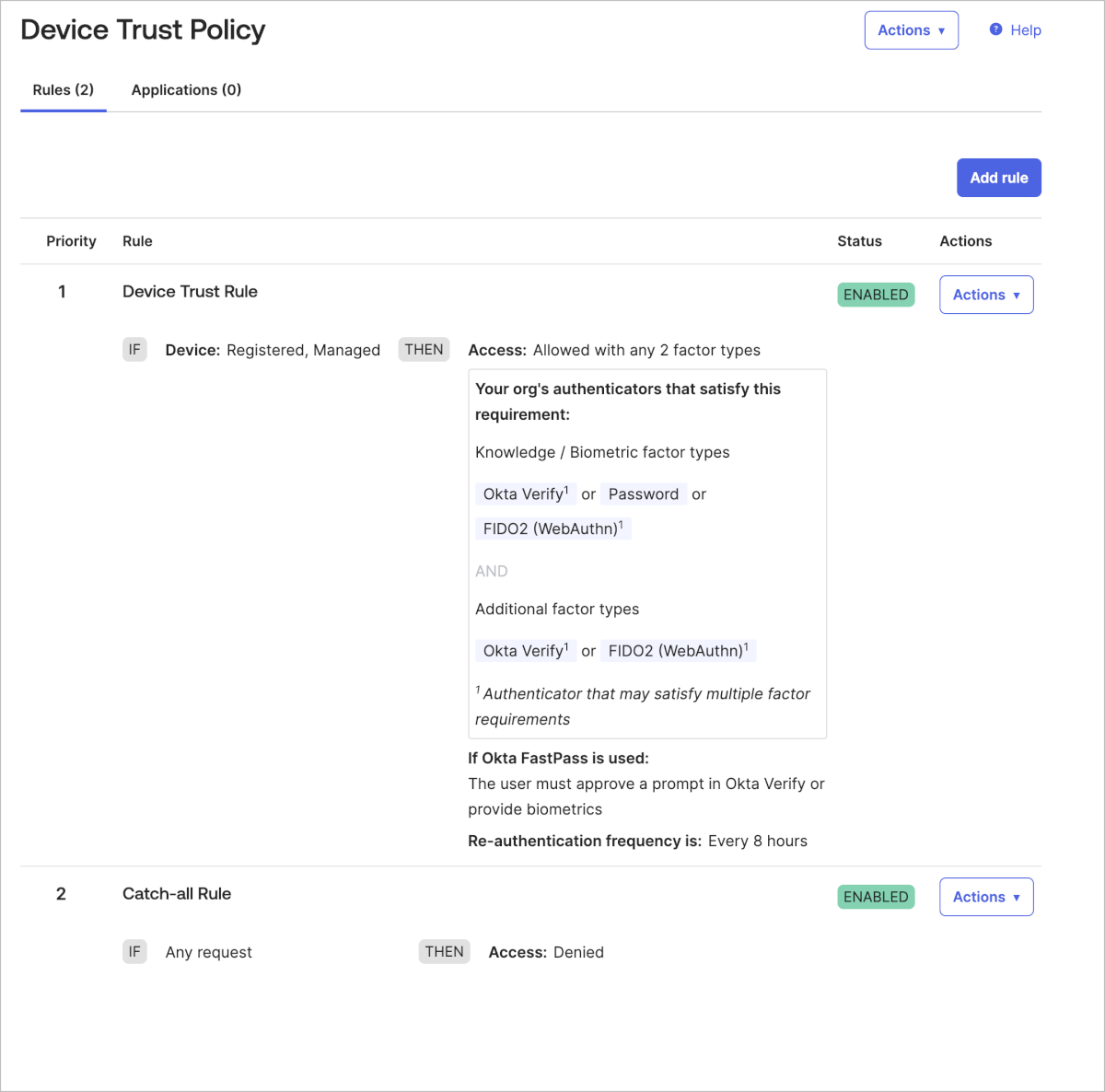

- 最初からあるCath-all Ruleを編集し、Access isをDeniedとしSaveをクリックします。最終的に以下のような2つのルールから構成されるポリシーとなっているかを確認します。

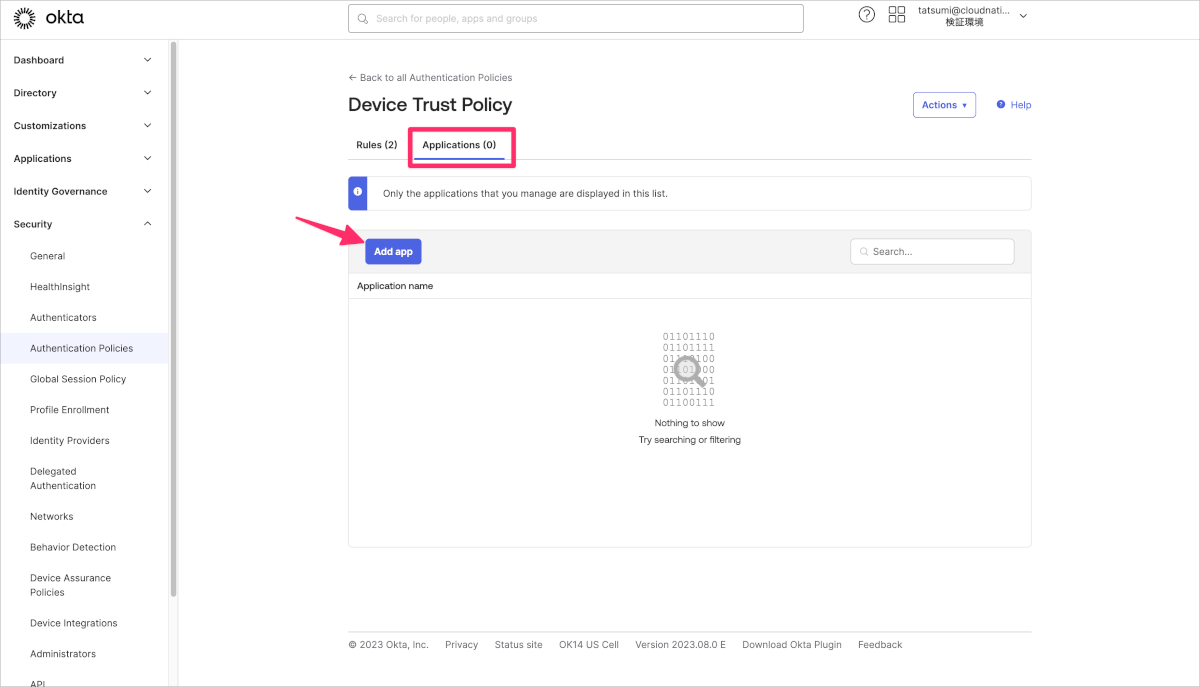

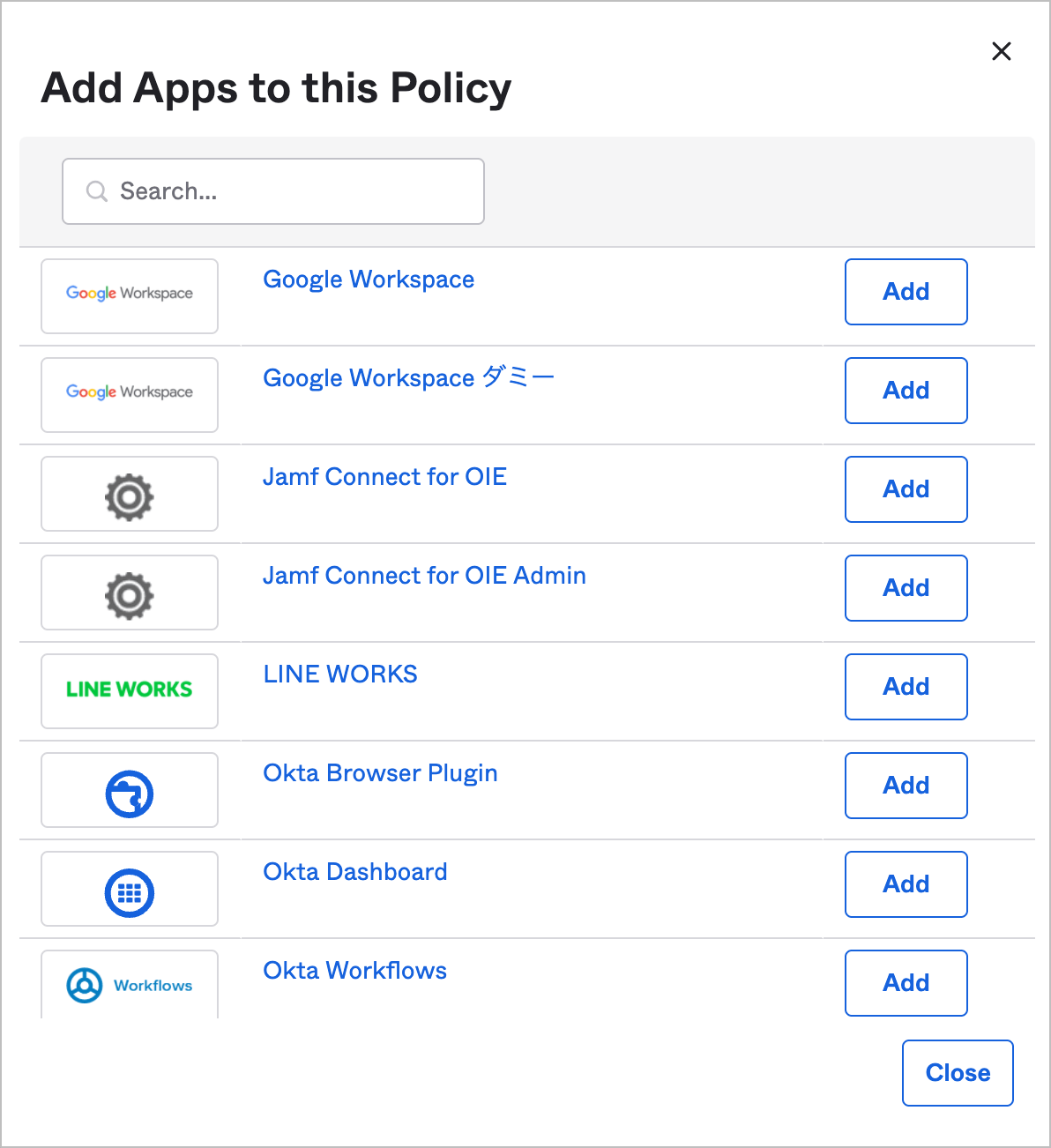

- Applicationsタブ内のAdd appをクリックします。

- 作成したポリシーを割り当てるアプリケーションのAddボタンをクリックし、最後にCloseをクリックします。

作成したポリシーは上から順番に判定され、ルールに該当しない場合に次のルールに一致するかどうかを確認します。今回の例ではDevice Trust Ruleに合致しない場合はCatch-all Ruleにて合致し、結果としてアクセスを拒否する設定としています。

動作確認

Oktaアプリケーション制御の確認

- Self ServiceからOkta Verifyをインストールします。

すでにOkta Verifyがインストールされている場合は再インストールを行います。 - Oktaにログインしている場合は一度、ログアウトしてから再度ログインをします。

- 対象アプリケーションにアクセス可能かを確認します。

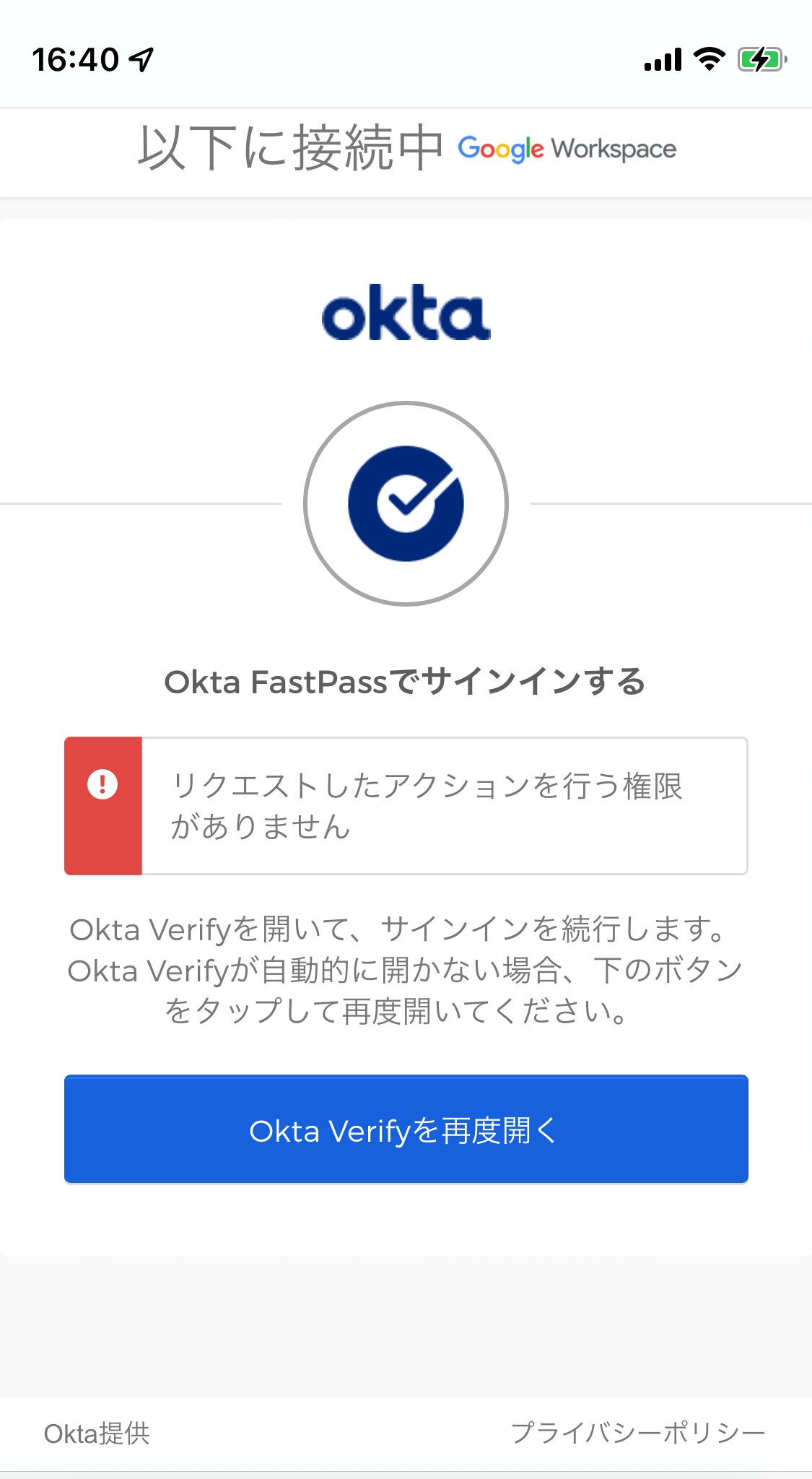

- なお、正常にアクセスできなかった場合は以下のような表示となります。

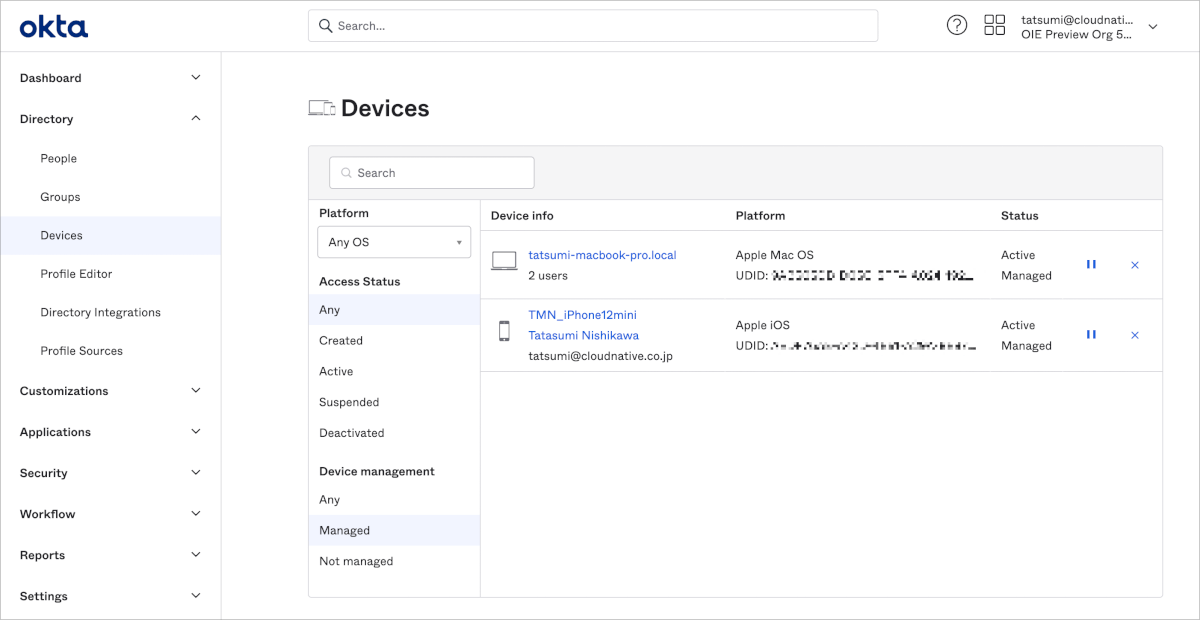

Devices上の確認

Okta管理画面のDirectory内のDevicesに該当端末のStatusがManagedとなっていることを確認します。

最後に

iOSの場合はJamf Proを通じてOktaで発行した秘密鍵をOkta Verifyと紐づけて配布することでMDM管理下であるデバイスとして認識させることができました。

Okta公式のドキュメントがJamf Proに対応したものでなかったので、少し試行錯誤しましたが手順としてはあっさりとしたものだと思います。

次回はデバイストラスト最後のプラットフォームであるAndroidの設定方法をご紹介いたします。そちらの記事でまたお会いしましょう〜?