こんにちは! たつみんです。

Okta Identity Engine(以下OIE)で利用可能になったOkta FastPassを検証しましたのでご紹介いたします。

注意

2021年11月18日現在、OIEは新規発行されるテナントに限り適用されます。これまでのOkta Classic EngineからOIEへ移行する時期や方法については別途Okta社からのアナウンスをお待ちください。

それでは早速設定方法についてみてみましょう。

設定方法

参照するOkta公式ドキュメントは以下です。

https://help.okta.com/oie/ja-jp/Content/Topics/identity-engine/devices/fp/fp-main.htm

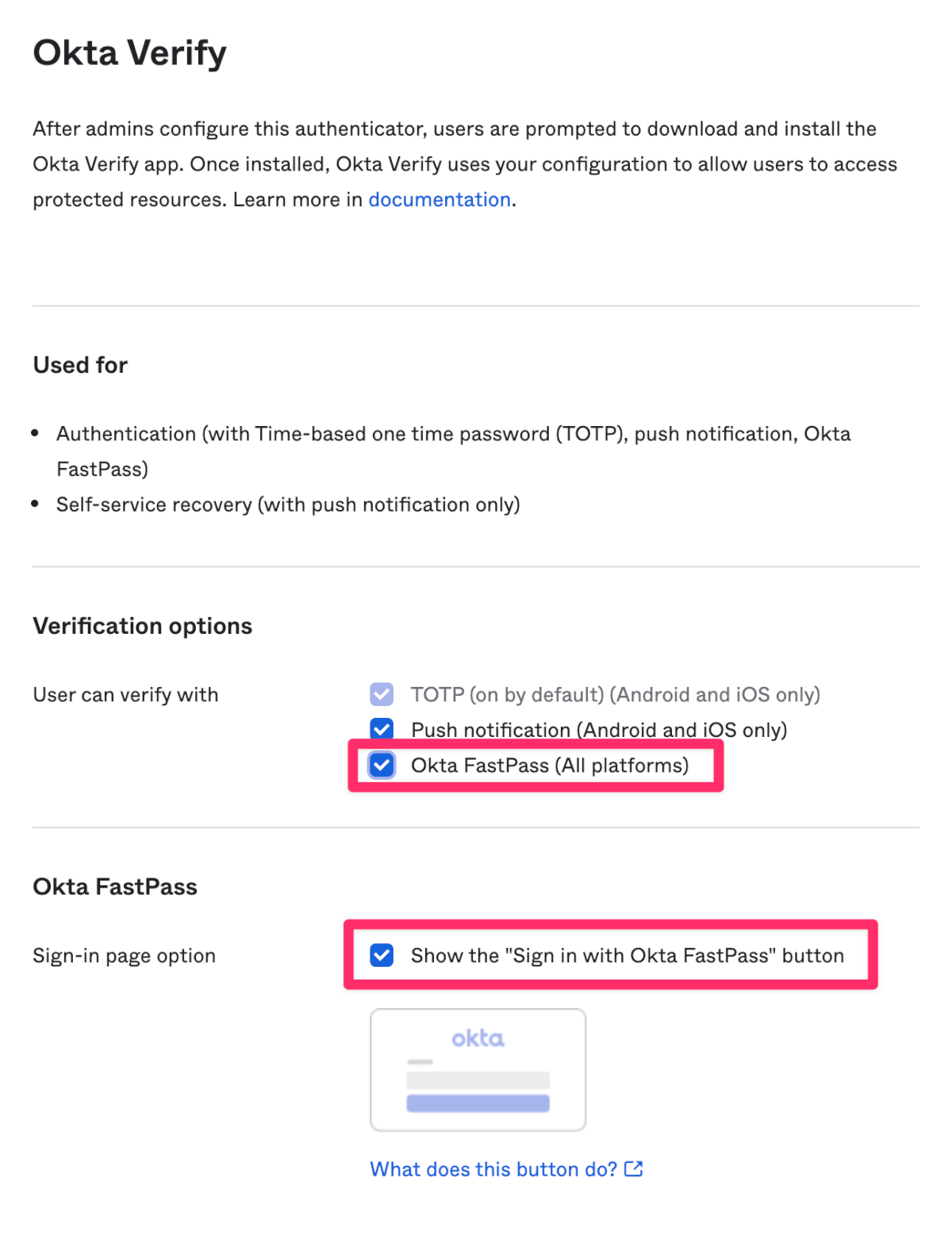

Okta Verifyの構成

- Okta管理画面のSecurity>AuthenticatorsからOkta VerifyをActionsからEditをクリックします。

- Verification optionsでOkta FastPassにチェックを入れます。

- Okta FastPassの項目でShow the “Sign in with Okta FastPass” buttonにチェックを入れ、Saveをクリックします。

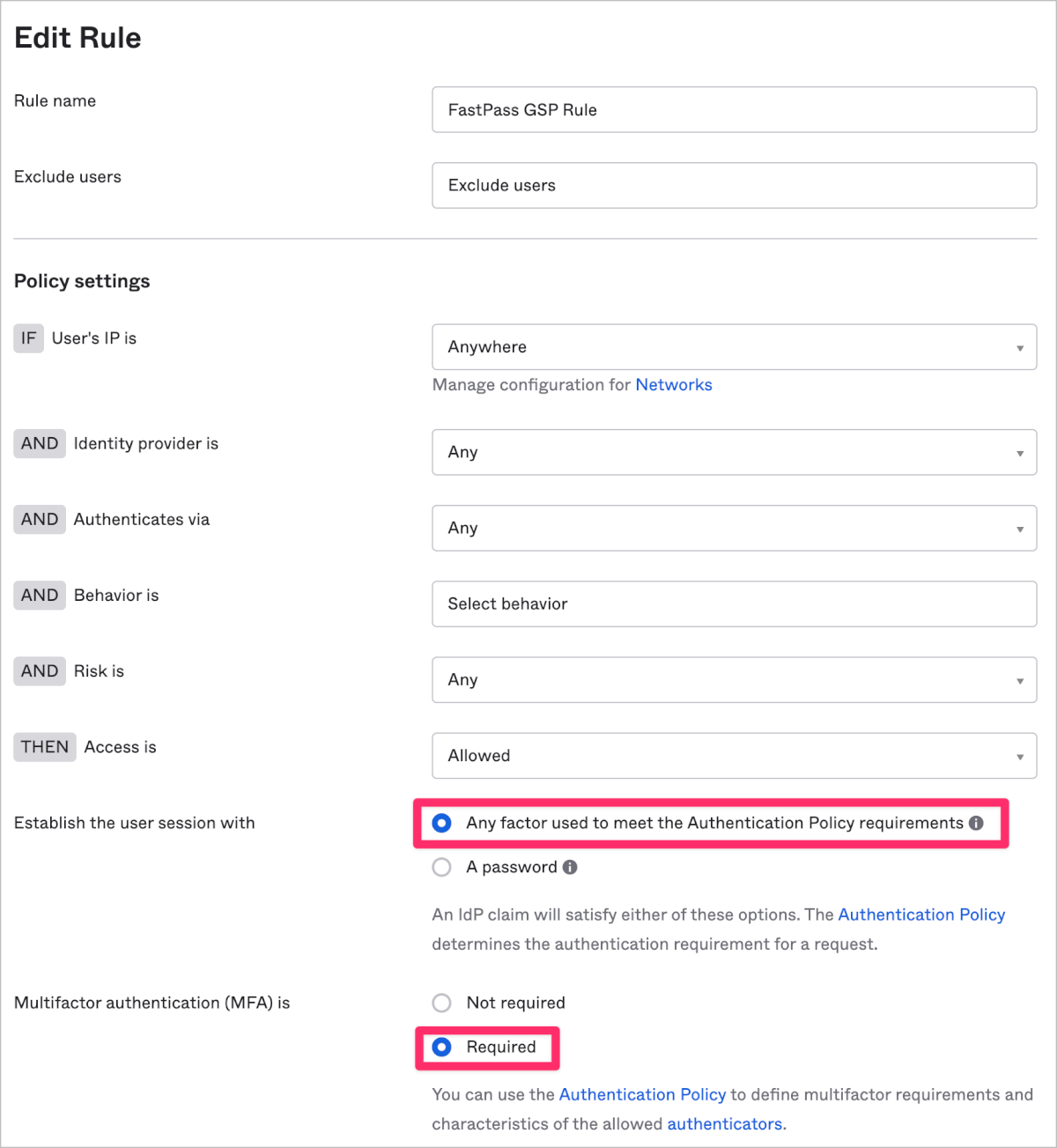

Global Session Policy設定

- Okta管理画面のSecurity>Global Session PolicyからAdd Ruleをクリックします。

- Rule nameはFastPass GSP Ruleなどログを確認した時にわかりやすいものを設定します。

- Establish the user session withの項目でAny factor used to meet the Authentication Policy requirementsにチェックを入れます。

- Multifactor authentication (MFA) isの項目でRequiredにチェックを入れます。

- Create Ruleをクリックします。

この操作によりOkta全体のサインオンポリシーからアプリケーション用のサインオンポリシーであるAuthentication policyへと認証基準が移ります。そのため次の手順でアプリケーション用の安全なサインオンポリシーであるAuthentication policyを作成する必要があります。

Authentication policyの設定例

注意

安全なアプリケーションサインポリシーを作成しない場合は、ユーザーは登録された任意の1つの要素でアプリケーションにアクセスできるようになる可能性があります。

以下のシナリオでは特定のアプリケーションにアクセスしようとするすべてのユーザーの端末にOkta Verifyがインストールされており、アカウント登録がされていることを条件としています。さらに2つの認証要素を満たす必要があります。Okta Verifyにアカウントが未登録の場合はアプリケーションへのアクセスは許可されません。

- Okta管理画面のSecurity>Authentication policiesからDefaultラベルがついたAny 2 factorsもしくは、Default Policyを選択します。

- Add ruleをクリックします。

- Rule nameはFastPass Ruleなどログを確認した時にわかりやすいものを設定します。

- User must authenticate withをAny 2 factor typesとし、Saveをクリックします。

- 次にCatch-all Ruleを編集し、以下のようにAccess isをDeniedに設定し、Saveをクリックします。

- 最終的に以下のようなルールとなっているかを確認します。

- ApplicationsタブのAdd appをクリックします。

- 作成したポリシーを割り当てるアプリケーションのAddをクリックし、最後にCloseをクリックします。

ユーザー側設定

Okta Verify設定

- Oktaログイン時にOkta FastPassでサインインするをクリックします。

- デスクトップ用Okta Verifyアプリがインストールされていない場合はここにダウンロードからダウンロードすることができます。

- Okta Verifyを起動したらGet startedをクリックするとブラウザでのOktaでログインに遷移します。

- ブラウザでOktaログインをすることでOkta Verifyアプリとアカウントの紐付けが完了します。 端末構成によってはTouch IDについて有効化を求められる場合があります。今回は有効化して進めました。

動作確認

- Oktaログイン画面でOkta FastPassでサインインするをクリックします。

- Okta Verifyアプリが起動し、Touch IDを求められるため認証をします。

- ログインが完了し、ダッシュボード画面が表示されます。

最後に

FastPassでは端末毎にOkta Verifyをインストールしアカウント紐付けを行うため、デスクトップ、モバイルそれぞれの端末でOkta Verifyのセットアップを行う必要があります。

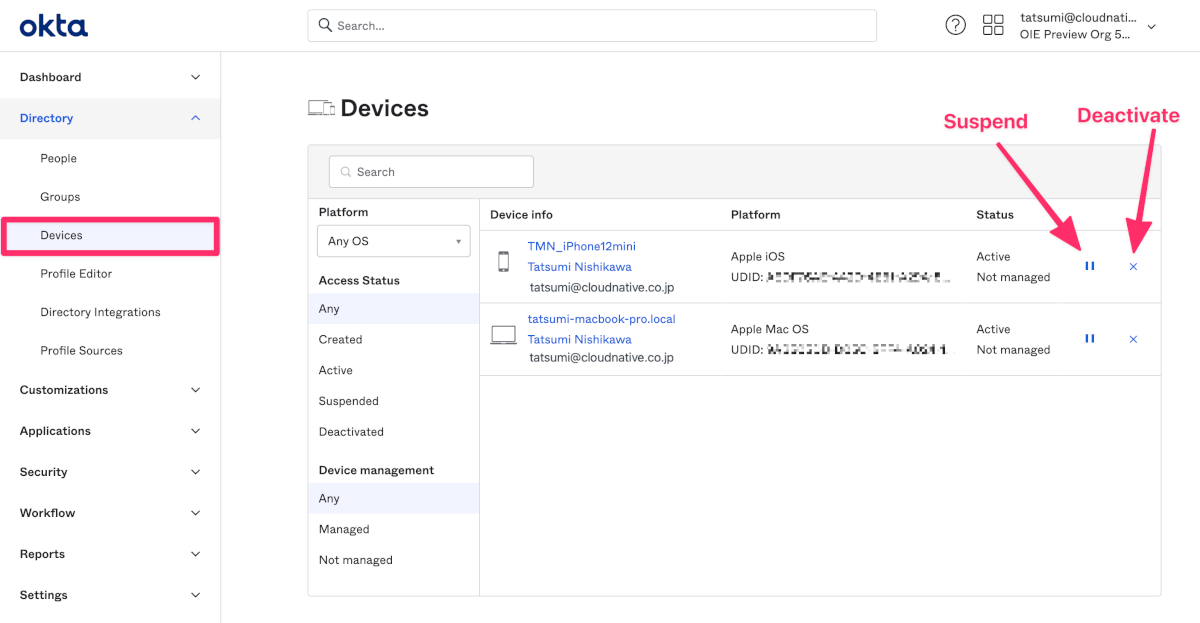

また、アカウントと紐づいた端末の情報はOkta管理画面のDirectoryにDevicesという項目から確認ができます。Okta管理者はここでは端末のSuspendやDeactivateを行うことも可能です。

まとめ

Okta FastPassの設定はそれほど難しくないと感じます。ユーザーへのOkta Verifyアプリの配布はMDM管理下の端末に対してはMDMから配布するほうがスマートでしょう。

初回のアカウントとの紐付けだけはユーザー側で行なっていただく必要がありますが、その後のログイン操作のストレスがなくなることを考えれば小さなことだと思います。

今回の検証環境でのFastPassに慣れてしまい、業務利用しているOkta Classic Engine環境でのスマートフォンOkta Verifyアプリのプッシュ通知による認証がとても億劫になってしまいました。 利用すれば必ずそのすばらしいユーザー体験を実感すると思います。

それでは次回はもう一歩踏み込んでOkta Verifyを利用したデバイストラストについて記事にします。