セキュリティチームの ぐっちー です。先日、当社代表のシンジが「2021年IPA10大脅威とゼロトラスト」というブログを公開しましたが、それに便乗してゼロトラストのお話しをします。今回は「政府機関統一基準群 令和3年度版(正式名称:政府機関等のサイバーセキュリティ対策のための統一基準群 令和3年度版)」にゼロトラスト要素が追加されたという話を聞いたので、ポイントをまとめたいと思います。

統一基準群とは

概要

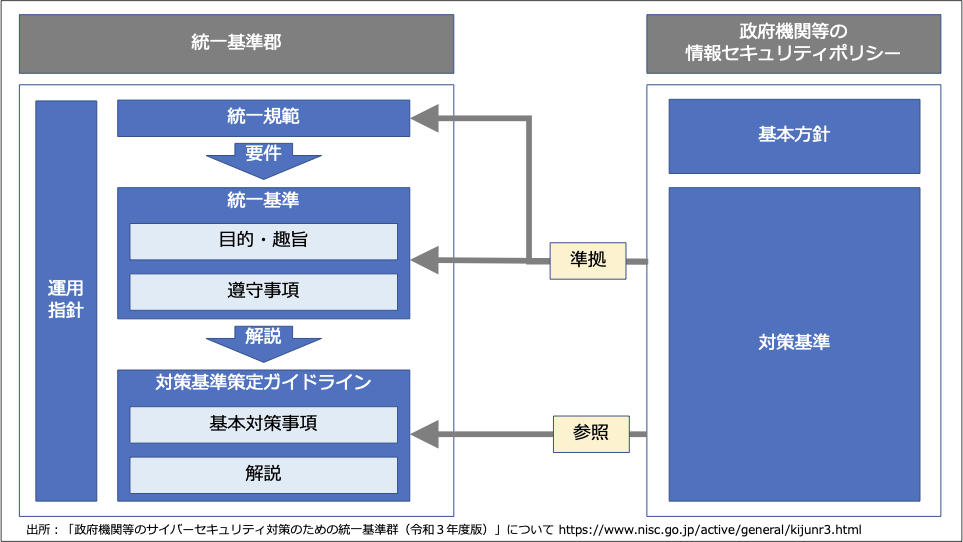

政府機関等のサイバーセキュリティ対策のための統一基準群(以下、統一基準群)は、国の行政機関、独立行政法人及び指定法人におけるサイバーセキュリティに関する対策の基準として、機関等がとるべき対策の統一的な枠組みを定めたものです。このような統一的な枠組みを作ることで、政府機関等全体としての情報セキュリティの確保を図ることを目的としています。

そのため、上記に記載したような機関は、統一基準群に準拠(参照)しながら自らの組織でセキュリティ対策を構築していくこととなります。統一基準群は2005年に初めて制定され、直近では2021年7月7日に令和3年度版として改訂されております。

構成

統一基準群は、大きく4つの文書で構成されています。

1つ目の文書は「政府機関等のサイバーセキュリティ対策のための統一規範(統一規範)」であり、こちらには政府機関等の情報セキュリティ対策のための基本方針や、基本対策事項(リスク評価や監査の実施など)が記載されています。これは、全ての政府機関等において共通的に必要とされる情報セキュリティ対策を包含するものとなっています。

2つ目の文書は「政府機関等のサイバーセキュリティ対策のための統一基準(統一基準)」であり、こちらには情報セキュリティ対策の項目ごとに機関等が遵守すべき事項(遵守事項)が規定されています。統一規範と同様に、全ての政府機関等において共通的に必要とされる情報セキュリティ対策を包含するものとなっています。

3つ目の文書は「政府機関等の対策基準策定のためのガイドライン(対策基準策定ガイドライン)」であり、こちらには統一基準の遵守事項を満たすためにとるべき対策事項の例示や、対策基準の策定及び実施に際しての考え方等を解説しています。基本対策事項に例示される対策又はこれと同等以上の対策を講じることにより、対応する遵守事項を満たす必要があります。

今回、ゼロトラストの要素が追加されたのはこちらの「対策基準策定ガイドライン」となります。

最後に、上記の文書を束ねる「政府機関等のサイバーセキュリティ対策の運用等に関する指針」があり、上記の文書の位置付けに関しての解説や、文書の運用方法についての指針、関係者の責務が記載されています。

前提条件

- 本記事では、ゼロトラストという概念の詳しい解説はしません。そちらについて詳しく知りたい方は「2021年IPA10大脅威とゼロトラスト」など他の記事をご確認ください。

- 本記事における統一基準群の解釈や、ゼロトラストとの結び付けは個人の見解に基づくものであり、所属組織や政府機関等が公式に発表しているものとは異なります。

- 今回の改訂では、主に「政府機関等の対策基準策定のためのガイドライン」の部分にゼロトラストの要素が追加されました。これは、絶対に政府機関等が必ず守るべき「遵守事項」とは異なり、「記載されている内容若しくはそれと同等以上の対策をすることで遵守事項を満たすこと」が求められているため、政府機関等がゼロトラストの導入を義務付けられているわけではありません。

- 少しだけ、強引にゼロトラストに結びつけている面もありますので、あくまで参考程度によろしくお願いします。

ゼロトラスト観点での改訂のポイント

おさらい

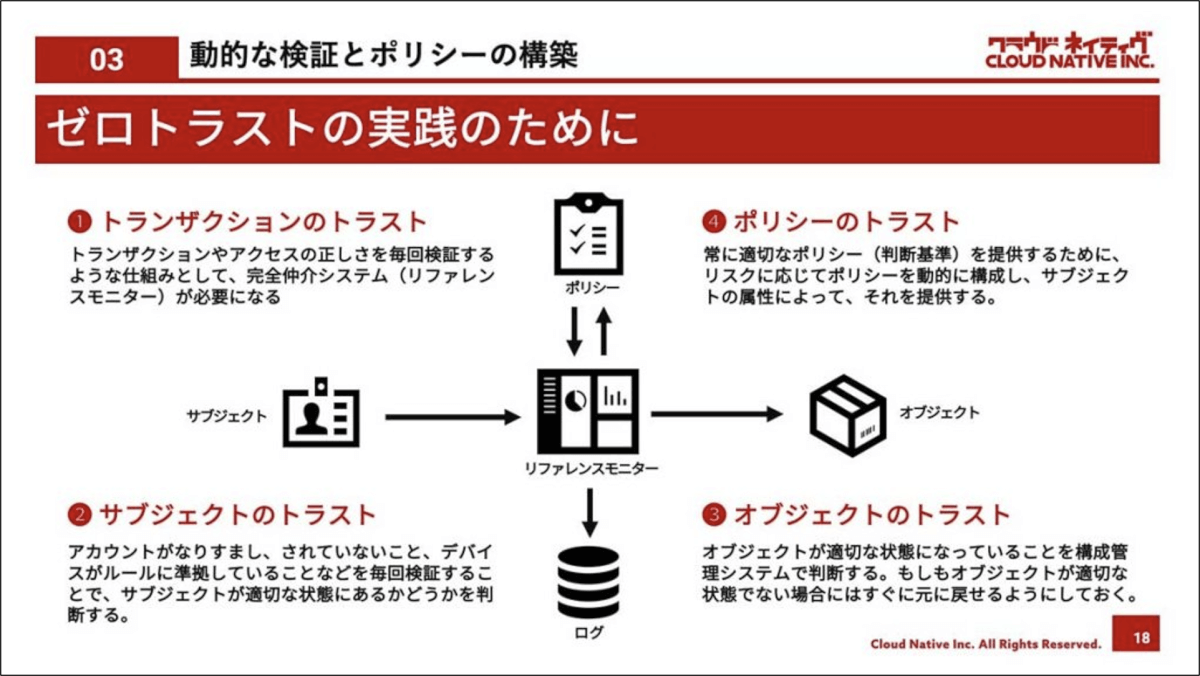

本記事ではゼロトラストについて詳しい解説はしないものの、本記事に関係があるポイントに絞っておさらいをしたいと思います。先ほど触れた「2021年IPA10大脅威とゼロトラスト」では、ゼロトラストの実践のために、以下の4つの要素を紹介しています。

本記事では、上記に記載しているトラストモデルに対して、統一基準群の中ではどのように取り扱われているのかまとめていきます。

1. 常時アクセス判断・許可アーキテクチャの追加

最初のポイントとしては「常時アクセス判断・許可アーキテクチャ(ゼロトラストアーキテクチャ、ゼロトラストセキュリティ等と呼称される。)」というキーワードが追加されました。直接的にゼロトラストという言葉が出てきておりますが、ここでは、利用者や端末、エリアなどを無条件に信頼するのではなく、情報にアクセスする際に常時アクセスを判断・許可を実施することが推奨されています。

<改訂された箇所(赤字が変更点)>

【基本対策事項】

https://www.nisc.go.jp/active/general/pdf/guider3.pdf

6.1.2(1)-1

情報システムセキュリティ責任者は、主体の属性、アクセス対象の属性に基づくアクセス制御の要件を定めること。また、必要に応じて、以下を例とするアクセス制御機能の要件を定めること。

~ 略 ~

f)主体の操作に対する常時アクセス判断・許可アーキテクチャ(ゼロトラストアーキテ クチャ、ゼロトラストセキュリティ等と呼称される。)での制御

●基本対策事項 6.1.2(1)-1f)

「常時アクセス判断・許可アーキテクチャ」について

従来の境界型セキュリティアーキテクチャ(守るべき情報が機関等内にあることを前提とし、これらを機関等外の脅威から守るためにインターネットとの境界で防御を行うことを 基本とする情報セキュリティ対策の考え方。)では、信頼されたエリアからのアクセスにつ いては、アクセス制御がされない事も多く、一度アクセスを許可した端末・ユーザや信頼 できると判断された内部イントラネット等からの脅威に対応できない課題があった。常時アクセス判断・許可アーキテクチャ(ゼロトラストアーキテクチャ、ゼロトラストセキュリティ等 と呼称される。)では、データやサービス等のリソースへのアクセス毎に認証・認可を行い、利用者や端末、エリアなどを無条件に信頼しないという考え方をとるモデルを基本とする ことでその課題に対応する。 常時アクセス判断・許可アーキテクチャにおいて、アクセスルールを策定する際には、業務に必要な最小限の権限とし、可能な限り細かく設定される必要がある。そのためには組織の資産や業務について十分な理解と分析が必要となることから、組織全体へ一度に適用することは難しいため、組織のリスク評価等を踏まえ適用を優先するケースから段階的に導入する事が考えられる。 また、常時アクセス判断・許可を行うための機器等に対して不正アクセスやサービス停止が発生した際には対象の業務全体への影響が発生することから、それら機器等については適切な構成管理と監視、冗長構成とするなどの対応が必要である。

これを細かく見ていくと、特に「トランザクションのトラスト」や「サブジェクトのトラスト」などの要素が強いものになります。統一基準群上には記載はないものの、これを実践するには完全仲介システムを利用して制御していくことが必要となり、具体的には各省庁においてIdPなどを利用してアクセス毎に認証・認可をしていくことになると考えています。

気になった点としては、「常時アクセス判断・許可アーキテクチャにおいて、アクセスルールを策定する際には、業務に必要な最小限の権限とし、可能な限り細かく設定される必要がある。」という点が挙げられ、これを細かく実践するためにはIdPだけではなく、IGA(Identity Governance & Administration)などを利用して統制していくことが必要になってくるのではと思います。

とはいえ、「組織全体へ一度に適用することは難しいため、組織のリスク評価等を踏まえ適用を優先するケースから段階的に導入する事が考えられる」と記載がある通り、全面的にゼロトラストのアーキテクチャを採用するのではなく、あくまで段階的に採用していくという点は注意が必要です。

2. EDRに関する記載を追加

ポイントの2点目としては、EDR(Endpoint Detection And Response)の導入が基本対策事項に新しく追加された点です。ここでは、エンドポイントのデバイスに加えてサーバーに対しても導入が推奨されるようになりました。

<改訂された箇所(赤字が変更点)>

基本対策事項 6.2.2(1)-6「感染拡大の防止」について

https://www.nisc.go.jp/active/general/pdf/guider3.pdf

ネットワークを経由した感染拡大の防止策としては、例えば以下が挙げられる。

• OS やアプリケーションに関するセキュリティパッチ及び不正プログラム定義ファイルについて最新化されていない端末をネットワークに接続させない仕組みの導入

• 通信に不正プログラムが含まれていることを検知したときに、その通信をネットワークから遮断する仕組みの導入

• 端末やサーバ装置(エンドポイント)の活動を監視し、不正プログラム等の検知や対処を行う EDR(Endpoint Detection And Response)ソフトウェア等を利用し、複数台にわたって統合的に監視を行うことで、感染した装置を早期にネットワークから切り離す仕組みの導入。ただし、一般的に EDR ソフトウェアは導入後の運用・保守段階において、専門的な知識を持った人材による膨大なログの分析が必要になることから、マネージドセキュリティサービス(Managed Security Service:MSS)と呼ばれる、ログ分析等を行う SOC(Security Operation Center)業務を委託できるサービスの利用なども検討するとよい。

EDRでは、その名の通り怪しい振る舞いを検出(Detection)し、対応(Response)を実施しますが、このようなエンドポイントが適切な状態かを確認する点や、適切でなかった場合は適切な状態になるように対応(Response)する点は、エンドポイントの信用に関わってくるものであり、若干強引ではありますが「オブジェクトのトラスト」に対応します。

3. IT資産管理ソフトウェアの解説を追加

最後のポイントとしては、「自動でソフトウェアを更新する機能を有する IT 資産管理ソフトウェアを導入」の解説が細かく追記された点です。今年度の改訂前(平成30年度版)の段階でもIT資産管理ソフトウェアの利用に関しては基本対策事項に記載されておりましたが、今回はより細かく、OSやその他アプリケーションのセキュリティパッチの更新を実施できる製品の利用が推奨されるなど、管理方法が強化されています。

<改訂された箇所(赤字が変更点)>

●基本対策事項6.2.1(1)-5 b)「自動でソフトウェアを更新する機能を有するIT資産管理ソフトウェア」について

https://www.nisc.go.jp/active/general/pdf/guider3.pdf

IT資産管理ソフトウェアにはOSやその他アプリケーションのセキュリティパッチを管理する機能を持つものがあり、サーバ装置及び端末に導入されたソフトウェアの種類やバージョンの管理と併せて統合的に管理を行うことができる。

これはゼロトラストの文脈で「オブジェクトのトラスト」を実施するのに必要不可欠な要素となります。「オブジェクトのトラスト」ではオブジェクトが適切な状態になっていることを確認し、適切でない場合は適切な状態に戻したり、特定のアプリケーションが消されても再インストールされるようにしておく必要とされています。

これを実際の組織の中で実践する際、手動でのソフトウェア更新では工数などの問題で現実的ではありませんし、OSやセキュリティパッチがスコープに入ってくるとさらに工数が積み上がります。そこで、「自動でソフトウェアを更新する機能を有する IT 資産管理ソフトウェア」による統合的な管理が必要となり、ポリシーに反した状態になった資産が存在する場合には修正を行なっていくことが求められます。

しかし、特権で設定を変えられたケースなどでは「自動でソフトウェアを更新する機能を有する IT 資産管理ソフトウェア」だけで元の構成に戻すことが難しい点には注意が必要です。そのため、他の項目とも共通する考え方ですが、特権的アクセスの管理など他のセキュリティ管理策を並行実施することで、様々なケースをカバーしていくことが必要になります。

終わりに

今回の記事では、統一基準郡の改訂に伴い追加されたゼロトラストの要素についてまとめました。

ゼロトラストとは概念であり「この製品を入れたらゼロトラストだ!」ということではないことは注意が必要ですが、今回紹介したような考え方・手法を自社のセキュリティ対策に入れていくことは、様々な脅威が溢れる現代においても安全に事業を継続するためにに有効だと考えていますので、是非参考にしていただけたらと思います。