こんにちは俊介です。 今回の記事ははOktaとAzure ADの連携する際の手順を書いたものになります。 詳しくは、次のはじめにに書いていますのでさっそく進めていきたいと思います。

はじめに

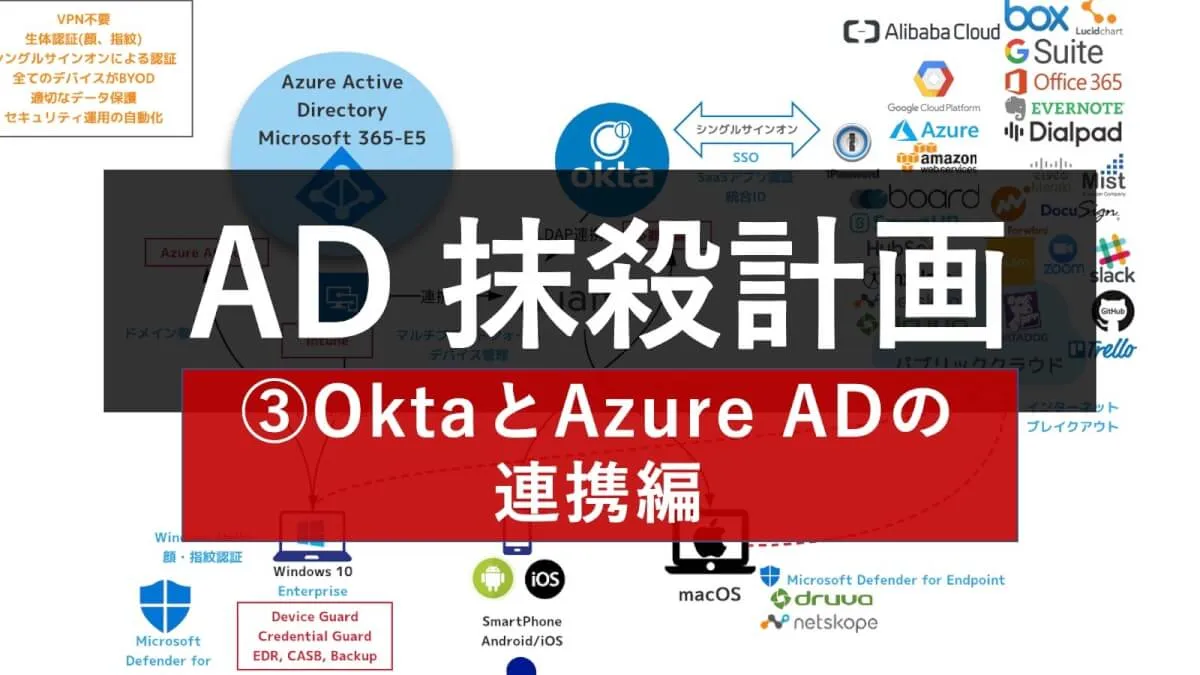

このブログは3部構成になっており、それぞれブログを下記の順番で書いております。

今回はOktaとAzure ADの連携についての話になります。 まだ事前準備、OktaとオンプレADの切り離しについてを読んでない方がいらっしゃいましたら、そちらから読むことをおすすめします。

参考にしたOktaの公式ドキュメントはこちらOkta Provision users to Office 365です。

やることリスト

Okta側でやること

- Okta側のApplicationでOffice 365を立てる

- プロビジョニングの設定を行う

- ユーザーをApplicationにアサインする

Azure portal側でやること

- すでにユーザーに紐づいてるライセンスとロール権限周りの確認する

注意点

本記事について

Azure ADをすでに運用している事を条件にしております。

OktaとAzure ADの連携について

Azure ADとの連携の際にアカウントが1つ必要になります。 事前にAzure AD上にOktaと連携用のアカウントを準備してください。 使用する場所は連携手順の2で使います。 もし詳しく知りたい方はMicrosoftさんが出している公式ドキュメントをご確認ください。 ロール権限はグローバル管理者権限が必要です。 ※今回は作成手順を省きます。

OktaとAzure ADの連携手順(Okta側で作業)

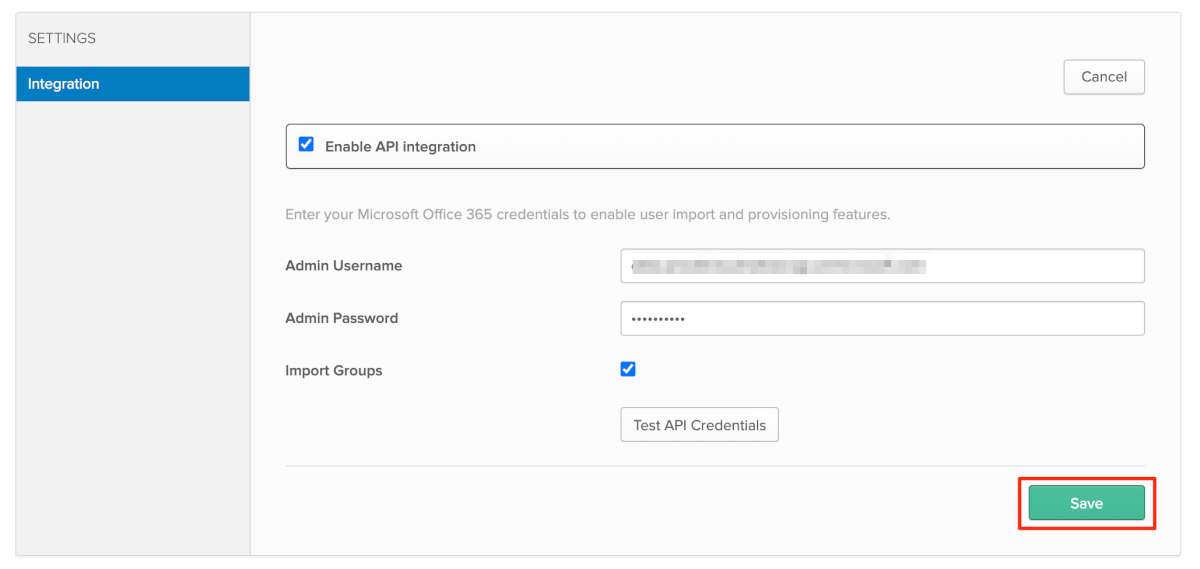

- 「Confugure API Integration」を押下する

- 「Enable API integration」を押下してアカウント情報を入力して「Save」を押下する

ここで注意点で話したアカウントが必要になります。

- Provisioningの設定下記を参考に行い「Save」を押下する

- Provisioning type→「User Sync」

理由:弊社の環境はPasswordの同期も出来るので、今回「User sync」を選択しました。 会社の環境に合わせて、「Profile Sync」でも良いかもしれません。 Provisioning typeについては以前、弊社他の方がブログに書いておりますので、OktaのUniversal Directoryを使ってみるをご参考にしてください。

- Create Users→チェック有り

- Update User Attributes→チェック無し

- Deactivate Users→チェック有りオプション→特に変更なし(Block sign-in) 理由:サインインブロックのみ行いユーザーの情報はAzure portalで行う為

Sync Password→チェック有り

- オプション→Sync Okta Password 理由:OktaのPasswordを使う為

注意点!Update Usersのチェックを外す理由 チェックをすることによって、Oktaの情報が優先されます。 例えば、すでにAzure ADでロール権限やライセンスをユーザーに紐付けを行ってプロビジョニングを行うと、Azure ADで紐付けされたものは剥奪される事が検証で分かりました。 チェックを外すことによって、それらを無視してくれます。

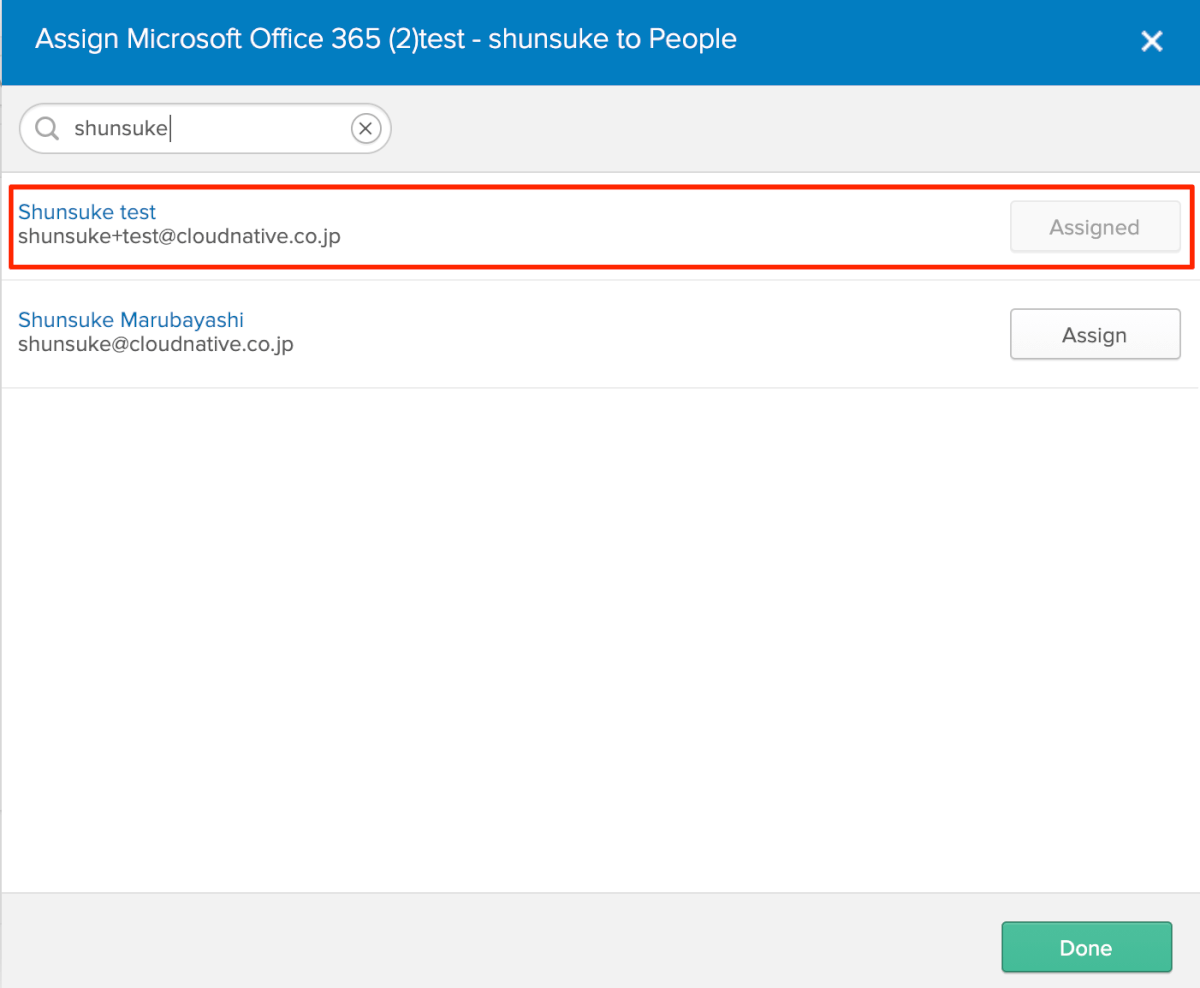

- 作成したOffice 365にユーザーをアサインします

- Immutable IDはクリアのままで大丈夫です。「Save and Back」を押下します

- アサインが終わりましたら「Done」を押下して終わります

ユーザーの右のステータスが「Assigned」に変わっている事を確認する。

Azure portalにて権限/ライセンス周りの確認

Azure ADですでにユーザーに紐づけていたロール権限やライセンス周りが剥奪されていないか確認して問題なければ完了。

終わりに

今回はOktaとAzure ADの連携について書かせて頂きました。 3つのブログに分けて書かせて頂きましたが、お付き合いありがとうございました! まだ他の記事を読んでない方がいらっしゃいましたら、読んで見てください! まだADのことやIDの事が無知で内容が分かりにくい部分もあるかと思いますが、少しでも皆様のお力になれたら嬉しいです。

ではまた何かありましたらブログを書こうと思います。