こんにちは、臼田です。

みなさん、DLPしてますか?(挨拶

今回はエンドポイントでDLPできるMicrosoft Purviewを利用して、DLPでルールに引っかかったファイルを証跡として収集する機能を試してみます。

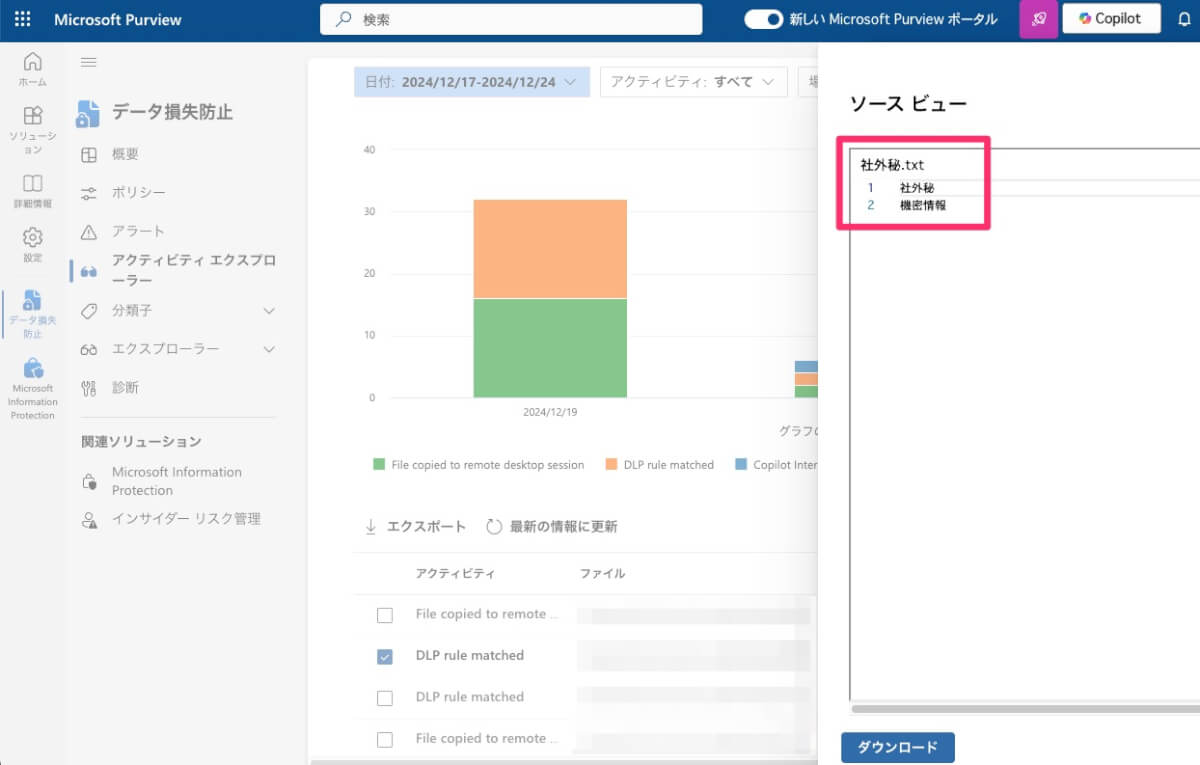

収集すると実際以下のように確認ができます。

概要

Microsoft PurviewではエンドポイントDLP(EDLP)としてエンドポイントデバイス上で機密情報を扱うアクションを監視し、漏洩を防止する機能です。

EDLPでアクションを検出した際に、そのファイルがどのようなものか確認するために証跡として収集することができます。

証跡を収集することで実際にそのアクションが危険な操作であるかを判断したり、あるいはルールが過剰で過検知しているためルールの調整が必要かを判断したりできます。

メリットもありますが、そもそも機密情報であることを想定して収集するため、収集したファイルの扱いは特に注意する必要があります。

詳細はデバイスからのデータ損失防止ポリシーに一致するファイルの収集の概要 | Microsoft Learnをご確認ください。

設定する

実際にEDLPの証跡収集を設定して試してみます。

前提として、下記セットアップが済んでいる状況からとします。

- Microsoft Purviewの基本的なセットアップ

- エンドポイントデバイスのオンボード

- DLPポリシーの設定

EDLPの設定周りの詳細はエンドポイント データ損失防止の概要 | Microsoft Learnを確認してください。

デバイスからのデータ損失防止ポリシーに一致するファイルの収集の概要 | Microsoft Learnの手順を中心に設定をしていきます。大きく下記の手順を実施します。

- 収集用のコンテナ作成

- DLP設定で証跡収集の有効化

- DLPポリシーで証跡収集の有効化

順にやっていきます。

収集用のコンテナ作成

証跡を収集する場合、ストレージアカウントを作成しコンテナを追加しておく必要があります。この具体的な要件がデバイスからのデータ損失防止ポリシーに一致するファイルの収集の概要 | Microsoft Learnに記載されています。

特に注意する点はデータの流れで、条件にかかった場合には「エンドポイントデバイスからコンテナにデータを書き込み」するというところです。この動作のため、各エンドポイントのユーザーやデバイスが該当のストレージアカウントのコンテナに対する書き込み権限を有する必要があります。この権限の詳細はユーザーに対する Azure BLOB に対するアクセス許可を確認してください。

ストレージアカウントを作成し、コンテナを作成し、下記のユーザーアクセスが可能な権限が付与されていることを確認します。

"permissions": [ { "actions": [ "Microsoft.Storage/storageAccounts/blobServices/containers/read", "Microsoft.Storage/storageAccounts/blobServices/containers/write", "Microsoft.Storage/storageAccounts/blobServices/read" ], "notActions": [], "dataActions": [ "Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action", "Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write" ], "notDataActions": [] } ] 作成したら、コンテナのURLを控えておきます。

DLP設定で証跡収集の有効化

保存先が確保できたら、DLPの設定を入れていきます。まずはPurviewのDLP設定全体でこの機能を有効化して設定します。

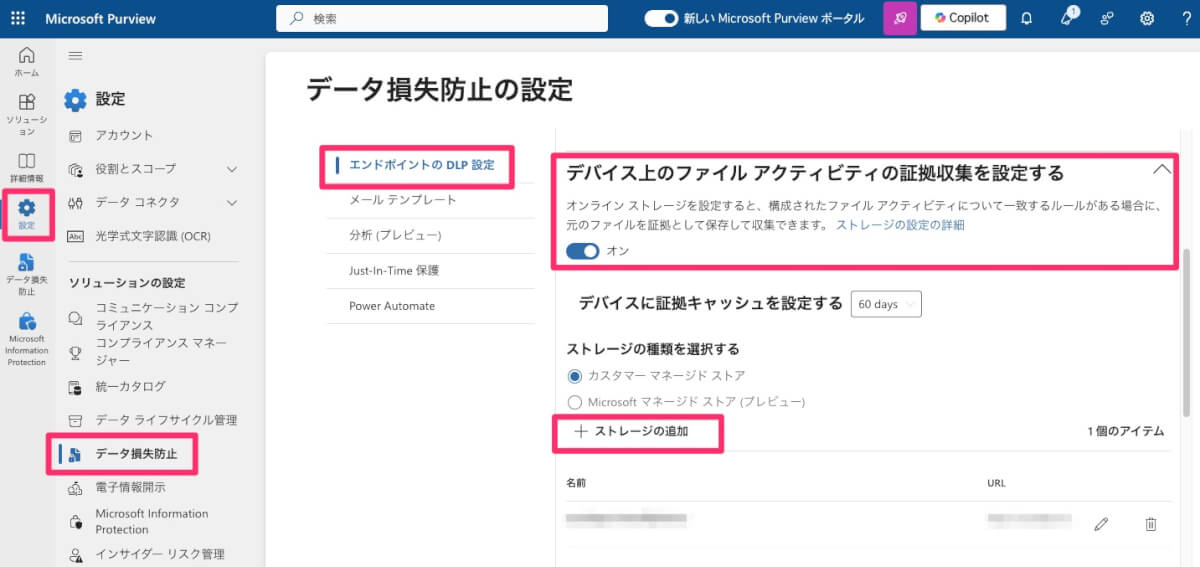

「設定 -> データ損失防止」で「エンドポイントのDLP設定」にある「デバイス上のファイルアクティビティの証跡収集を設定する」を開き、オンにします。その後、「ストレージの追加」から先ほど作成した保存先を追加します。

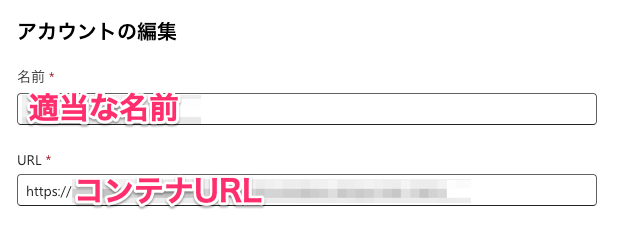

追加時は適当な名前と先ほど控えたコンテナURLを入力して保存します。

これで全体の設定は完了です。

DLPポリシーで証跡収集の有効化

最後に具体的なDLPポリシー上で証跡収集を有効にします。

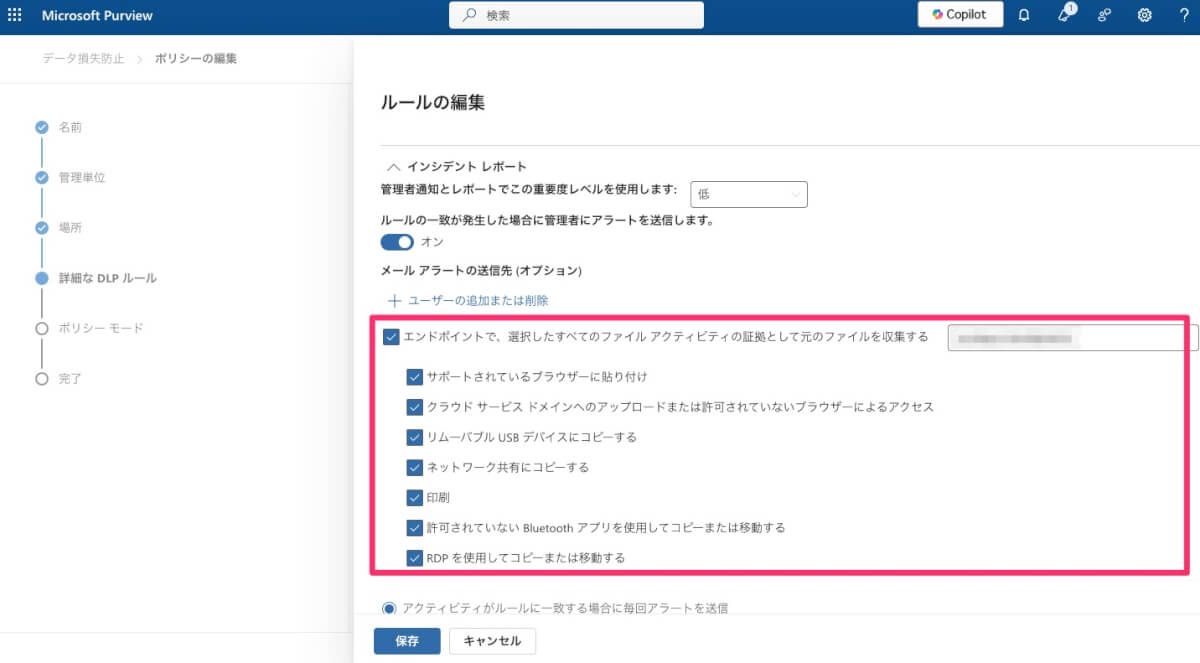

既存のDLPポリシーを編集し、収集したいルールでルールの編集を開きます。「エンドポイントで、選択したすべてのファイルアクティビティの証跡として元のファイルを収集する」にチェックを入れて保存先とトリガーの条件を設定して保存します。

これで準備は完了です。

収集を確認する

それでは実際にアクションを起こしてファイルを収集してみます。

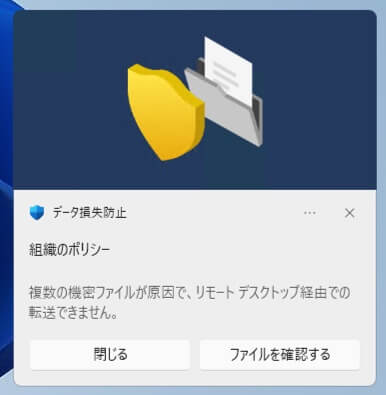

エンドポイント側でアクションします。今回はリモートデスクトップからのコピーを行います。

防がれてエンドポイント側でポップアップが表示されました。

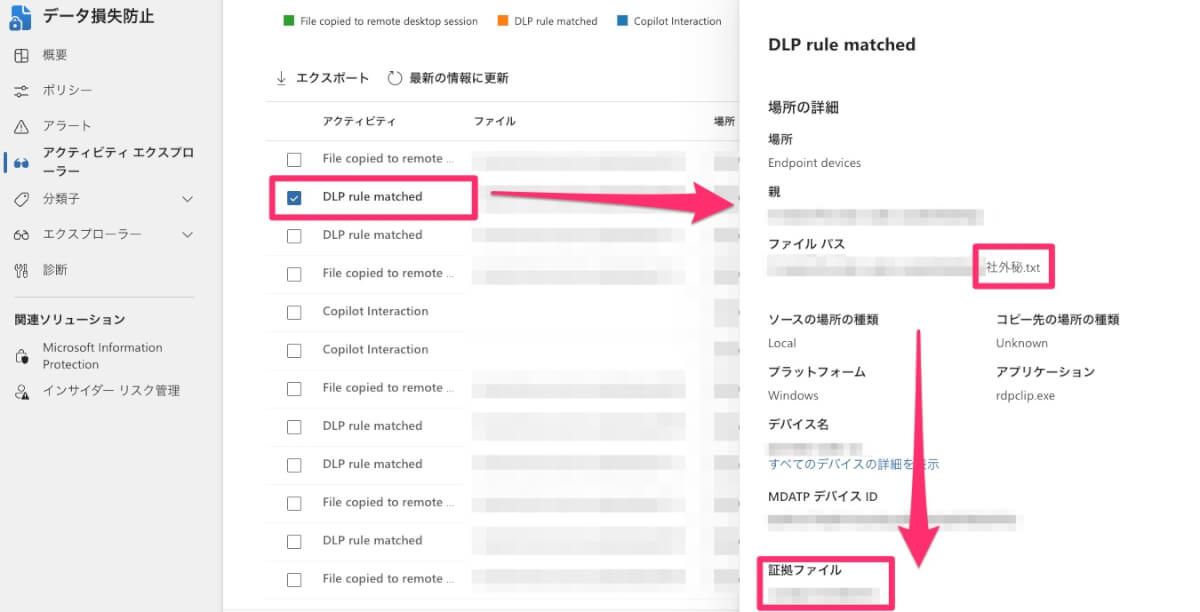

しばらくするとPurviewのアクティビティエクスプローラーでDLPルールにマッチしたことが確認できます。右カラムを下にスクロールすると検出したファイル名などの情報とともに、一番下に「証跡ファイル」という項目でコンテナ名のリンクがあります。

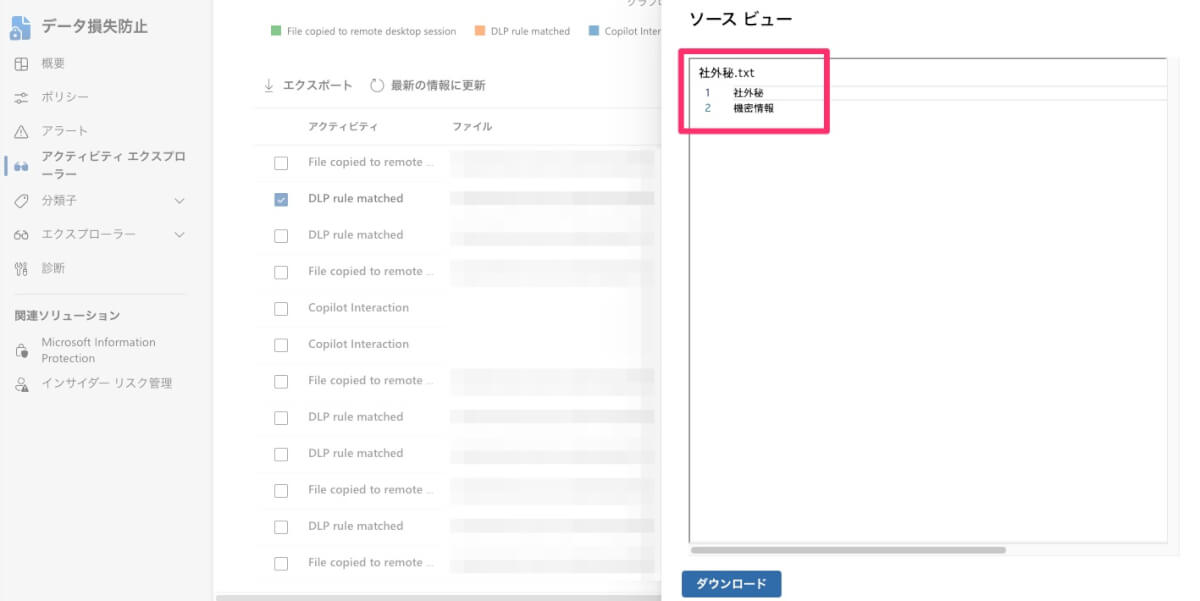

これをクリックすることで「ソースビュー」として収集したファイルを表示することが可能です。ダウンロードボタンもついていますね。

まとめ

Microsoft PurviewのEDLPでルールにマッチしたファイルを収集する機能を利用してみました。

強力な機能ではありますが、同時に収集するファイルの扱いに気をつける必要があります。ポリシーやルールが安定した状態では利用せず、導入時やルール変更時などのチューニングの際やトラブルシュートに利用していく、ぐらいの気持ちで利用するのがいいかもですね。