こんにちは。tsuji です!

先日、Windows Server Update Services (WSUS) が非推奨になることがアナウンスされました。ただ、すぐには廃止されるのではなく、新しい機能への投資が行われなくなり、WSUS に対する新機能追加がされなくなるようです。

今後はクラウド中心のソリューションである Intune (Windows Autopatch 含む) や Azure Update Manager への移行が推奨とのことですが、詳細を知りたい方はこちらの Tech Community ブログを参考ください。

今回は、あらためて Intune での更新管理って何ができるんだっけということが分かるブログにしてみました。本内容は、Intune の基本的な更新管理の話から更新リングの細かい挙動の説明なんかも載せています。更新管理機能を知らない初めての方から Intune を普段利用してても公式ドキュメントがあっちこっちに散らばっててポイントがおさえれていない方なども参考になるよう記載していますので、ぜひご覧ください!!

2025 年 4 月から Microsoft 365 Business Premium や Windows 10 / 11 Education A3・A5 ライセンスでも Windows Autopatch のフル機能が利用できるようになったり、2025 年 5 月より Windows Autopatch 機能の廃止や統合により全体的な最適化が行われたため、ブログの内容を更新しています。

2025/05/16 ブログ更新

そもそも更新管理ってなんでやるの?

まず始めに、みなさんはどのような理由で更新管理されていますか。もしくは利用しようと思っていますでしょうか。会社の事情は様々かと思いますが、以下のような理由が多いのではないでしょうか。

- 従業員の業務に影響を与えないよう事前に管理者の方で動作確認してから更新プログラムを配布したい

- 最近だと Windows Update 後に毎回起動時 BitLocker の回復が一部のユーザーで求められるといった更新プログラムを適用不具合の話がありましたね

- 更新プログラムが適用されてから勝手に再起動されないよう制御したい

- 従業員がなかなか更新プログラムを適用してくれないので、適用を強制させたい

- 更新プログラムが配信されると会社ネットワークのトラフィックが多くなるので、段階的に配信したい

- 更新プログラムがちゃんと適用されているのかわからないから適用状況を把握できるようにしたい

- Microsoft から更新プログラムが公開されると脆弱性内容も公開されているため、既知の脆弱性を組み合わせて攻撃されるケースも。。。

Intune では、これらの課題に対応できる機能があります。従業員への業務影響を最小限にしつつ、できるだけ早く更新プログラムを適用させる運用が理想ですよね。Intune でもなかなか難しいところはありますが、できる限り Intune の機能をうまく活用して理想に近づけていきたいところです。

Intune で利用できる Windows Update 更新管理機能とは?

Intune では、Windows Update for Business (Windows Update クライアントポリシーという名称に変更されました) から配布されている以下の更新プログラムの制御を行うことができます。

- 品質更新プログラム

セキュリティ更新および不具合修正、小さな調整が含まれており、毎月第 2 火曜日 (日本時間:第 2 水曜日または第 3 水曜日) に配信されます。(マイナーアップデート) - 機能更新プログラム

セキュリティ更新および不具合修正に加え、OS の機能追加が含まれており、 年 1 回配信されます。(メジャーアップデート) - Windows ドライバー

端末の OEM (メーカー) から推奨されるドライバーが Windows Update から配信されています。

Intune ではライセンスによって利用できる機能が異なり、Intune のみで利用できるライセンスと Windows Autopatch が利用できるライセンスによって異なります。Windows Autopatch は、Intune ライセンスのみで利用できる更新機能の拡張管理と強化された管理機能が利用できるものになります。

次にライセンスによって利用できる機能を記載します。

Microsoft Intune ライセンスのみで利用できるライセンス

以下の機能は、 標準ライセンスの Microsoft Intune Plan 1 で利用できる機能になります。

| 機能 | 説明 | デバイス登録形式 | エディション |

|---|---|---|---|

| 更新リング | Intune の最も基本的な更新管理機能で、品質・機能更新プログラムの配布・インストールタイミング、再起動制御から適用期限の設定などが行えます。また、更新リングのポリシーを複数作成して展開を分散させ、先行ユーザーから全社展開まで段階的に展開を分けることで業務ユーザー端末に更新が適用されるまでには不具合などの影響を最小限に抑えることができます。 | Intune のみの登録 または Entra Registered / Entra Join / Entra Hybrid Join + Intune | Pro / Enterprise/ Iot Enterprise / Education |

| 機能更新プログラムポリシー (バージョン固定) | WSUS の管理に近い管理方式で、機能更新プログラムのバージョン指定して管理 (アップグレードまたは維持)することができます。 | Entra Join / Entra Hybrid Join + Intune | Pro / Enterprise / Education |

| 更新レポート機能 | 各端末の更新状況を Intune 管理センターから確認することができます。 | – | – |

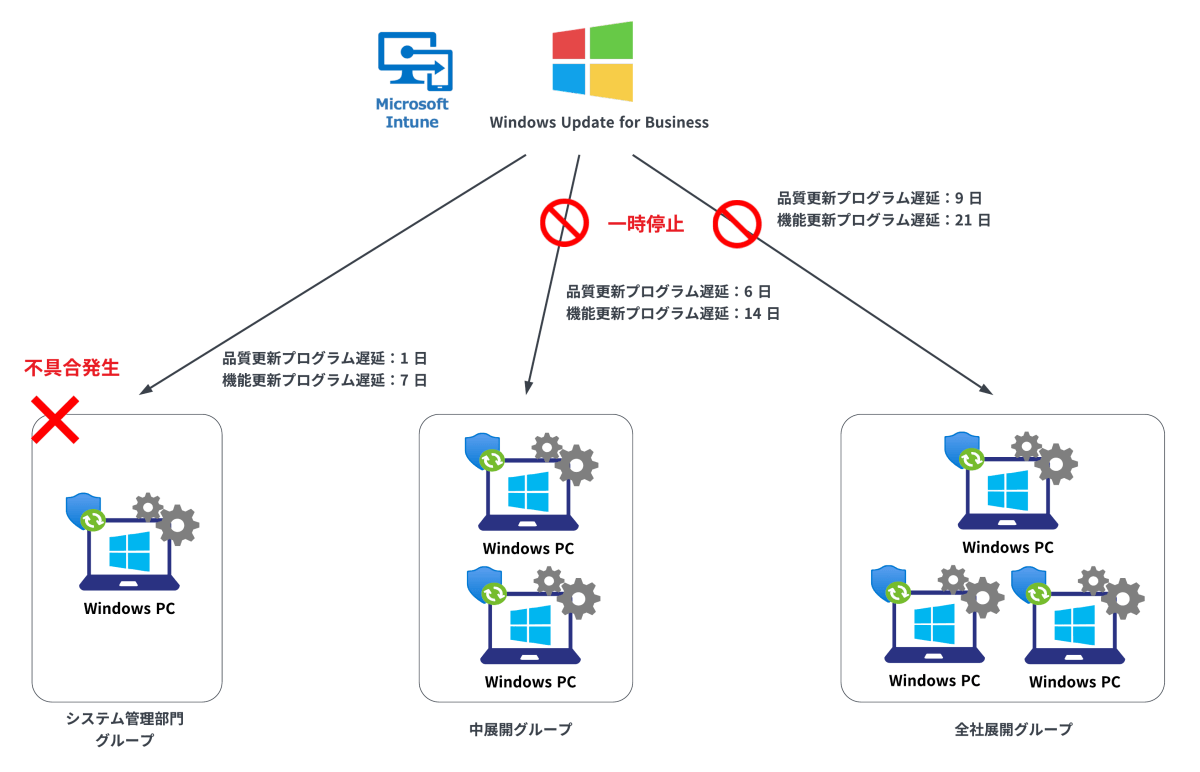

更新リングでは、更新プログラムの配信・インストール・再起動タイミングやリングごとに配布を止める停止・延期機能などがあります。そのため、ポリシーを複数に分けることで段階的な配布が可能で、パイロットやシステム部門などの先行グループで更新プログラムを適用してだめだった場合は、後半グループの配信を一時止めるなどの措置を講ずることができます。

WSUS での運用も先行グループで事前確認して、問題なければ段階的に承認配信とされていた方も多いのではないかと思いますが、Intune では自動配信して、何かあったら後半の配信を止めるという運用になります。

機能更新プログラムポリシーは、上記のような自動的な配布管理ではなく、管理者にてバージョンを上げたいときに指定バージョンを変更して更新を行います。

Intune ライセンスに加えて、Windows Autopatch ライセンスを持っている場合は、更に拡張された機能などが利用できるようになります。

Windows Autopatch ライセンスで利用できる機能

Windows Autopatch のライセンスと端末の前提条件は、以下になります。

<Windows Autopatch ライセンス>

- Microsoft 365 Business Premium

- Windows 10/11 Education A3 または A5 (Microsoft 365 A3 または A5 に含まれます)

- Windows 10/11 Enterprise E3 または E5 (Microsoft 365 F3、E3、または E5 に含まれます)

- Windows Virtual Desktop Access E3・E5

※ Microsoft への問い合わせは、Windows 10/11 Enterprise E3 または E5 ライセンスのみ行うことができます。

<デバイスの前提条件>

- デバイス登録形式:Entra Join + Intune または Entra Hybrid Join + Intune

- エディション:Pro / Enterprise / Iot Enterprise / Education

Windows Autopatch ライセンスで利用できる機能を、次の表に記載します。

| 機能 | 説明 |

|---|---|

| リリーススケジュール管理 | 更新リングや機能更新プログラムで展開している更新プログラムの次回リリース時期などが確認できる機能になります。 |

| 機能更新プログラムポリシー(ロールアウト機能) | 機能更新プログラムポリシーでアップグレード展開を行うときなどに、期間指定などで段階的に配布を行える機能で、ネットワーク負荷などを考慮した展開が可能になります。 |

| 品質更新プログラムポリシー (配信の迅速化) | 更新リングで品質更新プログラムの展開管理を行っている場合、配信期間の遅延の影響により緊急更新プログラムが早期にインストールできなかったり、期限等の構成により想定通りに更新プログラムがインストールされていないなどが発生する場合があります。 そんなときに本機能を利用することで、更新プログラムを早期に配布を迅速化することができます。 |

| ホットパッチ更新プログラム | ホットパッチ更新プログラムを適用すると、特定の月 (1 月、4 月、7 月、10 月) 以外の品質更新プログラム適用は再起動が不要になります。そのため、ユーザーへの毎月の更新プログラム適用時の再起動負荷が軽減されます。配信スケジュールについては、更新リングに従います。デバイスの要件が他と異なるため、条件を確認の上ご利用ください。 |

| Windows ドライバー更新プログラム管理 | 端末メーカードライバーやファームウェアなどの更新プログラムを手動または自動承認で配布管理が行えます。 |

| Windows Autopatch グループ | 更新リングポリシーなどでは、段階的な配信リングを作成するのに 1 つずつポリシーを作成していく必要がありましたが、Windows Autopatch グループを使うことで、展開リングという単位で各設定の構成変更からデバイスの割り当て変更まで一元的に管理できるようになります。 また、更新リングの他、機能更新プログラムポリシー、Windows ドライバー更新プログラム管理、Microsoft 365 Apps、Edge の更新管理ポリシーもあわせて柔軟な管理が可能になります。 |

| 更新レポートとアラート機能 | Windows Autopatch の更新レポートでは、更新リングポリシーの展開ごとにデバイスの更新状況が確認できたり、更新が期待どおりに実行されなかった場合などにアラートで確認できる機能が提供されます。 |

Windows Update for Business 展開サービス (機能更新プログラムポリシー、品質更新プログラムポリシー、Windows ドライバー更新管理) が、Windows Autopatch に統合されました。

次は、Intune ライセンスで利用できる機能の構成や確認方法について紹介いたします。Windows Autopatch については、別のブログで詳細を投稿しておりますので、Windows Autopatch の使い方について解説!をご参考ください。

更新リング

更新リングでは、更新プログラムの配信・インストール・再起動タイミングなどを構成します。ネットワーク負荷やユーザー影響を考慮して段階的な配布を行いたい場合は、分割したい分だけポリシーを作成して更新プログラムが端末に配信されるまでの遅延期間を調整することがポイントになります。

更新リングポリシー作成

更新リングは、Intune 管理センターの [デバイス] > [Windows の更新プログラム] > [更新リング] タブ > [プロファイルの作成] から作成していきます。

更新リングのポリシーで主に設定する部分は [更新リングの設定] タブになります。こちらの設定について、以下の表にまとめています。

| 項目 | 説明 |

|---|---|

| Microsoft 製品の更新プログラム | MSI インストーラーを使用してインストールされる Officeなどの更新プログラム配信許可・ブロックの設定。 (クイックインストーラーでインストールされる Microsoft 365 Apps および Office 2021(LTSC 含む)以降は対象外) |

| Windows ドライバー | Windows ドライバーの更新プログラム配信許可・ブロックの設定。 ※ “Windows ドライバー更新管理” を利用する場合は、この機能を許可にする必要があります |

| 品質更新プログラムの延期期間 (日数) | Microsoft から品質更新プログラムが公開されてから、端末に配信されるまでの遅延日数設定。 |

| 機能更新プログラムの延期期間 (日数) | Microsoft から機能更新プログラムが公開されてから、端末に配信されるまでの遅延日数設定。 ※ “機能更新プログラムポリシー” を利用する場合は、この指定値は “0” が推奨されます |

| Windows 10 デバイスを最新の Windows 11 リリースにアップグレードする | Windows 10 端末を Windows 11 へアップグレードするかどうかの構成。 |

| 機能更新プログラムのアンインストール期間 (2 から 60 日間) の設定 | 機能更新プログラムのロールバックできる期間を設定 (= 戻せる古い Windows システム データの保存期間) |

| プレリリース チャネルの選択 | 開発者など早期リリースを適用したい場合は、以下のチャンネルの選択が可能 ・Windows Insider – リリース プレビュー ・ベータ チャネル ・開発チャネル |

| 自動更新の動作 | ・ダウンロードを通知する 更新プログラムをダウンロードする前にユーザーに通知。ユーザーが操作を行わなかった場合は、設定した期限に達するまで更新プログラムはインストールされません。 ・メンテナンス時に自動的にインストールする 端末が利用されていない自動メンテナンス中に更新プログラムが自動的にダウンロードおよびインストールされます。再起動が必要な場合は、再起動期限まで再起動を求めるプロンプトが表示され、その後強制的に再起動されます。 アクティブ時間の開始・終了時間を指定できます。 ※ アクティブ時間は、自動再起動をブロックできる時間帯になります ・メンテナンス時に自動的にインストールおよび再起動する 端末が利用されていない自動メンテナンス中に更新プログラムが自動的にダウンロードおよびインストールされます。再起動が必要な場合は、端末が使用されていないときに自動で再起動します。アクティブ時間内は自動再起動がブロックされます。 ・スケジュールした時刻に自動的にインストールおよび再起動する 指定したインストールスケジュール (曜日、時間帯など) に従ってインストールされます。指定した時間に端末が起動していない場合は、期限が来るまでは、インストールが試行されません。 ・エンドユーザーによる制御なしで自動的にインストールおよび再起動する 自動メンテナンス中に更新プログラムが自動的にダウンロードおよびインストールされます。再起動が必要な場合は、端末が使用されていないときに自動で再起動します。 ・既定値にリセット ※ おすすめ Windows はデバイスのアクティブ時間を自動的に決定します。アクティブ時間を使用して、Windows は更新プログラムをインストールする最適な時間をスケジュールし、更新プログラムのインストール後にシステムを再起動させます。 |

| Windows 更新プログラムを一時停止するためのオプション | 更新プログラム適用を延期できるオプション。(更新リングでも延期できるので、管理者が想定した更新プログラム反映を行いたい場合は、極力ユーザー側で制御させないほうがよいところ) |

| Windows 更新プログラムを確認するためのオプション | 更新プログラムの確認ボタンを表示するか、グレーアウトさせるかのオプション。 |

| 通知の更新レベルを変更する | 更新プログラム通知レベルを変更できます。 |

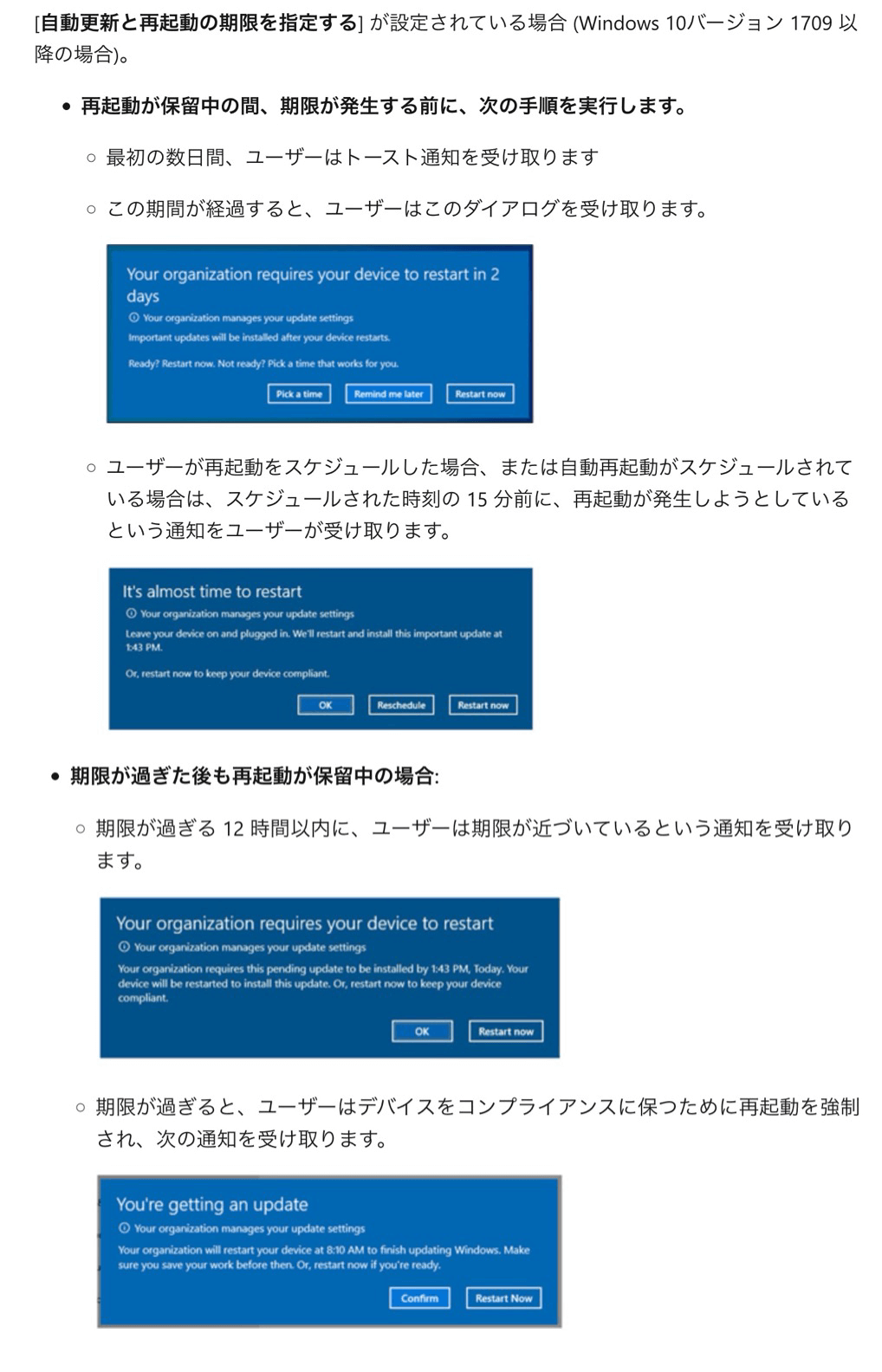

| 期限の設定を使用する | ・機能更新プログラムの期限 (0 〜 30) ユーザーがデバイスに機能更新プログラムを自動的にインストールするまでの日数を指定します。 ・品質更新プログラムの期限 (0 〜 30) 品質更新プログラムがデバイスに自動的にインストールされるまでの日数を指定します。 ・猶予期間 (0 〜 7) 再起動が自動的に実行されるまでの期限後の最小日数を指定します。 ・期限前に自動的に再起動する 期限と猶予期間が切れる前に、アクティブ時間外にデバイスが自動的に再起動するかどうかを指定します。Microsoft の推奨値は “はい” になります。これにより、ユーザーが端末を使用していないときに OS 再起動できるようになります。この値を “いいえ” に設定すると、期限と猶予期間が切れるまでシステムが待機し、その後端末が再起動されます。この再起動はアクティブ時間中に発生する可能性があります。 |

例えば、以下のように構成すると毎日起動している端末では、6 日営業日以内くらいに端末に品質更新プログラムが反映されるイメージとなります。

| 設定項目 | 設定値 | 動作の説明 |

|---|---|---|

| 品質更新プログラムの延期期間 (日数) | 2 日 | Microsoft から品質更新プログラムが公開されてから、2 日後に端末に配布されます。 |

| 自動更新の動作 | 既定値にリセット | ユーザーの端末利用状況に応じて、自動的にアクティブ時間 (再起動ブロック時間) が設定されます。 |

| 期限の設定を使用する | 品質更新プログラムの期限:1 日 猶予期間:2 日 期限前に自動的に再起動する:はい | ・端末に品質更新プログラムがダウンロードされてから、端末にインストールされるまでの期限が 1 日になります。端末を利用していない (アイドル時間) 状態がない場合には自動メンテナンスで更新プログラムがインストールされないので、期限を超えるとインストールが強制されます。 ・猶予期間により、更新プログラムがインストールされてから再起動適用するまで 2 日間猶予があります。2 日をすぎると強制的に再起動されます。 ・期限前にアクティブ時間外かつ端末を利用していない場合に自動再起動されます。この設定を有効にしていない場合は、期限と猶予期間をすぎるとアクティブ時間内でも自動再起動される可能性があります。 |

再起動保留中の通知動作については、公式ドキュメントがわかりやすかったのでこちら抜粋します。なお、GPO の [自動更新と再起動の期限を指定する] ポリシーは、更新リングの [期限の設定を使用する] に一致するポリシーとなります。

更新リングの割り当てグループについては、公式ドキュメントにも書かれている通り、デバイスグループでの利用が推奨されています。また、Windows Autopatch ではデバイスグループでの管理が基本となるため、どの更新管理機能を利用することになっても良いようにデバイスグループでの利用をおすすめします。

ほとんどの場合、デバイス グループに更新リングを展開することをお勧めします。 デバイス グループの使用は 、機能更新プログラム を展開するためのガイダンスに合わせて調整され、ポリシーを適用する前にユーザーがデバイスにサインオンする必要がなくなります。

また、複数更新リングのポリシーを作成する場合は、以下のように割り当てと除外を組み合わせることで割り当ての漏れのない運用が可能です。

- 先行展開ポリシー (遅延日数:2 日)

- 割り当て

- DeviceGroup_システム管理部門

- 割り当て

- 中展開ポリシー (遅延日数:7 日)

- 割り当て

- DeviceGroup_部門別パイロットグループ

- 除外

- DeviceGroup_システム管理部門

- 割り当て

- 全社展開ポリシー (遅延日数:14 日)

- 割り当て

- すべてのデバイス

- 除外

- DeviceGroup_システム管理部門

- DeviceGroup_部門別パイロットグループ

- 割り当て

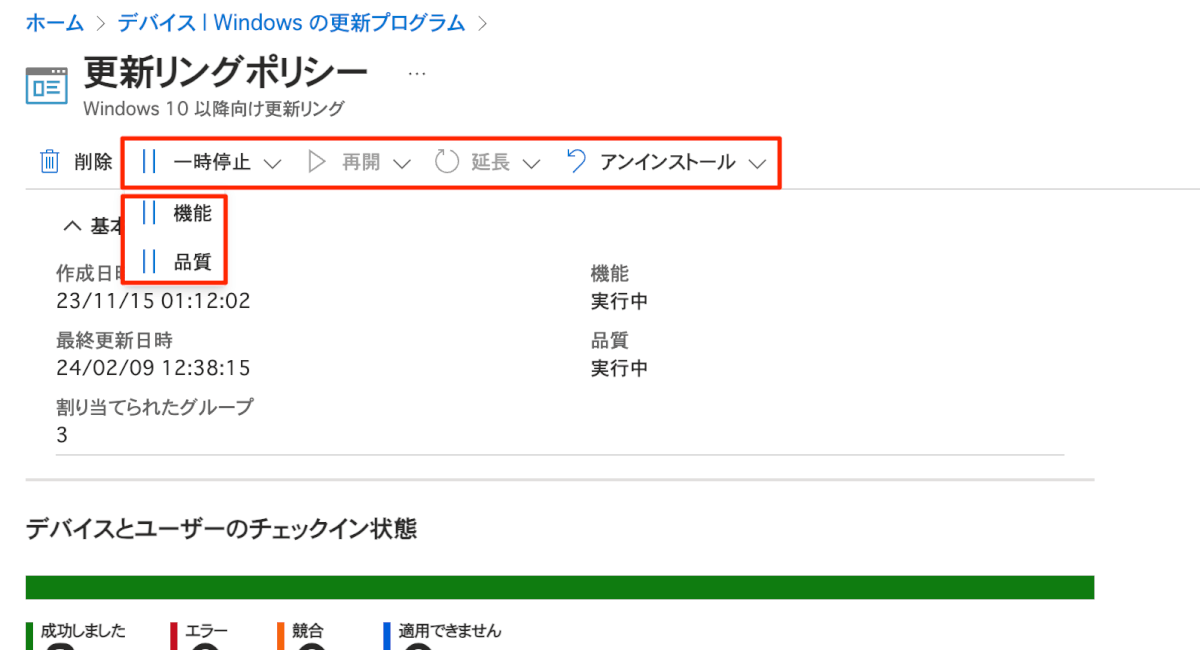

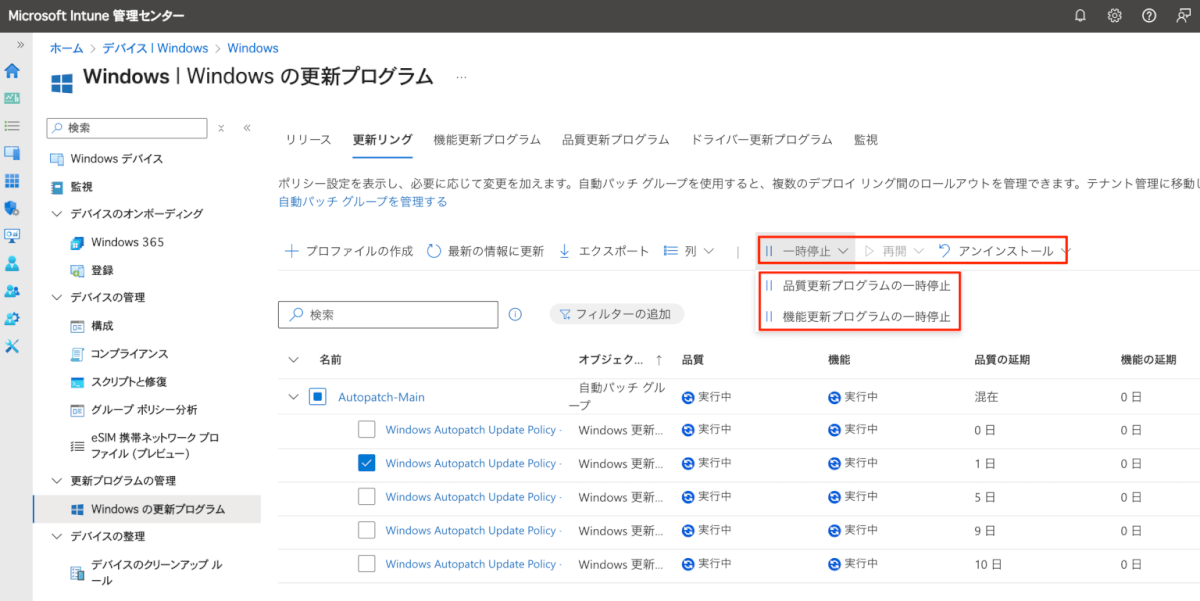

更新リング管理機能

各作成した更新リングのポリシーをクリックすると、以下の機能を利用することができます。

- 一時停止:最大 35 日間、品質・機能更新プログラムの配信を停止

- 再開:”一時停止” でとめた配信を再開

- 延長:”一時停止” の停止日数を 35 日間延期にリセット

- アンインストール:品質・機能更新プログラムをアンインストールする機能

更新リングポリシーの一覧から操作も可能です。

更新リングレポート

ポリシーの割り当ての適用状態については、[監視] タブからの確認が可能です。

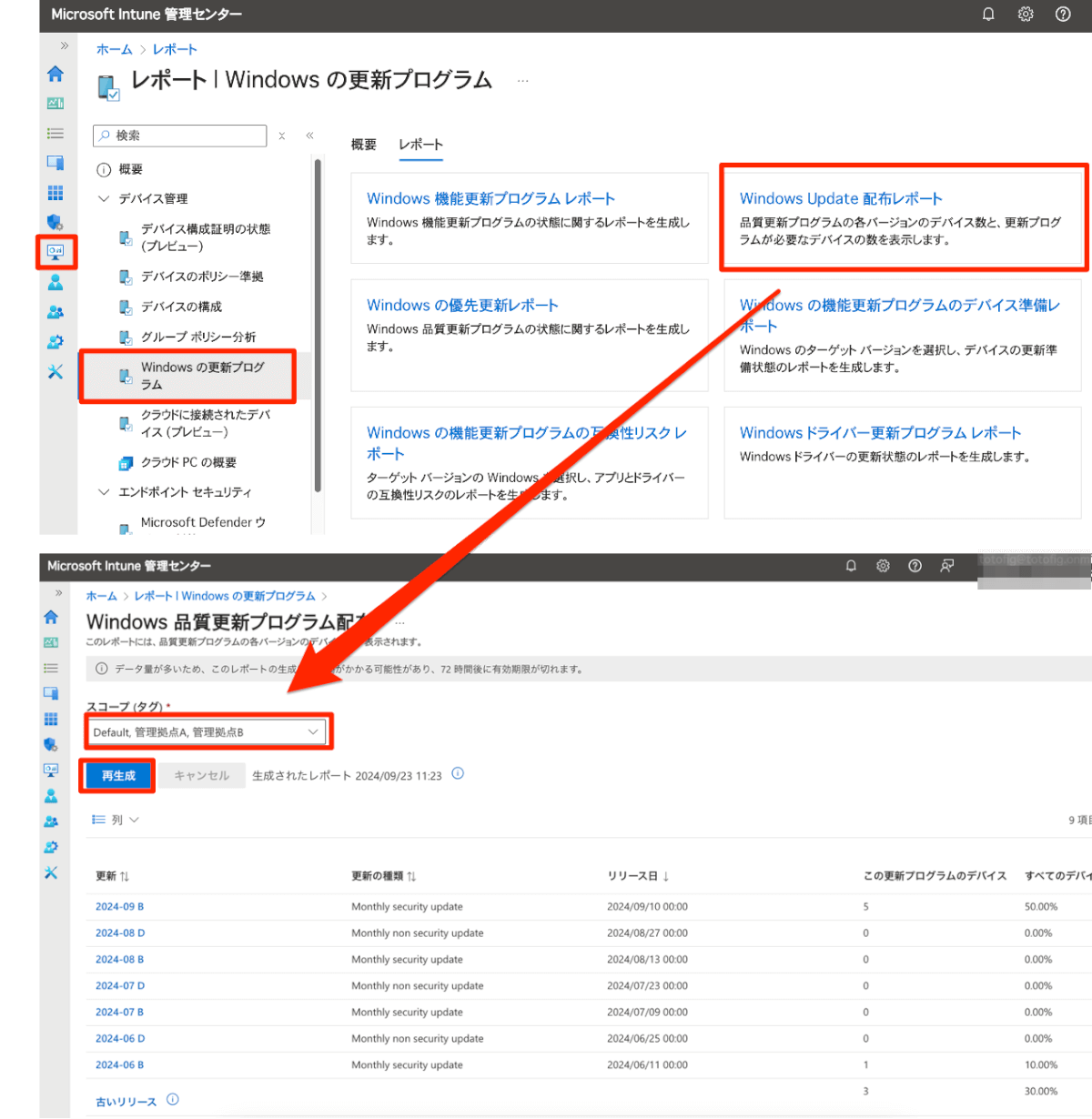

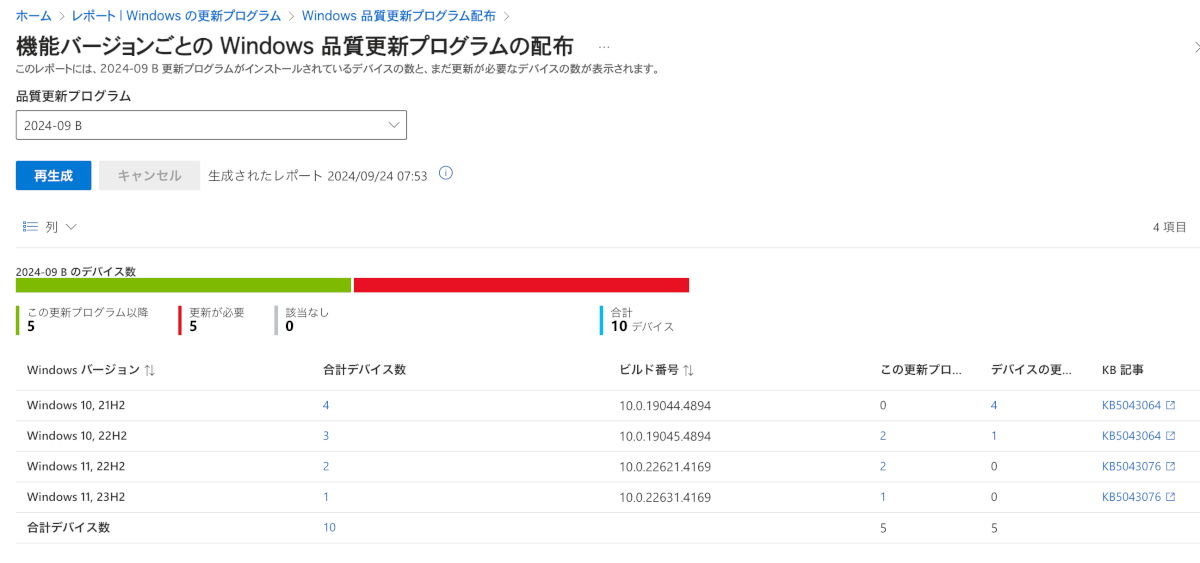

Windows 端末のアップデート状況を確認するには、[レポート] > [Windows の更新プログラム] > [Windows Update 配布レポート] をクリックして、スコープタグを選択 (何もやってなければ Default を選択) して [生成または再生成] ボタンをクリックします。

以下のように品質更新プログラムの適用状況が確認できます。

機能更新プログラムポリシー

機能更新プログラムポリシーは、ポリシーで指定したバージョンで端末の機能更新プログラムを管理 (更新および維持) することができます。

機能更新プログラムポリシーを利用するための事前設定

機能更新プログラムポリシーを利用するのに端末に対する診断データ収集の設定とテナントに対するWindows データを必要とする設定を有効にする必要があります。

- Windows 機能更新プログラムデバイスの準備レポート

- Windows 機能更新プログラムの互換性リスク レポート

- Windows 機能更新プログラム レポート

- アラートを含む機能更新ポリシー/ 機能更新プログラムの失敗

端末に対する診断データ収集の設定:

次のいずれかの構成プロファイルを使用して、Windows 端末のテレメトリを構成します。

- テンプレート:[デバイス] > [Windows] > [構成] > [作成] > [テンプレート] > [デバイスの制限] > [レポートとテレメトリ] の [使用状況データの共有] を [必須] に設定します。 ※ [拡張] (1903 以前) または [省略可能] もサポートされています。

- 設定カタログ:[デバイス] > [Windows] > [構成] > [作成] > [設定カタログ] > [システム] カテゴリから [テレメトリを許可する] を追加し、[Basic] に設定します。 ※ [フル] もサポートされています。

本設定は、チャットやブラウザーの履歴、音声、テキスト、音声データなどの顧客のデータは処理および格納されませんが、必要に応じてプライバシーに関するドキュメントをお読みいただき、適用をご判断ください。EU などの地域におけるコンプラインスなどの観点から手動で構成する手順になっているものと思います。

テナントに対するWindows データを必要とする設定:

以下の設定を有効にします。

- [テナント管理] > [コネクタとトークン] > [Windows データ]

- プロセッサ構成で Windows 診断データが必要な機能を有効にする:オン ※ [保存] ボタンをクリック

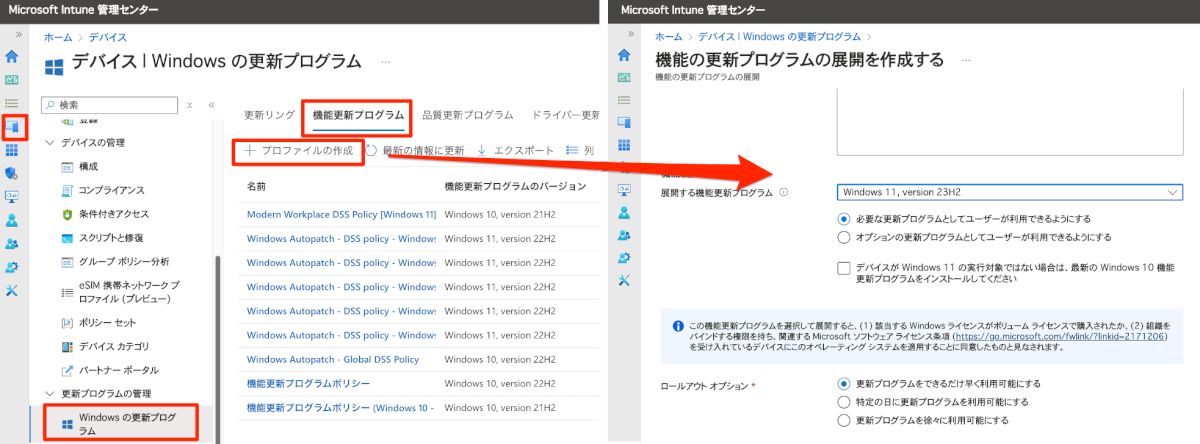

機能更新プログラムポリシー作成

[デバイス] > [Windows の更新プログラム] > [機能更新プログラム] タブ > [プロファイルの作成] から作成していきます。

※ Windows Autopatch のライセンスを保有している場合は [機能更新プログラムポリシーの作成] の項目が表示される場合があります

※ 更新リングで “機能更新プログラムの遅延日数” を設定している場合はどちらも適用されるため、“0” になっていることが推奨されます。

- 展開する機能更新プログラム:固定したい機能更新プログラムのバージョンを選択

- 必要な更新プログラムとしてユーザーが使用できるようにする:機能更新プログラムを自動的にインストールします。

- オプションの更新プログラムとして ユーザーが利用できるようにする:オプションの機能更新プログラムとしてユーザーが適用できるようにします。

- デバイスが Windows 11 の実行対象ではない場合は、最新の Windows 10 機能更新プログラムをインストールしてください:チェックを入れた場合は、Windows 11 の要件を満たしていない端末は、代わりに最新の Windows 10 機能更新プログラムを取得します。

- ロールアウト オプション:展開のタイミングを指定します。徐々に展開するオプションを選択した場合は、指定期間とグループ間の日数により自動算出で展開されます。詳細については、こちらの公式ドキュメントをご参考ください。

なお、Intune ライセンスのみで利用できる機能は以下となります。それ以外の部分は Windows Autopatch ライセンスが必要なります

・展開する機能更新プログラムのバージョン指定

・必要なオプションの更新プログラムとしてユーザーが利用できるようにする

・特定の日に更新プログラムを利用可能にする

なお、ポリシーの割り当ては、更新リング同様デバイスグループでの割り当てが推奨されます。この後の各ポリシーもデバイスグループでの割り当てでご認識ください。ポリシー適用後、指定のバージョンに達していない端末は対象の機能更新プログラムがインストールされ、指定のバージョンに達している端末はバージョンが維持されます。

機能更新プログラムポリシーを利用して Windows 11 へアップグレードする場合、更新リングの “Windows 10 デバイスを最新の Windows 11 リリースにアップグレードする” の構成有無にかかわらず、機能更新プログラムポリシーが優先されます。

機能更新プログラムポリシーレポート

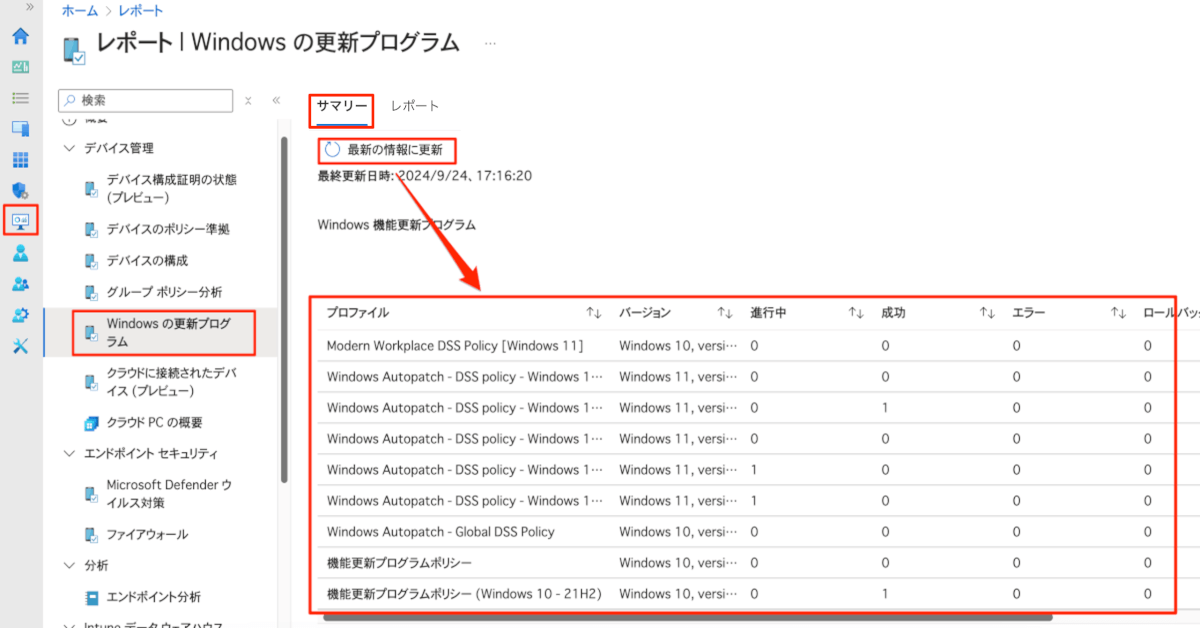

[レポート] > [Windows の更新プログラム] > [サマリー] タブから “最新の情報に更新” をクリックすると機能更新プログラムポリシーごとの展開状況の概要が確認できます。

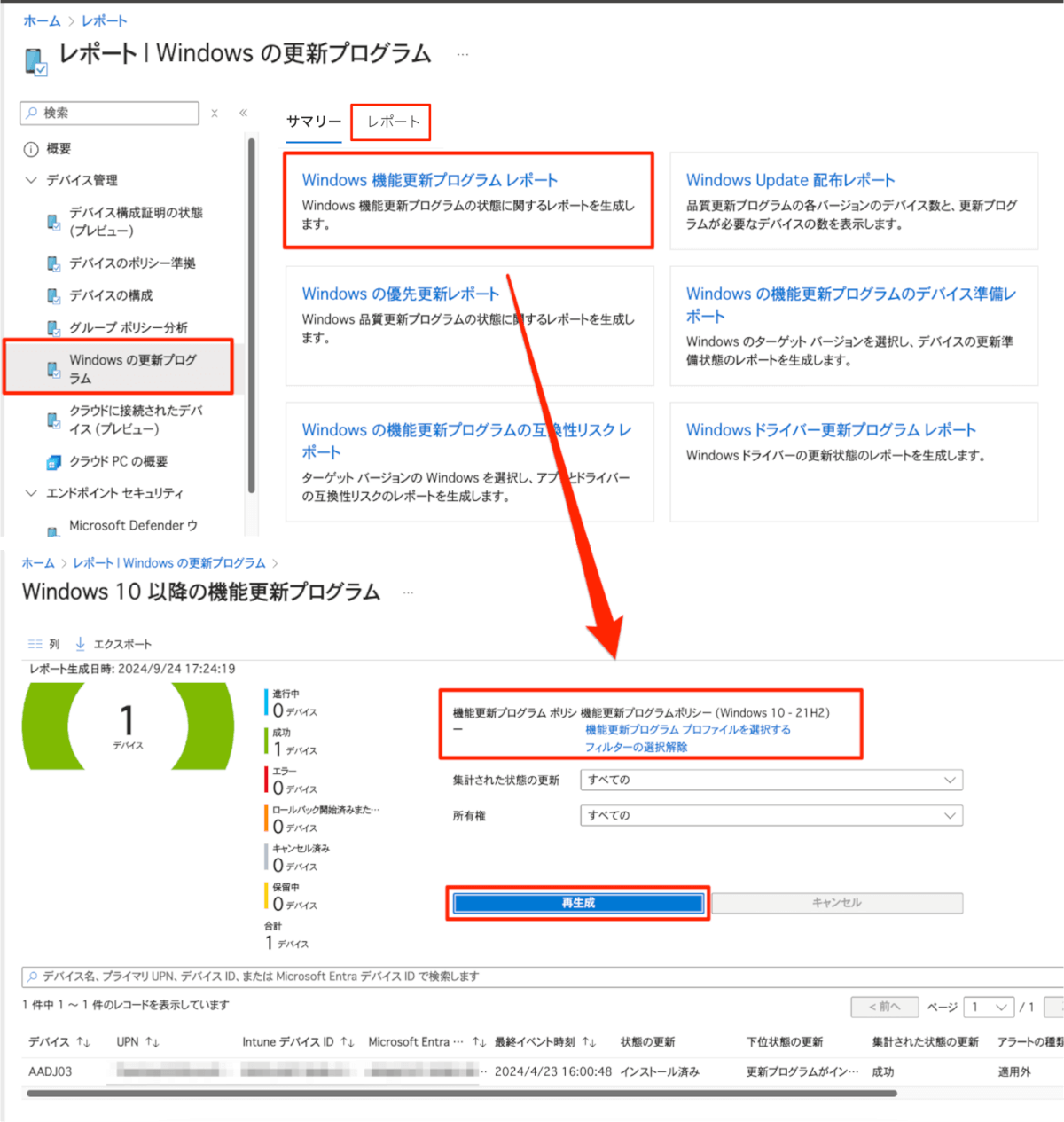

さらに [レポート] > [Windows の更新プログラム] > [レポート] タブ > [Windows 機能更新プログラム レポート] から機能更新プログラムポリシーを指定して [生成または再生成] ボタンをクリックすると機能更新プログラムポリシーで展開した端末の更新状況が確認できます。

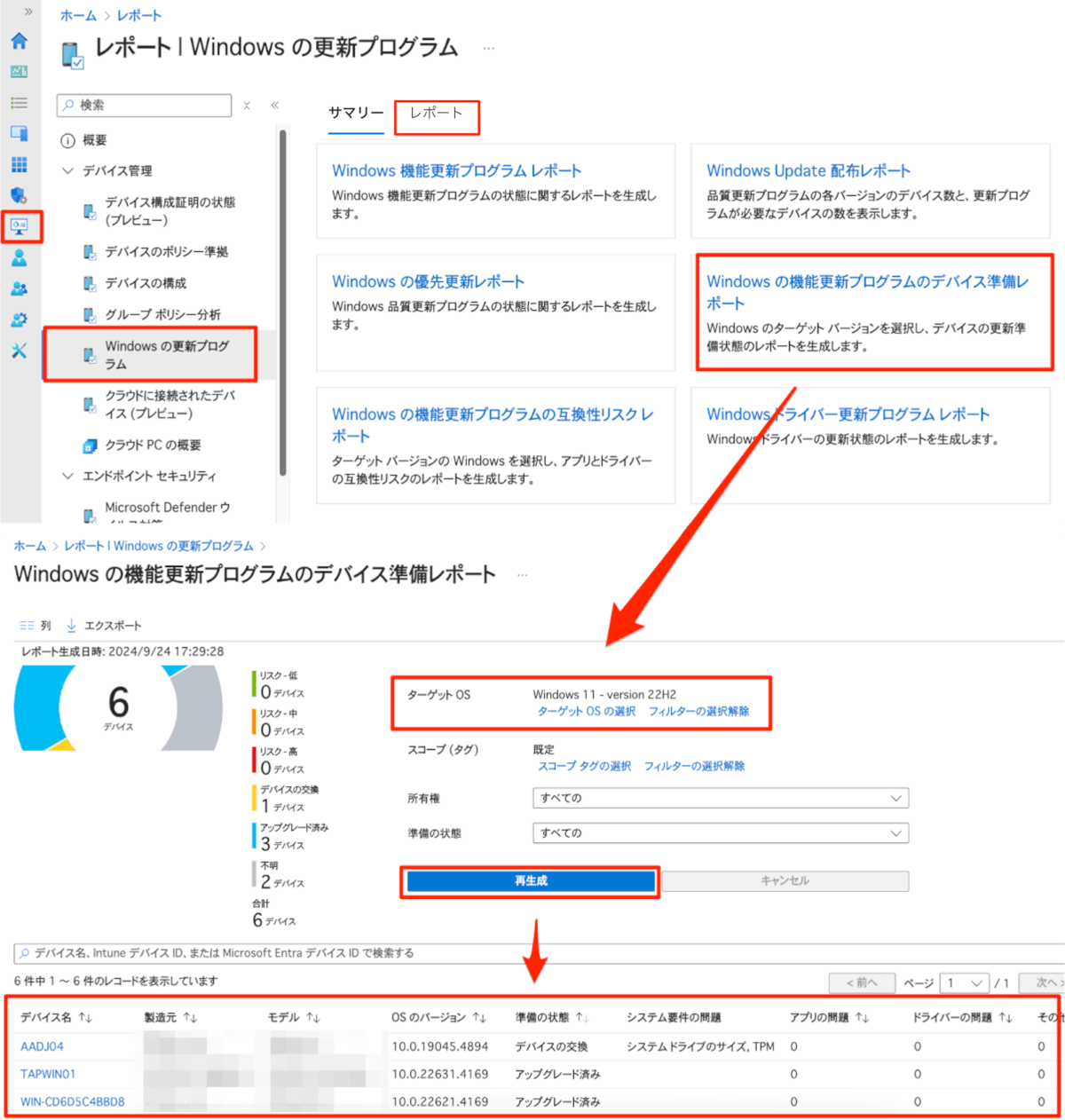

[レポート] > [Windows の更新プログラム] > [レポート] タブ > [Windows 機能更新プログラムのデバイス 準備レポート] からターゲットの OS バージョンを指定して [生成または再生成] ボタンをクリックすると各端末がアップグレードする際の機能更新プログラム対応状況が確認できます。

※ 本機能は、“機能更新プログラムポリシーを利用するための事前設定” の “Windows ライセンスの検証” の設定を有効にした場合に利用できる機能になります。

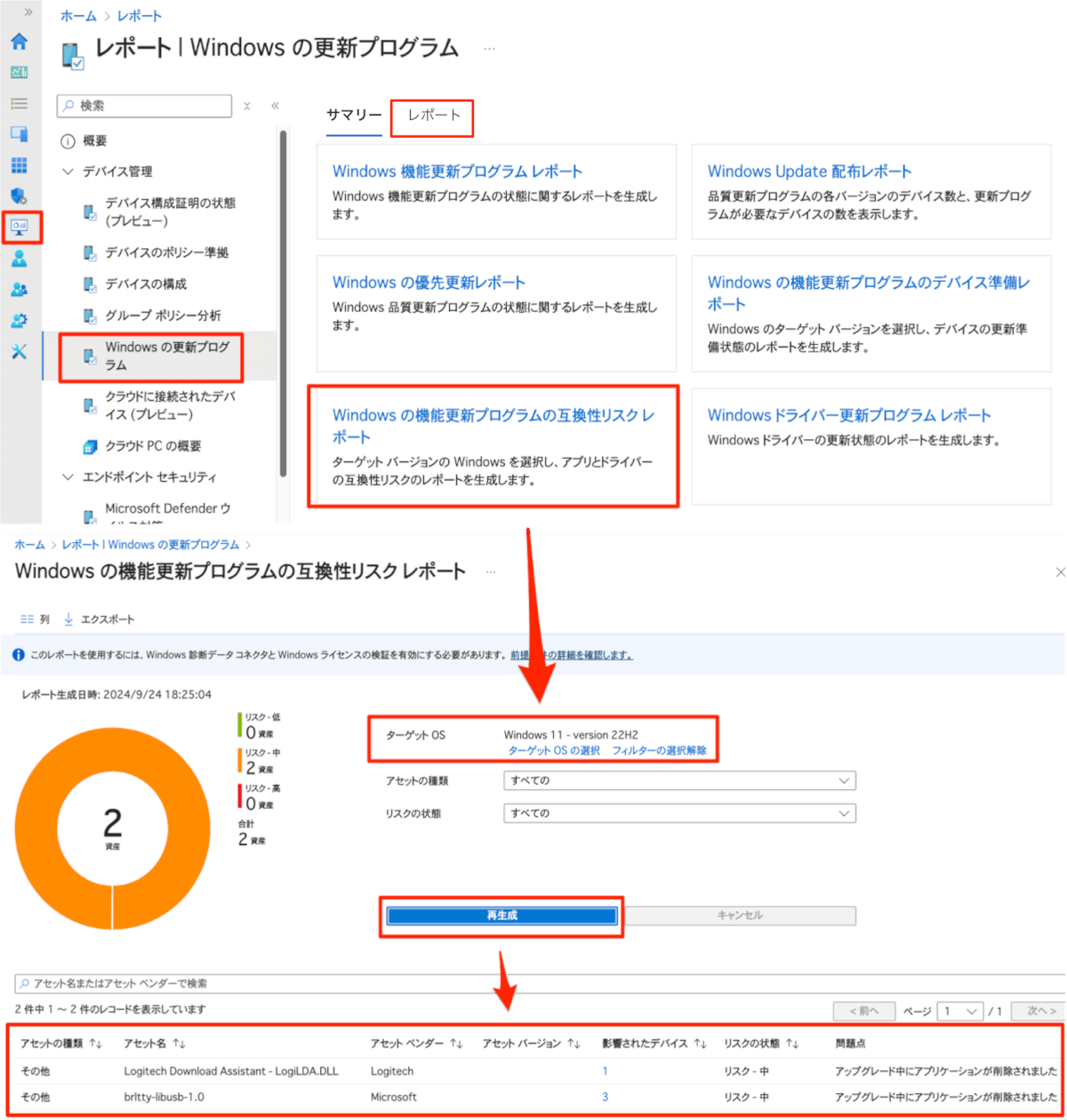

[レポート] > [Windows の更新プログラム] > [レポート] タブ > [Windows 機能更新プログラムの互換性リスク レポート] からターゲットの OS バージョンを指定して [生成または再生成] ボタンをクリックするとアプリやドライバーなどの互換性リスクや影響を受ける可能性がある端末を確認できます。

※ 本機能は、“機能更新プログラムポリシーを利用するための事前設定” の “Windows ライセンスの検証” の設定を有効にした場合に利用できる機能になります。

Appendix

ネットワーク帯域最適化

WSUS では、ネットワークの帯域を逼迫させないように BranchCache や Bits での制御が使われてきたかと思いますが、Intune でネットワーク帯域を制御するには、配信の最適化を利用します。

配信の最適化は、BranchCache や Bitsと同様にインターネットトラフィックを軽減できる機能でダウンロードした更新プログラムをローカルにキャッシュして端末同士で更新データを共有することによりインターネットからダウンロードするパケットを節約したり、ダウンロード量などをコントロールすることができます。配信の最適化は Windows Update 以外にも Microsoft 365 Apps (旧称:Office 365) や Microsoft Store などの更新プログラムにも使用できます。

配信の最適化は、デフォルトで有効になっていますが、会社のネットワークに合わせて調整したい場合は、Intune から構成することも可能です。

また、ローカルキャッシュサーバーのような機能を提供する Microsoft Connected Cache (Configuration Manager 不要) というのも出てきているため、こちらも一つの課題の解決策になるかもしれません。

Windows 8.1 / Windows Server 2012 R2 以前と Windows 10 / Windows Server 2016 以降の更新プログラム違い

累積でない個別更新プログラム廃止:

Windows 8.1 および Windows Server 2012 R2 以前では過去分を含む累積品質更新プログラムとセキュリティのみの更新プログラムという単体の更新プログラムが提供されていました。WSUS などではアプリケーションの動作に影響が少なくなるよう更新プログラムを選択的に適用することができていましたがとびとびで更新プログラムが適用されてしまうことで思わぬ不具合に繋がることがあったため現在は廃止されています。

Windows 10 および Windows Server 2016 以降では過去分を含む累積品質更新プログラムのみが提供されています。なので昔のように特定の KB のみを除外したとしてもそのあとの更新プログラム適用により前回のアップデート内容も包含されることになります。

そのため、医療現場や工場といった影響が大きい業務などでは、機能アップデートされない Windows 10 / 11 IoT Enterprise LTSC などの利用が検討されます。Windows 10 / 11 IoT Enterprise LTSC の詳細については、東京エレクトロンデバイス様がまとめてくださっている以下のブログが参考になるかと思います。

参考

Intune での Windows 10 以降向け更新リングのポリシー

Intune での Windows 10 以降向け機能更新プログラムのポリシー

Microsoft Intune で Windows 品質更新プログラムを迅速化する

Microsoft Intune での Windows ドライバーの更新管理

Intune による Windows 診断データの使用を有効にする

更新リングの Intune ポリシーを通じて管理できる Windows Update の設定

最後に

いかがでしたでしょうか。今までやってきたコンサルや導入支援観点での内容を色々盛り込んでみましたが、少しでも参考になるところがありましたら幸いです。