はじめに

2024年8月24日にNetskope社より「Urgent — Enable Netskope Secure Enrollment」という件名のNetskope Clientの有効化に係わる脆弱性とSecure Enrollmentの有効化を推奨する内容のメールが送付されています。本機能は、Netskopeクライアントのエンロールプロセスにおける脆弱性に対応するための機能です。本ブログでは、Secure Enrollmentの有効化方法やその後の対応、留意点を紹介していきます。

CVE番号:

- CVE-2024-6387

関連ドキュメント:

詳細

本脆弱性により、攻撃者は自身が管理する環境にNetskope Clientをインストールし、他組織が管理するNetskopeテナント内のユーザーになりすましてNetskope Clientを有効化できる可能性があります。

※ 現時点でNetskope社は、この脆弱性が実際に悪用されたケースを確認していません。

なりすましによって自社環境にオンボードされた場合、何らかの手段で入手した社内リソースのURLやIPアドレスと認証情報を用いて、Netskope Private Accessを利用して自社サービスに不正にアクセスできる可能性が考えられます。

脆弱性を利用して、攻撃者がNetskope Clientを有効化できる条件

テナントIDとテナントドメイン名が漏洩し、Netskopeテナントにプロビジョニングされているユーザー(メールアドレス)が推測された場合

脆弱性への対処法 ~ Secure Enrollmentの有効化 ~

Secure Enrollmentを有効化することで、本脆弱性への対処ができます。

- Secure Enrollmentの有効化方法

- Netskope管理画面の[Settings] > [Security Cloud Platform] > [Netskope Client] > [MDM Distribution]を開き、[Secure Enrollment] > [Enforce authentication of Netskope Client enrollment]にチェックを入れる

- Secure Enrollmentには2種類の設定が存在しています。

- 「Enforce authentication of Netskope Client enrollment」 ← 本ブログではこちらのみを取り扱います

- 「Enforce encryption of initial configuration of Netskope Client」(2024/09/09現在 Optionalの位置付け)

- Secure EnrollmentがOFFの場合は、Org ID+ユーザーメールアドレスを指定してEnrollを実施していました。

- Secure EnrollmentがONの場合は上記に加えて期限付きのauthentication tokenがエンロール時に必要になります。

Secure Enrollment有効化後の留意点

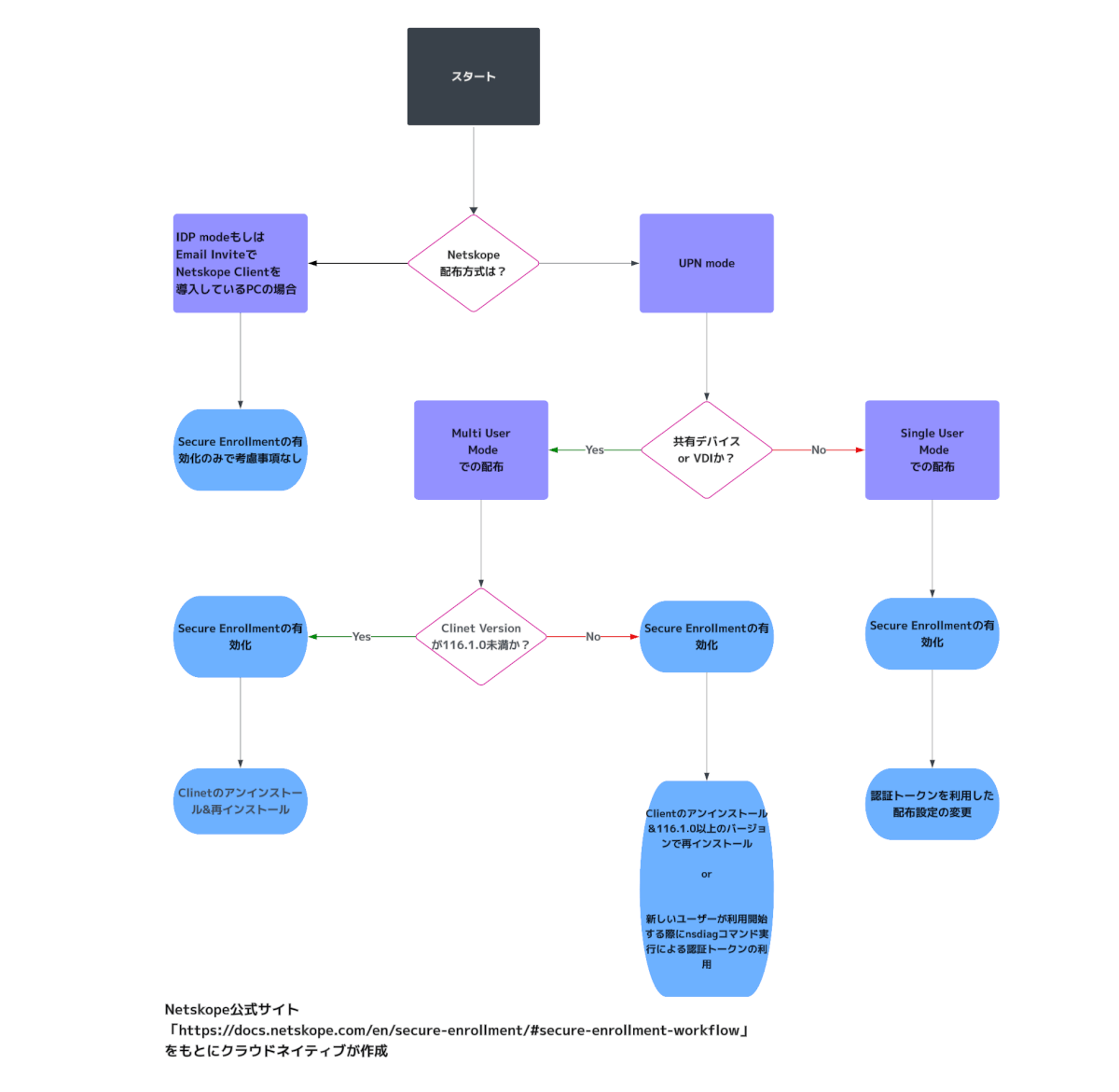

Netskope Clientの配布方式によって留意点が異なります。以下のフローを参考に、御社テナントでどのような対処が必要かご確認ください。

- 以降は、Secure Enrollmentの「Enforce authentication of Netskope Client enrollment」 のみを有効化した場合を想定した記述です。

- 「Enforce encryption of initial configuration of Netskope Client」についてはOptionalの位置付けのため本ブログでは取り扱っておりません (2024/09/09現在)

- IDP modeもしくはEmail InviteでNetskope Clientを配布する場合

- 追加作業は不要

- IDP mode以外でMDMからNetskope Clientを配布/再配布する場合

- MDMを用いた新しい配布方法※でNetskope Clientを有効化する必要がある

- 既存の共有デバイスやVDIに導入している場合(Mluti User Mode = PerUser mode)

- Netskope Clientのバージョンが116.1.0未満

- Netskope Clientをアンインストールした上で、version 116.1.0以降のクライアントを利用し、MDMを用いた新しい配布方法※でNetskope Clientを有効化する必要がある

- Netskope Clientのバージョンが116.1.0以降

- 以下のいずれかの対応が必要:

- Netskope Clientをアンインストールした上で、MDMを用いた新しい配布方法※でNetskope Clientを有効化する

- 新しいユーザーが利用開始する際に、nsdiagコマンドを用いてトークンを登録する

- Protect Client configuration and resources optionが有効化されている場合は利用できません

- 以下のいずれかの対応が必要:

- Netskope Clientのバージョンが116.1.0未満

※ MDMを用いた新しい配布方法については、後述の「Secure Enrollment有効化後の対応」をご参照ください。

Secure Enrollment有効化後の対応

共通

Secure Enrollment有効化している環境では、Netskope Clientをインストールする際にトークンを設定します。

ここでは、トークンの有効期限を設定します。

手順

- Netskope管理コンソールにログインします。

- [Settings] > [Security Cloud Platform] > [Netskope Client] > [MDM Distribution] > [Secure Enrollment] の順に遷移して、 [Enforce authentication of Netskope Client enrollment]に記載のトークンをコピーします。

- トークンの期限は7日から365日の間で設定可能です。御社ポリシーに合わせてトークンの期限を設定してください。

- トークンの有効期限切れとなる前に、トークンの更新を行う必要がございます。

Windows

手順

配布コマンドに下記を追加します。

enrollauthtoken=<認証トークン>※ トークンの期限に合わせてMDM側に設定しているトークンを更新してください。

例1:Single User Modeで配布したい場合

msiexec /i "NSClient_<クライアントバージョン>_Windows.msi" host=addon-<テナント名>.goskope.com token=<Org Key> enrollauthtoken=<認証トークン> /qn /l*v %PUBLIC%\nscinstall.log例2:共有デバイスやVDIにNetskope ClientをMluti User ModeまたはPerUser modeで導入する場合

msiexec /i "NSClient_<クライアントバージョン>_Windows.msi" host=addon-<テナント名>.goskope.com token=<Org Key> mode=peruserconfig enrollauthtoken=<認証トークン> /qn /l*v %PUBLIC%\nscinstall.log例3 : Mluti User Mode、PerUser modeで導入された116.1.0以降のNetskope Clientにユーザーを有効化する場合

Netskopeを有効化したい端末にて、コマンドプロンプトを管理者権限にて開き、以下コマンドを実行

nsdiag -e enrollauthtoken=<token>- 認証トークンを登録する際は、コマンドプロンプト(管理者権限)にて上記コマンドを実行ください。

- 本操作は、Windowsのみに対応しています。

- Netskope Clientのバージョンが116.1.0以降である必要がございます。

- 認証トークン登録後は、Configurationの更新をしてNetskopeがEnabledになることを確認してください。

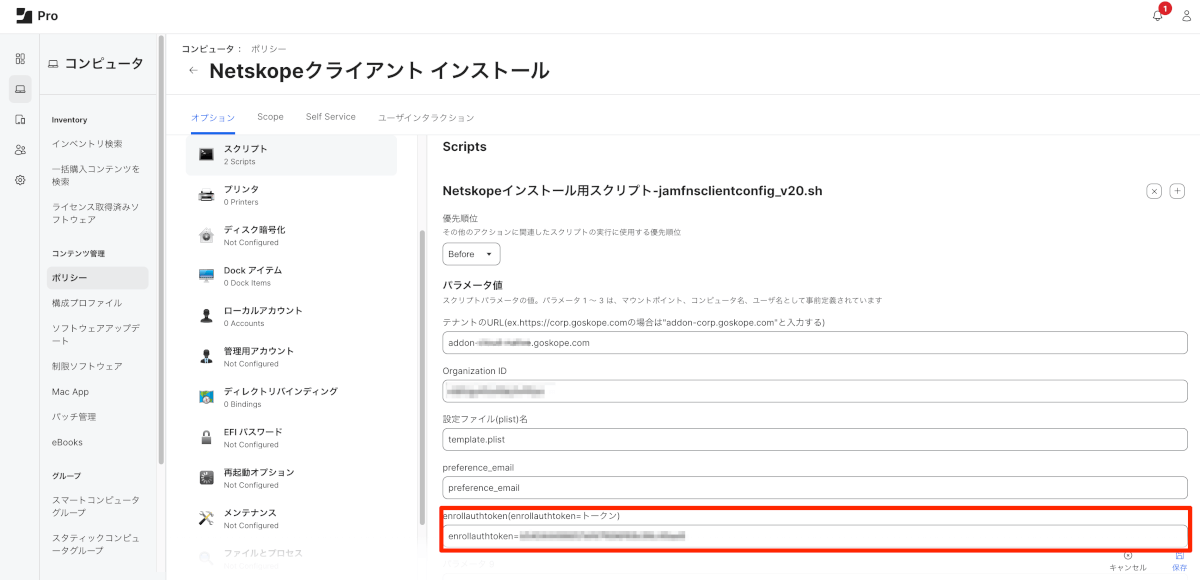

MacOS(Jamf pro)

手順

- Netskope公式サイトより、最新のスクリプトをダウンロードします。

- JAMFScripts.zip

- Jamfにログインし、[設定] > [コンピュータ管理] > [スクリプト]の順に遷移します。

- ダウンロードしたスクリプトをアップロードします。

- [コンピュータ] > [ポリシー]の順に遷移して、Netskope Clientを配布しているポリシーを開きます。

- アップロードした最新のスクリプトに差し替え、既存のパラメータに加えて、認証トークンを追加します。

- パラメータに「enrollauthtoken=<認証トークン>」を追加します。

nsdiagによるトークンの更新はWindowsのみサポートされており、macOSでは利用できません(2024/09/09 時点)

まとめ

「Secure Enrollment有効化後の対応」では全てのパターンを網羅していません。ご不明な点がある場合や、御社テナントでの具体的な設定方法について確認したい場合は、お手数ですが購入代理店までお問い合わせください。