こんにちは。セキュリティチームのぐっちーです。Microsoft Sentinel を Microsoft Defender XDR ポータルに統合して一括管理する「Unified Security Operations Platform」がGAされ、Microsoft Defender XDR のポータルでSentinelのアラート管理等ができるようになりました。12本記事では、その利用感などを紹介したいと思います。

3行まとめ

- Microsoft SentinelがMicrosoft Defender XDRのポータルに統合され、単一のインターフェースでセキュリティ運用が可能になった。

- インシデント管理、高度な追求、コンテンツハブなど多くの機能がDefenderポータルから利用可能になったが、一部未対応の機能も存在する。

- 今回統合された範囲に作業内容が収まる場合は、セキュリティ運用の効率が向上することを実感した。

課題感

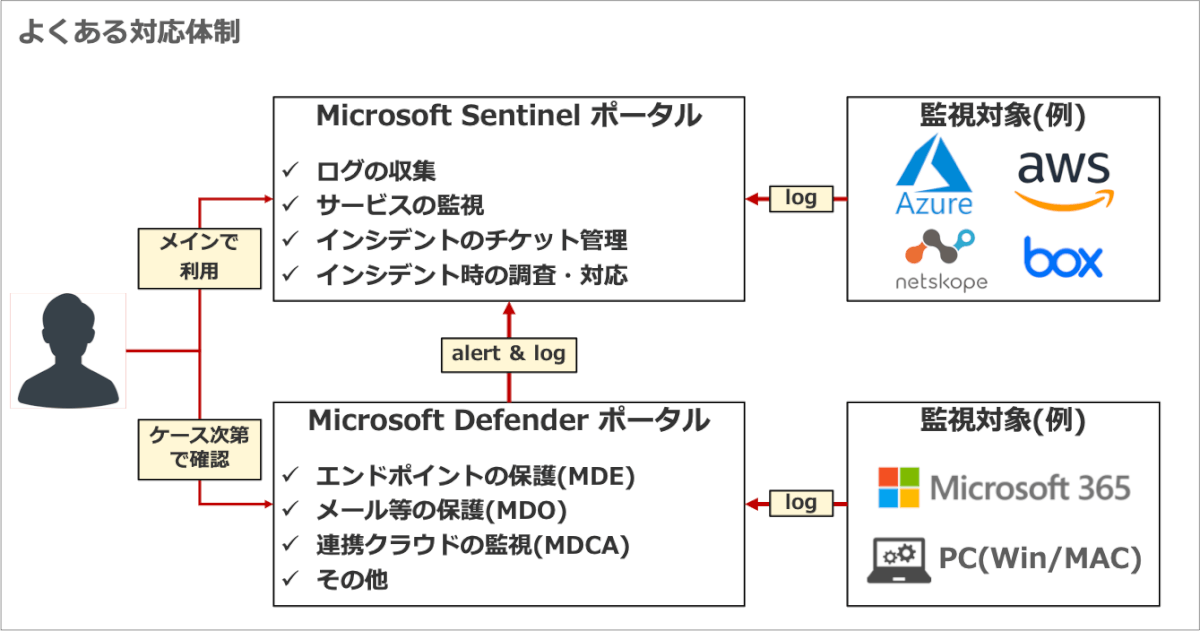

Microsoft Defender と Sentinel を導入している組織のセキュリティ運用担当は、複数のツールやプラットフォームを利用して対応を行なわなければならない場合があります。基本的には、SIEM(Sentinel)にログを集め、SIEMで統合管理するような形で運用するのが基本線ではあります。しかし、Microsoft Defender シリーズには対応を補助してくれる機能がついており、検出されたアラートによっては両方のプラットフォームを並行して確認した方が対応がしやすいケースもあります。

個人的には、対応プラットフォームが分かれていることにより、アラート対応1件1件の対応が大幅に非効率になるものではないと思っています。とはいえ、塵も積もれば山となる。管理コンソールの切り替えは地味にめんどくさいものであり、可能であれば1つで完結したいのが本音です。

Microsoft SentinelをDefenderポータルに統合

そんな中、マイクロソフトは Microsoft Sentinel を Microsoft Defender XDR のポータルに統合し、統一されたセキュリティ運用基盤を提供しました。これにより、担当者は1つのポータルからすべてのセキュリティ関連の操作を実行できるようになります。この統合により、複数のインターフェースを操作する必要がなくなり、各サービス間のコンテキストを容易に共有できるようになりました。これにより、セキュリティインシデントの全体像を把握しやすくなり、より効率的な運用が可能となっています。

設定方法

前提条件

- Defender と Sentinel は構築済みのケースを想定しています。

- 接続に際しては、Defender に関する権限とSentinelに関する権限が必要になります。必要な権限の詳細については、マイクロソフトのサポートページをご覧ください。3

ご注意

本ブログは2024年8月18日時点の情報を元に執筆しています。

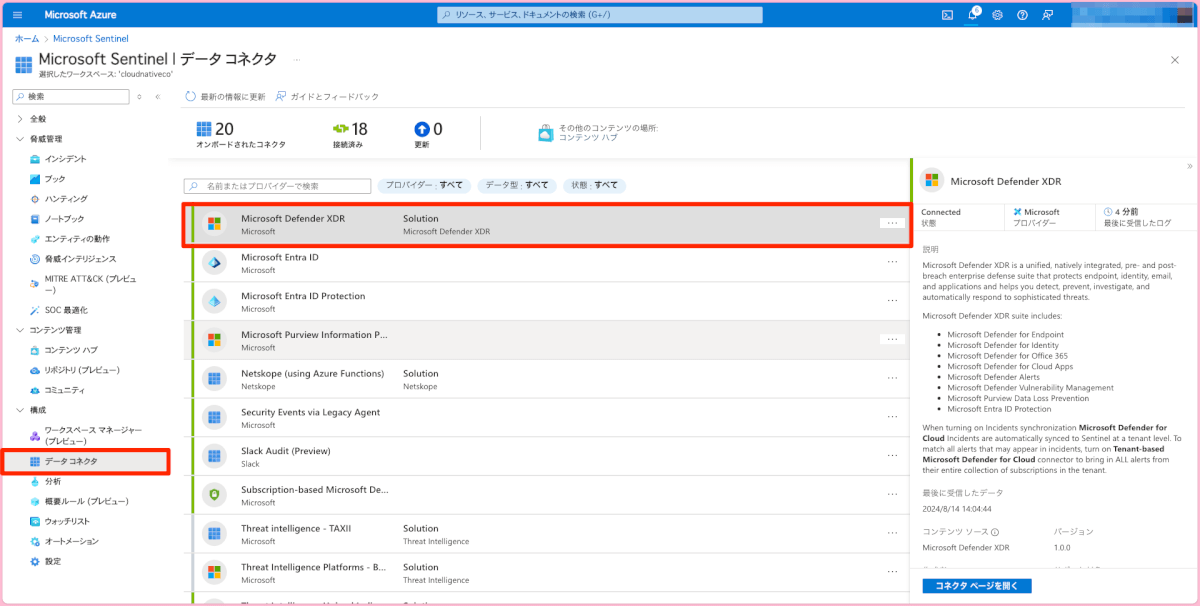

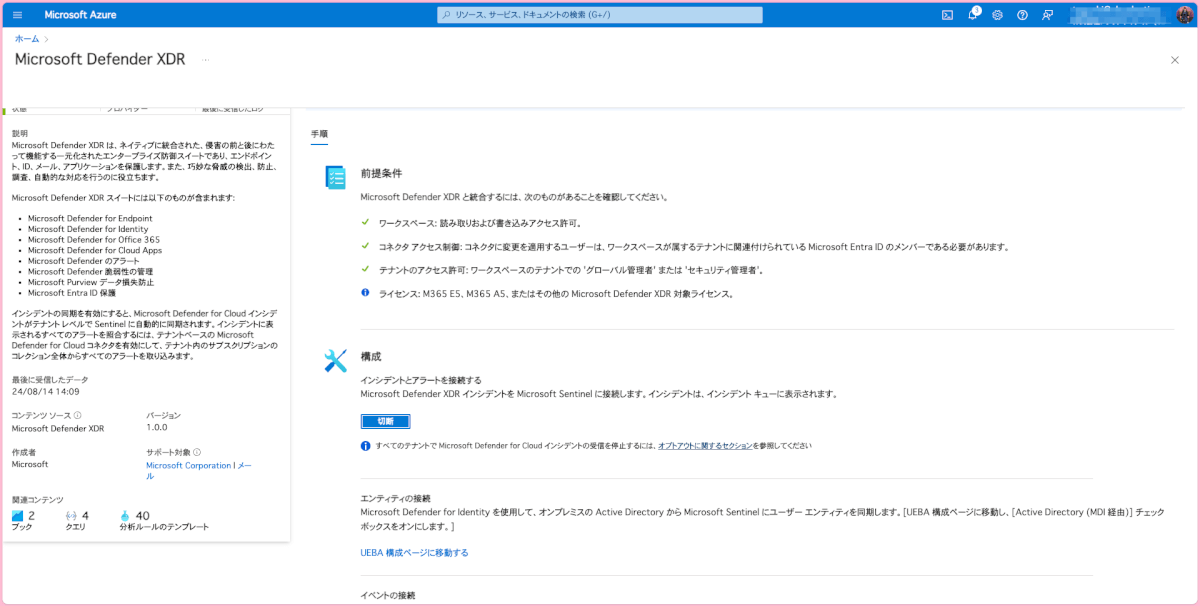

Sentinel 側の設定

Sentinel 側の設定としては、Microsoft Defender XDR のコネクターをセットアップし、Sentinel と Microsoft Defender XDR を接続した状態としておきます。

この作業を実施するには、Sentinel と Microsoft Defender XDR それぞれの権限が必要となります。

Microsoft Defender XDR ポータル側の設定

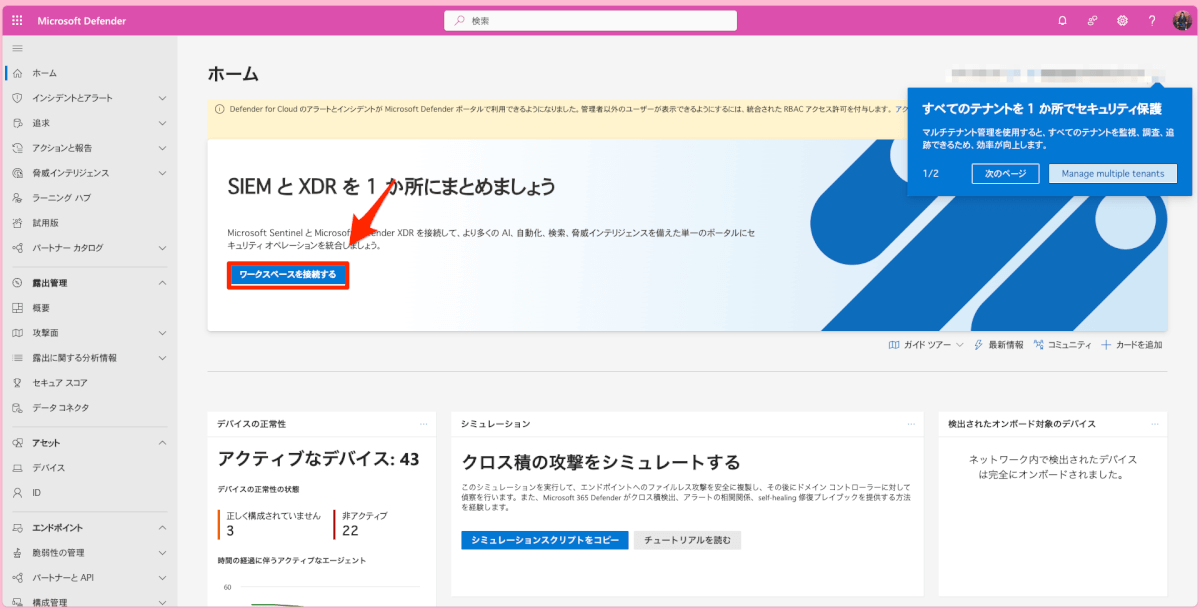

続いて、Microsoft Defender XDR ポータル側の設定です。トップページに表示された「SIEMとXDRを1箇所にまとめましょう」というメニューから作業を開始します。

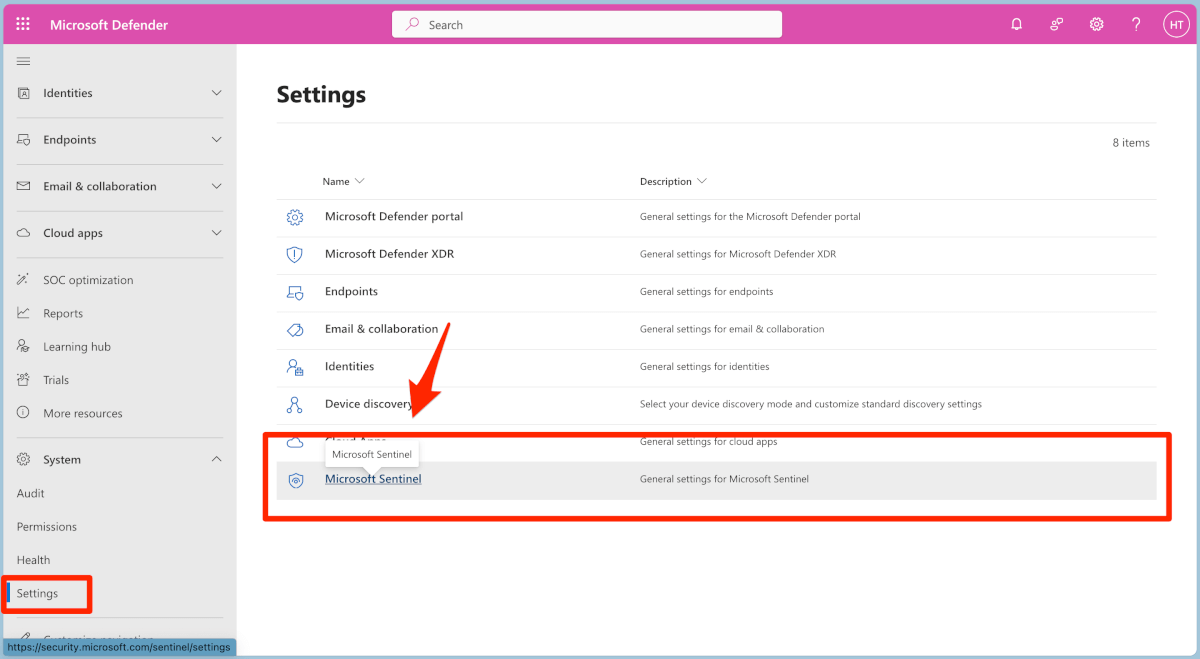

あるいは、[Settings] > [Microsoft Sentinel] からもアクセス可能です。

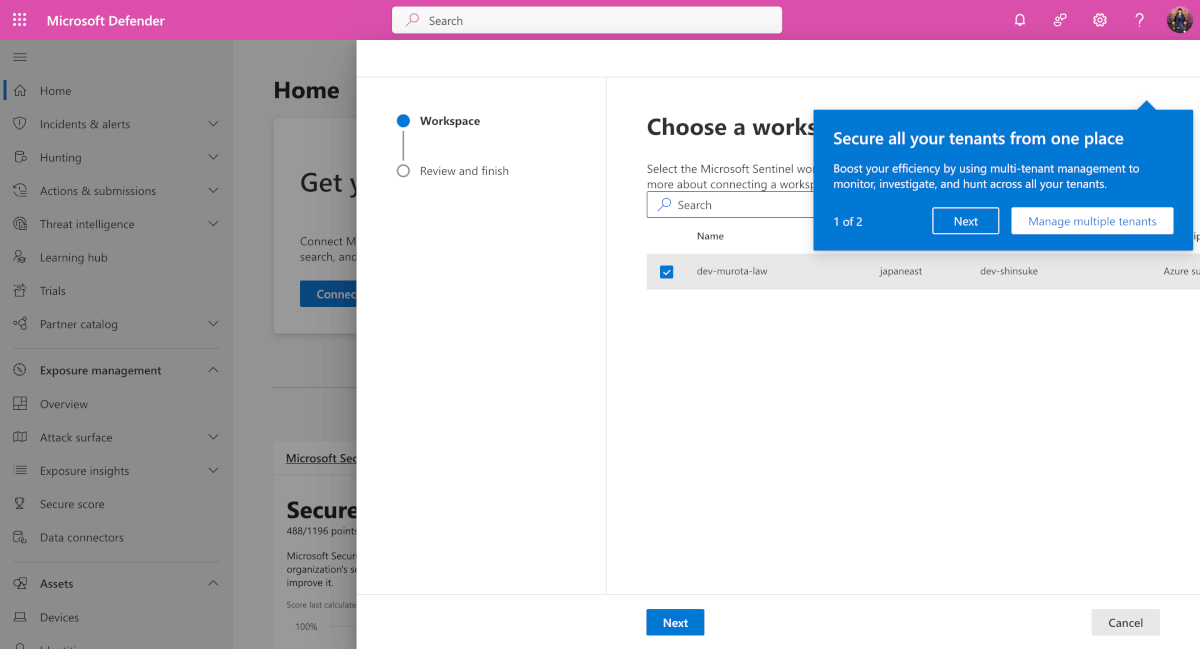

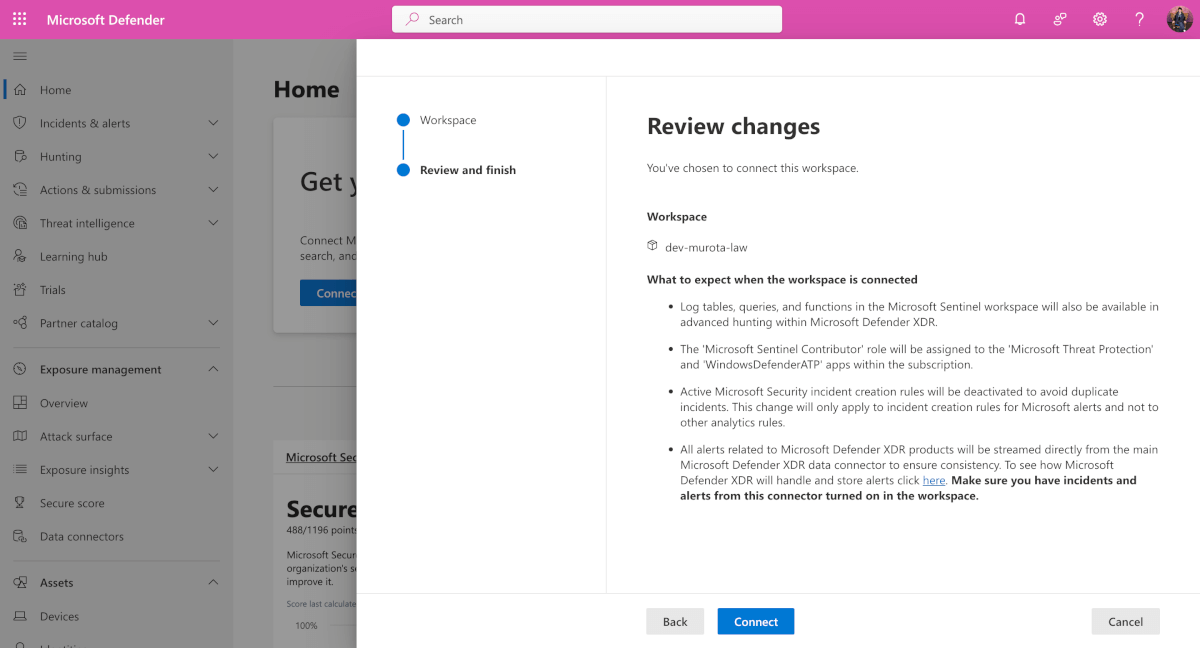

アクセス権がある設定ができている Sentinel の Workspace が表示されるので、接続先を指定します。コネクター未設定の場合は、先には進めないので、コネクターを先に設定しましょう。

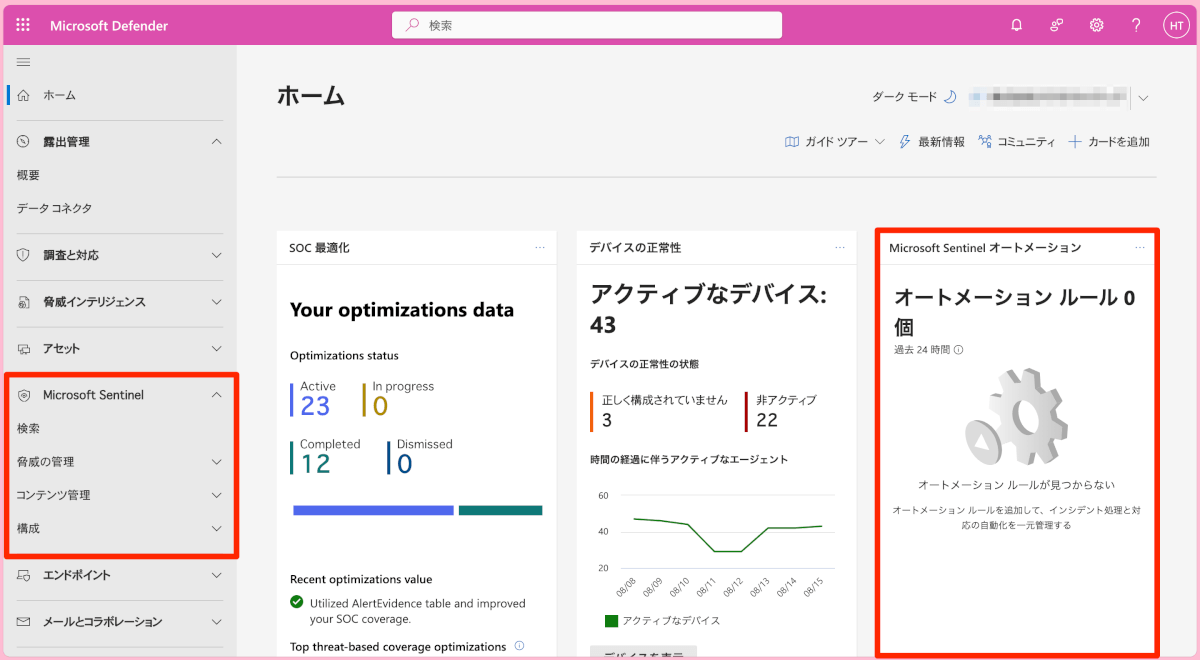

設定に同意して、利用を開始できます。設定後、しばらく経ったら、Sentinel が Defender ポータルに出現し、統合管理できるようになります。

何ができるようになったのか?

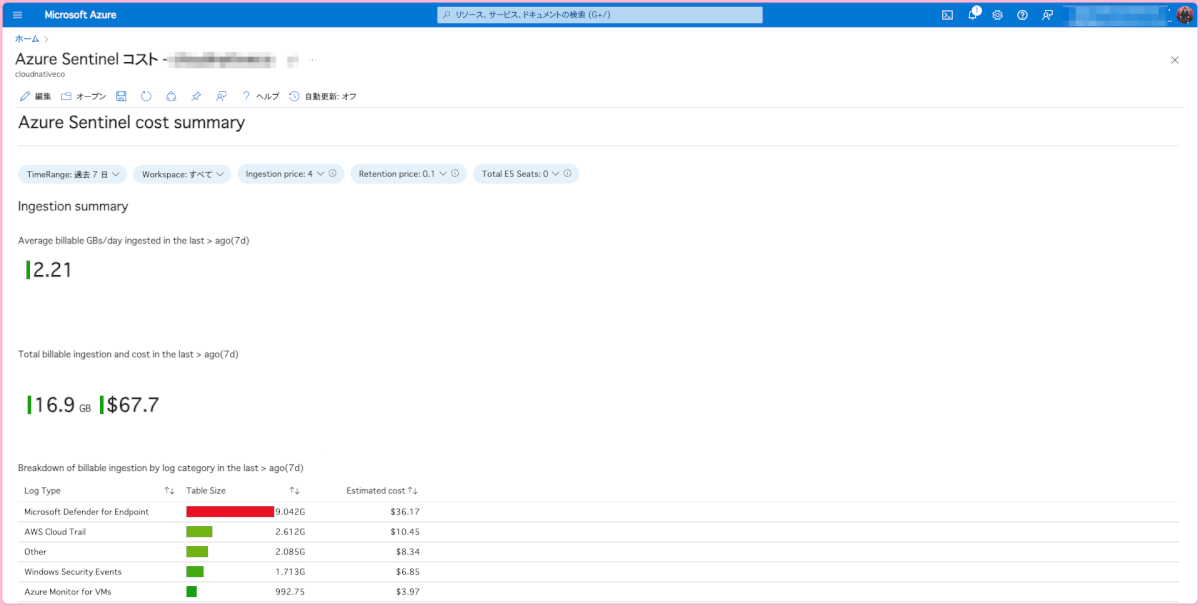

実際に Microsoft Sentinel が Defender ポータル内でどのように機能するのかを試してみました。まず、ポータルにログインすると、クラウドベースのSIEM機能や、アクティブなインシデントの詳細、調査ツール、脅威インテリジェンスが統合され、一目で確認できました。

Sentinel のインシデント対応(タスククローズ)

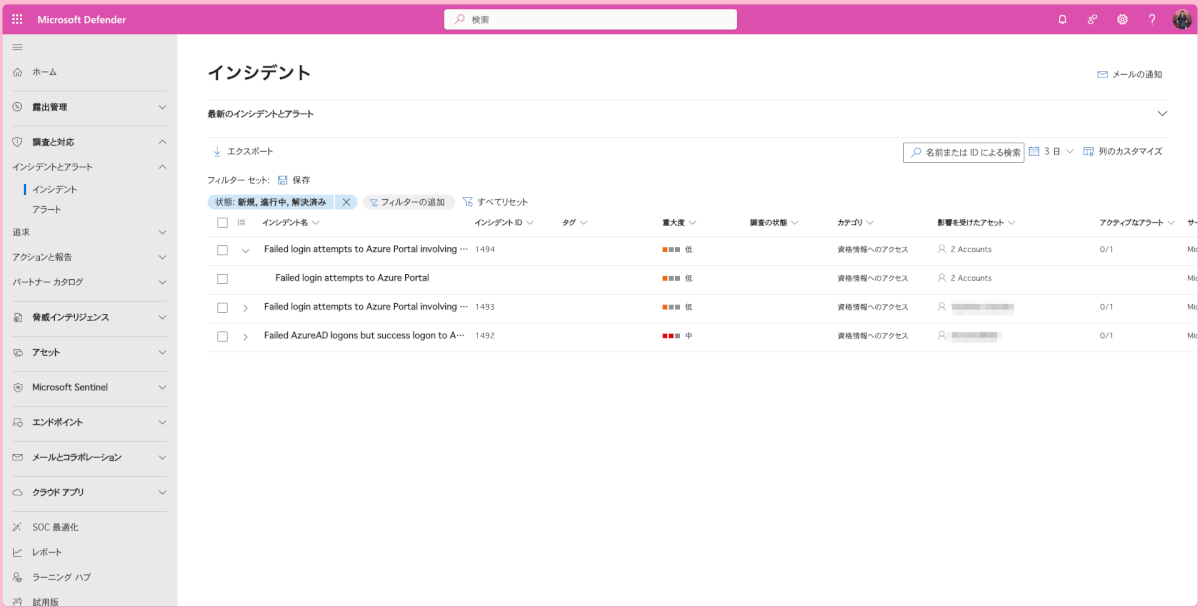

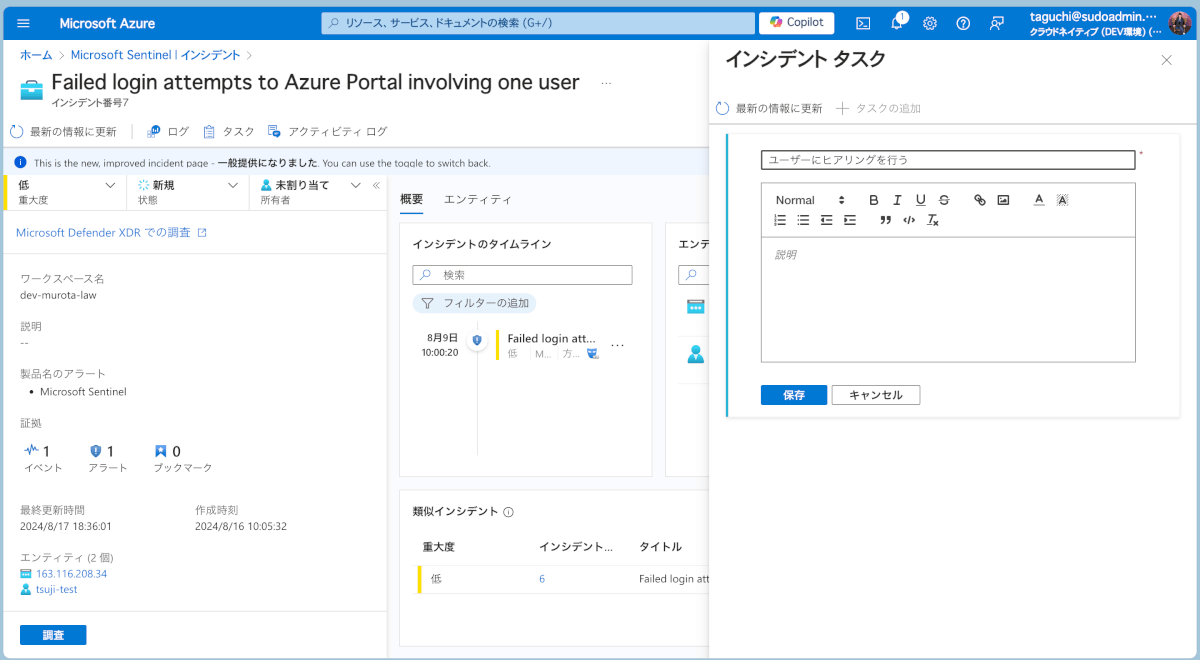

Defender のインシデントタブで、Sentinelのインシデントも確認できます。

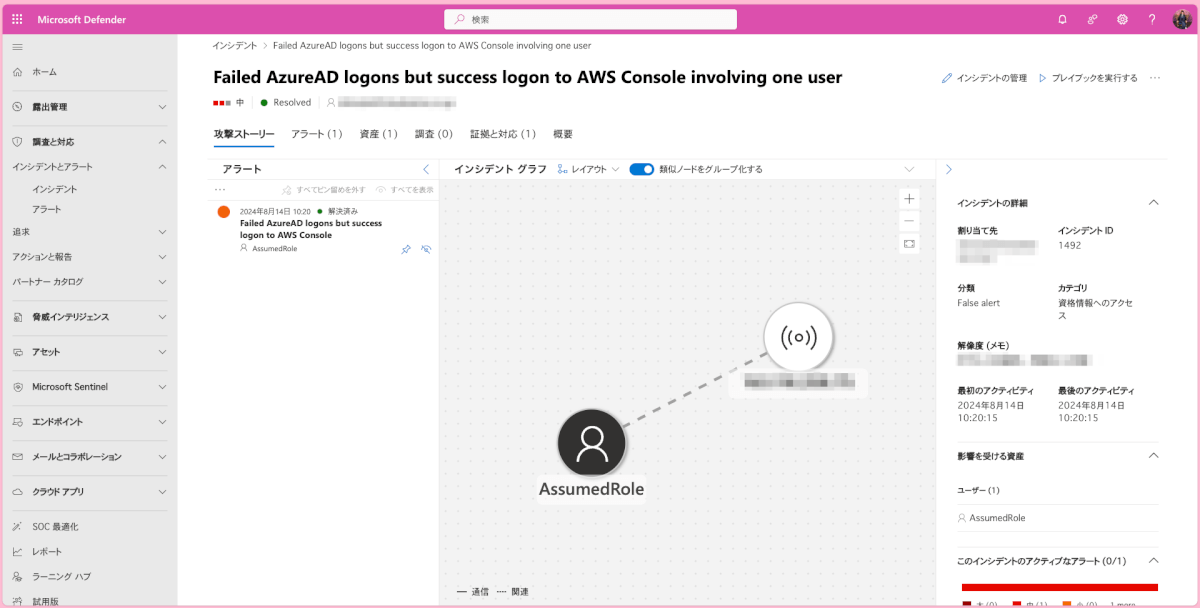

個別のインシデントを開くと、攻撃手法やログなどから調査できます。

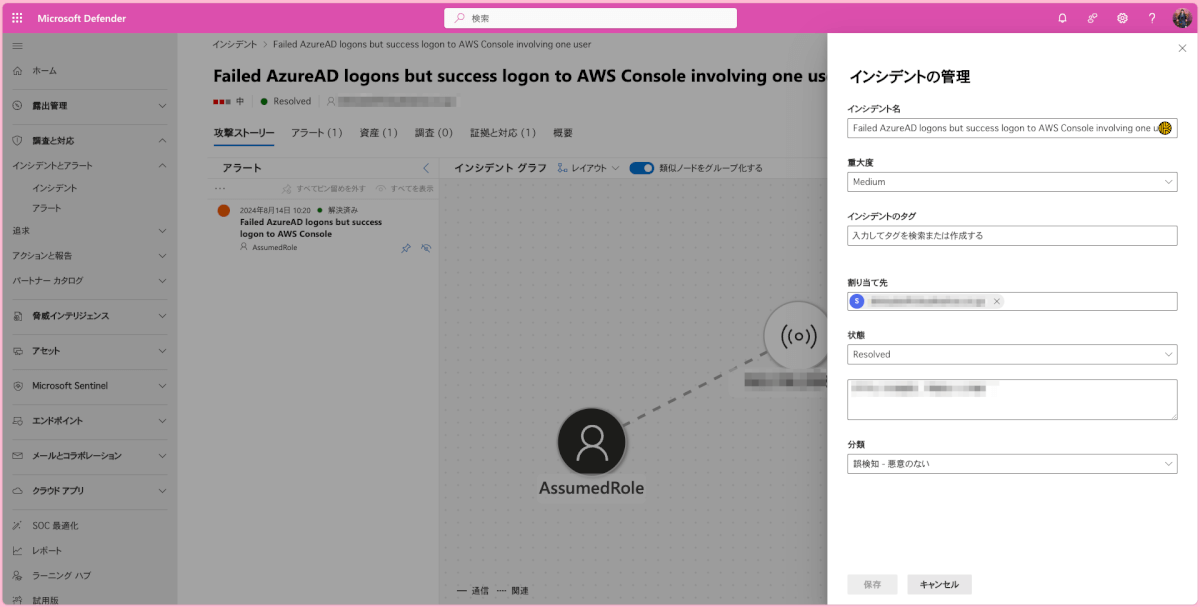

クローズすると、Sentinel側にもステータスが連携されます。Defender 側をクローズしてから、体感30秒ぐらいでSentinel側のステータスも変わるイメージです。(あくまで検証時の体感の話です。)

参考

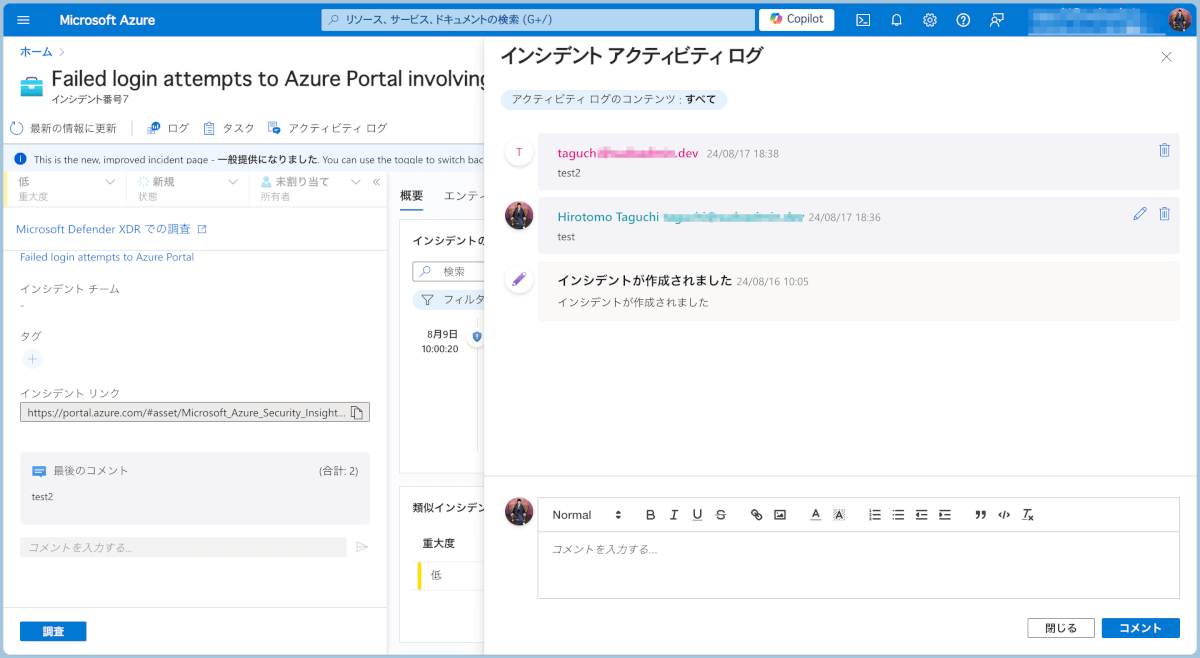

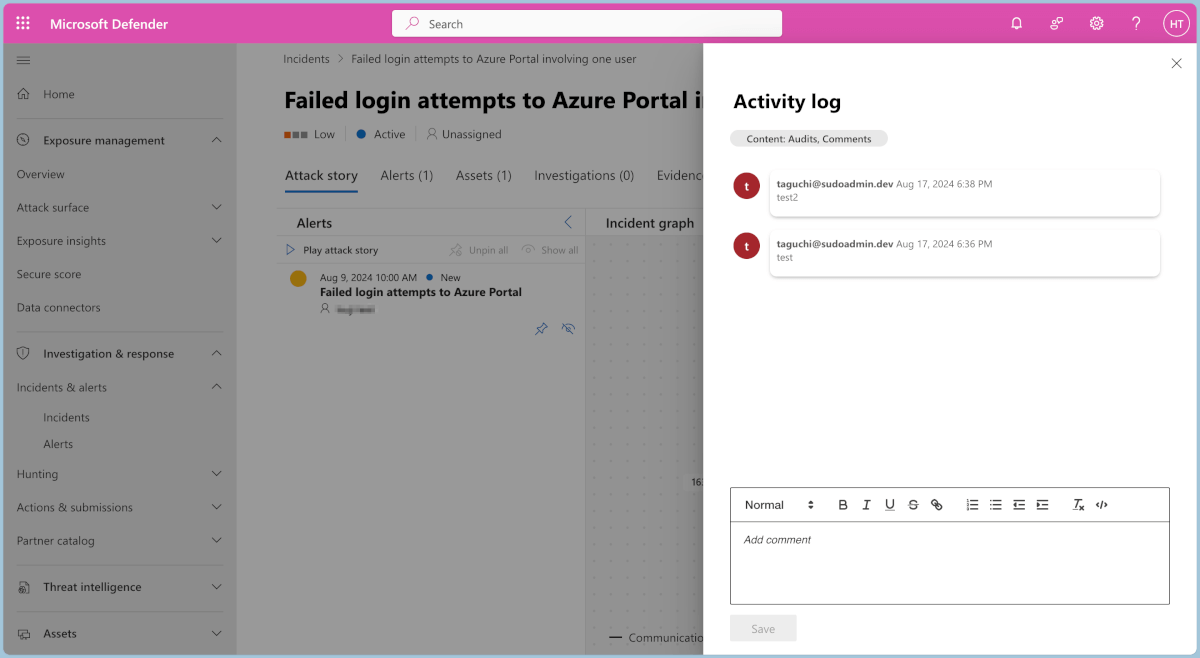

Incident Activity Log (インシデントチケットに対してのコメント)についても双方連携されておりました。

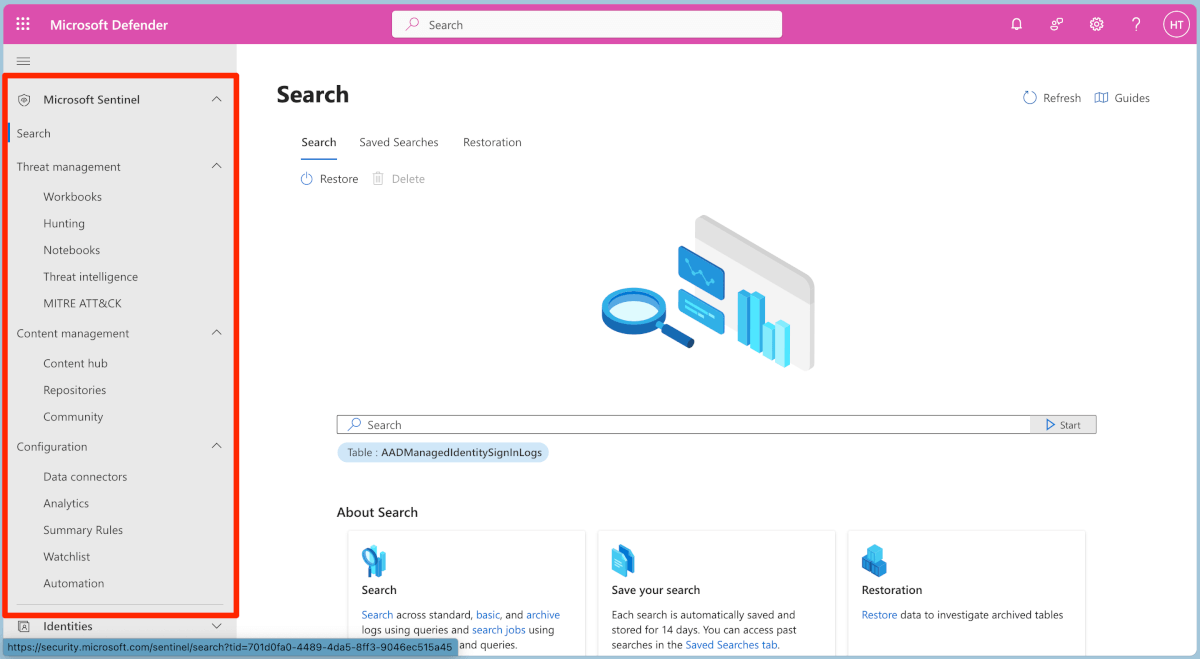

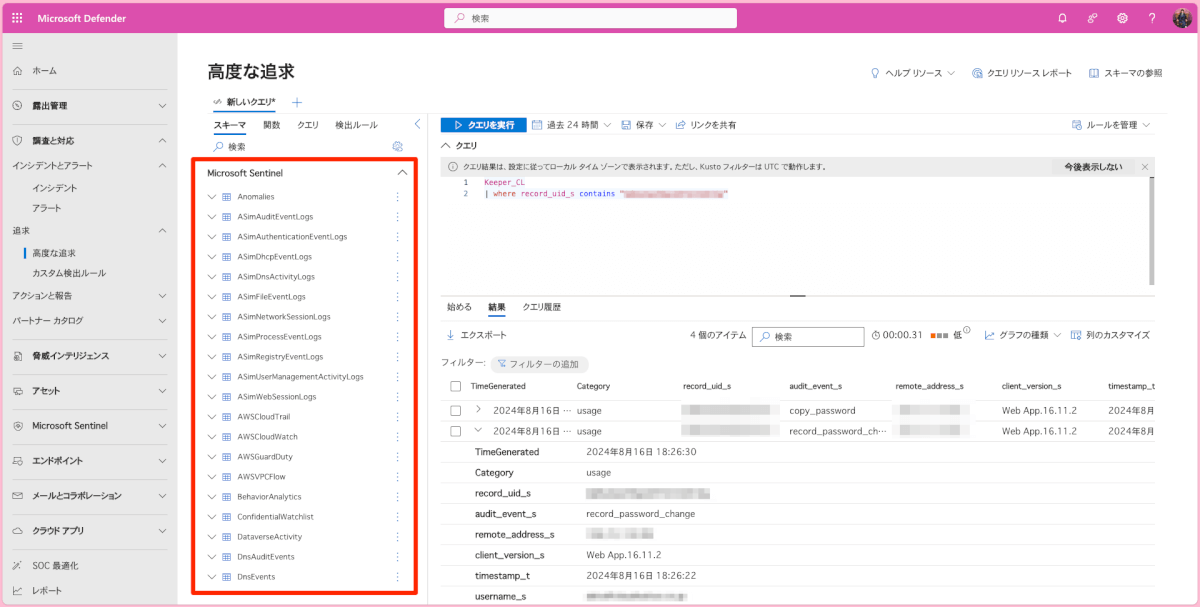

高度な追求

Advanced Hunting(高度な追求)にSentinel側のスキーマの情報が出現します。ここで、Sentinel側のログを使った調査を実施できます。KQLを使うのはDefenderもSentinelも一緒なので、利用感はあまり変わりません。

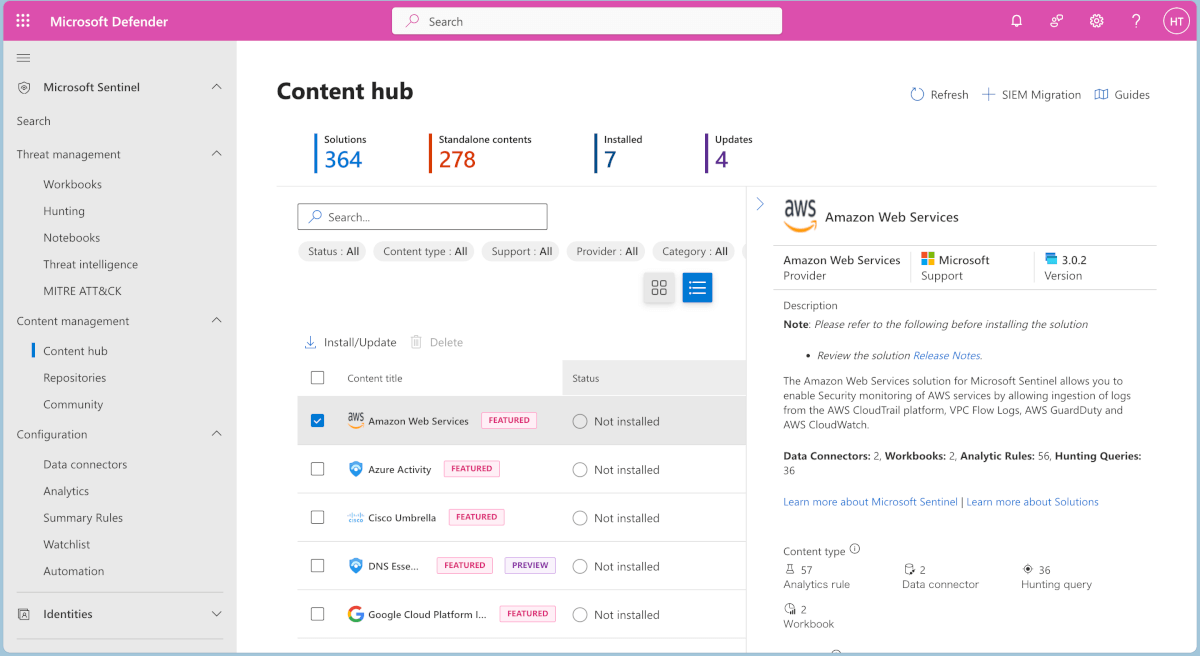

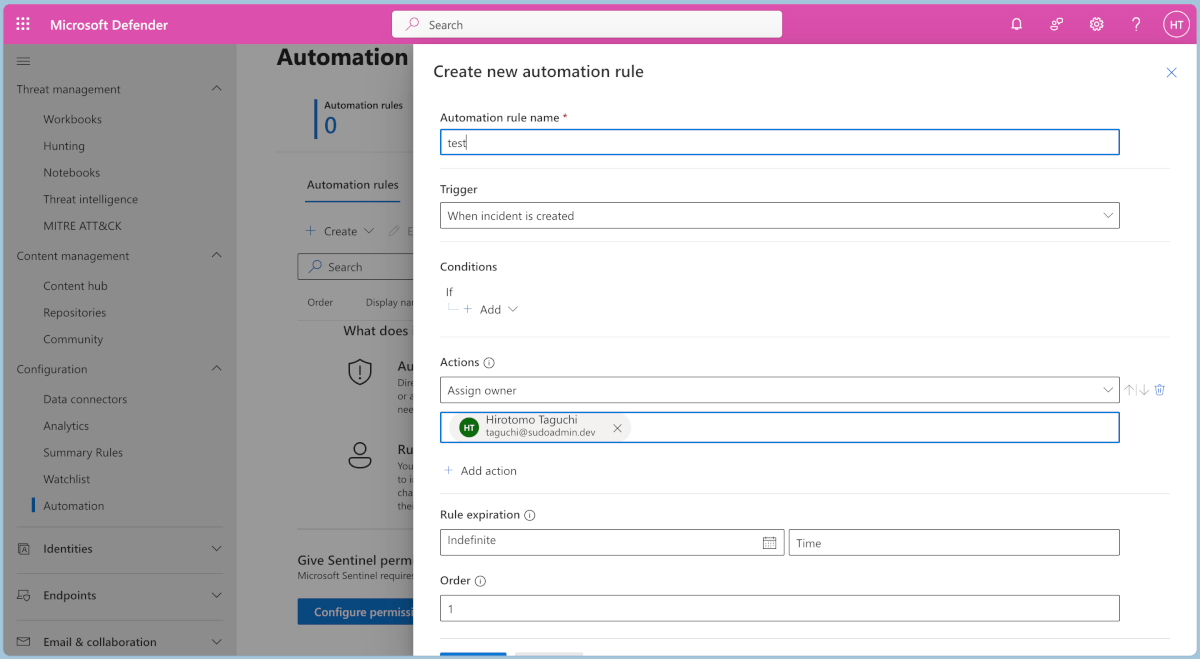

コンテンツハブや分析ルール操作

また、コンテンツハブの利用や分析ルールやオートメーションルールの作成についても、Microsoft XDR Defender ポータルから実施できます。

まだできないこと

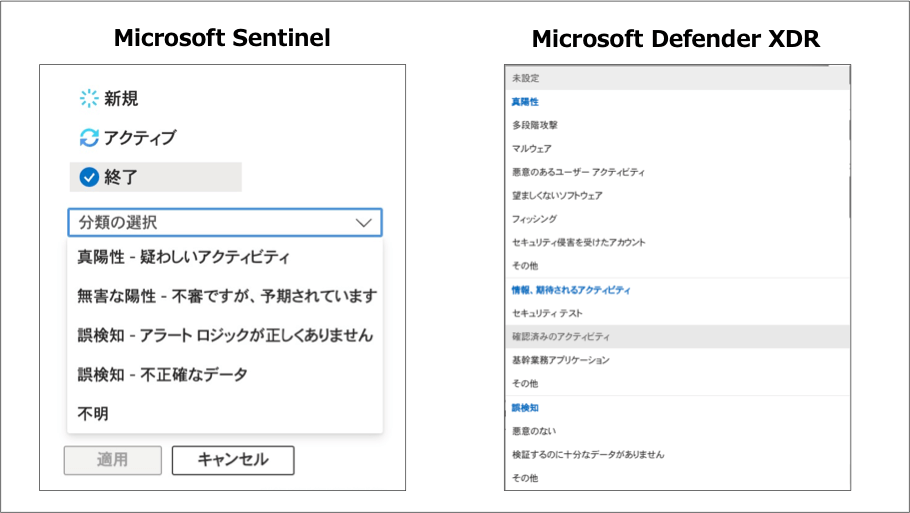

対応理由の連携

Microsoft Defender XDR と Sentinel ではインデント対応をする際の、インシデントの分類カテゴリが異なります。Microsoft Defender XDR で Sentinel のアラートをカテゴライズしても、カテゴリが違うが故に連携されない仕様となっていることを確認しました。

Sentinelの分類を元に集計などを行っている企業だと、直ぐにこの機能に移行するするのは難しそうに思いました。

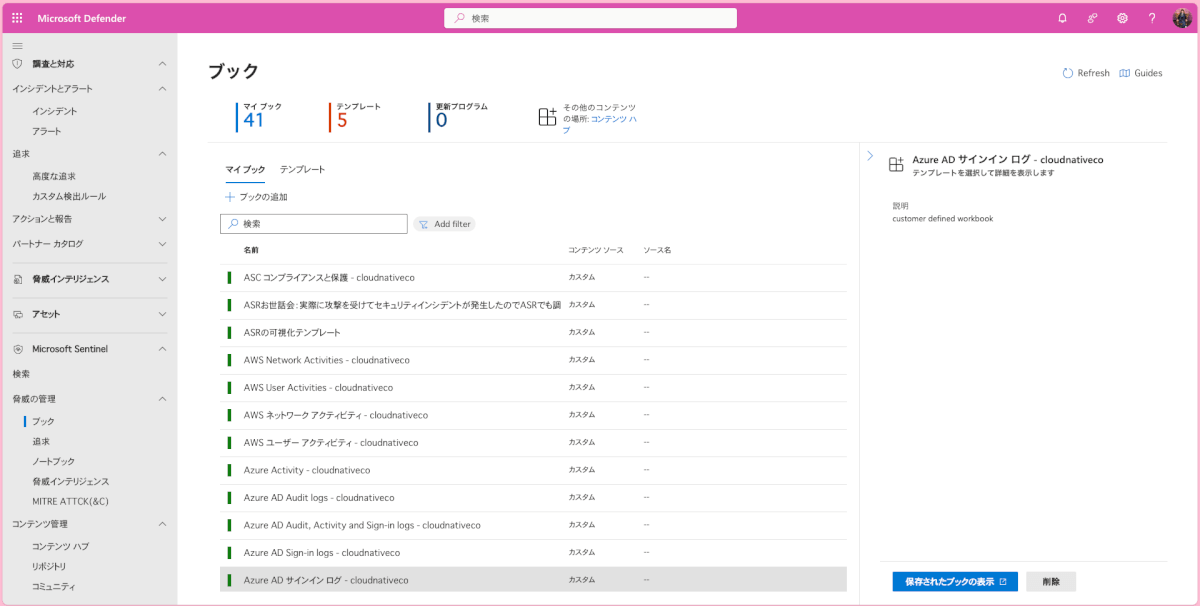

ブックの表示

しかし、実際のブックを開くとAzureの画面に遷移します。

タスクの連携

先ほど、 Incident Activity Log (インシデントチケットに対してのコメント)は連携されると記載しましたが、Sentinel側で付与するインシデントタスクは連携されないようです。このタスク機能を使って対処をしている場合は、直ぐにこの機能に移行するするのは難しそうに思いました。

自動化の作り込み(当たり前だ)

インシデント対応時の自動アクションを、SOAR(Logic Apps 等)で作り込んでいる場合は、流石に Microsoft Defender ポータルではできません。おとなしく Logic Apps デザイナーなどを開いて操作しましょう。

終わりに

今回、Microsoft Sentinel が Microsoft Defender ポータルに統合されたことで、今回統合された範囲に作業内容が収まる場合は、セキュリティ運用の効率が向上することを実感しました。セキュリティ運用を効率化し、リソースを有効活用したいと考えている方には、ぜひこの新しい統合プラットフォームを試してみることをお勧めします。