この記事は、Entra ID編になります。

Okta編は以下の記事をご参照ください。

設定手順

mxHEROに管理ユーザーを作成する

残念ながらmxHEROはSCIMに対応していません。(2024年4月現在)

そのため、ログインユーザーを手動で作成する必要があります。

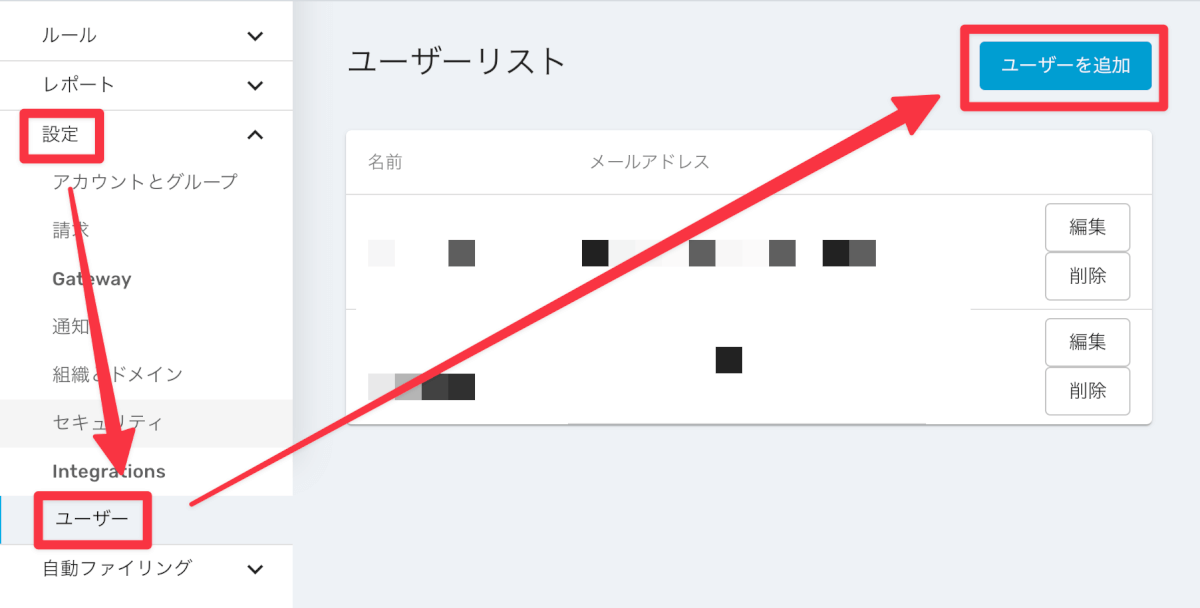

- 「設定」→「ユーザー」→【ユーザーを追加】をクリックします。

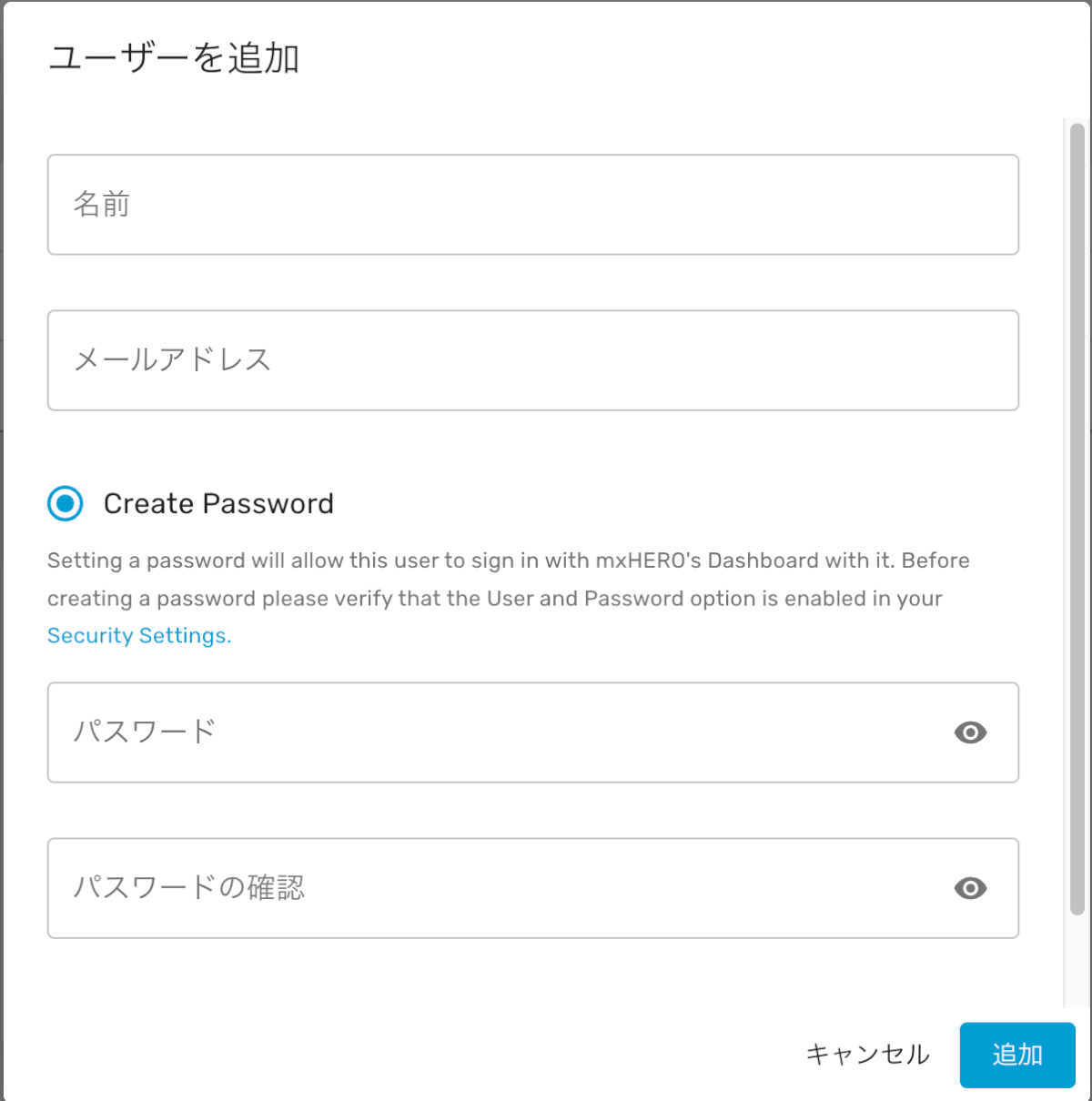

- 必要情報を入力し、【追加】をクリックします。

mxHERO管理ダッシュボードから「組織ID」を確認する

- mxHERO管理ダッシュボードにログインします。

- 「設定」→「組織とドメイン」→「組織」タブにある、IDを控えておきます。

Entra IDにエンタープライズアプリケーションを作成する

- Entra 管理センターにアクセスします。

- 「アプリケーション」→「エンタープライズアプリケーション」→【新しいアプリケーション】をクリックします。

- 【独自のアプリケーションの作成】をクリックします。

- アプリ名に、mxHERO と入力し、【作成】をクリックします。

- 「ユーザーとグループ」→【ユーザーまたはグループの追加】をクリックします。

- mxHEROにSSOさせたいユーザーまたはグループを選択し、【割り当て】をクリックします。

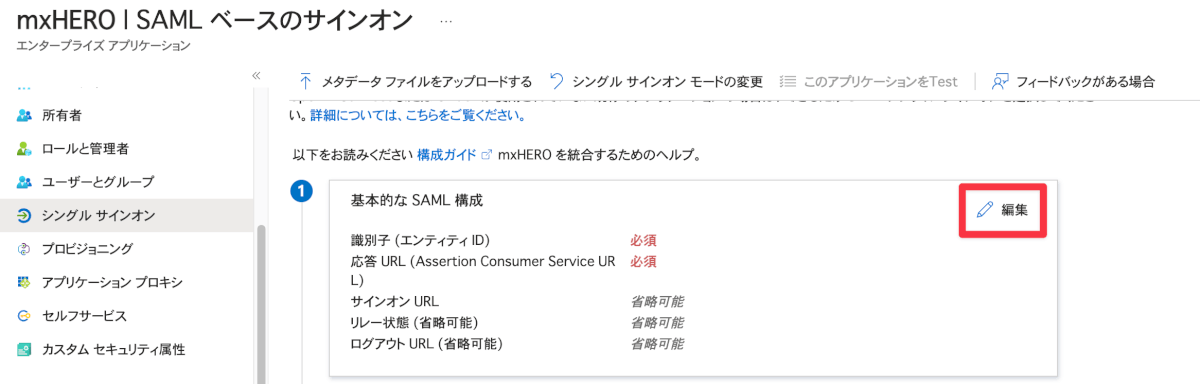

- 「シングルサインオン」→【SAML】をクリックします。

- 「基本的なSAML構成」の【編集】をクリックします。

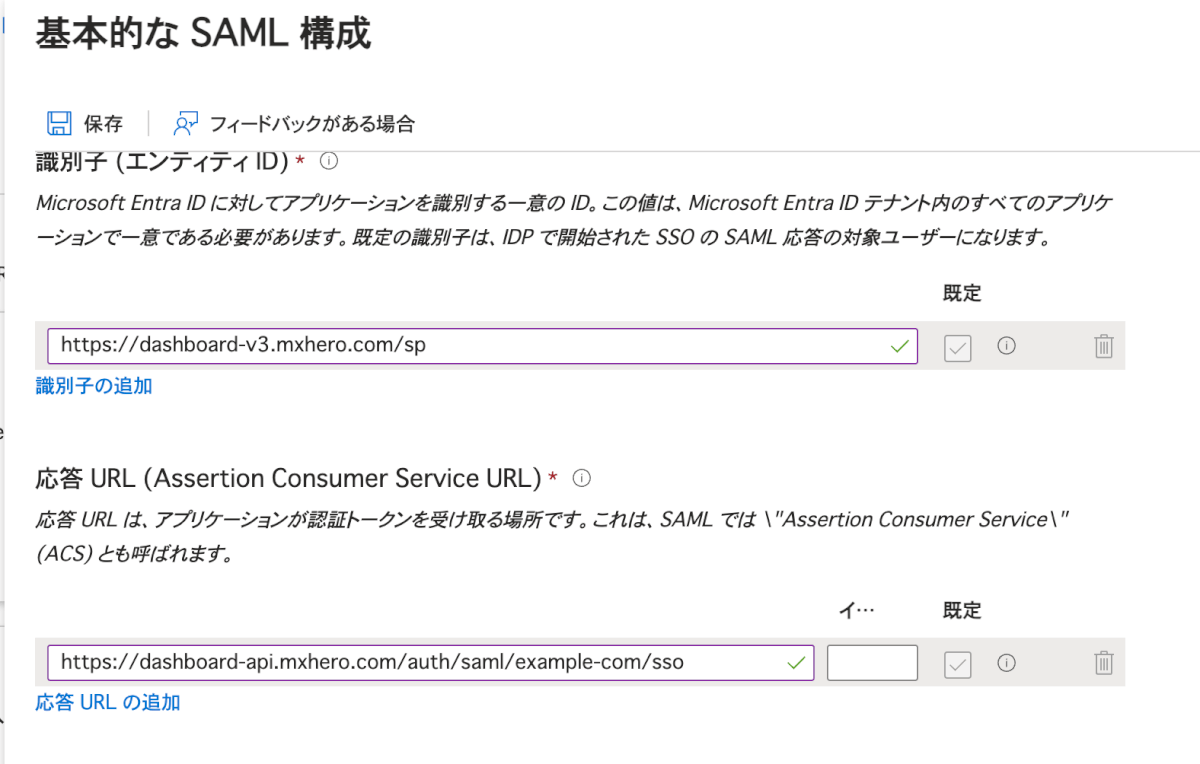

- 識別子(エンティティID)に、「https://dashboard-v3.mxhero.com/sp」と入力します。

- 応答URL(ACS)に「https://dashboard-api.mxhero.com/auth/saml/事前に控えた組織ID/sso」を入力し、【保存】をクリックします。

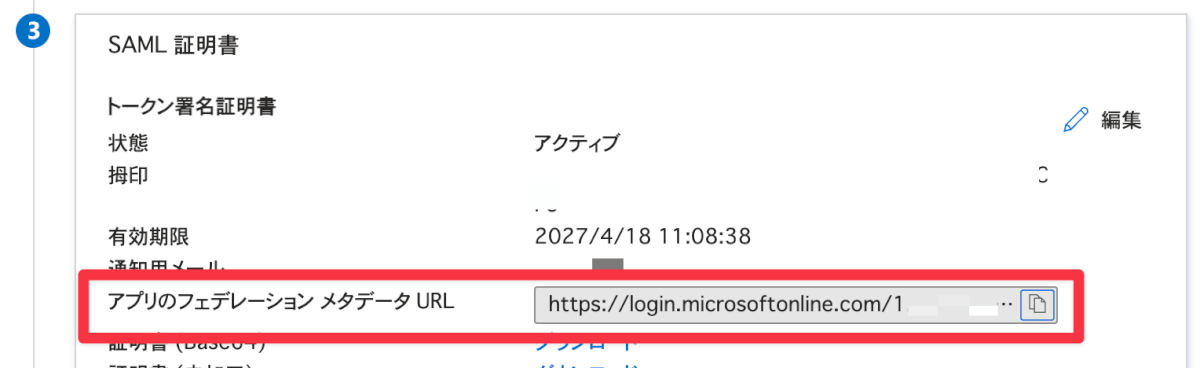

- 3にある、「アプリのフェデレーションメタデータURL」にアクセスします。

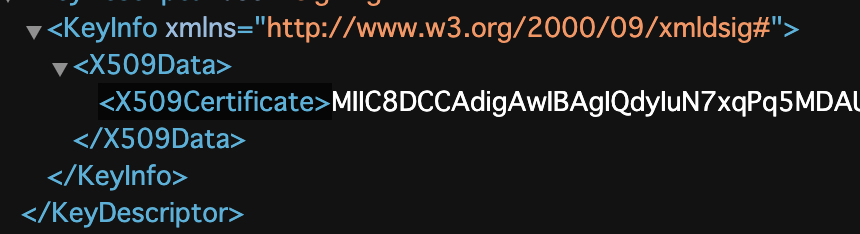

- 表示されたxmlから、<X509Certificate></X509Certificate>で挟まれている値を控えておきます。

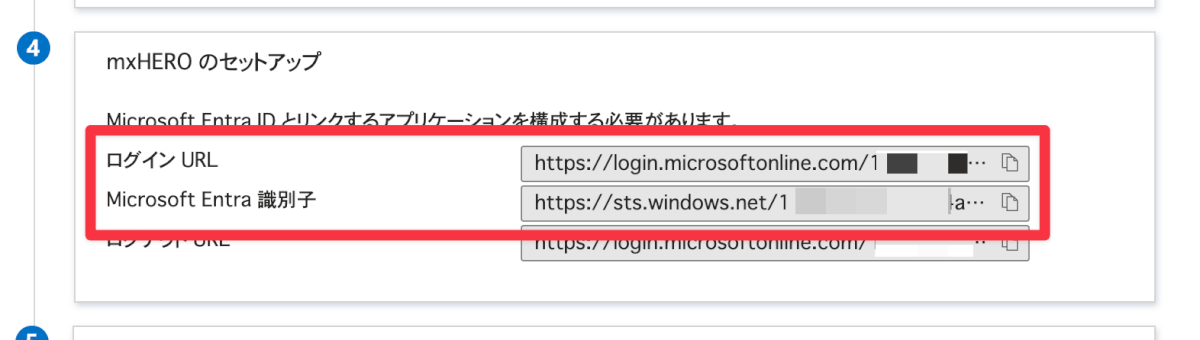

- 4にある、「ログインURL」と「Microsoft Entra識別子」のURLを控えておきます。

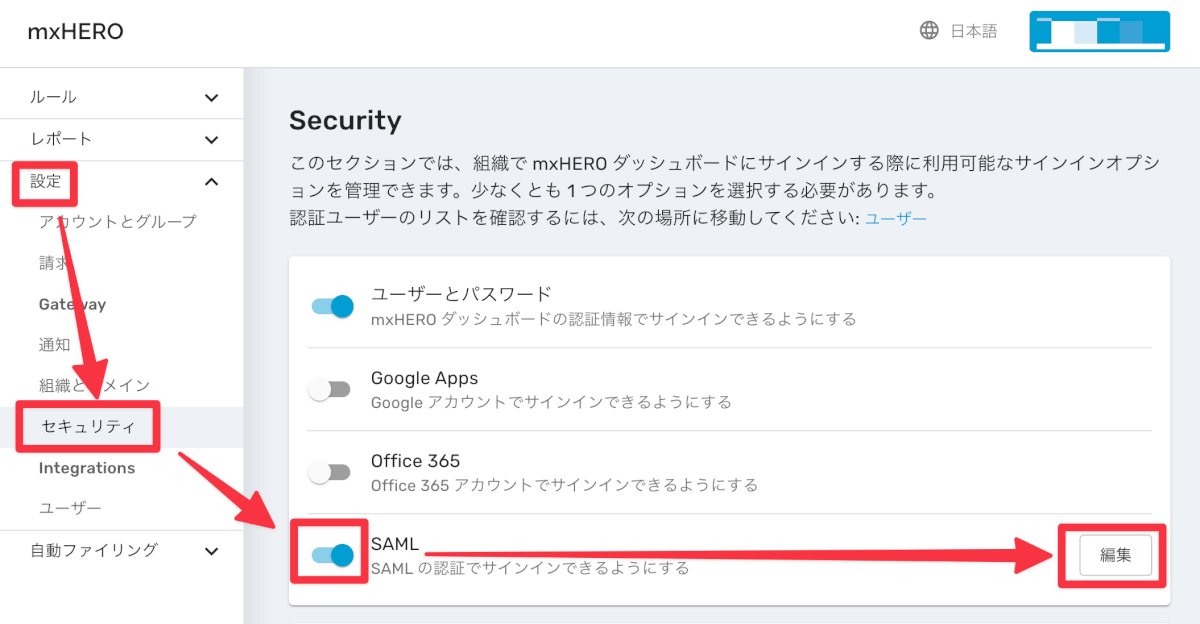

mxHEROでSAMLを有効にし、必要な情報を設定する

- mxHEROのダッシュボードを開きます。

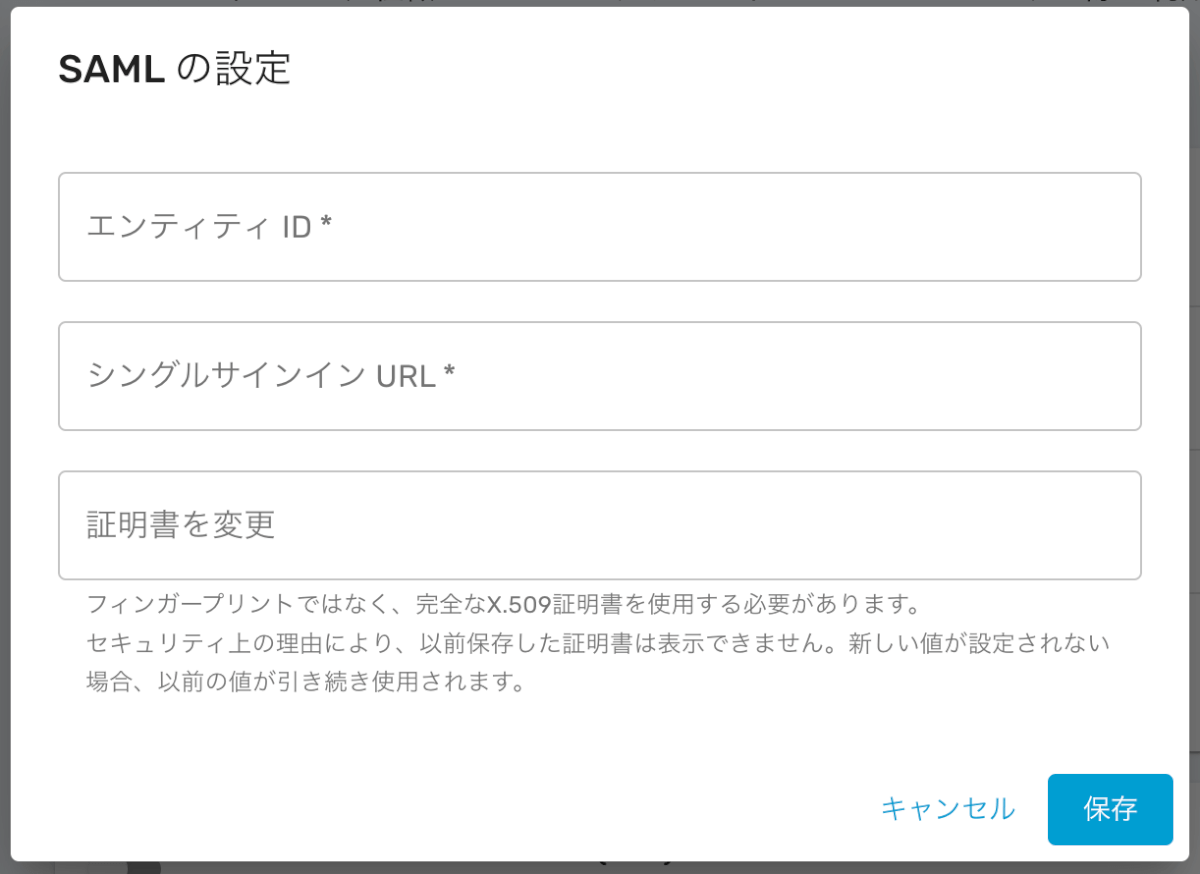

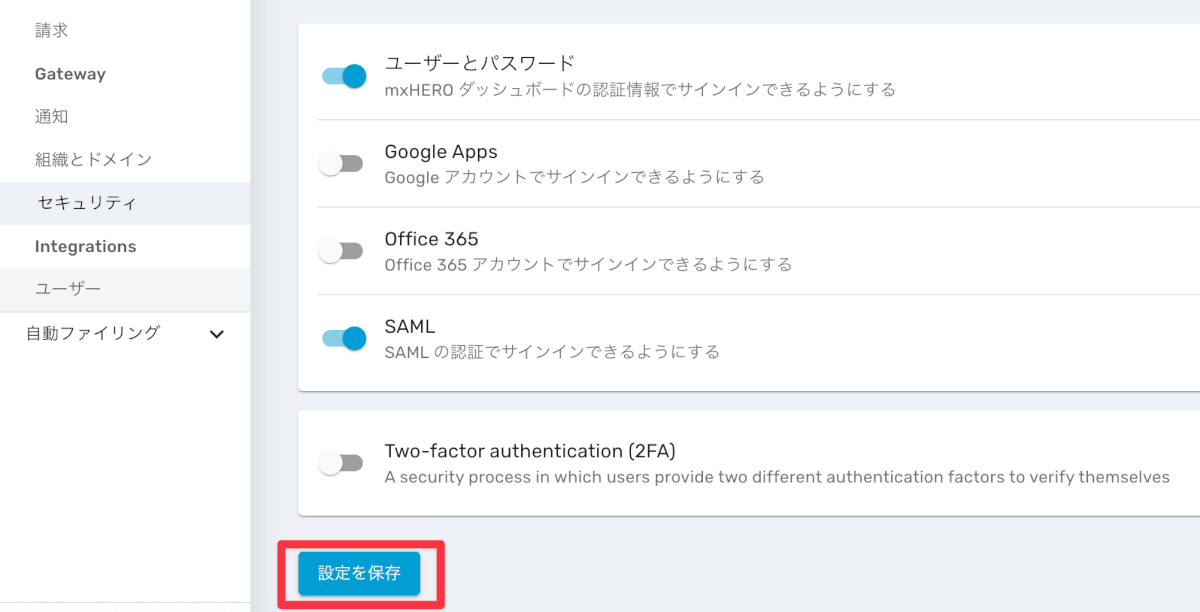

- 「設定」→「セキュリティ」→「SAML」トグルを有効化し、【編集】をクリックします。

- エンティティIDに、Entra側で控えた「Microsoft Entra識別子」のURLを入力します。

- シングルサインインURLに、Entra側で控えた「ログインURL」のURLを入力します。

- 証明書欄には、<X509Certificate>の間に挟まれていた文字列を入力し、【保存】をクリックします。

- 【設定を保存】をクリックします。

動作確認

シークレットウインドウを開き、https://myapplications.microsoft.com/ からSSO対象ユーザーでmxHEROへログインが正常に完了するかを確認します。

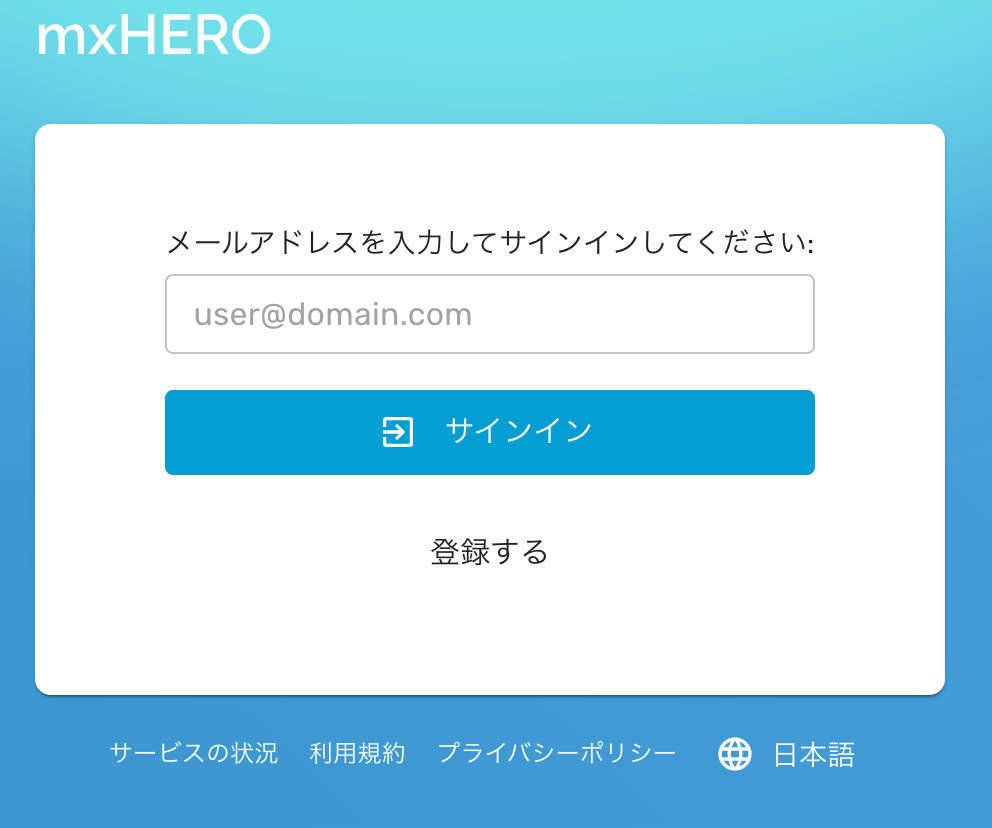

SP側からの動きは以下のようになります。

- メールアドレスを入力し、【サインイン】をクリックします。

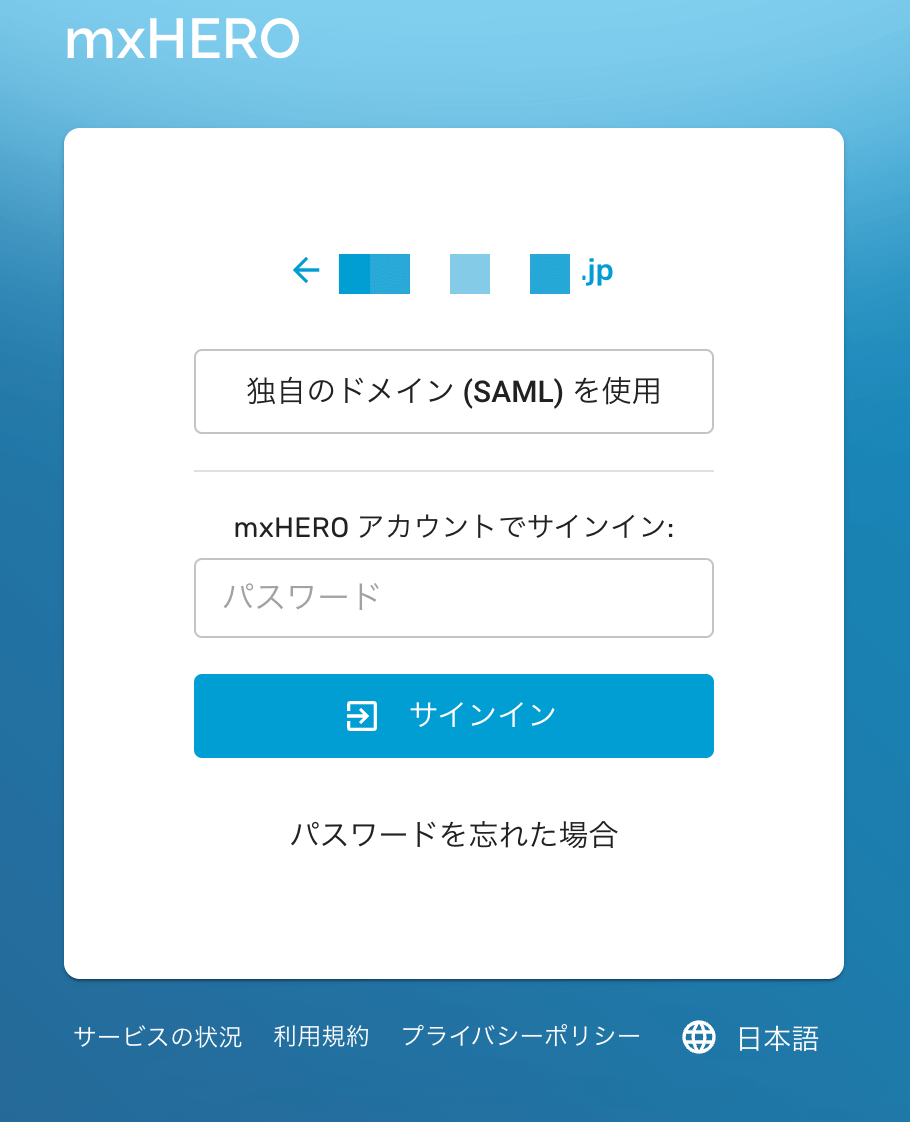

- SAML対象ユーザーであれば、【独自のドメイン(SAML)を使用】をクリックすることでログインが完了します。

- パスワードを持っているユーザーであれば、パスワードを入力することでもログインすることが可能です。

ここの設定は、 オプション:他のログイン方法をオフとするか、しないか の手順で、有効/無効を切り替えることができます。

SSO対象ユーザーパスワード削除

SSOユーザーはパスワードを持っていないほうがセキュアなので、ログイン用パスワードを削除してしまいます。

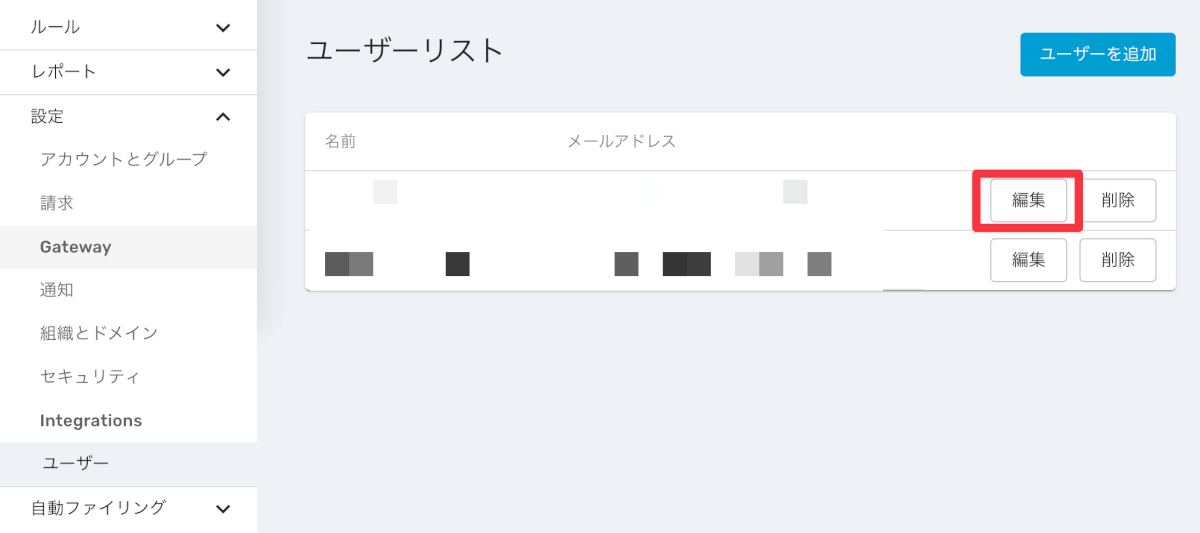

- ユーザー一覧画面上で、SSO対象ユーザー横にある【編集】をクリックします。

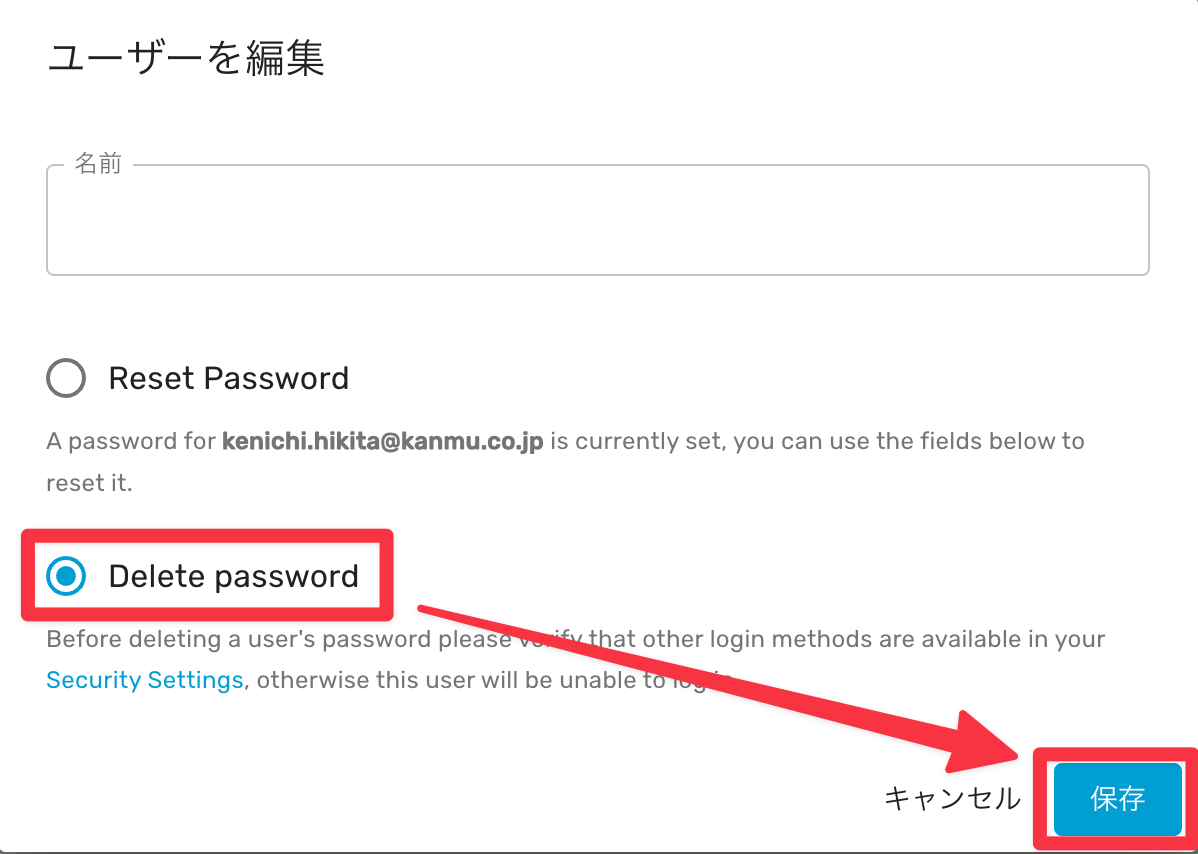

- 「Delete password」を選択し、【保存】をクリックします。

まとめ

設定をし始めた当初情報がなく、SAML Tracerを利用して値を特定しにいきました。

XML内にある証明書テキストをコピーさせる手順であれば、フェデレーションURLをmxHERO側に入力するだけで、mxHERO側の設定が完了してくれるようになると便利になると思うんですけどね・・・。

このあたりは今後のアップデートに期待したいところです。

Entra IDとmxHEROのSSOを検討している方にこちらの記事が参考になれば幸いです。