MDA(旧MCAS)を運用していると、「Impossible travel activity」を検知することがあるのですが、 調べるとiCloud Private Relayでアクセスしてるやつだな。ということが増えてきました。

特に問題ないIPアドレスで検知されて、アラートが飛んでくるとオオカミ少年状態になってしまうので、iCloud Private RelayのIPレンジをVPNとして登録しアラートとして検知されないように設定をしてみます。

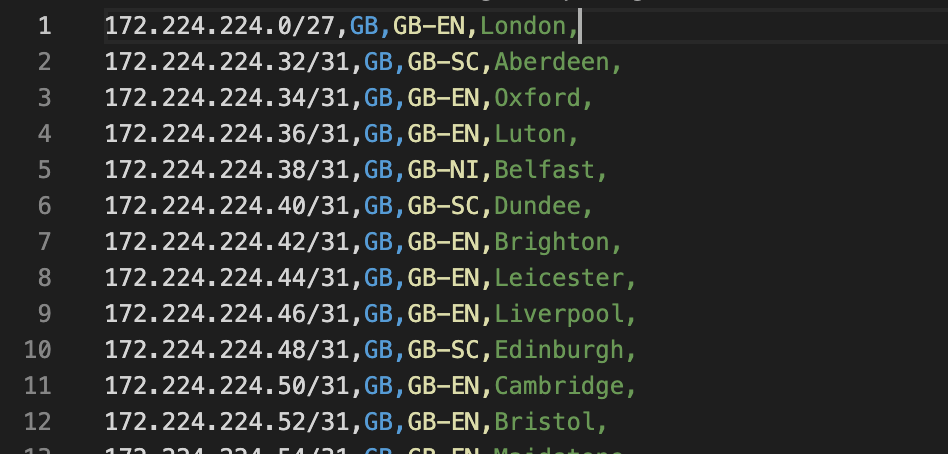

iCloud Private RelayのIPレンジを調べる。

iCloud Private Relay用のIP情報はこちらのページでAppleが公開してくれています。iCloud Private Relayに向けたネットワークやWebサーバの準備

この記事中に、IPジオロケーションフィードへのアクセス(英語)というリンクがあるので、このファイルをダウンロードします。

IPレンジを登録する

- MDAのコンソールにアクセスし、右上の歯車アイコンをクリックします。

- 【IPアドレス範囲】をクリックします。

- 【IPアドレス範囲の追加】をクリックします。

- 各種フィールドに入力して、【作成】をクリックします。

- これをCSVにあるIP範囲分すべてを、IPアドレス範囲へ追加します。

- 登録されると、以下のような形で一覧として表示されます。

これをCSVにあるIPアドレス範囲分繰り返して、すべてのIPを登録していきます・・・。 無理です!!CSV分すべてを手動で追加していたら何時間かかるかわかりません。 ちなみに2022/12現在で39万行ありました・・・。 なのでここはAPIの出番です!

MDAにAPIを利用してIP範囲を追加する

MDA API エンドポイントを確認する

- 右上の?アイコンをクリックし、【バージョン情報】をクリックします。

- ポータルURL欄のURLを確認し、控えておきます。

- 確認したURLの後ろに、/api を付与したものがAPI URLになります。 例)https://example.portal.cloudappsecurity.com/api

操作用アプリケーションを登録する

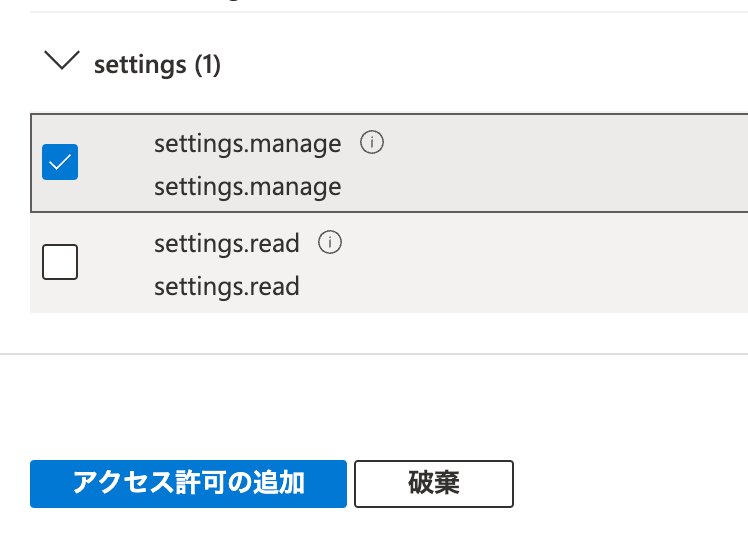

公式ドキュメントがわかりやすいので、以下のドキュメントを参照してアプリを作成してください。https://learn.microsoft.com/ja-jp/defender-cloud-apps/api-authentication-application

今回利用するアクセス許可は、「settings.manage」があれば大丈夫です。

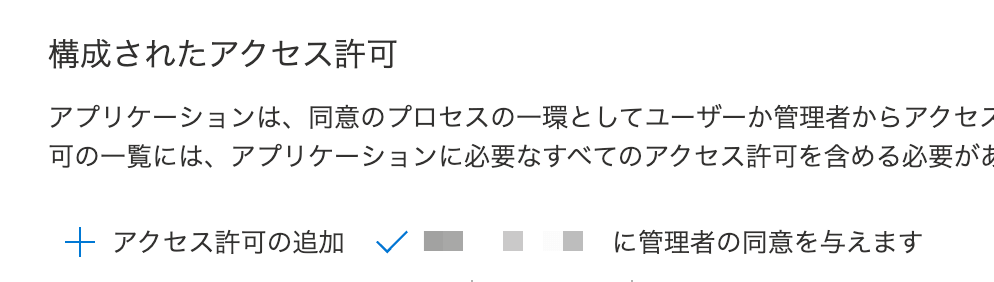

管理者の同意も必要なので、同意作業をしておきます。

APIアクセストークンを発行する

今回は、Macのターミナルを利用して、トークンを確認します。 ターミナルで以下のコマンドを実行します。

シークレットキーを直接コマンドに入れているので、気になる方は別な方法でアクセストークンを取得してください。(Postmanで実行する等)

%CLIENT_ID%や%TENANT_ID%、%CLIENT_SECRET%は環境にあわせて変更してください。

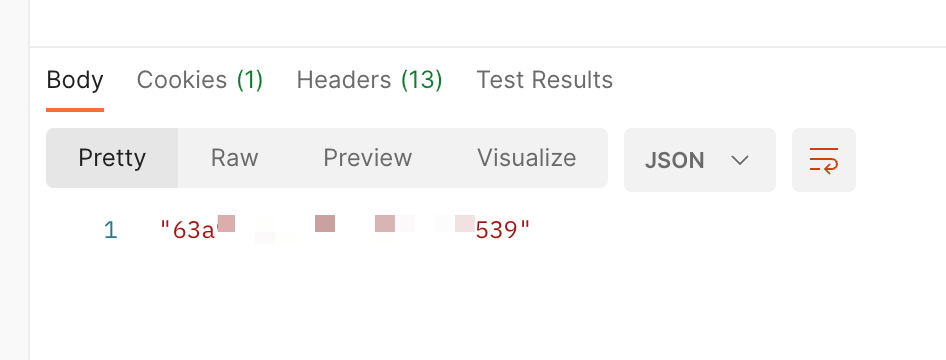

curl -i -X POST -H "Content-Type:application/x-www-form-urlencoded" -d "grant_type=client_credentials" -d "client_id=%CLIENT_ID%" -d "scope=05a65629-4c1b-48c1-a78b-804c4abdd4af/.default" -d "client_secret=%CLIENT_SECRET%" "https://login.microsoftonline.com/%TENANT_ID%/oauth2/v2.0/token" -k表示されたaccess_tokenをコピーして控えておきます。

APIを実行して、IP範囲を登録する

トークンが発行できたら、Postman等を利用して一気にIP範囲を登録しようとしたらエラーになってしまったので、JPの範囲で登録をすることにしました。 それでも9300行近くあったので手動ではかなり大変ですね。

Postmanで以下のように設定します。

- メソッド:POST

- URL: APIエンドポイント + /v1/subnet/create_rule/ 例)https://example.portal.cloudappsecurity.com/api/v1/subnet/create_rule/

- header: Authorization:Bearer 発行したToken情報

- Content-Type:application/json

BODY:長いので、こちらのURLからJSONを取得して、BODYに貼り付けてください。

MDAで確認する

まとめ

MDAも便利ですし、EMS E5でも利用が可能なので他の製品を入れる費用が厳しい等の場合には、選択肢の1つとしていいのではないでしょうか。 アラートの精度をあげるためにも、IPアドレス範囲設定や除外設定等を進めてなるべく負荷がかからない形で運用していきたいですね。

CloudflareさんもIPレンジを公開しているので、同じようなアラートを抑制したい場合には、こちらのURLの情報を登録するのがいいかと思います。