こんにちは、りょうたろうです。

今回がクラティブブログデビューになります!

Okta, Netskope, Workatoが好きなので、この辺りをブログにしていければと思っています。

初回はNetskopeについて取り上げます。

Netskopeはさまざまな導入形態を提供していますが、昨年暮れに新たにExplicit Proxyモードが追加されました。これがどんなものなのか確認してみたのでブログにしていきたいと思います。

はじめに

今回取り上げるExplicit ProxyモードではエージェントレスでNetskopeを導入することができます。

従来のファイアウォールなどを経由してインターネットに出ていくような特定の拠点からNetskopeを経由させることを目的としたものになります。

エージェントを導入する場合と比較すると、拠点外での通信が考慮されていないことや、Netskope Private Access等の機能が利用できなくなりますが、カスタマーセンターの様な拠点やVDI環境の構築などではエージェントレスという手軽さがメリットとなることも出てくると思います。

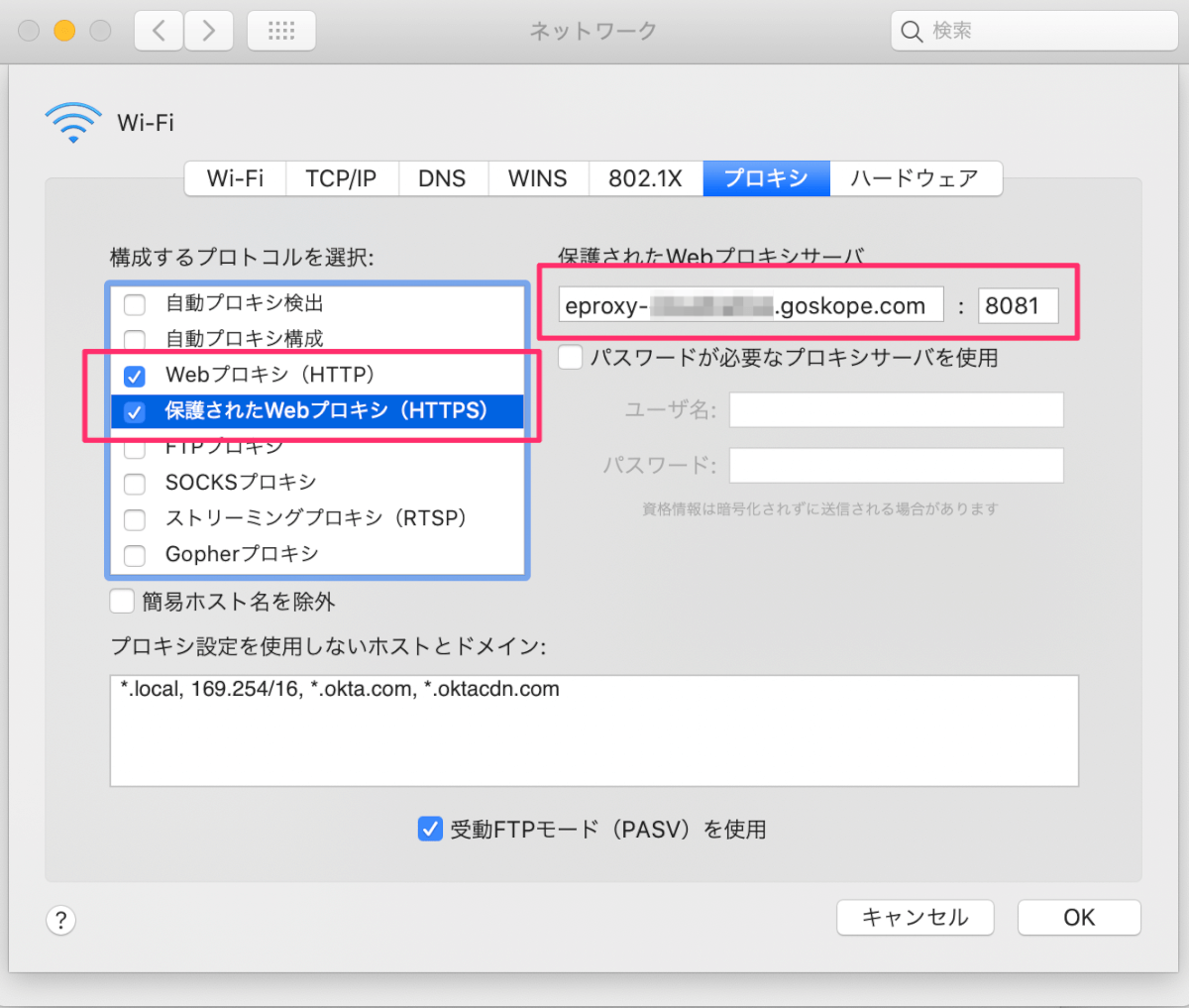

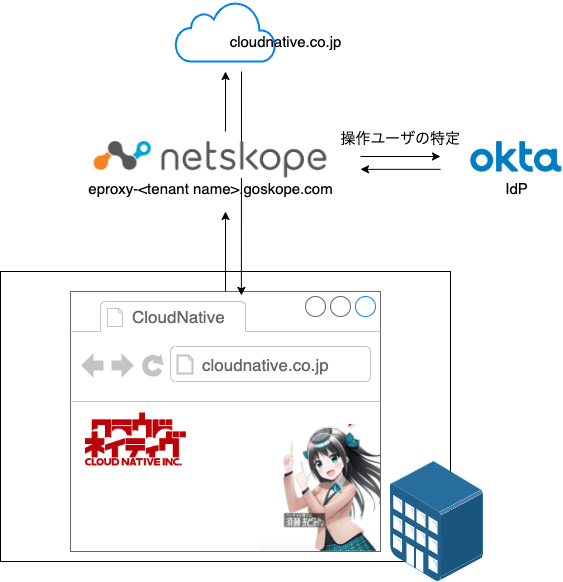

設定手順に進む前に設定後のイメージをお見せしたいと思います。

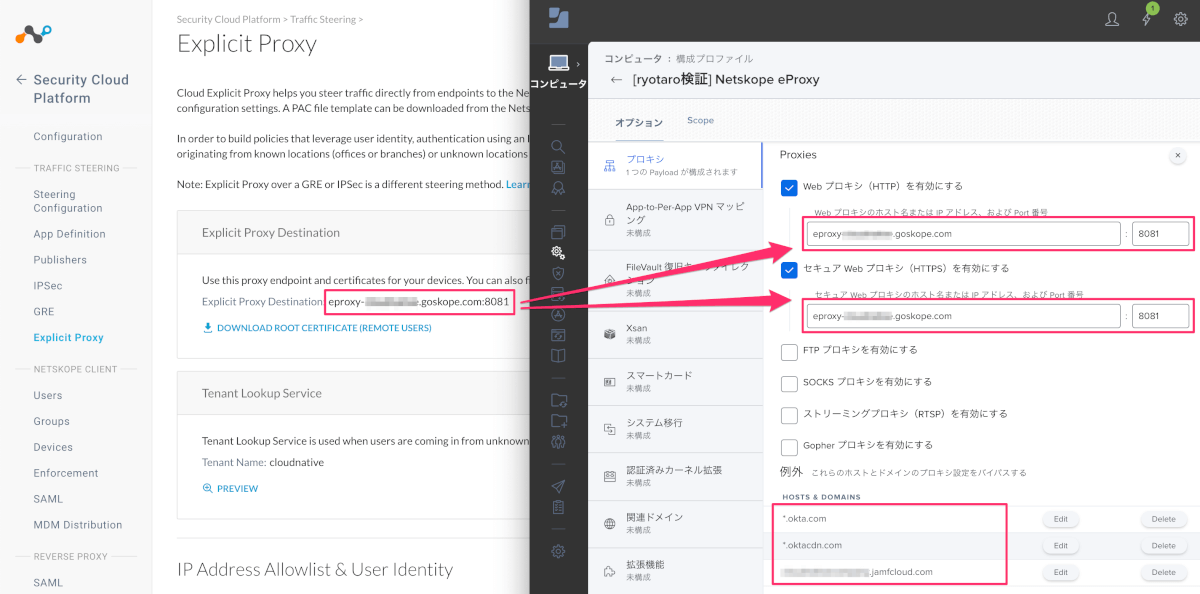

デバイスではNetskopeを導入するデバイスのプロキシに”eproxy-<テナント名>.goskope.com:8081″を設定するだけになります。

デバイスでは初めてWebアクセスする際、プロキシの認証として連携しているIdPにリダイレクトされ、認証を通ることで通常通りのWebブラウジングができます。

GifではNetskopeを経由していることを確認するため、証明書に"ca.<テナント名>.goskope.com"が使われていることを確認しています。

設定手順

Explicit Proxyモードではデバイスの操作者を特定するため、登場人物にIdPも必要とします。弊社ではOktaを利用しているため、今回はOktaで説明していきます。

手順は以下になります。

- Forward ProxyのSAML設定

- Explicit Proxyの設定

1. Forward ProxyのSAML設定

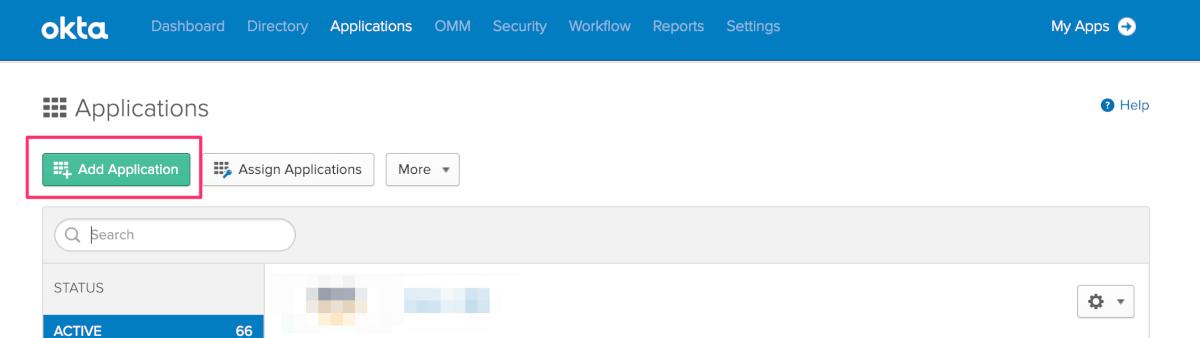

- Okta 管理ページ > Applicationsを開き、Add Applicationをクリックします

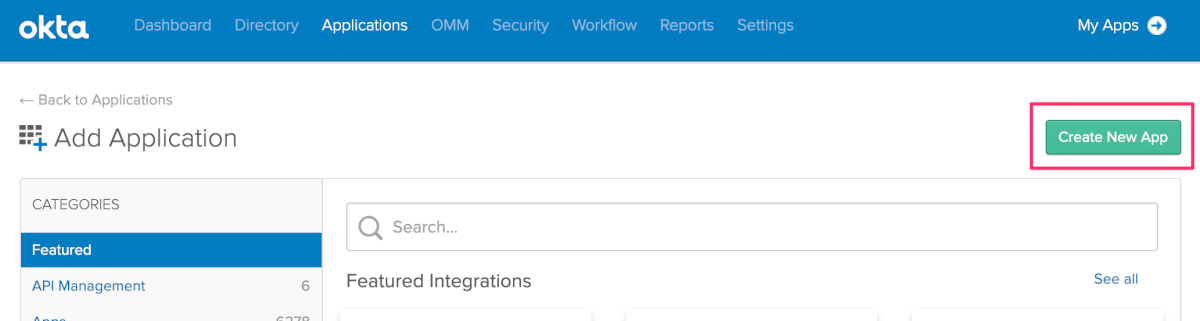

- Create New Appをクリックします

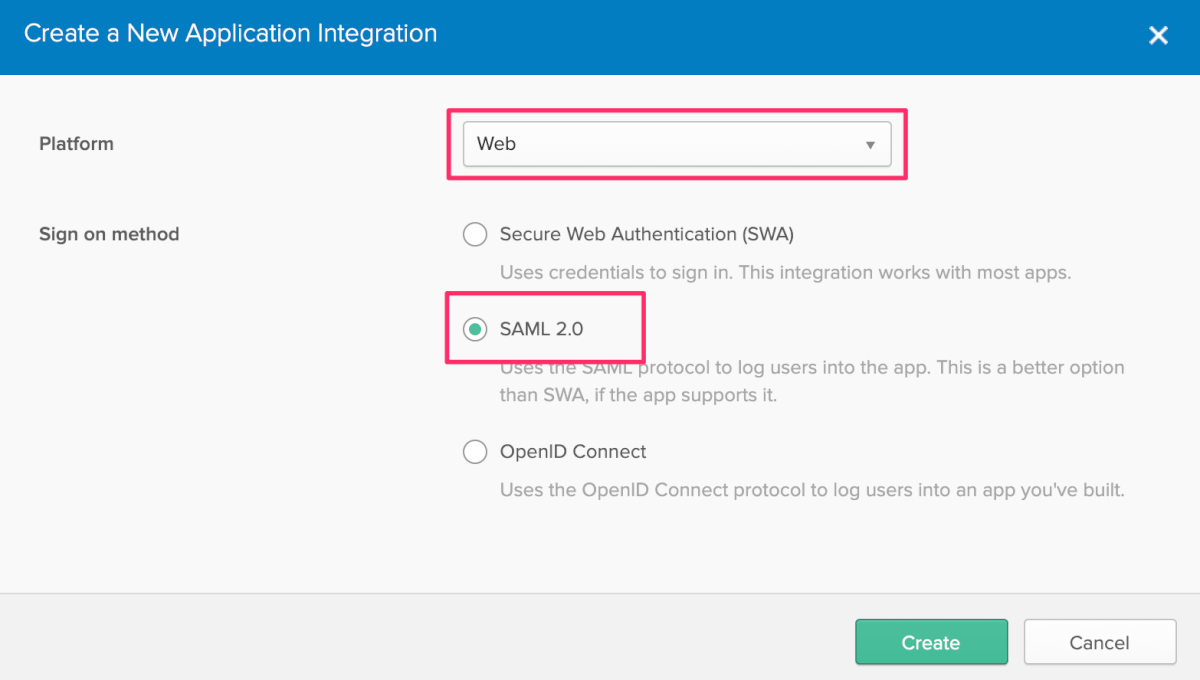

- Platform: Web, Sign on method: SAML2.0を選択し、Createをクリックします

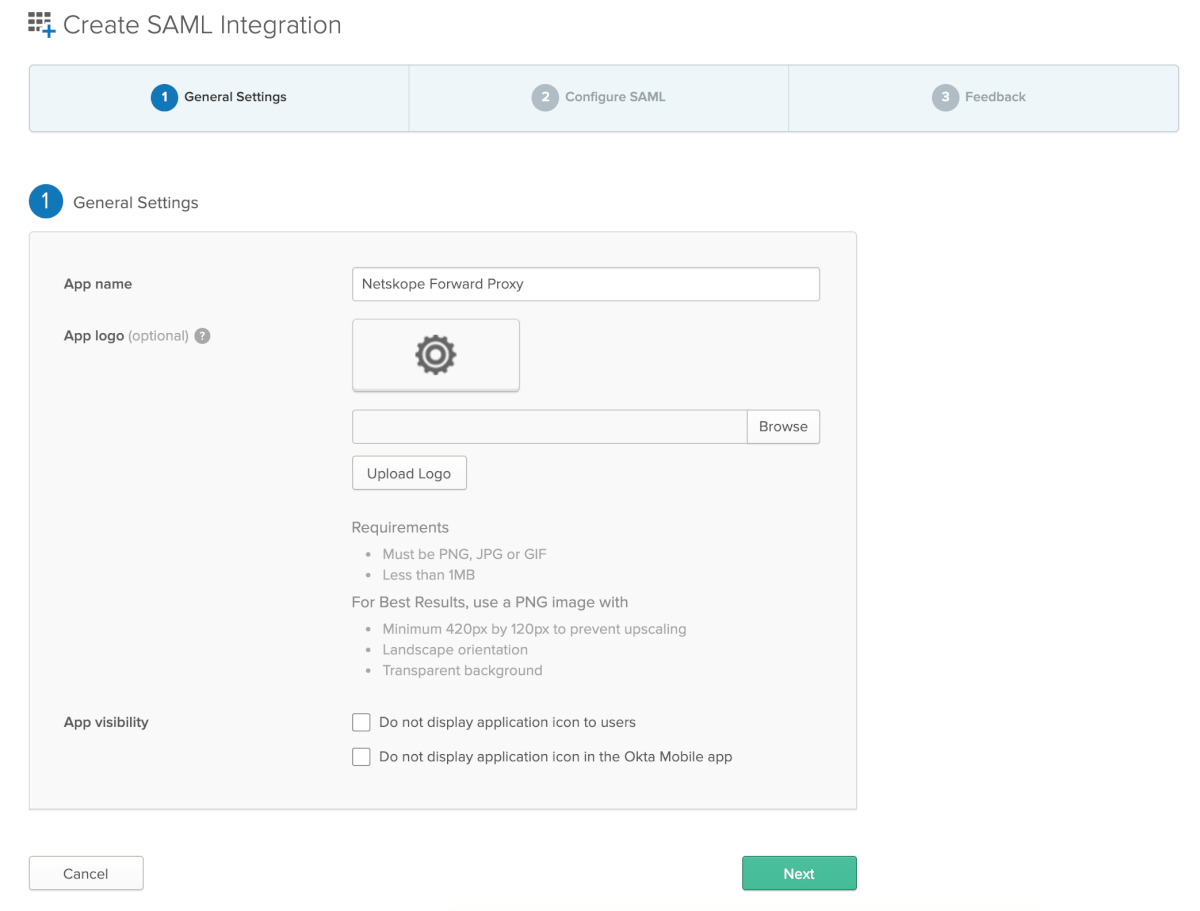

- 任意の名前、ロゴを設定し、Nextをクリックします

- Netskopeにログインし、Settings > Security Cloud Platform > FORWARD PROXY > SAMLを開きます

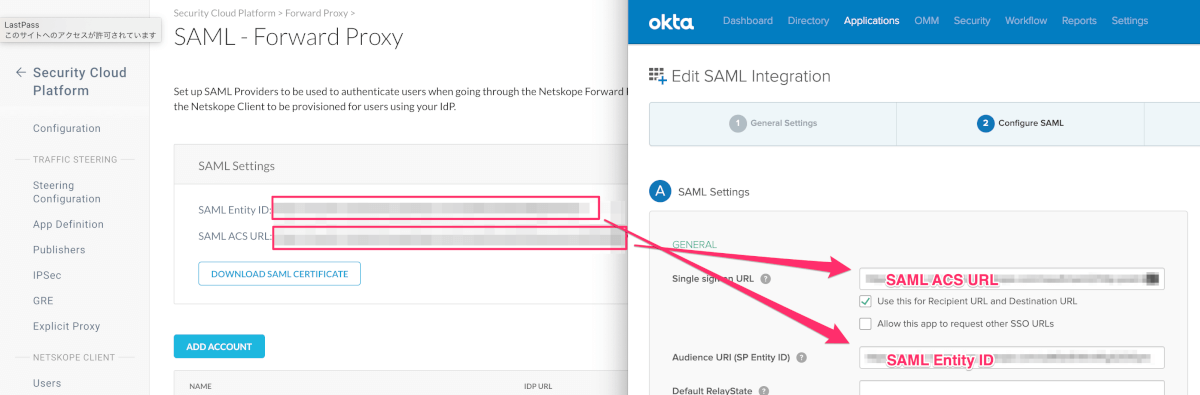

- 下図のようにNetskopeの各値をOktaの画面に入力し、SAML設定を完了します

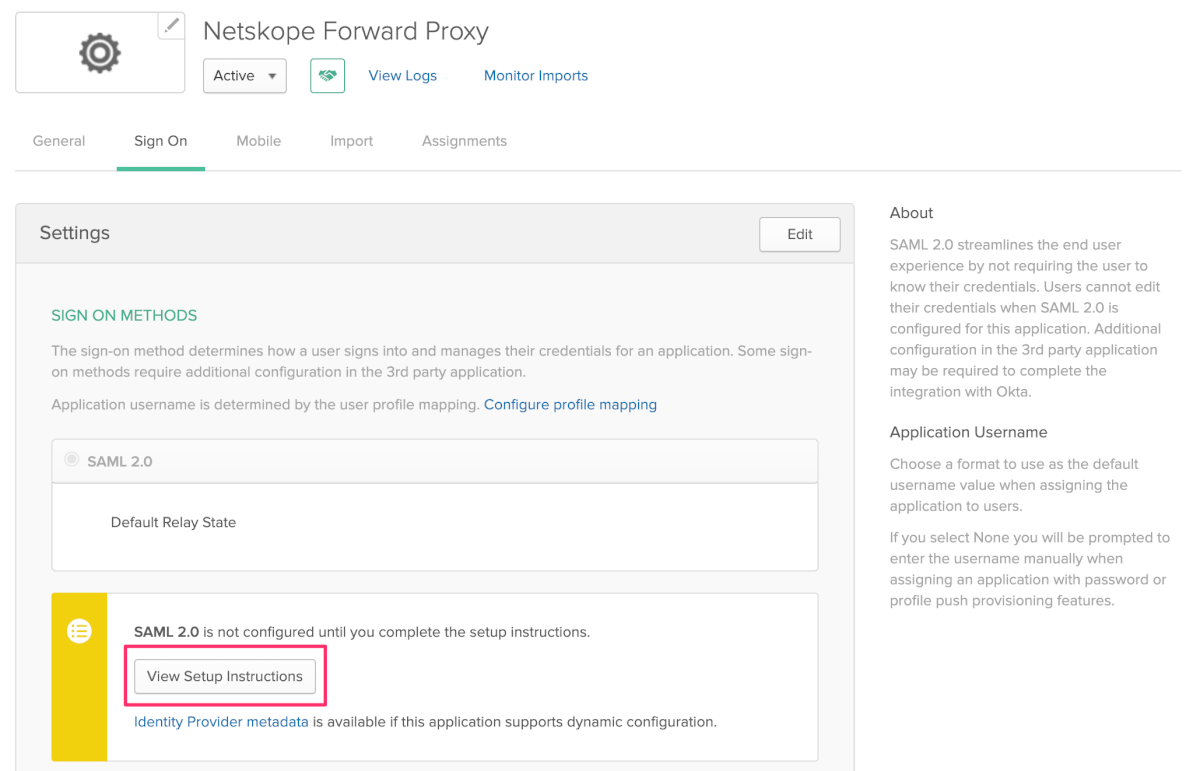

- 作成したSAML設定のSign Onタブを開き、View Setup Instructionsをクリックします

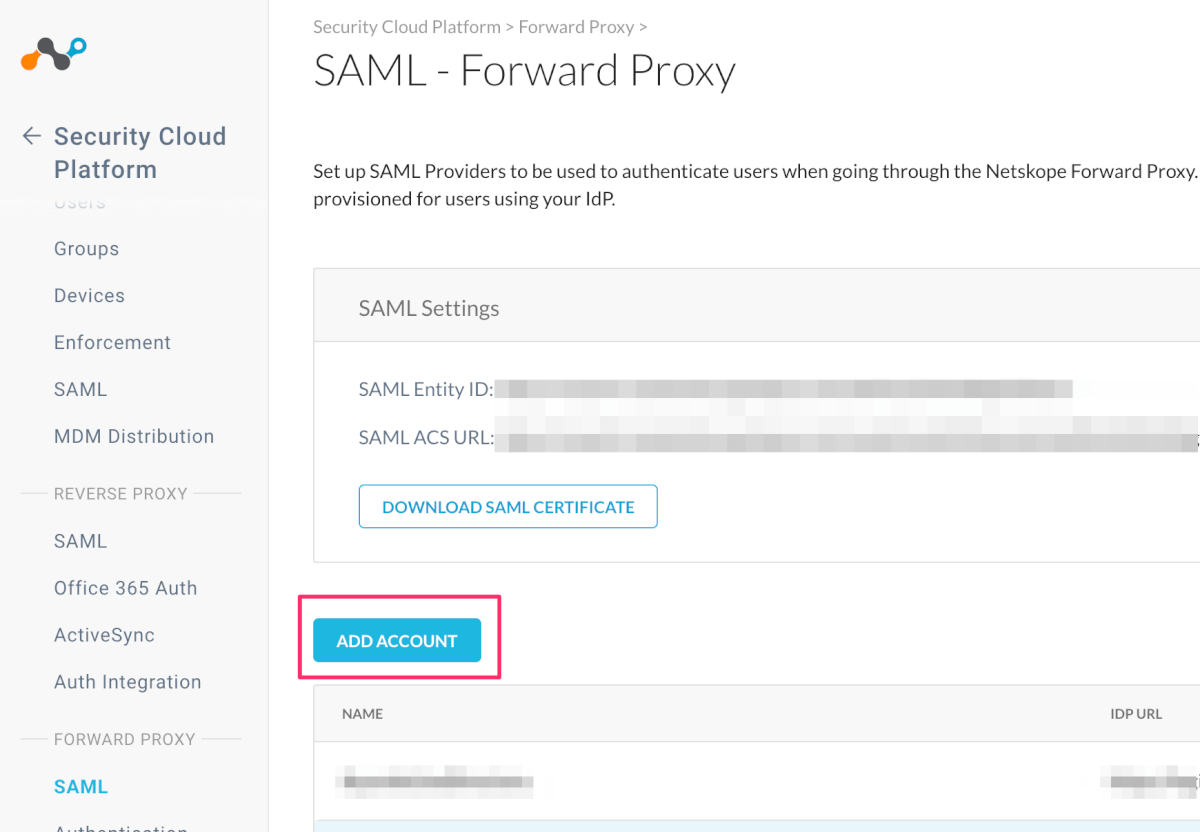

- Netskopeの画面に戻り、ADD ACCOUNTを押します

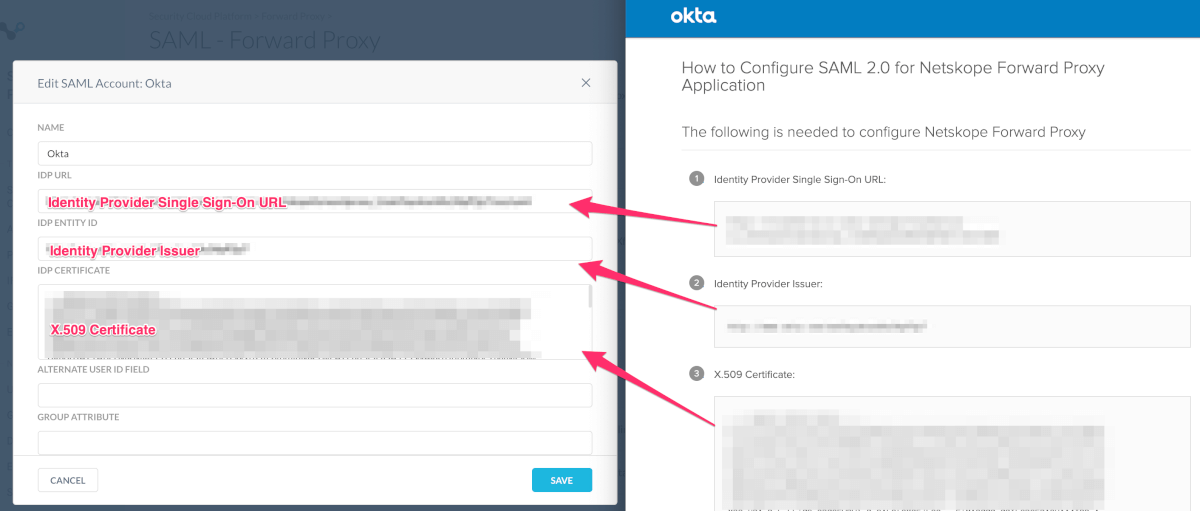

- 下図のようにOktaの各値をNetskopeの画面に入力し、Saveをクリックします

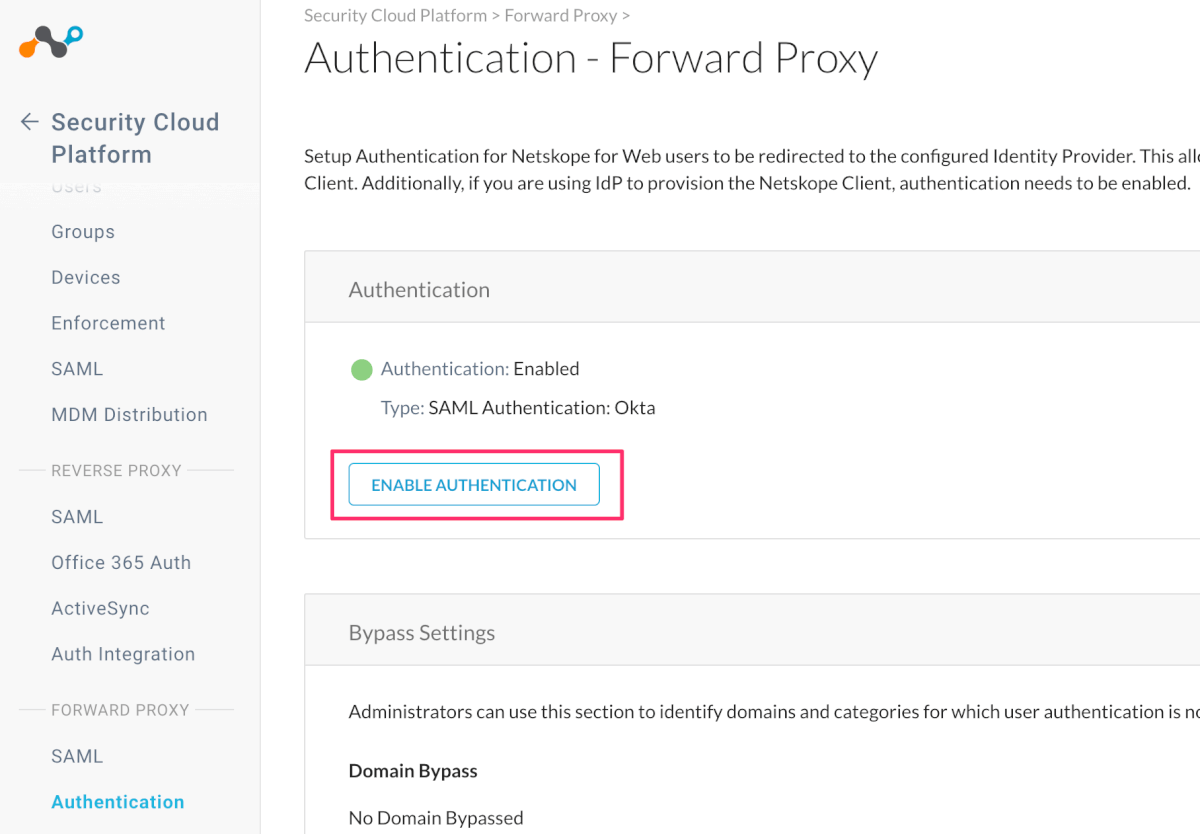

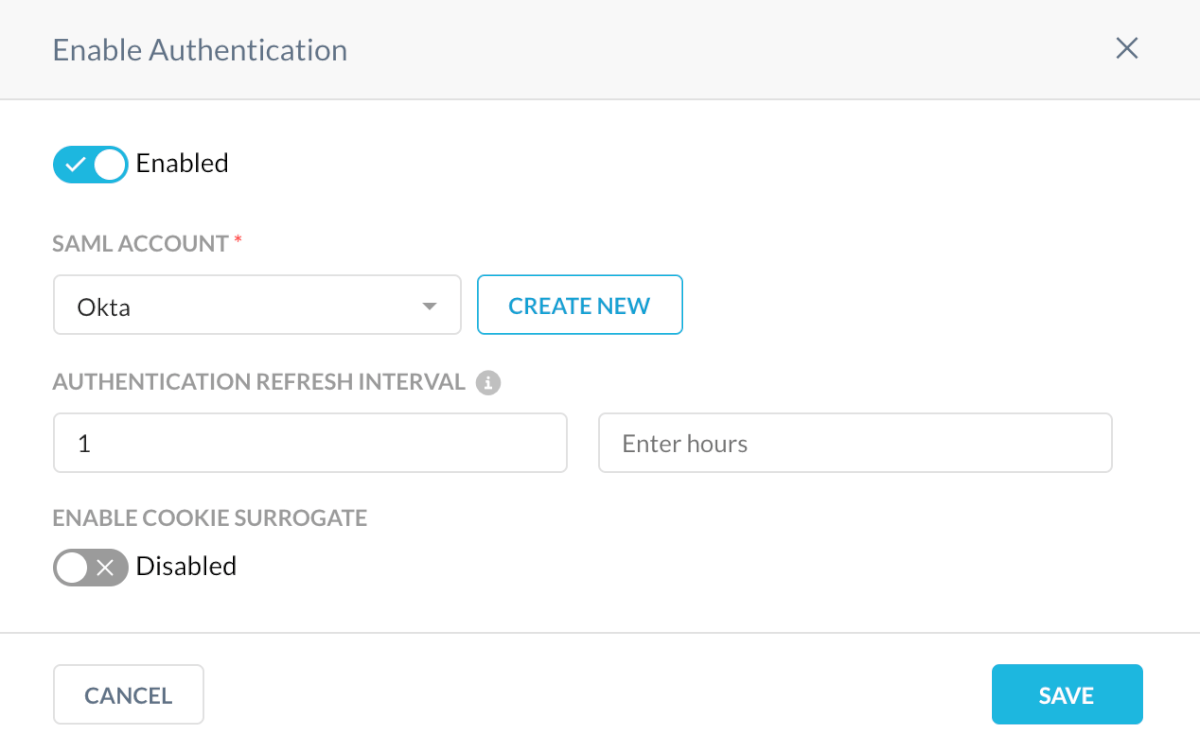

- Settings > Security Cloud Platform > FORWARD PROXY > Authentication に移動し、ENABLE AUTHENTICATIONをクリックします

- SAML ACCOUNTに先ほど設定したアカウントを選択し、AUTHENTICATION REFRESH INTERVALに任意のセッション有効期限を設定します

これでForward Proxyの設定は終わりです。

全体の3/5ほどが終わりました。

2. Explicit Proxyの設定

Explicit Proxyの設定をしていきます。今回はJamfからmacOSデバイスに設定を配布します。

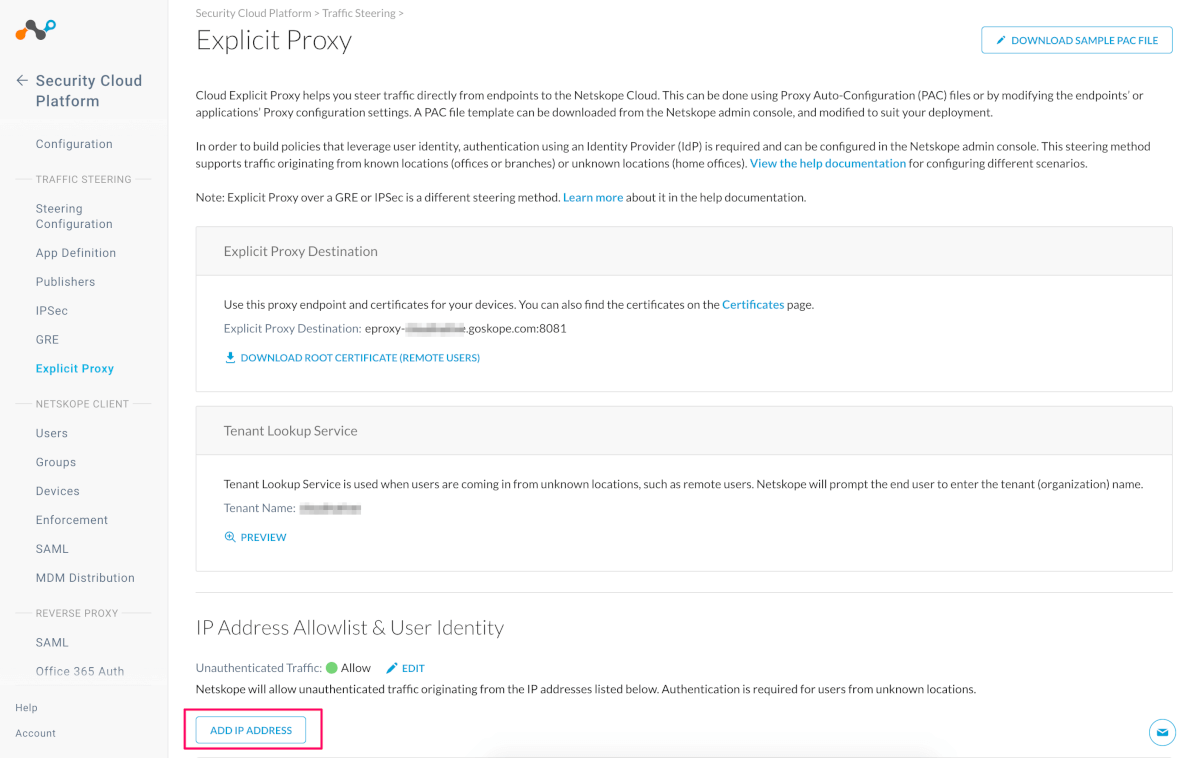

- Settings > Security Cloud Platform > TRAFFIC STEERING > Explicit Proxy に移動し、ADD IP ADDRESSをクリックします

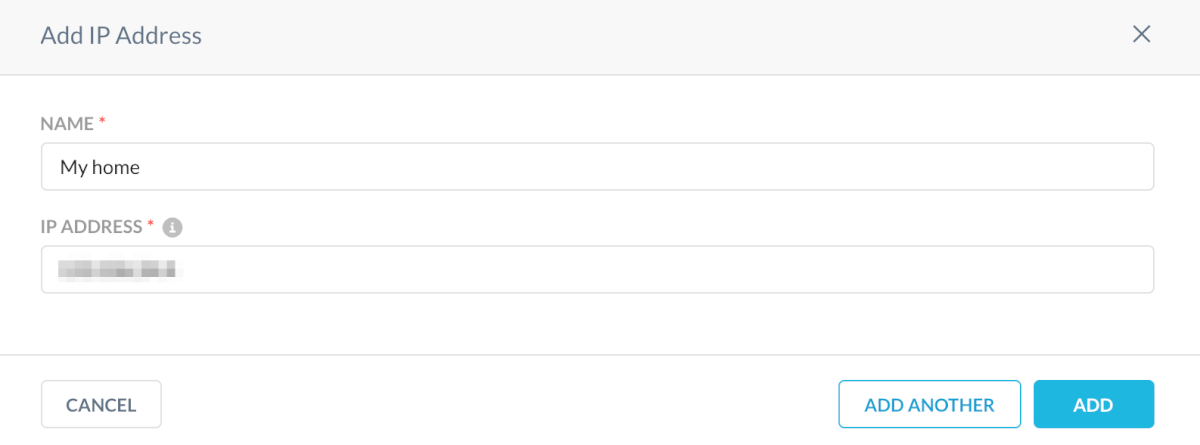

- 任意の名前と接続元のグローバルIPアドレスを入力してADDをクリックします

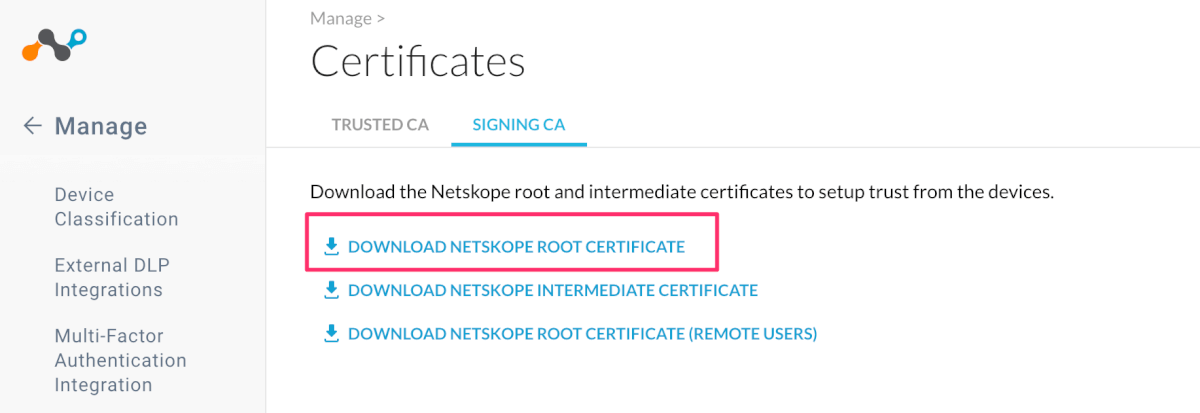

- Settings > Manage > Certificates > SIGNING CAを開き、DOWNLOAD NETSKOPE ROOT CERTIFICATEをクリックして証明書をダウロードします

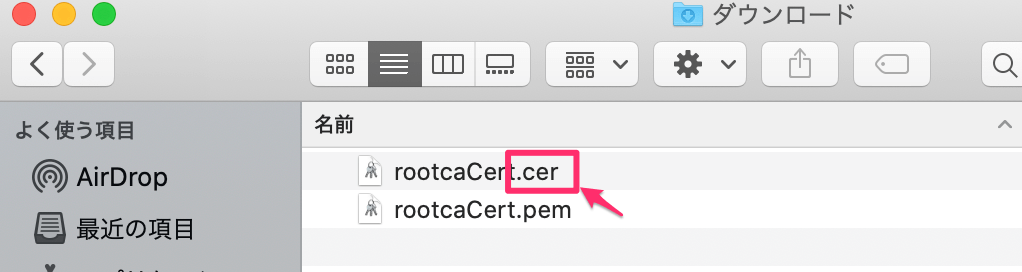

- ダウンロードした証明書の拡張子を

.pemから.cerにリネームします

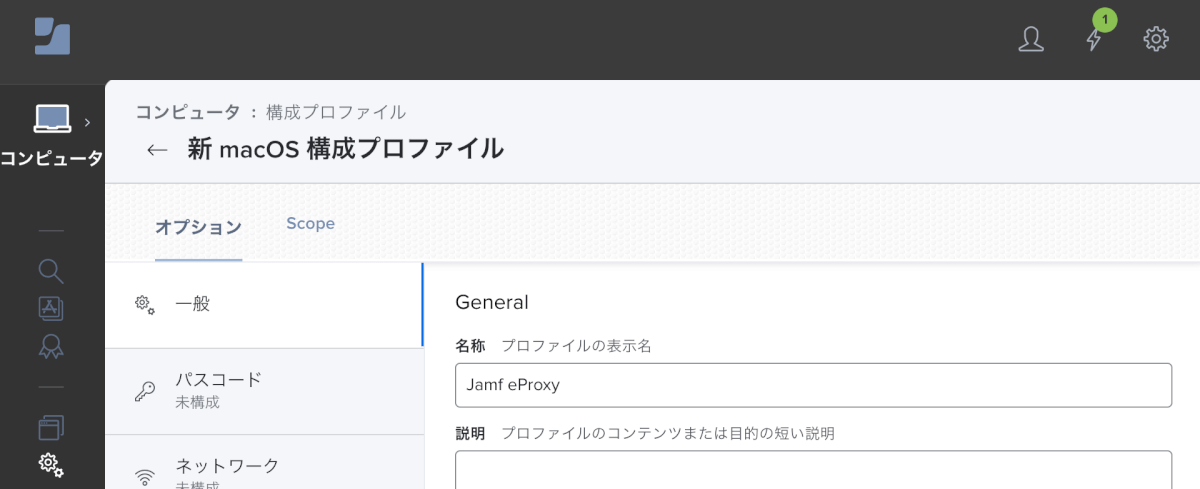

- Jamfへログインし、新しい構成プロファイルを作成します

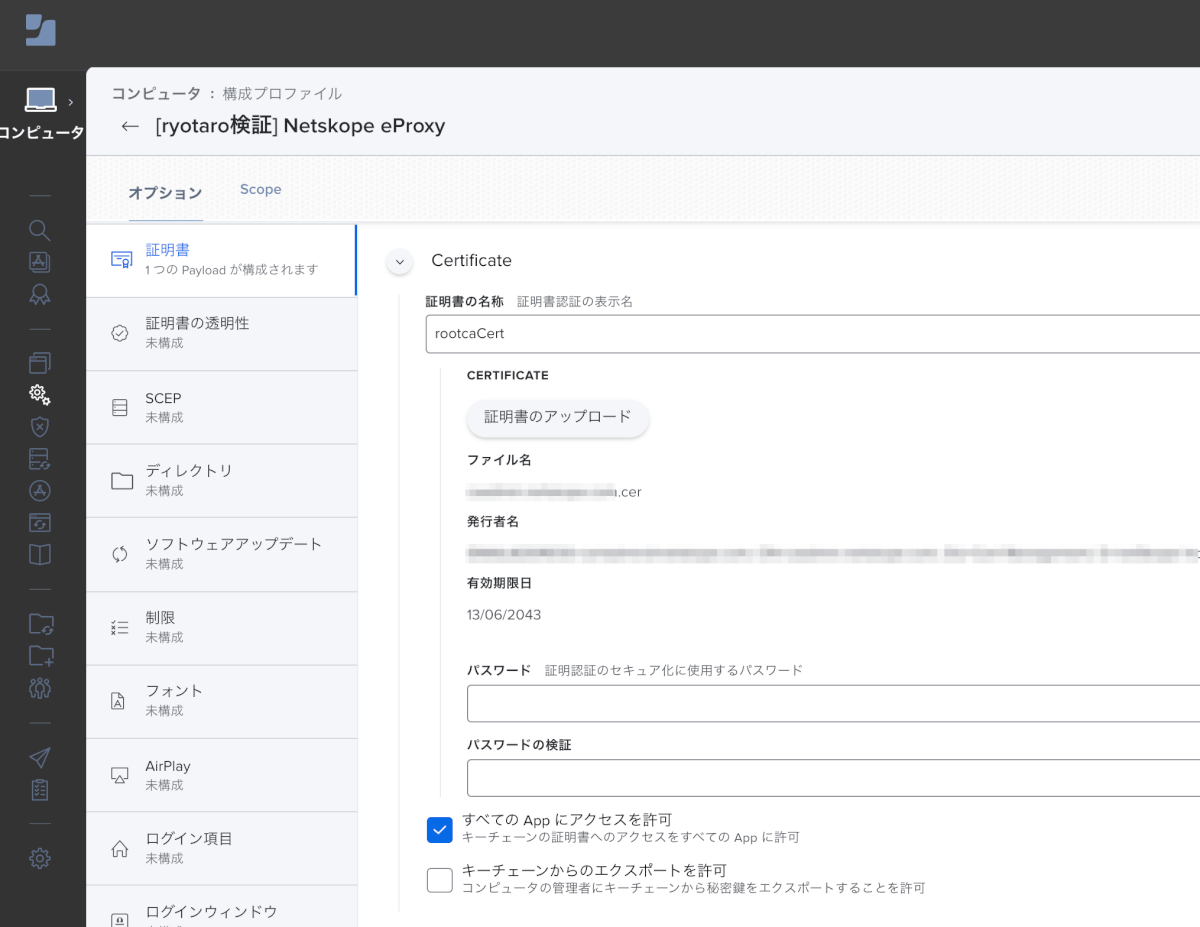

- 証明書に

rootcaCert.cerをアップロードします

- プロキシのHTTP, HTTPSにNetskopeのExplicit Proxyのアドレスとポートを、また例外にIdP(ここではOkta)とJamfのドメインを設定します

- プロファイルのスコープを設定して配布します

以上で全ての設定が完了です。

3. 動作確認

正しく設定されていると初回のWebアクセス時に以下のような動きが確認できます。

一度IdPにリダイレクトされユーザが確認されると、設定された期間が過ぎるまでリダイレクトされなくなります。

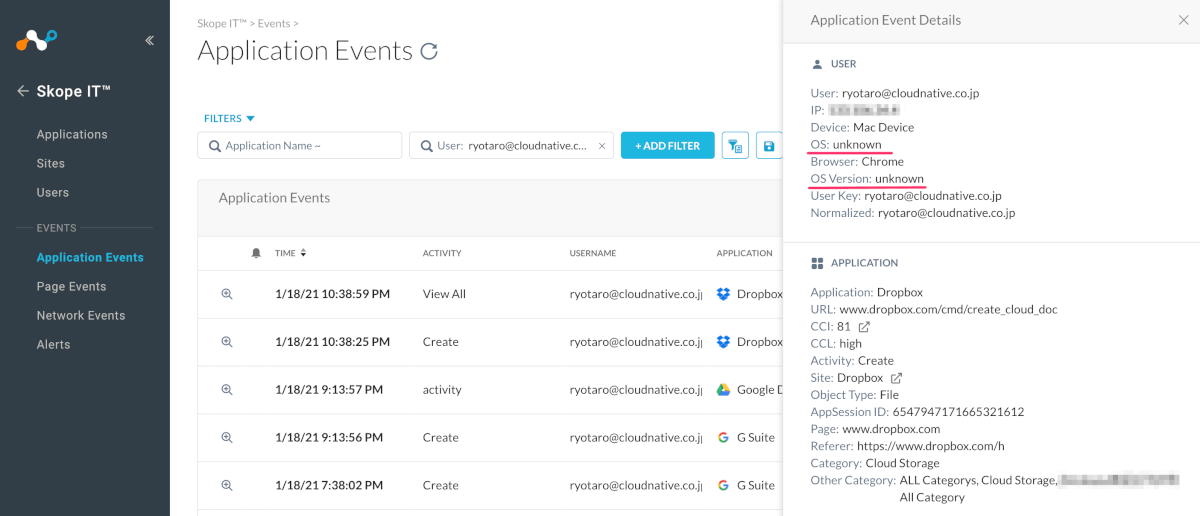

ログを見ても詳細な内容が含まれていることが確認できます。

ただし、OS情報など一部取得できないものがあります。

補足: Netskopeを経由するアプリについて

今回はOSのプロキシ設定を行っているため、OSのプロキシ設定を参照するZoomやSlackなどのアプリはNetskopeを通ることになります。

標準でプロキシ設定を参照しないアプリについては個別に設定する必要があります。

おわりに

Explicit Proxyモードによってエージェントレスで、エージェントを入れた場合にかなり近い情報が取れることを確認しました。

もちろんポリシーによってアクセスを制御することも可能です。

プロキシ設定、証明書の配布はADでも設定することができるので、IntuneやJamfなどMDMが整っていない環境、例えばAmazon Workspacesなどでの展開も容易に行えそうです。

現状は特定の拠点からの接続を目的としていますが、今後アップデートもありそうなことをウェビナーで聞いたので、これからにも期待していきたいと思います!