ごきげんよう、IDチームのわかなです!

今回は、間もなくリリースされる Google Chromeの仕様変更に伴う、Okta FastPassの挙動変更について、対策をまとめた重要なご連絡です。

当初、9月上旬のv140で予定されていた変更が、2025年9月下旬にリリース予定のChromeバージョン141以降に延期され、いよいよ適用が迫ってきました。この変更により、Okta FastPassでサインインする際に、これまで表示されなかった確認画面(プロンプト)が表示されるようになります。

この記事では、変更の詳細と、ユーザー様および管理者様に行っていただきたい対応について解説します。

変更の概要

- 対象となるユーザー

- ChromeブラウザでOkta FastPassをご利用のすべてのお客様

- (Windows / macOS / Android / iOSが対象です)

- 適用開始時期

- 2025年9月30日リリース予定のChromeバージョン141以降

- 変更内容

- Okta FastPassによるサインイン時、Chromeが「ローカルネットワークへのアクセス許可(Local Network Access)」を求めるプロンプトを表示するようになります。

ユーザーへの影響

この変更により、ユーザーの皆様には以下の影響が考えられます。

- 初回サインイン時に、プロンプトで「許可」をクリックする必要があります。

- この操作は、利用するデバイスごとに1回のみ必要です。

- 誤って「ブロック」を選択すると、FastPassでのサインインが中断される可能性があります。

管理者様は、プロンプトを事前に非表示にするか、社内への事前アナウンスをご検討ください。

事前に挙動をテストする方法

この挙動を事前に確認したい場合は、設定の配布前にテストをしてください。設定を適用した後では、プロンプトが表示されなくなるため、テストが正しく行えなくなります。

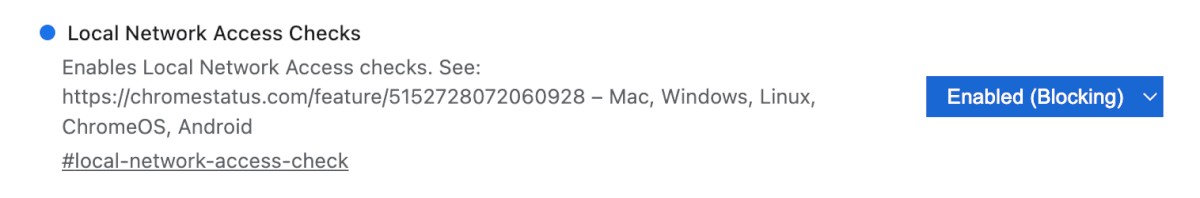

- Chromeブラウザで

chrome://flagsにアクセスします。 - 検索ボックスに

Local Network Access Checkと入力します。 - 表示された設定を Enabled(blocking) に変更します。

- Chromeを再起動します。

- Oktaのテナントにアクセスし、Okta FastPassでサインインする際にプロンプトが表示されることを確認してください。

【ユーザー向け】対応手順

実際にプロンプトが表示された際の対応手順と、誤ってブロックしてしまった場合の復旧手順を解説します。

Windows / macOS / Android の場合

通常の対応

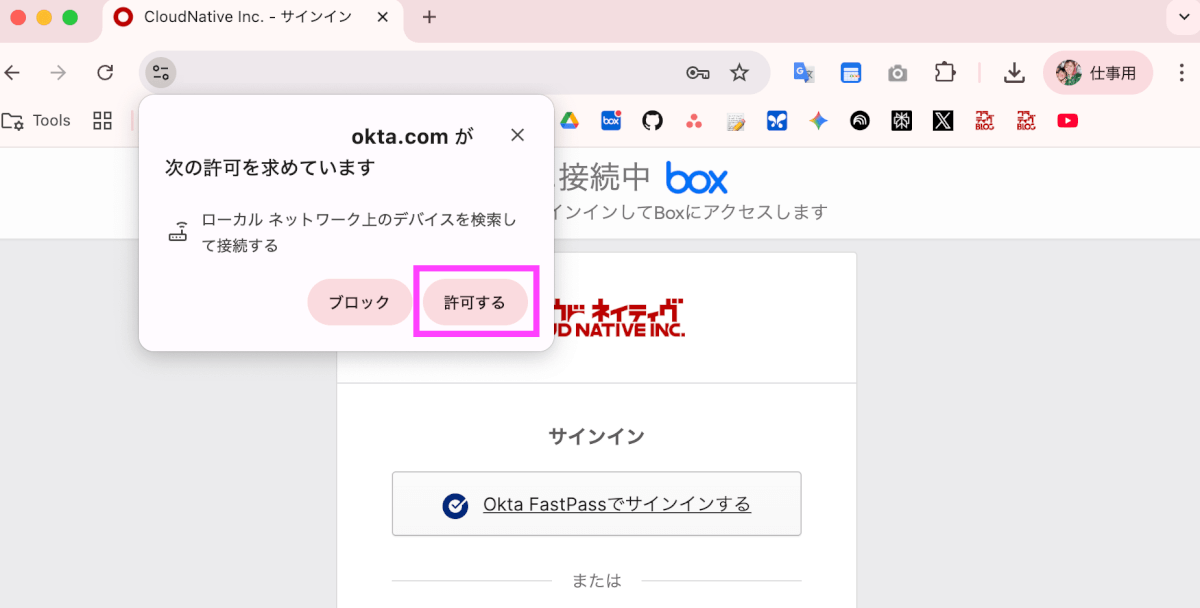

Okta FastPassを利用する際に、以下のようなローカルネットワークへのアクセスを求めるプロンプトが表示されます。「許可する」を選択してください。

okta.com が次の許可を求めています

ローカル ネットワーク上のデバイスを検索して接続する

誤って「ブロック」を選択してしまった場合

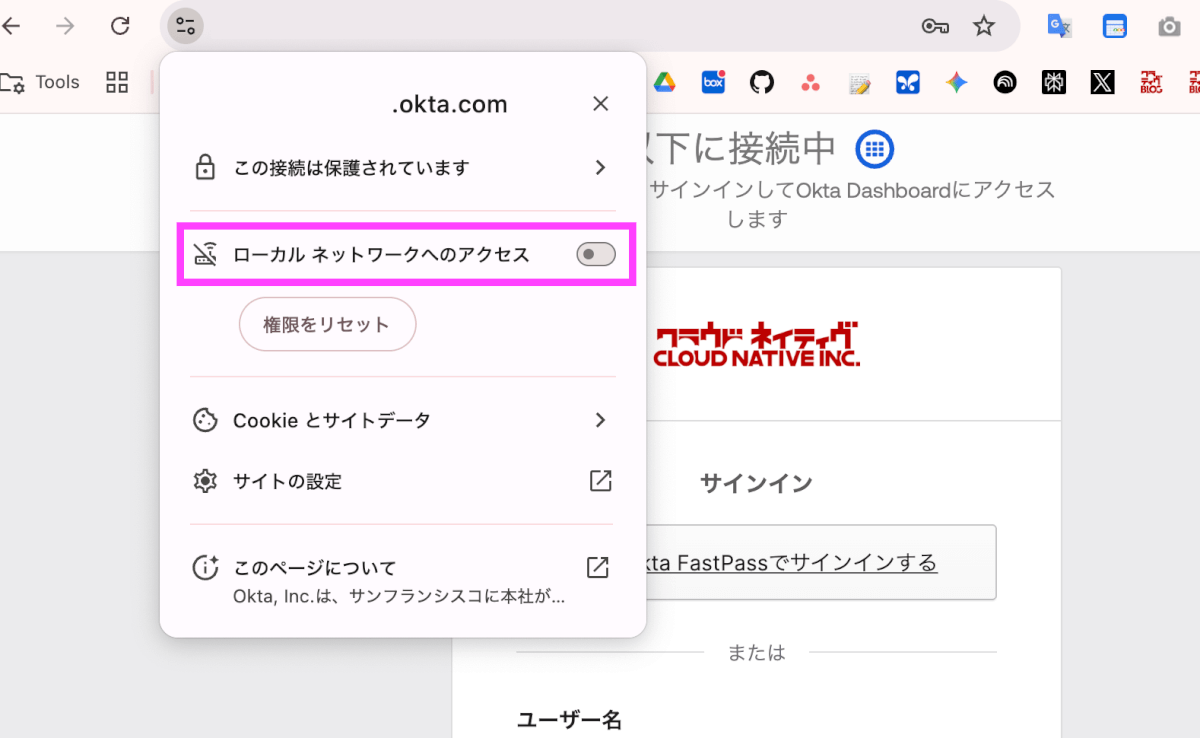

もし間違えて「ブロック」を選択してしまった場合は、以下の手順で設定をリセットできます。

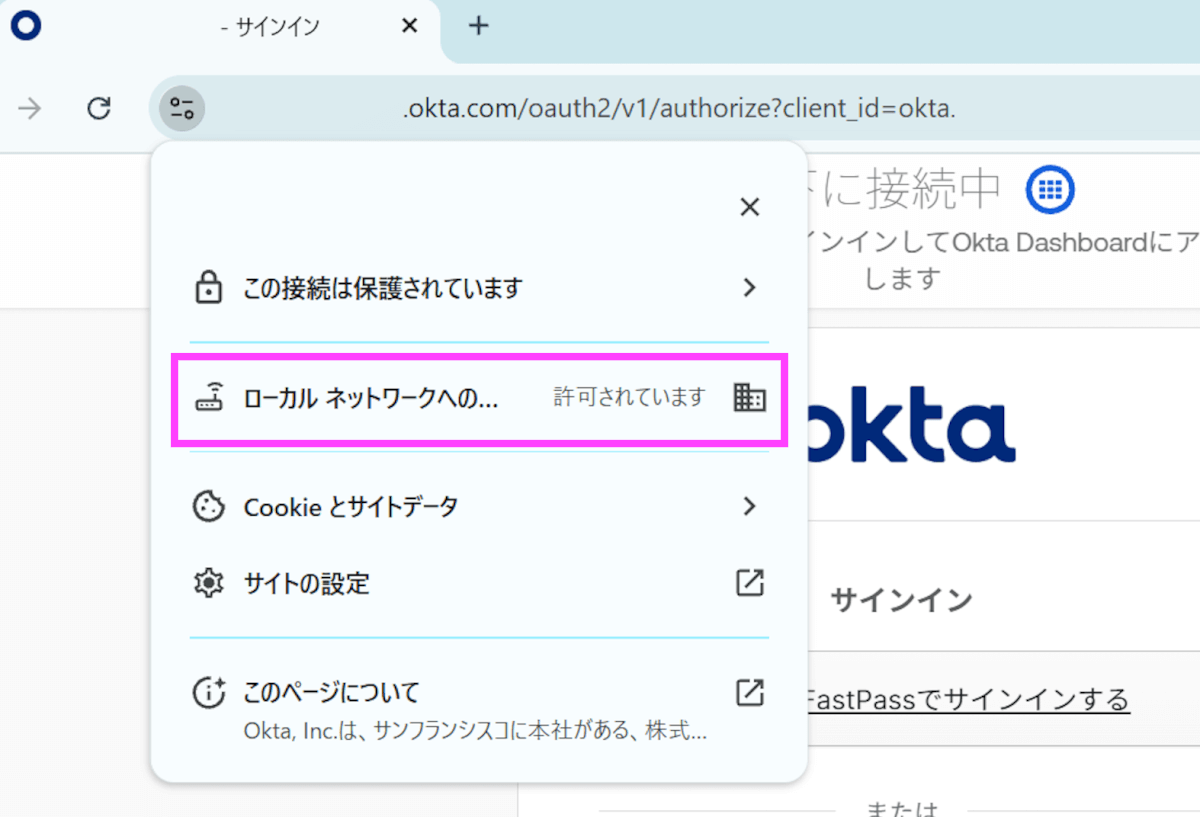

- Oktaのサインインページを開いた状態で、アドレスバーの左側にあるアイコンをクリックし、サイト設定を開きます。

- 「ローカル ネットワークへのアクセス」という項目を見つけ、設定を「許可」に変更します。

- ページを再読み込み(リロード)し、Okta FastPassで正常にサインインできることを確認してください。

iOS の場合

現在のところ、iOSのChromeブラウザではこのプロンプトは表示されません。そのため、ユーザー側での特別な操作は不要です。

【管理者向け】推奨対応:プロンプトを事前に非表示にする方法

OktaとGoogle Workspaceを利用し、管理対象のChromeブラウザ(Chrome Browser Cloud Management)をユーザーに配布している場合、Chrome Enterpriseのポリシー設定によって、このプロンプトが表示されないように制御することが可能です。

ユーザーの混乱を避けるため、管理者様はこちらの対応を強く推奨します。

A. Google Workspace でのブラウザ管理とポリシー設定

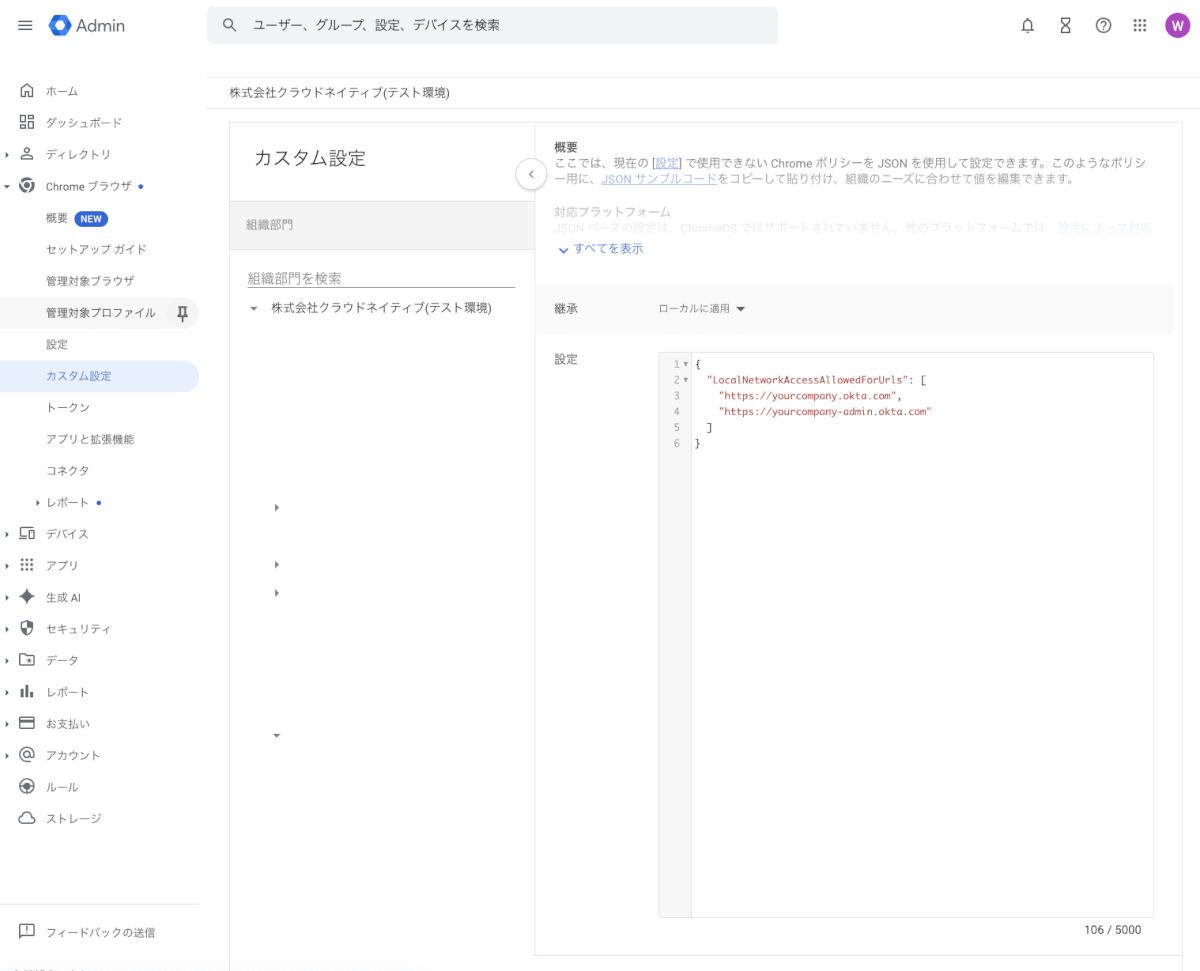

ステップ1: カスタム設定からOkta URLを許可

- Google Workspaceの管理コンソールにログインし、[デバイス] > [Chrome ブラウザ] > [カスタム設定] に移動します。

- 設定を適用したい組織部門を選びます。

- 設定に、以下のコードを参考にを貼り付け [保存] します。

[テナント名]の部分はご自身の環境に合わせて書き換えてください。- URL設定例

- 本番環境:

https://yourcompany.okta.com- ドメインワイルドカードも利用可:

https://[*].okta.com

- ドメインワイルドカードも利用可:

- プレビュー環境:

https://yourcompany.oktapreview.com - カスタムドメイン:

https://login.yourcompany.com - 管理コンソール:

https://yourcompany-admin.okta.com

- 本番環境:

- URL設定例

{

"LocalNetworkAccessAllowedForUrls": [

"https://[テナント名].okta.com",

"https://[テナント名]-admin.okta.com"

]

}

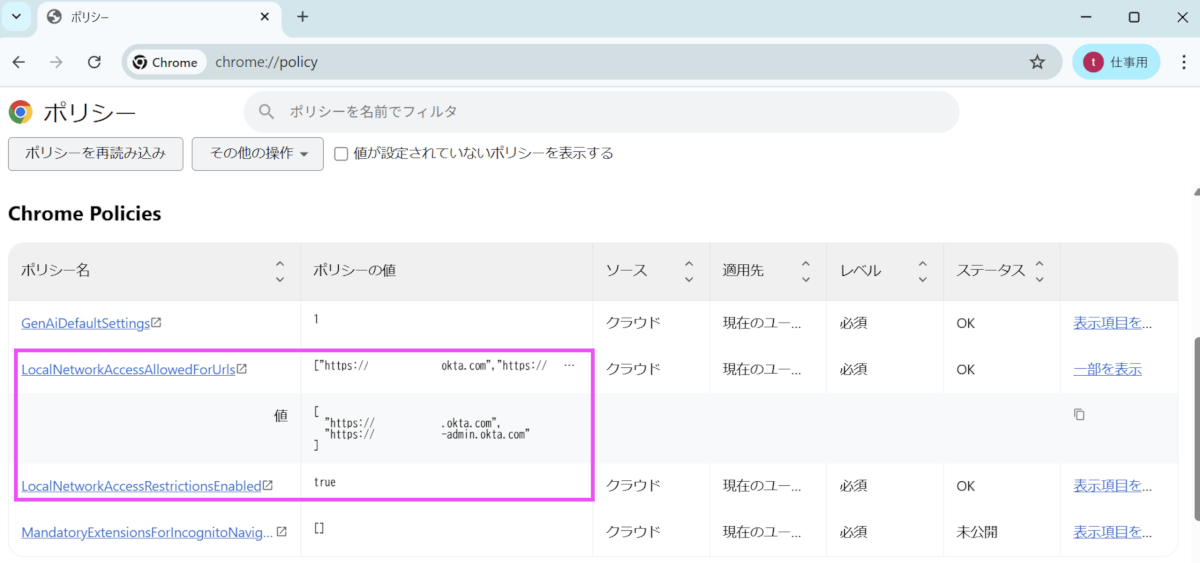

ステップ2: 設定の確認

- 対象ユーザーのChromeブラウザで

chrome://policyにアクセスし、[ポリシーを再読み込み] をクリックして、設定が反映されていることを確認してください。

LocalNetworkAccessAllowedForUrlsで設定したURLにアクセスすると、ローカルネットワークへのアクセスが許可されているか確認ができます。

※2025/10/20 推薦設定として記載していましたが、補足情報として修正しました。

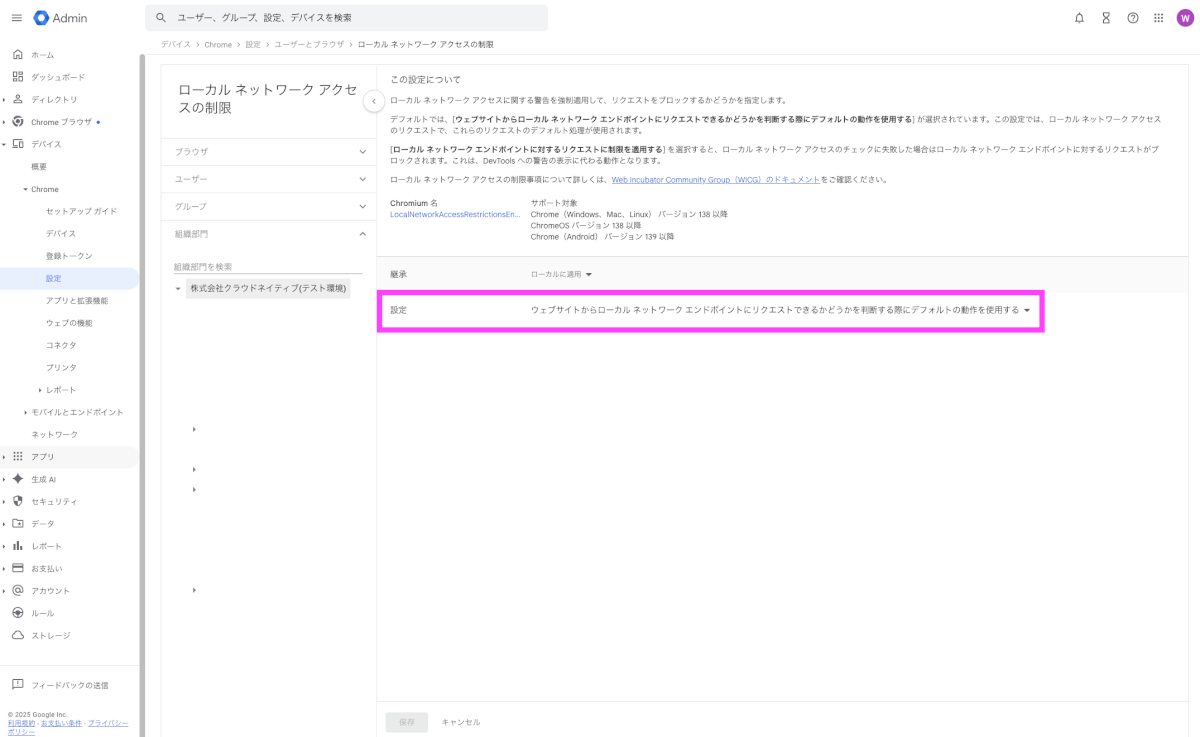

この設定は、Chrome や Edge がパブリックサイトからのローカルネットワークアクセスをどのように扱うかを制御するセキュリティポリシーです。Okta FastPassのプロンプト抑止には必須ではないため、本記事では補足として紹介します。

このポリシーを有効にすると、外部ウェブサイトからのローカルネットワークリクエストを、ユーザー操作なしで自動的にブロックします。

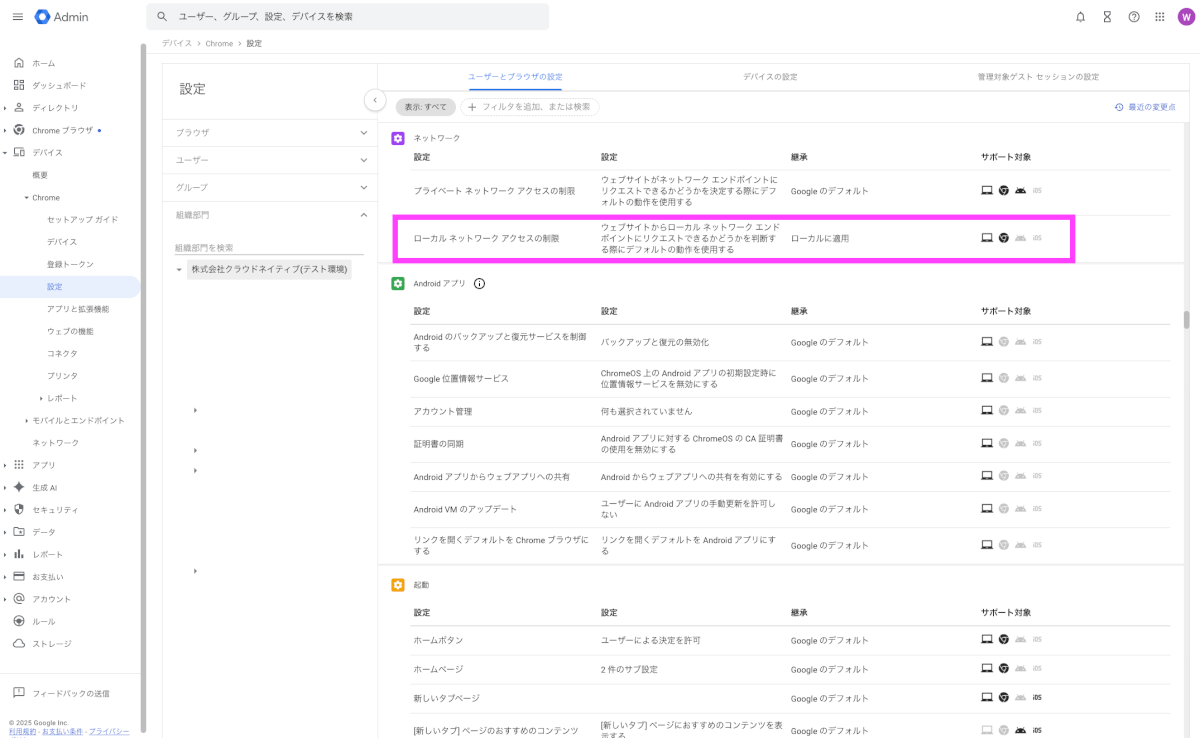

- Google Workspaceの管理コンソールにログインし、[デバイス] > [Chrome] > [設定] に移動します。

- 「ユーザーとブラウザの設定」タブを選択し、設定を適用したい組織部門を選びます。

- ポリシー一覧から 「ローカル ネットワーク アクセスの制限」を選択します。

LocalNetworkAccessRestrictionsEnabledをEnabledに設定します。

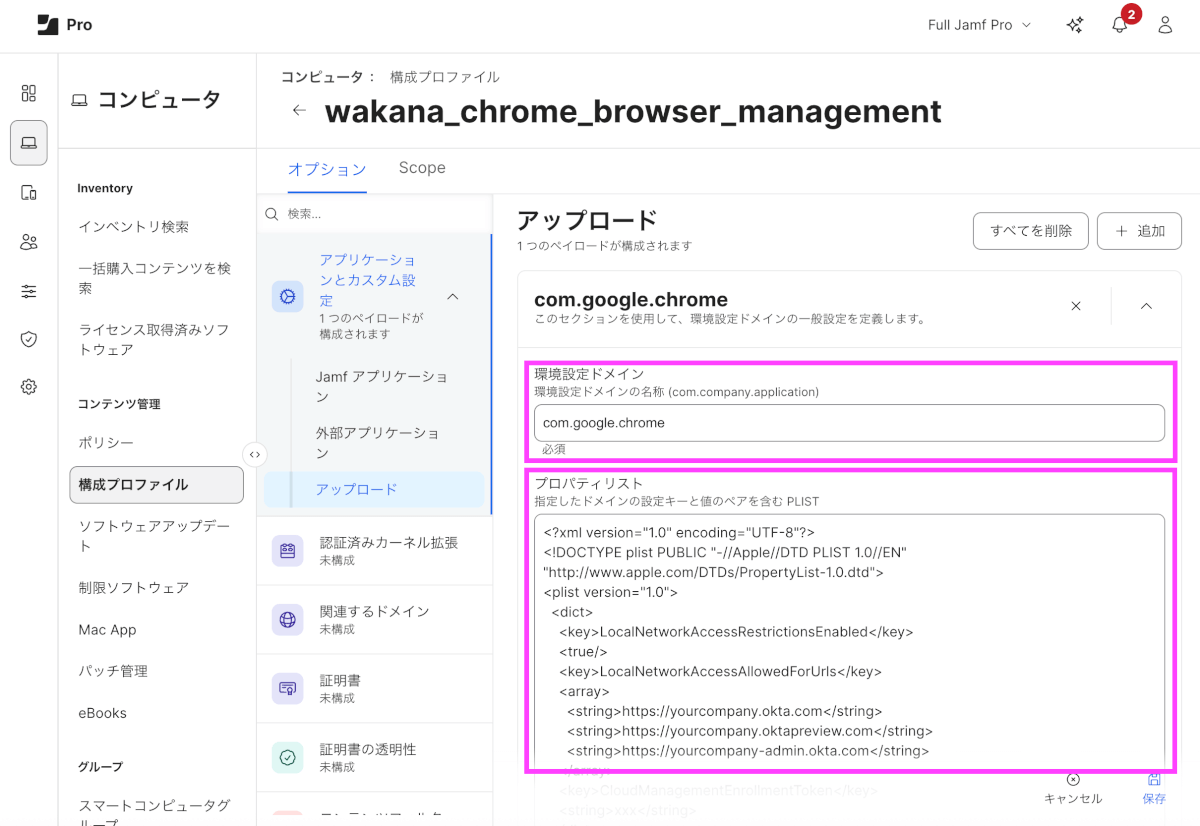

B. Jamf Pro でのブラウザ管理とポリシー設定

Jamf ProでmacOSデバイス上のChromeブラウザを管理するには、「構成プロファイル」に特定のキーと値(Payload)を記述して配布します。

ステップ1: [ブラウザ管理] 構成プロファイルの作成

- Jamf Proの管理画面にログインし、[コンピュータ] > [構成プロファイル] に移動して [+ 新規] をクリックします。

- [一般] ペイロードで、プロファイルに分かりやすい名前(例: Chrome ブラウザ管理設定)を設定します。

- 左側のリストから [アプリケーションとカスタム設定] ペイロードを見つけて [アップロード] をクリックします。

- [+ 追加] をクリックし、環境設定ドメインに

com.google.Chromeと入力します。

ステップ2: [値の設定] プロパティリスト(plist)の記述と保存

- 環境設定ドメインを指定したら、具体的なポリシーの内容をプロパティリスト(plist)形式で記述 [保存] します。

テキストエリアに、以下のコードを参考にを貼り付けます。[テナント名]の部分はご自身の環境に合わせて書き換えてください。

- [Scope] タブに移動し、この構成プロファイルを適用したいターゲットを指定します。

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>LocalNetworkAccessRestrictionsEnabled</key>

<true/>

<key>LocalNetworkAccessAllowedForUrls</key>

<array>

<string>https://[テナント名].okta.com</string>

<string>https://[テナント名]-admin.okta.com</string>

</array>

</dict>

</plist>

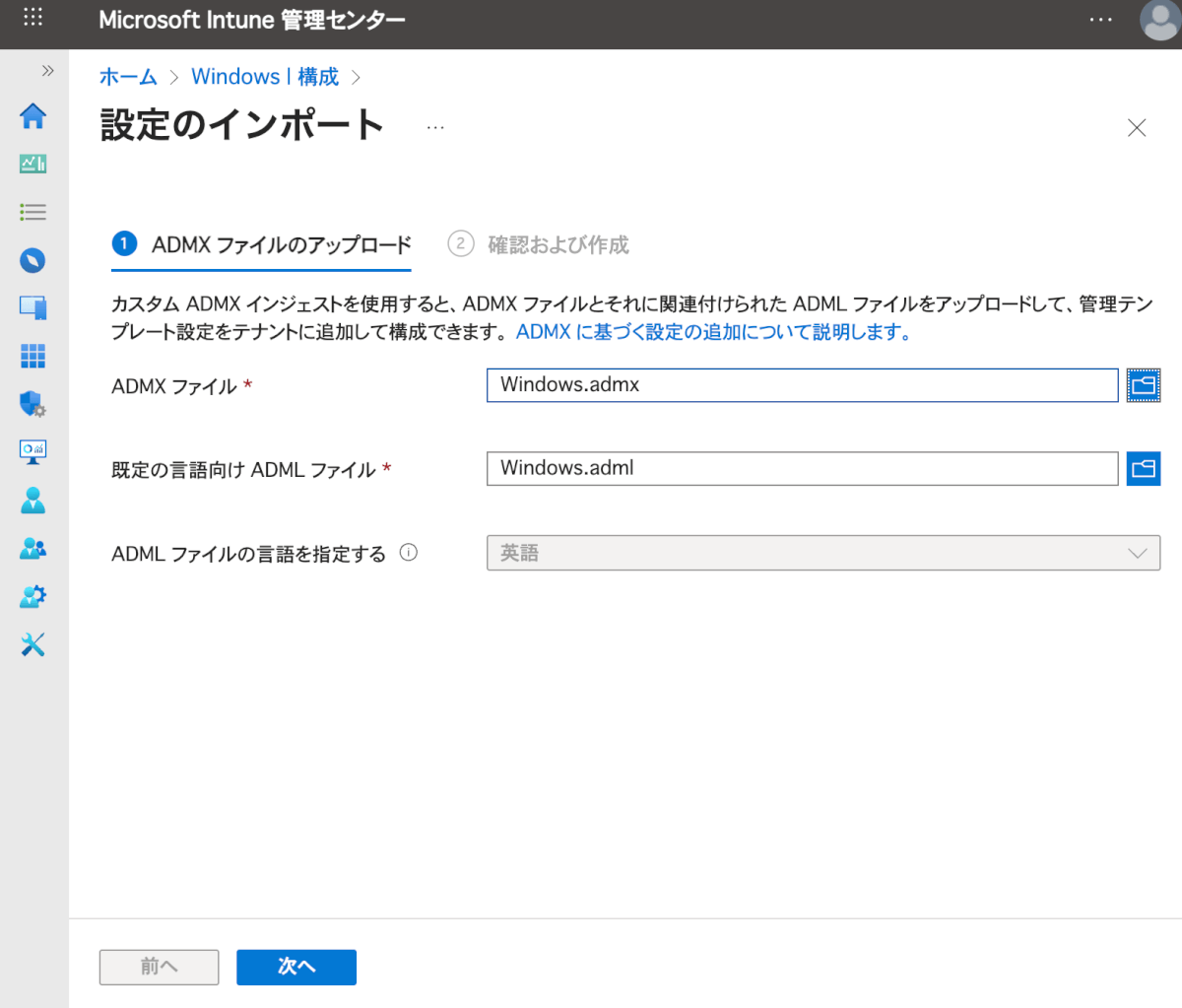

C. Microsoft Intune でのブラウザ管理とポリシー設定

IntuneでWindowsデバイス上のChromeブラウザを管理するには、まずChromeの「管理用テンプレート(ADMX)」をIntuneにインポートする必要があります。これにより、IntuneからChromeの様々な設定を制御できるようになります。

ステップ1: [ブラウザ管理] ADMXファイルのインポート

- Chrome Enterpriseのサイトにアクセスし、[ADM / ADMX テンプレートをダウンロード] リンクをクリックします。

- [管理] タブの [ポリシー テンプレート] 欄 で “Chrome ADX / ADMX テンプレート” を選択して、[同意してダウンロード] リンクをクリックします。

- ダウンロードしたzipファイルを解凍します。

- Intune管理センター > [デバイス] > [Windows] > [構成] > [ADMXのインポート] タブに移動し、[+ インポート] をクリックします。

- 端末から以下のファイルを選択してインポートします。

C:\Windows\PolicyDefinitions\Windows.admxC:\Windows\PolicyDefinitions\en-US\Windows.adml

google.admxと、en-USフォルダ内のgoogle.admlを選択してインポートします。en-usADML ファイルのみがサポートされておりますので、ご注意ください。

- 同様に、

chrome.admxとchrome.admlもインポートします。- Chromeのポリシーは

Windows.admxとgoogle.admxに依存しています。先にインポートされていないとADMX file referenced not found NamespaceMissing:Microsoft.Policies.Windows. Please upload it first.などエラーがでますのでご注意ください。

- Chromeのポリシーは

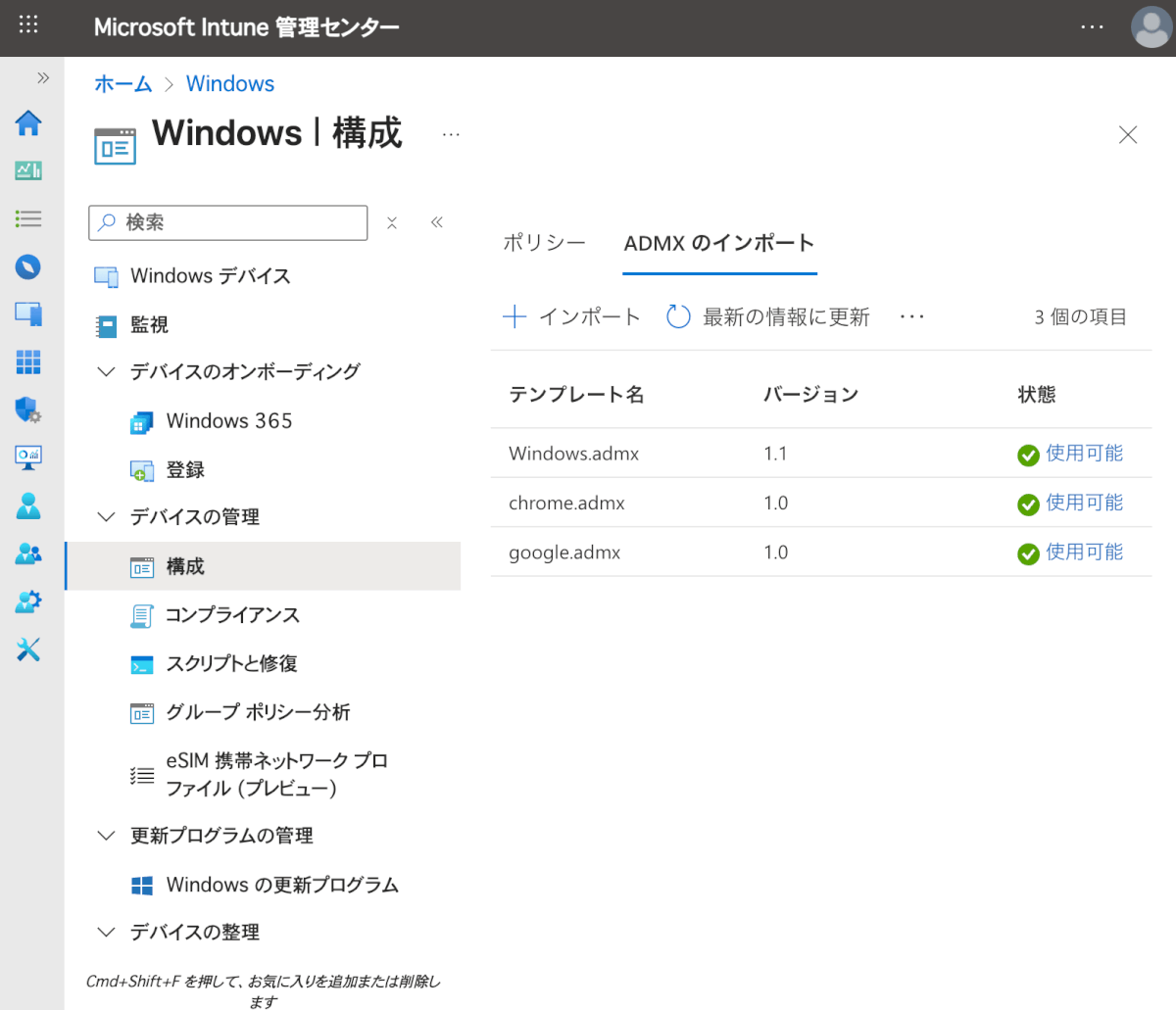

- インポートしたADMXの [状態] が “使用可能” になるまで待ちます。

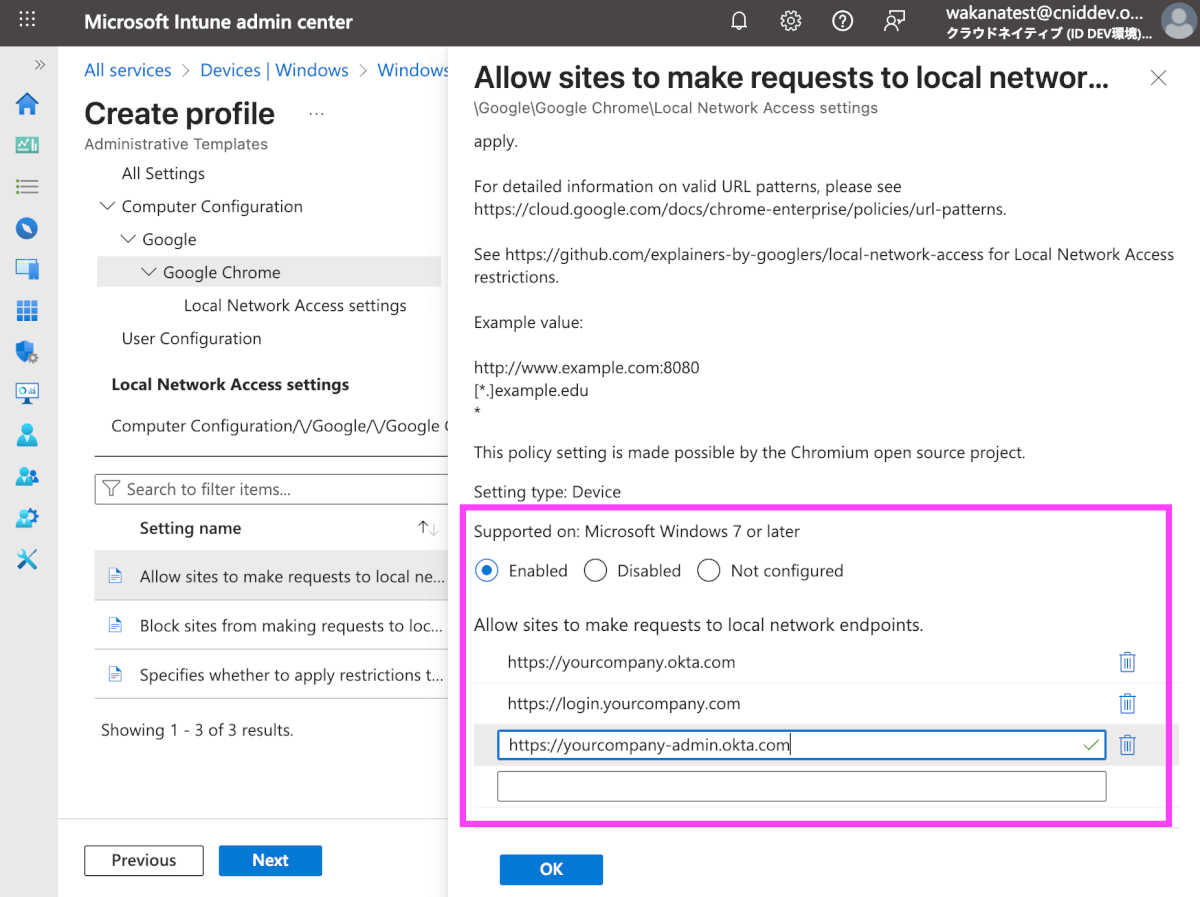

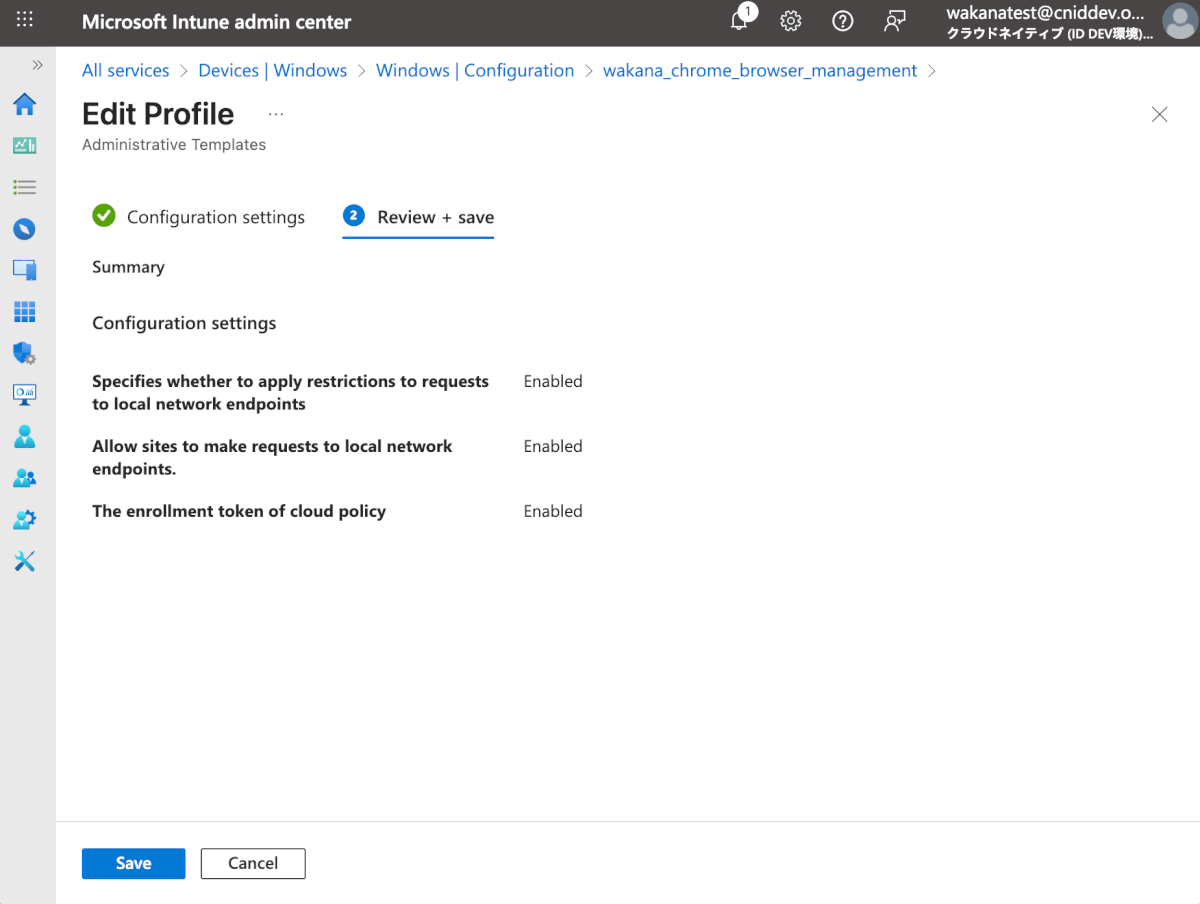

ステップ2: [値の設定] 構成プロファイルの作成と割り当て

ADMXの準備ができたら、今回のプロンプトを抑制するための具体的なポリシーを設定します。

- Intune管理センター > [デバイス] > [Windows] > [構成] > [作成] > [新しいポリシー] をクリックします。

- プラットフォームで [Windows 10 以降]、プロファイルの種類で [テンプレート] > [インポート済みの管理用テンプレート (プレビュー)] を選択して作成します。

- プロファイルに分かりやすい名前(例: Chrome ブラウザ管理設定)を付けます。

- [構成設定] タブで、[コンピューターの構成] > [Google] > [Google Chrome] > [Local Network Access settings] を選択し、以下の項目を設定します。

- Okta FastPassの許可設定

- 設定項目①:

Allow sites to make requests to local network endpoints - 設定値:

- ポリシーを [有効] にします。

- テキストボックスに、許可するOktaのURLを入力します。

- 設定項目②:

Specifies whether to apply restrictions to requests to local network endpoints - 設定値:

- ポリシーを [有効] にします。(推奨)

- 設定項目①:

- Okta FastPassの許可設定

- [割り当て] タブでこのポリシーを適用したいデバイスグループを選択し、作成を完了します。

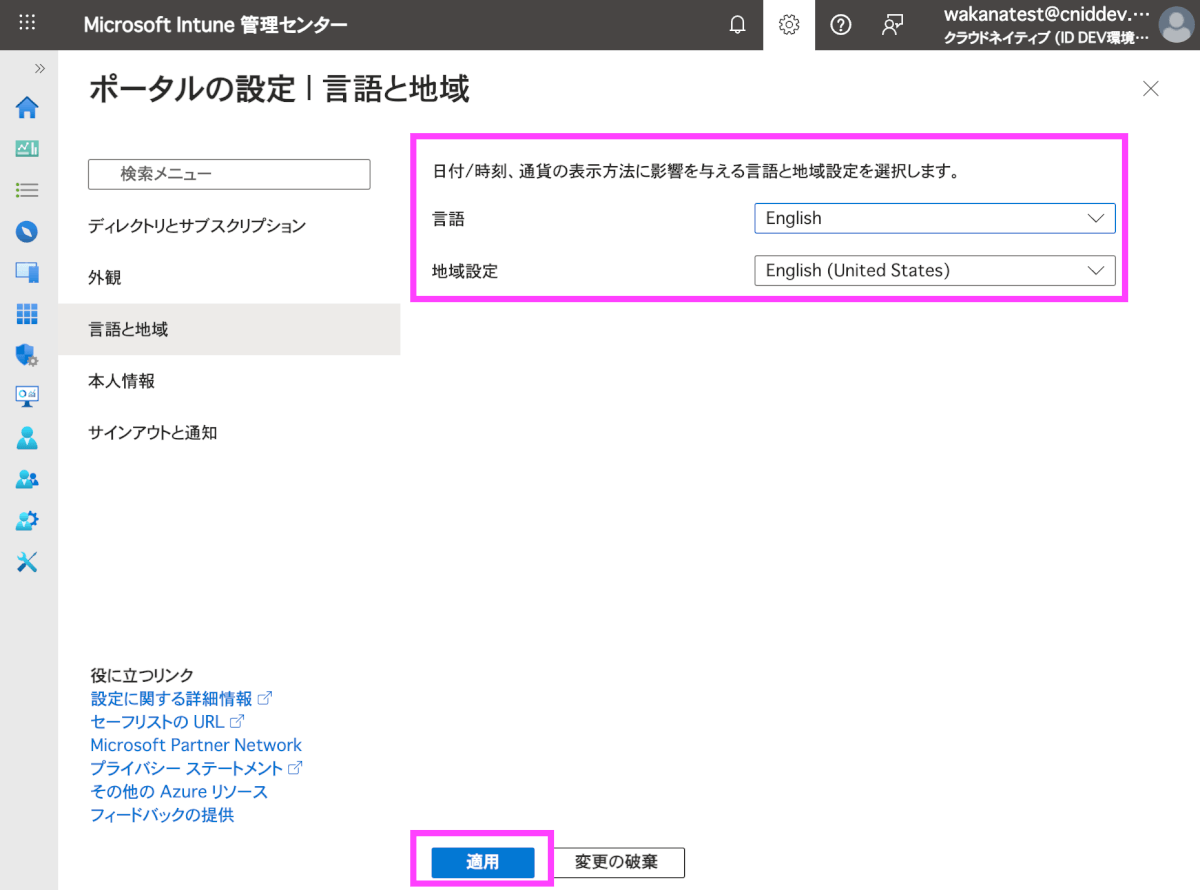

なお、構成プロファイル作成後はプロパティで設定が表示されない場合があり、設定を確認したい場合は Intune 管理センターの上部バーにある [歯車] アイコン > [言語と地域] よりEnglishに変更することで表示されます。

参考情報

本件に関するOktaおよびGoogleの公式情報は、以下のリンクからご確認いただけます。

- Okta公式情報

- Google公式情報(開発者向け)

まとめ

本記事では、Google Chromeの仕様変更に伴うOkta FastPassの挙動変更について解説しました。

- ユーザーの皆様へ: 9月上旬以降、FastPass利用時に「許可」を求める画面が表示されたら、一度だけ「許可」をクリックしてください。

- 管理者の皆様へ: Google Workspaceをご利用の場合は、ポリシー設定によるプロンプトの抑制をご検討ください。

本件に関するご質問やご不明点がございましたら、弊社担当者までお気軽にお問い合わせください。