はじめに

こんにちは!先日クラウドネイティブ社(以下、CN社)に入社したばかりの新米PM、リョーヤです。

入社エントリでも書いたとおり、私はゼロトラストセキュリティの知見がない状態で入社したため、現在は勉強を進めている最中です。

せっかくなので、このブログを読んでくださる皆さんとも一緒に勉強できたら心強いなと思い、僕の学習の成果をまとめてみることにしました。スナック感覚で読んでもらえるよう、数パートに分けて書いていこうと思いますので、気長にお付き合いいただけると嬉しいです。パート分けは以下を想定しています。

1:そもそも今までのセキュリティってどういうもの?なぜ変えるべきなの?

2:ゼロトラストの考え方について理解しよう

3:ゼロトラストを構成する要素について解説

4:組織がゼロトラストを導入するためには?

5:ゼロトラストの運用を続けていくために

それでは、本題に入っていきたいと思います。

よろしくお願いします。

そもそも今までのセキュリティってどういうもの?

「本題」と聞くと、「ゼロトラストについてさっさと説明してくれよ」という声も聞こえてきそうですが、そのためにはまず既存のセキュリティについて理解し、なぜ変えるべき状況が存在するのかを把握する必要があります。

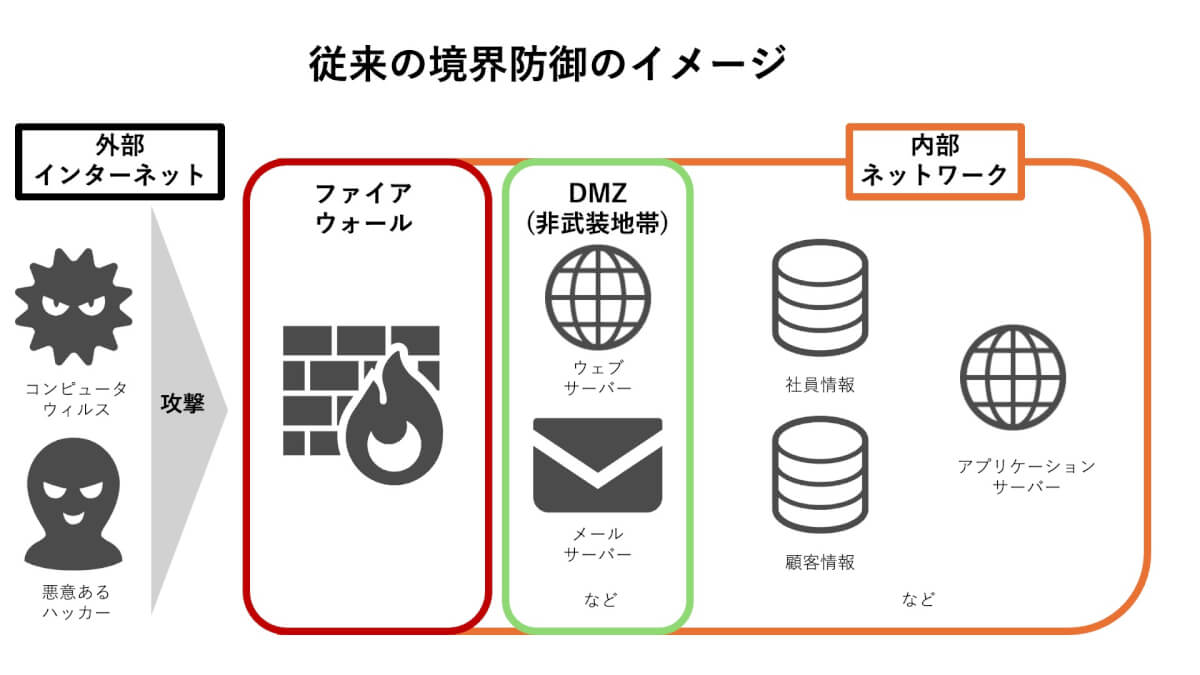

既存のセキュリティの考え方として、現在主流となっているのは「城と堀」や「境界防御」と呼ばれるものです。

これらの考え方では、ファイアウォールなどで外部ネットワークから内部ネットワークへのアクセスを試みる存在に対して防御を行います。ウェブサーバーやメールサーバーなど、外部ネットワークとのやり取りが必要なサーバーは、DMZ(非武装地帯)と呼ばれる内部ネットワークから隔離された空間に設置することで、安全を保ちます。

また、内部ネットワークを信頼された存在とみなし、自由にアクセスできるという前提もあります。

図に表すと、以下のようになります。

このように、従来型のセキュリティは外部インターネットからの攻撃に対して高い防御性能を発揮し、内部ネットワークに格納されている資産を守ることを目的としています。

この防御方法には、以下のようなメリットがあります。

境界防御のメリット

- 明確な境界設定:内外を明確に区別しているため、一度設定すれば管理がしやすい

- 集中防御が可能:外部からの攻撃をファイアウォールなどの特定のポイントで集中して防げるため、効率が良い

- コスト面での優位性:基本的な構造が長く存在しているため、導入・運用コストが比較的抑えやすい

- 既存インフラとの互換性:多くの既存システムやプロトコルと互換性がある

こうした多くのメリットがある境界型防御ですが、現在ではセキュリティの変更を実施・検討する企業が増えてきています。

それはなぜでしょうか。一般的には、以下のような背景があると考えられています。

- インターネットやクラウドサービスの利用により、脅威の侵入経路がネットワーク由来のものだけではなくなった

- 働き方の多様化により、組織の資産やユーザーが境界の外にあるケースが増えている

- 従業員や委託業者からの情報漏洩などの脅威には、境界型防御では対応できない

とはいえ、それらのリスクは昔から存在していたはずです。では、なぜ最近になって注目されるようになったのでしょうか。

それを紐解くキーワードが VUCA です。

VUCAという略語の意味は以下の通りです。

VUCA(読み:ブーカ)は、Volatility(変動性)、Uncertainty(不確実性)、Complexity(複雑性)、Ambiguity(曖昧性)の頭文字を取った造語で、“社会環境・ビジネス環境の複雑性が増大する中で、想定外のことが起きたり、将来の予測が困難だったりする、不確実な状態”を指します。

出典:https://www.nri.com/jp/knowledge/glossary/vuca.html

このVUCAの時代を生き抜くためには、企業が技術の進化や社会情勢の変化に素早く対応することが不可欠です。何しろ、昨今の生成AI関連の話題のように、明日どんな技術が登場し、どのような変化が訪れるかは誰にも予測できません。

とはいえ、境界型防御を前提としたITインフラやルールを採用している企業では、独自に構築したセキュリティやルールの存在により、他社のサービスを活用するのが難しく、そのために内製対応を試みるケースが多く見られます。

しかし、技術やサービスが登場してから内製開発を行っても、実際に活用できるようになるまでには時間がかかり、その結果、競争に敗れてしまう可能性もあります。

こうした背景から、実際にはSaaSアプリケーションの導入が避けられませんが、境界防御のポリシーはイントラネットに比べて完全に適用することが難しく、多くの場合、IP制限や、SASE(セキュリティとネットワークサービスを統合したセキュリティ概念)によって境界を拡張する手段が採られます。

また、そうした場合でも、一度SaaS側で生成された情報資産の制御が十分に行えないことも多く、選択できるSaaSにも制限が生じ、ITやインターネットの利点を十分に活かせない状況に陥りがちです。

そこで求められるのが、「技術や競合他社のスピードに対応するために、ITソリューションやインターネットをフル活用しつつ、セキュリティも十分に確保することができる、新時代のセキュリティ」なのです。

新時代のセキュリティ「ゼロトラスト」

こうした課題に応える形で登場したのが、「ゼロトラスト」です!

詳しい説明は次回に譲りますが、ざっくりとした考え方としては、先述の「技術や競合他社のスピードに対応するためにITソリューションやインターネットをフル活用できる」という性質を持ちつつ、リスクを許容可能なレベルにまで下げ、継続的に改善していけるアーキテクチャです。

次回の記事では、このゼロトラストの考え方について掘り下げて書いてみたいと思います。

ここまで読んでいただき、ありがとうございました。

次回もよろしくお願いします!m(_ _)m