こんにちは!たつみんです。

みなさんはOktaのリリースノートって読んでますか?

2024.02のリリースノートを読んでいたらEarly Access(早期アクセス)として以下の記述がありました。

Dynamic OS version compliance for device assurance You can configure OS version compliance by using device assurance. However, you have to manually update the policies every time a new OS version or patch is released. With Dynamic OS version compliance, Okta updates device assurance policies with the latest OS versions and patches, eliminating the need for manual updates. With this feature you can ensure OS version compliance in your org without tracking OS releases. See Add a device assurance policy.

ざっくり要約としてはこれまでOkta Device AssuranceではOSバージョン指定を行う際に手動で設定する必要がありましたが、このEarly Access(早期アクセス)では例えば最新のOS含む2つのバージョンを指定するということができるようになりました。これにより新しいOSバージョンがリリースされた場合に手動で設定値を更新する必要がなくなります。

設定方法

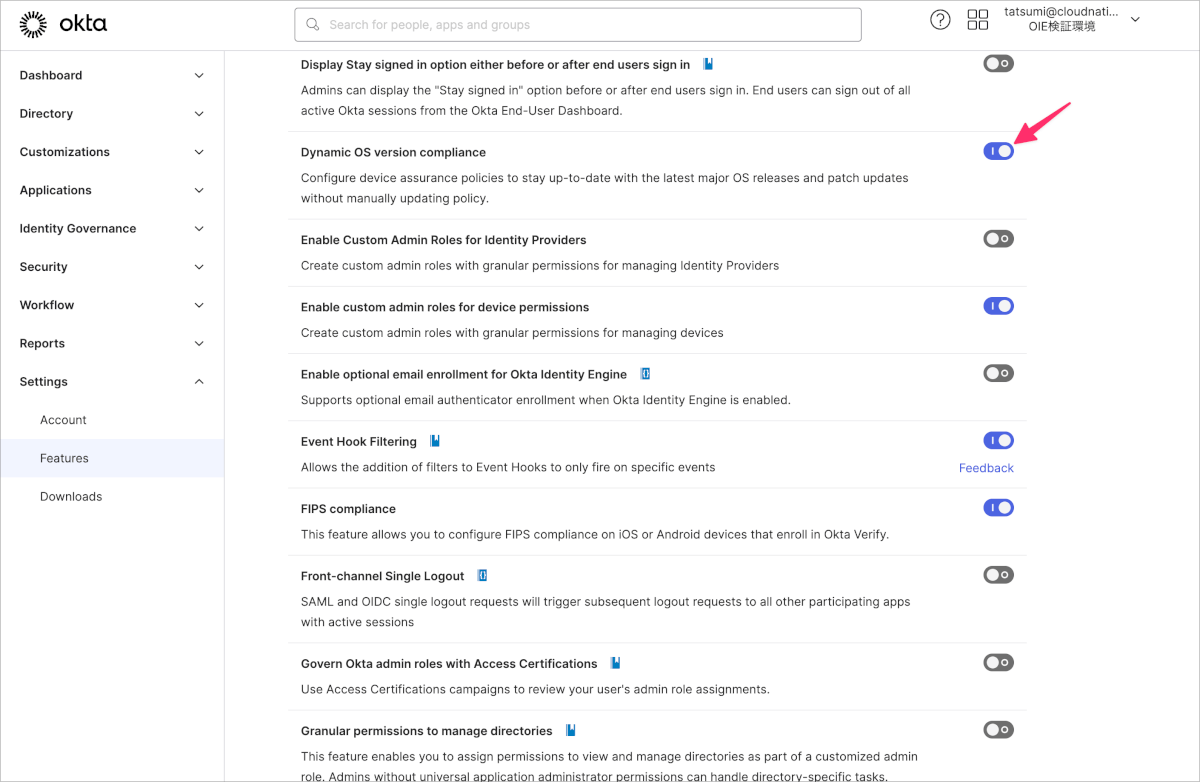

Early Access(早期アクセス)機能の有効化

Okta管理画面のSetting>FeaturesからDynamic OS version complianceを有効化します。

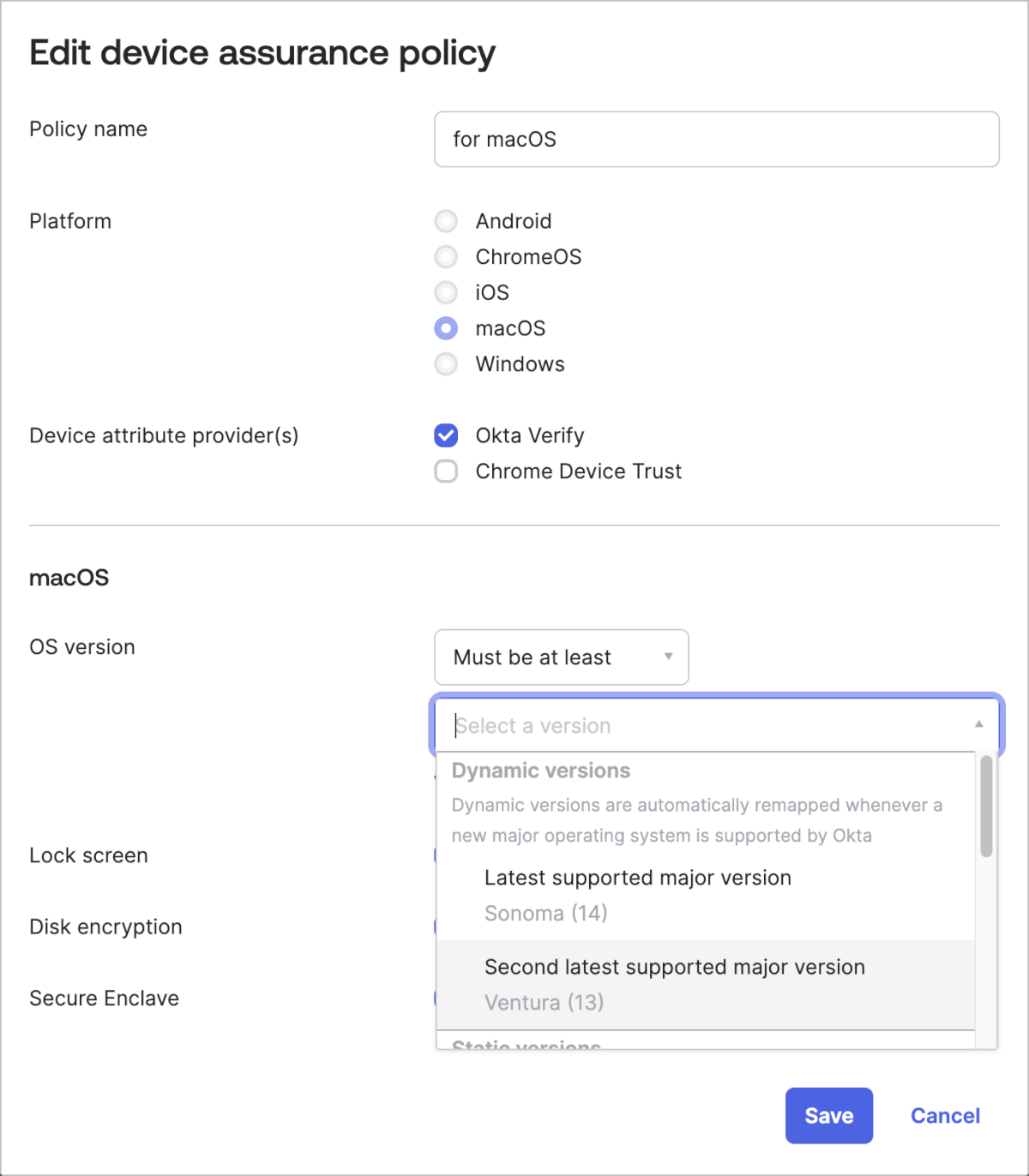

Device Assurance Policiesでの設定項目の変化

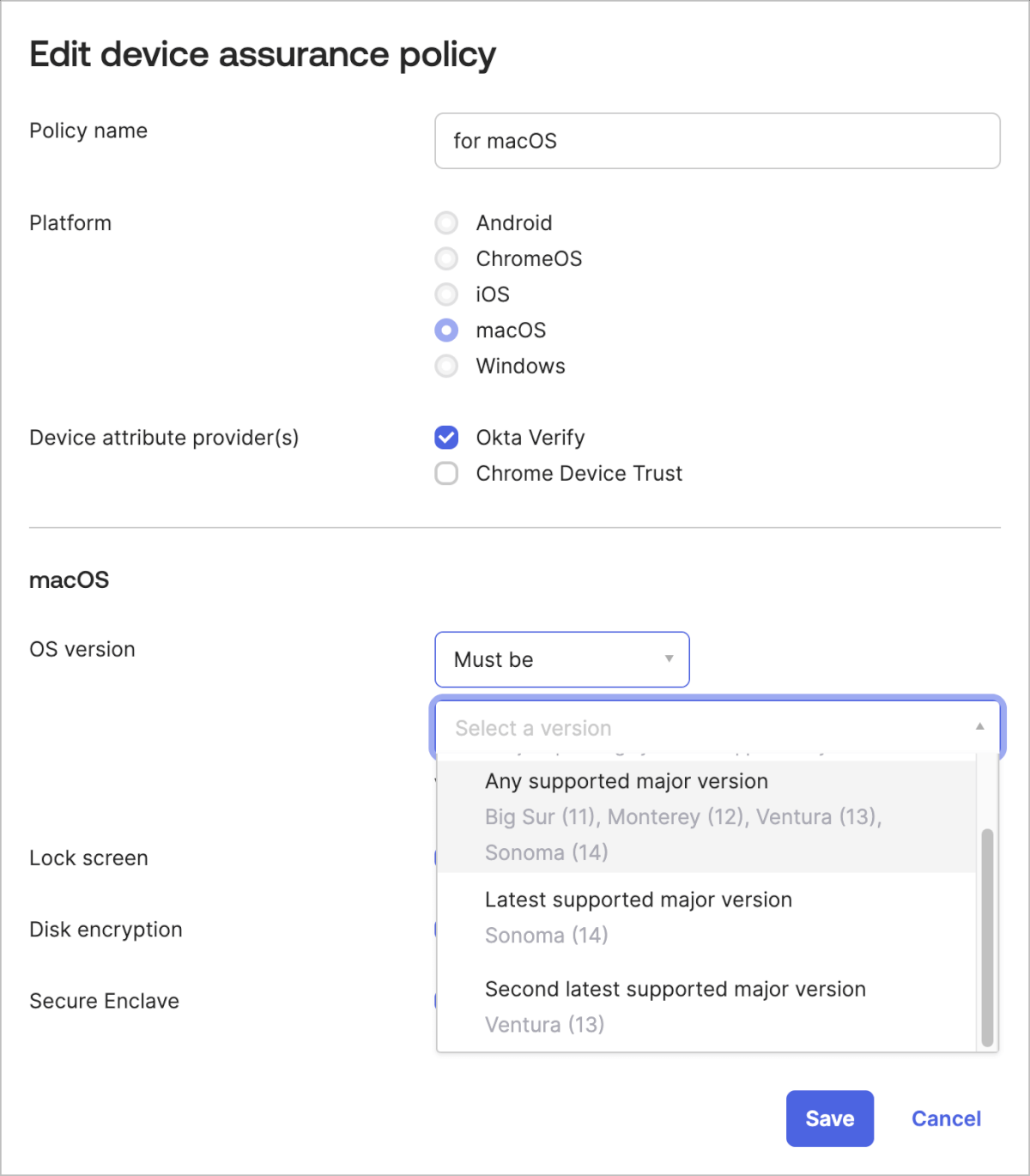

まずmacOSを例に説明します。Early Access(早期アクセス)機能を有効化後にDevice Assurance Policiesでポリシーの作成や編集を行うと下図のようにOS versionの指定にMust be at leastとMust beが選択できるようになります。

Must be at leastを選択した場合

以下のような選択肢が表示されます。

- Latest supported major version

- Second latest supported major version

最新(Latest)のOSバージョンもしくは最新から2番目 (Second latest)のOSバージョン以上のどちらかを選択できます。

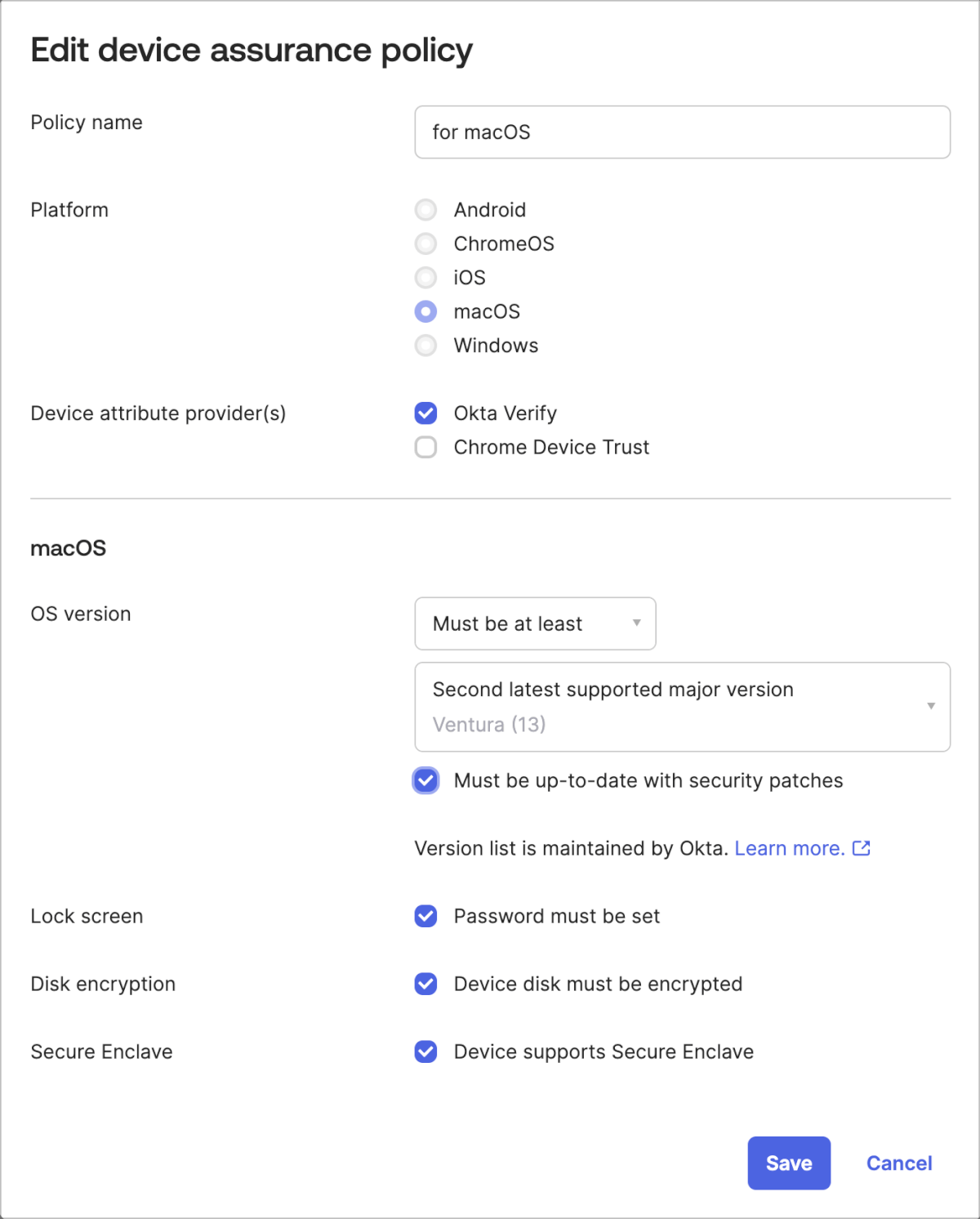

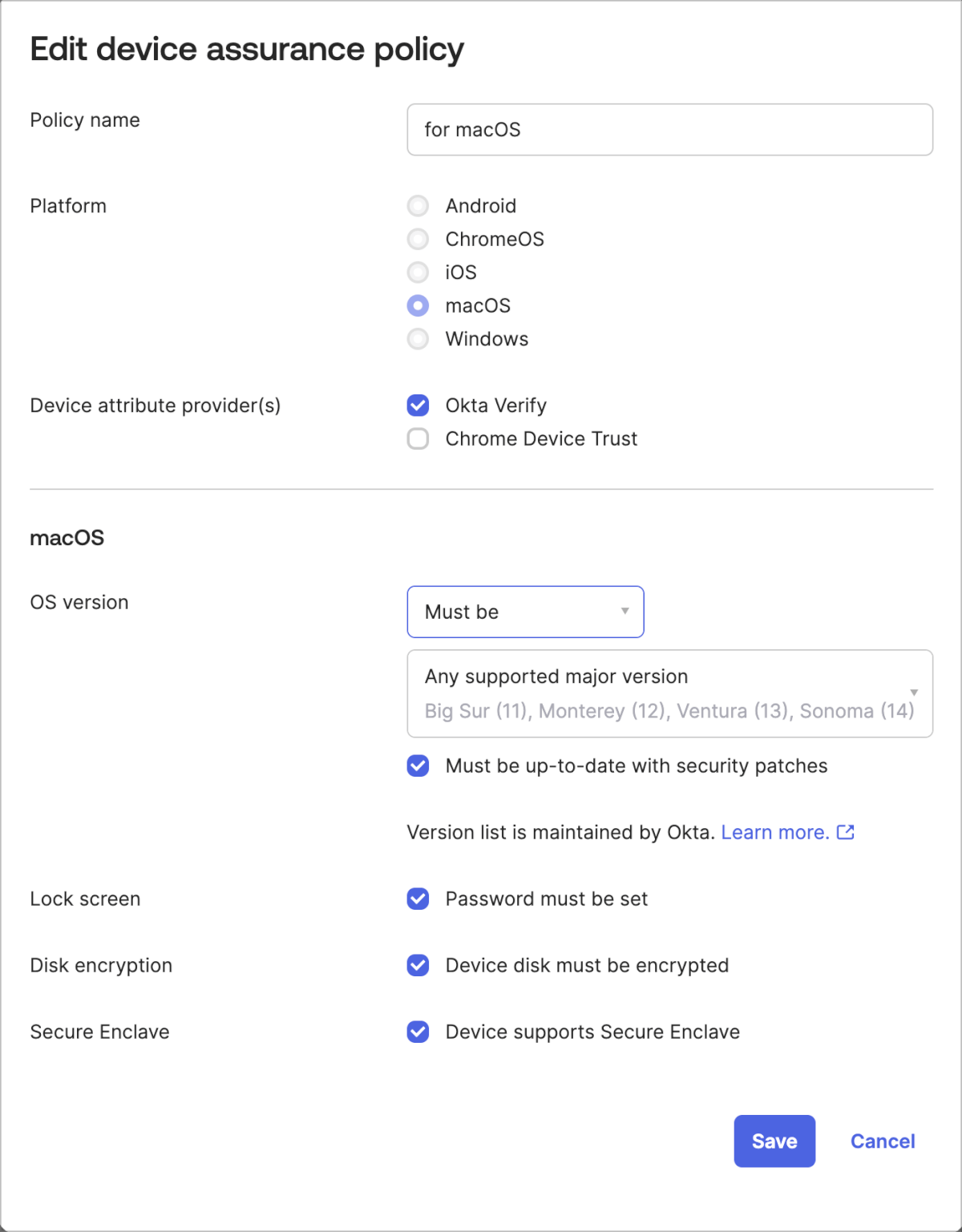

どちらを選択した場合も下図のようにMust be up-to-date with security patchesをオプションとして選択することができます。下図の場合は少なくとも最新から2番目(Second latest)のOSバージョン以上でセキュリティパッチが最新であることを指定しています。

Must beを選択した場合

以下のような選択肢が表示されます。

- Any supported major version

- Latest supported major version

- Second latest supported major version

サポートされているメジャーOSバージョン(Any)か、最新(Latest)のOSバージョンもしくは最新から2番目(Second latest)のOSバージョンのどれかを選択できます。

画像からわかるようにMust be at leastとの違いはSecond latest supported major versionはあくまでそのバージョンのみを指定している点です。

下図の場合はサポートされているメジャーOSバージョン(Any)でセキュリティパッチが最新であることを指定しています。

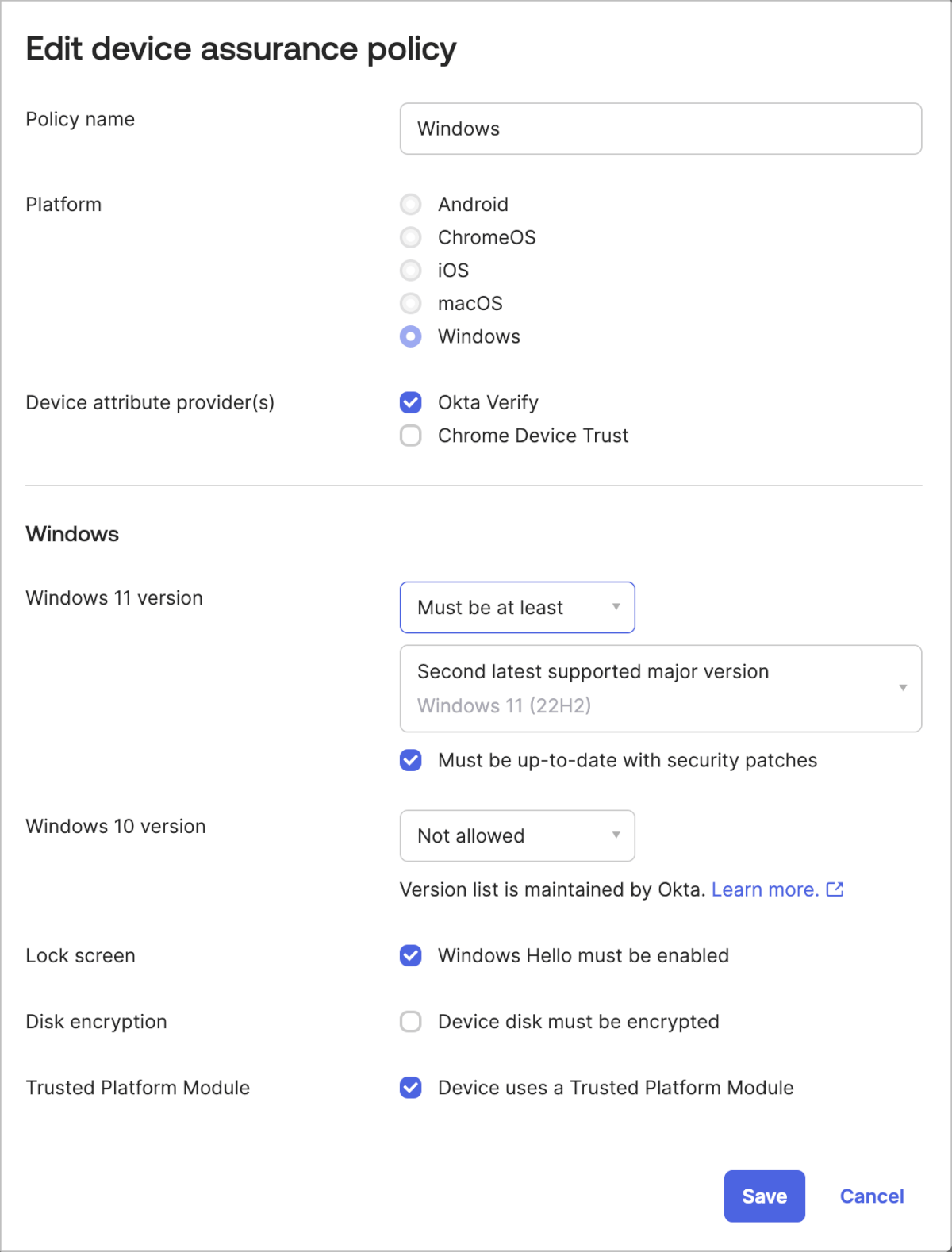

Windowsについて

Windowsの場合も基本は同じですがWindows 11 versionとWindows 10 versionがそれぞれ項目として独立しています。

そのため下図のようにWindows 11についてはMust be at leastで選択し、Windows 10についてはNot allowedを選択することでWindows 10は許可をしないということも指定できます。もちろんその逆も可能です。

補足

Oktaテナント上で定義されているOSバージョン情報は以下のURLにアクセスすることでことで確認できます。

https://<yourorg>/.well-known/ov-configurations

まとめ

今回ご紹介したDynamic OS version complianceは私が以前、Okta Device Assuranceがリリースされた時に検証した時の以下のブログでもこうだったらもっと嬉しいとして記載していました。

Okta Device Assuranceでデバイスの状態を条件にアクセス制御を行なってみた

今後はより柔軟な設計が可能となり手間も削減できるのは本当に嬉しいことです。ただしこの機能がどれぐらい新しいOSのリリースにレスポンスよく追従できるのかはまだ実装されたばかりで実績がないので未知数であるという評価です。

弊社でも一部のユースケースにおいてOkta Device Assuranceを活用していますがDynamic OS version complianceについては今後の追従状況を補足でご紹介したURLにアクセスして注視しながら採用するかどうかを考えていきたいと思います。

以上、ダイナミックな機能のご紹介でした!