セキュリティチームの ぐっちー です。Microsoft 365 Defenderは個社ごとにMicrosoft 365 のテナントが分かれてしまっている場合には、管理コンソールが分かれてしまうという欠点がありましたが、Microsoft 365 Defenderのマルチテナントビュー機能を利用すると、複数のテナントで管理されているデバイスに対して、1つの画面で即座にインシデント対応することができるようになりました。そちらについて、軽く検証したのでやってみたブログを書きたいと思います。

- 本機能を利用するには Microsoft Defender for Endpoint のライセンスが必要です。

- 本ブログの内容は、2023年6月7日時点までの情報を元に作成しております。

3行サマリー

- Microsoft 365 Defenderは個社ごとにMicrosoft 365 のテナントが分かれてしまっている場合には、管理コンソールが分かれてしまうという欠点がありました。

- Microsoft 365 Defenderのマルチテナントビューを利用すると、複数のテナントで管理されているデバイスに対して、1つの画面で即座にインシデント対応することができるようになりました。

- 特に Advanced Hunting での対応が効率的になり、複数のテナントからのインシデントやアラートを管理することも可能です。

MDEぐらいテナントは揃えたかった

Microsoft 365 Defender (Microsoft Defender for Endpoint)は、良くも悪くもMicrosoftのサービスに深く組み込まれているという性質があります。もちろん、良い面も沢山ありますが、悪い面だとグループ会社が多い企業で、個社ごとにMicrosoft 365 のテナントが分かれてしまっている場合には、Microsoft 365 Defenderの管理コンソールが分かれてしまうという欠点があります。

グループ会社でも共通のメンバーででインシデントレスポンスを行うことがあったりします。また、グループで共通でインシデントレスポンスを行うSOCを構築している場合があります。そういった場合には、オペレーターはMDEのテナントを切り替えてインシデントレスポンスを行う必要があり、オペレーターとしては地味に煩わしい作業でした。

特に、クエリ(Advanced Hunting)等を使って横断的な詳細な調査を行う場合には、複数のテナントに跨ってクエリを実行する必要があり、迅速な対応が求められるインシデントレスポンスの足枷となりうる状況でありました。

複数テナントを1つの画面で見れるようになったよ!

Microsoft 365 Defenderのマルチテナントビュー機能を利用すると、複数のテナントで管理されているデバイスに対して、1つの画面で即座にインシデント対応することができるようになりました。特にありがたいのが、Advanced Huntingでの対応です。テナントを横断してクエリを実行できるため、より迅速かつ効率的な調査が可能になりました。

前提としてマルチテナントビューで複数のテナントのMicrosoft 365 Defender を統合管理するためには、それぞれのテナントの Microsoft 365 Defender に対してアクセス権を付与する必要があります。仮に、メインで利用しているテナントを「テナントA」、サブで利用しているテナントを「テナントB」とした時には、以下の作業が必要となります。

- テナントA:Microsoft 365 Defender の権限を付与する。(セキュリティ管理者・セキュリティ閲覧者 等)

- テナントB:テナントAのユーザーをゲストとして招待し、そのユーザーに対して Microsoft 365 Defender の権限を付与する。(セキュリティ管理者・セキュリティ閲覧者 等)

テナントBに招待する際に、Azure AD B2Bの機能でクロステナントでのアクセス制御がなされていると、アクセスができませんのでご注意ください。

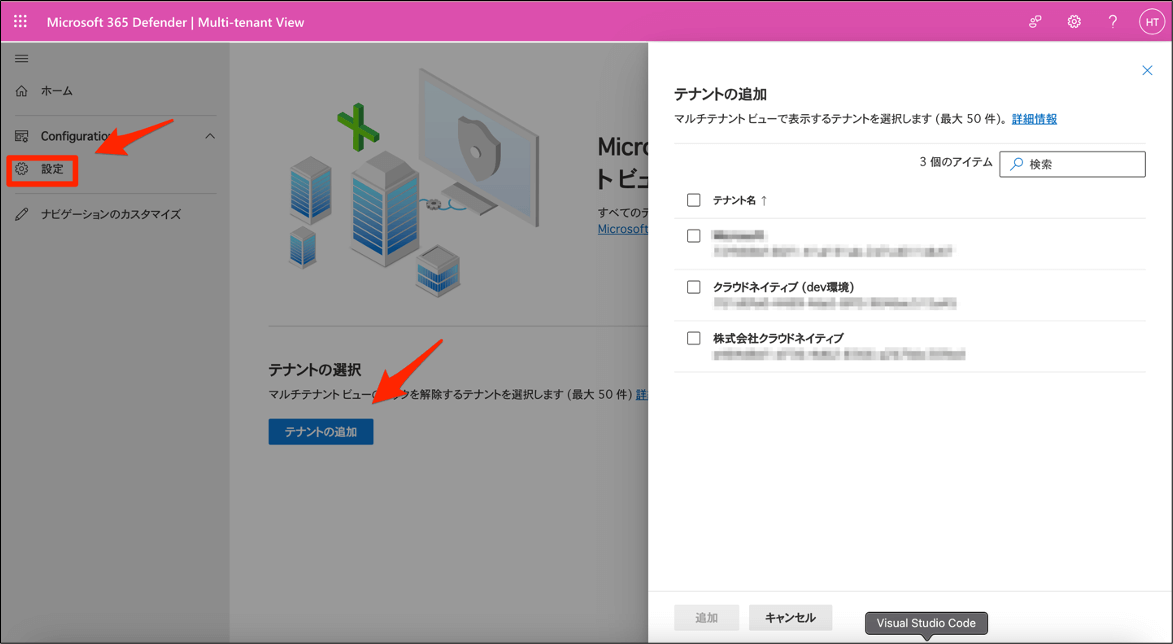

その後、マルチテナントビューの画面( https://mto.security.microsoft.com/ )において、閲覧したいテナントの閲覧設定を行います。[設定] > [テナントの追加]から閲覧したいテナントを選択し、追加するだけで初期設定は完了します。

現時点では、この画面(テナントの選択画面)ではゲストとして参加している全てのテナントが表示される仕様となっています。しかし、当該テナント側でセキュリティ閲覧者等の権限をつけない限りは当該テナントの情報が閲覧できるようになるわけではありません。

動作確認

ここからは、Microsoft 365 Defenderをマルチテナントビューで統合管理をするとどのような体験になるのかを解説します。

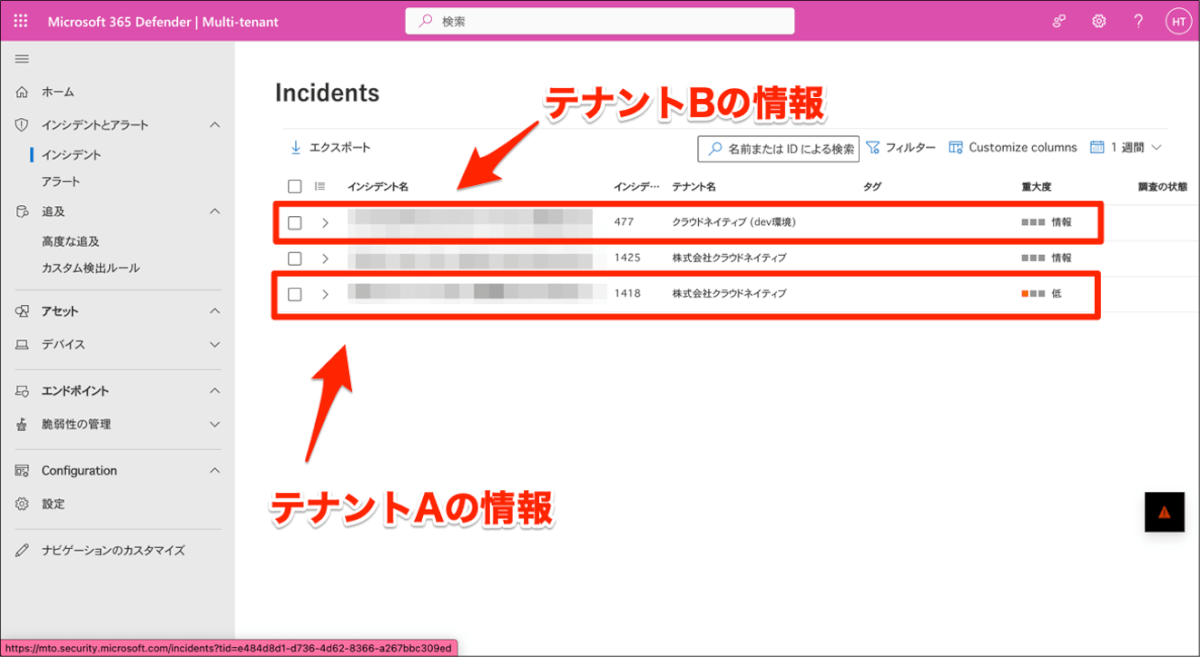

インシデント・アラート

まず、インシデント・アラートの画面では、複数のテナントから発生したインシデントや、アラートを統合管理することができるようになりました。インシデントの通知メールが飛んできた場合などには、まずこの画面を見てアラートの検出状況などを見ると良さそうに思います。

追求(高度な追求・カスタム検出ルール)

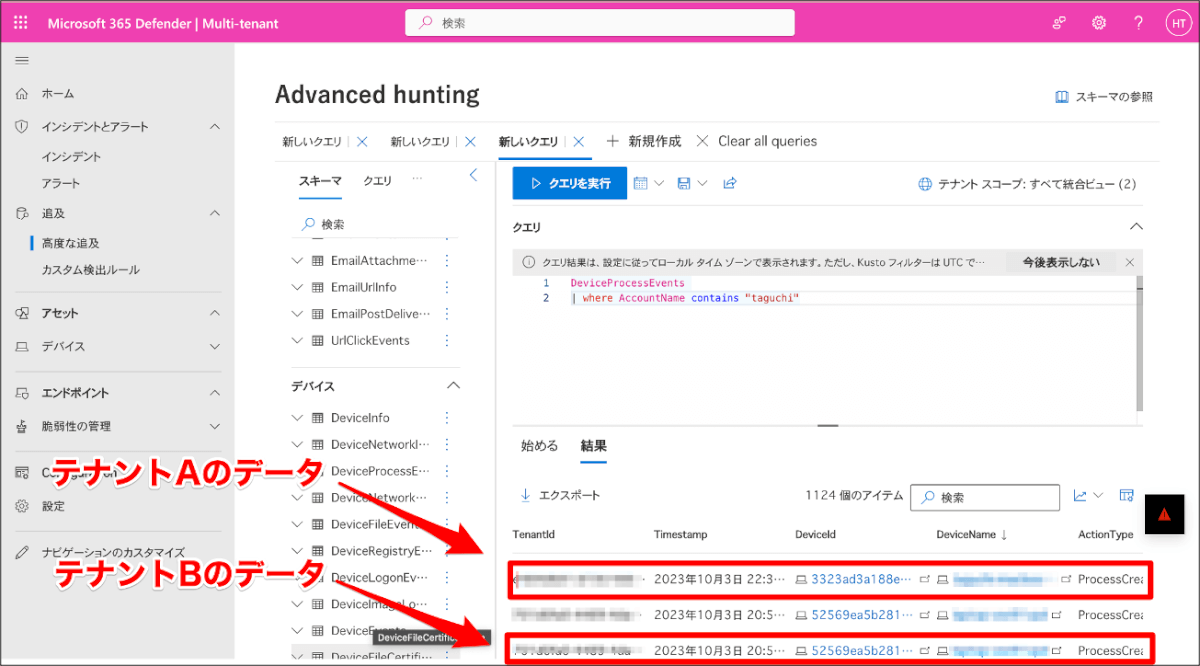

1番良いなと思ったポイントは高度な追求(Advanced Hunting)の部分です。やはりインシデントが発生した場合には、関連する事象についてテナントを横断的に見ていきたいというユースケースがあると思いますが、マルチテナントビューを理療すると、複数のテナント間での侵入試行や侵害アクティビティを同時に事前に調査することができます。

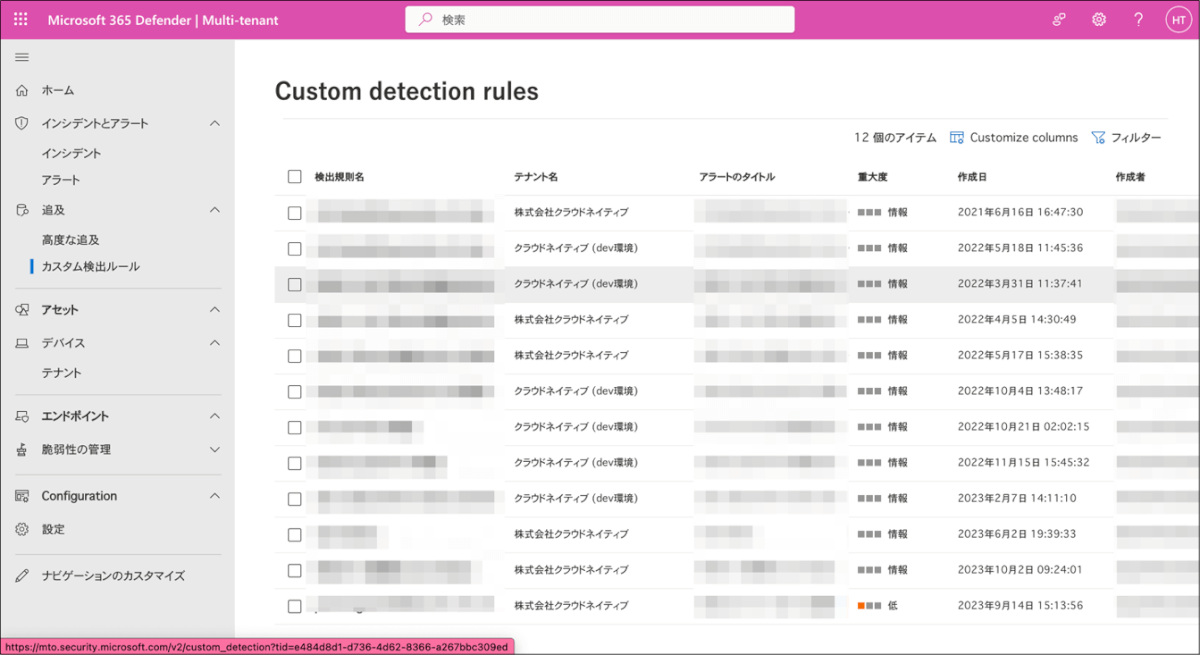

また、カスタム検出ルールに関しては複数のテナント間でカスタム検出ルールを一覧として見れるようになっていました。

ただし、「検出ルールを作成」に関しては、両テナントを跨いだ検出ルールは現時点では作成はできなさそうです。マルチテナントビューで表示している場合には新規の「検出ルールを作成」ができないようになっており、個別のテナント( https://mto.security.microsoft.com/ )にアクセスした際でしか登録ができませんでした。

ここからは筆者の主観ですが、仮に両方のテナントでのルールを設定できてしまった場合には、片方のテナントでの設定変更が他のテナントにまで波及してしまう恐れがあることから、納得の仕様だと思いました。

アセット > デバイス > テナント

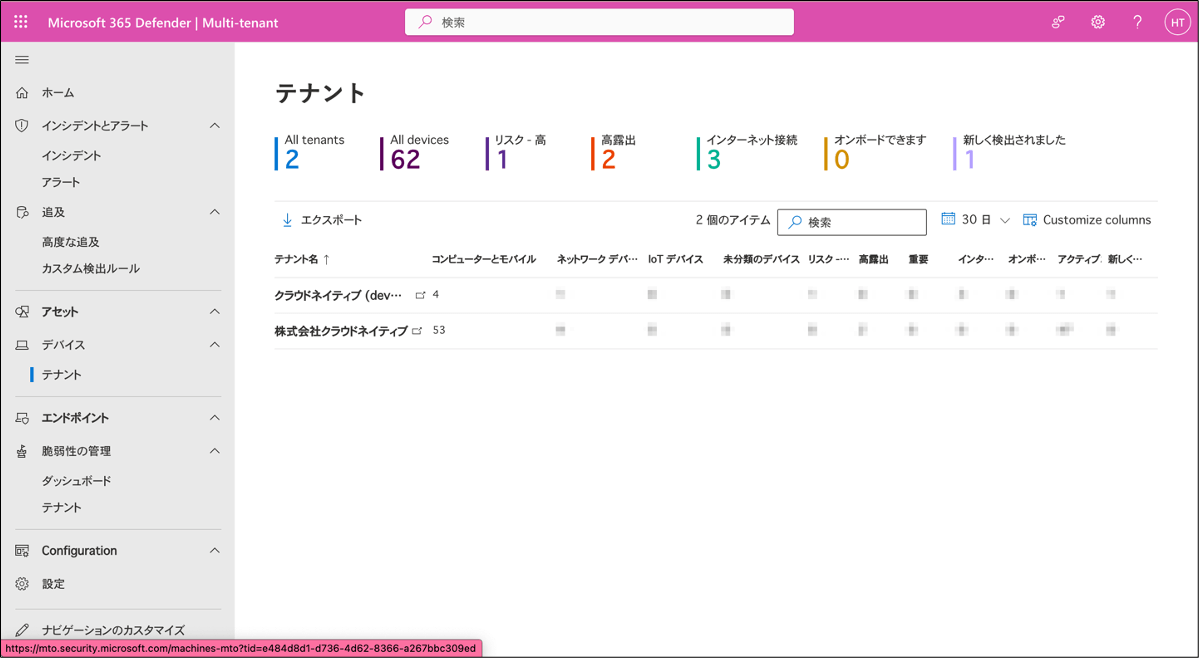

アセット > デバイス > テナントで閲覧できるのはサマリーだけです。デバイスの種類、デバイスの値、オンボード状態、リスクの状態など、さまざまな値のデバイス数といった全体感のわかる情報が表示されています。

一方で、デバイスの詳細情報(例:誰がどのデバイスにログインしている 等)に関しては、マルチテナントビューの画面では表示されておらず、各テナントをクリックして、各テナント画面に遷移しないと見れない仕様となっていました。

エンドポイント > 脆弱性管理

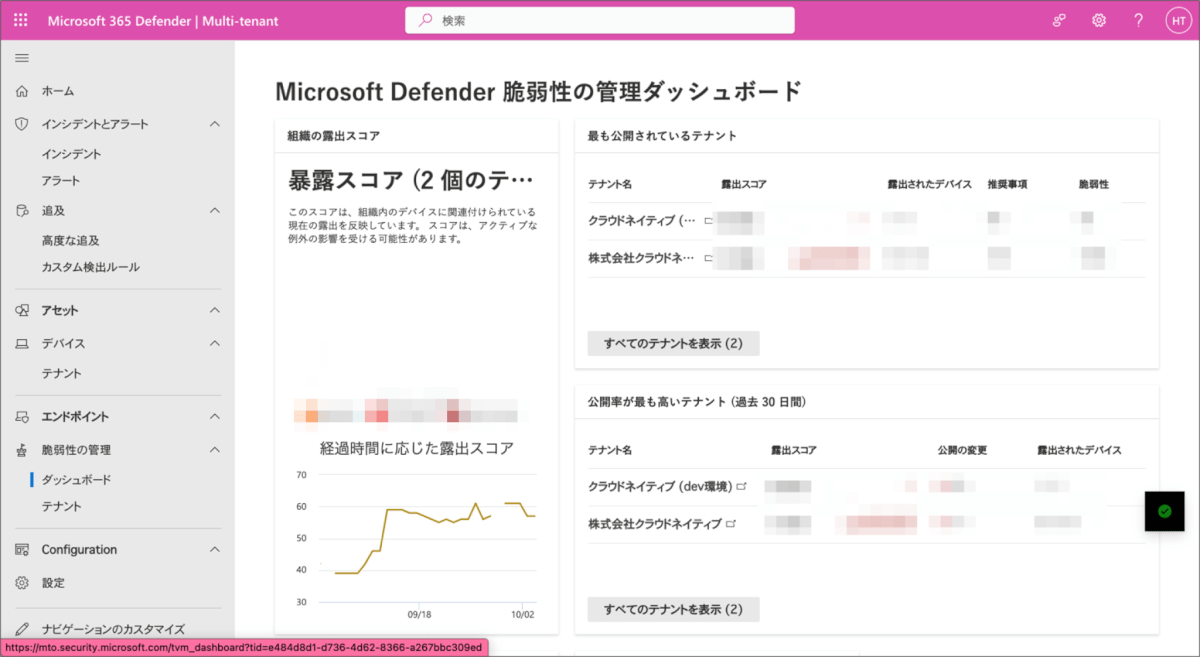

Microsoft Defender 脆弱性の管理 ダッシュボードでは、複数のテナントにわたる集約された脆弱性管理情報が提供されます。ただし、ここにおいても見れるのは統計的な情報のみとなっており、セキュリティに関する推奨事項、弱点、重要な CVEs など、さまざまな値にわたる脆弱性管理情報に関しては、各テナントにアクセスしないと見れない仕様となっていました。

細かな脆弱性への対応は事実上は今まで通り、個別のテナントで行うこととなると思いますが、テナント毎に露出度の比較ができたりするので、より露出度の高いテナントにリソースを投下するなどの使い方ができるかと思いました。

気になる点・残論点

気持ち管理コンソールがモッサリしている(完全に主観

この部分は完全に主観的な部分であり、公式がそのように言っているわけではありませんが、管理コンソールの読み込みがシングルテナントの場合と比較して「気持ち」遅いように思いました。特に、Advancede Huntingの部分の読み込みには時間がかかっていました。

デバイスに対してのアクセス制御に関しては未検証

中には、Aテナントのデバイスは全部見たいけど、Bテナントのデバイスは一部だけ見せたいという要望が出てくることが予想されます。例えば、EUに視点がある企業などではそのような希望は強くなるかと思います。そのような要件にどう対応できるかについては、まだ検証が追いついてません。(ごめんなさい)追って検証して、この部分をアップデートしたいと思います。

おわりに

私が担当するお客様は、グループ全体にわたってMDEで統合管理したいというお客様がそこそこいたので、個人的には激アツなアップデートでありました。MDEは最近、さらに力をつけている印象があるので、これからも沢山向き合ってアウトプットしていきたいと思います。