セキュリティチームのぐっちーです。先日、Netskope iOS/iPadOSアプリがβ版として登場しました。以前からNetskopeをiOS/iPadOSに導入することは可能でしたが、CASB/SWGとNPAで展開手段が分かれている等々、展開/管理が大変だという側面がありました。今回のアプリ版はそれらの機能を統合し管理しやすくしたものです。

Netskope iOS/iPadOSアプリ(β)は現在、当社内でも鋭意検証中ではありますが、お客様から「気になる」「触ってみたい」という声をいただいているため、分かっている部分から小出しでブログにしていきたいと思います。本ブログはその第二弾ということでMicrosoft Intuneでのアプリ配信に関わる内容です。読者の皆様としては、「どう配信するか」よりも「配信した結果どうだったか?」が関心が高いと思いますが、その内容は続編の記事をお待ちください。

<シリーズ一覧> ・Netskope iOS/iPadOSアプリ(β)を配信してみた(Jamf Pro編)・【本記事】Netskope iOS/iPadOSアプリ(β)を配信してみた(Intune編) ・Netskope iOS/iPadOSアプリ版「Unified Netskope Client(β)」を検証してみた

前提条件

- 現在提供されているのはβ版です。動作保証はされておらず、本番運用には適しません。あくまで、小規模のPoCでのみご利用ください。

- Netskope iOSアプリがGAされた後、β版のアプリが配布済みの端末に、GA版のアプリを配布する際は、再配布などが必要となる可能性がございます。詳細については、GA後にご確認ください。

- Netskope iOSアプリがGAされた後、MDMを使った配布設定や、アプリの仕様等が変更になる可能性がございます。

- 通信要件はPC版のNetskope Clientと同様の通信要件となります[*1]。

ご注意

本ブログの内容は、2023年3月3日時点までの情報を元に作成しておりますが、クラウドサービスの仕様変更等に伴い、将来的に状況が変化することがございます。当社側で仕様変更が確認できた場合は可能な限り修正をしますが、最新の情報を常に維持することは難しい点についてはご了承ください。

事前準備

ルート証明書/中間証明書の取得

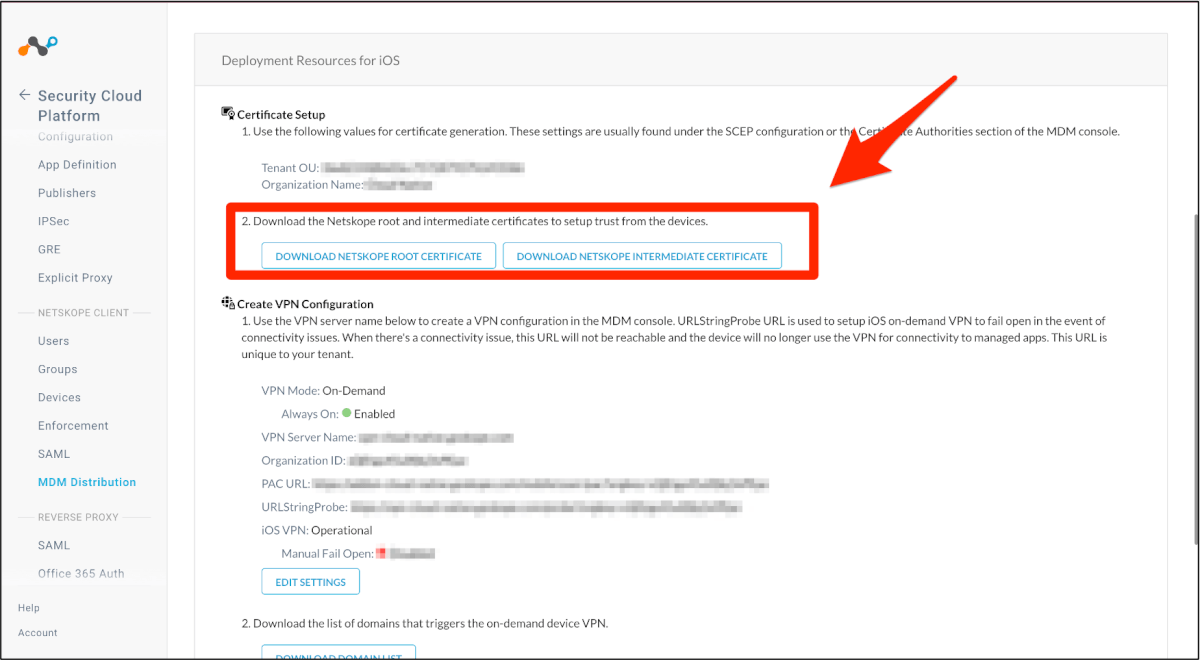

まずはNetskope 管理コンソールからNetskopeの証明書をダウンロードします。

①. Netskope 管理コンソールにて、[Settings] > [Security Cloud Platform] > [MDM Distribution] の順番に遷移します。

②. [MDM Distribution] の [Certificate Setup]のセクションにて、ルート証明書と中間証明書を取得します。

ご注意

Netskopeからダウンロードする証明書の拡張子は.pem形式ですが、後続の手順にてMDMにアップロードする前に.cer形式に変換する必要があります。ファイル名を変更し、.pemから.cer形式に変換してください。

OrgKey(OrgID)の取得

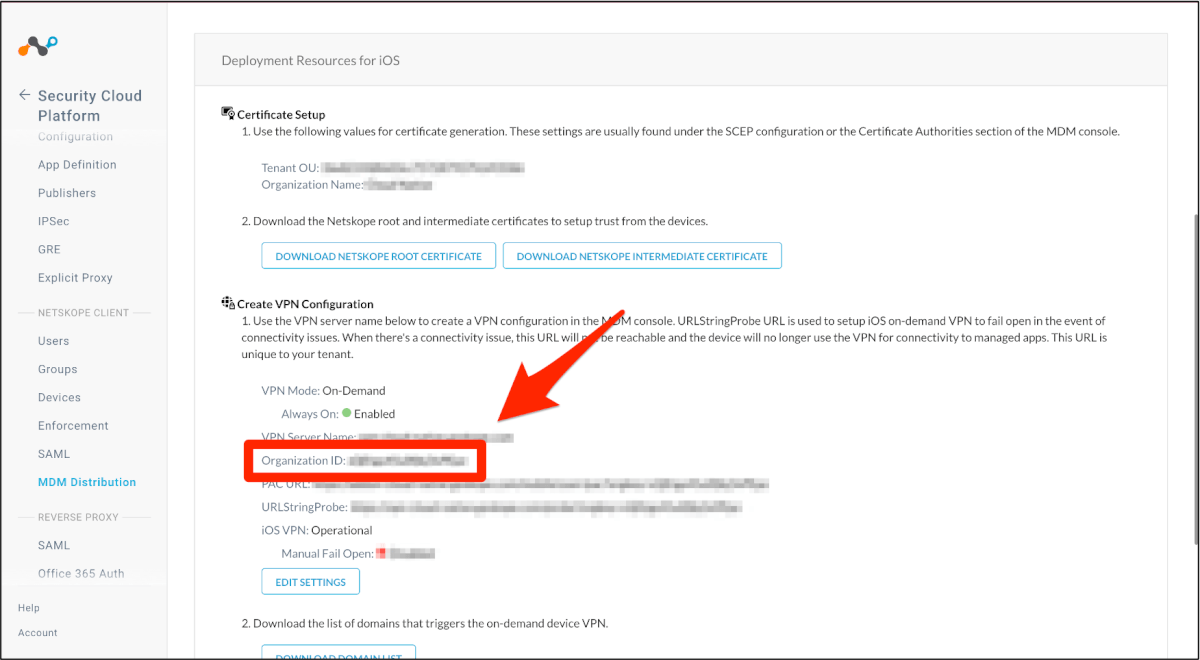

次に、以下の手順でNetskopeの自社テナントのOrgKey(OrgID)を取得します。

①. Netskope 管理コンソールにて、[Settings] > [Security Cloud Platform] > [MDM Distribution] の順番に遷移します。

②. [MDM Distribution] ページで、[Create VPN Configuration]セクションまで下にスクロールして、OrgKey(OrgID)をコピーして手元に控えておきます。

デバイスとユーザーの紐付け

Netskopeはユーザー単位でクラウドサービスへのアクセスログを取得したりポリシーを制御できますが、ユーザーの識別にはIntuneに登録されたデバイスと紐づけられたEメールアドレスを利用します。そのため、配信設定の前にユーザーをデバイスに関連付けましょう。

下記リンクの「ユーザー アフィニティを使用して登録する」設定をしておくと、iOSのオンボード時にユーザーがIntuneにログインし、デバイスへの関連付けが完了します。それを実施していない場合は、Intuneポータルアプリにログインして、手動で紐付けを行いましょう。

https://learn.microsoft.com/ja-jp/mem/intune/fundamentals/deployment-guide-enrollment-ios-ipados#ade-administrator-tasks

手順1:証明書の登録

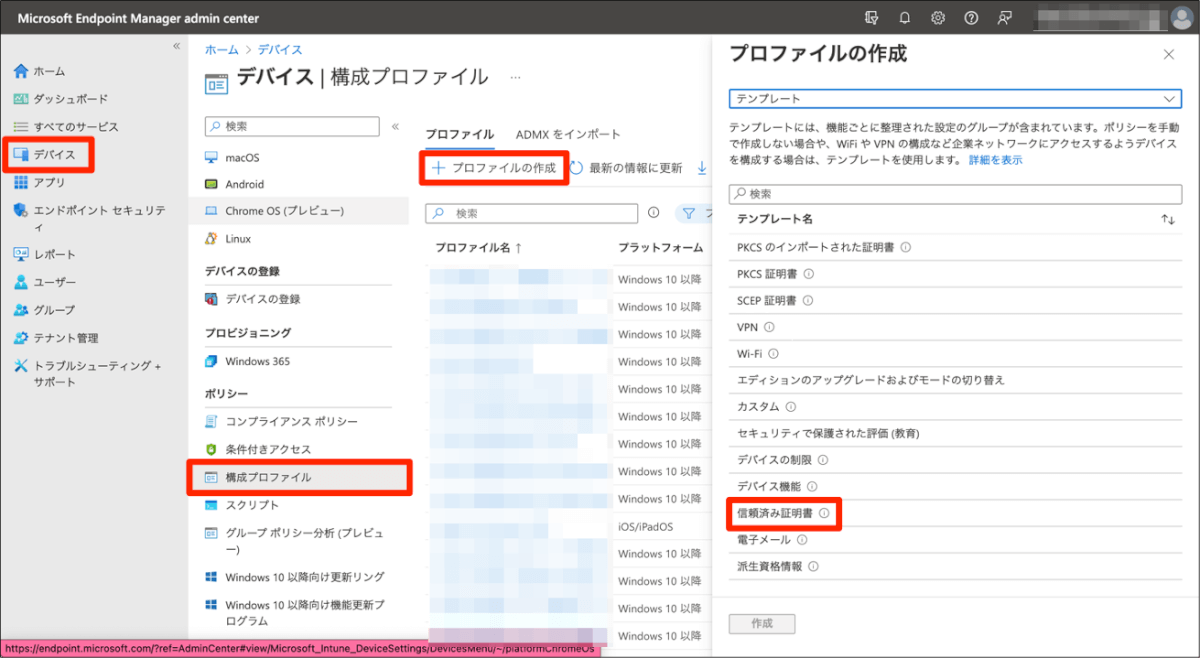

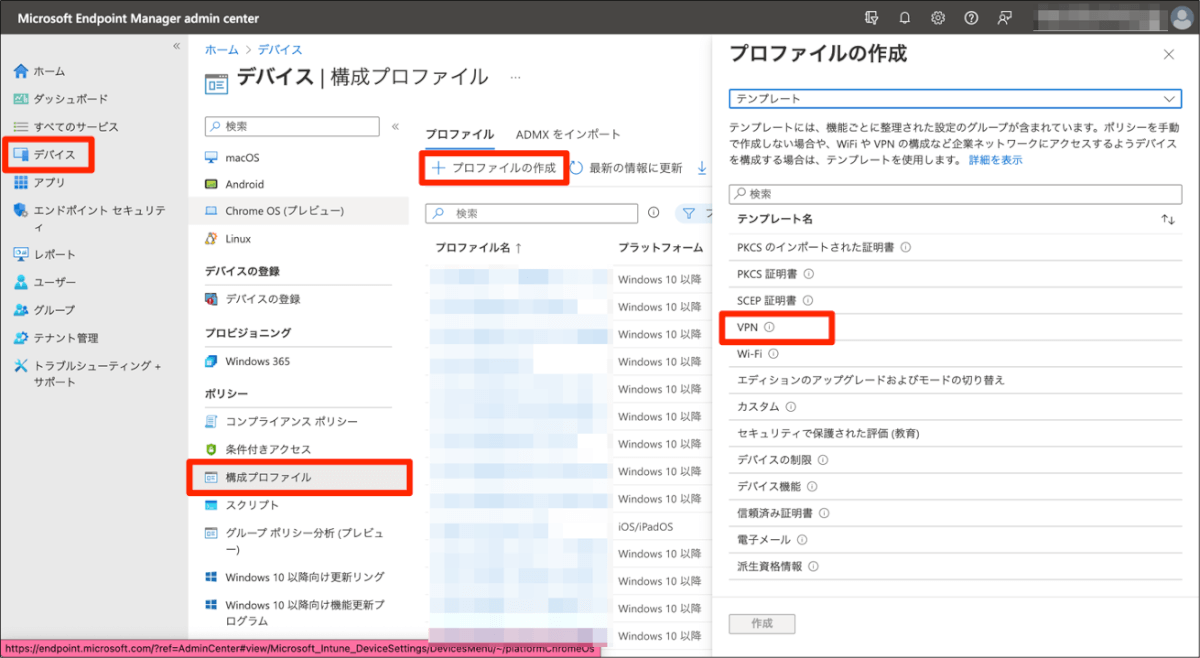

事前準備で入手した、Netskopeのルート証明書と中間証明書をIntuneにアップロードします。[Microsoft Endpoint Admin Center(Intune)] > [デバイス] > [構成プロファイル] > [プロファイルを作成] にて、新たなプロファイルを作成し、ユーザーに割り当てます。

手順2:VPNの設定

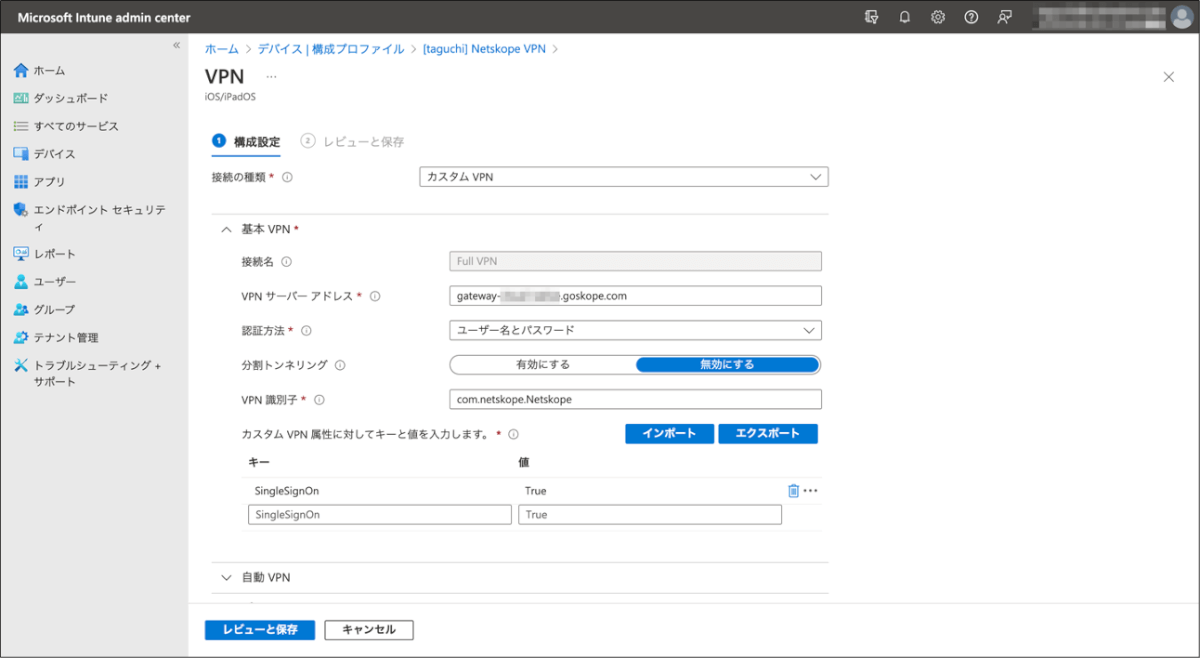

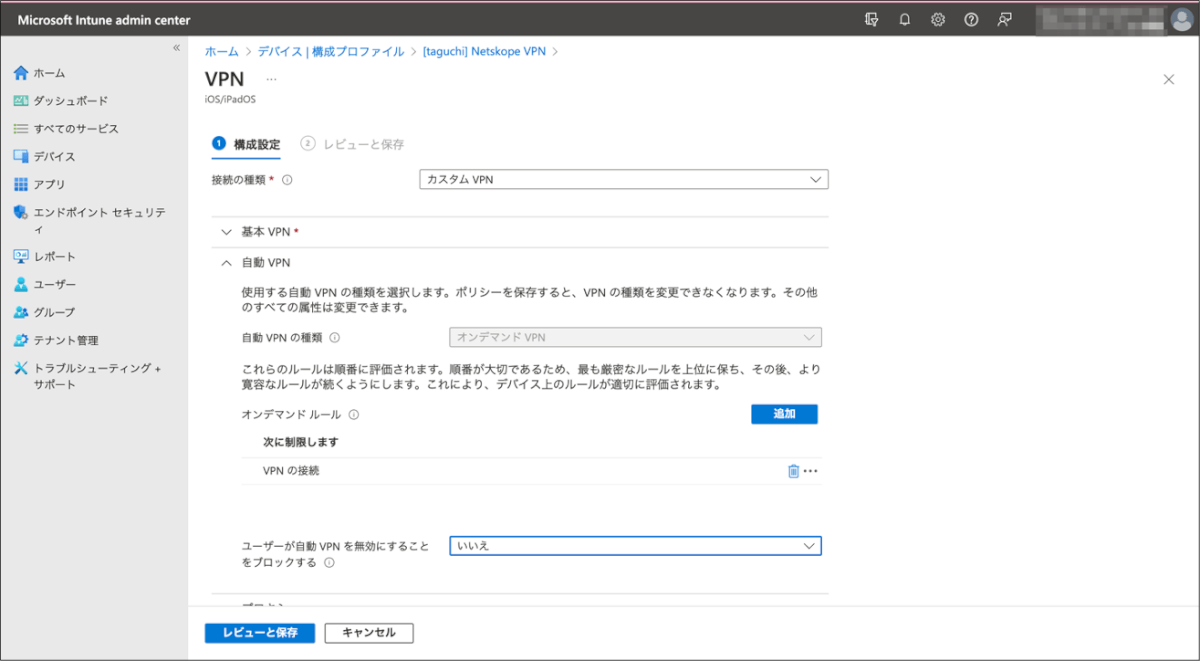

[Microsoft Endpoint Admin Center(Intune)] > [デバイス] > [構成プロファイル] > [プロファイルを作成] にて、Netskope iOS/iPadOSで利用するVPNのプロファイルを作成し、配布対象のグループに割り当てます。

構成設定は以下のように設定します。

①. [接続の種類] は [Custom SSL] を選択します。

②. [接続名] には任意の分かりやすい名前を設定ください。

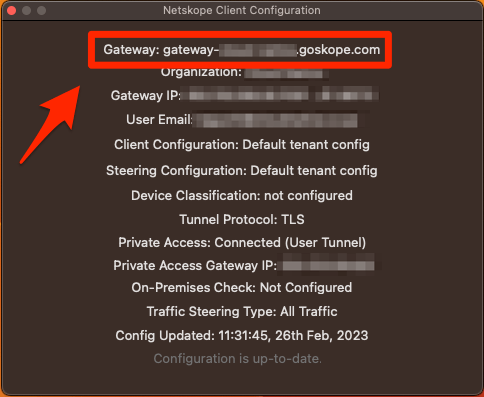

③. [VPNサーバーアドレス] には [gateway-{tenant_hostname}.goskope.com] を入力します。{tenant_hostname}の部分はNetskopeのClient Configurationで確認することもできます。

④. [認証方法] は [ユーザー名とパスワード] を選択します。

④. [分割トンネリング] は [無効にする] を選択します。

⑤. [VPN認識子] には [com.netskope.Netskope] を入力します。

手順3:「Unified Netskope iOS」を配布

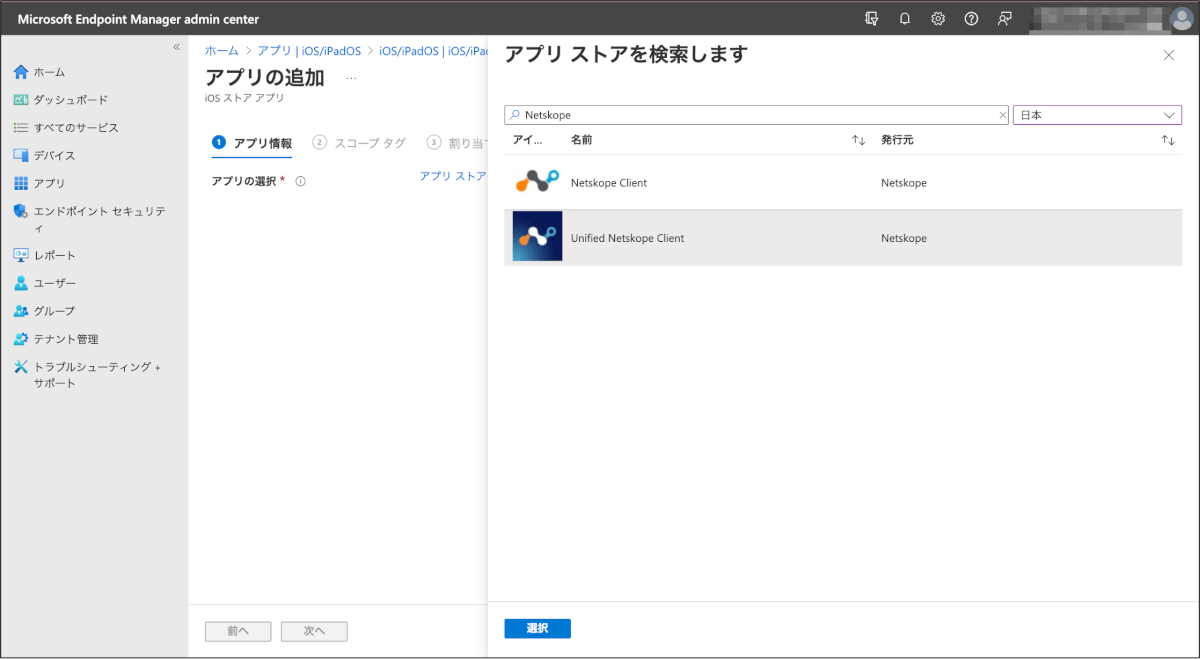

Netskope iOS/iPadOSアプリ版である「Unified Netskope iOS」の配布設定を行います。[Microsoft Endpoint Admin Center(Intune)] > [アプリ] > [iOS/iPadOS] > [iOS/iPadOSのアプリ] にて、「Unified Netskope iOS」を選択し、配布対象のグループに割り当てます。

また、[自動VPNの種類]は[オンデマンドVPN]を選択します。

ご注意

今回の趣旨はβ版を使ったPoCなので、[ユーザがVPN 設定を無効にするのをブロックする] を[いいえ]にしています。

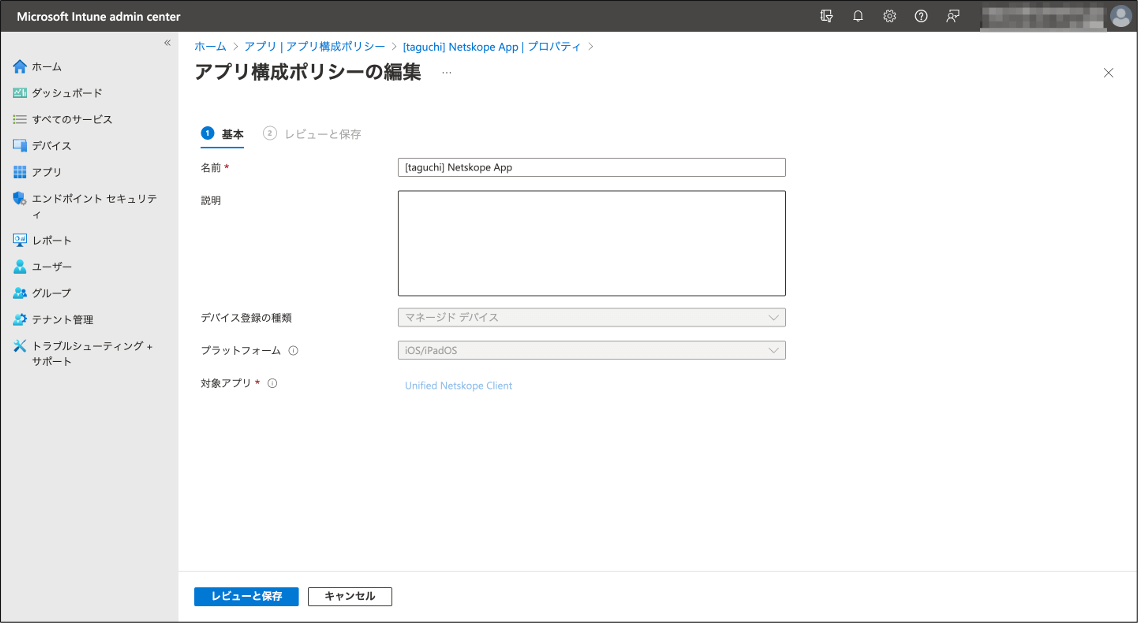

手順4:アプリの構成ポリシーの設定

アプリの構成ポリシーの設定を行います。[Microsoft Endpoint Admin Center(Intune)] > [アプリ] > [アプリ構成ポリシー] > [追加] > [マネージドデバイス] にて、ポリシーを作成します。名前は任意の名前をつけ、プラットフォームは[iOS/iPadOS]を、対象アプリは[Unified Netskope Client]を選択してください。

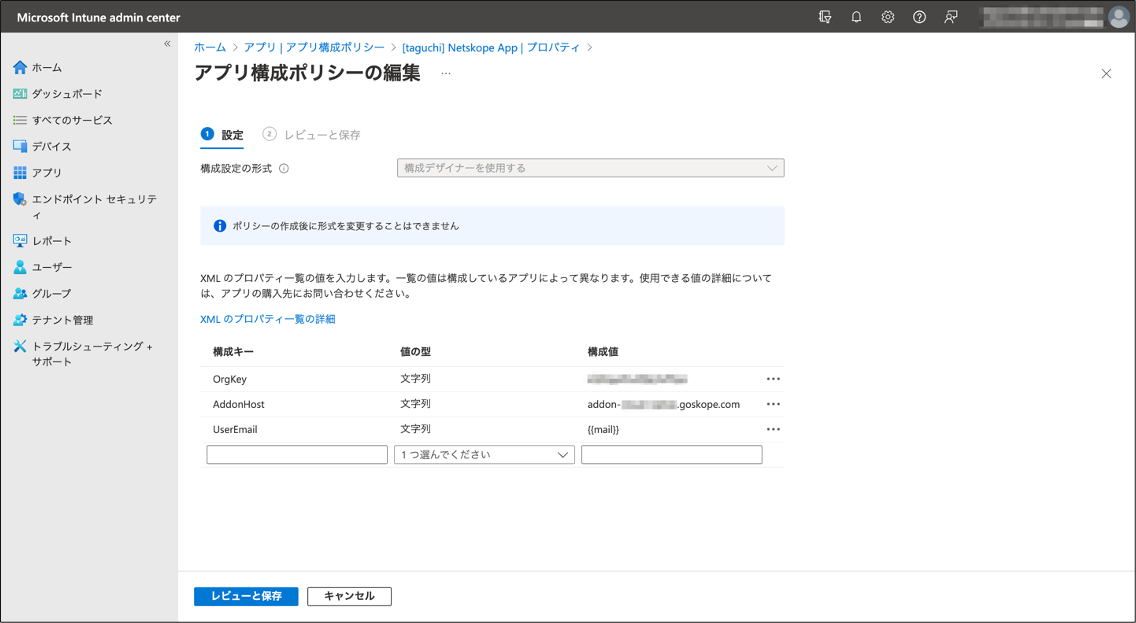

構成設定の型式は[構成デザイナーを利用する]を設定し、実際の値は以下のように設定します。

| 構成キー | 値の型 | 構成値 |

|---|---|---|

| OrgKey | 文字列 | 「事前準備」で取得したテナントの OrgKey |

| AddonHost | 文字列 | addon-{tenant_hostname}.goskope.com |

| UserEmail | 文字列 | {{email}} |

注意

[AddonHost] の{tenant_hostname}の部分には、自社テナントのホストネーム(「手順2:VPNの設定」と同じ情報)を入力してください。

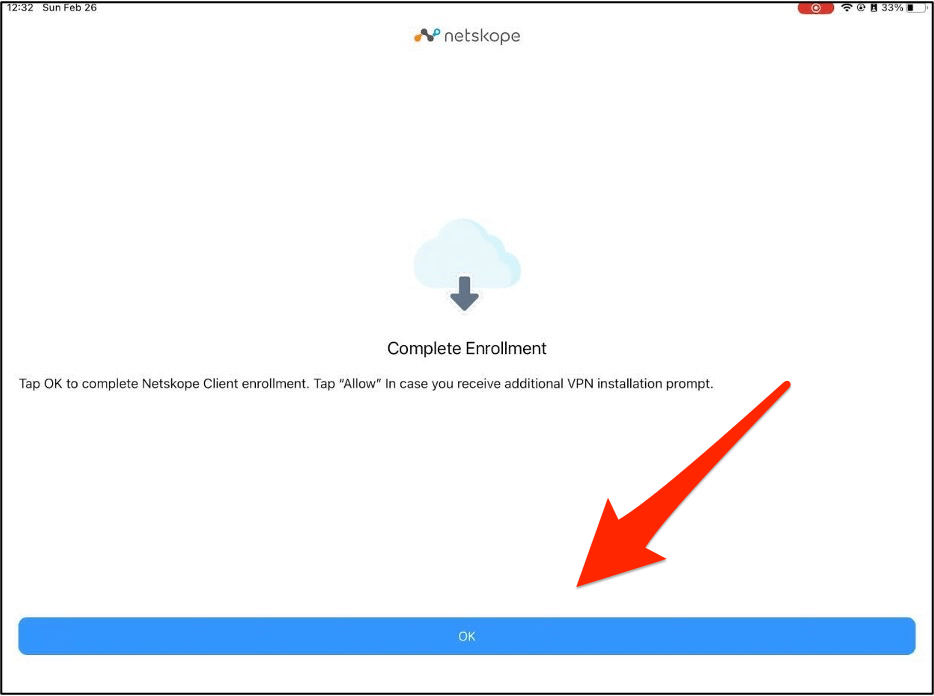

手順5:設定の有効化

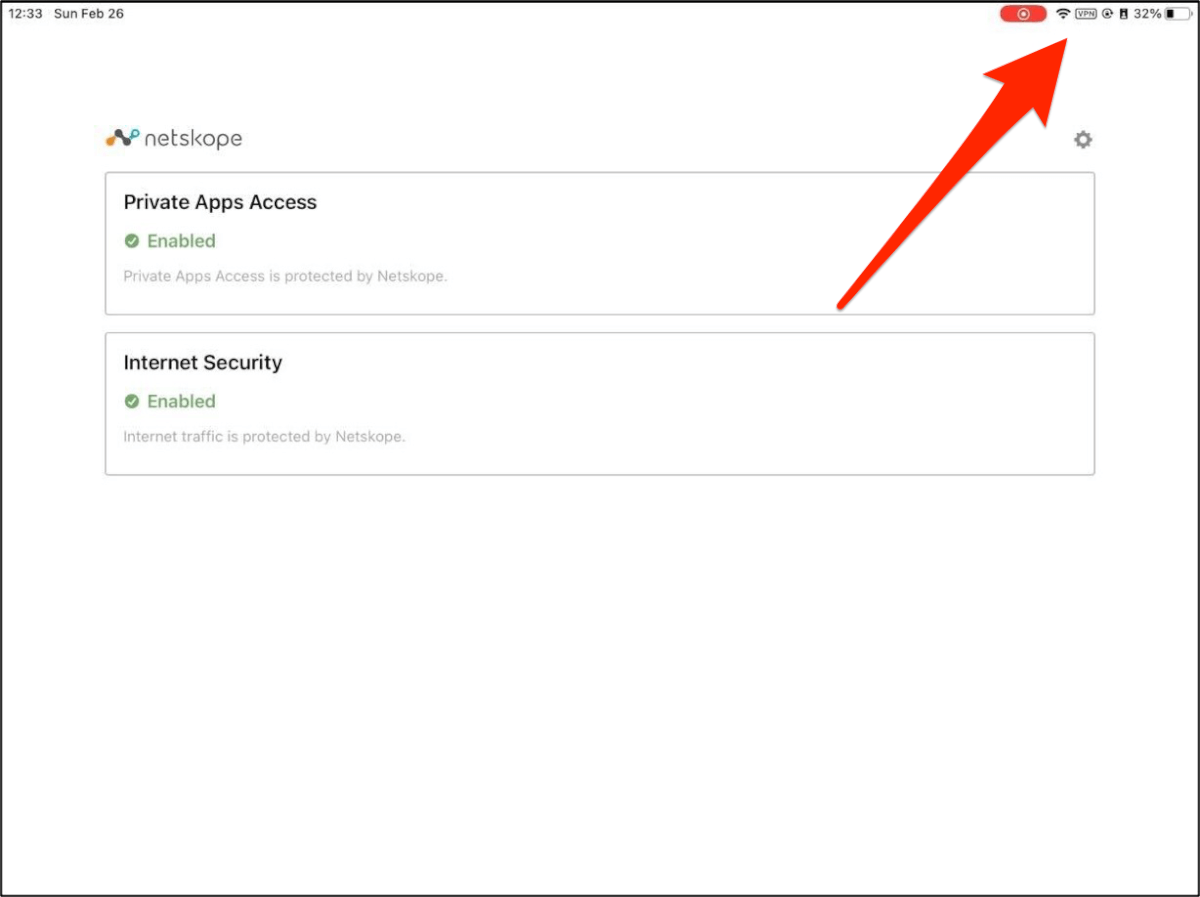

上記の構成プロファイルとアプリ配布設定が適用されたら、iOS/iPadOSデバイスにて、NetskopeiOS/iPadOSアプリを起動し、設定を有効化します。アプリを起動すると、通知を[許可]し、最初に現れる画面で[OK]を押すという2クリックだけで完了します。

ちょっと見にくいですが、画面上部に[VPN]というマークが出現したら、有効化が完了しているサインです。

終わりに

新しいNetskope iOS/iPadOSアプリ版では、比較的設定項目も少なく、MDMを使ってiOSにNetskopeを導入することができました。まだβ版で本番運用に適さないステータスですが、読者の皆様も是非とも検証環境を使って試して、Netskopeさんに沢山FBをしていただけたら幸いです。

注釈

- Netskope Client Network Configurationhttps://docs.netskope.com/en/netskope-client-network-configuration.html

関連ブログ

Netskope iOS/iPadOSアプリ版「Unified Netskope Client(β)」を検証してみた

Netskope iOS/iPadOSアプリ(β)を配信してみた(Jamf Pro編)