ごきげんよう、IDチームのわかなです!

今回は、Okta Identity Engine (OIE) の環境向けに早期アクセスでリリースされた新機能、「Policy Insights Dashboard」について、検証してみました。

これまで、認証ポリシーを作った後、「ユーザー体験は良くなったのか?」「セキュリティ強度は上がったのか?」を外部BIツールなしに測るのは難しい作業でした。この新機能は、認証ポリシーの状態を可視化してくれます。

この記事では、実際の画面をお見せしながら、各データがどのような改善アクションにつながるのか等解説していきます。

「Policy Insights Dashboard」とは?

「Policy Insights Dashboard」は、テナント内の認証トレンドをひと目で把握できるダッシュボード機能です。複雑なクエリを書くことなく、以下の3つの観点から認証の健全性をチェックできます。

- セキュリティ(Security): フィッシング耐性のある認証がどれくらい使われているか

- ユーザー体験(User experience): サインインにかかっている時間や摩擦

- 健全性(Health): サインインの成功・失敗の推移

これまで「設定(Design)」と「適用(Release)」に重きが置かれがちだったOkta運用に、「観測(Observe)」という視点を標準機能として提供するものです。

ダッシュボードへのアクセスと見方

それでは、実際のセットアップ手順と画面を見ていきましょう。

1. 有効化

まず、この機能を使用するには有効化が必要です。

- Okta管理コンソールのメニューから、設定 > 機能 と進みます。

- 早期アクセスの一覧の中からから「Enable Policy insights dashboard」を有効化します。

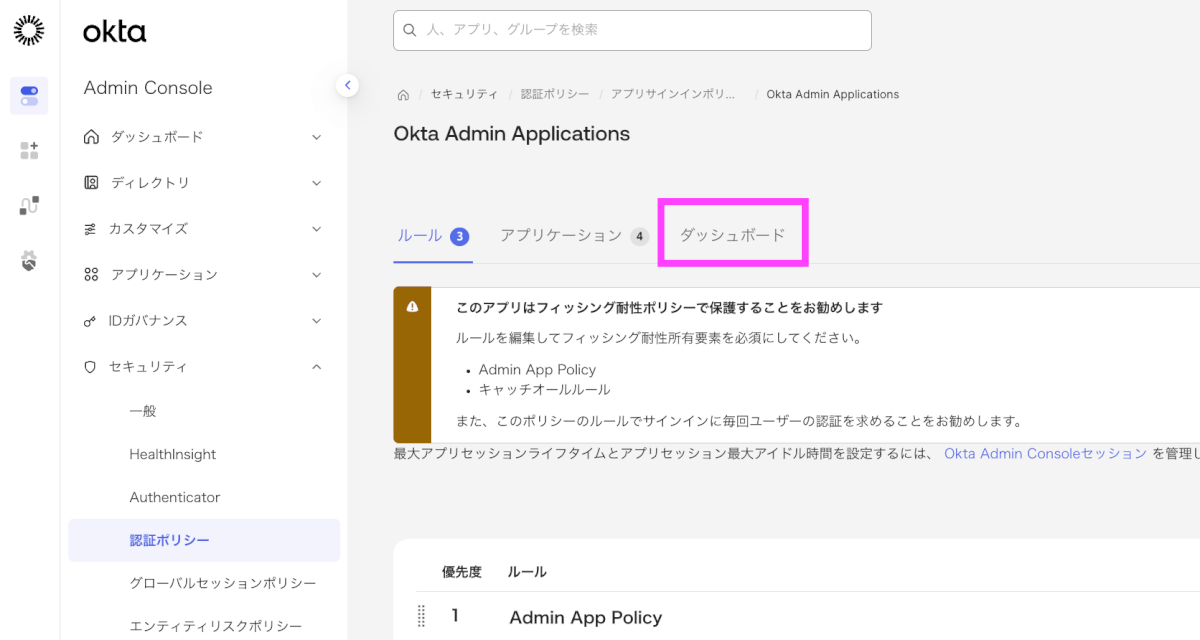

2. 認証ポリシーごとにダッシュボードを確認

有効化ができたら、実際のデータを見てみましょう。

- 管理コンソールで、セキュリティ > 認証ポリシーに移動します。

- アプリのサインインをクリックします。

- 分析情報を表示するポリシーを選択します。

- 機能を有効化したことで、ダッシュボードタブが出現しているので、クリックします。

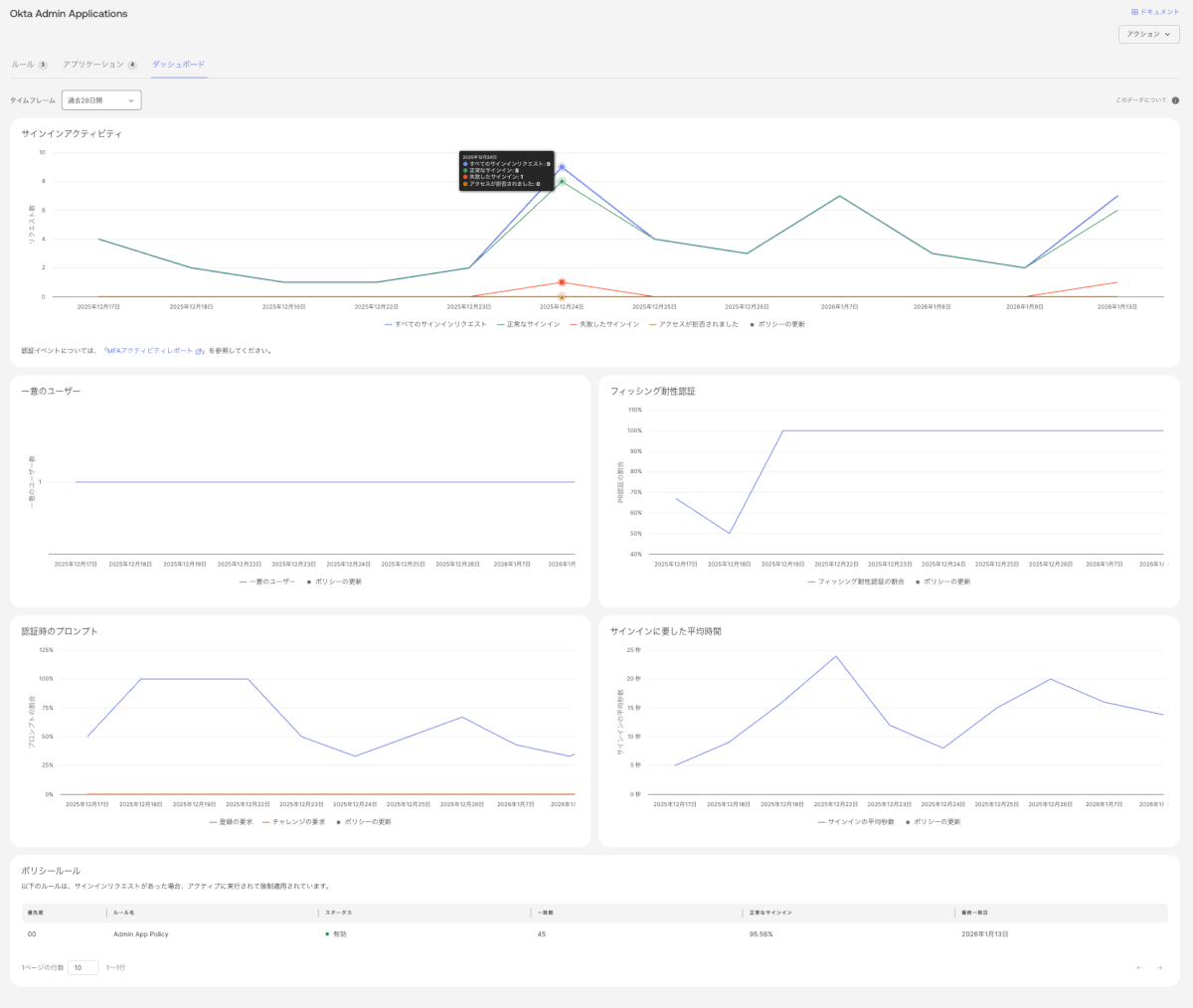

3. グラフの確認

タブを開くと、以下のようなグラフと表が表示されます。線グラフにマウスカーソルを合わせると、その時点での詳細な統計情報が表示されます。

グラフの見方と改善アクション

表示されたデータから、どのように見て、どのようにアクションを取るべきか、いくつかシナリオを挙げてみます。

1. サインインアクティビティ

このグラフでは、認証の「成功」と「失敗」、「アクセス拒否」の推移が可視化されます。

- 例えば、特定のポリシー変更後に「失敗」が急増した場合、設定した条件が厳しすぎる(想定外のIP制限など)可能性があります。

- このグラフで異常を検知したら、MFAアクティビティレポートやSystem Logで詳細な原因を特定し、ポリシーを緩和・調整する判断ができます。

2. フィッシング耐性認証

成功した認証の合計数に対して、Okta FastPassやFIDO2(WebAuthn)など、フィッシング耐性がある認証方式がどれくらいの割合で使われているかを示します。

- この割合(%)が低い場合、多くのユーザーが依然としてパスワードやSMS OTPなどの脆弱な要素に依存していることを意味します。

- 改善したい場合は、Okta Verifyの導入キャンペーンを実施する、Device Assuranceポリシーで「管理対象端末ではFastPass必須」とするなど、セキュリティ強化ロードマップの策定に役立てることができます。

3. サインインに要した平均時間

ユーザーが認証を開始してから完了するまでの平均時間です。これはUX(ユーザー体験)の指標になります。

- サインイン時間が長い場合、ユーザーに「パスワード入力 + 多要素認証」といった複数のハードルを課している可能性があります。

- パスワードレス(FastPassのみ)の導入を検討している場合、これによりユーザーの摩擦(所要時間)をどれだけ減らせるか、導入効果を示す根拠データとして活用できます。

注意点

ダッシュボードのデータ反映はリアルタイムではなく、最大4時間ほどの遅延があります。直近数分以内のトラブルシュートなどには、これまで通りSystem Logを活用してください。

まとめ

本記事では、Oktaの新機能「Policy Insights Dashboard」についてご紹介しました。

- Security, UX, Healthの3視点で可視化できる

- 設定は機能の有効化のみで、ポリシー画面からすぐに利用可能

- 数値(データ)を元にしたポリシー改善が可能になる

「なんとなく使いにくい」といったユーザーの声を待つのではなく、ぜひ管理者側から能動的にボトルネックを発見し、よりセキュアで快適な認証環境を作っていきましょう!

皆さんの環境では、フィッシング耐性認証の割合は何%でしたか? ぜひ一度チェックしてみてください。