はじめに

どうも、たにあんです。Advent Calendar 12日目です。Cloudnative IRS Advent Calendar 2025 – Adventar

またAIかよと思いつつ、Entra IDのAgent IDを触ってみたのでざっくりまとめておきます。なお、AI Foundryやその他Microsoft関連サービスの詳細については触れません。

注意

2025年12月時点の情報です。 パブリックプレビュー版のため、仕様の変更等が発生する可能性があります。 最新情報は公式ドキュメントをご覧ください。

Agent IDって?

AI FoundryやCopilot Studioを始めとしたAgentic AIを使用する際に、ユーザーではなく固有のIDを払い出し、Entra IDに統合的に管理できる機能になっています。

Agent IDまわりのKeyword

Agent IDに関連するキーワードとなる単語だけ先に説明しておきます。他にも様々な概念があるのですが、本記事で触れる範囲で記載しておきます。

- Agent ID Blueprint:Agent IDのテンプレート、設計図。

- Owner:Agent IDに対するすべての権限を持つ。

- Sponsor:Agent IDに対する限定的なライフサイクル変更権限を持つ。

Agent IDの作成

まず、Agent IDを作成するには2つのパターンがあります。

- 自動作成 AI Foundry/Copilot Studioでエージェント作成する

手動作成

- その他のLogic Apps等に組み込むAgentic AIに使用するために作成

自動作成

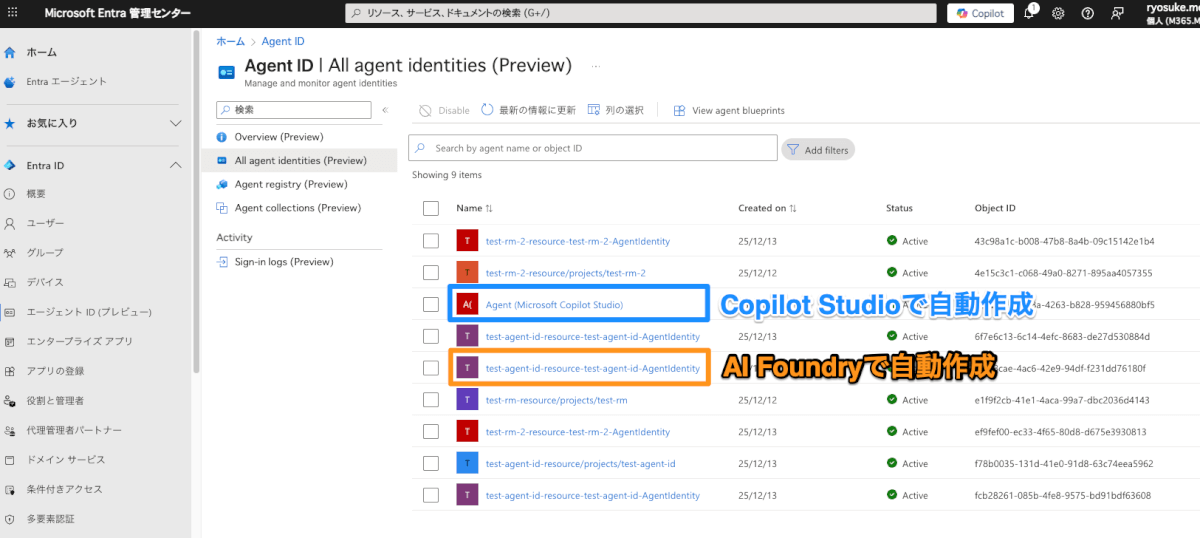

AI FoundryやCopilot Studioでエージェントを作成し公開すると自動でAgent IDが作成されます。

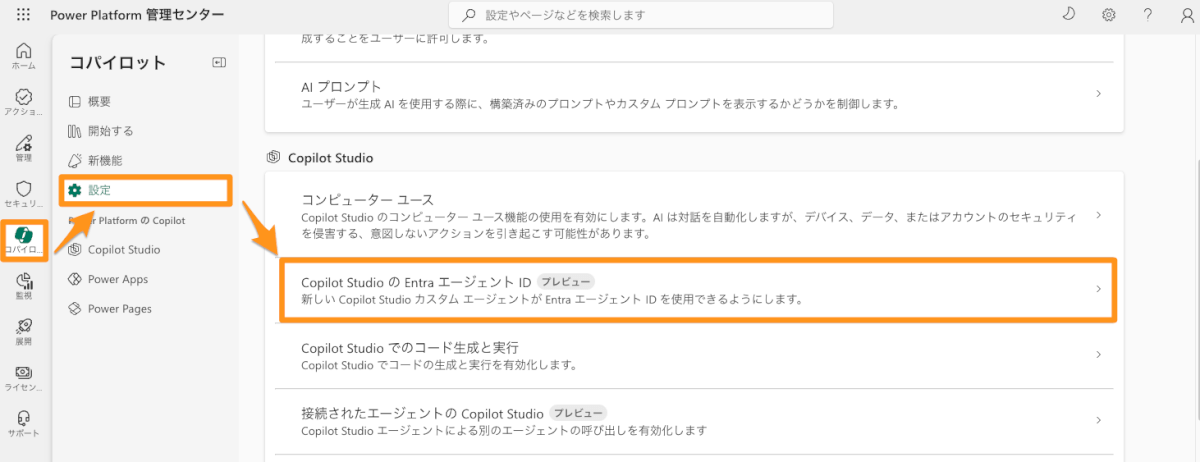

ただし、Copilot Studioのエージェントに自動でAgent IDを払い出すには、Power Platform 管理センターにて、Agent ID自動作成の有効化が必要になります。

手動作成

Agent ID BlueprintとAgent IDをPowershellもしくはGraph APIを使用する必要があります。かなり大変な作業なので詳細な手順については以下のドキュメントをご覧いただければと思います。

- Microsoft Learn – Create an agent identity blueprint

- Microsoft Learn – Create agent identities in agent identity platform

できること

Agent IDの監査ログ/サインインログ把握

通常のユーザーやEntraでこれまで確認して来たように、Agent ID毎の監査ログやサインインログを確認することができます。

また、Identity ProtectionのダッシュボードでもAgent IDに関するリスクの確認が可能です。

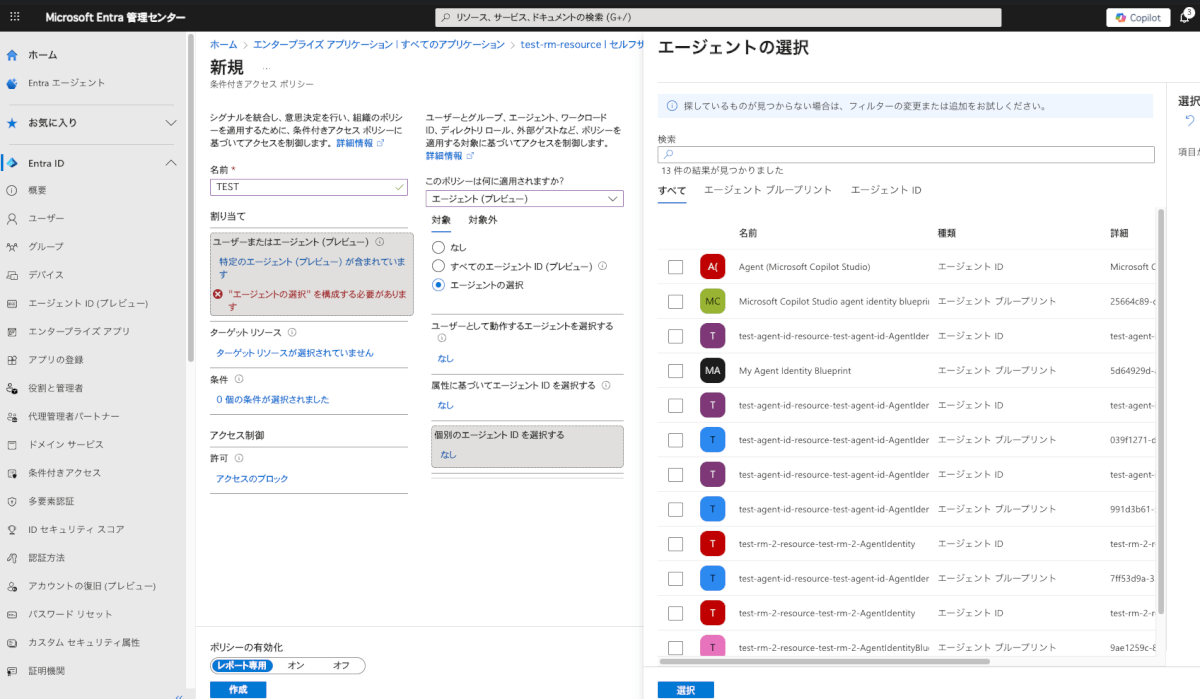

条件付きアクセスの適用

Agent ID / Agent ID Blueprintに対して条件付きアクセスを適用させることができます。 前述の通り、Identity Protectionでリスク検出をすることも可能なので、リスクの度合いに応じた条件付きアクセスを構成することも可能です。

運用の懸念点

今後変更される可能性が高いとは思いますが、触った限りで運用上の懸念点をざっとまとめておきます。

特定のAgent IDがどこで使用されているか。

Agent IDの画面を見てもどこで使用されているものか、ぱっと見ではわかりづらいです。

Copilotは名称にMicrosoft Copilot Studioと記入されていますが、AI Foundryで作成されたものはプロジェクト名になっているので、IDから遡っていく必要があります。

AI Foundryで作成されている場合、Agent IDの名称にAI Foundryのプロジェクト名が入っているので、ギリギリ遡れます。

Agent IDのOwner/Sponsorをどうやって管理するか。

OwnerやSponsorを適切に設定しておかないと、結局どこの誰が使っているのか、作ったのか分からないということにもなりかねないので、設定しておくことをお勧めします。 ただ、自動作成された場合にSponsorかOwnerいずれかが未設定のままになるので、適切にコントロールするためには運用フローの構築が必要です。

自動作成されたAgent IDのライフサイクルの構築

ここまでの話をまとめると、パブリックプレビューとはいえ、現状の機能だけでAgent IDを管理できるかと言われれば、そんなことはないです。

いつどこでAgent IDが作成されるのか、作成されたAgent IDは誰が設定や管理を実施するのか、いつまで使えるAgent IDなのか、SponsorやOwnerを適切に設定できているか、といった観点を網羅的に把握しながら運用フローを構築する必要があります。

将来的に、無限に増えていく可能性があるAgent IDをどのように管理するかというのは自動化なしでは考えられないはずなので、様々なケースのフローを構築していくにはできるところから少しずつフローを考えていく必要がありそうです。

コラム:他のサービスではどうなってんの?

Microsoft, AWS, Google Cloudそれぞれプレビュー、リリース予定となっています。 全体的にこのような方向性に進んでいくはずで、今後エージェントに関する話もどんどん進化していくであろうことを考えると、今のうちに触って理解しておくと良さそうです。

| サービス | 提供元 | 状況 | 参照元 |

|---|---|---|---|

| Entra Agent ID | Microsoft | パブリックプレビュー | Microsoft Tech Community |

| AgentCore Identity | AWS | プレビュー | AWS Machine Learning Blog |

| Agentic IAM | Google Cloud | 今年後半予定(来年か?) | Google Cloud Blog |

| Identity Security Fabric | Okta | 一部GA、一部EA | Okta Newsroom |

おわりに

Agentic AIのIDや権限といったセキュリティ上の問題を解決するために生まれたAgent IDだと思いますが、現状の機能ですべてを管理するということは難しいなと触っていて改めて感じました。 人間自体のユーザー管理が難しい上に、人間に紐づかないものの管理が簡単なわけもなく… そもそもAgent ID関連の機能に関する概念を掴むことすらハードルがあるように思いました。 パブリックプレビューということもあると思いますが今後に期待したいですね。

将来的にAgentic AIが広まっていくことは時間の問題でもあると思うので、今のうちに少しでも触ってみて感覚を掴んでおくことが重要だと思います。

今日はこの辺で。

参考資料

- Okta – New Okta innovations secure the AI-driven enterprise and combat fraud with an identity security fabric

- AWS – Introducing Amazon Bedrock AgentCore Identity: Securing agentic AI at scale

- Google Cloud – Announcing new capabilities for enabling defenders and securing AI innovation

- Microsoft Learn – Agent identity blueprints in Microsoft Entra Agent ID

- Microsoft Learn – Automatically create Entra agent identities for Copilot Studio agents (preview)

- Japan Azure Identity Support Blog – Microsoft Entra エージェント ID の発表: AI エージェントのセキュリティ保護と管理

- Microsoft Learn – Request permissions for agent identity blueprints

- ID Protection for agents (Preview)

- Acquire tokens and call downstream APIs with Microsoft Entra SDK for Agent ID

- Microsoft Learn – Manage Agents in end user experience (Preview)